SecPath UTM配置管理的典型配置

- 格式:pdf

- 大小:142.49 KB

- 文档页数:5

SecPath UTM ARP防攻击的典型配置一.用户需求某用户局域网中存在ARP攻击,常常导致内网用户无法正常访问外部的网络资源,因此部署了UTM进行ARP攻击防护。

二.组网图三.配置步骤1.配置接口GE0/0地址在左侧导航栏中点击“设备管理 > 接口管理”。

点击GE0/0栏中的按钮,进入“接口编辑”界面。

按照下图设置接口GE0/0,点击< 确定 >返回“接口管理”界面。

2.配置接口GE0/2地址在左侧导航栏中点击“设备管理 > 接口管理”。

点击GE0/2栏中的按钮,进入“接口编辑”界面。

按照下图设置接口GE0/2,点击< 确定 >返回“接口管理”界面。

3.接口GE0/0加入Trust域点击左侧导航栏“设备管理 > 安全域”。

点击Trust栏中的按钮,进入“修改安全域”界面。

按照下图将接口GE0/0加入Trust域,点击< 确定 >返回“安全域”界面。

4.接口GE0/2加入Untrust域点击左侧导航栏“设备管理 > 安全域”。

点击Untrust栏中的按钮,进入“修改安全域”界面。

按照下图将接口GE0/2加入Untrust域,点击< 确定 >返回“安全域”界面。

5.配置ARP防攻击方法5.1免费ARP(1)配置接口发送免费ARP点击左侧导航栏“防火墙 > ARP防攻击 > 免费ARP定时发送”。

选择接口GE0/0,发送时间间隔采用默认值,或者输入合适的时间间隔,然后点击,再点击< 确定 >按钮完成配置。

这是让内网所有机器记录内网接口GE0/0的ARP表项。

(2)配置发送免费ARP5.2 ARP扫描配置ARP扫描点击左侧导航栏“防火墙 > ARP防攻击 > ARP扫描”。

选择接口GE0/0,设置扫描的开始和结束IP地址范围,例如下图所示。

如果不输入地址,则系统会按照接口地址的掩码范围进行扫描。

华为Secpath典型配置案例时间:2007-01-03 21:27:48 来源: 作者:whsong 点击:376次出处:技术无忧关键字:华为1 时间段访问控制列表(ACL):功能需求及组网说明:『组网需求』:要求内部用户,在8:00-12:00和13:30-18:00可以出公网,其它的时间都不可以出公网『配置实例』:1.在系统视图下配置时间段:[Secpath] time-range huawei1 08:00 to 18:00 daily[Secpath] time-range huawei2 12:00 to 13:30 daily2.配置高级访问控制列表:[Secpath] acl number 3001[Secpath-acl-adv-3001] rule deny ip time-range huawei2[Secpath-acl-adv-3001] rule permit ip time-range huawei1[Secpath-acl-adv-3001] rule deny ip3.进入内网接口视图,下发时间段ACL规则:[Secpath-GigabitEthernet0/1] firewall packet-filter 3001 inbound4.对于其它的规则配置请查看操作手册。

『注意事项』:1、在同一个名字下可以配置多个时间段,这些时间段是“或”关系。

2、在SECPATH系列产品中,只有SECPATH10F是不可以保存系统时间的,重启设备后,时间就会丢失。

3、要将基于MAC地址的访问控制列表应用到接口上,防火墙必须工作在透明模式下,否则系统会提示“Please firstly active the Transparent mode !”。

2 地址转换(NAT):『配置实例』:1.配置域名与外部地址、端口号、协议类型之间的映射。

[Secpath] nat dns-map 10.153.49.197 80 tcp[Secpath] nat dns-map 10.153.49.197 21 tcp2.相关NAT地址转换及映射配置,请参考手册。

UTM系列特征库升级典型配置举例关键词:特征库摘要:本文主要描述了UTM设备特征库升级的典型配置方法。

缩略语:缩略语英文全名中文解释UTM Unified Threat Management 统一威胁管理AV Anti-virus 防病毒IPS Intrusion prevention system 入侵防御系统目录1 特性简介 (3)2 应用场合 (3)3 注意事项 (3)4 配置举例 (3)4.1 组网需求 (3)4.2 配置思路 (3)4.3 使用版本 (4)4.4 配置步骤 (4)4.4.1 基本配置 (4)4.4.2 主要配置步骤 (5)4.5 验证结果 (7)5 相关资料 (7)5.1 其它相关资料 (7)1 特性简介特征库记录了设备可识别的攻击特征、病毒特征等,因此对于安全设备来说,必须保证特征库能够实时的更新升级,以保证它总是最新版本。

特征库的升级分为手动升级和自动升级:z自动升级可以帮助用户每隔指定的时间,使用特定的协议从特定的特征库版本服务器获取当前最新的特征库到设备。

z手动升级允许用户在需要的时候手动进行升级,用户可以手动设定获取特征库的协议、服务器地址和特征库文件名称,并且手动升级可以获取与设备兼容的任意一个版本的特征库。

手动升级一般是在用户的局域网内进行的。

2 应用场合运行在网络中的UTM设备启用了IPS和AV的功能,需要及时更新特征库3 注意事项要更新升级特征库,必须保证当前的License文件合法,并且在有效期限内。

自动升级特征库时,UTM设备需要连接到公网环境,与升级网址之间路由可达。

主要配置步骤中的配置是在“应用安全策略”界面进行的,在左侧导航栏中点击“IPS|AV|应用控制 > 高级设置”,点击“应用安全策略”链接就可以进入“应用安全策略”界面。

4 配置举例4.1 组网需求某公司的内网网段为192.168.1.0/24,通过GE0/2连接到外网。

用户登录Device的内网或外网接口地址,可以对Device进行手动特征库升级操作;设置自动升级后,Device会按照设定的时间自动进行特征库升级。

H3C SecPath UTM系列典型配置案例集杭州华三通信技术有限公司资料版本:5W100-20091025产品版本:SECPATH200UA&200UM&200UCA-CMW520-F5117SECPATH200US&200UCS&200UCM-CMW520-F5117声明Copyright © 2009 杭州华三通信技术有限公司及其许可者版权所有,保留一切权利。

未经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

H3C、、Aolynk、、H3Care、、TOP G、、IRF、NetPilot、Neocean、NeoVTL、SecPro、SecPoint、SecEngine、SecPath、Comware、Secware、Storware、NQA、VVG、V2G、V n G、PSPT、XGbus、N-Bus、TiGem、InnoVision、HUASAN、华三均为杭州华三通信技术有限公司的商标。

对于本手册中出现的其它公司的商标、产品标识及商品名称,由各自权利人拥有。

由于产品版本升级或其他原因,本手册内容有可能变更。

H3C保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。

本手册仅作为使用指导,H3C尽全力在本手册中提供准确的信息,但是H3C并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。

技术支持用户支持邮箱:customer_service@技术支持热线电话:800-810-0504(固话拨打)400-810-0504(手机、固话均可拨打)网址:相关资料及其获取方式相关资料手册名称 用途《H3C SecPath U200系列统一威胁管理产品安装手册》介绍了H3C SecPath U200系列统一威胁管理产品的简介、软件维护、硬件维护、故障处理、安装及安装前的准备工作、接口卡和接口模块《H3C SecPathU200-CS_U200-CM_U200-CA统一威胁管理产品安装手册》介绍了H3C SecPath U200-CS、U200-CM、U200-CA统一威胁管理产品的简介、软件维护、硬件维护、故障处理、安装及安装前的准备工作、接口卡和接口模块《H3C SecPath U系列统一威胁管理产品用户手册》该手册介绍了H3C SecPath U系列统一威胁管理产品的功能特性、工作原理和配置及操作指导;指导用户通过Web方式对H3C SecPath U系列统一威胁管理产品进行配置操作;提供用户通过命令行方式对设备进行部分辅助功能配置。

UTM基本配置举例举例与配置登陆管理页面路由模式设备出厂配置一般port1或者internal接口启用了管理权限,且默认地址为192.168.1.99,用https协议访问该地址可以进入Web管理页面,登陆用户名口令均为administrator.透明模式透明模式下,所有接口默认地址均为10.10.10.1/24,可连接开启了HTTPS权限的接口进行管理.也可通过命令行修改管理IP.PowerV-400UTM # config system manageip(manageip)# set ip 192.168.1.99/24(manageip)# endIPSEC VPN GW-GW 与Cisco互通拓扑:PC1(10.1.5.200)----(10.1.5.254 fe0/1)Cisco(fe0/0 192.168.3.100)----(192.168.3.99 p1)UTM(p2 10.2.5.201)----(10.2.5.200)PC2说明:Cisco和UTM建立IPSEC VPN隧道,保护子网分别是10.1.5.0/24和10.2.5.0/24配置步骤:1.按照拓扑配置IP地址,PC1的网关指向Cisco,PC2的网关指向UTM。

2.在UTM上配置默认理由网关指向Cisco.3.在UTM配置IPSEC VPN第一阶段协商参数,预共享秘钥为“11111111”,DH组选择上5,加密和验证算法选择3DES-MD54.在UTM配置第二阶段协商参数,网关选择刚创建的”vpn”网关5.在UTM上创建本地子网和对端子网的地址列表资源6.在UTM上,添加防火墙策略,配置本地保护子网和对端保护子网。

7.在Cisco路由器上配置与UTM对应的IPSEC VPN参数:crypto isakmp policy 10encr 3deshash md5authentication pre-sharegroup 2lifetime 28800crypto isakmp key 11111111 address 192.168.3.99 255.255.255.0crypto ipsec transform-set toutmipsec esp-3des esp-md5-hmaccrypto map utmmap 10 ipsec-isakmpset peer 192.168.3.99set transform-set toutmipsecmatch address 111ip route 0.0.0.0 0.0.0.0 192.168.3.99access-list 111 permit ip 10.1.5.0 0.0.0.255 10.2.5.0 0.0.0.255interface FastEthernet0/0ip address 192.168.3.100 255.255.255.0duplex autospeed autocrypto map utmmap验证:在UTM上启动隧道后,可看见隧道建立成功,红色向下箭头应变为绿色向上箭头Down应变为Up注意事项1.如果把Cisco路由器换成Power V防火墙,由于我们的IPSEC VPN配置没有DH组配置,与研发确认默认都是group 2。

H3C SecPath UTM系列NAT典型配置举例关键词:NAT NAPT摘要:NAT(Network Address Translation,网络地址转换)是将IP数据报报头中的IP地址转换为另一个IP地址的过程。

在实际应用中,NAT主要用于实现私有网络访问公共网络的功能。

这种通过使用少量的公有IP地址代表较多的私有IP地址的方式,将有助于减缓可用IP地址空间的枯竭。

缩略语:缩略语英文全名中文解释NAPT Network Address Port Translation 网络地址端口转换网络地址转换TranslationNAT NetworkAddress目录1 特性简介 (1)1.1 多对多地址转换及地址转换的控制 (1)1.2 NAPT (1)1.3 Easy IP (2)1.4 内部服务器 (2)2 应用场合 (2)3 注意事项 (2)4 配置举例 (3)4.1 组网需求 (3)4.2 配置思路 (3)4.3 使用版本 (3)4.4 配置步骤 (4)4.4.1 基本配置 (4)4.4.2 配置域和域间策略 (5)4.4.3 配置地址池 (7)4.4.4 配置动态地址转换 (7)4.4.5 配置静态地址转换 (8)4.4.6 配置内部服务器 (9)4.5 验证结果 (9)4.5.1 PAT方式 (9)4.5.2 NO PAT方式 (10)4.5.3 Easy IP方式 (10)4.5.4 静态地址方式 (10)4.5.5 内部服务器方式 (11)5 相关资料 (11)5.1 相关协议和标准 (11)5.2 其它相关资料 (12)1 特性简介NAT(Network Address Translation,网络地址转换)是将IP数据报报头中的IP地址转换为另一个IP地址的过程。

私有IP地址是指内部网络或主机的IP地址,公有IP地址是指在因特网上全球唯一的IP地址。

RFC 1918为私有网络预留出了三个IP地址块,如下:z A类:10.0.0.0~10.255.255.255z B类:172.16.0.0~172.31.255.255z C类:192.168.0.0~192.168.255.255上述三个范围内的地址不会在因特网上被分配,因此可以不必向ISP或注册中心申请而在公司或企业内部自由使用。

SecPath UTM 同VLAN二层转发的典型配置一.用户需求某公司内网用户PC1与PC2处于同一网段、同一VLAN中,在此中间加入我司UTM 设备作为二层模式使用,实现PC1与PC2之间的访问控制。

二.组网图三.配置步骤1.配置GE0/1为二层接口在导航栏中选择“设备管理 > 接口管理”界面,配置接口为二层模式。

2.配置GE0/2为二层接口3.配置接口所属VLAN在导航栏中选择“网络管理 > VLAN > VLAN”,新建VLAN2 ,并将接口GE0/1和GE0/2加入VLAN2。

4. 配置PC1与PC2的IPPC1:192.168.2.10/24PC2:192.168.2.11/24(1)在导航栏中选择“设备管理 > 安全域”,编辑root虚拟设备下的Trust安全域,将GE0/1加入Trust安全域,将GE0/2加入Untrust安全域,PC1 PING PC2,得到结果A:(2)重新编辑Trust安全域,将GE0/1的“所属Vlan”由默认的1-4094修改为2,如下图所示,同样的方法将GE0/2“所属Vlan”设置为2 ,加入到Untrust域。

PC1 PING PC2,得到结果B:(3)重新编辑Trust安全域,将GE0/1的“所属Vlan”由2修改为与GE0/1的PVID 不相同,比如vlan 1,如下图所示, PC1 PING PC2,得到结果C:四.验证结果A、可以ping通。

B、可以ping通。

C、无法ping通。

(因为二层报文出入安全域由接口下面的所属Vlan所在的安全域来决定,本典型配置中因为GE0/1收上来的是Vlan 2的报文,而将GE0/1加入Trust域时,没有将GE0/2的所属Vlan 2加入Trust域。

)五.配置时注意事项当编辑二层接口的所属Vlan时,建议严格限制一下好。

之所以不把其它的vlan也加入到“所属Vlan”里来的原因是,二层口可能被本虚拟设备的其他安全域用到。

H3C SecPath防火墙系列产品混合模式的典型配置

一、组网需求:

组网图中需要三台PC, PC1和PC4在Trust区域;PC2处于DMZ区域,其IP地址与PC1和PC4在同一网段,PC3位于Untrust区域,为外部网络。

G0/0接口和G1/0接口属于同一个桥组Bridge1。

对于访问控制有如下要求:

在防火墙G0/1接口上配置NAT,使Trust区域与DMZ区域通过地址转换才能访问Untrust区域;

通过NAT Server使DMZ区域对Untrust区域提供WWW服务;

在G1/0接口绑定ASPF策略并配合包过滤,使得Trust区域用户可以访问DMZ区域设备;但DMZ区域不能访问Trust区域;

在G0/0接口上绑定基于MAC地址的访问控制列表禁止PC4访问其他任何区域。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、每一个桥组都是独立的,报文不可能在分属不同桥组的端口之间

传输。

换句话说,从一个桥组端口接收到的报文,只能从相同桥

组的其他端口发送出去。

防火墙上的一个接口不能同时加入两个

或两个以上的桥组。

2、要实现不同桥组之间或二层接口和三层接口之间数据转发,需要

创建桥组虚接口,并且将桥组虚接口加入到相应的区域。

新手可以根据下面的配置一步一步操作,仔细一点儿就没问题了~!可以用超级终端配置,也可以用CRT配置如果配置了,还是不能上网,可以加我的QQ:1恢复出厂设置:Reset saved-configuration配置防火墙缺省允许报文通过:system-viewfirewall packet-filter default permit为防火墙的以太网接口(以Ethernet0/0为例)配置IP地址,并将接口加入到安全区域:interface Ethernet0/0ip address IP地址子网掩码quitfirewall zone trustadd interface Ethernet0/0quit添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限:local-user 登录账号password simple 登录密码service-type telnetlevel 3quitquitsysfirewall packet-filter default permitdialer-rule 1 ip permitacl number 3000rule 0 permit ipquitinterface Dialer1link-protocol pppppp chap user PPPOE账号ppp chap password simple PPPOE密码ip address ppp-negotiatedialer-group 1dialer bundle 1nat outbound 3000quitinterface Ethernet0/4pppoe-client dial-bundle-number 1firewall zone untrustadd interface Ethernet0/4add interface Dialer1quitfirewall zone trustadd interface Ethernet0/0quitip route-static Dialer 1 preference 60 save。

H3C SecPath UTM系列配置管理典型配置举例关键词:配置管理,备份摘要:配置管理模块主要用于对设备进行配置保存(加密和非加密)、备份、配置恢复和恢复出厂配置,用户可以在web页面方便地对设备的配置进行维护和管理。

缩略语:缩略语英文全名中文解释- - -目录1 特性简介 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组网需求 (1)4.2 配置思路 (1)4.3 使用版本 (2)4.4 配置步骤 (2)4.4.1 基本配置 (2)4.4.2 配置管理 (4)4.5 验证结果 (7)4.5.1 配置保存 (7)4.5.2 配置备份 (7)4.5.3 配置恢复 (7)4.5.4 恢复出厂配置 (7)4.5.5 软件升级 (7)4.5.6 设备重启 (7)1 特性简介配置管理页面包含“配置保存”、“配置备份”、“配置恢复”和“恢复出厂配置”四个页签。

配置保存可以加密保存配置,如果将配置信息备份下来,打开文件查看时,看到的是密文显示。

在此页面可以对当前的配置信息进行配置备份和备份恢复。

软件升级和系统重启可以让用户通过web页面对设备进行管理和操作。

2 应用场合用于设备的日常维护,当配置修改后,可以保存配置以免设备断电配置信息丢失。

也可以将配置信息备份下来,用于日后的配置恢复。

如果想清空配置信息时,可以恢复出厂配置。

3 注意事项(1) 软件升级时,尽量在流量少的时候操作,以免影响用户正常使用。

(2) 备份恢复时,若文件名与当前系统的配置文件名不同,需要修改一下。

(3) 备份或恢复时请将startup.cfg和system.xml一起备份和恢复。

4 配置举例4.1 组网需求本配置举例中,UTM设备使用的是UTM200-S。

图4-1配置管理组网图4.2 配置思路GE0/1所在的局域网(内网)接口配置地址为2.1.1.1/24,在Trust域。

4.3 使用版本<H3C>display versionH3C Comware Platform SoftwareComware Software, Version 5.20, Beta 5112Copyright (c) 2004-2009 Hangzhou H3C Tech. Co., Ltd. All rights reserved.H3C SecPath U200-S uptime is 0 week, 3 days, 15 hours, 25 minutesCPU type: RMI XLS404 800MHz CPU512M bytes DDR2 SDRAM Memory32M bytes Flash MemoryPCB Version:Ver.BLogic Version: 3.0Basic BootWare Version: 1.21Extend BootWare Version: 1.21[FIXED PORT] CON (Hardware)Ver.B, (Driver)1.0, (Cpld)3.0[FIXED PORT] GE0/0 (Hardware)Ver.B, (Driver)1.0, (Cpld)3.0[FIXED PORT] GE0/1 (Hardware)Ver.B, (Driver)1.0, (Cpld)3.0[FIXED PORT] GE0/2 (Hardware)Ver.B, (Driver)1.0, (Cpld)3.0[FIXED PORT] GE0/3 (Hardware)Ver.B, (Driver)1.0, (Cpld)3.0[FIXED PORT] GE0/4 (Hardware)Ver.B, (Driver)1.0, (Cpld)3.0[SUBCARD 1] The SubCard is not present4.4 配置步骤4.4.1 基本配置1. 配置接口IP地址z在左侧导航栏中点击“设备管理 > 接口管理”。

SecPath高端防火墙系统管理及包过滤典型配置举例关键词:Web、TCP、 IP摘要:本文简单描述了高端多核防火墙虚拟设备、安全域、会话管理、ASPF、包过滤模块的特点,详细描述了虚拟设备、安全域、会话管理、ASPF、包过滤模块的典型配置和详细步骤。

缩略语:目录1 介绍 (1)2 特性使用指南 (1)2.1 使用场合 (1)2.2 配置指南 (2)2.3 注意事项 (2)3 支持的设备和版本 (2)3.1 设备版本 (2)3.2 支持的设备 (3)3.3 配置保存 (3)4 配置举例 (4)4.1 典型组网 (4)4.2 设备基本命令行配置 (4)4.3 业务典型配置举例 (5)5 相关资料 (17)5.1 相关协议和标准 (17)5.2 其它相关资料 (17)1 介绍虚拟设备: 虚拟设备是一个逻辑概念,一台防火墙设备可以逻辑上划分为多个部分,每一个部分可以作为一台单独的设备。

在防火墙产品中,要求大多数防火墙特性支持虚拟设备化,每个虚拟设备之间相互独立,一般情况下不允许相互通信,这就是所谓的“虚拟防火墙”,每个部分是一个虚拟防火墙实例(VFI)。

安全区域:所谓安全区域,是一个抽象的概念,它可以包含三层接口,二层VLAN子接口,也可以包括二层物理Trunk接口+VLAN,划分到同一个安全区域中的接口通常在安全策略控制中具有一致的安全需求。

引入安全区域的概念之后,安全管理员将安全需求相同的接口进行分类(划分到不同的区域),能够实现策略的分层管理会话管理:会话管理是为了简化NAT、ASPF、ALG、攻击防范、连接数限制等功能模块的设计而引申出来的一个项目,能够处理各种会话信息,根据会话状态进行老化处理,并提供给各业务模块一个统一的接口。

会话管理同时支持多个防火墙特性(NAT,ASPF,ATTACK,CONN-LIMIT 等)时,能发挥出统一资源管理的特点,提高原有的防火墙整体性能。

ASPF: 状态防火墙(ASPF)基于会话管理模块提供的会话管理功能实现域间会话状态检测功能。

H3C SecPath UTM系列域间策略典型配置举例关键词:UTM摘要:域间策略在安全域之间实现流识别功能,对于特定报文根据预先设定的操作允许或禁止该报文通过并实时监控流状态变化。

缩略语:缩略语英文全名中文解释UTM Unified Threat Management 统一威胁管理网络地址转换TranslationAddressNAT NetworkACL Access Control List 访问控制列表目录1 特性简介 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组网需求 (1)4.2 配置思路 (2)4.3 使用版本 (2)4.4 配置步骤 (2)4.4.1 配置接口地址 (2)4.4.2 接口加入域 (4)4.4.3 配置小网出接口NAT (6)4.4.4 配置地址对象 (9)4.4.5 配置域间策略 (11)4.5 验证结果 (13)4.5.1 高级别区域访问低级别区域 (13)4.5.2 低级别区域访问高级别区域 (13)5 相关资料 (14)5.1 相关协议和标准 (14)5.2 其它相关资料 (14)1 特性简介域间策略是基于ACL(Access Control List,访问控制列表),在安全域之间实现流识别功能的。

域间策略在一对源安全域和目的安全域之间维护一个ACL,该ACL中可以配置一系列的匹配规则,以识别出特定的报文,然后根据预先设定的操作允许或禁止该报文通过。

域间策略通过引用资源管理中的地址资源和服务资源,来根据报文的源IP地址、目的IP地址、源MAC地址、目的MAC地址、IP承载的协议类型和协议的特性(例如TCP或UDP的源端口/目的端口、ICMP协议的消息类型/消息码)等信息制定匹配规则。

每条规则还可以通过引用资源管理中的时间段资源,来指定这条规则在该时间段定义的时间范围内有效。

2 应用场合z需要进行流识别,流状态监控的任何场合。

z需要从低级别安全区域访问高级别安全区域服务器的场合,安全区域级别由优先级来决定,优先级数值越大级别越高。

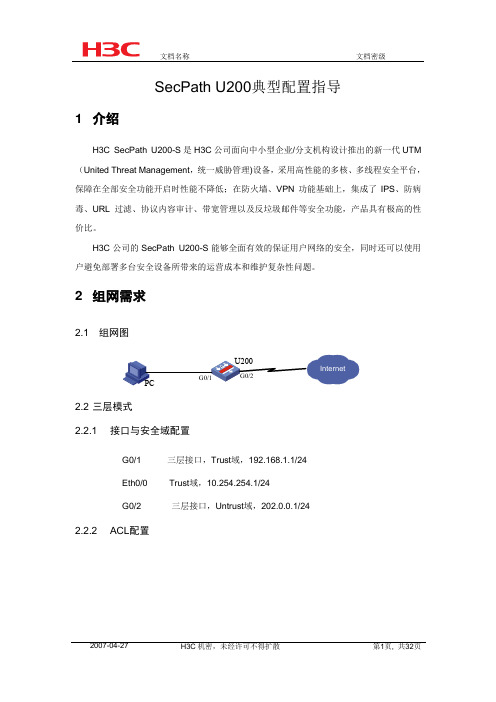

SecPath U200典型配置指导1 介绍H3C SecPath U200-S是H3C公司面向中小型企业/分支机构设计推出的新一代UTM (United Threat Management,统一威胁管理)设备,采用高性能的多核、多线程安全平台,保障在全部安全功能开启时性能不降低;在防火墙、VPN功能基础上,集成了IPS、防病毒、URL过滤、协议内容审计、带宽管理以及反垃圾邮件等安全功能,产品具有极高的性价比。

H3C公司的SecPath U200-S能够全面有效的保证用户网络的安全,同时还可以使用户避免部署多台安全设备所带来的运营成本和维护复杂性问题。

2 组网需求2.1 组网图2.2 三层模式2.2.1 接口与安全域配置G0/1 三层接口,Trust域,192.168.1.1/24Eth0/0 Trust域,10.254.254.1/24G0/2 三层接口,Untrust域,202.0.0.1/242.2.2 ACL配置用于内网访问Internet时作NAT用于iware访问内网、Internet时作NAT用于深度安全策略2.2.3 NAT配置nat server配置nat outbound配置2.3 二层模式2.3.1 接口与安全域配置G0/1 二层access口,PVID 10,Trust域G0/2 二层access口,PVID为10,UntrustEth0/0 三层接口,Trust域,10.254.254.1/24vlan-interface 10 Trust域,192.168.1.1/242.3.2 ACL配置用于iware访问内网时作NAT用于深度安全策略2.3.3 NAT配置NAT Server配置NAT outbound配置3 U200典型配置举例3.1 IPS/AV特征库升级3.1.1 特征库自动升级(1)功能简述验证U200自动升级IPS/AV特征库(2)测试步骤防火墙Web管理界面,策略管理> 深度安全策略。

SecPath UTM PPPoE的典型配置一.用户需求某公司网络通过ADSL宽带接入服务。

用户配置UTM设备的PPPoE拨号功能接入ADSL网络,可以访问公网的网络资源。

二.组网图三.配置步骤1.接口配置配置接口GE0/2地址:在左侧导航栏中点击“设备管理 > 接口管理”。

点击GE0/2栏中的按钮,进入“接口编辑”界面。

按照下图设置接口GE0/2,点击 < 确定 >按钮返回“接口管理”界面。

2.ACL配置在左侧导航栏中点击“防火墙 > ACL”,点击页面的< 新建 >按钮,创建ACL2000。

点击ACL2000 栏中的按钮,点击< 新建 >按钮创建规则。

点击< 确定 >按钮。

3.接口加入安全域配置接口GE0/2加入Trust域点击左侧导航栏“设备管理 > 安全域”。

点击Trust栏中的按钮,进入“修改安全域”界面。

按照下图将接口GE0/2加入Trust 域,点击< 确定 >按钮返回“安全域”界面。

4.域间策略配置点击左侧导航栏“防火墙 > 安全域 > 域间策略”。

点击< 新建 >按钮,按照下面截图信息配置Trust域到Untrust域的域间策略。

同理,添加一条Untrust域到Trust域的域间策略。

5.PPPoE配置点击左侧导航栏“网络管理 > PPPoE > Client信息”,在页面点击< 新建 >按钮,按照下面的截图进行配置,点击< 确定 >按钮。

6.出接口NAT配置在“防火墙 > NAT > 动态地址转换”页面,点击“地址转换关联”下的< 新建 >按钮。

按照下面的截图信息配置出接口Dialer1的NAT,点击< 确定 >按钮。

四.验证结果1.PPPoE验证结果:如果PPPoE正好和密码设置正确,可以在串口看到如下信息。

H3C SecPath UTM Series Anti-Spam ConfigurationExampleKeywords: Anti-spam,SMTP, POP3Abstract: This document presents an anti-spam configuration example for UTM devices.Acronyms:Acronym Full spellingUTM Unified Threat ManagementSMTP Simple Mail Transfer ProtocolPOP3 Post Office Protocol, Version 3Table of ContentsFeature Overview (3)Application Scenarios (3)Configuration Guidelines (3)Anti-Spam Configuration Example (3)Network Requirements (3)Configuration Considerations (4)Hardware/Software Version Used (4)Configuration Procedures (4)Basic Configuration (4)Anti-Spam Configuration (7)Verification (10)Related Documentation (11)Feature OverviewBy cooperating with a Commtouch mail server (a third-party mail server), the anti-spam feature of an H3C UTM device can inspect all emails sent from external networks to the internal network and process the emails as configured, so as to prevent spam from wasting the resources of the internal network.With the anti-spam feature configured, the device forwards all emails received from external networks to the Commtouch mail server for inspection and, after receiving the inspection results, processes the emails based on the actions specified in the anti-spam policy.The anti-spam feature supports inspecting Simple Mail Transfer Protocol (SMTP) emails and Post Office Protocol, Version 3 (POP3) emails:z SMTP: In a scenario where the SMTP clients are on the external network and the SMTP server is on the internal network.z POP3: In a scenario where the POP3 clients are on the internal network and the POP3 server is on the external network.Application ScenariosThe anti-spam feature can be deployed to check emails entering an internal network to prevent email spam from occupying resources of the internal network.Configuration GuidelinesBefore configuring the anti-spam feature, ensure that:z The device can communicate with the Commtouch mail server normally. The address of the Commtouch mail server is http://resolver%, where %d indicates a number in therange from 1 to 10.z The device has a legal, effective license of the anti-spam feature.z The device can connect to to verify the validity of the license for the anti-spam feature. When the license of the anti-spam feature expires, all anti-spam configurations will not beeffective any more.Anti-Spam Configuration ExampleNetwork RequirementsAs shown in Figure 1, the internal network of a company is 4.1.1.0/24, and the external network is 192.168.100.0/22. Configure the UTM device to inspect emails received from the POP3 server and process those emails as follows:z Modify the subjects of emails from known spam sources and log them.z Modify the subjects of emails from unknown spam sources and log them.z Log suspicious emails.z Forward normal emails normally.Figure 1 Network diagram for anti-spam configurationConfiguration Considerationsz Redirect the traffic of interest for in-depth inspection.z Configure the anti-spam policy and rules.z Apply the policy to the segment.Hardware/Software Version Used<H3C>dis verH3C Comware Platform SoftwareComware Software, Version 5.20, Ess 5115Copyright (c) 2004-2009 Hangzhou H3C Tech. Co., Ltd. All rights reserved.H3C SecPath U200-CM uptime is 0 week, 3 days, 20 hours, 54 minutesCPU type: RMI XLS404 800MHz CPU512M bytes DDR2 SDRAM Memory32M bytes Flash Memory247M bytes CF0 CardPCB Version:Ver.BLogic Version: 2.0Basic BootWare Version: 1.23Extend BootWare Version: 1.23[FIXED PORT] CON (Hardware)Ver.B, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/0 (Hardware)Ver.B, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/1 (Hardware)Ver.B, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/2 (Hardware)Ver.B, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/3 (Hardware)Ver.B, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/4 (Hardware)Ver.B, (Driver)1.0, (Cpld)2.0[SUBCARD 1] 2GE (Hardware)Ver.B, (Driver)1.0, (Cpld)1.0Configuration ProceduresBasic ConfigurationConfiguring interface GE 0/1Select Device Management > Interface from the navigation tree and then click the icon of GE 0/1 to enter the interface configuration page. Perform the configurations shown in the following figure and click Apply.Select Device Management > Zone from the navigation tree and then click the icon of the Untrust zone to enter the page for modifying the security zone configurations. Add interface GE 0/1 to the Untrust zone as shown in the following figure, and click Apply to complete the operation and return to the security zone page.Configuring interface GE 0/4Similarly, assign IP address 4.1.1.1/24 to interface GE 0/4 and add the interface to security zone Trust. Selecting Device Management > Interface from the navigation tree, you should see the following list:Configuring NATTo enable internal hosts to connect to the external network through the UTM device, you need to configure a NAT policy on interface GE 0/1. In this example, the policy references ACL 3004 and uses the NAT mode of Easy IP.Select Firewall > ACL from the navigation tree and then create ACL 3004 and add a rule to the ACL to identify the flow of interest. In this example, the ACL permits packets sourced from 4.1.1.0/24. The configurations are shown in the following figure:Select Firewall > NAT Policy > Dynamic NAT from the navigation tree and then under Dynamic NAT, click Add and then specify ACL 3004 and Easy IP for interface GigabitEthernet 0/1. The following figure shows the configuration result:Configuring a routeSelect Network > Routing Management > Static Routing from the navigation tree and configure a default route, setting the next hop to the IP address for the intranet side interface of the router that connects the GE 0/1 interface of the UTM device with the external network (192.168.100.254 in this example).Configuring a redirect policyConfigure a redirect policy to redirect the flow of interest to the i-Ware platform for in-depth analysis. In this example, traffic between zone Trust and zone Untrust that matches ACL 3000 will be redirected to segment 0.First , select Firewall > ACL from the navigation tree and then create ACL 3000 and add rules to the ACL to identify the traffic of interest. The configurations are shown in the following figure:Then, select IPS | AV | Application Control > Advanced Configuration from the navigation tree and create a redirect policy to redirect traffic matching ACL 3000 to segment 0.Anti-Spam ConfigurationSelect IPS | AV | Application Control > Advanced Configuration from the navigation tree and click the Application Security Policy link to enter the in-depth inspection configuration page.Enabling anti-spam inspectionSelect Anti-Spam > Anti-Spam from the navigation tree and perform the following configurations in the Server Configuration area:z Select the Antispam inspection check box.z Click Apply.z After a while, you will see that the operation status becomes normal.z If the UTM device connects to the Commtouch mail server through a proxy server, you need to configure the proxy server according to the networking scheme.z The anti-spam signature database stores all email spam signatures that the device can identify.The license of the anti-spam feature has a validity period specified. After the license expires, you need to recharge to obtain a new license before upgrading the anti-spam signature database.Creating and applying the anti-spam policyUnder Policy Application List, click Add and perform the following configurations:z Type test as the name.z Select Modify subject and log as the action for POP3 emails from known spam sources.z Select Modify subject and log as the action for POP3 emails from unknown spam sources.z Select Log as the action for suspicious POP3 emails.z Select Log as the action for normal POP3 emails.z Under Apply Policy, click Add and perform the following configurations on the page that appears: z Select segment 0.z Click Apply.z Now, segment 0 should appear on the list under Apply Policy. Click Apply to complete the operation.Activating configurationsAfter the application operation is complete, the anti-spam configuration page appears again, as shown in the following figure. Click Activate and confirm your operation.VerificationOn internal host 4.1.1.2, configure Outlook Express to receive emails. Then, on the web interface of the device, select Log Management > Anti-Spam Logs from the navigation tree. Logs about inspection and processing of emails destined for the user should appear on the list.Hangzhou H3C Technologies Co., Ltd. 11/11Related DocumentationAnti-Spam Configuration of the Web configuration manual.。

实验二:路由模式基本转发配置实验目的:1.熟悉UTM-200的路由转发配置的方法2.了解ACL的配置方法3.实现外网用户访问内网的部分服务功能实验内容::1.依据拓朴图搭建网络2.UTM工作在防火墙功能下时的接口配置、安全区域配置3.ACL规则配置实验环境:每组所需要实验设备如下:PC:4台有以太网接口和COM口的PC线缆:普通网线条根设备:H3C SecPath UTM-S 一台实验拓扑:PC0200.0.0.2 100.0.0.2实验要求:(1)PC1和PC2分别连在U200-S UTM的Ge0/1和Ge0/2接口上,其IP地址分别为200.0.0.2/24和100.0.0.2/24,需要通过U200-S实现互通(方法见实验一)U200-SUTM的Ge0/1和Ge0/2的接口IP分别为200.0.0.1/24和100.0.0.1/24。

(2)配置从Untrust域到Trust域的面向对象ACL,允许外网用户访问Trust区的FTP 服务器。

(3)实验完毕后按照实验报告填写规范的要求,填写实验报告。

并于17周周四之前上交到各自然班班长处,班长17周周四按学号排序后交至我的办公室。

实验步骤:1.将接口Ge0/1和Ge0/2分别添加到Trust和Untrust域。

图1 把Ge0/1接口加入trust域图2 把Ge0/2接口加入untrust域2.单击策略管理>访问控制策略>面向对象ACL3.建立FTP服务器(1)在PC3上安装FTP Server软件3Cdaemon,安装完毕后,创建FTP用户,并设置FTP 用户的目录。

(2)在PC3本机上测试刚架设的FTP Server的正确性与可用性。

H3C SecPath UTM系列流日志典型配置举例关键词:流日志摘要:本文主要描述了UTM设备流日志的典型配置方法。

缩略语:缩略语英文全名中文解释UTM Unified Threat Management 统一威胁管理目录1 特性简介 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组网需求 (1)4.2 配置思路 (1)4.3 使用版本 (2)4.4 配置步骤 (2)4.4.1 基本配置 (2)4.4.2 主要配置步骤 (4)4.5 验证结果 (6)4.6 故障排除 (7)5 相关资料 (7)5.1 其它相关资料 (7)1 特性简介UTM设备具有4~7层检测能力,提供了深度识别协议的功能。

根据系统的配置,设备会产生和传送各种流日志,发送到装有UTM Manager的管理主机上,UTM Manager会对当前的流量进行统计和分析。

2 应用场合需要对网络中的实时流量进行统计,对各种应用程序的分析,用户访问的统计。

3 注意事项目前只有U200-A、U200-M、U200-CA设备支持流日志。

4 配置举例4.1 组网需求内部用户Client(4.1.1.2)连接在UTM的GE0/4接口上,通过UTM设备访问外部网络。

UTM上配置流日志功能,发送到安装有UTM Manager的远端集中网管192.168.96.15进行详细的分析和统计。

图4-1流日志配置举例组网图4.2 配置思路z在UTM上配置流日志功能z在SecCenter(即UTM Manager)上添加UTM设备,以接收UTM上报的流日志4.3 使用版本<UTM>dis verH3C Comware Platform SoftwareComware Software, Version 5.20, Beta 5112Copyright © 2004-2009 Hangzhou H3C Tech. Co., Ltd. All rights reserved.H3C SecPath U200-CA uptime is 0 week, 0 day, 1 hour, 9 minutesCPU type: RMI XLS208 750MHz CPU1024M bytes DDR2 SDRAM Memory32M bytes Flash MemoryPCB Version:Ver.ALogic Version: 2.0Basic BootWare Version: 1.21Extend BootWare Version: 1.21[FIXED PORT] CON (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/0 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/1 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/2 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/3 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/4 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[FIXED PORT] GE0/5 (Hardware)Ver.A, (Driver)1.0, (Cpld)2.0[SUBCARD 1] The SubCard is not present4.4 配置步骤4.4.1 基本配置1. 配置接口GE0/1在左侧导航栏中点击“设备管理 > 接口管理”,点击GE0/1栏中的按钮,进入“接口编辑”界面。

H3C防火墙和UTM设备IPSec典型配置举例Copyright © 2013 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 使用版本 (1)2 特性简介 (1)3 应用场合 (1)4 注意事项 (1)5 基于证书的认证——IPSec配置举例 (1)5.1 组网需求 (1)5.2 配置思路 (2)5.3 配置步骤 (2)5.3.1 FW A的配置 (2)5.3.2 FW B的配置 (8)5.3.3 验证结果 (11)5.4 配置文件 (13)6 基于证书的认证——IPSec多实例配置举例 (15)6.1 组网需求 (15)6.2 配置思路 (15)6.3 配置步骤 (16)6.3.1 FW A的配置 (16)6.3.2 FW B的配置 (31)6.3.3 验证结果 (46)6.4 配置文件 (50)7 相关资料 (53)1 使用版本本文档基于F1000-E(版本:R3166P13)为例进行说明。

该配置适用于F1000-E的R3166P13及以上版本、F3169P07及以上版本。

该配置同样适用于F5000-A5(版本:R3206P18及以上)及U200系列产品(版本:F5123P08及以上)以及防火墙插卡的R3166P13及以上版本、F3169P07及以上版本。

本文档所有配置均在实验室环境下进行,仅供参考。

如果在线部署,请根据实际组网环境进行配置。

不同软件版本Web页面显示会有所差异,请以实际情况为准。

2 特性简介IPSec(IP Security)是IETF制定的三层隧道加密协议,它为Internet上传输的数据提供了高质量的、可互操作的、基于密码学的安全保证,是一种传统的实现三层VPN(Virtual Private Network,虚拟专用网)的安全技术。

SecPath UTM配置管理的典型配置

一.用户需求

了解UTM管理页面的基本功能,如:接口IP配置、配置保存 /备份/恢复以及恢复出厂配置、软件版本升级等,用于对设备进行日常维护。

二.组网图

(本配置中,UTM设备采用UTM200-S)

GE0/1所在的局域网(内网)接口配置地址为2.1.1.1/24,在Trust域。

三.配置步骤

1.基本配置(接口IP地址并加入相应的安全区域)

在左侧导航栏中点击“设备管理 > 接口管理”。

点击GE0/1栏中的按钮,进入“接口编辑”界面。

按照下图设置接口GE0/1,点击< 确定 >返回“接口管理”界面。

GE0/1加入trust域

点击左侧导航栏“设备管理 > 安全域”。

点击Trust栏中的按钮,进入“修改安全域”界面。

按照下图将接口GE0/1加入Trust域,点击< 确定 >返回“安全域”界面。

2.配置管理

2.1配置保存

在“设备管理 > 配置管理> 配置保存”页面,点击< 确定 >按钮,即可将当前的配置信息保存,页面提示设备正在保存当前配置。

如果想将配置文件加密,可以选中“加密配置文件”前面的复选框。

2.2配置备份

在“设备管理 > 配置管理> 配置备份”页面,点击< 备份 >按钮。

在弹出对话框中选择保存的路径,输入文件名保存即可。

2.3配置恢复

在“设备管理 > 配置管理> 配置备份”页面,点击< 浏览 >按钮,选择备份文件。

点击< 确定 >按钮,配置文件导入成功后,页面会显示下面的提示信息,恢复的配置文件在设备会下次启动后生效。

2.4恢复出厂配置

在“设备管理 > 配置管理> 恢复出厂配置”页面,点击< 恢复出厂配置 >按钮,选择备份文件。

3. 软件升级

在“设备管理 > 软件升级”页面,点击< 浏览 >按钮,选择升级版本的路径,点击< 确定 >按钮。

4. 设备重启

在“设备管理 > 设备重启”页面,点击< 确定 >按钮。