计算机科学概论第8版

- 格式:ppt

- 大小:2.58 MB

- 文档页数:76

![计算机科学概论(第三版)习题解答 (8)[2页]](https://uimg.taocdn.com/f8d652d8192e45361166f5e9.webp)

第12章习题一、选择题1.智慧地球是(C )公司提出的。

A.微软B.苹果C.IBM D.华为2.RFID是(B )。

A.条形码B.无线射频识别C.二维码D.磁卡3.物联网涉及(D)控制、软件、嵌入式系统、微机电等技术领域。

A.感知B.网络通信C.微电子D.A,B,C都包括4. 物联网是(A)世界和信息世界的深度融合,将人类经济与社会、生产与生活都放在一个智慧的物联网环境中A. 物理B. 海洋C. 电子D. 虚拟5.物联网网络体系架构由感知层、(B)和应用层组成。

A.MAC层B.网络层C.传输层D.表示层二、简答题1.什么是物联网?答:物联网定义为通过射频识别(RFID)、无线感应器、全球定位系统、激光扫描器等信息传感设备,按约定的协议,把任何物品与互联网相连接,进行信息交换和通信,以实现智能化识别、定位、跟踪、分析、监控和管理的一种网络。

2.简述物联网包括的核心技术。

答:物联网网络体系架构由感知层、网络层和应用层组成,将物联网核心技术体系划分为感知技术、网络通信技术、支撑技术和共性技术。

(1)传感和识别技术是物联网感知物理世界获取信息和实现物体控制的首要环节。

网络通信技术主要实现物联网数据信息和控制信息的双向传递、路由和控制。

(2)物联网应用支撑技术包括嵌入式系统、微机电系统、软件和算法、电源和储能、新材料技术等。

(3)物联网共性技术涉及网络的不同层面,主要包括架构技术、标识和解析、安全和隐私、网络管理技术等。

3.物联网信息传送的网络有哪些?答:物联网信息传送的网络主要包括互联网、无线宽带网络、无线低速网络、移动通信网络等。

互联网是物联网最重要的基础设施之一,是实现物(人)与物(人)之间更加全面的互联互通的最主要途径。

无线宽带网络覆盖范围较广,传输速度较快,为物联网提供高速、可靠、低成本、且不受接入设备限制的互联手段。

无线低速网络协议能够适应物联网中低速设备的要求。

移动通信网络能够高速、实时、高覆盖率、多元化处理多媒体数据,将成为有效的信息传输平台。

计算机科学概论答案1、船的底部特别宽阔,船的稳定性就能大大提高。

[判断题] *对(正确答案)错2、播种在土壤里的种子发芽了,以下说法正确的是()。

[单选题] * A.种子发芽需要土壤B.种子发芽不需要光照C.不能说明种子发芽是否需要土壤或光照(正确答案)3、下列说法正确的是()。

[单选题] *A.绿豆种子发芽需要高温B.只要有合适的温度,绿豆种子就可以发芽C.绿豆种子发芽必须要合适的温度、水分和充足的空气(正确答案)4、设计制作小船需要考虑的因素是()。

[单选题] *A.经费预算B.材料和结构C.安全可靠5、在制作晶体的实验中,使用较浓的食盐溶液更容易产生食盐晶体。

( ) [单选题]对(正确答案)错6、究究想研究电磁铁的磁性强弱与电流大小的关系,他应该选择()进行实验。

[单选题] *A.①和②B.①和③(正确答案)C.②和③7、目前,人们为了保护生物多样性正在采取的措施有( )。

[单选题] *A.建立自然保护区保护濒危物种B.建立动物精子库,植物种子库和花粉库C.以上都是(正确答案)8、海面上常有十级以上的大风形成,所以海岛上一般不会生长的植物是()。

[单选题] *A.高大的水杉树(正确答案)B.崖壁的苔藓C.低矮的灌木9、显做镜由两个凸透镜组成,对着物体的叫目镜,对着人眼的叫物镜。

( ) [单选题]对错(正确答案)10、种子发芽的过程中最先出现的现象是()。

[单选题] *A.长出嫩芽B.种皮破裂C.种子膨大(正确答案)11、透过透镜看到的面积或区域叫作透镜的视野。

( ) [单选题]对(正确答案)错12、“螳螂捕蝉,黄雀在后”,根据这一成语,可以写出的食物链是:蝉→螳螂→黄雀。

[判断题] *对错(正确答案)13、为了维护生态平衡,我们人类应该( )。

[单选题] *A.乱砍乱伐B.保护环境(正确答案)C任意放牧14、以下关于浮力描述不正确的是()。

[单选题] *A.在水中的物体会受到水的浮力B.水的浮力方向是向上的C.下沉的物体是不会受到浮力的(正确答案)15、生态瓶中的水最好是冷却的自来水。

操作系统精髓与设计原理·第八版中文版导言《操作系统精髓与设计原理·第八版》是一本经典的操作系统教材,详细介绍了操作系统的核心概念、基础算法和设计原理。

本文将对这本书进行简要的介绍,并概述其中涵盖的一些重要主题。

操作系统的重要性操作系统是计算机系统的核心组成部分,它负责管理计算机的硬件和软件资源,为用户和应用程序提供接口和服务。

操作系统的设计和实现对于计算机系统的性能、可靠性和安全性都具有重要影响。

书籍概览《操作系统精髓与设计原理·第八版》由Abraham Silberschatz、Peter B. Galvin和Greg Gagne合著。

本书分为六个部分,共计十五章。

第一部分:引论第一部分主要介绍操作系统的基本概念和演化历史。

内容包括操作系统的定义和功能、计算机系统结构、进程和线程、CPU调度等。

第二部分:进程管理第二部分着重介绍进程管理的相关概念和技术,包括进程状态、进程调度、死锁等内容。

此外,还介绍了多线程编程和并发控制的原理。

第三部分:存储管理第三部分讲解了内存管理的相关知识,包括虚拟内存、页面置换算法、分段和分页等。

此外,还介绍了文件系统的设计原理和实现。

第四部分:设备管理第四部分详细介绍了设备管理的概念和技术,包括IO系统、磁盘调度算法和文件系统等内容。

此外,还介绍了RAID技术和磁盘存储管理。

第五部分:文件系统第五部分主要是对文件系统的深入介绍和讨论,包括文件系统的组织结构、文件描述符、文件访问控制等内容。

此外,还介绍了分布式文件系统和虚拟文件系统。

第六部分:安全和保护第六部分探讨了操作系统的安全和保护机制,包括安全性概念、加密技术、防御和攻击等内容。

此外,还介绍了操作系统的审计和审计安全等相关主题。

关键主题概述进程管理进程管理是操作系统的核心功能之一。

本书介绍了进程的状态和转换、进程调度算法、进程同步与通信、死锁以及多线程编程。

深入理解进程管理的原理和技术,可以帮助开发者编写高效、可靠的并发程序。

计算机科学概论教案教案标题:计算机科学概论教案教案概述:本教案旨在介绍计算机科学的基本概念和原理,帮助学生建立对计算机科学的整体认识,并培养其对计算机科学的兴趣和学习动力。

通过本课程的学习,学生将了解计算机科学的发展历程、基本概念和核心原理,以及计算机科学在现代社会中的应用。

教学目标:1. 了解计算机科学的基本概念和发展历程。

2. 掌握计算机科学的核心原理和基本术语。

3. 理解计算机科学在现代社会中的应用领域。

4. 培养学生对计算机科学的兴趣和学习动力。

教学重点:1. 计算机科学的基本概念和发展历程。

2. 计算机科学的核心原理和基本术语。

教学难点:1. 帮助学生理解计算机科学的抽象概念和原理。

2. 培养学生对计算机科学的兴趣和学习动力。

教学准备:1. 计算机科学教材和参考书籍。

2. 多媒体设备和投影仪。

3. 计算机实验室或计算机终端。

教学过程:一、导入(5分钟)1. 利用多媒体设备展示计算机科学在现代社会中的应用场景,引起学生的兴趣。

2. 提出问题:你对计算机科学有什么了解?你认为计算机科学的作用是什么?二、知识讲解(30分钟)1. 讲解计算机科学的定义和基本概念。

2. 介绍计算机科学的发展历程和重要里程碑。

3. 解释计算机科学的核心原理和基本术语,如算法、数据结构、编程语言等。

三、案例分析(20分钟)1. 提供实际案例,让学生分析并讨论计算机科学在其中的应用。

2. 引导学生思考计算机科学的解决问题的能力和创新能力。

四、小组讨论(15分钟)1. 将学生分成小组,让他们讨论计算机科学的应用领域和未来发展趋势。

2. 每个小组派代表发表观点和总结。

五、课堂练习(15分钟)1. 分发练习题,让学生在课堂上完成。

2. 对练习题进行讲解和讨论。

六、总结和展望(5分钟)1. 总结本课程的重点内容和学习收获。

2. 展望计算机科学的未来发展和学习方向。

教学延伸:1. 鼓励学生参加计算机科学相关的竞赛和活动,拓宽他们的视野和实践能力。

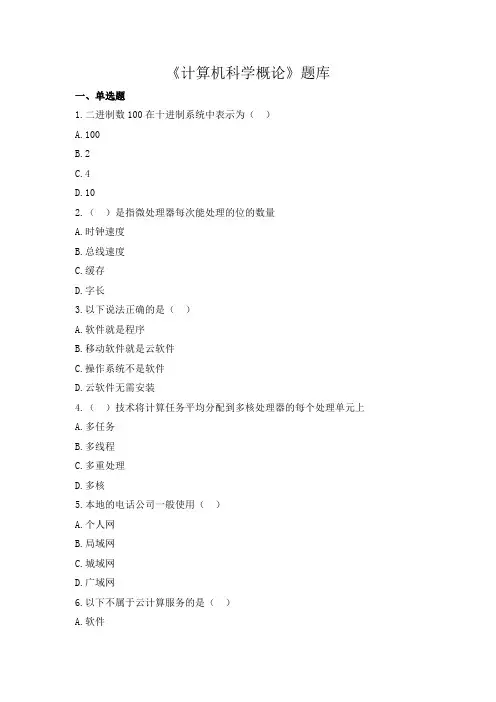

《计算机科学概论》题库一、单选题1.二进制数100在十进制系统中表示为()A.100B.2C.4D.102.()是指微处理器每次能处理的位的数量A.时钟速度B.总线速度C.缓存D.字长3.以下说法正确的是()A.软件就是程序B.移动软件就是云软件C.操作系统不是软件D.云软件无需安装4.()技术将计算任务平均分配到多核处理器的每个处理单元上A.多任务B.多线程C.多重处理D.多核5.本地的电话公司一般使用()A.个人网B.局域网C.城域网D.广域网6.以下不属于云计算服务的是()A.软件C.基础设施D.网络7.服务器内部错误的状态码是()A.200B.403C.404D.5008.以下属于社交媒体网站元素的有()A.内容发布工具B.个人主页C.联系人D.以上都是9.对于照片来说,最好使用()格式存储A.GIFB.PNGC.JPEGD.都可以10.以下不属于UML图的是()A.用例图B.数据流图C.类图D.顺序图11.以下属于物联网中机器对机器技术的是()A.穿戴式医疗技术B.农场主通过牛身上的传感器来检测生病和走失C.自动驾驶D.以上都是12.以下不属于服务器端脚本语言的是()B.JavaScriptC.JavaD.PHP13.以下属于实时消息系统的有()A.QQB.Microsoft SkypeC.微信D.以上都是14.相同时长的音频,按什么格式存储,占用空间可能最少()A.WAVB.MP3C.AIFFD.都可以15.当农民遇到种植问题时,可以求助于()A.事务处理系统B.管理信息系统C.决策支持系统D.专家系统16.顶级域名为org的网站是()A.非营利组织B.商业机构C.网络服务机构D.不确定17.可以通过()唯一确定一个网页A.IP地址B.域名C.URLD.Web服务器名18.以下属于社交媒体的有()A.FacebookB.TwitterC.FlickrD.以上都是19.在以下字体中,最好选择()作为网站标题、横幅字体A.Times New RomanB.ArialC.宋体D.以上皆可20.采购人员根据流行趋势和自己的直觉选择服装类型进行采购属于()A.结构化问题B.半结构化问题C.非结构化问题D.不确定21.十进制数37在二进制系统中表示为()A.100100B.100110C.100111D.10010122.以下存储器中,数据传输速率最高的是()A.机械硬盘B.固态硬盘C.CDD.DVD23.若需要对一个视频进行剪辑,可以使用()A.Cool EditB.CorelDRAWC.Auto CADD.AE24.操作系统通过()与外围设备进行通信A.驱动程序B.应用程序C.实用程序B接口25.通常来说,2MB/s的网速属于()A.宽带B.窄带C.百兆网D.千兆网26.二进制数1011110在十六进制数字系统中表示为()A.5CB.5EC.B6D.DE27.若想为计算机增加独立显卡,需要将显卡插在()上B接口B.扩充槽C.总线D.HDMI接口28.以下不是桌面出版软件的是()A.Microsoft PublisherB.Microsoft WordC.Adobe InDesignD.QuarkXPress29.操作系统的引导程序一般存放在()中A.RAMB.ROMC.EEPROMD.微处理器30.以太网是()A.有线网B.无线网C.因特网D.都不是二、多选题1.下列属于桌面出版软件的有()A.Microsoft PublisherB.Adobe InDesignC.QuarkXPressD.QQ音乐E.微博2.操作系统控制着计算机的()A.处理器资源B.内存资源C.存储器资源D.外围设备资源E.人工操作方式3.以下哪些是操作系统用户界面的组成元素()A.菜单B.按钮C.帮助D.数据库E.内存插槽4.以下哪些是常见桌面操作系统()A.Windows操作系统B.UNIX操作系C.Mac OS操作系统D.Linux操作系统E.RedHa操作系统5.属于演示文稿软件的有()A.Microsoft PowerPointB.KeynoteC.Microsoft ExcelD.PreziE.Microsoft Word6.面向对象的特征是()A.封装B.继承C.多态D.过程调用E.构造7.以下恶意软件中,会自我繁殖的是()A.病毒B.蠕虫C.木马D.漏洞E.广告软件8.影响V oIP通话质量的因素是()A.网速B.抖动C.网络延迟D.丢包E.网络连接质量9.以下属于网路设备的是()A.集线器B.网桥C.交换机D.打印机E.扫描仪10.以下计算机不能直接执行的程序设计语言是()A.机器语言B.汇编语言C.高级语言D.脚本语言E.算法语言11.每一个信息系统的分析与设计都需要经过一个完整的系统开发生命周期(Software Development Life Cycle,简称SDLC),以下属于SDLC的有()A.评估现有系统,制定项目开发计划B.分析新系统的需求C.设计系统的具体结构D.编码实现系统,对其进行测试、发布与维护E.用户介入系统开发的深度有序12.以下属于计算机输出设备的有()A.显示器B.光笔C.打印机D.绘图仪E.键盘13.下列属于文本类文件的扩展名的有()A.txtB.docxC.pngD.mp3E.MDF14.以下网络礼仪中不恰当的是()A.使用空白标题B.发送涉密附件C.发送前检查拼写错误和语法错误D.随意使用全部大写的单词E.明确邮件的主题15.利用数据库可以完成以下哪些任务()A.收集数据B.更新数据C.整理数据D.生成和传播数据E.查找数据三、判断题1.大型计算机主要用于大量数据和关键项目的计算()2.桌面出版软件与文字处理软件没有什么区别()3.多线程是指允许一个程序分为多个线程运行()4.城域网可以在一座城市的范围内进行数据传输()5.最初的ARRANET主要用于军事研究目的()6.主板主要由芯片组、扩充槽和对外接口三个部分组成()7.图形软件可以分为绘图软件及图像编辑软件()8.内存泄漏时需要终止相应程序或重启计算机()9.如果接入因特网的局域网受到外来攻击,局域网中的所有设备也将受到影响()10.2G采用的是模拟技术()11.因特网是世界上最大的广域网()12.团购属于B2C()13.一条微博的消息长度不受限制()14.MP3是有损压缩格式()15.甘特图中,矩形的长度表示任务的持续时间()16.HTML标记可以控制网页的格式()17.新浪微博不属于社交媒体()18.HD质量的视频需要至少500Kbps的因特网连接速度()19.信息系统是由计算机组成的能够进行信息收集、传递、存储、加工和维护的系统()20.数据库可以将其存储的数据按照一定格式输出,并结合邮件功能或其他技术发送给用户()21.浏览器有时候需要安装一些插件来实现一些本身并不能完成的功能()22.VoIP的通话质量只受网速的影响()23.网站的具体设计需要为目标访客考虑()24.甘特图中,矩形的长度表示任务的持续时间()25.网状数据库使用树型结构来描述关系()26.十进制数中的10等同于十六进制数中的10()27.对不同的指令,需要的时钟周期数从一个到多个不等()28.软件就是程序()29.扩展名为“bat”的文件是图像文件()30.路由器是网络设备()。

Chapter ThreeOPERATING SYSTEMSChapter SummaryThis chapter introduces the fundamental concepts associated with operating systems. It begins with a historical look at operating systems, followed by discussions of operating system architecture and internal operation. An optional section covers semaphores and deadlock. The chapter closes with a discussion of security issues.Comments1. This chapter provides an excellent opportunity to introduce the particular features of the local operating system (e.g. pertinent issues of file management, any sign-on and sign-off procedures, and perhaps e-mail features), and the utility programs (such as the editor) that will be used later in this or other classes.2. The image I like to convey to the student is that of the operating system residing between the computer user and the hardware. Once this image is established, it's nice to show how different operating systems can produce different personalities from essentially the same hardware technology. One method of doing this is to compare an icon-based windowing system with a text oriented system.3. An operating system is an important example of a large software system, and thus this chapter provides an opportunity to set the stage for software engineering in Chapter 7. This is one reason why the modular structure of an operating system is presented in this chapter. Time spent in class on this topic can pay dividends in the form of ready examples and a basis for class discussions when covering Chapter 7—not to mention the fact that it reinforces the organized, modular approach to problem solving that we want our students to appreciate.4. Don’t miss the opportunities to reinforce the concept of abstraction and abstract tools while covering this chapter.5. A point that many students never stop to consider is that the operating system is itself a program that is being executed on the same machine that it is controlling. In particular, such components as the command processor, file manager, or scheduler must essentially share time with the other processes in the system. Pointing this out to a beginning class increases the complexity of a classroom discussion but has the advantage of conveying the true complexity of a multiprogramming operating system.Answers to Chapter Review Problems1. Control data and its access, provide for efficient device access, coordinate the use of the machine's resources, and control access to the machine.2. Batch processing refers to the process of collecting a program (or programs) together with data and submitting this material to the operating system for execution (perhaps at a later time) without further intervention by the user.Interactive processing refers to the technique of executing a program in a manner that allows the user to communicate with the program during its execution.3. R, S, T, X, Y, Z (The items are removed in the same order they were placed in the queue.)4. Interactive processing allows the user to communicate with a program during its execution. The phrase "real-time processing" means that the time required for the activities of the program being executed must coordinate with activities in the outside world.5. An operating system that allows several activities to execute "at the same time."6. Answers will vary. The goal is for students to "experience" multitasking so that it is real rather than theoretical. We wan them to connect material in the text with reality.7. Answers will vary. They should project an understanding that application software reflects the computer's application, whereas utility software forms part of the system's infrastructure.8. a. The shell of an operating system handles the communication with the operating system’s users.b. The kernel of an operating system performs the fundamental tasks of the system.9. X is a directory containing the subdirectory Y, which contains the subdirectory Z.10. A process is the execution of a program.11. The status of each process (ready, waiting) and the priority of each process.12. A process that is ready could make progress if given a time slice, but giving a time slice to a process that is waiting would merely waste time since it cannot progress until some event occurs. 13. Virtual memory is the memory space whose presence is merely simulated by swapping blocks of data back and forth between a disk and the memory actually present in the machine.14. To create a 1024MB (MiB) virtual memory using 2KB (KiB) pages would require 524,288 pages.15. If both processes merely need to read from the file, no conflicts will occur. However, if one of the processes is going to modify the file, them it should have exclusive access. (Such problems are discussed in Section 9.5 in the context of databases.)16. Application software performs tasks that are unique to the use of the particular computer system, whereas system software performs tasks that are required as the software infrastructure of any computer system.17. Load balancing refers to the task of keeping all the processors busy. Scaling has to do with dividing a task into subtasks that can be performed simultaneously.18. The machine begins by executing a program, called the bootstrap, at a predetermined location in memory. This program directs the machine to load a program (the operating system) from mass storage into main memory. The original program tells the machine to transfer its attention to the program just loaded.19. Since most of a computer's main memory is volatile, the operating system must be reloaded each time the machine is turned on.20. Answers will vary. Most PCs give the user the option of altering parameters before the booting process actually begins--usually by pressing the F1 key. The software controlling this procedure is part of the BIOS stored in the machine's ROM. Students who have floppy drives will hear the bootstrap routine look for the operating system there before trying the hard drive. They should all be able to hear the bootstrap routine reading the operating system from the hard drive.21. If the machine can execute 5 instructions in a microsecond, it can execute 5,000 instructions in a millisecond or 100,000 instructions in a 20 millisecond time slice. (The point is that a modern machine can do a lot in a single time slice.)22. The typist would be typing 5 characters per second, or one every 200 milliseconds. Thus, 10 time slices could be allocated during the 200 milliseconds between characters.23. At least half. This does not include the time required to actually transfer the data. 25 milliseconds = 25000 microseconds. Thus, 250,000 instructions could be executed during this time.24. Memory space, disk storage space, access to a printer, time slices, and access to files.25. The I/O-bound process. This allows the controllers to start with the I/O activities. Then the compute-bound process can run while the other is waiting for these slower activities to take place. As a general rule of thumb, priority should be given to the slower activity.26. A mix of I/O-bound and compute-bound processes will normally produce a higher throughput than a collection of processes with similar characteristics. For example, little is gained by allowing a collection of compute-bound processes to share time. In fact, such a collection will usually get done faster without the delays caused by switching repeatedly among the different processes in the collection. However, in the case of several I/O bound processes, it could be that the relative timing of the I/O requests would produce benefits in a multiprogramming environment.27. Save the current process' state;select another process from the process table;load that process' state;start the next time slice.28. A process’s state includes the values in the CPU’s registers (including the program counter) as well as the contents of its associated memory cells.29. If a process asks for service from a mass storage device, its time-slice will be terminated because the process must wait for the device to perform the requested operation before continuing.30. First: Interrupt signal occurs.Second: Machine completes its current instruction.Third: Machine saves the current program state.Fourth: Machine begins executing the interrupt routine.31. These questions are compatible with any operating system. The answers will vary. The goal is for the student to relate the material in the text to an actual operating system.32. These questions are intended for a multiuser, multitasking operating system such as UNIX. The answers will vary. The goal is for the student to relate the material in the text to an actual operating system.33. The test-and-set instruction is often used to implement semaphores. Since its task is executed asa single instruction, no interrupt signal can interfere.34. The banker has removed the competition for the nonshareable resource.35. Our approach to the problem is to consider permission from the instructor and the payment of the fee as nonshareable resources for which the students compete.a. This removes the competition for the nonshareable resources by removing the need for them.b. This removes the competition for nonshareable resources by adding additional resources (one more permission and one more fee payment privilege).c. Here the fee payment privilege and the instructor's permission are forcibly retrieved and given to another student.d. Here the instructor's permission is forcibly retrieved and given to the other student.36. The window manager forcibly retrieves an area of the screen that has been allocated to one process and reallocates it to another (by pushing a window into the background and bringing another to the foreground).37. Deadlock cannot occur because each process must request all the resources it will need at a certain level at once.38. First, one controlling computer reads the common cell and retrieves the value zero.Second, the other controlling computer reads the common cell and retrieves the value zero.Third, the first computer places a non-zero value in the common cell and tells its arm to pick up the assembly.Fourth, the other computer places a non-zero value in the common cell and tells its arm to pick up the assembly.39. As the processes producing the printed material terminate, their output that has accumulated in mass storage is placed in a queue to wait for the printer. Each time the printer finishes the output ofa process, it begins printing the next unit of output in this queue.40. a. The longer a lone car waits at a red light, the higher its priority becomes. Thus, it will ultimately be given a green light at the expense of the heavier traffic.b. The process whose time slice has just finished will most likely have the highest priority and therefore be awarded the next time slice. This is why dynamic priority systems are used in multiprogramming systems. That is, as a process waits for a time slice, its priority increases. (In the simplest cases, processes merely wait in a queue for the next time slice. Thus a process’ priority is reflected by its position in the queue. As each process completes a time slice, it is placed at the rear of the queue.)41. In both deadlock and starvation there are processes that are not able to make progress. The difference is that in the case of deadlock, none of the processes are able to execute, whereas in the case of starvation the higher priority processes are able to execute.42. The point of this problem is as much to introduce students to this piece of computer science folklore as it is to pose the problem itself. Issues include the problem of each philosopher obtaining possession of one fork as well as the problem of a philosopher's neighbors obtaining possession of the forks available to him and never releasing them.43. As the length of time slices become smaller, the ratio of time spent swapping processes compared to the time spent executing them increases. Thus, a point is reached where the efficiency of the system becomes quite low. On the other hand, if time slices are too long, the illusion of simultaneous operation is lost.44. Interrupt disable, interrupt enable, and the test-and-set instructions45. Answers may vary. Possibilities include establishing new accounts, removing accounts, establishing privileges, and monitoring the machine's usage.46. By loading the current process's memory limits in special purpose registers that the CPU uses to validate all references to main memory. If a reference is outside the bounds established by those registers, an interrupt will occur, causing control to be returned to the operating system.47. 269 milliseconds, which is many years. (The point is that milliseconds add up.)48. To allow the operating system the ability to protect processes from each other. The operating system runs in the highest privilege level but restricts the other processes to lower privilege levels. 49. Two that are identified in the text are changing the contents of memory limit registers and changing the CPU's current privilege level.50. Answers will vary. Possibilities include accessing data in memory cells outside the process's allocated space, gaining unauthorized access to mass storage, and modifying the operating system itself to gain advantage over other processes.。

计算机网络自顶向下方法第八版期末计算机网络是现代社会中不可或缺的重要基础设施之一,它的发展深深影响着人们的生活和工作方式。

在计算机网络的学习过程中,学生们通常会使用《计算机网络-自顶向下方法》第八版这本教材。

本篇文章将围绕该教材的内容展开讨论,主要包括计算机网络的基本概念、传输层协议、网络层协议以及应用层协议等方面。

希望通过对教材的综合解读,可以帮助读者更好地理解计算机网络的原理和应用。

首先,我们先了解一下计算机网络的基本概念。

计算机网络可以理解为是连接多个计算机设备和网络设备的系统,它们通过通信链路和通信设备进行数据传输和通信。

计算机网络的基本组成包括硬件、软件和协议三个方面。

其中,硬件包括计算机、路由器、交换机、网络适配器等设备;软件包括操作系统、网络协议栈等;协议是计算机网络中实现通信和数据传输的规则和约定。

在传输层协议方面,教材主要介绍了传输控制协议(TCP)和用户数据报协议(UDP)。

TCP是一种面向连接的协议,它提供了可靠的、有序的、基于字节流的数据传输服务。

UDP则是一种无连接的协议,它提供了不可靠的、无序的、基于数据报的数据传输服务。

这两种协议在应用上有各自的优缺点,可以根据具体需求进行选择。

在网络层协议方面,IP协议是最主要的协议之一、IP协议是一种主机到主机的协议,它负责实现在不同网络之间的数据传输。

IP协议使用IP地址来识别网络中的设备,并通过路由器在不同网络之间进行数据的转发。

此外,教材还介绍了子网划分、子网掩码、网络地址转换(NAT)等相关概念和技术。

最后,在应用层协议方面,教材涵盖了常见的应用层协议,如域名系统(DNS)、文件传输协议(FTP)、超文本传输协议(HTTP)等。

这些协议在实际应用中广泛使用,它们提供了不同的网络应用服务,如域名解析、文件传输和网页浏览等。

通过对《计算机网络-自顶向下方法》第八版教材的学习,我们可以系统地了解计算机网络的基本原理和技术。

这本教材以自顶向下的方法进行讲解,通过从应用层到物理层的逐层介绍,使读者能够全面了解计算机网络的各个层次,并能够根据需求设计和实现相应的网络应用。

第7章软件工程习题(答案)一、选择题1. D2. B3. C4. B5. A6. C7. A8. D9.C 10. B11. C 12.C 13.D二、简答题1.什么叫软件危机?答:随着计算机应用的普及和深化,计算机软件的数量、规模、复杂程度和开发所需的人力、物力等都在急剧增加,计算机发展初期个人编写小程序的传统方法,已不再适合现代大型软件的开发,用传统方法开发出来的许多大型软件甚至无法投入运行。

同时,由于计算机应用领域和硬件技术得到丁飞速发展,软件的生产速度、质量和规模远远适应不了对软件的需求,造成大量人力、物力、财力的浪费,在软件开发和维护过程中出现了巨大的困难。

计算机领域把大型软件开发和维护过程中遇到的一系列严重问题称为“软件危机”(Software Crisis)。

2.软件危机的表现形式是什么?答:软件危机的表现形式:(1) 软件的质量难以保证开发的软件可靠性差。

由于在开发过程中,没有确保软件质量的体系和措施,在软件测试时,又没有严格的、充分的、完全的测试,提交给用户的软件质量差,在运行中暴露出大量的问题。

这种不可靠的软件,轻者会影响系统正常工作,重者会发生事故,造成生命财产的重大损失。

(2) 软件开发成本和开发进度难以控制经费预算经常突破,完成时间一再拖延。

由于缺乏软件开发的经验和软件开发数据的积累,使得开发工作的计算很难制定。

主观盲目制定的计算,执行起来和实际情况有很大差距,使得开发经费一再突破。

由于对工作量和开发难度估计不足,进度计划无法按时完成,开发时间一再拖延。

(3) 软件的维护非常困难开发的软件可维护性差。

开发过程没有统一的、公认的规范,软件开发人员按各自的风格工作,各行其事。

开发过程无完整、规范的文档,发现问题后进行杂乱无章的修改。

程序结构不好,运行进发现错误也很难修改,导致维护性差。

(4) 用户对“已完成”的软件系统不满意开发的软件不能满足用户要求。

开发初期对用户的要求了解不够明确,未能得到明确表达。

计算机导论教学大纲课程编号:09004课程名称:计算机导论英文名称:Introduction to Computer Science学分:3总学时:60(其中,授课30 学时,实验30 学时)适用年级专业:计算机科学与技术、软件工程、网络工程、应用技术、信息管理等专业)一年级一、课程说明(一)编写本大纲的指导思想《计算机导论》是学习计算机知识的入门课程,是计算机科学与技术、软件工程、网络工程等专业(统称计算机专业)的专业基础课,是计算机专业完整知识体系的绪论。

通过本课程的学习,可以使学生对计算机的发展历史、计算机专业的知识体系、计算机学科方法论及计算机专业人员应具备的业务素质和职业道德有一个基本的了解和掌握,这对于计算机专业学生四年的知识学习、能力提高、素质培养和日后的学术研究、技术开发、经营管理等工作具有十分重要的基础性和引导性作用。

(二)课程目的和要求《计算机导论》课程的课堂讲授主要应用包括:计算机发展简史、计算机专业知识体系、计算机基础知识、操作系统与网络知识、程序设计知识、软件开发知识、计算机系统安全与职业道德、计算机领域的典型问题、计算机学科方法论等内容。

常用软件的介绍和练习主要放在实验环节。

通过本课程的学习,使学生了解计算机的发展简史,激发学习兴趣;掌握计算机的基本知识,建立专业知识体系框架;熟练掌握常用的计算机软件的使用,提高操作技能;了解计算机科学技术的最新发展,促进研究性学习;掌握计算机学科的思维方法,培养综合素质与创新能力。

这对于计算机专业学生四年的知识学习、能力提高、素质培养和日后的学术研究、技术开发、经营管理等工作具有十分重要的基础性和引导性作用。

本课程定位在对计算机专业做一个绪论性的介绍,不求深度优先,但求广度优先,主要目的在于让学生对计算机的历史发展、知识体系及学习(研究)方法有一个总体性的了解,激发学生的学习兴趣和学习主动性。

(三)教学的重点、难点本课程教学的重点是计算机发展简史、计算机基础知识、操作系统与网络知识、程序设计知识、软件开发知识、计算机系统安全与职业道德、计算机学科方法论等内容。