蓝盾入侵防御系统 BDIPS-G5000

- 格式:doc

- 大小:52.50 KB

- 文档页数:2

DPtech IPS2000系列入侵防御系统安装手册杭州迪普科技有限公司为客户提供全方位的技术支持。

通过杭州迪普科技有限公司代理商购买产品的用户,请直接与销售代理商联系;直接向杭州迪普科技有限公司购买产品的用户,可直接与公司联系。

杭州迪普科技有限公司地址:杭州市滨江区通和路68号中财大厦6层邮编:310052声明Copyright2009杭州迪普科技有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

由于产品版本升级或其他原因,本手册内容有可能变更。

杭州迪普科技有限公司保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。

本手册仅作为使用指导,杭州迪普科技有限公司尽全力在本手册中提供准确的信息,但是杭州迪普科技有限公司并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。

目录第1章产品介绍11.1产品概述1 1.2产品型号及规格介绍1 1.3前后面板介绍4 1.3.1IPS2000-MC-N产品外观4 1.3.2IPS2000-ME-N产品外观6 1.3.3IPS2000-GA-N产品外观8 1.3.4IPS2000-TS-N产品外观11 1.3.5IPS2000-GA-E产品外观13 1.3.6IPS2000-TM-E产品外观16 1.4端口介绍19 1.4.1C ONSOLE口19 1.4.210/100/1000B ASE-T以太网电接口20 1.4.3SFP口21 1.5产品组件24 1.5.1处理器及存储器24 1.5.2各类接口24第2章安装前的准备12.1通用安全注意事项1 2.2检查安装场所1 2.2.1温度/湿度要求1 2.2.2洁净度要求2 2.2.3防静电要求2 2.2.4抗干扰要求3 2.2.5防雷击要求3 2.2.6接地要求3 2.2.7布线要求3 2.3安装工具第3章设备安装13.1安装前的确认1 3.2安装流程2 3.3安装设备到指定位置2 3.3.1安装设备到工作台3 3.3.2安装设备到19英寸机柜4 3.4连接接地线5 3.5连接接口线缆6 3.5.1连接配置口线缆6 3.5.2连接网络管理口6 3.5.3连接业务口7 3.6连接电源线7 3.7安装后检查7第4章设备启动及软件升级14.1设备启动1 4.1.1搭建配置环境1 4.1.2设备上电4 4.1.3启动过程5 4.2W EB默认登录方式6第5章常见问题处理15.1电源系统问题故障处理1 5.2设备故障处理1图形目录图1-1IPS2000-MC-N前视图4图1-2IPS2000-MC-N前面板指示灯6图1-3IPS2000-MC-N后视图6图1-4IPS2000-ME-N前视图7图1-5IPS2000-ME-N前面板指示灯8图1-6IPS2000-ME-N后视图8图1-7IPS2000-GA-N前视图9图1-8IPS2000-GA-N前面板指示灯10图1-9IPS2000-GA-N后视图10图1-10IPS2000-TS-N前视图11图1-11IPS2000-TS-N前面板指示灯13图1-12IPS2000-TS-N后视图13图1-13IPS2000-GA-E前视图14图1-14IPS2000-GA-E前面板指示灯15图1-15IPS2000-GA-E后视图15图1-16IPS2000-TM-E前视图17图1-17IPS2000-TM-E前面板指示灯19图1-18IPS2000-TM-E后视图19图1-19RJ45水晶头外观21图1-20以太网电缆的示意图21图1-21LC型连接器外观23图1-22SC型连接器外观23图1-23光模块示意图23图1-24IPS2000-MC-N以太网接口25图1-25IPS2000-ME-N以太网接口25图1-26IPS2000-GA-N以太网接口25图1-27IPS2000-TS-N以太网接口27图1-28IPS2000-TM-E以太网接口28图3-1设备安装流程2图3-2安装设备于工作台4图3-3安装挂耳4图3-4安装设备到机柜(为清晰起见省略了机柜)4图3-5固定设备图3-6连接接地线示意图图3-7连接保护地线到接地排6图4-1通过Console口进行本地配置示意图1图4-2超级终端连接描述界面1图4-3超级终端连接使用串口设置2图4-4串口参数设置3图4-5超级终端窗口3图4-6终端类型设置4图4-7Web网管登录页面7表格目录表1-1Console口属性表19表1-2千兆以太网电接口属性表:20表1-3千兆以太网光接口属性21表2-1机房温度/湿度要求1表2-2机房灰尘含量要求2表2-3机房有害气体限值2表4-1设置串接口属性2第1章产品介绍1.1产品概述DPtech IPS2000系列IPS (Intrusion Prevention System ,入侵防御系统)产品是DPtech 公司面向企业、行业、电信开发的新一代网络入侵防御系统。

网络卫士入侵防御系统配置案例天融信TOPSEC®北京市海淀区上地东路1号华控大厦100085电话:+8610-82776666传真:+8610-82776677服务热线:+8610-8008105119版权声明 本手册中的所有内容及格式的版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

版权所有不得翻印© 2009天融信公司商标声明 本手册中所谈及的产品名称仅做识别之用。

手册中涉及的其他公司的注册商标或是版权属各商标注册人所有,恕不逐一列明。

TOPSEC® 天融信公司信息反馈目录前言 (3)文档目的 (3)读者对象 (3)约定 (4)相关文档 (4)技术服务体系 (4)配置导入、导出 (6)配置导出 (6)基本需求 (6)配置要点 (6)WEBUI配置步骤 (6)配置导入 (7)基本需求 (7)配置要点 (7)WEBUI配置步骤 (8)在线升级 (9)基本需求 (9)配置要点 (9)WEBUI配置步骤 (9)注意事项 (10)规则库升级 (11)基本需求 (11)配置要点 (11)WEBUI配置步骤 (11)注意事项 (12)TOPIDP快速简易配置 (14)基本需求 (14)配置要点 (14)WEBUI配置步骤 (14)注意事项 (17)应用协议控制-BT (18)基本需求 (18)配置要点 (18)WEBUI配置步骤 (18)注意事项 (20)以IDS方式接入 (21)基本需求 (21)配置要点 (21)WEBUI配置步骤 (21)注意事项 (24)IPS策略+防火墙功能 (25)基本需求 (25)配置要点 (25)WEBUI配置步骤 (25)注意事项 (27)自定义规则配置 (28)注意事项 (28)TOPIDP的防火墙功能 (36)前言本配置案例手册主要介绍网络卫士入侵防御系统的各种典型配置、使用和管理。

通过阅读本文档,用户可以了解网络卫士入侵防御系统在实际应用环境中的操作和配置方法。

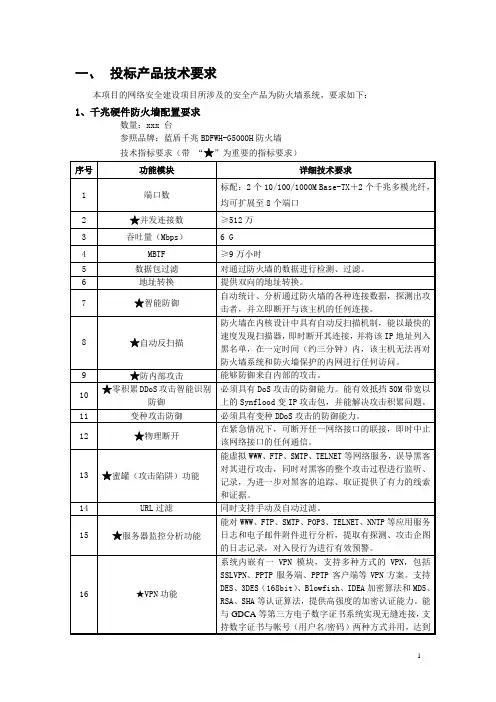

一、投标产品技术要求

本项目的网络安全建设项目所涉及的安全产品为防火墙系统,要求如下:1、千兆硬件防火墙配置要求

数量:xxx 台

参照品牌:蓝盾千兆BDFWH-G5000H防火墙

技术指标要求(带“★”为重要的指标要求)

★二、投标产品要求

1、★防火墙必须为国产品牌,并通过公安部检测认证,有相应的销售许可证,符合国家

行业安全政策规范和行业标准的国产产品。

2、★防火墙厂商有本地化的专业安全服务和应急响应能力,在广东省内的机构必须具

有省级或省级以上公安部门颁发的一级《计算机信息系统安全服务资质证》资质,同时必须为广东省公安厅计算机信息网络安全协会安全服务中心的指定服务单位。

3、防火墙厂商必须具备ISO质量体系认证证书以及国家保密局颁发的《涉及国家秘密的

计算机系统集成资质》。

4、★投标人在投标文件中建议提供的设备必须给出具体的选型依据说明,并提供有关

产品技术白皮书,国产产品的技术白皮书必须为盖有原厂商公章的标准印刷成品。

所提供的技术白皮书必须能反映投标人在“安全产品要求”中的指标,否则将视为不响应。

5、★投标人必须提供所投安全产品的原厂商出具的针对本项目的授权书。

蓝盾入侵防御(BD-NIPS)系统技术白皮书蓝盾信息安全技术股份有限公司目录一、产品需求背景 (3)二、蓝盾入侵防御系统 (4)2.1概述 (4)2.2主要功能 (5)2.3功能特点 (8)2.3.1固化、稳定、高效的检测引擎及稳定的运行性能 (8)2.3.2 检测模式支持和协议解码分析能力 (8)2.3.3 检测能力 (9)2.3.4 策略设置和升级能力 (11)2.3.5 响应能力 (12)2.3.6管理能力 (13)2.3.7 审计、取证能力 (14)2.3.8 联动协作能力 (15)三、产品优势 (16)3.1强大的检测引擎 (16)3.2全面的系统规则库和自定义规则 (16)3.3数据挖掘及关联分析功能 (16)3.4安全访问 (16)3.5日志管理及查询 (17)3.6图形化事件分析系统 (17)四、型号 (18)一、产品需求背景入侵防御系统是近十多年来发展起来的新一代动态安全防范技术,它通过对计算机网络或系统中若干关键点数据的收集,并对其进行分析,从而发现是否有违反安全策略的行为和被攻击的迹象。

也许有人会问,我已经使用防火墙了,还需要入侵防御系统吗?答案是肯定的。

入侵防御是对防火墙及其有益的补充,入侵防御系统能使在入侵攻击对系统发生危害前,检测到入侵攻击,并利用报警与在线防护系统驱逐入侵攻击。

在入侵攻击过程中,能减少入侵攻击所造成的损失。

在被入侵攻击后,收集入侵攻击的相关信息,作为防范系统的知识,添加入知识库内,增强系统的防范能力,避免系统再次受到入侵。

入侵防御被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监听,从而提供对内部攻击、外部攻击和误操作的实时保护,大大提高了网络的安全性。

有了入侵防御系统,您可以:✓知道是谁在攻击您的网络✓知道您是如何被攻击的✓及时阻断攻击行为✓知道企业内部网中谁是威胁的✓减轻重要网段或关键服务器的威胁✓取得起诉用的法律证据二、蓝盾入侵防御系统2.1 概述蓝盾NIPS是一种实时的网络入侵防御和响应系统。

蓝盾防火墙操作手册广东天海威数码技术有限公司2004年3月1日目 录第一章防火墙远程集中管理软件操作 (4)第二章防火墙系统配置 (8)1.系统设置界面 (8)2.系统设置 (9)2.1. 网络设置 (9)2.2. VLAN设置 (12)2.3. 路由设置 (13)2.4. 域名设置 (14)2.5. 时钟设置 (14)2.6. 管理限制 (15)2.7. 系统设置 (15)2.8. 密码修改 (16)2.9. 登陆尝试 (17)2.10. 系统升级 (17)2.11. 工作模式 (17)2.12. 用户管理 (18)2.13. 联动设置 (18)2.14. 双机热备 (19)2.15. 关闭系统 (20)3.安全规则 (20)3.1. 安全规则 (21)3.2. 动态规则 (25)3.3. 统计规则 (25)3.4. 链路层规则 (26)3.5. 文本过滤 (26)3.6. URL过滤 (27)3.7. 模块设置 (28)4.NAT规则 (29)5.专业VPN (35)5.1. 增加AH (36)5.2. 增加ESP (37)5.3. VPN列表 (38)5.4. 用户管理 (38)5.5. 用户日志 (39)6.多播服务 (39)6.1. 边界定义 (39)6.2. 网口设置 (40)6.3. 通道设置 (42)7.AAA服务 (43)7.1. 服务器设置 (43)7.2. 用户规则 (43)7.3. 用户设置 (44)7.4. 用户认证列表 (45)8.SNMP服务 (45)9.保存设置 (46)9.1. 保存设置 (46)9.2. 设置管理 (46)9.3. 执照管理 (47)10.物理开关 (48)11.MAC绑定 (49)12.系统帮助 (50)12.1. 在线帮助 (50)12.2. PING工具 (50)12.3. 路由信息 (51)12.4. NAT信息 (51)12.5. 系统信息 (51)13.退出系统 (52)第三章防火墙典型配置案例 (53)第一章防火墙远程集中管理软件操作通过蓝盾防火墙的8887端口,可进入防火墙的系统设置管理界面,进行安全规则和其它功能的设定。

BatchDoc Word文档批量处理工具DPtech IPS2000操作手册杭州迪普科技有限公司2011年08月目录DPtech IPS2000操作手册 (1)第1章组网模式 (1)1.1组网模式1—透明模式 (1)1.1.1 网络拓扑 (1)1.1.2 配置步骤 (1)1.2组网模式2—透明桥接模式 (2)1.2.1 网络拓扑 (2)1.2.2 配置步骤 (2)1.3组网模式3—旁路模式 (3)1.3.1 网络拓扑 (3)1.3.2 配置步骤 (3)第2章IPS攻击防护 (4)2.1实现功能 (4)2.2网络拓扑 (4)2.3配置步骤 (4)第3章AV防病毒 (6)3.1实现功能 (6)3.2网络拓扑 (6)3.3配置步骤 (6)第4章DDOS防护 (8)4.1连接数限制 (8)4.1.1 实现功能 (8)4.1.2 网络拓扑 (8)4.1.3 配置步骤 (8)4.2DD OS防护 (9)4.2.1 实现功能 (9)4.2.2 网络拓扑 (9)4.2.3 配置步骤 (9)4.3高级DD OS防护 (10)4.3.1 实现功能 (10)4.3.2 网络拓扑 (11)4.3.3 配置步骤 (11)第5章综合防御 (12)5.1基本攻击防护 (12)5.1.1 实现功能 (12)5.1.2 网络拓扑 (12)5.1.3 配置步骤 (12)5.2黑/白名单 (13)5.2.1 实现功能 (13)5.2.2 网络拓扑 (13)5.2.3 配置步骤 (13)第6章备注 (15)第1章组网模式1.1 组网模式1—透明模式1.1.1 网络拓扑说明:此模式适用于设备串接在现有网络中使用,不改变网络拓扑,增加安全功能。

只能使用带外管理方式(即:192.168.0.1/24)1.1.2 配置步骤➢在【基本】->【网络管理】->【组网模式】下,选择透明模式1.2 组网模式2—透明桥接模式1.2.1 网络拓扑说明:此模式在透明模式的基础上,提供了认证功能和带内管理功能。

等级保护七级所需设备清单以下是等级保护七级所需的设备清单:1. 防火墙(Firewall):用于保护网络系统免受未经授权的访问和攻击,确保数据的安全性和完整性。

建议选用具备高性能和全面功能的防火墙。

2. 入侵检测和防御系统(Intrusion Detection and Prevention System,简称IDS/IPS):用于监测和阻止网络内部和外部的入侵行为。

IDS可以实时监控网络流量和活动,及时发现可能的攻击行为;IPS则能够主动阻止入侵并采取相应措施。

3. 安全信息和事件管理系统(Security Information and Event Management System,简称SIEM):用于集中管理和分析安全事件和日志数据,能够及时发现和响应潜在威胁。

SIEM系统应具备强大的日志收集、分析和报告功能。

4. 数据加密设备:用于对重要数据进行加密,保护数据的机密性。

可以采用硬件加密设备或软件加密方式,根据具体需求选择合适的加密算法和密钥管理方式。

5. 身份认证和访问控制系统:用于确保只有经过授权的用户可以访问系统和数据资源。

常见的身份认证和访问控制方式包括用户名和密码、双因素认证、生物识别等。

6. 网络监控和流量分析设备:用于实时监控和分析网络流量,发现异常行为和攻击,以及调查网络安全事件。

应该选择高效准确的网络监控工具和分析系统。

7. 备份和恢复设备:用于定期备份重要数据,并能够在系统故障或数据损坏时快速恢复数据。

备份设备和方案需要保证数据的可靠性和完整性。

8. 安全审计和合规性管理设备:用于对系统进行安全审计和合规性管理,确保相关安全政策和法规的执行。

包括日志管理、安全策略管理、合规性检查等功能。

以上是等级保护七级所需的设备清单,不同的系统和环境可能有不同的需求,具体配置和选型应根据实际情况进行评估和决策。