window下的端口号范围

- 格式:doc

- 大小:57.55 KB

- 文档页数:27

Windows的数据通道端口范围可能会因具体的系统配置和使用的应用程序而有所不同。

一般来说,端口的取值范围是0-65535。

其中,0-1023是众所周知的端口范围,也被称为系统端口,这些端口只有系统特许的进程才能使用。

1024-5000一般为服务器端口,但不建议使用,因为一些常用端口如3306(mysql默认端口)、3389(远程桌面端口)就在这个范围内。

5001-65535是可用端口范围,其中5001-9999是推荐使用范围。

但请注意,对于需要绑定多个端口的服务器应用程序,可能会需要使用到1024以上的端口。

另外,虽然理论上可以使用任何未被占用的端口,但最好避免使用常用端口和保留的端口。

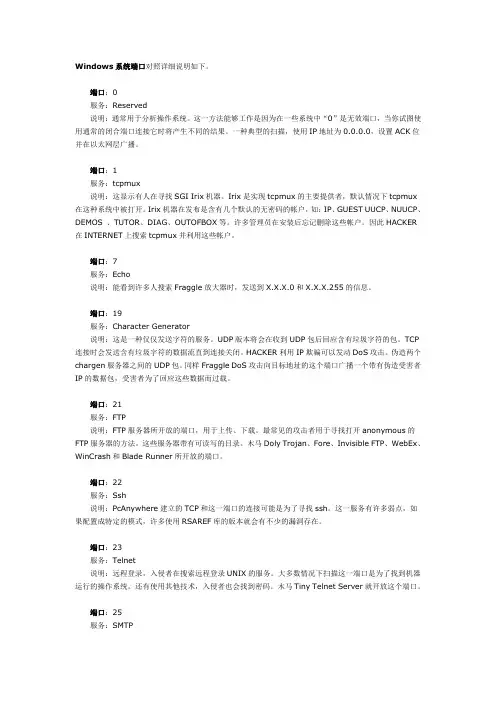

Windows系统端口对照详细说明如下。

端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux 在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。

许多管理员在安装后忘记删除这些帐户。

因此HACKER 在INTERNET上搜索tcpmux并利用这些帐户。

端口:7服务:Echo说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:Character Generator说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP 连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利用IP欺骗可以发动DoS攻击。

伪造两个chargen服务器之间的UDP包。

同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。

这些服务器带有可读写的目录。

木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

端口:22服务:Ssh说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。

这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

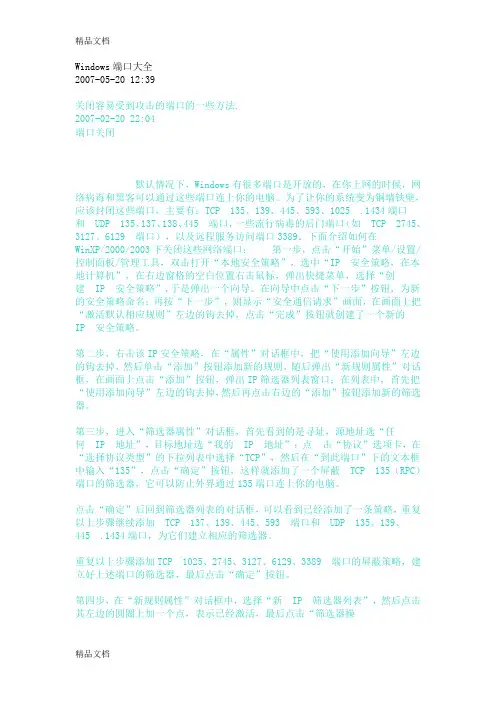

Windows端口大全2007-05-20 12:39关闭容易受到攻击的端口的一些方法.2007-02-20 22:04端口关闭默认情况下,Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 .1434端口和UDP 135、137、138、445 端口,一些流行病毒的后门端口(如TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

下面介绍如何在WinXP/2000/2003下关闭这些网络端口:第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP 安全策略”,于是弹出一个向导。

在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何IP 地址”,目标地址选“我的IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮,这样就添加了一个屏蔽TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加TCP 137、139、445、593 端口和UDP 135、139、445 .1434端口,为它们建立相应的筛选器。

windows域控服务器全部端口列表和说明Windows域控服务器全部端口列表及说明导言:Windows域控服务器是一种常见的网络管理服务器,用于集中管理计算机、用户和安全策略。

在域控服务器中,各种端口扮演重要的角色,用于实现不同的功能和服务。

本文将介绍Windows域控服务器的全部端口列表,并详细说明各个端口的功能和用途。

1. 端口 53:域名解析服务(DNS)端口 53用于域名解析服务,负责将域名解析为相应的IP地址。

在域控服务器中,DNS是至关重要的,它支持域名解析以及域之间的通信。

2. 端口 88:安全凭据服务(Kerberos)端口 88用于安全凭据服务,也被称为Kerberos服务。

Kerberos是一种网络身份验证协议,用于实现强大的安全验证,保护域内计算机和用户之间的通信。

3. 端口 135:远程过程调用(RPC)端口 135用于远程过程调用,它允许程序在不同计算机之间进行通信。

在域控服务器中,RPC扮演着关键的角色,支持域用户的身份验证和其他关键功能。

4. 端口 389:轻型目录访问协议(LDAP)端口 389用于轻型目录访问协议,它用于在域控服务器中查询和修改目录信息。

LDAP提供了一种简单有效的方式来管理和组织域内的用户和计算机信息。

5. 端口 445:服务器消息块(SMB)端口 445用于服务器消息块协议,它是一种用于共享文件、打印机和其他资源的网络协议。

在域控服务器中,SMB允许用户通过网络访问共享资源。

6. 端口 636:安全轻型目录访问协议(LDAPS)端口 636用于安全轻型目录访问协议,是LDAP的加密版本。

LDAPS通过使用SSL/TLS来保护数据传输的安全性,在域控服务器中,用于安全访问目录信息。

7. 端口 3268:全局编录服务(Global Catalog)端口 3268用于全局编录服务,是在活动目录中提供全局查询的服务器。

全局编录允许进行跨域的用户和计算机查询,提供了灵活的域控服务器管理。

三一文库()〔window下的端口号范围〕*篇一:查看window的端口号命令查看window的端口号命令Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP135、139、445、593、1025端口和UDP135、137、138、445端口,一些流行病毒的后门端口(如TCP2745、3127、6129端口),以及远程服务访问端口3389。

查看端口在Windows2000/XP/Server2003中要查看端口,可以使用Netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat-a-n”,按下回车键后就可以看到以数字形式显示的TCP和UDP连接的端口号及状态。

小知识:Netstat命令用法命令格式:Netstat-a-e-n-o-s-an-a表示显示所有活动的TCP连接以及计算机监听的TCP 和UDP端口。

-e表示显示以太网发送和接收的字节数、数据包数等。

-n表示只以数字形式显示所有活动的TCP连接的地址和端口号。

-o表示显示活动的TCP连接并包括每个连接的进程ID (PID)。

-s表示按协议显示各种连接的统计信息,包括端口号。

-an查看所有开放的端口关闭/开启端口先介绍一下在Windows中如何关闭/打开端口的简单方法,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet服务的23端口、FTP服务的21端口、SMTP服务的25端口、RPC服务的135端口等等。

为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。

关闭端口比如在Windows2000/XP中关闭SMTP服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。

接着在打开的服务窗口中找到并双击“SimpleMailTransferProtocol(SMTP)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。

Pc常用端口汇总查看本机端口占用情况的命令是:打开运行—cmd 输入命令:netstat下面是一些常用股票软件服务器使用的端口:大智慧 TCP 22221-22224同花顺 TCP 8002-8004, 8601, 9001-9002银河双子星 TCP 8003, 9001-9002分析家 TCP 5188海融 TCP 15800, 15811钱龙 TCP 9000通达信 TCP 7708-7709, 7711和讯 TCP 8000飞狐 TCP 1110, 1164-1165, 8002, 8004网络电视端口:qq直播端口 13000-14000的udp 端口讯雷端口:3077 3076电骡端口:4662,4661,4242酷狗:端口一:外部端口TCP8800至内部端口TCP7000 端口二:外部端口UDP1547至内部端口UDP1547端口:7000,3318比特精灵:端口:16881PPlive网络电视端口:UDP 4004端口:TCP 8008端口如果没有说明,均为tcp收集网络IP和端口msn服务器地址65.54.225.25465.54.226.25465.54.228.244 65.54.228.253 65.54.229.248 65.54.229.253 65.54.225.241 65.54.226.247qq服务器地址219.133.40.15 218.17.209.23 202.104.129.252 218.18.95.153 202.104.129.251 61.144.238.145 202.104.129.253 61.141.194.203 202.104.129.254 218.18.95.165 61.144.238.146 219.133.40.91 211.248.99.252 218.17.217.66 61.144.238.156 219.133.40.89 219.133.40.115 219.133.40.90 219.133.40.113 219.133.40.114 210.22.12.126 61.141.194.223 61.172.249.135 202.104.128.233 202.96.170.164 218.17.217.103 218.66.59.233 61.141.194.207 202.96.170.163 202.96.170.166 202.96.140.18 202.96.140.119 202.96.140.8 202.96.140.12QQ的端口有:tcp:4000+N个QQ登陆,如果登陆3个QQ,那么它的端口就是4003,但如果内网太多QQ登陆的话,它的端口就没规律了,所以还是封服务器好!qq直播:13000-14000 udp讯雷端口:3077 3076I P: 202.96.155.91, 210.22.12.53 61.128.198.97网络精灵(NetFairy 2004)端口:7777, 7778,11300,I P: 61.134.33.5, 61.233.75.13, 61.138.213.251,222.240.210.68, 61.177.95.140, 61.177.95.137电骡端口:4662,4661,4242I P:62.241.53.15酷狗端口:7000,3318I P: 218.16.125.227 61.143.210.56 218.16.125.22661.129.115.206 61.145.114.33比特精灵:端口:16881宝酷端口: 6346I P: 61.172.197.196 218.1.14.3 218.1.14.4 218.1.14.961.172.197.209 61.172.197.197 218.1.14.5 218.5.72.11861.172.197.196百事通下载工具端口:I P: 61.145.126.150百度MP3下载端口:I P: 202.108.156.206PTC下载工具端口:50007I P:eDonkey2000下载工具端口:4371 4662I P: 62.241.53.15 62.241.53.17Poco2005端口:8094 2881 5354I P: 61.145.118.224 210.192.122.147 207.46.196.108卡盟端口:3751 3753 4772 4774I P: 211.155.224.67维宇RealLink端口:I P: 211.91.135.114 221.233.18.180 61.145.119.55 221.3.132.99百宝端口: 3468I P: 219.136.251.56 61.149.124.173百花PP端口: 5093I P: 221.229.241.243快递通端口:I P: 202.96.137.56酷乐端口:6801 6800 7003I P:218.244.45.67 220.169.192.145百度下吧端口: 11000I P: 202.108.249.171百兆P2P端口: 9000I P: 221.233.19.30石头(OPENEXT)端口:5467 2500 4173 10002 10003I P:66.197.13.166 210.22.12.245 69.93.222.56iLink 1.1端口:5000I P:DDS端口:11608I P:210.51.168.13 211.157.105.252 212.179.66.17iMesh 5端口:4662I P:212.179.66.17 212.179.66.24 38.117.175.23winmx端口:5690I P:64.246.15.43网酷端口:2122I P:211.152.22.9 211.152.22.101 221.192.132.29PPlive网络电视端口:UDP 4004端口:TCP 8008常见网络游戏的端口列表TCP 1007 联众游戏-暗棋TCP 2000 联众游戏大厅TCP 2002 联众游戏-聊天室TCP 2005 联众游戏-麻将TCP 3000 联众游戏-围棋TCP 3001 联众游戏-俄罗斯方块TCP 3002 联众游戏-三打一TCP 3003 联众游戏-斗地主TCP 3004 联众游戏-升级TCP 3005 联众游戏-梭哈TCP 3006 联众游戏-拱猪TCP 3007 联众游戏-够级TCP 3008 联众游戏-双扣TCP 3010 联众游戏-跑得快TCP 3012 联众游戏-飞行棋TCP 3013 联众游戏-拼图TCP 3015 联众游戏-台球TCP 3016 联众游戏-原子TCP 3017 联众游戏-510kTCP 3018 联众游戏-憋7TCP 3019 联众游戏-黑白棋TCP 3020 联众游戏-锄大地TCP 3021 联众游戏-炒地皮TCP 3022 联众游戏-炸弹人TCP 3023 联众游戏-敲三家TCP 3050 联众游戏-五子棋TCP 3060 联众游戏-桥牌TCP 3100 联众游戏-跳棋TCP 3200 联众游戏-中国象棋TCP 3300 联众游戏-国际象棋TCP 3400 联众游戏-四国军棋TCP 4000~4010 联众游戏-GICQTCP 8000 上海热线游戏TCP 8003 上海热线游戏TCP 8012 上海热线游戏TCP 8013 上海热线游戏TCP 8014 上海热线游戏TCP 8015 上海热线游戏TCP 8016 上海热线游戏TCP 8017 上海热线游戏TCP 8026 上海热线游戏TCP 8000 中国游戏中心-大厅TCP 8001 中国游戏中心-台球TCP 8004 中国游戏中心-麻将TCP 8011 中国游戏中心-围棋TCP 8012 中国游戏中心-军棋TCP 8018 中国游戏中心-大怪路子TCP 8032 中国游戏中心-炒地皮中国游戏中心所有游戏的端口号应该在TCP8000~8040之内。

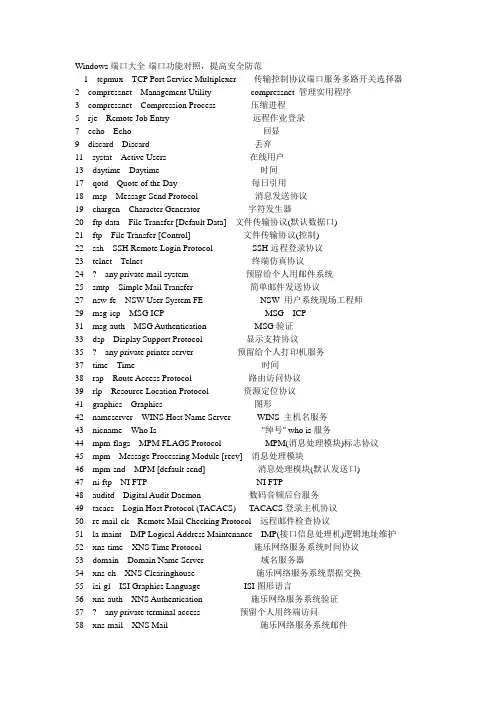

Windows端口大全-端口功能对照,提高安全防范1tcpmux TCP Port Service Multiplexer传输控制协议端口服务多路开关选择器2compressnet Management Utility compressnet 管理实用程序3compressnet Compression Process压缩进程5rje Remote Job Entry远程作业登录7echo Echo回显9discard Discard丢弃11systat Active Users在线用户13daytime Daytime时间17qotd Quote of the Day每日引用18msp Message Send Protocol消息发送协议19chargen Character Generator字符发生器20ftp-data File Transfer [Default Data]文件传输协议(默认数据口)21ftp File Transfer [Control]文件传输协议(控制)22ssh SSH Remote Login Protocol SSH远程登录协议23telnet Telnet终端仿真协议24?any private mail system预留给个人用邮件系统25smtp Simple Mail Transfer简单邮件发送协议27nsw-fe NSW User System FE NSW 用户系统现场工程师29msg-icp MSG ICP MSG ICP31msg-auth MSG Authentication MSG验证33dsp Display Support Protocol显示支持协议35?any private printer server预留给个人打印机服务37time Time时间38rap Route Access Protocol路由访问协议39rlp Resource Location Protocol资源定位协议41graphics Graphics图形42nameserver WINS Host Name Server WINS 主机名服务43nicname Who Is"绰号" who is服务44mpm-flags MPM FLAGS Protocol MPM(消息处理模块)标志协议45mpm Message Processing Module [recv]消息处理模块46mpm-snd MPM [default send]消息处理模块(默认发送口)47ni-ftp NI FTP NI FTP48auditd Digital Audit Daemon数码音频后台服务49tacacs Login Host Protocol (TACACS)TACACS登录主机协议50re-mail-ck Remote Mail Checking Protocol远程邮件检查协议51la-maint IMP Logical Address Maintenance IMP(接口信息处理机)逻辑地址维护52xns-time XNS Time Protocol施乐网络服务系统时间协议53domain Domain Name Server域名服务器54xns-ch XNS Clearinghouse施乐网络服务系统票据交换55isi-gl ISI Graphics Language ISI图形语言56xns-auth XNS Authentication施乐网络服务系统验证57?any private terminal access预留个人用终端访问58xns-mail XNS Mail施乐网络服务系统邮件59?any private file service预留个人文件服务60?Unassigned未定义61ni-mail NI MAIL NI邮件?62acas ACA Services异步通讯适配器服务63whois+ whois+WHOIS+64covia Communications Integrator (CI)通讯接口65tacacs-ds TACACS-Database Service TACACS数据库服务66sql*net Oracle SQL*NET Oracle SQL*NET67bootps Bootstrap Protocol Server引导程序协议服务端68bootpc Bootstrap Protocol Client引导程序协议客户端69tftp Trivial File Transfer小型文件传输协议70gopher Gopher信息检索协议71netrjs-1Remote Job Service远程作业服务72netrjs-2Remote Job Service远程作业服务73netrjs-3Remote Job Service远程作业服务74netrjs-4Remote Job Service远程作业服务75?any private dial out service预留给个人拨出服务76deos Distributed External Object Store 分布式外部对象存储77?any private RJE service预留给个人远程作业输入服务78vettcp vettcp修正TCP?79finger Finger FINGER(查询远程主机在线用户等信息) 80http World Wide Web HTTP全球信息网超文本传输协议81hosts2-ns HOSTS2 Name Server HOST2名称服务82xfer XFER Utility传输实用程序83mit-ml-dev MIT ML Device模块化智能终端ML设备84ctf Common Trace Facility公用追踪设备85mit-ml-dev MIT ML Device模块化智能终端ML设备86mfcobol Micro Focus Cobol Micro Focus Cobol编程语言87?any private terminal link预留给个人终端连接88kerberos Kerberos Kerberros安全认证系统89su-mit-tg SU/MIT Telnet Gateway SU/MIT终端仿真网关90dnsix DNSIX Securit Attribute Token Map DNSIX 安全属性标记图91mit-dov MIT Dover Spooler MIT Dover假脱机92npp Network Printing Protocol网络打印协议93dcp Device Control Protocol设备控制协议94objcall Tivoli Object Dispatcher Tivoli对象调度95supdup SUPDUP96dixie DIXIE Protocol Specification DIXIE协议规范97swift-rvf Swift Remote V irtural File Protocol快速远程虚拟文件协议98tacnews TAC News TAC(东京大学自动计算机?)新闻协议99<I>meta</I>gram<I>meta</I>gram Relay100newacct[unauthorized use]端口:109服务:Post Office Protocol -V ersion3说明:POP3服务器开放此端口,用于接收邮件,客户端访问服务器端的邮件服务。

端口及其对应的服务,没有列出的端口表示没有在该端口分配服务。

端口 0 : Reserved (通常用于分析操作系统)。

端口 1 : tcpmux ( TCP Port Service Multiplexer ),传输控制协议端口服务多路开关选择器。

端口 2 : compressnet ( compressnet Management Utility ), compressnet 管理实用程序。

端口 3 : compressnet ( Compression Process ),压缩进程。

端口 5 : Remote Job Entry ,远程作业登录。

端口 7 : echo ,回显。

端口 9 : discard ,丢弃。

端口 11 : Active Users ,在线用户。

端口 13 : daytime ,时间。

端口 17 : Quote of the Day ,每日引用。

端口 18 : Message Send Protocol ,消息发送协议。

端口 19 : Character Generator ,字符发生器。

端口 20 : FTP ( File Transfer Protoco [Default Data] ,文件传输协议 ( 默认数据口 ) 。

端口 21 : FTP ( File Transfer Protoco [Control] ),文件传输协议 ( 控制 ) 。

端口 22 : Remote Login Protocol ,远程登录协议。

端口 23 : Telnet ,终端仿真协议。

端口 24 : private mail-system ,预留给个人用邮件系统。

端口 25 : Simple Mail Transfer ,简单邮件发送协议。

端口 27 : NSW User System FE , NSW 用户系统现场工程师。

端口 29 : MSG ICP 。

端口 31 : MSG Authentication , MSG 验证。

Window s--常用端口号及其意义常用端口在计算机的6万多个端口,通常把端口号为1024以内的称之为常用端口,这些常用端口所对应的服务通常情况下是固定的,所以了解这些常用端口在一定程序上是非常必要的,下表2列出了计算机的常用端口所对应的服务(注:在这列表中各项"="前面的数字为端口号,"="后面的为相应端口服务。

)。

T CP 1=TCP P ort S ervic e Mul tiple xer TCP 2=Deat hTC P 5=R emote JobEntry,yoyoTCP 7=Ec hoT CP 11=SkunTCP 12=B omberTCP 16=S kun TCP 17=Sku nTC P 18=消息传输协议,sku nTC P 19=SkunTCP20=FT P Dat a,Ama nda TCP 21=文件传输,Bac k Con struc tion,Blade Runn er,Do lyTr ojan,Fore,FTP t rojan,Invi sible FTP,Larva, Web Ex,Wi nCras hTC P 22=远程登录协议TC P 23=远程登录(Telne t),Ti ny Te lnetServe r (=TTS)TCP25=电子邮件(SM TP),A jan,A ntige n,Ema il Pa sswor d Sen der,H appy99,Ku ang2,ProMa il tr ojan,Shtri litz,Steal th,Ta piras,Term inato r,Win PC,Wi nSpy,Haebu Coce daT CP 27=Assa sin TCP 28=Ama nda TCP 29=MSG ICPTCP30=Ag ent 40421TCP31=Ag ent 31,Hac kersParad ise,M aster s Par adise,Agen t 40421T CP 37=Time,ADMwormTCP39=Su bSARITCP 41=D eepTh roat,Forep lay TCP 42=Hos t Nam e Ser ver TCP 43=WHO IST CP 44=Arct icT CP 48=DRATTCP 49=主机登录协议TCP 50=D RAT TCP 51=IMP Logi cal A ddres s Mai ntena nce,F uck L amers Back doorTCP52=Mu Ska52,SkunTCP 53=D NS,Bo nk (D OS Ex ploit)TC P 54=MuSka52T CP 58=DMSe tup TCP 59=DMS etupTCP63=wh ois++TCP 64=C ommun icati ons I ntegr atorTCP65=TA CACS-Datab ase S ervic eTC P 66=Oracl e SQL*NET,AL-Ba rekiTCP67=Bo otstr ap Pr otoco l Ser ver TCP 68=Boo tstra p Pro tocol Clie ntT CP 69=W32.Evala.Worm,Back GateKit,N imda,Pasan a,Sto rm,St orm w orm,T heef,Worm.Cycle.a T CP 70=Goph er服务,ADM w orm TCP 79=用户查询(Fin ger),Fireh otcke r,ADM wormTCP 80=超文本服务器(Http),Exe cutor,Ring ZeroTCP81=Ch ubo,W orm.B beagl e.q TCP 82=Net sky-ZTCP 88=K erber os kr b5服务TCP99=Hi ddenPortTCP102=消息传输代理TCP 108=SNA网关访问服务器TCP 109=思科2 TCP 110=电子邮件(思科3),Pr oMailTCP 113=Kazim as, A uther Idne tTC P 115=简单文件传输协议TCP118=S QL Se rvice s, In fecto r 1.4.2T CP 119=新闻组传输协议(Newsg roup(Nntp)), Ha ppy 99TC P 121=Jamm erKil ler,Bo ja mmerk illahTCP 123=网络时间协议(NTP),Net Cont rolle rTC P 129=Pass wordGener atorProto col TCP 133=In fecto r 1.xTCP 135=微软DCE RPCend-p ointmappe r服务TCP 137=微软Netbi os Na me服务(网上邻居传输文件使用) TC P 138=微软Ne tbios Name服务(网上邻居传输文件使用)TCP139=微软Netb ios N ame服务(用于文件及打印机共享) T CP 142=Net TaxiTCP143=I MAP TCP 146=FC Infe ctor,Infec tor TCP 150=Ne tBIOS Sess ion S ervic eTC P 156=SQL服务器T CP 161=Snm pTC P 162=Snmp-TrapTCP 170=A-Tro jan TCP 177=XDispl ay管理控制协议TCP 179=Bo rder网关协议(B GP) TCP 190=网关访问控制协议(GAC P)T CP 194=IrcTCP 197=目录定位服务(DLS)TC P 256=Nirv ana TCP 315=Th e Inv asorTCP371=C learC ase版本管理软件TCP389=L ightw eight Dire ctory Acce ss Pr otoco l (LD AP) TCP 396=No vellNetwa re ov er IPTCP 420=Breac hTC P 421=TCPWrapp ers TCP 443=安全服务T CP 444=Sim ple N etwor k Pag ing P rotoc ol(SN PP) TCP 445=Mi croso ft-DSTCP 455=Fatal Conn ectio nsT CP 456=Hac kersparad ise,F useSp ark TCP 458=苹果公司Qui ckTim eTC P 513=Grlo gin TCP 514=RP C Bac kdoorTCP 531=Rasmi n,Net666 TCP 544=ke rbero s ksh ell TCP 546=DH CP Cl ientTCP547=D HCP S erverTCP 548=Macin tosh文件服务TCP 555=In i-Kil ler,P haseZero,Steal th Sp yTC P 569=MSNTCP605=S ecret Servi ceT CP 606=Nok nok8TCP661=N oknok8TC P 666=Atta ck FT P,Sat anz B ackdo or,Ba ck Co nstru ction,Dark Conn ectio n Ins ide 1.2 T CP 667=Nok nok7.2TC P 668=Nokn ok6 TCP 669=DP troj anT CP 692=Gay OLT CP 707=Wel chiaTCP777=A IM Sp yTC P 808=Remo teCon trol,WinHo leT CP 815=Eve ryone Darl ing TCP 901=Ba ckdoo r.Dev ilT CP 911=Dar k Sha dow TCP 993=IM APT CP 999=Dee pThro atT CP 1000=De r Spa eherTCP1001=Silen cer,W ebEx,Der S paehe rTC P 1003=Bac kDoorTCP 1010=DolyTCP 1011=DolyTCP 1012=DolyTCP 1015=DolyTCP 1016=DolyTCP 1020=Vamp ire TCP 1023=W orm.S asser.eT CP 1024=Ne tSpy.698(Y AI) TCP 1059=n imreg//T CP 1025=Ne tSpy.698,U nused Wind ows S ervic es Bl ock //TCP 1026=Unus ed Wi ndows Serv icesBlock//T CP 1027=Un usedWindo ws Se rvice s Blo ck//TCP1028=Unuse d Win dowsServi ces B lock//TC P 1029=Unu sed W indow s Ser vices Bloc k//TCP 1030=U nused Wind ows S ervic es Bl ock //TCP 1033=Nets py//TCP1035=Multi dropp er//TCP1042=Bla //TCP 1045=Rasm in//TCP1047=GateC rashe r//TCP 1050=M iniCo mmandTCP 1069=Back door.Theef Serve r.202TCP 1070=Voic e,Psy ber S tream Serv er,St reami ng Au dio T rojan TCP 1080=Wing ate,W orm.B ugBea r.B,W orm.N ovarg.B//TCP1090=Xtrem e, VD OLive//T CP 1095=Ra t//TCP 1097=R at//TCP1098=Rat //TCP 1099=RatTCP1110=nfsd-keepa liveTCP1111=Backd oor.A IMVis ion TCP 1155=N etwor k Fil e Acc ess //TCP 1170=Psyb er St reamServe r,Str eamin g Aud io tr ojan,Voice //T CP 1200=No BackO//T CP 1201=No BackO//T CP 1207=So ftwar//T CP 1212=Ni rvana,Visu l Kil ler //TCP 1234=Ulto rs//TCP1243=BackD oor-G, Sub Seven, Sub Seven Apoc alyps e//TCP 1245=V ooDoo Doll//T CP 1269=Ma veric ks Ma trix//TC P 1313=Nir vana//TC P 1349=Bio Net TCP 1433=M icros oft S QL服务//TC P 1441=Rem ote S torm//TC P 1492=FTP99CMP(Back Oriff ice.F TP) TCP 1503=N etMee tingT.120//T CP 1509=Ps yberStrea mingServe r//TCP 1600=S hivka-Burk a//TCP 1703=E xloit er 1.1TC P 1720=Net Meeti ng H.233 c all S etupTCP1731=NetMe eting音频调用控制//TCP 1966=Fake FTP2000//TC P 1976=Cus tom p ort //TCP 1981=Shoc kraveTCP 1990=stun-p1 c iscoSTUNPrior ity 1 portTCP 1990=stun-p1 c iscoSTUNPrior ity 1 portTCP 1991=stun-p2 c iscoSTUNPrior ity 2 portTCP 1992=stun-p3 c iscoSTUNPrior ity 3 port,ipse ndmsg IPse ndmsg TCP 1993=snmp-tcp-portcisco SNMP TCPportTCP1994=stun-portcisco seri al tu nnelportTCP1995=perf-portcisco perf portTCP 1996=tr-r srb-p ort c iscoRemot e SRB portTCP 1997=gdp-portcisco Gate way D iscov ery P rotoc olT CP 1998=x25-svc-port cisc o X.25 ser vice(XOT)//T CP 1999=Ba ckDoo r, Tr ansSc out //TCP 2000=DerSpaeh er,IN saneNetwo rkT CP 2002=W32.Bea gle.A X @mm//T CP 2001=Tr ansmi ssonscout//T CP 2002=Tr ansmi ssonscout//T CP 2003=Tr ansmi ssonscout//T CP 2004=Tr ansmi ssonscout//T CP 2005=TT ransm isson scou tTC P 2011=cyp ressTCP2015=raid-cs//TCP2023=Rippe r,Pas s Rip per,H ack C ity R ipper ProTCP2049=NFS //TCP 2115=Bugs//T CP 2121=Ni rvana//T CP 2140=De ep Th roat, TheInvas or//TCP2155=Nirva na//TCP2208=RuX //TCP 2255=Illu sionMaile r//TCP 2283=H VL Ra t5//TCP2300=PC Ex plore r//TCP 2311=S tudio54T CP 2556=Wo rm.Bb eagle.q//TCP2565=Strik er//TCP2583=WinCr ash //TCP 2600=Digi tal R ootBe er//TCP2716=Praye r Tro jan TCP 2745=W orm.B Beagl e.k //TCP 2773=Back door,SubSe ven //TCP 2774=SubS even2.1&2.2//TCP 2801=P hinea s Phu cker//TC P 2989=Rat//T CP 3024=Wi nCras h tro jan TCP 3128=Ring Zero,Worm.Novar g.B //TCP 3129=Mast ers P aradi se//TCP3150=DeepThroa t, Th e Inv asorTCP3198=Worm.Novar g//TCP 3210=S chool Bus TCP 3332=W orm.C ycle.aTC P 3333=Pro siakTCP3389=超级终端//TC P 3456=Ter ror //TCP 3459=Ecli pse 2000 //TCP 3700=Port al of Doom//T CP 3791=Ec lypse//T CP 3801=Ec lypseTCP 3996=Port al of DoomTCP 4000=腾讯QQ客户端TCP 4060=P ortal of D oom TCP 4092=W inCra shT CP 4242=VH MTC P 4267=Sub Seven2.1&2.2T CP 4321=Bo BoT CP 4444=Pr osiak,Swif t rem ote TCP 4500=W32.HL LW.Tu fas TCP 4567=F ile N ail TCP 4590=I CQTro jan TCP 4899=R emote Admi nistr ator服务器T CP 4950=IC QTroj anT CP 5000=Wi ndows XP服务器,Blaz er 5,Bubbe l,Bac k Doo r Set up,So ckets de T roieTCP5001=BackDoorSetup, Soc ketsde Tr oie TCP 5002=c d00r,ShaftTCP 5011=Oneof th e Las t Tro jans(OOTL T)T CP 5025=WM Remo te Ke yLogg erT CP 5031=Fi rehot cker,Metro polit an,Ne tMetr oTC P 5032=Met ropol itanTCP5190=ICQ Q ueryTCP5321=Fireh otcke rTC P 5333=Bac kageTroja n Box 3T CP 5343=WC rat TCP 5400=B ladeRunne r, Ba ckCon struc tion1.2T CP 5401=Bl ade R unner,Back Cons truct ion TCP 5402=B ladeRunne r,Bac k Con struc tionTCP5471=WinCr ash TCP 5512=I llusi on Ma ilerTCP5521=Illus ion M ailerTCP 5550=Xtcp,INsa ne Ne tworkTCP 5554=Worm.Sass erT CP 5555=Se rveMeTCP 5556=BO F acilTCP5557=BO Fa cil TCP 5569=R obo-H ack TCP 5598=B ackDo or 2.03T CP 5631=PC AnyWh ere d ata TCP 5632=P CAnyW hereTCP5637=PC Cr asherTCP 5638=PC C rashe rTC P 5698=Bac kDoorTCP 5714=Winc rash3TCP 5741=WinC rash3TCP 5742=WinC rashTCP5760=Portm ap Re moteRootLinux Expl oit TCP 5880=Y3K RA TTC P 5881=Y3K RATTCP5882=Y3K R ATT CP 5888=Y3K RATTCP 5889=Y3KRAT TCP 5900=W inVnc,Wise VGA广播端口TCP 6000=B ackdo or.ABTCP 6006=Nokn ok8 TCP 6129=D amewa re Nt Util ities服务器TCP 6272=S ecret Servi ceT CP 6267=广外女生T CP 6400=Ba ckdoo r.AB,The T hingTCP6500=Devil 1.03TCP 6661=Tema nTC P 6666=TCP shell.cT CP 6667=NT Remo te Co ntrol,Wise播放器接收端口TCP 6668=W ise V ideo广播端口TCP 6669=V ampyr eTC P 6670=Dee pThro at,iP honeTCP6671=DeepThroa t 3.0TCP 6711=SubS evenTCP6712=SubSe ven1.xTC P 6713=Sub SevenTCP 6723=Mstr eam TCP 6767=N T Rem ote C ontro lTC P 6771=Dee pThro atT CP 6776=Ba ckDoo r-G,S ubSev en,2000 Cr acksTCP6777=Worm.BBeag leT CP 6789=Do ly Tr ojanTCP6838=Mstre amT CP 6883=De ltaSo urceTCP6912=ShitHeepTCP6939=Indoc trina tionTCP6969=GateC rashe r, Pr iorit y, IR C 3 TCP 6970=R ealAu dio,G ateCr asherTCP 7000=Remo te Gr ab,Ne tMoni tor,S ubSev en1.xTCP 7001=Frea k88 TCP 7201=N etMon itorTCP7215=BackD oor-G, Sub SevenTCP 7001=Frea k88,F reak2kTC P 7300=Net Monit orT CP 7301=Ne tMoni tor TCP 7306=N etMon itor,NetSp y 1.0TCP 7307=NetM onito r, Pr ocSpyTCP 7308=NetM onito r, XSpy TCP 7323=S ygate服务器端TCP7424=HostContr olT CP 7597=Qa zTC P 7609=Sni d X2TCP7626=冰河T CP 7777=Th e Thi ngT CP 7789=Ba ck Do or Se tup,ICQKi llerTCP7983=Mstre amT CP 8000=腾讯OICQ服务器端,X DMA TCP 8010=W ingat e,Log fileTCP8080=WWW 代理,Rin g Zer o,Chu bo,Wo rm.No varg.B TC P 8520=W32.Soca y.Wor mTC P 8787=Bac kOfri ce 2000T CP 8897=Ha ck Of fice,Armag eddonTCP 8989=Reco nTC P 9000=Net minis trato rTC P 9325=Mst reamTCP9400=InCom mand1.0 TCP 9401=I nComm and 1.0T CP 9402=In Comma nd 1.0TC P 9872=Por tal o f Doo mTC P 9873=Por tal o f Doo mTC P 9874=Por tal o f Doo mTC P 9875=Por tal o f Doo mTC P 9876=Cyb er At tacke rTC P 9878=Tra nsSco utT CP 9989=In i-Kil ler TCP 9898=W orm.W in32.Dabbe r.a TCP 9999=P rayer Troj anT CP 10067=P ortal of D oom TCP 10080=Worm.Novar g.B TCP 10084=Syphi llisTCP10085=Syph illisTC P 10101=Br ainSp yTC P 10167=Po rtalOf Do omT CP 10168=W orm.S upnot.78858.c,W orm.L ovGat e.T TCP 10520=AcidShive rsT CP 10607=C oma t rojanTCP 10666=Amb ush TCP 11000=Senna SpyTCP11050=Host Cont rol TCP 11051=HostContr olT CP 11223=P rogen ic,Ha ck '99KeyL oggerTCP 11831=TRO J_LAT INUS.SVR TCP 12076=Gjame r, MS H.104bTC P 12223=Ha ck'99 KeyL oggerTCP 12345=Gab anBus, Net Bus 1.6/1.7, Pi e Bil l Gat es, X-billTCP 12346=Gab anBus, Net Bus 1.6/1.7, X-billTCP12349=BioN etT CP 12361=W hack-a-mol eTC P 12362=Wh ack-a-moleTCP 12363=Wha ck-a-moleTCP[emai l=12378=W32/Gib e@MM]12378=W32/Gibe@MM[/e mail] TCP 12456=Net Bus TCP 12623=DUN C ontro lTC P 12624=Bu ttmanTCP 12631=Wha ckJob, Wha ckJob.NB1.7TC P 12701=Ec lipse2000TCP12754=Mstr eam TCP 13000=Senna SpyTCP13010=Hack er Br azilTCP13013=Psyc hwardTCP 13223=Tri bal V oice的聊天程序P owWowTCP 13700=Kua ng2 T he Vi rus TCP 14456=Soler oTC P 14500=PC Inva der TCP 14501=PC In vaderTCP 14502=PCInvad erT CP 14503=P C Inv aderTCP15000=NetD aemon 1.0TCP15092=Host Cont rol TCP 15104=Mstre amT CP 16484=M osuck erT CP 16660=S tache ldrah t (DD oS) TCP 16772=ICQ R eveng eTC P 16959=Pr iorit yTC P 16969=Pr iorit yTC P 17027=提供广告服务的Condu cent"adbot"共享软件TCP 17300=Kuang2 The Viru sTC P 17490=Cr azyNe tTC P 17500=Cr azyNe tTC P 17569=In fecto r 1.4.x +1.6.xTCP 17777=Nep hronTCP18753=Shaf t (DD oS) TCP 19191=蓝色火焰TCP19864=ICQReven geT CP 20000=M illen niumII (G rilFr iend)TCP 20001=Mil lenni um II (Gri lFrie nd) TCP 20002=Acidk oRT CP 20034=N etBus 2 Pr oTC P 20168=Lo vgateTCP 20203=Log ged,C hupac abraTCP20331=BlaTCP20432=Shaf t (DD oS) TCP 20808=Worm.LovGa te.v.QQT CP 21544=S chwin dler1.82,GirlF riendTCP 21554=Sch windl er 1.82,Gi rlFri end,E xloit er 1.0.1.2 TCP 22222=Pro siak,RuX U pload er 2.0TC P 22784=Ba ckdoo r.Int ruzzoTCP 23432=Asy lum 0.1.3TCP23456=Evil FTP, Ugly FTP, Whac kJobTCP23476=Dona ld Di ckT CP 23477=D onald DickTCP 23777=INe t SpyTCP 26274=Del taT CP 26681=S py Vo ice TCP 27374=Sub S even2.0+, Back door.BasteTCP 27444=Tri bal F loodNetwo rk,Tr inooTCP27665=Trib al Fl ood N etwor k,Tri noo TCP 29431=HackAttac kTC P 29432=Ha ck At tackTCP29104=Host Cont rol TCP 29559=TROJ_LATIN US.SV RTC P 29891=Th e Une xplai ned TCP 30001=Terr0r32 TCP 30003=Death,Lame rs De ath TCP 30029=AOL t rojanTCP 30100=Net Spher e 1.27a,Ne tSphe re 1.31T CP 30101=N etSph ere 1.31,N etSph ere 1.27aTCP30102=NetS phere 1.27a,Net Spher e 1.31TC P 30103=Ne tSphe re 1.31T CP 30303=S ocket s deTroieTCP 30947=Int ruseTCP30999=Kuan g2T CP 21335=T ribal Floo d Net work,Trino oTC P 31336=Bo Whac kTC P 31337=Ba ron N ight,BO cl ient,BO2,B o Fac il,Ba ckFir e,Bac k Ori fice,DeepB O,Fre ak2k,NetSp yTC P 31338=Ne tSpy,BackOrifi ce,De epBOTCP31339=NetS py DKTCP 31554=Sch windl erT CP 31666=B OWhac kTC P 31778=Ha ck At tackTCP31785=Hack Atta ckT CP 31787=H ack A ttackTCP 31789=Hac k Att ack TCP 31791=HackAttac kTC P 31792=Ha ck At tackTCP32100=Pean utBri ttleTCP32418=Acid Batt ery TCP 33333=Prosi ak,Bl akhar az 1.0TC P 33577=So n OfPsych wardTCP33777=SonOf Ps ychwa rdT CP 33911=S pirit 2001aTC P 34324=Bi gGluc k,TN,TinyTelne t Ser ver TCP 34555=Trin00 (Wi ndows) (DD oS) TCP 35555=Trin00 (Wi ndows) (DD oS) TCP 36794=Worm.Bugbe ar-ATCP37651=YATTCP40412=TheSpy TCP 40421=Agent 40421,Mas tersParad ise.96TC P 40422=Ma sters Para diseTCP40423=Mast ers P aradi se.97TCP 40425=Mas tersParad ise TCP 40426=Maste rs Pa radis e 3.xTCP 41666=Rem ote B oot TCP 43210=Schoo lbus1.6/2.0T CP 44444=D eltaSourc eTC P 44445=Ha ppypi gTC P 47252=Pr osiakTCP 47262=Del taT CP 47878=B irdSp y2T CP 49301=O nline Keyl oggerTCP 50505=Soc ketsde Tr oie TCP 50766=Fore, Schw indle rTC P 51966=Ca feIniTCP 53001=Rem ote W indow s Shu tdownTCP 53217=Aci d Bat tery2000TCP54283=Back Door-G, S ub7 TCP 54320=BackOrifi ce 2000,Sh eep TCP 54321=Schoo l Bus .69-1.11,Sheep, BO2K TC P 57341=Ne tRaid erT CP 58008=B ackDo or.Tr onT CP 58009=B ackDo or.Tr onT CP 58339=B uttFu nnelTCP59211=Back Door.DuckT oyT CP 60000=D eep T hroatTCP 60068=Xzi p 6000068TCP60411=Conn ectio nTC P 60606=TR OJ_BC KDOR.G2.ATCP61466=Tele comma ndo TCP 61603=Bunke r-kil lTC P 63485=Bu nker-killTCP65000=Devi l, DD oST CP 65432=T h3tr41t0r, TheTrait orT CP 65530=T ROJ_W INMIT E.10TCP65535=RC,A doreWorm/LinuxTCP 69123=Shi tHeepTCP 88798=Arm agedd on,Ha ck Of fice。

可用端口号范围1. 网络编程时可用端口号的范围是多少端口的取值范围是:0-65535。

在这个取值范围中1023以下的端口已经分配给了常用的一些应用程序,这个数字以后的端口部分被使用,所以网络编程可用的端口一般在1024之后选取。

在网络技术中,端口(Port)大致有两种意思:1、物理意义上的端口,比如,ADSL Modem、集线器、交换机、路由器用于连接其他网络设备的接口,如RJ-45端口、SC端口等等;2、逻辑意义上的端口,一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。

扩展资料:常用的保留UDP端口号有:DNS 53,BootP 67(server)/ 68(client),TFTP 69,SNMP 161等。

每个TCP报文头部都包含源端口号(source port)和目的端口号(destination port),用于标识和区分源端设备和目的端设备的应用进程。

在TCP/IP协议栈中,源端口号和目的端口号分别与源IP地址和目的IP地址组成套接字(socket),唯一的确定一条TCP连接。

相对于TCP报文,UDP报文只有少量的字段:源端口号、目的端口号、长度、校验和等,各个字段功能和TCP报文相应字段一样。

参考资料来源:百度百科-网络端口2. 端口号是什么引用 /bbs/jsp/view.jsp?articleID=1459163什么是“端口”?在网络技术中,端口(Port)有好几种意思。

集线器、交换机、路由器的端口指的是连接其他网络设备的接口,如RJ-45端口、Serial端口等。

我们这里所指的端口不是指物理意义上的端口,而是特指TCP/IP协议中的端口,是逻辑意义上的端口。

那么TCP/IP协议中的端口指的是什么呢?如果把IP地址比作一间房子,端口就是出入这间房子的门。

真正的房子只有几个门,但是一个IP地址的端口可以有65536个之多!端口是通过端口号来标记的,端口号只有整数,范围是从0 到65535。

Windows端口可以认为是计算机与外界通讯交流的出入口。

逻辑意义上的端口一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。

目录Windows端口大全系统常用的端口Windows端口大全端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。

许多管理员在安装后忘记删除这些帐户。

因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7服务:Echo说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:Character Generator说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利用IP欺骗可以发动DoS攻击。

伪造两个chargen服务器之间的UDP包。

同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

端口:20服务:FTP说明:20端口是用于FTP数据传输的默认端口号。

端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。

熟知端口号的范围1. 网络管理使用的熟知端口是哪两种端口概念在网络技术中,端口(Port)大致有两种意思:一是物理意义上的端口,比如,ADSL Modem、集线器、交换机、路由器用于连接其他网络设备的接口,如RJ-45端口、SC端口等等。

二是逻辑意义上的端口,一般是指TCP/ IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP 服务的21端口等等。

我们这里将要介绍的就是逻辑意义上的端口。

查看端口在Windows 2000/XP/Server 2003中要查看端口,可以使用Netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat -a -n”,按下回车键后就可以看到以数字形式显示的TCP和UDP连接的端口号及状态。

关闭/开启端口在介绍各种端口的作用前,这里先介绍一下在Windows中如何关闭/打开端口,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet服务的23端口、FTP 服务的21端口、SMTP服务的25端口、RPC服务的135端口等等。

为了保证系统的安全性,我们可以通过下面的方法来关闭/ 开启端口。

关闭端口比如在Windows 2000/XP中关闭SMTP服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。

接着在打开的服务窗口中找到并双击“Simple Mail Transfer Protocol (SMTP)”服务,单击“停止”按钮来停止该服务,然后在“ 启动类型”中选择“已禁用”,最后单击“确定”按钮即可。

这样,关闭了SMTP服务就相当于关闭了对应的端口。

开启端口如果要开启该端口只要先在“启动类型”选择“自动”,单击“ 确定”按钮,再打开该服务,在“服务状态”中单击“启动” 按钮即可启用该端口,最后,单击“确定”按钮即可。

提示:在Windows 98中没有“服务”选项,你可以使用防火墙的规则设置功能来关闭/开启端口。

wi ndows--常用端口及其意义常用端口在计算机的6万多个端口,通常把端口号为1024以内的称之为常用端口,这些常用端口所对应的服务通常情况下是固定的,所以了解这些常用端口在一定程序上是非常必要的,下表2列出了计算机的常用端口所对应的服务(注:在这列表中各项"="前面的数字为端口号,"="后面的为相应端口服务。

)。

TCP 1=TCP Port Service MultiplexerTCP 2=DeathTCP 5=Remote Job Entry,yoyoTCP 7=EchoTCP 11=SkunTCP 12=BomberTCP 16=SkunTCP 17=SkunTCP 18=消息传输协议,skunTCP 19=SkunTCP 20=FTP Data,AmandaTCP 21=文件传输,Back Construction,Blade Runner,Doly Trojan,Fore,FTP trojan,Invisible FTP,Larva, WebEx,WinCrashTCP 22=远程登录协议TCP 23=远程登录(Telnet),Tiny Telnet Server (= TTS)TCP 25=电子邮件(SMTP),Ajan,Antigen,Email Password Sender,Happy99,Kuang2,ProMailtrojan,Shtrilitz,Stealth,Tapiras,Terminator,WinPC,WinSpy,Haebu Coceda TCP 27=AssasinTCP 28=AmandaTCP 29=MSG ICPTCP 30=Agent 40421TCP 31=Agent 31,Hackers Paradise,Masters Paradise,Agent 40421TCP 37=Time,ADM wormTCP 39=SubSARITCP 41=DeepThroat,ForeplayTCP 42=Host Name ServerTCP 43=WHOISTCP 44=ArcticTCP 48=DRATTCP 49=主机登录协议TCP 50=DRATTCP 51=IMP Logical Address Maintenance,Fuck Lamers Backdoor TCP 52=MuSka52,SkunTCP 53=DNS,Bonk (DOS Exploit)TCP 54=MuSka52TCP 58=DMSetupTCP 59=DMSetupTCP 63=whois++TCP 64=Communications IntegratorTCP 65=TACACS-Database ServiceTCP 66=Oracle SQL*NET,AL-BarekiTCP 67=Bootstrap Protocol ServerTCP 68=Bootstrap Protocol ClientTCP 69=W32.Evala.Worm,BackGate Kit,Nimda,Pasana,Storm,Storm worm,Theef,Worm.Cycle.aTCP 70=Gopher服务,ADM wormTCP 79=用户查询(Finger),Firehotcker,ADM wormTCP 80=超文本服务器(Http),Executor,RingZeroTCP 81=Chubo,Worm.Bbeagle.qTCP 82=Netsky-ZTCP 88=Kerberos krb5服务TCP 99=Hidden PortTCP 102=消息传输代理TCP 108=SNA网关访问服务器TCP 109=Pop2TCP 110=电子邮件(Pop3),ProMailTCP 113=Kazimas, Auther IdnetTCP 115=简单文件传输协议TCP 118=SQL Services, Infector 1.4.2TCP 119=新闻组传输协议(Newsgroup(Nntp)), Happy 99TCP 121=JammerKiller, Bo jammerkillahTCP 123=网络时间协议(NTP),Net ControllerTCP 129=Password Generator ProtocolTCP 133=Infector 1.xTCP 135=微软DCE RPC end-point mapper服务TCP 137=微软Netbios Name服务(网上邻居传输文件使用)TCP 138=微软Netbios Name服务(网上邻居传输文件使用)TCP 139=微软Netbios Name服务(用于文件及打印机共享)TCP 142=NetTaxiTCP 143=IMAPTCP 146=FC Infector,InfectorTCP 150=NetBIOS Session ServiceTCP 156=SQL服务器TCP 161=SnmpTCP 162=Snmp-TrapTCP 177=X Display管理控制协议TCP 179=Border网关协议(BGP)TCP 190=网关访问控制协议(GACP)TCP 194=IrcTCP 197=目录定位服务(DLS)TCP 256=NirvanaTCP 315=The InvasorTCP ***=ClearCase版本管理软件TCP 389=Lightweight Directory Access Protocol (LDAP)TCP 396=Novell Netware over IPTCP 420=BreachTCP 421=TCP WrappersTCP 443=安全服务TCP 444=Simple Network Paging Protocol(SNPP)TCP 445=Microsoft-DSTCP 455=Fatal ConnectionsTCP 456=Hackers paradise,FuseSparkTCP 458=苹果公司QuickTimeTCP 513=GrloginTCP 514=RPC BackdoorTCP 531=Rasmin,Net666TCP 544=kerberos kshellTCP 546=DHCP ClientTCP 547=DHCP ServerTCP 548=Macintosh文件服务TCP 555=Ini-Killer,Phase Zero,Stealth SpyTCP 569=MSNTCP 605=SecretServiceTCP 606=Noknok8TCP 661=Noknok8TCP 666=Attack FTP,Satanz Backdoor,Back Construction,Dark Connection Inside 1.2TCP 667=Noknok7.2TCP 668=Noknok6TCP 669=DP trojanTCP 692=GayOLTCP 707=WelchiaTCP 777=AIM SpyTCP 808=RemoteControl,WinHoleTCP 815=Everyone DarlingTCP 901=Backdoor.DevilTCP 911=Dark ShadowTCP 993=IMAPTCP 1000=Der SpaeherTCP 1001=Silencer,WebEx,Der SpaeherTCP 1003=BackDoorTCP 1010=DolyTCP 1011=DolyTCP 1012=DolyTCP 1015=DolyTCP 1016=DolyTCP 1020=VampireTCP 1023=Worm.Sasser.eTCP 1024=NetSpy.698(YAI)TCP 1059=nimreg//TCP 1025=NetSpy.698,Unused Windows Services Block//TCP 1026=Unused Windows Services Block//TCP 1027=Unused Windows Services Block//TCP 1028=Unused Windows Services Block//TCP 1029=Unused Windows Services Block//TCP 1030=Unused Windows Services Block//TCP 1033=Netspy//TCP 1035=Multidropper//TCP 1042=Bla//TCP 1045=Rasmin//TCP 1047=GateCrasher//TCP 1050=MiniCommandTCP 1069=Backdoor.TheefServer.202TCP 1070=Voice,Psyber Stream Server,Streaming Audio Trojan TCP 1080=Wingate,Worm.BugBear.B,Worm.Novarg.B//TCP 1090=Xtreme, VDOLive//TCP 1095=Rat//TCP 1097=Rat//TCP 1098=Rat//TCP 1099=RatTCP 1110=nfsd-keepaliveTCP 1111=Backdoor.AIMVisionTCP 1155=Network File Access//TCP 1170=Psyber Stream Server,Streaming Audio trojan,Voice //TCP 1200=NoBackO//TCP 1201=NoBackO//TCP 1207=Softwar//TCP 1212=Nirvana,Visul Killer//TCP 1234=Ultors//TCP 1243=BackDoor-G, SubSeven, SubSeven Apocalypse//TCP 1245=VooDoo Doll//TCP 1269=Mavericks Matrix//TCP 1313=Nirvana//TCP 1349=BioNetTCP 1433=Microsoft SQL服务//TCP 1441=Remote Storm//TCP 1492=FTP99CMP(BackOriffice.FTP)TCP 1503=NetMeeting T.120//TCP 1509=Psyber Streaming Server//TCP 1600=Shivka-Burka//TCP 1703=Exloiter 1.1TCP 1720=NetMeeting H.233 call SetupTCP 1731=NetMeeting音频调用控制//TCP 1807=SpySender//TCP 1966=Fake FTP 2000//TCP 1976=Custom port//TCP 1981=ShockraveTCP 1990=stun-p1 cisco STUN Priority 1 portTCP 1990=stun-p1 cisco STUN Priority 1 portTCP 1991=stun-p2 cisco STUN Priority 2 portTCP 1992=stun-p3 cisco STUN Priority 3 port,ipsendmsg IPsendmsg TCP 1993=snmp-tcp-port cisco SNMP TCP portTCP 1994=stun-port cisco serial tunnel portTCP 1995=perf-port cisco perf portTCP 1996=tr-rsrb-port cisco Remote SRB portTCP 1997=gdp-port cisco Gateway Discovery ProtocolTCP 1998=x25-svc-port cisco X.25 service (XOT)//TCP 1999=BackDoor, TransScout//TCP 2000=Der Spaeher,INsane NetworkTCP 2002=W32.Beagle.AX @mm//TCP 2001=Transmisson scout//TCP 2002=Transmisson scout//TCP 2003=Transmisson scout//TCP 2004=Transmisson scout//TCP 2005=TTransmisson scoutTCP 2011=cypressTCP 2015=raid-cs//TCP 2023=Ripper,Pass Ripper,Hack City Ripper ProTCP 2049=NFS//TCP 2115=Bugs//TCP 2121=Nirvana//TCP 2140=Deep Throat, The Invasor//TCP 2155=Nirvana//TCP 2208=RuX//TCP 2255=Illusion Mailer//TCP 2283=HVL Rat5//TCP 2300=PC Explorer//TCP 2311=Studio54TCP 2556=Worm.Bbeagle.q//TCP 2565=Striker//TCP 2583=WinCrash//TCP 2600=Digital RootBeer//TCP 2716=Prayer TrojanTCP 2745=Worm.BBeagle.k//TCP 2773=Backdoor,SubSeven//TCP 2774=SubSeven2.1&2.2//TCP 2801=Phineas Phucker//TCP 2989=Rat//TCP 3024=WinCrash trojanTCP 3127=Worm.NovargTCP 3128=RingZero,Worm.Novarg.B//TCP 3129=Masters Paradise//TCP 3150=Deep Throat, The InvasorTCP 3198=Worm.Novarg//TCP 3210=SchoolBusTCP 3332=Worm.Cycle.aTCP 3333=ProsiakTCP 3389=超级终端//TCP 3456=Terror//TCP 3459=Eclipse 2000//TCP 3700=Portal of Doom//TCP 3791=Eclypse//TCP 3801=EclypseTCP 3996=Portal of DoomTCP 4000=腾讯QQ客户端TCP 4060=Portal of DoomTCP 4092=WinCrashTCP ***2=VHMTCP 4267=SubSeven2.1&2.2TCP 4321=BoBoTCP 4444=Prosiak,Swift remoteTCP 4500=W32.HLLW.TufasTCP 4567=File NailTCP 4590=ICQTrojanTCP 4899=Remote Administrator服务器TCP 4950=ICQTrojanTCP 5000=WindowsXP服务器,Blazer 5,Bubbel,Back Door Setup,Sockets de TroieTCP 5001=Back Door Setup, Sockets de TroieTCP 5002=cd00r,ShaftTCP 5011=One of the Last Trojans (OOTLT) TCP 5025=WM Remote KeyLoggerTCP 5031=Firehotcker,Metropolitan,NetMetro TCP 5032=MetropolitanTCP 5190=ICQ QueryTCP 5321=FirehotckerTCP 5333=Backage Trojan Box 3TCP 5343=WCratTCP 5400=Blade Runner, BackConstruction1.2 TCP 5401=Blade Runner,Back Construction TCP 5402=Blade Runner,Back Construction TCP 5471=WinCrashTCP 5512=Illusion MailerTCP 5521=Illusion MailerTCP 5550=Xtcp,INsane NetworkTCP 5554=Worm.SasserTCP 5555=ServeMeTCP 5556=BO FacilTCP 5557=BO FacilTCP 5569=Robo-HackTCP 5598=BackDoor 2.03TCP 5631=PCAnyWhere dataTCP 5632=PCAnyWhereTCP 5637=PC CrasherTCP 5638=PC CrasherTCP 5698=BackDoorTCP 5714=Wincrash3TCP 5741=WinCrash3TCP 5742=WinCrashTCP 5760=Portmap Remote Root Linux Exploit TCP 5880=Y3K RATTCP 5881=Y3K RATTCP 5882=Y3K RATTCP 5888=Y3K RATTCP 5889=Y3K RATTCP 5900=WinVnc,Wise VGA广播端口TCP 6000=Backdoor.ABTCP 6006=Noknok8TCP 6129=Dameware Nt Utilities服务器TCP 6272=SecretServiceTCP 6267=广外女生TCP 6400=Backdoor.AB,The ThingTCP 6500=Devil 1.03TCP 6661=TemanTCP 6666=TCPshell.cTCP 6667=NT Remote Control,Wise 播放器接收端口TCP 6668=Wise Video广播端口TCP 6669=VampyreTCP 6670=DeepThroat,iPhoneTCP 6671=Deep Throat 3.0TCP 6711=SubSevenTCP 6712=SubSeven1.xTCP 6713=SubSevenTCP 6723=MstreamTCP 6767=NT Remote ControlTCP 6771=DeepThroatTCP 6776=BackDoor-G,SubSeven,2000 CracksTCP 6777=Worm.BBeagleTCP 6789=Doly TrojanTCP 6838=MstreamTCP 6883=DeltaSourceTCP 6912=Shit HeepTCP 6939=IndoctrinationTCP 6969=GateCrasher, Priority, IRC 3TCP 6970=RealAudio,GateCrasherTCP 7000=Remote Grab,NetMonitor,SubSeven1.x TCP 7001=Freak88TCP 7201=NetMonitorTCP 7215=BackDoor-G, SubSevenTCP 7001=Freak88,Freak2kTCP 7300=NetMonitorTCP 7301=NetMonitorTCP 7306=NetMonitor,NetSpy 1.0TCP 7307=NetMonitor, ProcSpyTCP 7308=NetMonitor, X SpyTCP 7323=Sygate服务器端TCP 7***=Host ControlTCP 7597=QazTCP 7609=Snid X2TCP 7626=冰河TCP 7777=The ThingTCP 7789=Back Door Setup, ICQKillerTCP 7983=MstreamTCP 8000=腾讯OICQ服务器端,XDMATCP 8010=Wingate,LogfileTCP 8080=WWW 代理,Ring Zero,Chubo,Worm.Novarg.B TCP 8520=W32.Socay.WormTCP 8787=BackOfrice 2000TCP 8897=Hack Office,Armageddon TCP 8989=ReconTCP 9000=Netministrator各大小型服务器架设、拓扑、命令。

window下的端口号范围篇一:查看window的端口号命令查看window的端口号命令windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:Tcp135、139、445、593、1025端口和uDp135、137、138、445端口,一些流行病毒的后门端口(如Tcp2745、3127、6129端口),以及远程服务访问端口3389。

查看端口在windows2000/xp/server20XX中要查看端口,可以使用netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat-a-n”,按下回车键后就可以看到以数字形式显示的Tcp和uDp连接的端口号及状态。

小知识:netstat命令用法命令格式:netstat-a-e-n-o-s-an-a表示显示所有活动的Tcp连接以及计算机监听的Tcp和uDp端口。

-e表示显示以太网发送和接收的字节数、数据包数等。

-n表示只以数字形式显示所有活动的Tcp连接的地址和端口号。

-o表示显示活动的Tcp连接并包括每个连接的进程ID(pID)。

-s表示按协议显示各种连接的统计信息,包括端口号。

-an查看所有开放的端口关闭/开启端口先介绍一下在windows中如何关闭/打开端口的简单方法,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet 服务的23端口、FTp服务的21端口、smTp服务的25端口、Rpc服务的135端口等等。

为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。

关闭端口比如在windows2000/xp中关闭smTp服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。

接着在打开的服务窗口中找到并双击“simplemailTransferprotocol(smTp)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。

这样,关闭了smTp服务就相当于关闭了对应的端口。

开启端口如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。

提示:在windows98中没有“服务”选项,你可以使用防火墙的规则设置功能来关闭/开启端口。

如何在winxp/2000/20XX下关闭和开放网络端口的详细方法第一步,点击开始菜单/设置/控制面板/管理工具,双击打开本地安全策略,选中Ip安全策略,在本地计算机,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择创建Ip安全策略(如右图),于是弹出一个向导。

在向导中点击下一步按钮,为新的安全策略命名;再按下一步,则显示安全通信请求画面,在画面上把激活默认相应规则左边的钩去掉,点击完成按钮就创建了一个新的Ip安全策略。

第二步,右击该Ip安全策略,在属性对话框中,把使用添加向导左边的钩去掉,然后单击添加按钮添加新的规则,随后弹出新规则属性对话框,在画面上点击添加按钮,弹出Ip筛选器列表窗口;在列表中,首先把使用添加向导左边的钩去掉,然后再点击右边的添加按钮添加新的筛选器。

第三步,进入筛选器属性对话框,首先看到的是寻址,源地址选任何Ip地址,目标地址选我的Ip地址;点击协议选项卡,在选择协议类型的下拉列表中选择Tcp,然后在到此端口下的文本框中输入135,点击确定按钮(如左图),这样就添加了一个屏蔽Tcp135(Rpc)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击确定后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加Tcp137、139、445、593端口和uDp135、139、445端口,为它们建立相应的筛选器。

重复以上步骤添加Tcp1025、2745、3127、6129、3389端口的屏蔽策略,建立好上述端口的筛选器,最后点击确定按钮。

第四步,在新规则属性对话框中,选择新Ip筛选器列表,然后点击其左边的圆圈上加一个点,表示已经激活,最后点击筛选器操作选项卡。

在筛选器操作选项卡中,把使用添加向导左边的钩去掉,点击添加按钮,添加阻止操作(右图):在新筛选器操作属性的安全措施选项卡中,选择阻止,然后点击确定按钮。

第五步、进入新规则属性对话框,点击新筛选器操作,其左边的圆圈会加了一个点,表示已经激活,点击关闭按钮,关闭对话框;最后回到新Ip安全策略属性对话框,在新的Ip筛选器列表左边打钩,按确定按钮关闭对话框。

在本地安全策略窗口,用鼠标右击新添加的Ip安全策略,然后选择指派。

重新启动后,电脑中上述网络端口就被关闭了,病毒和黑客再也不能连上这些端口,从而保护了你的电脑。

目前还没听说有补丁下载。

端口分类逻辑意义上的端口有多种分类标准,下面将介绍两种常见的分类:1.按端口号分布划分(1)知名端口(well-Knownports)知名端口即众所周知的端口号,范围从0到1023,这些端口号一般固定分配给一些服务。

比如21端口分配给FTp服务,25端口分配给smTp(简单邮件传输协议)服务,80端口分配给hTTp服务,135端口分配给Rpc(远程过程调用)服务等等。

(2)动态端口(Dynamicports)动态端口的范围从1024到65535,这些端口号一般不固定分配给某个服务,也就是说许多服务都可以使用这些端口。

只要运行的程序向系统提出访问网络的申请,那么系统就可以从这些端口号中分配一个供该程序使用。

比如1024端口就是分配给第一个向系统发出申请的程序。

在关闭程序进程后,就会释放所占用的端口号。

不过,动态端口也常常被病毒木马程序所利用,如冰河默认连接端口是7626、wAY2.4是8011、netspy3.0是7306、YAI病毒是1024等等。

2.按协议类型划分按协议类型划分,可以分为Tcp、uDp、Ip和Icmp(Internet控制消息协议)等端口。

下面主要介绍Tcp和uDp端口:(1)Tcp端口Tcp端口,即传输控制协议端口,需要在客户端和服务器之间建立连接,这样可以提供可靠的数据传输。

常见的包括FTp服务的21端口,Telnet服务的23端口,smTp服务的25端口,以及hTTp服务的80端口等等。

(2)uDp端口uDp端口,即用户数据包协议端口,无需在客户端和服务器之间建立连接,安全性得不到保障。

常见的有Dns服务的53端口,snmp(简单网络管理协议)服务的161端口,QQ使用的8000和4000端口等等。

常见网络端口端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用Ip地址为0.0.0.0,设置AcK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找sgIIrix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:Ip、guesTuucp、nuucp、Demos、TuToR、DIAg、ouToFbox等。

许多管理员在安装后忘记删除这些帐户。

因此hAcKeR在InTeRneT上搜索tcpmux并利用这些帐户。

端口:7服务:echo说明:能看到许多人搜索Fraggle放大器时,发送到x.x.x.0和x.x.x.255的信息。

端口:19服务:charactergenerator说明:这是一种仅仅发送字符的服务。

uDp版本将会在收到uDp包后回应含有垃圾字符的包。

Tcp连接时会发送含有垃圾字符的数据流直到连接关闭。

hAcKeR利用Ip欺骗可以发动Dos攻击。

伪造两个chargen服务器之间的uDp包。

同样FraggleDos攻击向目标地址的这个端口广播一个带有伪造受害者Ip的数据包,受害者为了回应这些数据而过载。

端口:21服务:FTp说明:FTp服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous的FTp服务器的方法。

这些服务器带有可读写的目录。

木马DolyTrojan、Fore、InvisibleFTp、webex、wincrash 和bladeRunner所开放的端口。

端口:22服务:ssh说明:pcAnywhere建立的Tcp和这一端口的连接可能是为了寻找ssh。

这一服务有许多弱点,如果配置成特定的模式,许多使用RsAReF库的版本就会有不少的漏洞存在。

端口:23服务:Telnet说明:远程登录,入侵者在搜索远程登录unIx的服务。

大多数情况下扫描这一端口是为了找到机器运行的操作系统。

还有使用其他技术,入侵者也会找到密码。

木马TinyTelnetserver就开放这个端口。

端口:25服务:smTp说明:smTp服务器所开放的端口,用于发送邮件。

入侵者寻找smTp 服务器是为了传递他们的spAm。

入侵者的帐户被关闭,他们需要连接到高带宽的e-mAIL服务器上,将简单的信息传递到不同的地址。

木马Antigen、emailpasswordsender、haebucoceda、shtrilitzstealth、winpc、winspy都开放这个端口。

端口:31服务:msgAuthentication说明:木马masterparadise、hackersparadise开放此端口。

端口:42服务:wInsReplication说明:wIns复制端口:53服务:Domainnameserver(Dns)说明:Dns服务器所开放的端口,入侵者可能是试图进行区域传递(Tcp),欺骗Dns(uDp)或隐藏其他的通信。

因此防火墙常常过滤或记录此端口。

端口:67服务:bootstrapprotocolserver说明:通过DsL和cablemodem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。

这些机器在向Dhcp服务器请求一个地址。

hAcKeR常进入它们,分配一个地址把自己作为局部路由器而发起大量中间人(man-in-middle)攻击。

客户端向68端口广播请求配置,服务器向67端口广播回应请求。

这种回应使用广播是因为客户端还不知道可以发送的Ip地址。

端口:69服务:TrivalFileTransfer说明:许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。

但是它们常常由于错误配置而使入侵者能从系统中窃取任何文件。

它们也可用于系统写入文件。

端口:79服务:Fingerserver说明:入侵者用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其他机器Finger扫描。