最新版精编计算机安全专业考核复习题库358题(答案)

- 格式:doc

- 大小:743.00 KB

- 文档页数:148

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.在确定安全域划分的原则后,需要对支撑的网络架构进行规划,分为()。

A、接入层B、接口汇聚层C、核心交换层D、子系统层参考答案:BCD2.设备日志应支持记录用户对设备的操作,记录需要包括()。

A、用户账号、操作时间、操作内容以及操作结果。

B、操作系统、操作时间、操作内容以及操作结果。

C、操作次数、操作时间、操作内容以及操作结果。

D、登陆次数、操作时间、操作内容以及操作结果。

参考答案:A3.IP协议安全功能要求分为:()。

A、基本协议安全功能要求、路由协议安全功能要求、OSPF协议安全功能要求B、基本协议安全功能要求、路由协议安全功能要求、ISIS协议安全功能要求C、基本协议安全功能要求、路由协议安全功能要求、SNMP协议安全功能要求D、基本协议安全功能要求、路由协议安全功能要求、BGP协议安全功能要求参考答案:C4.每一个安全域总体上可以体现为以下的层面:()。

A、接口层B、核心层C、系统层D、网络层参考答案:ABC5.对于需要进行双层防火墙进行防护的系统,为避免因同品牌或同种类防火墙弱点被利用导致双重防护措施全部失效的风险,需要实现:()。

A、单层防火墙防护B、双重防火墙防护C、单层异构防火墙防护D、双重异构防火墙防护参考答案:D6.网管系统的边界主要分类描述正确的是:()。

A、与CMNet的接口——风险最低B、支撑系统间接口——风险最高C、集团-省公司、网元接口——风险较低参考答案:C7.每一个安全域可细分为:()。

A、互联接口域B、核心交换域C、维护域D、核心生产域参考答案:ABCD8.在编制定级报告时,应按以下层面描述各对象的重要性。

()。

A、对象社会影响力B、规模和服务范围C、所提供服务的重要性D、系统的等级参考答案:ABC9.按照业务横向将支撑系统划分,可分为以下安全域:()。

A、业务支撑系统安全域、网管系统安全域、企业信息化系统安全域。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.安全域划分的根本原则包括:()。

A、业务保障原则B、结构简化原则C、等级保护原则D、生命周期原则参考答案:ABCD2.系统所有日志信息要求与帐号信息相关联,能够审计回溯到人,系统日志分为()。

A、操作日志、系统日志B、操作日志、系统日志和异常日志C、系统日志和异常日志D、以上都不是参考答案:B3.28.哪些属于Windows操作系统的日志?。

A.AppEvent.EvtB.SecEvent.EvtC.SysEvent.EvtD.W3C扩展日志参考答案:ABC4.30.以下哪个文件提出了我国信息安全保障“积极防御、综合防范”的战略方针?A.66 号文B.27号文C.GB 17859:1999D.中华人民共和国计算机信息系统安全保护条例参考答案:B5.设备日志应支持记录用户对设备的操作,记录需要包括()。

A、用户账号、操作时间、操作内容以及操作结果。

B、操作系统、操作时间、操作内容以及操作结果。

C、操作次数、操作时间、操作内容以及操作结果。

D、登陆次数、操作时间、操作内容以及操作结果。

参考答案:A6.网络与信息安全涉及所有的信息资产,需要建立全方位、多层次、可扩展的安全技术防护体系,主要通过()层面提出安全防护方案。

A、安全域划分与边界整合B、网元自身安全功能和配置C、基础安全技术防护手段D、安全运行管理系统(ISMP)参考答案:ABCD7.因系统能力或者管理原因无法按用户创建帐号时,应采取如下管理措施:()。

A、明确共享帐号责任人,责任人负责按照上述流程要求提出共享帐号审批表,并在审批表中注明该共享帐号的所有用户名单。

B、限制共享帐号的使用人数,建立相关管理制度保证系统的每项操作均可以对应到执行操作的具体人员。

C、限定使用范围和使用环境。

D、建立完善的操作记录制度,对交接班记录、重要操作记录表等。

E、定期更新共享帐号密码。

参考答案:ABCDE8.对于需要进行双层防火墙进行防护的系统,为避免因同品牌或同种类防火墙弱点被利用导致双重防护措施全部失效的风险,需要实现:()。

计算机安全考试题及答案一、选择题(每题2分,共20分)1. 计算机病毒是一种()。

A. 计算机硬件B. 计算机软件C. 计算机程序D. 计算机操作系统答案:C2. 防火墙的主要作用是()。

A. 过滤电子邮件B. 阻止非法入侵C. 备份数据D. 优化系统性能答案:B3. 下列哪个选项不是网络钓鱼攻击的特征?()A. 假冒银行网站B. 要求用户输入个人信息C. 提供安全的信息加密D. 通过电子邮件发送答案:C4. 以下哪种加密技术不是对称加密?()A. DESB. AESC. RSAD. 3DES答案:C5. 以下哪个不是网络安全的基本原则?()A. 保密性B. 完整性C. 可用性D. 易用性答案:D二、填空题(每题2分,共20分)1. 计算机安全中的“三要素”是指______、______和______。

答案:保密性、完整性、可用性2. 计算机病毒的传播途径包括______、______和______。

答案:电子邮件、移动存储设备、网络下载3. 在网络安全中,______是一种通过合法的认证手段,非法获取对系统资源的访问权限的行为。

答案:身份盗窃4. 网络钓鱼攻击通常通过______来诱导用户泄露个人信息。

答案:假冒网站5. 在加密技术中,______加密是一种使用相同密钥进行加密和解密的加密方法。

答案:对称三、简答题(每题10分,共30分)1. 请简述什么是计算机病毒,并举例说明其传播方式。

答案:计算机病毒是一种恶意软件,它能够自我复制并传播到其他计算机系统,通常通过破坏系统功能、窃取数据或执行其他恶意行为来对计算机系统造成损害。

传播方式包括但不限于电子邮件附件、网络下载、移动存储设备等。

2. 描述防火墙的工作原理及其在网络安全中的作用。

答案:防火墙是一种网络安全系统,它监控并控制进出网络的数据包,根据预设的安全规则允许或阻止特定流量。

其工作原理基于包过滤、状态检测或应用层代理等技术。

在网络安全中,防火墙的作用是保护内部网络不受外部攻击,防止未授权访问,并监控网络流量以检测潜在的威胁。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.24.下列哪些是WINDOWS系统开放的默认共享A.IPC$B.ADMIN$C.C$D.CD$参考答案:ABC2.8.MD5产生的散列值是多少位?A.56 B.64 C.128 D.160参考答案:C3.11.LINUX中,什么命令可以控制口令的存活时间?A.chage B.passwd C.chmod D.umask参考答案:A4.12.FINGER服务使用哪个TCP端口?A.69 B.119 C.79 D.70参考答案:C5.15. SQL SERVER的默认DBA账号是什么?A、administratorB、saC、rootD、SYSTEM参考答案:B6.19.在信息系统安全中,风险由以下哪两种因素共同构成的?A.攻击和脆弱性 B.威胁和攻击 C.威胁和脆弱性 D.威胁和破坏参考答案:C7.20.Windows NT中哪个文件夹存放SAM文件?A.\%Systemroot%B.\%Systemroot%\system32\samC.\%Systemroot%\system32\config D.\%Systemroot%\config参考答案:C8.3、下面关于apache的一些基本参数配置,说法正确的是:A、ServerRoot是用来指定web根目录的,通常缺省网页index.html就在这个目录下B、DocumentRoot是用来存放apache帮组文档的,应该及时删除掉此目录C、HostnameLookups指令可以启用Apache的DNS查询功能,打开此功能,将会影响web 服务器的性能D、以上说法均不正确参考答案:C9.23.下列哪个程序可以直接读出winlogon进程中缓存的密码A.findpassB.pwdumpC.JOHND.l0pht crack参考答案:A10.2.一般的防火墙不能实现以下哪项功能?A.隔离公司网络和不可信的网络 B.防止病毒和特络依木马程序C.隔离内网D.访问控制参考答案:B11.26.WINDOWS系统,下列哪个命令可以列举出本地所有运行中的服务 view use start statistics参考答案:C12.28.哪些属于Windows操作系统的日志?。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.认证功能用于确认登录系统的()。

A、用户真实身份B、用户帐号权限C、帐号口令是否正确参考答案:A2.20.Windows NT中哪个文件夹存放SAM文件?A.\%Systemroot%B.\%Systemroot%\system32\samC.\%Systemroot%\system32\config D.\%Systemroot%\config参考答案:C3.22.风险评估包括以下哪些部分:A、资产评估B、脆弱性评估C、威胁评估参考答案:ABC4.24.下列哪些是WINDOWS系统开放的默认共享A.IPC$B.ADMIN$C.C$D.CD$参考答案:ABC5.25.SQL SERVER的默认通讯端口有哪些?A、TCP 1025B、TCP 1433C、UDP 1434D、TCP 14333E、TCP 445参考答案:B6.26.WINDOWS系统,下列哪个命令可以列举出本地所有运行中的服务 view use start statistics参考答案:C7.27.僵尸网络有哪些组成A、僵尸程序B、僵尸计算机C、命令控制中心D、ISP参考答案:ABC8.The concentric circle approach is used toA. Evaluate environmental threats.B. Assess the physical security facility,C. Assess the communications network security.D. Develop a personnel security program.Answer: B9.30.以下哪个文件提出了我国信息安全保障“积极防御、综合防范”的战略方针?A.66 号文B.27号文C.GB 17859:1999D.中华人民共和国计算机信息系统安全保护条例参考答案:B10.16.SQL SERVER中下面那个存储过程可以执行系统命令?A、xp_regreadB、xp_commandC、xp_cmdshellD、sp_password参考答案:C11.对于程序运行或者程序自身由于管理需要访问其它系统所使用的专用帐号,应符合如下要求:()。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.风险评估的内容包括:()A、识别网络和信息系统等信息资产的价值。

B、发现信息资产在技术、管理等方面存在的脆弱性、威胁。

C、评估威胁发生概率、安全事件影响,计算安全风险。

D、有针对性的提出改进措施、技术方案和管理要求。

参考答案:ABCD2.业务支撑系统核心域主要包括:()。

A、互联网接口子域、外部接口子域、内部接口子域、终端接入子域。

B、BOSS系统子域含客服子系统、经营分析系统子域、业务支撑网网管子域。

C、核心生产区、日常办公区、接口区、内部系统互联网区、第三方接入区、DMZ区。

参考答案:B3.针对网管系统对外的互联接口,其互联边界整合为:()。

A、网管系统内部的互联边界:集团公司-省公司-地市连接的互联;B、与移动内部其他系统,如业务支撑系统、企业信息化系统等的互联;C、与第三方(集成商、设备商)的互联;D、与CMNET的互联(IP数据网管系统、EOMS与短信网关的连接)。

参考答案:ABCD4.安全域边界的保护原则是:()。

A、应以通为主,以隔为辅B、应以隔为主,以通为辅C、重点防护、重兵把守参考答案:A5.根据系统重要性以及安全事件对系统可用性、完整性、保密性的影响程度,安全事件可分为:()A、特别重大、重大、较大和一般四个级别B、重大、较大和一般三个级别C、重大、较大、紧急和一般四个级别D、重大、紧急和一般三个级别参考答案:A6.安全事件监控信息主要来自以下方面:()。

A、网络安全设备或网络安全监控系统监测到的安全告警信息。

B、政府相关部门或上级主管单位、有限公司通报的安全事件信息。

C、安全事件投诉。

参考答案:ABC7.安全审计应遵循的原则是:()。

A、“审计独立性”的原则,通过设立独立的审计岗位或采取交叉审计等方式开展。

B、交叉审计的原则C、独立审计的原则参考答案:A8.8.MD5产生的散列值是多少位?A.56 B.64 C.128 D.160参考答案:C9.风险评估项目实施最后的步骤为:()。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.对于程序运行或者程序自身由于管理需要访问其它系统所使用的专用帐号,应符合如下要求:()。

A、只允许系统和设备之间通信使用,不得作为用户登录帐号使用。

B、将此类帐号的维护管理权限统一授权给该系统的系统管理员,由后者归口管理。

C、该系统的管理员负责建立该类帐号列表,并进行变更维护。

参考答案:ABC2.21. windows terminal server 使用的端口是:A.1433B.5800C.5900D.3389参考答案:D3.22.风险评估包括以下哪些部分:A、资产评估B、脆弱性评估C、威胁评估参考答案:ABC4.25.SQL SERVER的默认通讯端口有哪些?A、TCP 1025B、TCP 1433C、UDP 1434D、TCP 14333E、TCP 445参考答案:B5.26.WINDOWS系统,下列哪个命令可以列举出本地所有运行中的服务 view use start statistics参考答案:C6.28.哪些属于Windows操作系统的日志?。

A.AppEvent.EvtB.SecEvent.EvtC.SysEvent.EvtD.W3C扩展日志参考答案:ABC7.30.以下哪个文件提出了我国信息安全保障“积极防御、综合防范”的战略方针?A.66 号文B.27号文C.GB 17859:1999D.中华人民共和国计算机信息系统安全保护条例参考答案:B8.2、对于缺省安装的IIS,有些文件和目录的存在可能会引入安全隐患,所以在安全配置时,应将它们清除。

请选出下面哪些文件目录属于上述这种情况:A、%systemdrive%\inetpub\iissamplesB、%windir%\help\iishelpC、%systemdrive%\WINNT\ web\ printersD、%systemdrive%\Program Files\Common Files\System\msadc\Samples参考答案:ABCD9.网络与信息安全涉及所有的信息资产,需要建立全方位、多层次、可扩展的安全技术防护体系,主要通过()层面提出安全防护方案。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.18 职责分离的主要目的是?A.不允许任何一个人可以从头到尾整个控制某一交易或者活动;B.不同部门的雇员不可以在一起工作;C.对于所有的资源都必须有保护措施;D.对于所有的设备都必须有操作控制措施。

参考答案:A2.What is a PRIMARY reason for designing the security kernel to be as small as possible?A. The operating system cannot be easily penetrated by users.B. Changes to the kernel are not required as frequently.C. Due to its compactness, the kernel is easier to formally verify.D. System performance and execution are enhanced.Answer: C3.11.LINUX中,什么命令可以控制口令的存活时间?A.chage B.passwd C.chmod D.umask参考答案:A4.12.FINGER服务使用哪个TCP端口?A.69 B.119 C.79 D.70参考答案:C5.13.哪个端口被设计用作开始一个SNMP Trap?A.TCP 161 B. UDP 161 C.UDP 162 D. TCP 169参考答案:C6.14.TCP/IP的三次握手过程是?A.——SYN/ACK——>,<——ACK,——SYN/ACK——>B.——SYN/ACK——>,<——SYN/ACK——,——ACK——>C.——SYN——>,<——ACK,——SYN——>,<——ACK——D.——SYN——>,<——SYN/ACK——,——ACK——>参考答案:D7.15. SQL SERVER的默认DBA账号是什么?A、administratorB、saC、rootD、SYSTEM参考答案:B8.9.在UNIX中,ACL里的一组成员与某个文件的关系是“rwxr”,那么可以对这个文件做哪种访问?A.可读但不可写 B.可读可写 C.可写但不可读 D.不可访问参考答案:A9.17.Ethernet MAC地址是多少位?A.36位 B.32位 C.24位 D.48位参考答案:D10.8.MD5产生的散列值是多少位?A.56 B.64 C.128 D.160参考答案:C11.20.Windows NT中哪个文件夹存放SAM文件?A.\%Systemroot%B.\%Systemroot%\system32\samC.\%Systemroot%\system32\config D.\%Systemroot%\config参考答案:C12.24.下列哪些是WINDOWS系统开放的默认共享A.IPC$B.ADMIN$C.C$D.CD$参考答案:ABC13.28.哪些属于Windows操作系统的日志?。

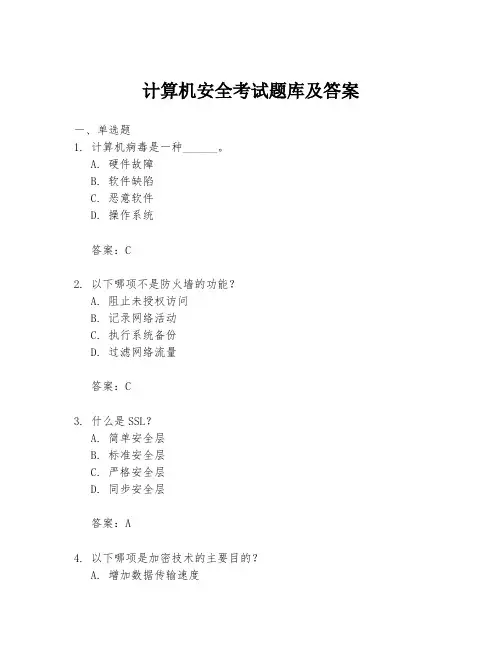

计算机安全考试题库及答案一、单选题1. 计算机病毒是一种______。

A. 硬件故障B. 软件缺陷C. 恶意软件D. 操作系统答案:C2. 以下哪项不是防火墙的功能?A. 阻止未授权访问B. 记录网络活动C. 执行系统备份D. 过滤网络流量答案:C3. 什么是SSL?A. 简单安全层B. 标准安全层C. 严格安全层D. 同步安全层答案:A4. 以下哪项是加密技术的主要目的?A. 增加数据传输速度B. 保护数据不被未授权访问C. 减少存储空间D. 提高系统性能答案:B5. 什么是DDoS攻击?A. 分布式拒绝服务攻击B. 数据驱动操作系统C. 动态数据操作系统D. 双重数据操作系统答案:A二、多选题6. 以下哪些是常见的网络攻击类型?A. 钓鱼攻击B. 社交工程C. 拒绝服务攻击D. 恶意软件答案:A, B, C, D7. 哪些措施可以提高个人计算机的安全性?A. 安装防病毒软件B. 定期更新操作系统C. 使用复杂密码D. 避免下载未知来源的文件答案:A, B, C, D三、判断题8. 使用公共Wi-Fi时,所有传输的数据都是安全的。

(错误)9. 定期更改密码可以提高账户安全性。

(正确)10. 所有软件更新都是可选的,不更新也不会影响系统安全。

(错误)四、简答题11. 什么是VPN,它如何帮助保护网络安全?答:VPN(虚拟私人网络)是一种技术,允许用户通过加密连接安全地访问网络资源,即使他们不在本地网络中。

VPN通过创建一个加密的隧道来保护数据传输,防止数据在传输过程中被截获或篡改。

12. 什么是双因素认证,它为什么比单因素认证更安全?答:双因素认证是一种安全措施,要求用户提供两种不同的验证方式来证明他们的身份。

这通常包括密码(知识因素)和手机验证码或生物识别(拥有因素)。

双因素认证比单因素认证更安全,因为它增加了一个额外的验证步骤,即使攻击者获得了密码,没有第二个验证因素也无法访问账户。

五、案例分析题13. 假设你是一家企业的IT安全管理员,公司最近遭受了一次钓鱼攻击,导致一些敏感数据泄露。

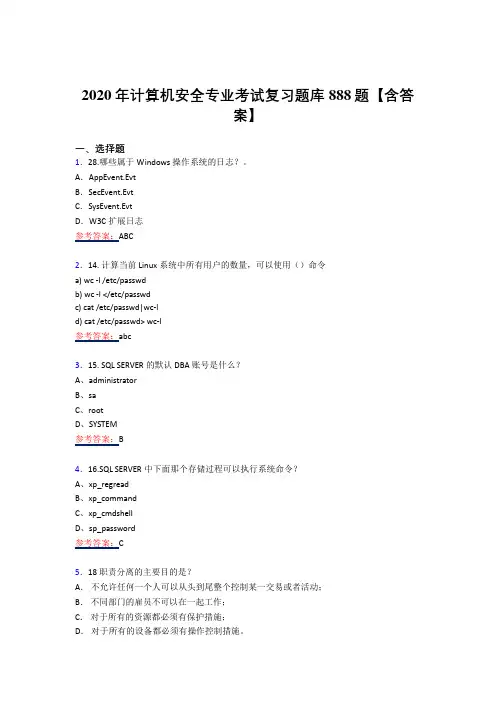

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.28.哪些属于Windows操作系统的日志?。

A.AppEvent.EvtB.SecEvent.EvtC.SysEvent.EvtD.W3C扩展日志参考答案:ABC2.14. 计算当前Linux系统中所有用户的数量,可以使用()命令a) wc -l /etc/passwdb) wc -l </etc/passwdc) cat /etc/passwd|wc-ld) cat /etc/passwd> wc-l参考答案:abc3.15. SQL SERVER的默认DBA账号是什么?A、administratorB、saC、rootD、SYSTEM参考答案:B4.16.SQL SERVER中下面那个存储过程可以执行系统命令?A、xp_regreadB、xp_commandC、xp_cmdshellD、sp_password参考答案:C5.18 职责分离的主要目的是?A.不允许任何一个人可以从头到尾整个控制某一交易或者活动;B.不同部门的雇员不可以在一起工作;C.对于所有的资源都必须有保护措施;D.对于所有的设备都必须有操作控制措施。

参考答案:A6.20.Windows NT中哪个文件夹存放SAM文件?A.\%Systemroot%B.\%Systemroot%\system32\samC.\%Systemroot%\system32\config D.\%Systemroot%\config参考答案:C7.21. windows terminal server 使用的端口是:A.1433B.5800C.5900D.3389参考答案:D8.13.哪个端口被设计用作开始一个SNMP Trap?A.TCP 161 B. UDP 161 C.UDP 162 D. TCP 169参考答案:C9.24.下列哪些是WINDOWS系统开放的默认共享A.IPC$B.ADMIN$C.C$D.CD$参考答案:ABC10.12.FINGER服务使用哪个TCP端口?A.69 B.119 C.79 D.70参考答案:C11.30.以下哪个文件提出了我国信息安全保障“积极防御、综合防范”的战略方针?A.66 号文B.27号文C.GB 17859:1999D.中华人民共和国计算机信息系统安全保护条例参考答案:B12.设备日志应支持记录用户对设备的操作,记录需要包括()。

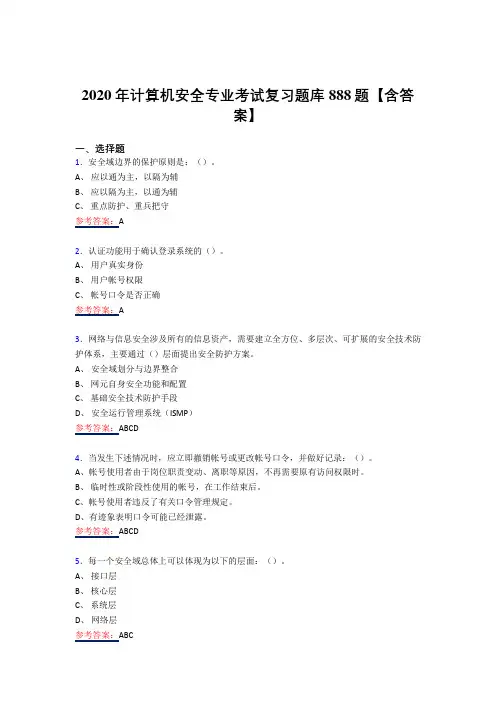

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.安全域边界的保护原则是:()。

A、应以通为主,以隔为辅B、应以隔为主,以通为辅C、重点防护、重兵把守参考答案:A2.认证功能用于确认登录系统的()。

A、用户真实身份B、用户帐号权限C、帐号口令是否正确参考答案:A3.网络与信息安全涉及所有的信息资产,需要建立全方位、多层次、可扩展的安全技术防护体系,主要通过()层面提出安全防护方案。

A、安全域划分与边界整合B、网元自身安全功能和配置C、基础安全技术防护手段D、安全运行管理系统(ISMP)参考答案:ABCD4.当发生下述情况时,应立即撤销帐号或更改帐号口令,并做好记录:()。

A、帐号使用者由于岗位职责变动、离职等原因,不再需要原有访问权限时。

B、临时性或阶段性使用的帐号,在工作结束后。

C、帐号使用者违反了有关口令管理规定。

D、有迹象表明口令可能已经泄露。

参考答案:ABCD5.每一个安全域总体上可以体现为以下的层面:()。

A、接口层B、核心层C、系统层D、网络层参考答案:ABC6.对于需要进行双层防火墙进行防护的系统,为避免因同品牌或同种类防火墙弱点被利用导致双重防护措施全部失效的风险,需要实现:()。

A、单层防火墙防护B、双重防火墙防护C、单层异构防火墙防护D、双重异构防火墙防护参考答案:D7.在集团公司和省公司,对信息化系统划分不同的安全域,安全域根据保护等级不同分为:()A、公共区B、半安全区C、安全区D、核心安全区参考答案:ABCD8.4、下面Windows DNS转发器的说法,正确是:A、通过配置转发器,将DNS的部分查询转发到其他DNS服务器上,可减少DNS服务器的负载B、通过设置转发器的先后顺序,可以指定转发器的优先级C、配置转发器时,应该选择可信的、安全的DNS服务器D、转发器是DNS服务器必须的功能参考答案:ABC9.业务支撑系统核心域主要包括:()。

A、互联网接口子域、外部接口子域、内部接口子域、终端接入子域。

计算机安全考试试题及答案一、选择题1. 计算机病毒是指()A. 一种无害的软件B. 可以自我复制并传播的恶意程序C. 用于加速计算机运行速度的工具D. 只能通过网络攻击传播答案:B. 可以自我复制并传播的恶意程序2. 加密技术中,常常用来加密数据的密钥又称为()A. 解密键B. 开放密钥C. 对称密钥D. 公开密钥答案:C. 对称密钥3. 下列哪项操作会增强计算机系统的安全性?A. 将防火墙关闭B. 不定期更新系统补丁C. 安装未知来源的软件D. 使用强密码答案:D. 使用强密码4. 针对社会工程学的防范措施包括()A. 不轻易透露个人信息B. 经常随意连接公共Wi-FiC. 使用简单的密码D. 将所有数据都存储在云端答案:A. 不轻易透露个人信息二、判断题1. 计算机防火墙的作用是防止计算机感染病毒和恶意软件。

答案:对2. 使用相同的密码登录多个网站会增加安全风险。

答案:对3. 采用多因素认证能够提高账号安全性。

答案:对4. 恶意软件是一种有益的软件。

答案:错三、简答题1. 请简要说明什么是DDoS攻击,以及如何防范这类攻击?答:DDoS攻击是指分布式拒绝服务攻击,攻击者利用大量主机同时访问目标服务器,造成目标服务器无法正常运行的情况。

为了防范这类攻击,可以通过增加带宽、设置防火墙、使用CDN等手段进行防范。

2. 为什么重要的网站账号应该启用两步验证?请简要说明原因。

答:启用两步验证可以提高账号的安全性,即使密码泄漏,黑客也无法直接登录账号。

通过两步验证,用户需要额外输入手机收到的验证码,增加了黑客入侵的难度,提高了账号的安全性。

以上就是计算机安全考试的部分试题及答案,希望能够帮助您更好地了解计算机安全知识。

祝您考试顺利!。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.风险评估的内容包括:()A、识别网络和信息系统等信息资产的价值。

B、发现信息资产在技术、管理等方面存在的脆弱性、威胁。

C、评估威胁发生概率、安全事件影响,计算安全风险。

D、有针对性的提出改进措施、技术方案和管理要求。

参考答案:ABCD2.2.一般的防火墙不能实现以下哪项功能?A.隔离公司网络和不可信的网络 B.防止病毒和特络依木马程序C.隔离内网D.访问控制参考答案:B3.安全域划分的根本原则包括:()。

A、业务保障原则B、结构简化原则C、等级保护原则D、生命周期原则参考答案:ABCD4.在确定安全域划分的原则后,需要对支撑的网络架构进行规划,分为()。

A、接入层B、接口汇聚层C、核心交换层D、子系统层参考答案:BCD5.针对网管系统对外的互联接口,其互联边界整合为:()。

A、网管系统内部的互联边界:集团公司-省公司-地市连接的互联;B、与移动内部其他系统,如业务支撑系统、企业信息化系统等的互联;C、与第三方(集成商、设备商)的互联;D、与CMNET的互联(IP数据网管系统、EOMS与短信网关的连接)。

参考答案:ABCD6.设置安全域互访的原则为:()。

A、高保护等级访问低保护等级的安全域时只允许读,低保护等级访问高保护等级的安全域时只允许写。

B、高保护等级访问低保护等级的安全域时只允许写,低保护等级访问高保护等级的安全域时只允许读。

C、高保护等级访问低保护等级的安全域时不允许写,低保护等级访问高保护等级的安全域时不允许读。

参考答案:B7.安全事件监控信息主要来自以下方面:()。

A、网络安全设备或网络安全监控系统监测到的安全告警信息。

B、政府相关部门或上级主管单位、有限公司通报的安全事件信息。

C、安全事件投诉。

参考答案:ABC8.安全审计应遵循的原则是:()。

A、“审计独立性”的原则,通过设立独立的审计岗位或采取交叉审计等方式开展。

计算机安全试题及答案一、选择题(每题2分,共20分)1. 什么是计算机病毒?A. 一种计算机硬件B. 一种计算机软件C. 一种计算机程序,能够自我复制并传播D. 一种计算机操作系统2. 以下哪项不是防火墙的功能?A. 阻止未授权访问B. 允许授权访问C. 记录所有网络活动D. 修复操作系统漏洞3. 什么是VPN?A. 虚拟个人网络B. 虚拟私人网络C. 虚拟公共网络D. 虚拟专业网络4. 以下哪种加密技术是对称加密?A. RSAB. AESC. DESD. 以上都是5. 什么是钓鱼攻击?A. 一种网络钓鱼攻击,通过伪装成可信网站来骗取用户信息B. 一种物理攻击,通过破坏硬件来获取信息C. 一种社会工程学攻击,通过电话骗取用户信息D. 一种拒绝服务攻击二、简答题(每题10分,共30分)6. 描述什么是社会工程学攻击,并给出一个例子。

7. 解释什么是双因素认证,它如何提高安全性?8. 什么是零日漏洞?为什么它们对计算机系统构成威胁?三、论述题(每题25分,共50分)9. 论述操作系统安全的重要性,并给出至少三种提高操作系统安全性的方法。

10. 描述什么是入侵检测系统(IDS),并解释它如何帮助保护网络。

答案一、选择题1. C. 一种计算机程序,能够自我复制并传播2. D. 修复操作系统漏洞3. B. 虚拟私人网络4. C. DES(注意:DES是对称加密技术,但现代更常用的是AES)5. A. 一种网络钓鱼攻击,通过伪装成可信网站来骗取用户信息二、简答题6. 社会工程学攻击是一种利用人的弱点(如信任、好奇心、恐惧等)来获取敏感信息或访问权限的攻击方式。

例如,攻击者可能会通过电话或电子邮件,伪装成银行工作人员,要求用户提供银行账户信息。

7. 双因素认证是一种安全措施,要求用户提供两种不同的认证方式来验证其身份,通常是密码和生物识别(如指纹或面部识别)或一次性密码(OTP)。

这增加了安全性,因为即使攻击者获得了密码,没有第二种认证方式也无法访问账户。

计算机安全考试题及答案一、单项选择题(每题2分,共20分)1. 计算机病毒是一种______。

A. 计算机硬件B. 计算机软件C. 计算机程序D. 计算机操作系统答案:C2. 防火墙的主要功能是______。

A. 防止计算机过热B. 阻止未授权用户访问网络C. 备份数据D. 优化网络速度答案:B3. 以下哪个不是网络钓鱼攻击的特点?A. 伪装成合法机构B. 诱导用户提供敏感信息C. 使用加密通信D. 通过电子邮件或即时消息传播答案:C4. 以下哪种密码强度最高?A. 12345678B. Password123C. Qwerty123!D. 123456答案:C5. 以下哪个选项不是数据加密的目的?A. 保护数据不被未授权访问B. 确保数据传输的完整性C. 允许数据被任何人访问D. 验证数据发送者的身份答案:C6. 以下哪个是计算机安全中的身份验证因素?A. 知识因素B. 拥有因素C. 固有因素D. 行为因素答案:C7. 以下哪个不是计算机安全中的常见威胁?A. 恶意软件B. 社交工程C. 硬件故障D. 网络拥堵答案:D8. 以下哪个是计算机安全中的“三防”?A. 防火、防盗、防病毒B. 防病毒、防黑客、防间谍C. 防篡改、防泄露、防破坏D. 防火、防水、防电答案:C9. 以下哪个是计算机安全中的“五防”?A. 防火、防水、防电、防盗、防病毒B. 防病毒、防黑客、防间谍、防篡改、防泄露C. 防火、防水、防电、防篡改、防泄露D. 防病毒、防黑客、防间谍、防水、防电答案:B10. 以下哪个是计算机安全中的“七防”?A. 防火、防水、防电、防盗、防病毒、防篡改、防泄露B. 防病毒、防黑客、防间谍、防水、防电、防篡改、防泄露C. 防火、防水、防电、防盗、防病毒、防篡改、防泄露、防破坏D. 防病毒、防黑客、防间谍、防水、防电、防篡改、防泄露、防破坏答案:D二、多项选择题(每题3分,共15分)11. 计算机病毒的特点包括哪些?()A. 传染性B. 破坏性C. 潜伏性D. 可预见性答案:ABC12. 以下哪些是计算机安全防护措施?()A. 安装防病毒软件B. 定期更新操作系统C. 使用弱密码D. 定期备份数据答案:ABD13. 以下哪些是计算机安全中的访问控制技术?()A. 身份认证B. 权限分配C. 审计跟踪D. 数据加密答案:ABC14. 以下哪些是计算机安全中的物理安全措施?()A. 门禁系统B. 视频监控C. 密码保护D. 防火系统答案:ABD15. 以下哪些是计算机安全中的网络安全措施?()A. 防火墙B. VPNC. 入侵检测系统D. 数据备份三、判断题(每题2分,共10分)16. 计算机病毒只能通过电子邮件传播。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.在编制定级报告时,应按以下层面描述各对象的重要性。

()。

A、对象社会影响力B、规模和服务范围C、所提供服务的重要性D、系统的等级参考答案:ABC2.What are the security issues that arise in the use of the NFS (Network File System)?A. Synchronization of user and group IDs is poor, so it is easy to spoof trusted hosts and user names.B. The lack of logging in one place or on one machine, and the multiple logs this then requires, cancreate bottlenecksC. The possibility arises for Cleartext passwords to be sniffed on the network if it does not use SecureRPC.D. NFS uses a weak authentication scheme and transfers information in encrypted form Answer: A3.在确定安全域划分的原则后,需要对支撑的网络架构进行规划,分为()。

A、接入层B、接口汇聚层C、核心交换层D、子系统层参考答案:BCD4.设置安全域互访的原则为:()。

A、高保护等级访问低保护等级的安全域时只允许读,低保护等级访问高保护等级的安全域时只允许写。

B、高保护等级访问低保护等级的安全域时只允许写,低保护等级访问高保护等级的安全域时只允许读。

C、高保护等级访问低保护等级的安全域时不允许写,低保护等级访问高保护等级的安全域时不允许读。

2020年计算机安全专业考试复习题库888题【含答案】一、选择题1.按照业务纵向将支撑系统划分,可分为以下安全域:()。

A、业务支撑系统安全域、网管系统安全域、企业信息化系统安全域。

B、集团网管系统安全子域、省公司网管系统安全子域、地市分公司的网管系统安全子域。

C、互联接口区、核心生产区、日常维护管理区(维护终端)、第三方接入区(漫游区)、DMZ区。

参考答案:B2.26.WINDOWS系统,下列哪个命令可以列举出本地所有运行中的服务 view use start statistics参考答案:C3.27.僵尸网络有哪些组成A、僵尸程序B、僵尸计算机C、命令控制中心D、ISP参考答案:ABC4.30.以下哪个文件提出了我国信息安全保障“积极防御、综合防范”的战略方针?A.66 号文B.27号文C.GB 17859:1999D.中华人民共和国计算机信息系统安全保护条例参考答案:B5.IP协议安全功能要求分为:()。

A、基本协议安全功能要求、路由协议安全功能要求、OSPF协议安全功能要求B、基本协议安全功能要求、路由协议安全功能要求、ISIS协议安全功能要求C、基本协议安全功能要求、路由协议安全功能要求、SNMP协议安全功能要求D、基本协议安全功能要求、路由协议安全功能要求、BGP协议安全功能要求参考答案:C6.因系统能力或者管理原因无法按用户创建帐号时,应采取如下管理措施:()。

A、明确共享帐号责任人,责任人负责按照上述流程要求提出共享帐号审批表,并在审批表中注明该共享帐号的所有用户名单。

B、限制共享帐号的使用人数,建立相关管理制度保证系统的每项操作均可以对应到执行操作的具体人员。

C、限定使用范围和使用环境。

D、建立完善的操作记录制度,对交接班记录、重要操作记录表等。

E、定期更新共享帐号密码。

参考答案:ABCDE7.对于程序运行或者程序自身由于管理需要访问其它系统所使用的专用帐号,应符合如下要求:()。

2020年计算机安全专业考试复习题库888题【含答

案】

一、选择题

1.公司网络的终端设备允许通过方式以下方式接入:()

A、 802.1X认证

B、安全网关认证

C、 MAC地址绑定

参考答案:ABC

2.在集团公司和省公司,对信息化系统划分不同的安全域,安全域根据保护等级不同分为:()

A、公共区

B、半安全区

C、安全区

D、核心安全区

参考答案:ABCD

3.按照业务横向将支撑系统划分,可分为以下安全域:()。

A、业务支撑系统安全域、网管系统安全域、企业信息化系统安全域。

B、集团网管系统安全子域、省公司网管系统安全子域、地市分公司的网管系统安全子域。

C、互联接口区、核心生产区、日常维护管理区(维护终端)、第三方接入区(漫游区)、DMZ区。

参考答案:A

4.在确定安全域划分的原则后,需要对支撑的网络架构进行规划,分为()。

A、接入层

B、接口汇聚层

C、核心交换层

D、子系统层

参考答案:BCD

5.安全域边界的保护原则是:()。

A、应以通为主,以隔为辅

B、应以隔为主,以通为辅

C、重点防护、重兵把守

参考答案:A

6.设置安全域互访的原则为:()。

A、高保护等级访问低保护等级的安全域时只允许读,低保护等级访问高保护等级的安全域时只允许写。

B、高保护等级访问低保护等级的安全域时只允许写,低保护等级访问高保护等级的安全域时只允许读。

C、高保护等级访问低保护等级的安全域时不允许写,低保护等级访问高保护等级的安全域时不允许读。

参考答案:B

7.根据系统重要性以及安全事件对系统可用性、完整性、保密性的影响程度,安全事件可分为:()

A、特别重大、重大、较大和一般四个级别

B、重大、较大和一般三个级别

C、重大、较大、紧急和一般四个级别

D、重大、紧急和一般三个级别

参考答案:A

8.终端安全管理目标:规范支撑系统中终端用户的行为,降低来自支撑系统终端的安全威胁,重点解决以下问题()。

A、终端接入和配置管理;终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理;终端防病毒管理

B、终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理;终端防病毒管理

C、终端接入和配置管理;桌面及主机设置管理;终端防病毒管理

D、终端接入和配置管理;终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理

9.风险评估的内容包括:()

A、识别网络和信息系统等信息资产的价值。

B、发现信息资产在技术、管理等方面存在的脆弱性、威胁。

C、评估威胁发生概率、安全事件影响,计算安全风险。

D、有针对性的提出改进措施、技术方案和管理要求。

参考答案:ABCD

10.因系统能力或者管理原因无法按用户创建帐号时,应采取如下管理措施:()。

A、明确共享帐号责任人,责任人负责按照上述流程要求提出共享帐号审批表,并在审批表中注明该共享帐号的所有用户名单。

B、限制共享帐号的使用人数,建立相关管理制度保证系统的每项操作均可以对应到执行。