《服务器运维操作手册》.doc

- 格式:doc

- 大小:436.01 KB

- 文档页数:8

X X体检系统维护手册修订记录版本号编写日期编制人审核人/ 批准人修改章节号1.0 初始版本XX软件股份有限公司目录1 概述 (3)1.1 系统结构 (3)1.2 数据库分布 (4)2 运维环境介绍 (5)2.1 服务器配置及端口互通关系 (5)2.2 开发运行环境 (6)2.2.1 数据库 (6)2.2.2 插件(软件) (6)2.2.3 系统运行所需JDK (7)2.2.4 网络 (7)3 基本维护 (8)3.1 业务软件安装 (8)3.2 新增功能页面 (8)3.3 配置文件参数配置 (8)3.4 数据库维护 (9)4 账户信息 (10)4.1 登录服务器 (10)4.2 数据库 (10)4.3 其他问题..................................................................................... 错误!未定义书签。

关键词:摘要:本手册对系统运行环境、主要配置文件、系统新数据录入方法等进行了介绍,说明了主要运维工作的处理,以及常见问题的处理。

1概述1.1 系统结构系统采用的结构描述用户预约网站、APP 体检系统检验系统影像系统portal bs_tjxt bslis52 bs_tjxt_photo业务平台结构图1.2 数据库分布Portal Bs_tjxt bslis52 bs_tjxt_photo数据分布图portal 为门户系统数据库bs_tjxt 为体检系统数据库bslis52 为检验数据库bs_tjxt_photo 为影像数据库1.3 数据接口各系统之间的数据调用关系如下图所示:影像系统体检系统检验系统体检者信息结果像影检验项目、检检验条验结果码bs_tjxt_photo bslis52portal bs_tjxt数据调用关系图1、体检-检验接口:体检系统登记人员信息,产生检验项目信息与检验条码后,将这些信息插入bslis52 数据库里的l_jytmxx 表。

网络运维人员操作手册1. 简介网络运维人员是负责维护和管理企业或组织网络系统的专业人员。

他们需要具备一定的技术知识和操作技能,以确保网络的正常运行和安全性。

本操作手册将指导网络运维人员在日常工作中采取的操作步骤和注意事项。

2. 基础操作2.1 远程登录网络运维人员需要通过远程登录方式来访问网络设备和服务器。

常用的远程登录协议有SSH和Telnet。

使用适当的远程登录工具,通过输入正确的IP地址和登录凭证,进行远程登录。

2.2 设备状态监测网络运维人员需要定期监测网络设备的状态,以及网络流量和带宽使用情况。

通过使用网络监测工具,如Zabbix和Cacti,可以实时监测设备的运行状态,并生成相应的报表和警报。

2.3 故障排除当网络出现故障时,网络运维人员需要采取快速而准确的措施进行故障排查。

首先,检查与故障相关的设备和连接,查看是否存在硬件故障。

其次,检查网络配置是否正确,如IP地址、子网掩码、网关等。

最后,使用网络诊断工具,如ping和traceroute,进行诊断,定位故障原因,并采取相应的修复措施。

3. 网络安全3.1 防火墙配置网络运维人员需要确保防火墙的正确配置,以阻止未经授权的访问和网络攻击。

根据企业的安全策略,建立适当的访问控制列表(ACL)和安全策略,限制网络流量和访问权限。

3.2 安全补丁和更新管理网络运维人员需要及时安装安全补丁和更新,以修复已知的漏洞和弥补系统的安全风险。

通过定期检查和更新操作系统和应用程序,可以确保网络设备和服务器的安全性。

3.3 日志管理网络运维人员需要定期查看系统和设备的日志,以检测潜在的安全事件和异常活动。

日志记录的内容包括登录尝试、网络连接、错误消息等。

在发现异常活动时,及时采取相应的措施,如封锁IP地址或报告安全团队。

4. 网络设备维护4.1 定期备份网络运维人员需要定期备份网络设备和服务器的配置文件和数据。

这样,在设备故障或配置丢失时,可以快速恢复网络的运行。

服务器维护手册一、服务器安装1.检查硬件是否联接好,断开网线开始安装操作系统,安装过程中选择必要的组件进行安装,以减少不必要的漏洞,提高运作效率;2.安装系统完成后,安装系统补丁。

3.按照“服务器安全配置手册”进行服务器配置;4.设置审核规则等;5.接上网线,检查是否联通网络,远程控制软件是否正常运作;6.设置完成,详细填写“服务器信息一览表”;二、服务器的备份1.备份目标:服务器应定期对 Web Ftp、Email、DNS数据库等重要数据资料进行备份2.备份工具:Windows自带优秀的备份工具一一备份,用它可以方便地利用计划任务进行自动备份;备份的管理与恢复也很方便。

对于文件小的备份资料也可以灵活地采用WinRAR?工具手工或自动备份。

3.备份频率:Web数据文件多,容量大,更新少,一般采用每周备份;Ftp、Email、DNS数据库文件容量较小、更新快,一般采用每天备份。

4.异地备份:为了保证备份数据的安全,备份数据的保存应采用异地备份。

5.保留时间:至少一个月。

三、服务器的恢复1.当服务器的操作系统出现严重故障需要重装时,先按“服务器安装”安装系统。

2.系统安装完成之后,若使用不同的IP,应一边更改DNS 一边上传、解压备份数据,恢复WebFtp、Email、数据库等数据文件,并检查完整性和可访问性。

3.具体操作为(仅供参考):(1) IIS的恢复,解压web备份文件到原文件路径,利用备份的MetaEdit导出的文本文件进行恢复即可,若使用不同的IP,还应在MetaEdit或IIS里修改IP ; (2) Ftp的恢复,若使用软件为Serv-U ,则将ServUDaemon.ini文件恢复到安装路径即可;(3)Email的恢复,解压Email备份文件,然后将 Email重新安装到解压文件所在的目录,再利用 Email服务软件的恢复功能恢复文件即可;(4)DNS的恢复,先将备份的DNS文件恢复到DNS^放位置,再重新建立一次所有“区域”即可;(5)数据库的恢复,这要看备份的方式而定,如MS SQL Server可以导出Access备份,也可以用SQL自带的工具备份,若以导出 Access备份方式,建库后再次导入即可,若以SQL自带的工具方式,利用其恢复功能即可;MySql 一般以导出文本文件方式备份,利用其恢复即可。

运行维护手册模板本资料仅供内部使用!运行维护手册 XXXXXXXXXXXXX 公司20XX 年 XX 月 XX 日项目修改记录制定日期生效日期制定 / 修订内容摘要页数版本拟稿审查批准体系修改记录制定日期生效日期制定 / 修订内容摘要页数版本拟稿审查批准目录1 简介11.1 手册目的11.2 手册范围11.3 名词定义11.4 参考文件22 系统概述22.1 系统结构22.2 系统运行环境22.2.1 计算机硬件结构22.2.2 通讯网络结构22.2.3 支援软件22.2.4 应用软件32.2.5 应用软件结构32.3 硬盘空间的布局43 应用系统的初始化44 系统启.停规程44.1 服务器的开机与关机44.2 客户机的开机与关机44.3 数据库系统的启动与关闭44.4 应用系统的启动与关闭54.5 网络通信软件的启动与关闭55 安全管理65.1 操作系统安全管理65.2 数据库安全管理65.3 应用系统安全管理65.4 灾害防治措施66 输出处理67 异常状况处理78 备份及恢复程序79 附录7 系统运行维护手册必须就应用系统的初始化,系统的启停.安全.故障处理,以及应用软件和数据的备份和恢复等作出尽量详尽的说明。

1 简介本章将简要地说明系统运行维护手册(以下简称本手册)的目的.范围.名词定义和参考文件。

1.1 手册目的本手册的目的在于说明系统维护人员在操作.监视和维护本系统时所应采用的方法和程序;并提供有关的信息, 例如系统结构.系统运行环境.软件结构等。

1.2 手册范围本手册除了说明系统维护人员在操作.监视和维护本系统时所应采用的方法和程序之外,也简要地介绍了本系统的系统结构.系统运行环境.应用软件结构等。

对于系统的安装以及应用软件等操作使用方面的内容, 请参考《安装手册》及《操作手册》。

本手册的使用者为系统维护人员。

本手册各章节内容安排如下: •第一章简介: 简单说明本手册的目的.范围.名词定义和参考文件。

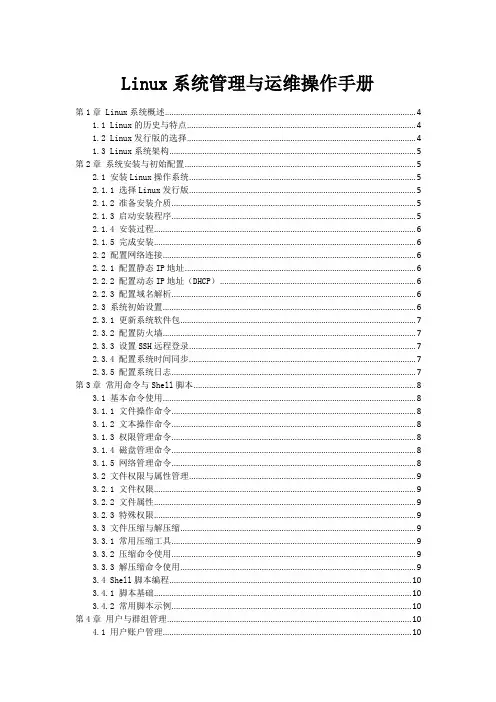

Linux系统管理与运维操作手册第1章 Linux系统概述 (4)1.1 Linux的历史与特点 (4)1.2 Linux发行版的选择 (4)1.3 Linux系统架构 (5)第2章系统安装与初始配置 (5)2.1 安装Linux操作系统 (5)2.1.1 选择Linux发行版 (5)2.1.2 准备安装介质 (5)2.1.3 启动安装程序 (5)2.1.4 安装过程 (6)2.1.5 完成安装 (6)2.2 配置网络连接 (6)2.2.1 配置静态IP地址 (6)2.2.2 配置动态IP地址(DHCP) (6)2.2.3 配置域名解析 (6)2.3 系统初始设置 (6)2.3.1 更新系统软件包 (7)2.3.2 配置防火墙 (7)2.3.3 设置SSH远程登录 (7)2.3.4 配置系统时间同步 (7)2.3.5 配置系统日志 (7)第3章常用命令与Shell脚本 (8)3.1 基本命令使用 (8)3.1.1 文件操作命令 (8)3.1.2 文本操作命令 (8)3.1.3 权限管理命令 (8)3.1.4 磁盘管理命令 (8)3.1.5 网络管理命令 (8)3.2 文件权限与属性管理 (9)3.2.1 文件权限 (9)3.2.2 文件属性 (9)3.2.3 特殊权限 (9)3.3 文件压缩与解压缩 (9)3.3.1 常用压缩工具 (9)3.3.2 压缩命令使用 (9)3.3.3 解压缩命令使用 (9)3.4 Shell脚本编程 (10)3.4.1 脚本基础 (10)3.4.2 常用脚本示例 (10)第4章用户与群组管理 (10)4.1 用户账户管理 (10)4.1.2 修改用户账户 (11)4.1.3 删除用户账户 (11)4.2 用户群组管理 (11)4.2.1 创建用户群组 (11)4.2.2 修改用户群组 (12)4.2.3 删除用户群组 (12)4.3 权限分配与调整 (12)4.3.1 修改文件和目录权限 (12)4.3.2 修改文件和目录所有者 (12)4.3.3 修改文件和目录群组 (13)第5章存储管理 (13)5.1 文件系统类型 (13)5.1.1 Ext2/Ext3/Ext4 (13)5.1.2 XFS (13)5.1.3 Btrfs (13)5.1.4 ReiserFS (13)5.2 分区与挂载 (14)5.2.1 分区操作 (14)5.2.2 挂载文件系统 (14)5.3 LVM逻辑卷管理 (14)5.3.1 灵活调整卷大小 (14)5.3.2 简化存储管理 (14)5.3.3 容错与冗余 (14)5.4 磁盘配额管理 (14)5.4.1 启用磁盘配额 (14)5.4.2 配额设置与限制 (15)5.4.3 监控与维护 (15)第6章服务与进程管理 (15)6.1 系统启动过程 (15)6.2 系统服务管理 (15)6.3 进程管理 (16)6.4 定时任务调度 (16)第7章网络管理 (17)7.1 网络配置与优化 (17)7.1.1 网络接口配置 (17)7.1.2 路由配置 (17)7.1.3 网络优化 (17)7.2 防火墙与安全策略 (17)7.2.1 防火墙配置 (17)7.2.2 安全策略 (17)7.3 虚拟网络接口配置 (18)7.3.1 桥接网络 (18)7.3.2 VLAN配置 (18)7.4.1 网络监控 (18)7.4.2 故障排查 (18)第8章软件包管理 (18)8.1 软件包管理工具 (18)8.1.1 RPM (18)8.1.2 DPKG (19)8.2 软件包的安装与卸载 (19)8.2.1 使用RPM安装与卸载软件包 (19)8.2.2 使用DPKG安装与卸载软件包 (19)8.3 软件包仓库配置 (19)8.3.1 仓库配置文件 (19)8.3.2 仓库配置步骤 (19)8.4 源码编译安装 (19)8.4.1 安装编译工具 (20)8.4.2 编译安装步骤 (20)第9章系统安全与防护 (20)9.1 系统安全策略 (20)9.1.1 账户安全策略 (20)9.1.2 文件权限与属性策略 (20)9.1.3 网络安全策略 (20)9.2 SSH服务安全 (20)9.2.1 禁用SSH密码登录 (21)9.2.2 限制SSH访问 (21)9.2.3 SSH服务加固 (21)9.3 日志审计与监控 (21)9.3.1 日志审计 (21)9.3.2 监控工具 (21)9.4 系统漏洞扫描与修复 (21)9.4.1 漏洞扫描 (21)9.4.2 漏洞修复 (22)第10章系统功能优化与维护 (22)10.1 系统功能监控 (22)10.1.1 简介 (22)10.1.2 功能监控工具 (22)10.1.3 功能指标 (22)10.2 系统调优策略 (22)10.2.1 简介 (22)10.2.2 CPU优化 (22)10.2.3 内存优化 (22)10.2.4 磁盘I/O优化 (23)10.2.5 网络优化 (23)10.3 服务器硬件维护 (23)10.3.1 硬件检查 (23)10.3.3 硬件维护 (23)10.4 系统备份与恢复策略 (23)10.4.1 备份策略 (23)10.4.2 备份工具 (23)10.4.3 恢复策略 (23)第1章 Linux系统概述1.1 Linux的历史与特点Linux操作系统起源于1991年,由芬兰赫尔辛基大学的计算机科学学生Linus Torvalds创建。

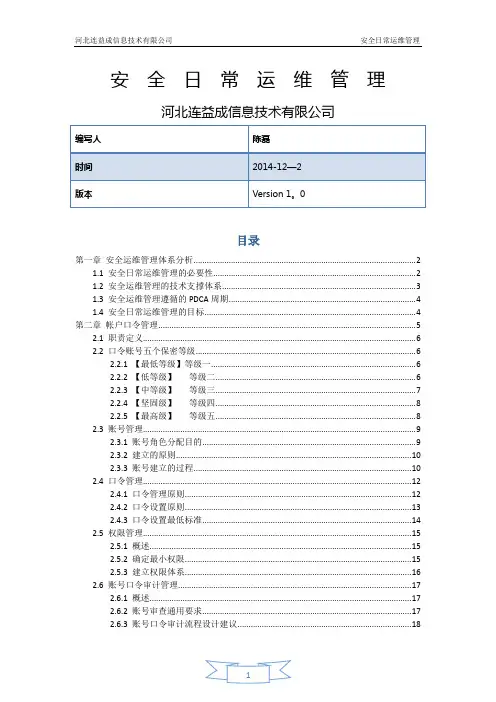

安全日常运维管理河北连益成信息技术有限公司目录第一章安全运维管理体系分析 (2)1.1 安全日常运维管理的必要性 (2)1.2 安全运维管理的技术支撑体系 (3)1.3 安全运维管理遵循的PDCA周期 (4)1.4 安全日常运维管理的目标 (4)第二章帐户口令管理 (5)2.1 职责定义 (6)2.2 口令账号五个保密等级 (6)2.2.1 【最低等级】等级一 (6)2.2.2 【低等级】等级二 (6)2.2.3 【中等级】等级三 (7)2.2.4 【坚固级】等级四 (8)2.2.5 【最高级】等级五 (8)2.3 账号管理 (9)2.3.1 账号角色分配目的 (9)2.3.2 建立的原则 (10)2.3.3 账号建立的过程 (10)2.4 口令管理 (12)2.4.1 口令管理原则 (12)2.4.2 口令设置原则 (13)2.4.3 口令设置最低标准 (14)2.5 权限管理 (15)2.5.1 概述 (15)2.5.2 确定最小权限 (15)2.5.3 建立权限体系 (16)2.6 账号口令审计管理 (17)2.6.1 概述 (17)2.6.2 账号审查通用要求 (17)2.6.3 账号口令审计流程设计建议 (18)第三章服务与端口 (19)3.1 什么是端口 (19)3.2 什么是服务 (20)3.3 常用端口列表 (20)第四章安全补丁 (38)4.1 概述 (38)4.2 补丁安装与操作 (38)4.2.1 检测内容 (38)4.2.2 建议操作 (38)4.2.3 操作结果 (38)第五章终端管理 (39)第六章数据备份 (40)6.1 备份管理 (40)6.1.1 信息识别 (40)6.1.2 制定备份计划 (41)6.1.3 实施备份计划 (42)6.1.4 备份存放 (42)6.1.5 备份测试 (43)6.1.6 备份恢复 (43)6.2 数据恢复 (43)第一章安全运维管理体系分析1.1 安全日常运维管理的必要性IT系统是否能够正常运行直接关系到业务或生产是否能够正常运行.但IT管理人员经常面临的问题是:网络变慢了、设备发生故障、应用系统运行效率很低。

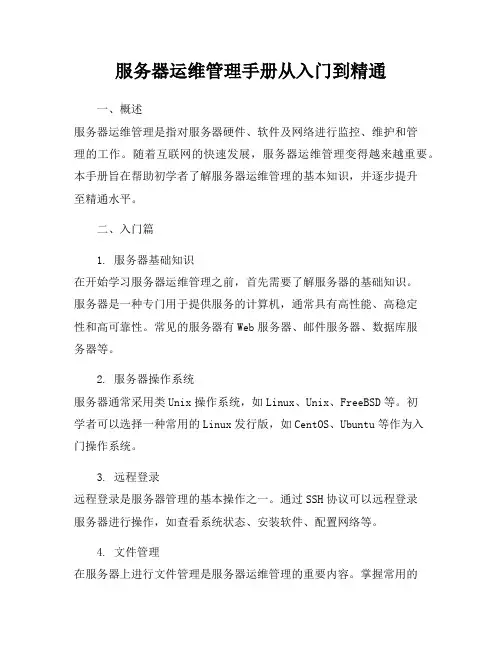

服务器运维管理手册从入门到精通一、概述服务器运维管理是指对服务器硬件、软件及网络进行监控、维护和管理的工作。

随着互联网的快速发展,服务器运维管理变得越来越重要。

本手册旨在帮助初学者了解服务器运维管理的基本知识,并逐步提升至精通水平。

二、入门篇1. 服务器基础知识在开始学习服务器运维管理之前,首先需要了解服务器的基础知识。

服务器是一种专门用于提供服务的计算机,通常具有高性能、高稳定性和高可靠性。

常见的服务器有Web服务器、邮件服务器、数据库服务器等。

2. 服务器操作系统服务器通常采用类Unix操作系统,如Linux、Unix、FreeBSD等。

初学者可以选择一种常用的Linux发行版,如CentOS、Ubuntu等作为入门操作系统。

3. 远程登录远程登录是服务器管理的基本操作之一。

通过SSH协议可以远程登录服务器进行操作,如查看系统状态、安装软件、配置网络等。

4. 文件管理在服务器上进行文件管理是服务器运维管理的重要内容。

掌握常用的Linux文件操作命令,如ls、cd、cp、mv、rm等,能够帮助管理服务器上的文件和目录。

5. 网络配置服务器的网络配置包括IP地址设置、DNS配置、网关设置等。

正确配置网络参数可以确保服务器正常通信,保障服务的稳定性。

6. 安全设置服务器安全是服务器运维管理的重点内容。

设置防火墙、更新系统补丁、限制远程登录等措施可以提高服务器的安全性。

三、进阶篇1. 服务管理服务器运维管理涉及到各种服务的管理,如Web服务、数据库服务、邮件服务等。

掌握服务的启动、停止、重启等操作,能够保障服务的正常运行。

2. 性能优化服务器性能优化是提升服务器性能的关键。

通过监控系统资源利用率、调整服务配置、优化数据库查询等方式,可以提高服务器的响应速度和稳定性。

3. 备份与恢复定期备份服务器数据是防止数据丢失的重要手段。

掌握备份策略、备份工具的使用以及数据恢复的方法,可以保障数据的安全性。

4. 监控与告警服务器监控是保障服务器正常运行的重要手段。

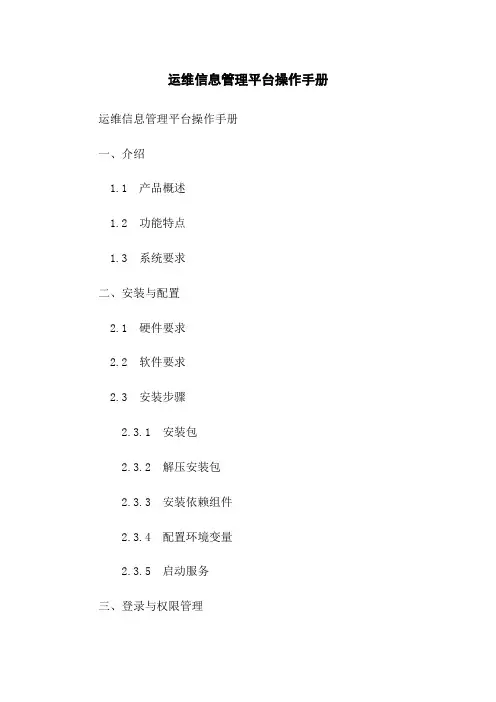

运维信息管理平台操作手册运维信息管理平台操作手册一、介绍1.1 产品概述1.2 功能特点1.3 系统要求二、安装与配置2.1 硬件要求2.2 软件要求2.3 安装步骤2.3.1 安装包2.3.2 解压安装包2.3.3 安装依赖组件2.3.4 配置环境变量2.3.5 启动服务三、登录与权限管理3.1 登录界面3.2 用户注册3.3 密码重置3.4 用户权限管理四、仪表盘4.1 仪表盘概览 4.2 添加小组件 4.3 自定义布局4.4 查看历史数据五、设备管理5.1 添加设备5.2 编辑设备信息 5.3 删除设备5.4 设备状态监控5.5 设备告警管理六、任务调度6.1 创建任务6.2 编辑任务6.3 删除任务6.4 任务执行日志6.5 定时任务管理七、日志管理7.1 查询日志7.2 日志筛选7.3 日志导出7.4 日志监控八、报表管理8.1 创建报表8.2 编辑报表8.3 删除报表8.4 报表导出8.5 报表定时发送九、系统设置9.1 修改管理员密码9.2 邮件服务器配置9.3 数据库备份与恢复9.4 系统升级9.5 高级配置十、技术支持10.1 联系方式10.2 常见问题解答10.3 反馈与建议附件:1、用户手册2、安装包法律名词及注释:1、平台:指运维信息管理平台软件。

2、用户:指使用平台功能的个人或组织。

3、设备:指需要进行运维管理的硬件设备,如服务器、网络设备等。

4、任务:指用户在平台上创建的需要自动执行的操作。

5、日志:指设备运行时的记录信息。

6、报表:指根据设备运行情况的统计数据。

7、管理员:指平台的最高权限用户,具有系统设置和用户权限管理的功能。

XX软件股份有限公司

目录

1概述 (3)

1.1系统结构 (3)

1.2数据库分布 (4)

2运维环境介绍 (4)

2.1服务器配置及端口互通关系 (4)

2.2开发运行环境 (5)

2.2.1数据库 (5)

2.2.2插件(软件) (6)

2.2.3系统运行所需JDK (6)

2.2.4网络 (6)

3基本维护 (6)

3.1业务软件安装 (6)

3.2新增功能页面 (6)

3.3配置文件参数配置 (7)

3.4数据库维护 (7)

4账户信息 (7)

4.1登录服务器 (7)

4.2数据库 (7)

4.3其他问题 (7)

10、用于支撑预约系统、app运行的软件:

Apache Tomcat 7.x;该程序运行在10.121.16.98服务器上,用于保证预约网站、app 和服务器的数据传输,在整个预约网站和app运行期间该程序不可被关闭。

2.2.3系统运行所需JDK

预约网站与APP运行需要配置JDK,版本信息为:jdk1.7.0_17

2.2.4网络

连接到服务器有两种方式:

1、连接海航内部无线HNA-GROUP,通过内网网络访问账号网页登陆后即可ping通服务器。

游戏逻辑中心

2、通过网线配置有效IP后,通过内网网络访问账号网页登陆后即可ping通服务器。

3、远程桌面配置服务器需要通过堡垒机才能远程操作。

运维工作手册一、运维概述运维(Operations and Maintenance)是指对IT系统进行日常的维护、管理和监控工作。

运维工作旨在确保系统的稳定性、安全性和高效性,为业务的持续运行提供支持。

二、运维工作内容1. 硬件设备维护:包括服务器、网络设备、存储设备等硬件设备的巡检、维护和故障处理。

2. 系统软件维护:包括操作系统、数据库、中间件等软件的安装、配置、升级和补丁管理。

3. 网络管理:包括网络拓扑设计、网络设备配置、网络安全管理等工作。

4. 安全管理:包括系统安全策略的制定、安全漏洞的修复、安全事件的响应等工作。

5. 性能优化:包括系统性能监控、性能调优、容量规划等工作。

6. 应用部署:包括新应用的部署、配置、监控和故障排除。

7. 数据备份与恢复:包括数据备份策略的制定、备份任务的管理、数据恢复的测试等工作。

三、运维工作流程1. 问题报告:用户或监控系统发现问题后,向运维团队提交问题报告。

2. 问题诊断:运维人员对问题进行诊断,确定问题的原因和影响范围。

3. 问题处理:运维人员根据问题的严重程度和影响范围,采取相应的处理措施。

4. 问题跟踪:运维人员对问题的处理过程进行跟踪和记录,直到问题完全解决。

5. 问题总结:对于重要的问题,运维团队进行问题总结,分析问题的原因和解决方案,以避免类似问题再次发生。

四、运维工作规范1. 服务水平协议(SLA):运维团队与业务部门签订SLA,明确各项服务的响应时间、解决时间等指标。

2. 变更管理:对系统的变更进行严格管理,确保变更的安全性和稳定性。

3. 故障排除:建立完善的故障排除流程,快速定位和解决故障。

4. 安全审计:定期进行安全审计,发现潜在的安全风险并及时处理。

5. 文档管理:对系统的配置、日常维护等工作进行详细的文档记录,确保工作的可追溯性和可复制性。

五、运维工作技能要求1. 熟练掌握操作系统(Linux/Windows)的安装、配置和故障排除技能。

数据中心运维作业安全操作手册在当今数字化的时代,数据中心作为信息存储和处理的核心枢纽,其稳定运行至关重要。

而数据中心的运维作业安全则是保障其正常运转的关键环节。

为了确保运维人员的人身安全和设备的稳定运行,特制定本安全操作手册。

一、数据中心概述数据中心是一个集中存放大量服务器、存储设备、网络设备等关键基础设施的场所,为企业和组织提供数据处理、存储和传输服务。

其内部环境复杂,包含电力系统、制冷系统、消防系统等多个子系统,任何一个环节的故障都可能导致严重的后果。

二、运维作业安全原则1、安全第一始终将人身安全放在首位,任何操作都不应危及运维人员的生命和健康。

2、预防为主通过规范的操作流程和定期的检查维护,预防安全事故的发生。

3、综合治理结合技术手段、管理措施和人员培训,全面提升数据中心的运维安全水平。

三、人员安全1、运维人员资质运维人员应具备相关的专业知识和技能,通过培训并取得相应的资格证书后,方可上岗作业。

2、个人防护装备进入数据中心时,运维人员应根据工作环境的要求,佩戴安全帽、安全鞋、手套等个人防护装备。

3、健康与安全培训定期接受健康与安全培训,了解安全操作规程、应急处理方法以及常见的安全风险和防范措施。

四、电力系统安全操作1、停电操作在进行停电操作前,必须确认相关设备已经停止运行,并按照规定的操作顺序进行停电操作。

停电后,应在相应的开关上悬挂“禁止合闸,有人工作”的标识牌。

2、送电操作送电前,应仔细检查设备的状态和接线是否正常,确保无短路、接地等故障。

按照规定的操作顺序进行送电操作,并在送电后观察设备的运行情况。

3、电气设备维护定期对电气设备进行检查、维护和测试,确保其性能良好、运行稳定。

在维护电气设备时,应先切断电源,并采取可靠的接地和短路保护措施。

五、制冷系统安全操作1、制冷剂操作在处理制冷剂时,应佩戴防护眼镜和手套,避免制冷剂接触皮肤和眼睛。

制冷剂泄漏时,应立即采取通风措施,并通知专业人员进行处理。

IT运维操作手册指南第1章系统概述与基础设施 (4)1.1 系统架构介绍 (5)1.1.1 整体架构 (5)1.1.2 基础设施层 (5)1.1.3 平台层 (5)1.1.4 应用层 (5)1.1.5 展现层 (5)1.2 硬件资源管理 (5)1.2.1 服务器管理 (5)1.2.2 存储设备管理 (5)1.2.3 网络设备管理 (6)1.3 软件资源管理 (6)1.3.1 操作系统管理 (6)1.3.2 中间件管理 (6)1.3.3 数据库管理 (6)1.4 网络资源管理 (6)1.4.1 内部网络管理 (6)1.4.2 外部网络管理 (6)1.4.3 网络监控 (6)第2章操作系统配置与管理 (6)2.1 操作系统安装与部署 (7)2.1.1 选择合适的操作系统版本 (7)2.1.2 制作操作系统安装镜像 (7)2.1.3 操作系统安装流程 (7)2.1.4 部署操作系统 (7)2.2 系统基本设置 (7)2.2.1 网络配置 (7)2.2.2 系统更新与补丁 (7)2.2.3 系统时间与区域设置 (7)2.2.4 用户与权限管理 (7)2.3 系统优化与功能调整 (7)2.3.1 系统启动项管理 (8)2.3.2 系统服务优化 (8)2.3.3 磁盘空间管理 (8)2.3.4 内存与CPU优化 (8)2.4 系统安全策略配置 (8)2.4.1 防火墙设置 (8)2.4.2 权限控制 (8)2.4.3 安全审计 (8)2.4.4 病毒防护 (8)第3章服务器运维管理 (8)3.1.1 监控目的 (8)3.1.2 监控内容 (9)3.1.3 监控工具 (9)3.1.4 监控策略 (9)3.2 服务器软件监控 (9)3.2.1 监控目的 (9)3.2.2 监控内容 (9)3.2.3 监控工具 (10)3.2.4 监控策略 (10)3.3 服务器功能优化 (10)3.3.1 优化目的 (10)3.3.2 优化内容 (10)3.3.3 优化方法 (10)3.4 服务器故障排查与处理 (10)3.4.1 故障排查流程 (10)3.4.2 故障处理方法 (11)3.4.3 故障预防措施 (11)第4章数据存储与备份 (11)4.1 存储设备管理 (11)4.1.1 存储设备概述 (11)4.1.2 存储设备类型 (11)4.1.3 存储设备配置 (12)4.1.4 存储设备监控 (12)4.2 数据备份策略与实施 (12)4.2.1 备份策略制定 (12)4.2.2 备份实施 (12)4.3 数据恢复与还原 (12)4.3.1 数据恢复策略 (12)4.3.2 数据还原实施 (12)4.4 备份设备维护与监控 (12)4.4.1 备份设备维护 (12)4.4.2 备份设备监控 (13)第5章网络设备管理 (13)5.1 交换机与路由器配置 (13)5.1.1 交换机配置 (13)5.1.2 路由器配置 (13)5.2 防火墙与VPN配置 (14)5.2.1 防火墙配置 (14)5.2.2 VPN配置 (14)5.3 无线网络设备管理 (15)5.3.1 无线控制器配置 (15)5.3.2 无线接入点配置 (15)5.4 网络监控与故障排查 (15)5.4.2 故障排查 (16)第6章应用服务部署与管理 (16)6.1 常用应用服务部署 (16)6.1.1 应用服务概述 (16)6.1.2 Web服务部署 (16)6.1.3 数据库服务部署 (17)6.1.4 中间件服务部署 (17)6.2 应用服务监控 (17)6.2.1 监控概述 (17)6.2.2 监控工具选择 (17)6.2.3 监控指标设置 (17)6.2.4 监控报警设置 (17)6.3 应用服务功能优化 (18)6.3.1 功能优化概述 (18)6.3.2 系统层面优化 (18)6.3.3 应用层面优化 (18)6.4 应用服务故障处理 (18)6.4.1 故障处理概述 (18)6.4.2 故障分类 (18)6.4.3 故障处理流程 (18)第7章系统安全管理 (18)7.1 安全策略制定与实施 (18)7.1.1 安全策略概述 (18)7.1.2 安全策略制定 (19)7.1.3 安全策略实施 (19)7.2 防病毒与恶意软件 (19)7.2.1 防病毒策略 (19)7.2.2 恶意软件防范 (19)7.3 入侵检测与防护 (19)7.3.1 入侵检测系统(IDS) (19)7.3.2 入侵防护系统(IPS) (19)7.4 安全事件应急响应 (20)7.4.1 应急响应预案 (20)7.4.2 安全事件处理 (20)第8章虚拟化与云计算 (20)8.1 虚拟化技术概述 (20)8.1.1 虚拟化概念 (20)8.1.2 虚拟化类型 (20)8.1.3 虚拟化优势 (20)8.2 虚拟化平台部署与管理 (20)8.2.1 虚拟化平台选型 (21)8.2.2 虚拟化平台部署 (21)8.2.3 虚拟化平台管理 (21)8.3.1 云计算服务类型 (21)8.3.2 云计算服务使用 (21)8.3.3 云计算服务维护 (21)8.4 虚拟化与云计算安全 (22)8.4.1 虚拟化安全措施 (22)8.4.2 云计算安全措施 (22)第9章 IT运维流程管理 (22)9.1 运维团队组织与职责 (22)9.1.1 运维团队组织结构 (22)9.1.2 运维团队职责划分 (23)9.2 运维工作流程制定 (23)9.2.1 运维工作流程设计 (23)9.2.2 运维工作流程实施 (23)9.3 运维工具与平台使用 (24)9.3.1 运维工具与平台选型 (24)9.3.2 运维工具与平台应用 (24)9.4 运维服务质量评估 (24)9.4.1 评估指标 (24)9.4.2 评估方法 (24)第10章应急响应与灾难恢复 (25)10.1 灾难恢复计划制定 (25)10.1.1 确定灾难类型及影响范围 (25)10.1.2 设定恢复目标和优先级 (25)10.1.3 制定灾难恢复策略 (25)10.1.4 灾难恢复计划文档化 (25)10.2 灾难恢复演练与实施 (25)10.2.1 定期进行灾难恢复演练 (25)10.2.2 演练总结与优化 (25)10.2.3 实施灾难恢复计划 (25)10.3 应急响应流程与措施 (25)10.3.1 建立应急响应组织架构 (26)10.3.2 制定应急响应流程 (26)10.3.3 预设应急响应措施 (26)10.3.4 建立应急响应资源库 (26)10.4 复盘与改进措施 (26)10.4.1 分析灾难原因 (26)10.4.2 评估应急响应效果 (26)10.4.3 制定改进措施 (26)10.4.4 更新操作手册 (26)第1章系统概述与基础设施1.1 系统架构介绍本章主要对IT运维操作手册所涉及的系统架构进行概述。

系统运维操作手册系统运维操作手册公司二零零九年十月版本控制版本号1.0日期2011-0606分发控制参与人员创建更新说明编号1读者文档权限与文档的主要关系创建、修改、读负责编制、修改、审核取2批准负责本文档的批准程序3标准化审核作为本项目的标准化负责人,负责对本文档进行标准化审核45读取读取1概述错误!未指定书签。

2主机系统错误!未指定书签。

2.1搜检文件体系利用率毛病!未指定书签。

2.2查看系统硬件软件告警日志错误!未指定书签。

2.3搜检僵死或运行时间太长的进程毛病!未指定书签。

2.4搜检体系利用率毛病!未指定书签。

2.5搜检体系内存利用率毛病!未指定书签。

2.6检查系统利用率错误!未指定书签。

2.7检查系统交换量错误!未指定书签。

2.8检查系统高可用性()的使用状态错误!未指定书签。

2.9清理过时的系统临时文件错误!未指定书签。

2.10检查磁带库和磁带使用情况错误!未指定书签。

2.11修改用户口令毛病!未指定书签。

2.12洗濯磁带机毛病!未指定书签。

2.13检索操作体系日志毛病!未指定书签。

3体系启动与关闭毛病!未指定书签。

3.1系统的运行架构错误!未指定书签。

3.2系统的启动错误!未指定书签。

3.3系统的关闭错误!未指定书签。

4体系部署毛病!未指定书签。

4.1生成部署包错误!未指定书签。

4.2程序部署错误!未指定书签。

5重要的系统参数配置错误!未指定书签。

5.1错误!未指定书签。

5.2毛病!未指定书签。

6日志查看错误!未指定书签。

6.1日志错误!未指定书签。

6.22日志毛病!未指定书签。

7查体系是否正确运行毛病!未指定书签。

8体系管理员维护人员信息日志毛病!未指定书签。

9查看表空间及附件硬盘的使用情况毛病!未指定书签。

9.12表空间查看毛病!未指定书签。

9.2115服务器附件文件占用情况错误!未指定书签。

10服务停启顺序错误!未指定书签。

1概述本手册给出了XXX的报账平台系统及报账平台外围系统的运维操作细则。

IT行业运维操作手册指南第1章系统概述与基础设施 (5)1.1 系统架构简介 (5)1.1.1 系统架构层次 (5)1.1.2 系统架构模式 (5)1.2 基础设施配置 (5)1.2.1 服务器配置 (5)1.2.2 存储配置 (6)1.2.3 网络设备配置 (6)1.3 网络规划与布局 (6)1.3.1 网络拓扑结构 (6)1.3.2 IP地址规划 (6)1.3.3 虚拟局域网(VLAN)划分 (6)1.3.4 负载均衡 (6)1.4 设备选型与采购 (6)1.4.1 设备选型原则 (7)1.4.2 设备采购流程 (7)第2章操作系统安装与配置 (7)2.1 操作系统选择与安装 (7)2.1.1 选择操作系统 (7)2.1.2 安装操作系统 (7)2.2 系统基本设置 (8)2.2.1 网络设置 (8)2.2.2 系统更新 (8)2.2.3 安全设置 (8)2.3 系统优化与调整 (8)2.3.1 系统功能优化 (8)2.3.2 磁盘优化 (8)2.4 系统备份与恢复 (8)2.4.1 系统备份 (8)2.4.2 系统恢复 (9)第3章网络设备管理与维护 (9)3.1 交换机与路由器配置 (9)3.1.1 交换机配置 (9)3.1.2 路由器配置 (9)3.2 防火墙与VPN设置 (10)3.2.1 防火墙配置 (10)3.2.2 VPN设置 (10)3.3 网络监控与故障排查 (10)3.3.1 网络监控 (10)3.3.2 故障排查 (11)3.4 无线网络部署与管理 (11)3.4.2 无线网络管理 (11)第4章服务器运维管理 (12)4.1 服务器硬件维护 (12)4.1.1 服务器硬件检查 (12)4.1.2 服务器硬件清洁 (12)4.1.3 服务器硬件更换与升级 (12)4.2 服务器系统安装与升级 (12)4.2.1 服务器系统安装 (12)4.2.2 服务器系统优化 (12)4.2.3 服务器系统升级 (12)4.3 服务器功能监控与优化 (12)4.3.1 服务器功能监控 (12)4.3.2 服务器功能分析 (12)4.3.3 服务器功能优化 (12)4.4 虚拟化技术应用 (13)4.4.1 虚拟化平台选型与部署 (13)4.4.2 虚拟机管理 (13)4.4.3 虚拟化资源监控与优化 (13)4.4.4 虚拟化安全策略 (13)第5章数据库管理 (13)5.1 数据库安装与配置 (13)5.1.1 安装环境准备 (13)5.1.2 数据库安装 (13)5.1.3 数据库配置 (13)5.1.4 数据库启停操作 (13)5.2 数据库备份与恢复 (14)5.2.1 备份策略 (14)5.2.2 备份操作 (14)5.2.3 恢复操作 (14)5.2.4 备份验证 (14)5.3 数据库功能优化 (14)5.3.1 SQL优化 (14)5.3.2 数据库参数优化 (14)5.3.3 硬件优化 (14)5.3.4 数据库维护 (14)5.4 数据库安全策略 (14)5.4.1 访问控制 (14)5.4.2 加密策略 (14)5.4.3 安全审计 (15)5.4.4 备份加密 (15)第6章应用部署与维护 (15)6.1 应用服务器部署 (15)6.1.1 服务器选型与规划 (15)6.1.3 应用服务器配置 (15)6.1.4 应用服务器集群部署 (15)6.2 应用程序安装与配置 (15)6.2.1 应用程序安装 (15)6.2.2 应用程序配置 (15)6.2.3 应用程序调试与优化 (15)6.3 应用功能监控与优化 (16)6.3.1 功能监控工具部署 (16)6.3.2 功能监控指标设置 (16)6.3.3 功能分析及优化 (16)6.4 应用安全防护 (16)6.4.1 系统安全设置 (16)6.4.2 应用程序安全防护 (16)6.4.3 数据安全保护 (16)6.4.4 网络安全策略 (16)第7章系统安全防护 (16)7.1 系统安全策略制定 (16)7.1.1 确定安全目标 (16)7.1.2 分析安全风险 (16)7.1.3 制定安全策略 (17)7.2 防病毒软件部署与更新 (17)7.2.1 选择合适的防病毒软件 (17)7.2.2 部署防病毒软件 (17)7.2.3 定期更新病毒库 (17)7.3 安全漏洞扫描与修复 (17)7.3.1 定期进行安全漏洞扫描 (17)7.3.2 分析漏洞扫描结果 (17)7.3.3 修复安全漏洞 (17)7.4 网络安全事件应急处理 (17)7.4.1 制定应急预案 (17)7.4.2 建立应急响应团队 (18)7.4.3 监测网络安全事件 (18)7.4.4 应急处理流程 (18)第8章灾难恢复与备份策略 (18)8.1 灾难恢复计划制定 (18)8.1.1 确定灾难恢复目标 (18)8.1.2 分析业务影响 (18)8.1.3 设计灾难恢复架构 (18)8.1.4 制定具体恢复措施 (18)8.1.5 审核与更新 (18)8.2 数据备份方案设计 (19)8.2.1 备份类型选择 (19)8.2.2 备份频率设置 (19)8.2.4 备份加密与安全 (19)8.3 备份设备选型与部署 (19)8.3.1 备份设备选型 (19)8.3.2 设备功能评估 (19)8.3.3 设备部署与配置 (19)8.3.4 监控与维护 (19)8.4 灾难恢复演练与评估 (19)8.4.1 制定演练计划 (19)8.4.2 演练实施 (19)8.4.3 演练总结与评估 (19)8.4.4 持续改进 (19)第9章 IT服务管理 (20)9.1 ITIL框架简介 (20)9.1.1 ITIL的核心概念 (20)9.1.2 ITIL的实施原则 (20)9.2 服务台与事件管理 (20)9.2.1 服务台 (20)9.2.2 事件管理 (20)9.3 变更管理与配置管理 (21)9.3.1 变更管理 (21)9.3.2 配置管理 (21)9.4 IT运维流程优化 (21)9.4.1 流程优化方法 (21)9.4.2 流程优化实施 (21)第10章运维团队建设与管理 (22)10.1 运维团队组织架构 (22)10.1.1 团队层级划分 (22)10.1.2 岗位职责划分 (22)10.2 运维人员技能培训 (22)10.2.1 基础技能培训 (22)10.2.2 专业技能培训 (22)10.2.3 软技能培训 (22)10.3 运维工作流程制定 (23)10.3.1 变更管理 (23)10.3.2 事件管理 (23)10.3.3 发布管理 (23)10.4 运维绩效评估与改进 (23)10.4.1 绩效指标设置 (23)10.4.2 绩效评估方法 (23)10.4.3 绩效改进措施 (24)第1章系统概述与基础设施1.1 系统架构简介本章主要对IT行业运维操作手册指南所涉及的系统架构进行简要介绍。

运维操作文档Running an IT infrastructure can be a complex and challenging task. 运维一个IT基础设施可能是一个复杂而具有挑战性的任务。

There are numerous moving parts and dependencies that need to be managed effectively in order to ensure that systems operate smoothly and securely. 有许多需要有效管理的运作和依赖关系,以确保系统平稳安全地运行。

One key aspect of maintaining an IT environment is the creation and upkeep of operational documentation. 维护IT环境的一个关键方面是创建和更新运维文档。

These documents serve as a guide for IT operations teams, providing them with a roadmap for performing routine tasks and troubleshooting issues. 这些文档作为IT 运维团队的指南,为他们提供了执行常规任务和解决问题的路线图。

Creating comprehensive and accurate operational documentation is essential for the smooth functioning of an organization's IT infrastructure. 创建全面准确的运维文档对于组织的IT基础设施的顺畅运行至关重要。

These documents outline the procedures and best practices for carrying out various tasks, such as system maintenance, software updates, and incident response. 这些文档概述了进行各种任务的程序和最佳实践,如系统维护、软件更新和事故响应。

【操作手册】

服务器运维操作手册

VERSION 1.0

XX公司

XX年XX月

【操作手册】

目 录

1. 操作说明 ............................................................................................................................................. 1

1.1. 服务器日常维护 .......................................................................................................................... 1

1.2. 系统备份 ...................................................................................................................................... 4

1.3. 操作系统运行日志管理 .............................................................................................................. 4