05-NAT命令

- 格式:pdf

- 大小:334.43 KB

- 文档页数:50

私网用户通过NAPT方式访问Internet(备注:在这种环境中,外网只能ping通外网口,公网没有写入到内网的路由,所以前提是内网只能ping通外网口,但走不到外网口以外的网络,做了NAT之后,内网可以通外网任何网络,但是外网只能ping到本地内网的外网口。

)本例通过配置NAPT功能,实现对少量公网IP地址的复用,保证公司员工可以正常访问Internet。

组网需求如图1所示,某公司内部网络通过USG9000与Internet相连,USG9000作为公司内网的出口网关。

由于该公司拥有的公网IP地址较少(202.169.1.21~202.169.1.25),所以需要利用USG9000的NAPT功能复用公网IP地址,保证员工可以正常访问Internet。

图1 配置私网用户通过NAPT方式访问Internet组网图配置思路1.完成设备的基础配置,包括配置接口的IP地址,并将接口加入安全区域。

2.配置安全策略,允许私网指定网段访问Internet。

3.配置NAT地址池和NAT策略,对指定流量进行NAT转换,使私网用户可以使用公网IP地址访问Internet。

4.配置黑洞路由,防止产生路由环路。

操作步骤1.配置USG9000的接口IP地址,并将接口加入安全区域。

# 配置接口GigabitEthernet 1/0/1的IP地址。

<USG9000> system-view[USG9000] interface GigabitEthernet 1/0/1[USG9000-GigabitEthernet1/0/1] ip address 10.1.1.10 24[USG9000-GigabitEthernet1/0/1] quit# 配置接口GigabitEthernet 1/0/2的IP地址。

[USG9000] interface GigabitEthernet 1/0/2[USG9000-GigabitEthernet1/0/2] ip address 202.169.1.1 24[USG9000-GigabitEthernet1/0/2] quit# 将接口GigabitEthernet 1/0/1加入Trust区域。

NAT命令手册目录1简介 (3)1.1NAT概述 (3)1.2NAT实现的功能 (3)1.2.1静态NAT (3)1.2.2动态源NAT (3)1.2.3动态目的NAT (4)1.2.4ALG (4)2配置NAT (7)3典型配置 (12)1 简介1.1 NAT 概述NAT (Network Address Translation ,网络地址转换)是将IP 数据报报头中的IP 地址转换为另一个IP 地址的过程。

在实际应用中,NAT 主要用于实现私有网络访问公共网络的功能。

这种通过使用少量的公有IP 地址代表较多的私有IP 地址的方式,将有助于减缓可用IPv4地址空间的枯竭。

NAT 负责把内部主机的数据包的源地址(私有IP 地址)按照一定的规则翻译成合法的、唯一的公网IP 地址,源数据包的端口转换成NAT 的一个端口,目的IP 地址和端口不变,最终数据包经过路由器发送到目的地址。

同时,NAT 也负责把外部主机返回的数据包的目的地址和端口转换成内网的私有地址和端口,源地址和端口不变。

这种变换的本质是在NAT 内部维护着一张转换表,负责由内到外和由外到内的IP 地址与端口的转换。

1.2 NAT 实现的功能 1.2.1 静态NAT设备将网络的将一个内部地址L 映射到一个外部地址G 上。

从内部网络发送以L 为源的数据包的源地址会被替换成地址G 。

同时,从外部发往内部网络的目的地址为G 的数据包的目的地址会被替换成L 。

这样内部主机就可以伪装成G 与外部网络通信。

ABL->GL<-G10.10.10.2192.168.2.100图1、静态NAT 示意图1.2.2 动态源NAT将内部网络访问外部网络数据包的源地址L 替换成设定好的全局地址G 。

使内部网络主机可以用这个全局地址G 访问外部网络 ,但外部主机无法用G 地址访问内部主机L 。

AL->GL<-G10.10.10.2192.168.2.100B图2、动态NAT 示意图1.2.3 动态目的NAT将外部主机访问设定好的全局地址G 的数据包的目的地址替换成内部主机的地址L ,也就是常见的虚拟服务器,可对转换业务进行端口映射。

配置IP NAT命令1. 1. 配置相关命令IP NAT配置包含以下命令:⏹< href="Cap15.htm#_address" target="b">address⏹< href="Cap1.htm#_clear_ip_nat_translation"target="b">clear ip nat translation⏹< href="Cap15.htm#_ip_nat" target="b">ip nat⏹< href="Cap1.htm#_ip_nat_application" target="b">ipnat application⏹< href="Cap1.htm#_ip_nat_inside_destination"target="b">ip nat inside destination⏹< href="Cap1.htm#_ip_nat_inside_source"target="b">ip nat inside source⏹< href="Cap1.htm#_ip_nat_outside_source"target="b">ip nat outside source⏹< href="Cap1.htm#_ip_nat_p2p-rate-limit"target="b">ip nat p2p-rate-limit⏹< href="Cap15.htm#_ip_nat_pool" target="b">ip natpool⏹< href="Cap1.htm#_ip_nat_translation" target="b">ipnat translation1. 2. address要配置一个NAT空地址池的地址范围,用NAT地址池配置命令address。

NAT配置命令详解⼀、静态NAT的配置1、设置外部端⼝的IP地址2、设置内部端⼝的IP地址3、在内部局部地址和外部全局地址之间建⽴静态地址转换router(config)#ip nat inside sourcestatic local-ip global-iprouter(config)#ip nat inside source static192.168.1.2 61.159.62.130(将内部局部地址192.168.1.2转换为内部全局地址61.159.62.130 )4、在内部和外部端⼝上启⽤NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside⼆、动态NAT的配置1、设置外部端⼝的IP地址2、设置内部端⼝的IP地址3、定义内部⽹络中允许访问外部⽹络的访问控制列表router(config)#access-list 1 permit 102.168.1.0 0.0.0.2554、定义合法IP地址池router(config)#ip nat pool pool-name star-ipend-ip netmask [type rotary]pool-name:放置转换后地址的地址池的名称star-ip/end-ip:地址池内起始和结束的IP地址netmask:⼦⽹掩码type rotary(可选):地址池中的地址为循环使⽤router(config)#ip nat pool test0 61.159.62.13061.159.62.190 netmask 255.255.255.192 5、实现⽹络地址转换router(config)#ip nat inside source listaccess-list-number pool pool-name [overload] access-list-number:为1--99之间的整数pool-name:池名overload(可选):使⽤地址复⽤,⽤于PATrouter(config)#ip nat inside source list 1 pooltest06、在内部和外部端⼝上启⽤NATrouter(config)#interface serial 0/0router(config-if)#ip nat outsiderouter(config)#interface fastethernet 0/0router(config-if)#ip nat inside三、PAT的配置A、使⽤外部全局地址1、设置外部端⼝的IP地址2、设置内部端⼝的IP地址3、定义内部⽹络中允许访问外部⽹络的访问控制列表router(config)#access-list 1 permit 102.168.1.00.0.0.2554、定义合法IP地址池router(config)#ip nat pool onlyone 61.159.62.13061.159.62.130 netmask 255.255.255.248在这⾥合法地址池的名称是onlyone,合法地址范围是61.159.62.130 ,掩码是255.255.255.248 ,由于只有⼀个地址,所以起始地址与结束地址相同。

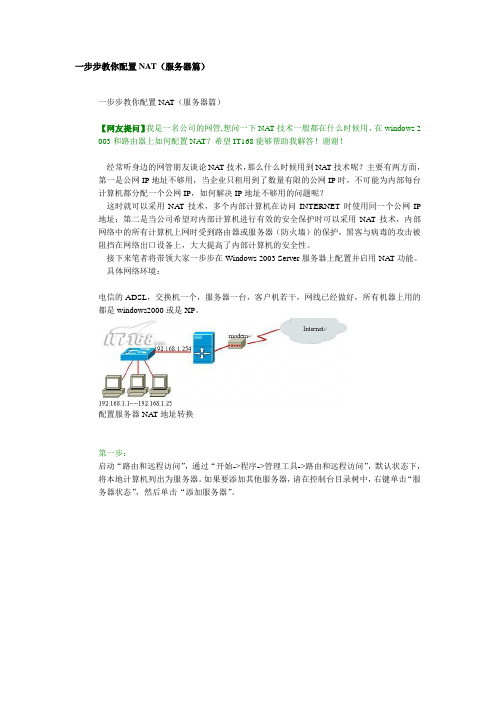

一步步教你配置NAT(服务器篇)一步步教你配置NAT(服务器篇)【网友提问】我是一名公司的网管,想问一下NAT技术一般都在什么时候用,在windows 2 003和路由器上如何配置NAT?希望IT168能够帮助我解答!谢谢!经常听身边的网管朋友谈论NAT技术,那么什么时候用到NAT技术呢?主要有两方面,第一是公网IP地址不够用,当企业只租用到了数量有限的公网IP时,不可能为内部每台计算机都分配一个公网IP,如何解决IP地址不够用的问题呢?这时就可以采用NAT技术,多个内部计算机在访问INTERNET时使用同一个公网IP 地址;第二是当公司希望对内部计算机进行有效的安全保护时可以采用NA T技术,内部网络中的所有计算机上网时受到路由器或服务器(防火墙)的保护,黑客与病毒的攻击被阻挡在网络出口设备上,大大提高了内部计算机的安全性。

接下来笔者将带领大家一步步在Windows 2003 Server服务器上配置并启用NAT功能。

具体网络环境:电信的ADSL,交换机一个,服务器一台,客户机若干,网线已经做好,所有机器上用的都是windows2000或是XP。

配置服务器NAT地址转换第一步:启动“路由和远程访问”,通过“开始->程序->管理工具->路由和远程访问”,默认状态下,将本地计算机列出为服务器。

如果要添加其他服务器,请在控制台目录树中,右键单击“服务器状态”,然后单击“添加服务器”。

第二步:右击要启用的服务器(这里是本地服务器),然后单击“配置并启用路由和远程访问”,启动配置向导。

第三步:出现欢迎页面后单击下一步。

出现选择服务器角色设置页面,选择“网络地址转换(NAT)”,接着单击下一步。

第四步:在Internet连接页面中选择“使用Internet连接”,在下面的Internet列表中选项“外网连接”,我们将让客户机通过这条连接访问Internet,界面如下图。

单击下一步继续。

小提示:这一点非常重要,一定不能把内网与外网的接口选择错误,否则配置的NA T就无法生效,因此我们在上面将本地连接的名称进行了修改,这里就显得一目了然了。

nat技术命令、单臂路由命令NAT(Network Address Translation)技术命令和单臂路由(one-armed routing)命令是计算机网络中常用的命令,用于配置和管理网络设备。

以下将详细介绍这两种命令,以及它们在网络环境中的应用和配置方法。

一、NAT技术命令NAT是一种广泛应用于网络环境中的技术,主要用于解决IP地址不足的问题。

它通过将内部网络的私有IP地址转换成公共IP地址,实现了内部网络与外部网络之间的通信。

以下是一些常用的NAT技术命令:1. nat source命令该命令用于配置源地址转换,将内部网络中的私有IP地址转换成公共IP地址。

格式如下:nat source static [内部IP地址范围] [公共IP地址]2. nat destination命令该命令用于配置目的地址转换,将外部网络中的公共IP地址转换成内部网络的私有IP地址。

格式如下:nat destination static [公共IP地址范围] [内部IP地址]3. nat pool命令该命令用于配置连接池,将一组公共IP地址与内部网络的私有IP 地址进行动态映射。

格式如下:nat pool [连接池名称] start [起始IP地址] end [结束IP地址] netmask [子网掩码]4. nat overload命令该命令用于配置负载均衡,将内部网络中的多个私有IP地址通过一个公共IP地址进行转换。

格式如下:nat overload [内部接口]5. show nat命令该命令用于显示和查看NAT配置信息。

格式如下:show nat以上是一些常用的NAT技术命令,通过这些命令可以实现NAT功能的配置和管理。

二、单臂路由命令单臂路由是一种特殊的网络架构,通过使用一个物理接口实现两个逻辑接口的功能。

单臂路由常用于网络监测、流量分析和用户流量控制等场景。

以下是一些常用的单臂路由命令:1. interface命令该命令用于配置物理接口的参数,包括接口类型、IP地址、MTU 等。

H3C-NAT命令配置配置地址池:<H3C>system-view[H3C]nat address-group group-number start-add end-add 配置一对一静态地址转换1.<H3C>system-view[H3C]nat static local-ip(本地IP) global-ip(通用IP)[H3C]interface (端口号)[H3C-inter]nat outbound static (把这个端口设置为出站)2.<H3C>system-view[H3C]interface nat interface-number[H3C-NAT]nat static local-ip golbal-ip[H3C-NAT]quit[H3C]interface (端口号)[H3C-INT]nat outbound static (把这个端口设置为出站) cisco:ip nat inside source static local-ip global-ipint (端口号)ip nat insideint (端口号)ip nat outside配置网段对静态地址的转换1.<H3C>system-view[H3C]interface nat interface-number[H3C-NAT]nat static net-to-net local-network global-network[H3C-NAT]quit[H3C]interface (接口地址号)[H3C-int]nat outbound static (把这个端口设置为出站)2.<H3C>system-view[H3C]nat static net-to-net local-start-address local-end-address global global-network[H3C]interface (端口号)[H3C-INT]nat outbound static (把这个端口设置为出站)配置动态NAT1.EASY IP<H3C>system-view[H3C]interface (端口号)[H3C-INT]nat outbound acl-number [next-hop ip-address(可选,按设备定)]2.NOPAT<H3C>system-view[H3C]interface (端口号)[H3C-INT]nat outbound acl-number address-group group-number nopat或者在入接口配置[H3C-INT]nat inbound acl-number address-group group-number nopat3.NAPT<H3C>system-view[H3C]interface (端口号)[H3C-INT]nat outbound acl-number address-group group-number或者在入接口配置[H3C-INT]nat inbound acl-number address-group group-number。

NAT配置命令nat(network address translation)网络地址转换协议,实现了内部私有地址到外部公有地址的转换,可以解决ip地址资源短缺的问题,也能提高局域网的安全性。

nat配置命令:1 clear ip nat translation2 ip nat3 ip nat inside source list4 ip nat inside source static5 ip nat pool6 ip nat translation7 show ip nat statistic8 show ip nat translation9 debug ip nat4.1.3.1 clear ip nat translation命令:clear ip nat translation功能:删除动态地址转换建立的映射项。

命令模式:特权用户配置模式使用指南:本命令用来手工删除动态表项。

缺省情况下,当动态映射项超时,系统会自动删除该项动态地址映射。

举例:删除动态地址转换建立的映射项。

router#clear ip nat translation4.1.3.2 ip nat命令:ip nat {inside | outside}no ip nat {inside | outside}功能:设置指定接口作为网络地址转换的限定的接口;本命令的no操作为取消指定接口作为网络地址转换的限定接口。

参数:inside表示指定接口连接着内部网;outside表示指定接口连接到外部网。

缺省情况:缺省为接口不进行nat转换。

命令模式:接口配置模式使用指南:当数据报文从内部接口到外部接口时,数据报文中的内部私有地址将被转换成外部公有地址;当数据报文从外部接口到内部接口时,数据报文中的外部公有地址将被转换成内部私有地址。

因此为使配置nat有效,必须至少指定一个内部接口和一个外部接口。

举例:配置ethernet0为内部接口,serial2/0口为外部接口。

华为路由器装备nat进程指令华为路由器装备nat进程指令telnet登录或许ssh登录路由器//进入体系妄图界面sys-view//榜首步.添加acl规矩,容许内网本身拜访对外的公网ip.不然,只能外部人员拜访你的公网ip[Huawei]acl3000//第二步创立规矩[Huawei-acl-adv-3000]rule5permitipsource192.168.x.x0.0.0.255destination219.146.84.42 0//意图219.146.84.42必定要写效能器公网IP地址,而不是私网IP 地址。

192.168.x.x是电脑的内网网段,这儿掩码0.0.0.255代表一个网段假定是0.0.0.0那么代表仅容许指定ip//第三步[Huawei]interfaceEthernet0/0/4//进入外网接口[Huawei-Ethernet0/0/4]natserverprotocoltcpglobalinterfaceEthernet0/0/49008in side192.168.1.2049008//192.168.y.y是效能器内网IP地址,这个操作在web端是无法操作的.[Huawei-Ethernet0/0/4]natoutbound3000////第四步.[Huawei]interfacevlanif1//进入内网接口,相同的作业再做一边[Huawei-vlanifX]natserverprotocoltcpglobalinterfaceEthernet0/0/49008inside192 .168.1.2049008//192.168.y.y是效能器内网IP地址,这个操作在web 端是无法操作的.[Huawei-vlanifX]natoutbound3000//给vlanifX接口添加权限绑缚.容许内部拜访.公网ip总结,华为路由器的装备需求每个接口都装备一次相应的acl规矩,用natoutboundacl号绑定.web办法的处理界面有些操做是无法进行的.有必要用指令.。

NAT (net address translation)网络地址转换静态地址转换:全局配置模式下,配置静态地址转换(红色为内网地址,PC上的IP。

绿色为外网地址,路由器外网口上的IP):Router(config)#ip nat inside source static 192.168.0.1115.232.6.2进入内网接口后执行:Router(config-if)#ip nat inside进入外网接口后执行:Router(config-if)#ip nat outsideNAT地址池转换首先为路由器外网口添加多个IPRouter(config-if)#ip address 115.232.6.1 255.255.255.0 secondary定义可用转换IP地址池红色为起始IP,绿色为结束IPRouter(config)#ip nat pool ext 115.232.6.1115.232.6.3 netmask 255.255.255.0定义访问控制列表允许那些网段进行NAT转换Router(config)#access-list 1 permit 192.168.0.0 0.0.0.255将可以NAT转换的内网IP与外网地址池进行关联Router(config)#ip nat inside source list 1 pool ext进入内网接口后执行:Router(config-if)#ip nat inside进入外网接口后执行:Router(config-if)#ip nat outsidePAT地址转换(重载公网IP,基于端口重载):Router(config)#ip nat inside source list 1 pool ext overload。

NAT的3种实现方式配置示范网络地址转换(NAT)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现多台设备共享一个公共IP地址的功能。

NAT有三种实现方式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT静态NAT是将一个私有IP地址映射到一个公共IP地址,实现一对一的映射关系。

静态NAT适用于需要固定映射关系的情况,如将内部服务器映射到公共IP地址,以便外部用户可以访问该服务器。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.创建一个静态NAT转换规则,将内部服务器的IP地址映射到外部接口的公共IP地址。

例如,假设内部服务器的IP地址为192.168.1.10,外部接口的公共IP地址为203.0.113.10,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat inside source static 192.168.1.10 203.0.113.10```2.动态NAT动态NAT是将内部设备的私有IP地址动态映射到可用的公共IP地址,实现一对多的映射关系。

动态NAT适用于多个内部设备共享有限的公共IP地址的情况。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.配置一个动态NAT池,指定可用的公共IP地址范围。

4.创建一个动态NAT转换规则,将内部设备的IP地址映射到动态NAT池中的公共IP地址。

例如,假设内部子网的IP地址范围为192.168.1.0/24,外部接口的公共IP地址为203.0.113.1,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat pool dynamic-nat-pool 203.0.113.10 203.0.113.20 netmask 255.255.255.0ip nat inside source list 1 pool dynamic-nat-pool overload access-list 1 permit 192.168.1.0 0.0.0.255```3.PAT(端口地址转换)PAT是一种特殊的动态NAT方法,它除了将内部设备的IP地址映射到公共IP地址外,还使用端口号来区分不同的连接。

一种Ruijie>enRuijie#conf tRuijie(config)#命令:int f0/0ip add 111.3.155.152 255.255.255.128 ip nat ouno shutexitint f0/1ip add 10.0.0.1 255.255.255.0ip nat insno shutexitaccess 30 perm anyip nat ins sou list 30 int f0/0 over ip route 0.0.0.0 0.0.0.0 111.3.155.129wr第二种您好,以下是配置nat的命令,您参考下:第一:首先要定义接口的ip地址和内外网口的属性:interface GigabitEthernet 0/0ip add内网ip地址ip nat inside 这个命令一定要添加表示接口是内网口interface GigabitEthernet 0/1ip nat outside 这个同上,表示接口是外网口ip add 外网ip地址第二:设置nat列表Access-list 10 permit any 表示允许内部所有的地址第三:设置nat的地址转换池ip nat pool名字l prefix-length 24 汉字名字表示我们要给地址吃起的名字,一般是字母或者拼音格式address外网ip 外网ip match interface GigabitEthernet 0/1 表示要给用户转换用的地址,填写外网的ip地址就可以,要输入两边ip nat inside source list 10 pool 名字 -----表示关联之前定义的列表最后是添加缺省路由:Ip route 0.0.0.0 0.0.0.0 外网网关地址第三种ruijie(config)access-list 10 perm any ---》允许NAT的地址ruijie(config)ip ant inside source list 10 int f0/1 overload --->配置nat,list 10 表示access-list 10;f0/1是外网接口,可以使用sho ip int b查看ruijie(config)int f0/2 --->内网接口ruijie(config-if)ip nat insideruijie(config)int f0/1 --->外网接口ruijie(config-if)ip nat outside在操作过程中有任何疑问请拨打4008-111-000与我们联系。

NAT的3种实现方式配置示范网络地址转换(NAT)是一种用于将私有IP地址转换为公共IP地址的技术,以实现局域网内多个设备共享一个公共IP地址的目的。

以下是NAT的三种实现方式的配置示范。

1. 静态NAT(Static NAT)静态NAT是将一个私有IP地址映射到一个公共IP地址的一对一映射。

这个公共IP地址可以用于让外部网络访问内部网络中的特定设备。

以下是一个静态NAT的配置示例:首先,假设我们有一个私有网络,其IP地址范围是192.168.1.0/24,而我们有一个公共IP地址203.0.113.10。

1.在NAT设备上配置一个静态NAT规则:configure terminalip nat inside source static 192.168.1.5 203.0.113.102.配置内部接口和外部接口:interface GigabitEthernet0/0ip nat insideinterface GigabitEthernet0/1ip nat outside3.验证配置:show ip nat translations这个配置会将该私有网络中的设备192.168.1.5映射到公共IP地址203.0.113.10上,使其可以从外部访问该设备。

2. 动态NAT(Dynamic NAT)动态NAT是一种将私有IP地址动态映射到公共IP地址的方式,根据内部网络设备的需要,由NAT设备动态分配公共IP地址。

以下是一个动态NAT的配置示例:配置一个全局IP地址池:configure terminalip nat pool NAT-POOL 203.0.113.10 203.0.113.20 netmask 255.255.255.0配置NAT规则:ip nat inside source list 1 pool NAT-POOL overload配置访问控制列表(ACL)以指定内部网络:access-list 1 permit 192.168.1.0 0.0.0.255配置内部接口和外部接口:interface GigabitEthernet0/0ip nat insideinterface GigabitEthernet0/1ip nat outside这个配置会将内部网络192.168.1.0/24中的设备动态映射到IP地址池中的公共IP地址,可以实现内部网络中的多个设备共享有限数量的公共IP地址。

NAT工作原理及其配置方法Network Address Translation(NAT)是一种在互联网连接中使用的技术,它允许一个IP地址与多个本地IP地址之间进行映射转换。

NAT是一个关键的网络组件,它在路由器、防火墙和其他网络设备中广泛应用。

在本文中,我们将详细介绍NAT的工作原理以及如何配置NAT。

1.NAT的工作原理:NAT的工作原理是通过转换IP地址和端口号来实现的。

当内部网络上的设备与外部网络进行通信时,NAT会将内部设备的IP地址和端口号转换为公共IP地址和端口号。

这个转换的过程可以分为以下几个步骤:a.发起请求:当内部设备发起一个连接请求时,它会将请求发送到NAT设备。

请求包含了源IP地址和端口号以及目标IP地址和端口号。

b.转换源IP地址和端口号:NAT设备将请求包中的源IP地址和端口号替换为它自己的公共IP地址和一个未被使用的端口号。

c.转发请求:转换后的请求包被发送到外部网络中的目标设备。

外部设备将响应发回给NAT设备。

d.转换目标IP地址和端口号:NAT设备接收到响应后,将响应包中的目标IP地址和端口号替换为内部设备的原始IP地址和端口号。

e.转发响应:转换后的响应包被发送给内部设备,完成了通信过程。

2.NAT的配置方法:NAT的配置可以通过路由器、防火墙或其他网络设备来完成。

以下是一些常用的配置方法:a.静态NAT:静态NAT是一种将内部网络设备的IP地址映射为一个公共IP地址的方法。

这种方法通常用于将内部服务器暴露给外部网络。

要配置静态NAT,首先需要指定一个公共IP地址,然后将内部设备的IP地址与公共IP地址进行绑定。

这样,当外部网络发送请求到公共IP地址时,NAT设备会将请求转发给对应的内部设备。

b.动态NAT:动态NAT是一种在需要时根据需要分配公共IP地址的方法。

这种方法通常用于在内部网络上使用私有IP地址时,将多个设备共享一个公共IP地址。

要配置动态NAT,首先需要指定一个公共IP地址和一个IP地址池,然后将内部设备的IP地址与IP地址池进行绑定。

NAT配置命令:sysacl number 2000 /配置允许进行NAT转换的内网地址段/ rule 0 permit source 192.168.0.0 0.0.0.255rule 1 deny#interface Ethernet0/0ip address 202.1.1.2 255.255.255.248nat outbound 2000quitsave攻击防范命令:firewall defend all常见防病毒访问控制列表acl number 3333rule 0 deny udp destination-port eq tftprule 1 deny tcp destination-port eq 135rule 2 deny udp destination-port eq 135rule 3 deny udp destination-port eq netbios-nsrule 4 deny udp destination-port eq netbios-dgmrule 5 deny tcp destination-port eq 139rule 6 deny udp destination-port eq netbios-ssnrule 7 deny tcp destination-port eq 445rule 8 deny udp destination-port eq 445 rule 9 deny tcp destination-port eq 539rule 10 deny udp destination-port eq 539 rule 11 deny udp destination-port eq 593 rule 12 deny tcp destination-port eq 593 rule 13 deny udp destination-port eq 1434 rule 14 deny udp destination-port eq 1433 rule 15 deny tcp destination-port eq 4444 rule 16 deny tcp destination-port eq 9996 rule 17 deny tcp destination-port eq 5554 rule 18 deny udp destination-port eq 9996 rule 19 deny udp destination-port eq 5554 rule 20 deny tcp destination-port eq 137 rule 21 deny tcp destination-port eq 138 rule 22 deny tcp destination-port eq 1025 rule 23 deny udp destination-port eq 1025 rule 24 deny tcp destination-port eq 9995 rule 25 deny udp destination-port eq 9995 rule 26 deny tcp destination-port eq 1068 rule 27 deny udp destination-port eq 1068 rule 28 deny tcp destination-port eq 1023 rule 29 deny udp destination-port eq 1023rule 30 permit icmp icmp-type echorule 31 permit icmp icmp-type echo-replyrule 32 permit icmp icmp-type ttl-exceeded rule 33 deny icmp然后进入相应的内网口和外网口,下发到inbound方向如interface ethernet 1/0firewall packet-filter 3333 inbound。

华为路由器NAT命令详解配置脚本#sysname RouterA#radius scheme system#domain system#acl number 2000 /配置允许进行NAT转换的内网地址段/ rule 0 permit source 192.168.0.0 0.0.0.255rule 1 deny#interface Ethernet0/0ip address 202.1.1.2 255.255.255.248nat outbound 2000#interface Ethernet0/1ip address 192.168.0.1 255.255.255.0 /内网网关/#interface NULL0#ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 preference 60 /配置默认路由/user-interface con 0user-interface vty 0 4#return配置脚本#sysname RouterA#nat address-group 0 202.1.1.3 202.1.1.6 /用户NA T的地址池/ #radius scheme system#domain system#acl number 2000 /配置允许进行NAT转换的内网地址段/ rule 0 permit source 192.168.0.0 0.0.0.255rule 1 deny#interface Ethernet0/0ip address 202.1.1.2 255.255.255.248nat outbound 2000 address-group 0 /在出接口上进行NA T转换/interface Ethernet0/1ip address 192.168.0.1 255.255.255.0 /内网网关/#interface NULL0#ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 preference 60 /配置默认路由/#user-interface con 0user-interface vty 0 4#return5.2.4 对外提供ftp,www等服务以www服务为例,除了5.2.1和5.2.2的配置,公网接口需要增加如下配置:[Quidway-Ethernet0/0]nat server protocol tcp global 202.1.1.2 www inside 192.168.0.2 www注意:如果需要其他用户可以ping通内部对外提供服务的服务器,必须增加如下配置: [Router-Ethernet1]nat server protocol icmp global 202.1.1.2 inside 192.168.0.2注意:内部用户不能使用公网地址来访问内部服务器,必须使用内网地址访问.如上例子:192.168.0.0/24网段的用户,不能访问http://202.1.1.2,而只能访问http://192.168.0.2 配置脚本#sysname RouterA#radius scheme system#domain system#acl number 2000 /配置允许进行NAT转换的内网地址段/ rule 0 permit source 192.168.0.0 0.0.0.255rule 1 deny#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0 /内网网关/nat outbound 2000#interface Serial0/0ip address 202.1.1.2 255.255.255.252 /公网出口/nat outbound 2000 /在出接口上进行NA T转换/ #interface Serial0/1ip address 61.1.1.2 255.255.255.252 /公网出口/nat outbound 2000#interface NULL0#ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 preference 60 /配置默认路由/ip route-static 0.0.0.0 0.0.0.0 61.1.1.1 preference 60 /配置默认路由/#user-interface con 0user-interface vty 0 4#return【验证】disp ip routRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface0.0.0.0/0 STA TIC 60 0 61.1.1.1 Serial0/1202.1.1.1 Serial0/0 61.1.1.0/30 DIRECT 0 0 61.1.1.6 Serial0/1 61.1.1.2/32 DIRECT 0 0 61.1.1.5 Serial0/1 61.1.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.0.0/24 DIRECT 0 0 192.168.0.1 Ethernet0/0 192.168.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 202.1.1.0/30 DIRECT 0 0 202.1.1.6 Serial2/0/0 202.1.1.2/32 DIRECT 0 0 202.1.1.5 Serial2/0/0202.1.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 disp nat sessionThere are currently 2 NAT sessions:Protocol GlobalAddr Port InsideAddr Port DestAddr Port6 202.1.1.2 12288 192.168.0.2 1036 200.1.1.1 23 VPN: 0, status: 11, TTL: 24:00:00, Left: 23:59:556 61.1.1.2 12289 192.168.0.3 1035 200.1.1.1 23VPN: 0, status: 11, TTL: 00:01:00, Left: 00:00:21 【提示】1、通过在路由上配置两条等值路由来实现负载分担2、如果只想实现NAT的主备用,只需要修改两条默认路由为不同的优先级即可。

目录1 NAT配置命令.....................................................................................................................................1-31.1 NAT配置命令.....................................................................................................................................1-31.1.1 display nat address-group......................................................................................................1-31.1.2 display nat aging-time............................................................................................................1-41.1.3 display nat all..........................................................................................................................1-51.1.4 display nat bound...................................................................................................................1-81.1.5 display nat dns-map.............................................................................................................1-101.1.6 display nat log.......................................................................................................................1-111.1.7 display nat server.................................................................................................................1-121.1.8 display nat server-group.......................................................................................................1-131.1.9 display nat session...............................................................................................................1-141.1.10 display nat static.................................................................................................................1-151.1.11 display nat statistics...........................................................................................................1-171.1.12 display userlog export........................................................................................................1-181.1.13 inside ip..............................................................................................................................1-201.1.14 nat address-group..............................................................................................................1-211.1.15 nat aging-time.....................................................................................................................1-221.1.16 nat alg.................................................................................................................................1-231.1.17 nat binding..........................................................................................................................1-241.1.18 nat dns-map........................................................................................................................1-251.1.19 nat inbound.........................................................................................................................1-261.1.20 nat link-down reset-session enable....................................................................................1-281.1.21 nat log enable.....................................................................................................................1-291.1.22 nat log flow-active...............................................................................................................1-291.1.23 nat log flow-begin...............................................................................................................1-301.1.24 nat outbound.......................................................................................................................1-311.1.25 nat outbound static.............................................................................................................1-331.1.26 nat server (for extended nat server)...................................................................................1-341.1.27 nat server (for normal nat server).......................................................................................1-351.1.28 nat server-group.................................................................................................................1-391.1.29 nat static.............................................................................................................................1-391.1.30 nat static net-to-net.............................................................................................................1-411.1.31 reset nat session................................................................................................................1-431.1.32 reset userlog nat export......................................................................................................1-441.1.33 reset userlog nat logbuffer..................................................................................................1-451.1.34 userlog nat export host.......................................................................................................1-461.1.35 userlog nat export source-ip...............................................................................................1-471.1.36 userlog nat export version..................................................................................................1-471.1.37 userlog nat syslog...............................................................................................................1-48本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。