c端口扫描代码

- 格式:wps

- 大小:29.00 KB

- 文档页数:8

主板检测卡代码大全一般来说代码:FF、00、C0、D0、CF、F1或什么也没有表示CPU没通过C1、C6、C3、D3、D4、D6、D8、B0、A7、E1表示内存不过24、25、26、01、0A、0B、2A、2B、31表示显卡不过某些集成显卡主板23、24、25表示可以正常点亮,某些VIA芯片组显示13则表示可以点亮,某些品牌机里的主板显示0B则表示正常,某些主板显示4E表示正常点亮,某些INTEL芯片组的主板显示26或16则表示可以正常点亮。

C1、C6、C3、01、02这个组合循环跳变大部分是I/0坏或刷BIOS如显示05、ED、41则直接刷BIOS 00 .已显示系统的配置;即将控制INI19引导装入。

.01 处理器测试1,处理器状态核实,如果测试失败,循环是无限的。

处理器寄存器的测试即将开始,不可屏蔽中断即将停用。

CPU寄存器测试正在进行或者失败。

02 确定诊断的类型正常或者制造。

如果键盘缓冲器含有数据就会失效。

停用不可屏蔽中断;通过延迟开始。

CMOS写入/读出正在进行或者失灵。

03 清除8042键盘控制器,发出TESTKBRD命令 AAH 通电延迟已完成。

ROM BIOS 检查部件正在进行或失灵。

04 使8042键盘控制器复位,核实TESTKBRD。

键盘控制器软复位/通电测试。

可编程间隔计时器的测试正在进行或失灵。

05 如果不断重复制造测试1至5,可获得8042控制状态。

已确定软复位/通电;即将启动ROM。

DMA初如准备正在进行或者失灵。

06 使电路片作初始准备,停用视频、奇偶性、DMA电路片,以及清除DMA电路片,所有页面寄存器和CMOS停机字节。

已启动ROM计算ROM BIOS检查总和,以及检查键盘缓冲器是否清除。

DMA初始页面寄存器读/写测试正在进行或失灵。

07 处理器测试2,核实CPU寄存器的工作。

ROM BIOS检查总和正常,键盘缓冲器已清除,向键盘发出BAT 基本保证测试命令。

C语言中的网络攻防与渗透测试在当今信息时代,网络攻防和渗透测试成为了计算机领域中备受关注的话题。

作为一种广泛应用的编程语言,C语言在网络攻防和渗透测试中扮演着重要的角色。

本文将探讨C语言在网络攻防和渗透测试中的应用以及相应的注意事项。

第一节:C语言在网络攻防中的应用1. 网络扫描和端口扫描网络扫描是指通过对目标网络进行主机探测、端口扫描等活动,获取有关网络拓扑结构和设备信息的方法。

C语言提供了丰富的网络编程库,如libpcap和WinPcap,可以方便地实现网络扫描和端口扫描功能。

通过编写C语言程序,可以实现对目标网络的主机和端口的扫描,进而进行网络攻防的工作。

2. 缓冲区溢出攻击缓冲区溢出攻击是一种常见的网络攻击方式,攻击者通过向程序输入超出缓冲区预留空间的数据,覆盖其他内存区域,进而执行恶意代码。

C语言在处理字符串和数组等数据结构时,存在一定的风险。

因此,在网络攻防中,需要特别小心处理输入数据,防止缓冲区溢出攻击的漏洞。

第二节:C语言在渗透测试中的应用1. 弱点搜索和漏洞挖掘渗透测试是指模拟攻击者的方式,评估目标系统的安全性,并发现其中的弱点和漏洞。

C语言作为一种底层语言,可以通过编写自定义工具和脚本来进行弱点搜索和漏洞挖掘。

C语言的高效性和灵活性使其成为渗透测试工程师的首选语言之一。

2. 加密算法的实现和破解加密算法在渗透测试中扮演着重要的角色。

C语言提供了丰富的数据结构和算法库,例如OpenSSL。

使用C语言,可以实现各种加密算法,同时也可以编写破解工具,对目标系统的加密算法进行测试和分析。

第三节:C语言网络攻防与渗透测试的注意事项1. 合法性和合规性在进行网络攻防和渗透测试时,必须确保自己的行为合法,并遵守相应的法律法规和道德准则。

未经授权的攻击活动可能构成犯罪行为,因此在使用C语言进行网络攻防和渗透测试时,必须保持审慎和遵守相关法规。

2. 风险评估和备份在进行网络攻防和渗透测试前,需要对目标系统进行风险评估,充分了解可能带来的风险和影响。

masscan用法Masscan是一款高速的端口扫描工具,它使用C异步套接字编程,可以非常快速地扫描大量的目标主机和端口。

Masscan可用于网络安全评估、网络发现、漏洞检测以及渗透测试等任务。

以下是Masscan的用法说明:1. 安装Masscan2.扫描单个主机使用masscan命令加上要扫描的目标IP地址即可对单个主机进行扫描。

例如,以下命令将对目标IP地址为192.168.0.1的主机进行扫描:`masscan 192.168.0.1`3.扫描多个主机如果要扫描多个主机,可以将目标IP地址以逗号分隔并包括在花括号内。

例如,以下命令将扫描192.168.0.1和192.168.0.2两个主机:`masscan {192.168.0.1,192.168.0.2}`4.扫描整个子网如果要扫描整个子网,可以使用CIDR表示法。

例如,以下命令将扫描192.168.0.0/24子网内的所有主机:`masscan 192.168.0.0/24`5.扫描指定端口使用-p参数指定要扫描的端口或端口范围。

例如,以下命令将扫描192.168.0.1主机上的80端口和443端口:`masscan 192.168.0.1 -p80,443`6.扫描所有端口使用-p0参数可以扫描目标主机上的所有端口。

例如,以下命令将扫描192.168.0.1主机上的所有端口:`masscan 192.168.0.1 -p0`7.配置扫描速度8.输出结果到文件使用-oG参数可以将扫描结果输出到文件中。

可以使用不同的格式进行输出,如grepable、xml和json。

例如,以下命令将扫描结果以grepable格式输出到scan.txt文件中:`masscan 192.168.0.1 -p80 -oG scan.txt`9.扫描服务指纹使用--banners参数可以在扫描时获取目标主机的服务指纹信息。

这些信息包括开放的端口以及端口上运行的服务和版本号。

nmap是一个强大的网络扫描工具,可以用于扫描目标主机的开放端口、服务和版本信息等。

以下是一些常见的nmap使用命令语句:

1. 扫描指定IP地址范围的所有主机:

php复制代码nmap -sn <IP地址范围>

2. 扫描指定IP地址的主机,并尝试猜测服务版本:

php复制代码nmap -sV <IP地址>

3. 扫描指定IP地址范围的所有主机,并尝试猜测服务版本:

php复制代码nmap -sV <IP地址范围>

4. 扫描指定IP地址的主机,并列出所有开放的端口:

php复制代码nmap -p- <IP地址>

5. 扫描指定IP地址范围的所有主机,并列出所有开放的端口:

php复制代码nmap -p- <IP地址范围>

6. 扫描指定IP地址的主机,并列出所有开放的服务:

php复制代码nmap -sC <IP地址>

7. 扫描指定IP地址范围的所有主机,并列出所有开放的服务:

php复制代码nmap -sC <IP地址范围>

以上只是nmap的一些基本用法,还有更多高级选项和参数可以用于更复杂的网络扫描任务。

你可以通过运行nmap --help命令来获取更详细的帮助信息。

目录1需求分析 (3)1.1课程设计目的 (3)1.2课程设计内容 (3)1.3课程设计要求 (3)2概要设计 (3)2.1原理概述 (3)2.2运行环境 (3)2.3基本设计思路 (3)2.4功能模块设计 (3)3详细设计 (3)3.1程序流程 (3)3.2主要算法 (5)3.3主要数据结构 (6)3.4主要函数说明 (6)4用户使用手册 (7)5项目分析与总结 (7)5.1项目分析 (7)5.2总结与建议 (8)附录 A源程序代码文件说明 (8)附录 B参考文献 (20)1.需求分析1.1课程设计目的加深对 TCP/IP 的理解,熟悉 socket 编程。

课程设计内容实现一个扫描器,使用 TCPconnect 进行端口扫描,并把扫描到的结果记录下来。

课程设计要求(1) Windows 或 Linux 环境下,程序在单机上运行;(2)使用端口扫描对一台主机进行扫描,并显示出结果;对一个网段进行IP 扫描,显示出结果;(3)提供友好的用户界面。

2.概要设计2.1原理概述TCPconnect 扫描是最基本的扫描,操作系统提供的 connect ()系统调用,用来与每一个感兴趣的目标计算机的端口进行连接。

如果端口处于侦听状态,那么connect ()就能成功。

否则,这个端口是不能用的,即没有提供服务。

2.2 运行环境Windows xp,VC++6.02.3 基本设计思路创建一个 CSocket 套接字,通过 CSocket 的 Connect 函数测试该主机的某个端口是否能够连通,获得该端口的打开状态。

2.4 功能模块设计(1)测试主机某个端口是否打开;(2)“扫描结果”标题栏;(3)扫描单个或多个端口的单选按钮;(4)“扫描”,“停止”,“保存”按钮。

3.详细设计3.1程序流程开始扫描初始化T F扫描单个端口?m_bSinglePort=true;m_bSinglePort=false;m_cSinglePort.EnableWindow();m_cSinglePort.EnableWindow(false); m_cPortFrom.EnableWindow(false);m_cPortFrom.EnableWindow();m_cPortTo.EnableWindow(false);m_cPortTo.EnableWindow();m_cBtnStop.EnableWindow(false);m_cBtnStop.EnableWindow(false);设置端口开始侦听端口T有错误?F显示结果设置下一端口扫描结束3.2主要算法( 1)测试主机某个端口是否打开的函数TestConnection ():BOOL CMyDlg::TestConnection(CString IP,UINT nPort){ CSocket* pSocket;pSocket=new CSocket;ASSERT(pSocket);if (!pSocket->Create()){ delete pSocket;pSocket=NULL;return false;}while (!pSocket->Connect(IP,nPort)){ delete pSocket;pSocket=NULL;return false;}pSocket->Close();delete pSocket;return true;}( 2)响应单选按钮“扫描单个端口”和“扫描多个端口”的单击消息:void CMyDlg::OnRadio1Single(){m_bSinglePort=true;m_cSinglePort.EnableWindow();m_cPortFrom.EnableWindow(false);m_cPortTo.EnableWindow(false);m_cBtnStop.EnableWindow(false);}void CMyDlg::OnRadio2Range(){ m_bSinglePort=false;m_cSinglePort.EnableWindow(false);m_cPortFrom.EnableWindow();m_cPortTo.EnableWindow();m_cBtnStop.EnableWindow(false);}( 3)显示列表框标题栏的成员函数://增加列表框标题栏的某一列BOOLCMyDlg::AddColumn(LPCTSTR strItem,int nItem,int nSubItem,int nMask,int nFmt) {LV_COLUMN lvc;lvc.mask=nMask;lvc.fmt=nFmt;lvc.pszText=(LPTSTR) strItem;lvc.cx=m_cResult.GetStringWidth(lvc.pszText)+25;if(nMask&LVCF_SUBITEM){ if(nSubItem!=-1)lvc.iSubItem=nSubItem;elselvc.iSubItem=nItem;}return m_cResult.InsertColumn(nItem,&lvc);}//在列表框中加一条BOOL CMyDlg::AddItem(int nItem,int nSubItem,LPCTSTR strItem ,int nImageIndex){ LV_ITEM lvItem;lvItem.mask=LVIF_TEXT;lvItem.iItem=nItem;lvItem.iSubItem=nSubItem;lvItem.pszText=(LPTSTR)strItem;if(nImageIndex!=-1){ lvItem.mask|=LVIF_IMAGE;lvItem.iImage|=LVIF_IMAGE;}if(nSubItem==0)return m_cResult.InsertItem(&lvItem);return m_cResult.SetItem(&lvItem);}//加一列标题栏字符void CMyDlg::AddHeader(LPTSTR hdr){ if (m_pColumns)m_pColumns->AddTail(hdr);}//显示列表框标题栏void CMyDlg::ShowHeaders(){int nIndex=0;POSITION pos=m_pColumns->GetHeadPosition();while(pos){ CString hdr=(CString)m_pColumns->GetNext(pos);AddColumn(hdr,nIndex++);}}(4)“扫描”,“停止”,“保存”按钮,见附录程序。

网络安全端口扫描网络安全是指防止未经授权的访问、破坏、修改、泄漏、中断或伪造网络系统、网络设施和网络数据的行为。

在网络安全中,端口扫描是一种常见的安全评估方法,通过扫描网络设备的开放端口,来评估系统的安全性。

端口扫描指的是使用特定工具和技术,扫描一个网络设备上的端口,以确定哪些端口是打开的,以及相应的服务或应用程序在该端口上运行。

通过端口扫描,安全团队可以评估网络设备的安全性,并及时发现潜在的漏洞和威胁,以便采取相应的措施加以防范和解决。

端口扫描的目的主要有以下几点:1. 发现网络设备上的开放端口:通过端口扫描,可以确定哪些端口是开放的,这些开放端口可能暴露系统的服务和应用程序,成为攻击者的攻击点。

2. 识别运行在开放端口上的服务或应用程序:端口扫描可以识别运行在开放端口上的服务或应用程序,这可以帮助安全团队了解网络设备的功能和配置情况。

3. 发现漏洞和安全威胁:通过端口扫描,可以识别存在的漏洞和潜在的安全威胁,这可以帮助安全团队及时采取措施修补漏洞或防范威胁。

端口扫描主要有以下几种类型:1. TCP端口扫描:通过扫描TCP协议的端口,识别开放的端口和运行的服务或应用程序。

这是最常见和常用的端口扫描方法。

2. UDP端口扫描:通过扫描UDP协议的端口,识别开放的端口和运行的服务或应用程序。

UDP端口扫描相对复杂,因为UDP是面向无连接的协议。

3. SYN/ACK扫描:通过发送SYN包和接收ACK包的方式,来判断端口是否开放。

4. 隐蔽扫描:通过伪装成其他网络流量,来避免被目标系统检测出端口扫描的行为。

端口扫描是网络安全评估的重要环节,但同时也需要注意以下几点:1. 合法性:在进行端口扫描时,必须获得合法的授权,否则将涉及到非法入侵和侵犯隐私的问题。

2. 合规性:端口扫描必须遵守相关的法律法规和规范要求,特别是个人隐私和敏感信息的保护。

3. 明确目的:在进行端口扫描时,必须明确评估的目的,避免滥用和干扰正常的网络服务。

openwrt nc命令用法关于OpenWrt中的nc命令用法OpenWrt是一种自由及开放源代码之路由器操作系统,它具有良好的可扩展性和定制化特性,以满足各种网络环境的需求。

在OpenWrt中,nc (netcat)命令是一个非常强大的工具,它用于在网络上进行数据交互和端口扫描。

本文将一步一步地介绍nc命令的用法和功能,以帮助读者更好地理解和应用这个功能强大的命令。

第一步:安装nc命令在OpenWrt中,默认情况下并没有安装nc命令,但我们可以通过软件包管理器来安装它。

首先,我们需要通过SSH登录到OpenWrt的终端界面。

然后,使用以下命令更新软件包索引:opkg update更新完成后,我们可以使用以下命令进行包搜索:opkg list grep netcat这将列出所有包含"netcat"关键字的软件包。

请注意,OpenWrt中提供了多个版本的nc命令(例如:netcat-core、netcat-openbsd、netcat-traditional等),您可以根据自己的需求选择适合你的版本。

一旦找到了合适的版本,我们可以使用以下命令进行安装:opkg install <package_name>其中,<package_name>是您选择的nc软件包的名称。

第二步:nc命令的基本用法一旦nc命令安装成功,我们就可以开始使用它了。

以下是nc命令的基本用法:nc [options] [hostname] [port]其中,[options]是可选的参数,[hostname]是目标主机的IP地址或域名,[port]是目标主机上的端口号。

举个例子,如果我们想连接到IP地址为192.168.1.100的主机的80端口,我们可以使用以下命令:nc 192.168.1.100 80这将建立与目标主机的80端口的TCP连接。

第三步:nc命令的高级用法除了基本用法之外,nc命令还提供了一些高级功能,以下是一些常用的用法:1. 监听端口使用nc命令,我们可以将主机变成一个监听端口的服务器。

计算机网络课程设计论文题目:简单端口扫描程序的实现院(部)名称:计算机科学与工程学院学生姓名:专业:学号:指导教师姓名:报告提交时间:报告答辩时间:(不填)目录一、设计要求 (3)二、开发环境与工具 (3)三、设计原理 (3)四、系统功能描述及软件模块划分 (3)五、设计步骤 (5)六、关键问题及其解决方法 (5)七、设计结果 (15)八、软件使用说明 (16)九、参考资料 (16)一、设计要求本系统实现了一个简单的端口扫描器。

1. 使用端口扫描对一台主机进行扫描.一台主机上有哪些端口是打开的;2. 对一个网段进行 IP 扫描.显示出一个网段内有哪些主机是开机的。

二、开发环境与工具Windows的pc机Jdk包.:具备网络环境并连入Internet。

三、设计原理IP地址和端口被称作套接字.它代表一个TCP连接的一个连接端。

为了获得TCP服务.必须在发送机的一个端口上和接收机的一个端口上建立连接。

TCP连接用两个连接端来区别.也就是(连接端1.连接端2)。

连接端互相发送数据包。

端口扫描是在应用程序运行在 TCP 或者 UDP 协议之上工作的, 这些协议是众多应用程序使用的传输机制,端口扫描是通过扫描主机确定哪一些 TCP 和UDP 端口可以访问的过程. 端口扫描常见的几种类型: TCP Connect()扫描 SYN 扫描 NULL 扫描 ACK 扫描 Xmas-Tree Dumb 扫描。

Ping命令经常用来对TCP/IP网络进行诊断。

通过目标计算机发送一个数据包.让它将这个数据包反送回来.如果返回的数据包和发送的数据包一致.那就是说你的PING命令成功了。

通过这样对返回的数据进行分析.就能判断计算机是否开着.或者这个数据包从发送到返回需要多少时间。

Tracert命令用来跟踪一个消息从一台计算机到另一台计算机所走的路径. rusers和finger 通过这两个命令.你能收集到目标计算机上的有关用户的消息。

极其简单好用的按键扫描程序(C语言)不过我在网上游逛了很久,也看过不少源程序了,没有发现这种按键处理办法的踪迹,所以,我将他共享出来,和广大同僚们共勉。

我非常坚信这种按键处理办法的便捷和高效,你可以移植到任何一种嵌入式处理器上面,因为C语言强大的可移植性。

同时,这里面用到了一些分层的思想,在单片机当中也是相当有用的,也是本文的另外一个重点。

对于老鸟,我建议直接看那两个表达式,然后自己想想就会懂的了,也不需要听我后面的自吹自擂了,我可没有班门弄斧的意思,hoho~~但是对于新手,我建议将全文看完。

因为这是实际项目中总结出来的经验,学校里面学不到的东西。

以下假设你懂C语言,因为纯粹的C语言描述,所以和处理器平台无关,你可以在MCS-51,AVR,PIC,甚至是ARM平台上面测试这个程序性能。

当然,我自己也是在多个项目用过,效果非常好的。

好了,工程人员的习惯,废话就应该少说,开始吧。

以下我以AVR的MEGA8作为平台讲解,没有其它原因,因为我手头上只有AVR的板子而已没有51的。

用51也可以,只是芯片初始化部分不同,还有寄存器名字不同而已。

核心算法:unsigned char Trg;unsigned char Cont;void KeyRead( void ){unsigned char ReadData = PINB^0xff; // 1Trg = ReadData & (ReadData ^ Cont); // 2Cont = ReadData; // 3}完了。

有没有一种不可思议的感觉?当然,没有想懂之前会那样,想懂之后就会惊叹于这算法的精妙!!下面是程序解释:Trg(triger)代表的是触发,Cont(continue)代表的是连续按下。

1:读PORTB的端口数据,取反,然后送到ReadData 临时变量里面保存起来。

2:算法1,用来计算触发变量的。

一个位与操作,一个异或操作,我想学过C语言都应该懂吧?Trg为全局变量,其它程序可以直接引用。

C语言实现端口扫描一、简介端口扫描是一种用于查找网络安全漏洞的技术,它能够检查服务器上打开的端口,并找出潜在的安全风险。

它可以帮助用户保护网络,防止黑客入侵和木马病毒的攻击。

本文将介绍如何使用C语言实现端口扫描。

二、实现端口扫描的原理实现端口扫描的原理是对目标主机进行TCP和UDP数据包扫描,通过观察目标主机响应来确定开放的端口。

当一个端口已经打开,对应的服务将回复一个带有TCP包头信息的数据包。

三、实现端口扫描的C语言代码下面是实现端口扫描的C语言代码:#include <stdio.h>#include <sys/socket.h>#include <arpa/inet.h>#include <unistd.h>#include <string.h>int main(int argc, char** argv)int sock = 0;struct sockaddr_in serv_addr;char* ip = argv[1];int start_port = atoi(argv[2]);int end_port = atoi(argv[3]);char buffer[1024] = {0};//循环扫描端口for(int port = start_port; port <= end_port; port++)// 创建Socketif ((sock = socket(AF_INET, SOCK_STREAM, 0)) < 0)printf("Socket creation error \n");continue;}memset(&serv_addr, '0', sizeof(serv_addr));serv_addr.sin_family = AF_INET;serv_addr.sin_port = htons(port);// Convert IPv4 and IPv6 addresses from text to binary form if (inet_pton(AF_INET, ip, &serv_addr.sin_addr)<=0)printf("Invalid address/ Address not supported \n"); continue;}//连接到目标主机if (connect(sock, (struct sockaddr *)&serv_addr, sizeof(serv_addr)) < 0)//连接失败表示端口关闭printf("Port %d is closed \n", port);continue;}//连接成功表示端口开放printf("Port %d is open \n", port);close(sock);}return 0;。

端⼝扫描器的⼏种代码实现⽅案 搞安全的应该都知道端⼝扫描在渗透测试、漏洞扫描过程中的重要性,其与URL爬⾍等技术构成了漏洞扫描的第⼀阶段,即⽬标信息收集。

因此能否开发出⼀款⾼效稳定的端⼝扫描器,往往决定了漏洞扫描器的好坏。

那么说到端⼝扫描器,我们往往会先想到nmap、masscan等神器,它们是这个领域的标杆。

但本篇并不是为了介绍这⼏款⼯具,⽽是谈谈如何⾃研⼀款⾼效稳定的端⼝扫描器。

端⼝扫描器,顾名思义就是为了探测服务器上的某个端⼝是否开放,究其原理可以分为很多种探测⽅式,⽐如tcp三次握⼿扫描,syn扫描等等,本篇并不打算详细介绍这些扫描⽅式的区别,有兴趣的可以看下nmap的⽂档,对这⼏种扫描⽅式有详细的介绍。

那么说下本⽂重点,基于这⼏天我研究并尝试利⽤python、go开发tcp扫描器、tcp-syn扫描器,以及对⽐它们之间的速度性能、稳定性差异情况,将测试结果在此做个记录,并分享⼀下代码以及⽅案。

说明:⽂章结尾将给出本篇所使⽤代码的Github地址,可供⼤家测试,代码测试环境为centos7。

scan for Python Socket Python的Socket模块可以创建套接字,创建tcp三次握⼿连接,以此探测⽬标端⼝是否存活。

本篇将使⽤socket模块编写tcp扫描以及syn 扫描,并对⽐两者的差异。

tcp scan 快来看代码:1#! -*- coding:utf-8 -*-2import time3import socket4 socket_timeout = 0.15def tcp_scan(ip,port):6try:7 s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)8 s.settimeout(socket_timeout)9 c=s.connect_ex((ip,port))10if c==0:11print “%s:%s is open” % (ip,port)12else :13# print “%s:%s is not open” % (ip,port)14pass15except Exception,e:16print e17 s.close()18if__name__== “__main__” :19 s_time = time.time()20 ip = “14.215.177.38”21for port in range(0,1024):22 ” ‘ 此处可⽤协作 ‘ ”23 tcp_scan(ip,port)24 e_time = time.time()25print “scan time is “ ,e_time-s_time 运⾏结果: 说明⼀下:可以看到此代码扫描1024个端⼝⽤了102s,当然代码并没有⽤多线程、协程等⽅式提⾼扫描效率(使⽤协程测试过扫65535个端⼝⽤时400s左右),因为python在这⽅⾯的能⼒⽐较弱;由于扫描过程中会建⽴tcp三次握⼿,因此⽐较消耗资源。

黑客装备代码1 C#版 SQL TOOL

2C语言下的端口扫描代码

4一个内核级的Shell工具源代码

5 ActiveX启动方式代码

6 CCLdII源代码

7CHM生成器源代码

8 Delphi编的木马程序

9 Delphi实现TAPI监控

10 Delphi演示文件打包与释放代码

11 Delphi制作API钩子截获API

12 Delphi自制小小浏览器源代码

13DLL插入型传奇2木马源代码

14Domain2.2源代码

15domain3.2源程序

16HTTP文件共享服务器源码

17L-BLOG漏洞利用程序源代码

18 Logo1_.exe病毒专杀源码

19 NC源代码

20OfStar漏洞利用程序源代码

21PhpWind漏洞利用程序源代码

22QQ尾巴生成器(VC源码)

23.QQ尾巴源代码(Delphi源码)24TinyRAT源代码

25UO远程木马代码

26VB破解Access代码

27Way2.4远程控制完整代码

28阿东文件捆绑器源码

29暴风影音源码

30插入型传奇木马代码

31带模块显示进程管理工具源码32多线程写的端口扫描程序代码。

51单片机的矩阵按键扫描的设计C语言程序以下为一个基于51单片机的矩阵按键扫描的设计C语言程序:```c#include <reg51.h>//定义端口连接到矩阵键盘sbit col1 = P2^0;sbit col2 = P2^1;sbit col3 = P2^2;sbit row1 = P2^3;sbit row2 = P2^4;sbit row3 = P2^5;sbit row4 = P2^6;//声明按键函数char read_keypad(;void maiwhile (1)char key = read_keypad(; // 读取按键值//根据按键值进行相应操作switch(key)case '1'://第一行第一列按键逻辑//在此处添加相应的代码break;case '2'://第一行第二列按键逻辑//在此处添加相应的代码break;//继续处理其他按键//...default://未识别到按键break;}}//按键扫描函数char read_keypacol1 = 0; col2 = 1; col3 = 1; // 激活第一列if (row1 == 0) { // 第一行第一列按键被按下while (row1 == 0); //等待按键释放return '1'; // 返回按键值}if (row2 == 0) { // 第二行第一列按键被按下while (row2 == 0); //等待按键释放return '4'; // 返回按键值}if (row3 == 0) { // 第三行第一列按键被按下while (row3 == 0); //等待按键释放return '7'; // 返回按键值}if (row4 == 0) { // 第四行第一列按键被按下while (row4 == 0); //等待按键释放return '*'; // 返回按键值}col1 = 1; col2 = 0; col3 = 1; // 激活第二列//处理第二列的按键逻辑//...col1 = 1; col2 = 1; col3 = 0; // 激活第三列//处理第三列的按键逻辑//...return '\0'; // 返回空字符表示未检测到按键```以上代码中,我们使用51单片机的P2端口连接到矩阵键盘的列和行,通过扫描不同的列和检测行的状态来判断按键是否被按下。

我们常常会在各类的技术文章中见到诸如135、137、139、443之类的“端口”,可是这些端口究竟有什么用呢?它会不会给我们的计算机带来潜在的威胁呢?究竟有多少端口是有用的?想要了解的话,就跟我来吧端口:0服务:R eserv ed说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:t cpmux说明:这显示有人在寻找SG I Iri x机器。

I rix是实现tcpm ux的主要提供者,默认情况下t cpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、G UESTUUCP、NUUCP、DEMO S 、TU TOR、D IAG、O UTOFB OX 等。

许多管理员在安装后忘记删除这些帐户。

因此H ACKER在INTE RNET上搜索tcp mux并利用这些帐户。

端口:7 服务:Ec ho说明:能看到许多人搜索Fragg le放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:C harac ter G enera tor 说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TC P连接时会发送含有垃圾字符的数据流直到连接关闭。

H ACKER 利用IP欺骗可以发动DoS攻击。

伪造两个charg en服务器之间的UD P包。

同样Fragg le Do S攻击向目标地址的这个端口广播一个带有伪造受害者I P的数据包,受害者为了回应这些数据而过载。

Python漏洞扫描教程利用Nmap与OpenVAS工具在网络安全领域中,漏洞扫描是一项至关重要的任务,以确保系统和应用程序的安全性。

Python作为一种强大的编程语言,可以用于编写自动化漏洞扫描工具。

本教程将介绍如何使用Python结合Nmap与OpenVAS工具进行漏洞扫描。

1. 漏洞扫描简介漏洞扫描是通过主动探测系统和应用程序中的安全漏洞,帮助管理员或安全专业人员发现和处理潜在的威胁。

通过检测系统和应用程序中的漏洞,可以提前修复或应对可能的攻击。

2. Nmap工具介绍Nmap是一个开源的网络探测和安全审核工具,用于扫描网络主机、服务和端口的状态。

它提供了许多功能,如主机发现、端口扫描、操作系统识别等。

在本教程中,我们将使用Python的子进程模块调用Nmap来执行漏洞扫描。

3. OpenVAS工具介绍OpenVAS是一个开源的漏洞扫描器,用于全面检查网络中的漏洞。

它包含了强大的插件系统,可以检测各种常见和未知的漏洞。

OpenVAS将与Nmap结合使用,以获取更全面的扫描结果。

4. 安装Nmap和OpenVAS首先,确保你的系统上已经安装了Nmap和OpenVAS。

你可以通过官方网站或包管理器进行安装。

5. 使用Python调用Nmap在Python中,可以使用subprocess模块调用命令行工具。

以下是一个使用Python调用Nmap进行端口扫描的示例代码:```pythonimport subprocessdef nmap_scan(target):cmd = f'nmap -p 1-65535 {target}'process = subprocess.Popen(cmd, shell=True, stdout=subprocess.PIPE) output, error = municate()return output.decode('utf-8')if __name__ == '__main__':target_ip = '192.168.0.1'result = nmap_scan(target_ip)print(result)```标IP地址作为参数,并使用Nmap执行端口扫描。

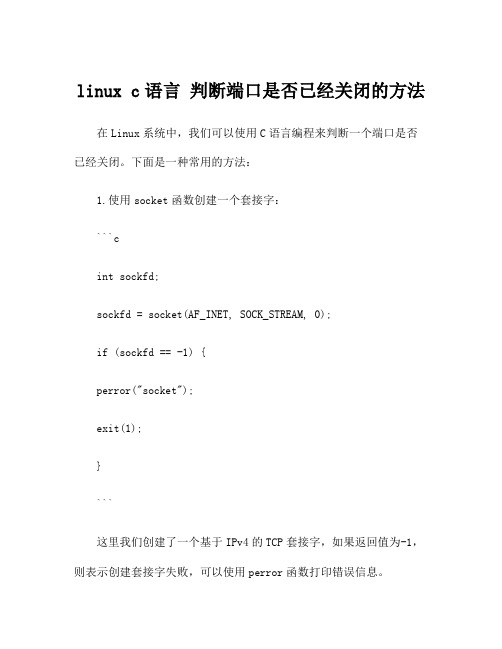

linux c语言判断端口是否已经关闭的方法在Linux系统中,我们可以使用C语言编程来判断一个端口是否已经关闭。

下面是一种常用的方法:1.使用socket函数创建一个套接字:```cint sockfd;sockfd = socket(AF_INET, SOCK_STREAM, 0);if (sockfd == -1) {perror("socket");exit(1);}```这里我们创建了一个基于IPv4的TCP套接字,如果返回值为-1,则表示创建套接字失败,可以使用perror函数打印错误信息。

2.创建一个表示服务器地址的结构体:```cstruct sockaddr_in server_addr;bzero(&server_addr, sizeof(server_addr));server_addr.sin_family = AF_INET;server_addr.sin_port = htons(port);inet_pton(AF_INET, ip, &server_addr.sin_addr);```这里使用了一个IPv4的地址结构体sockaddr_in,其中包括了服务器的IP地址和端口号。

需要注意的是,我们使用了htons函数将端口号从主机字节序转换为网络字节序。

3.使用connect函数尝试连接到目标服务器:```cif (connect(sockfd, (struct sockaddr*)&server_addr, sizeof(server_addr)) == -1) {printf("端口未关闭\n");close(sockfd);exit(0);} else {printf("端口已关闭\n");close(sockfd);exit(1);}```如果connect函数返回-1,则表示连接失败,即端口未关闭;否则表示连接成功,即端口已关闭。

端口扫描技术/xiaojiwen整理 2012-4-10作为一个修车新手,我可能折腾几个小时来摸索怎样把基本工具(锤子,胶带,扳子等) 用于手头的任务。

当我惨痛地失败,把我的老爷车拖到一个真正的技师那儿的时候,他总是在他的工具箱里翻来翻去,直到拽出一个完美的工具然后似乎不费吹灰之力搞定它。

端口扫描的艺术和这个类似。

专家理解成打的扫描技术,选择最适合的一种 (或者组合)来完成给定的任务。

另一方面,没有经验的用户和刚入门者总是用默认的SYN扫描解决每个问题。

既然Nmap是免费的,掌握端口扫描的唯一障碍就是知识。

这当然是汽车世界所不能比的,在那里,可能需要高超的技巧才能确定您需要一个压杆弹簧压缩机,接着您还得为它付数千美金。

大部分扫描类型只对特权用户可用。

这是因为他们发送接收原始报文,这在Unix 系统需要root权限。

在Windows上推荐使用administrator账户,但是当WinPcap 已经被加载到操作系统时,非特权用户也可以正常使用Nmap。

当Namp在1997年发布时,需要root权限是一个严重的局限,因为很多用户只有共享的shell 账户。

现在,世界变了,计算机便宜了,更多人拥有互联网连接,桌面UNIX系统 (包括Linux和MAC OS X)很普遍了。

Windows版本的Nmap现在也有了,这使它可以运行在更多的桌面上。

由于所有这些原因,用户不再需要用有限的共享shell账户运行Nmap。

这是很幸运的,因为特权选项让Nmap强大得多也灵活得多。

虽然Nmap努力产生正确的结果,但请记住所有结果都是基于目标机器(或者它们前面的防火墙)返回的报文的。

这些主机也许是不值得信任的,它们可能响应以迷惑或误导Nmap的报文。

更普遍的是非RFC兼容的主机以不正确的方式响应Nmap探测。

FIN,Null和Xmas扫描特别容易遇到这个问题。

这些是特定扫描类型的问题,因此我们在个别扫描类型里讨论它们。

这一节讨论Nmap支持的大约十几种扫描技术。

#include <stdafx.h>#include <stdio.h>#include <string.h>#include <winsock.h>#pragma comment (lib,"ws2_32.lib")int main(int argc, char *argv[]) {int mysocket;int pcount = 0;struct sockaddr_in my_addr;WSADATA wsaData;WORD wVersionRequested=MAKEWORD(1,1);if(argc < 3) {printf("usage: %s <host> <maxport>\n", argv[0]);exit(1);}if (WSAStartup(wVersionRequested , &wsaData)){printf("Winsock Initialization failed.\n");exit(1);}for(int i=1; i < atoi(argv[2]); i++){if((mysocket = socket(AF_INET, SOCK_STREAM,0)) == INV ALID_SOCKET){ printf("Socket Error");exit(1);}my_addr.sin_family = AF_INET;my_addr.sin_port = htons(i);my_addr.sin_addr.s_addr = inet_addr(argv[1]);if(connect(mysocket, (struct sockaddr *)&my_addr, sizeof(struct sockaddr)) == SOCKET_ERROR)closesocket(mysocket);else{pcount++;printf("Port %d - open\n", i);}}printf("%d ports open on host - %s\n", pcount, argv[1]);closesocket(mysocket);WSACleanup();return 0;}代码二:#include <afxext.h>#include <winsock.h>// 编译时需使用的库#pragma comment(lib,"wsock32.lib")// select()成员定义#define ZERO (fd_set *)0// 变量定义int maxth, scanok, scannum;int portip, hoststart, hoststop, startport, endport; //定义了开始I和结束P地址,开始和结束端口long searchnum, searched;void usage(char *); // 定义显示使用方法函数void playx(int); // 定义状态提示函数void setip2(char *); // 定义设置IP函数void customport(char *, char *, char *); // 定义自定义扫描端口函数void portscannow(int); // 定义端口扫描扫描// 主程序int main(int argc, char *argv[]){WSADATA wsadata;// 清屏system("cls.exe");// 显示版本信息printf("\r\n==================== HUC Command Line PortScanner V0.2 ====================");printf("\r\n=============== By Lion, Welcome to [url][/url] ===============\r\n\n");// 检查输入if ((argc < 3) || (argc > 4)){// 显示帮助提示usage(argv[0]);return -1;}// 检测是否为port扫描if(!(stricmp(strlwr(argv[1]), "-p") == 0)){usage(argv[0]);return -1;}// 程序初始化if (WSAStartup(MAKEWORD(1,1), &wsadata) != 0) //如果初始化错误{printf("\r\nWsatartup error"); //出错信息return -1;}// 端口扫描参数转换// 如果参数为三个if (argc == 3){// 直接设置IPsetip2(argv[2]);}// 如果参数为四个elseif (argc == 4){// 进入定制端口扫描处理customport(argv[0], argv[2], argv[3]);}// 参数过多显示帮助else{usage(argv[0]);return -1;}// 扫描端口开始portscannow(argc);WSACleanup();return 0;}// 帮助提示函数void usage(char * prog){printf("Usage: %s <Option>", prog);printf("\r\n\n <Option>:");printf("\r\n -p [ Port|StartPort-EndPort ] < HostName|IP|StartIP-EndIP >"); printf("\r\n\n Example: ");printf("\r\n %s -p 192.168.0.1", prog);printf("\r\n %s -p 192.168.0.1-192.168.0.254", prog);printf("\r\n %s -p 21-80 192.168.0.1", prog);printf("\r\n %s -p 21-80 192.168.0.1-192.168.0.254\r\n", prog);return;}// 进度提示void playx(int play = 0){// 进度条char *plays[12]={" | "," / "," - "," \\ "," | "," / "," - "," \\ "," | "," / "," - "," \\ ",};if (searchnum != 0){for (int i = 0 ; i <= 3; i ++){printf(" =%s= %d%s Completed. \r", plays[i] , searched * 100 / (searchnum + 1), "%"); Sleep(5);}}else{printf(" =%s=\r", plays[play]); //显示进度Sleep(10);}}// 设置IPvoid setip2(char *cp){int host;struct hostent *testhost;char *startip = "", *endip = "";// 判断是否为192.168.0.1-192.168.0.254 形式的输入if (strstr(cp, "-") && strlen(cp) > 15 && strlen(cp) < 32){// 提取出结束IPendip = strchr(cp, ''-'') + 1;// 提取出开始IPstrncpy(startip, cp, strlen(cp) - strlen(strchr(cp, ''-'')));// 给控制要扫描IP段的变量赋值hoststart = ntohl(inet_addr(startip));hoststop = ntohl(inet_addr(endip));}else{// 取得输入的主机地址testhost = gethostbyname(startip);// 如果地址不存在if(!testhost){WSACleanup( );printf("\r\nCan''t get ip of: %s", cp);exit(-1);}// 给控制要扫描IP段的变量赋值memcpy(&host, testhost->h_addr, 4);hoststop = hoststart = ntohl(host);}}// 测试线程是否已满void TestThread(int thread = 200){for (;;){playx();// 测试线程是否已满if (maxth > thread)Sleep(100);else break;}return;}// 等待线程结束函数void WaitThreadEnd(){// 延时Sleep(6000);// 显示等待提示printf("\r \r\n");printf(" Wait ( %d )Thread end...\r\n", maxth);for(;;){// 判断所有线程是否已经结束if (maxth > 0){// 延时等待线程序结束Sleep(100);playx();continue;}else break;}printf("\r\n");return;}// 定制端口扫描参数定义void customport(char *cp, char *cp2, char *cp3) {int intport;char *checker;// 处理要扫描的端口// 扫描开始端口变量赋值startport = atoi(cp2);// 扫描结束端口变量赋值endport = atoi(cp2);// 判断是否21-80 形式if (strstr(cp2,"-")){intport = atoi(checker = strchr(cp2, ''-'') + 1);if (intport > 0 && intport < 65536)// 扫描结束端口变量赋值endport = intport;}// 端口大小判断if (startport < 0 || startport > 65536 || endport < 0 || endport > 65535) {usage(cp);exit(-1);}// 处理ip地址setip2(cp3);}// 端口扫描函数UINT portscan(LPVOID port){int addr = portip; // 取得要扫描的地址int sock;struct fd_set mas。