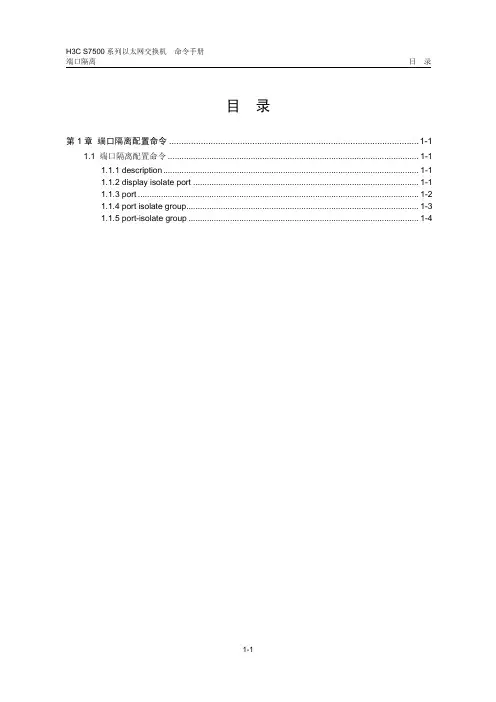

端口隔离命令

- 格式:pdf

- 大小:63.05 KB

- 文档页数:3

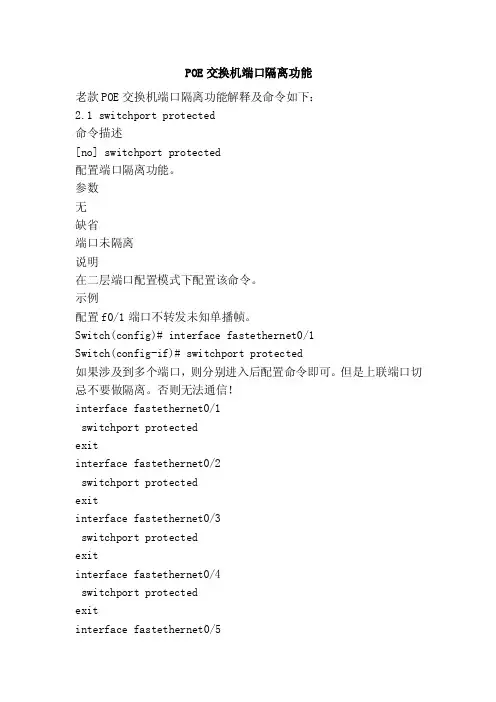

POE交换机端口隔离功能老款POE交换机端口隔离功能解释及命令如下:2.1 switchport protected命令描述[no] switchport protected配置端口隔离功能。

参数无缺省端口未隔离说明在二层端口配置模式下配置该命令。

示例配置f0/1端口不转发未知单播帧。

Switch(config)# interface fastethernet0/1Switch(config-if)# switchport protected如果涉及到多个端口,则分别进入后配置命令即可。

但是上联端口切忌不要做隔离。

否则无法通信!interface fastethernet0/1switchport protectedexitinterface fastethernet0/2switchport protectedexitinterface fastethernet0/3switchport protectedexitinterface fastethernet0/4switchport protectedexitinterface fastethernet0/5switchport protectedexitinterface fastethernet0/6 switchport protectedexitinterface fastethernet0/7 switchport protectedexitinterface fastethernet0/8 switchport protectedexitinterface fastethernet0/9 switchport protectedexitinterface fastethernet0/10 switchport protectedexitinterface fastethernet0/11 switchport protectedexitinterface fastethernet0/12 switchport protectedexitinterface fastethernet0/13 switchport protectedexitinterface fastethernet0/14 switchport protectedexitinterface fastethernet0/15 switchport protectedexitinterface fastethernet0/16 switchport protectedexitinterface fastethernet0/17 switchport protectedexitinterface fastethernet0/18 switchport protectedexitinterface fastethernet0/19 switchport protectedexitinterface fastethernet0/20 switchport protectedexitinterface fastethernet0/21 switchport protectedexitinterface fastethernet0/22 switchport protectedexitinterface fastethernet0/23 switchport protectedexitinterface fastethernet0/24 switchport protectedexit新款POE交换机端口隔离功能解释及命令如下:S2000M(config)#pvlan 1【上面的命令创建私有vlan 1】S2000M(config-pvlan-1)#isolate-ports 1-7【该命令将交换机上的1-7号端口互相隔离起来,1-7号端口之间不能进行数据转发】S2000M(config)#no pvlan 1【该命令删除pvlan 1,私有vlan1中的端口可以互相访问】私有vlan的显示:S2000M#show pvlanPVlan 1 isolate-ports 1-7【该命令显示系统中存在的私有vlan】如果涉及到多个端口,则分别进入后配置命令即可。

路由器设置网络端口隔离在网络设置中,路由器作为关键设备起到了很重要的作用,而网络端口隔离则是路由器设置中的一个非常重要的功能。

网络端口隔离是什么呢?它的作用是什么呢?怎样设置呢?接下来我们来为大家详细介绍。

1. 什么是网络端口隔离网络端口隔离是指将各个端口进行隔离,从而避免局域网内的设备出现网络冲突,提高网络的安全性和稳定性。

这种方式可以有效地解决多设备连网时的网络拥塞问题,提高局域网内设备的网络通信速度和质量。

2. 网络端口隔离的作用在网络设置中,通过网络端口隔离的方式,可以有效地防止不同的设备之间发生网络拥塞。

网络端口隔离可以通过隔离vlan的方式来实现,从而将不同的设备分配到不同的vlan中,保障了网络的安全性,防止了网络攻击和受到病毒的影响。

3. 怎样设置网络端口隔离在路由器的管理界面中,进入网络设置界面,找到网络隔离功能,并将其开启。

通常情况下,网络隔离功能可以分为物理端口隔离和逻辑端口隔离两种方式进行实现。

物理端口隔离:通过将不同的设备分配到不同的物理端口中,实现不同设备之间的互相隔离。

在设置过程中,需要根据设备连接的物理端口进行选择。

逻辑端口隔离:通过设置不同的VLAN,将不同的设备隔离开。

在设置过程中,需要根据设备的Mac地址进行规划,并分配到不同的VLAN中。

在进行网络端口隔离设置的过程中,需要注意的是,不同的路由器品牌和型号可能有所不同,因此在设置过程中需要仔细阅读说明书,确保操作正确。

4. 注意事项在进行网络端口隔离设置的过程中,需要注意以下事项:(1)要确保设备的网线连接正确,避免物理连接的错误导致隔离出现异常;(2)要根据设备的特点和使用情况来设定VLAN的规划,保障网络通信的有效性和质量;(3)要随时监测网络设备的运行状态,及时发现设备故障并进行修复,避免影响网络通信质量。

以上就是关于路由器设置网络端口隔离的详细介绍,希望对大家有所帮助。

在设置过程中,需要仔细阅读说明书,遵循操作步骤,确保操作正确。

区别于参考文档,总结一下实际配置情况:

1、通过PC端XP/win7的超级终端连接交换机的console口,连接成功后进行配置,具体图

文步骤见独立文档。

(注意:交换机自带的配置线为串口-RJ45线,笔记本若无串口需要通过usb转串口线连接,连接前注意安装驱动)

2、配置端口隔离:

1)进入系统视图:<Huawei>system-view

2)进入接口视图:[Huawei] interface GigabitEthernet 0/0/1

3)将该端口配置为隔离端口:

[Huawei -GigabitEthernet0/0/1] port-isolate enable 4)退出:[Huawei -GigabitEthernet0/0/1]quit

5)将其他目标端口配置为隔离端口,如GigabitEthernet0/0/2、GigabitEthernet0/0/3等,配置命令完全一样

6)配置完成后可对相应隔离端口进行ping测试,可以发现隔离端口之间数据传输已经相互隔离

3、注意点:

1)实际上还有个端口隔离组的概念,每个隔离组相互独立,只有同一个隔离组的端口之间才有“隔离”的效果,不同隔离组之间的端口即使开启了端口隔离也能进行数据互通,但事实上,默认配置下,所有端口都在同一个端口隔离组“1”,所以若无需增加隔离组直接配置即可。

2)关闭端口隔离:undo port-isolate enable(进入相应接口视图)。

交换机端⼝隔离port-isolate交换机端⼝隔离port-isolate⼀公司有三个部门,分别有三台PC。

根据要求实现,PC1与PC2禁⽌互相访问,PC1可以访问PC3,但PC3不能访问PC1,PC2与PC3之间可以互相访问。

根据需求分析,PC1与PC2之间端⼝隔离,PC1与PC3之间单向隔离(模拟器没有实现),PC2与PC3之间不隔离。

脚本:#VLAN 2#interface GigabitEthernet0/0/1port link-type accessport default vlan 2port-isolate enable group 3#interface GigabitEthernet0/0/2port link-type accessport default vlan 2port-isolate enable group 3#interface GigabitEthernet0/0/3port link-type accessport default vlan 2am isplate gigabitEthernet0/0/1 ////模拟器未实现单向隔离。

#在此情况下,PC1与PC2之间隔离了⼆层,但可以通过ARP porxy实现三层互通。

当PC1 ping PC2 时,在GI0/0/1抓包:从抓包信息可以看到,GI0/0/1有ARP报⽂,⽽GI0/0/2没有ARP 报⽂。

在SW上做VLAN2的⽹关,interface Vlanif2ip address 10.10.10.250 255.255.255.0arp-proxy inner-sub-vlan-proxy enablePC1 发送ARP请求PC2的MAC,VLANIF 2作为ARP Proxy代替PC2发送ARP应答报⽂。

PC1收到VLANIF2 的相应后,把APR表中PC2的MAC修改未VLANIF2的MAC。

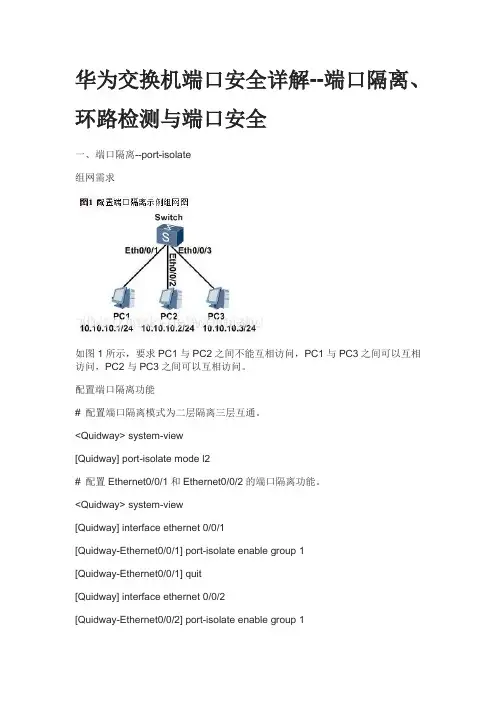

华为交换机端口安全详解--端口隔离、环路检测与端口安全一、端口隔离--port-isolate组网需求如图1所示,要求PC1与PC2之间不能互相访问,PC1与PC3之间可以互相访问,PC2与PC3之间可以互相访问。

配置端口隔离功能# 配置端口隔离模式为二层隔离三层互通。

<Quidway> system-view[Quidway] port-isolate mode l2# 配置Ethernet0/0/1和Ethernet0/0/2的端口隔离功能。

<Quidway> system-view[Quidway] interface ethernet 0/0/1[Quidway-Ethernet0/0/1] port-isolate enable group 1[Quidway-Ethernet0/0/1] quit[Quidway] interface ethernet 0/0/2[Quidway-Ethernet0/0/2] port-isolate enable group 1[Quidway-Ethernet0/0/2] quitethernet 0/0/3 无需加入端口隔离组,处于隔离组的各个端口间不能通信查看当前配置disp cur#sysname Quidway#interface Ethernet0/0/1port-isolate enable group 1#interface Ethernet0/0/2port-isolate enable group 1#interface Ethernet0/0/3#return验证配置结果:PC1和PC2不能互相ping通,PC1和PC3可以互相ping通,PC2和PC3可以互相ping通。

实现了需求。

二、端口防环--port-security适用与华为交换机,防止下级环路,自动shutdown下级有环路的端口。

<Huawei>system view#loopback-detect enable 全局模式下,启用环路检测功能# interface GigabitEthernet0/0/1loopback-detect action shutdown 如果下级有环路,shutdown本端口# interface GigabitEthernet0/0/2loopback-detect action shutdown# interface GigabitEthernet0/0/3loopback-detect action shutdown#……那如何检测与识别环路并定位呢?详见这个:https:///view/1599b6a22cc58bd63086bd5d.html三、端口安全--port-security在网络中MAC地址是设备中不变的物理地址,控制MAC地址接入就控制了交换机的端口接入,所以端口安全也是对MAC的的安全。

高校WLAN POE交换机端口隔离功能配置WLAN网络由于受其接入方式、服务用户的差异性,在同一接入点下的用户之间一般不需要进行相互的访问;并且为了防止同一接入点下的用户终端的问题影响其他用户的使用,我们需要对同一接入点下以及整个网段内的用户进行相互之间的二三层隔离来保证用户的正常网络访问。

在正常情况下,交换机的不同端口间的数据包能够自由的转发。

在某些情况下,需要禁止端口之间的数据流,端口隔离功能就是提供这种控制的,设置隔离功能的端口之间不能够再有数据包通信,其它没有隔离的端口之间以及隔离端口和未隔离端口之间的数据包仍然能够正常转发。

下面我们对高校WLAN网络中常见几个厂家的POE交换机配置端口隔离功能进行详细的讲解。

1、烽火交换机配置烽火交换机由于采购批次以及硬件版本问题,在配置端口隔离功能时参数略有不同。

主要的区别为有带外网管口和无带外网管口之分,有无带外网管口的区别为查看交换机端口面板看是否带有网线配置端口。

下面分别对这两种交换机的配置参数进行说明:在配置端口隔离功能前我们需要先将POE交换机的端口从系统默认VLAN1中删除,通过TELNET 或者串口方式登录交换机设备,查看交换机上配置的VLAN1中是否有端口加入。

Fengine#showvlan如果设备中存在VLAN1,并且所有端口的配置状态全为U,我们将把1-26号端口从VLAN中删除。

Fengine#configureFengine(config)#interface vlan 1Fengine(config-vlan-1)#no member 1-26Fengine(config-vlan-1)#end有带外网管口的交换机配置:1、配置端口隔离功能需要事先配置PVLAN ,并且将交换机的业务端口加入PVLAN中。

这里需要特别指出端口隔离功能的配置只针对交换机的下行端口进行配置,交换机的上行端口(上行到汇聚交换机)无需配置。

大家在配置前请确认POE交换机的上行端口(一般为25-26口)以免造成不必要的断网。

通常,要实现交换机端口之间的隔离,最简单常用的方法就是划分VLAN (虚拟局域网)。

然而在具体应用中,往往又希望端口隔离后某些VALN 之间能灵活互访。

一般情况下,需要在二层交换机上实现隔离,然后在上联的三层交换机或路由器上实现VLAN 之间的互访。

实际上,只利用二层交换机同样可以完成隔离与互访的功能,这就是二层交换机Hybrid (混合)端口模式的应用。

1 交换机链路端口模式华为二层交换机一般有四种链路端口模式,分别是Access、Trunk 、Hybrid 端口模式。

1.1 Access 端口模式Access 类型的端口只能属于一个VLAN ,所以它的缺省VLAN 就是它所在的VLAN ,不用设置。

一般作为连接计算机的端口。

1.2 Trunk 端口模式Trunk 类型的端口可以属于多个VLAN ,可以接收和发送多个VLAN 的报文,一般作为交换机之间连接的端口。

1.3 Hybrid 端口模式Hybrid 类型的端口可以属于多个VLAN ,可以接收和发送多个VLAN 的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

Hybrid 端口模式的特点如下:Hybrid 属性是一种混和模式,实现了在一个untagged ( 不打标签) 端口允许报文以tagged (打标签)形式送出交换机。

同时,可以利用Hybrid 属性来定义分别属于不同VLAN 端口之间的互访,这是Access 和Trunk 端口所不能实现的。

Hybrid 端口还可以设置哪些VLAN 的报文打上标签,哪些不打标签,为实现对不同VLAN 报文执行不同处理流程打下了基础。

如果设置了端口的缺省VLAN ID ,当端口接收到不带VLAN Tag 的报文后,则将报文转发到属于缺省VLAN 的端口;当端口发送带有VLAN Tag 的报文时,如果该报文的VLAN ID 与端口缺省的VLAN ID 相同,则系统将去掉报文的VLAN Tag ,然后再发送该报文。

简述端口隔离的配置步骤与配置命令。

端口隔离是一种网络安全措施,用于限制网络流量在不同网络端口之间的传输。

通过配置端口隔离,可以提高网络的安全性和性能。

以下是配置端口隔离的步骤:1. 确定需要隔离的网络端口:首先需要确定哪些网络端口需要进行隔离。

这可以根据网络安全需求和业务需求来确定。

2. 配置网络设备:使用网络设备的管理界面进入配置模式。

这可以通过登录到网络设备的控制台或使用远程管理软件来完成。

3. 创建访问控制列表(ACL):ACL是用于限制网络流量的规则集合。

根据网络端口的需求,创建适当的ACL来实现隔离。

ACL可以基于源IP地址、目标IP地址、端口号等进行设置。

4. 应用ACL到网络端口:将所创建的ACL应用到需要隔离的网络端口上。

这将使ACL生效并开始限制流经特定端口的流量。

5. 验证配置:通过发送数据包和监控网络流量来验证端口隔离的配置。

确保配置生效并且网络端口间的流量被正确隔离。

以下是一些常用的配置命令:1. 进入配置模式:在设备管理界面中输入命令“configure termina l”进入配置模式。

2. 创建ACL规则:使用命令“access-list <ACL名称> <允许/拒绝> <源IP地址> <目标IP地址> <协议> <源端口> <目标端口>”来创建ACL规则。

例如,“access-list ACL-1 permit any any tcp eq 80”表示允许任何源IP地址和目标IP地址的TCP流量通过端口80。

3. 将ACL应用到端口:使用命令“interface <端口名称>”进入特定的端口配置模式,然后使用命令“ip access-group <ACL名称> i n”或“ip access-group <ACL名称> out”将ACL应用到相应的端口上。

烽火交换机端口隔离配置方法烽火交换机端口隔离配置方法随着各个WLAN站点POE交换机下联的AP逐渐增多,为防止网络中的广播风暴对交换机的正常运行速度造成影响,建议对下联AP较多的交换机做一下端口隔离,这样可以有效防止由于广播风暴导致的交换机运行速度太慢甚至将交换机冲死的问题。

具体配置方法如下:对于CONSOLE口在左边的烽火交换机的配置方法为:使用串口线连接交换机,然后使用超级终端(还原默认设置)进入命令行模式:Switch>enableSwitch#configSwitch_config#interface range 2,3,4,6,8-12(假设其中2,3,4,6,8,9,10,11,12端口为设备下联端口,上联端口为1号口,端口要根据具体情况而定。

注意:上联口一定不要加入,否则将导致无法上网)Switch_config_if_range#switchport protected(开启上述端口的端口隔离)Switch_config_if_range#quitSwitch_config#quitSwitch#write(保存配置)对于CONSOLE口在右边的烽火交换机的配置方法为:使用网线连接交换机右边CON口下面的ETH端口,此端口为带外网管口,默认ip地址为192.168.2.1,将笔记本网口ip地址设置为192.168.2.2 255.255.255.0,关闭防火墙,保证笔记本网口可以ping 通ETH端口地址192.168.2.1。

然后在开始菜单中点击运行,输入cmd,进入命令行,输入如下命令,telnet 192.168.2.1,进入交换机配置界面:Username:adminPassword:12345S2200>enableS2200#configS2200(config)#pvlan 1S2200(config-pvlan 1)#isolate-ports 2,3,5,6,8-12(将连接AP 的交换机端口加入Pvlan1即可,注意:上联端口不要加入此pvlan,否则无法正常上网) S2200(config-pvlan 1)#quitS2200(config)#quitS2200#write file输入y,保存配置。

目录1 端口隔离配置命令................................................................................................................................ 1-11.1 端口隔离配置命令............................................................................................................................. 1-11.1.1 display port-isolate group ....................................................................................................... 1-11.1.2 port-isolate enable.................................................................................................................. 1-11.1.3 port-isolate uplink-port............................................................................................................ 1-31 端口隔离配置命令1.1 端口隔离配置命令1.1.1 display port-isolate group【命令】display port-isolate group【视图】任意视图【缺省级别】1:监控级【参数】无【描述】display port-isolate group命令用来显示系统缺省隔离组1的信息。

中兴3950/5950交换机的端口隔离命令查看交换机配置ND_ZHL_SW3>enableND_ZHL_SW3#show running首先:看那些端口是上联口trunk口ND_ZHL_SW3>enableND_ZHL_SW3#ND_ZHL_SW3#show vlan trunkVLAN Name IsDynamic PvidPorts UntagPorts TagPorts--------------------------------------------------------------------------------1 VLAN0001 NO30 VLAN0030 NO100 VLAN0100 NO fei_1/24 (注:24为trunk口那么,就要设置成上联口promis)ND_ZHL_SW3#第一:设置交换机端口隔离ND_ZHL_SW3>enableND_ZHL_SW3#ND_ZHL_SW3#configure terminalND_ZHL_SW3(config)#vlan private-map session-id 1 isolate fei_1/1-23 promis fei_1/24(注:fei_1/1-23是批量设置成隔离口,有多个上联口的话要分开写例如把23,24口设置成上联口,1到22是隔离口要这样写ND_ZHL_SW3(config)#vlan private-map session-id 1 isolate fei_1/1-21 promis fei_1/22,fei_1/23,fei_1/24 )ND_ZHL_SW3(config)#exitND_ZHL_SW3#write第二:取消交换机端口隔离ND_ZHL_SW3>enableND_ZHL_SW3#configure terminalEnter configuration commands, one per line. End with CTRL/Z.ND_ZHL_SW3(config)#no vlan private-map session-id 1ND_ZHL_SW3(config)#exitND_ZHL_SW3#writeBuilding configuration......[OK]ND_ZHL_SW3#第三:查看隔离端口设置情ND_ZHL_SW3>enableND_ZHL_SW3#ND_ZHL_SW3#show vlan private-mapSession Isolate_Ports Promis_Ports Community_ports Vlan_Cfg Vlan------------------------------------------------------------------------------1 fei_1/1-22 fei_1/23-24 0附加一:备份交换机的配置文件。

第25章端口隔离配置本章主要介绍路由器MP1800系列交换端口隔离配置方法。

本章主要内容:●配置端口隔离25.1配置端口隔离本节主要内容:●端口隔离简介●端口隔离基本指令描述●端口隔离配置示例25.1.1端口隔离简介端口隔离是基于端口的安全特性。

用户可以根据需要指定端口的被隔离端口,实现端口和被隔离端口之间二层、三层数据的隔离,既增强了网络的安全性,也为用户提供了灵活的组网方案。

在默认情况下,交换机中同一VLAN内任意两个端口之间可以实现数据报文的转发。

为了实现同一VLAN中的任意指定端口不能通信,可以在指定端口模式下,配置端口需要被隔离的端口,从而使配置了端口隔离的端口不能与指定的被隔离的端口进行互通。

端口隔离特性与端口所属VLAN无关。

目前,交换机支持普通端口和聚合端口模式下配置隔离端口,配置被隔离的端口可以是普通端口也可以是聚合端口。

需要注意的是端口隔离功能只实现的是单方向的报文丢弃。

假设在A端口上配置,指定隔离端口为B、C、D,则从A端口进入的报文若其目的端口为B/C/D,则报文直接被丢弃。

但是从端口为B/C/D进入的报文,目的端口为A,则报文能正常转发。

25.1.2产品特性在MP1800系列路由器中,不同型号产品具有不同端口隔离特性,主要分为两类:一,支持目标端口,即配置端口可以指定其需要隔离的其它端口,这种隔离是单向的,从配置端口接收的数据不会从其隔离端口转发出去;二,不支持目标端口,即配置端口不能指定其隔离端口,这种隔离是双向的,所有配置了该命令的端口之间不能转发数据。

注意:MP1800系列各型号路由器端口隔离都不支持三层隔离。

MP1800系列路由器支持端口隔离支持情况(“*”表示该型号支持对应隔离特性)产品型号支持目标端口不支持目标端口RM1800-21-AC*RM1800-22-AC*RM1800-23-AC*RM1800-31-AC*RM1800-31W-AC*RM1800-31W-DC48*RM1800-35-AC*RM1800-35W-AC*RM1800-36W-AC*RM1800-36-AC*25.1.3端口隔离基本指令描述支持配置隔离目标端口:命令描述配置模式isolate-port{port portlist| link-aggregation trunkId}*设置被隔离的端口config-port-××|config-link-aggregation×no isolate-port{port portlist| link-aggregation trunkId|CR}取消被隔离端口config-port-××|config-link-aggregation×不支持配置隔离目标端口:命令描述配置模式isolate-port 设置端口隔离特性(所有配置了该命令的端口之间双向隔离)config-port-××|config-link-aggregation×no isolate-port 取消端口隔离特性config-port-××|config-link-aggregation×⏹isolate-port为了实现同一VLAN 中端口之间不能进行通信,可以使用此命令;若需要恢复端口间正常通信,可以使用no 格式命令。

目录第1章端口配置命令...........................................................1-11.1 以太网端口配置命令.....................................................................................1-11.1.1 bandwidth...................................................................................................................1-11.1.2 combo-forced-mode....................................................................................................1-11.1.3 clear counters..............................................................................................................1-21.1.4 flow control.................................................................................................................1-21.1.5 interface ethernet.......................................................................................................1-31.1.6 loopback......................................................................................................................1-31.1.7 mdi...............................................................................................................................1-31.1.8 name............................................................................................................................1-41.1.9 negotiation...................................................................................................................1-41.1.10 rate-suppression.......................................................................................................1-41.1.11 show interface...........................................................................................................1-51.1.12 shutdown...................................................................................................................1-81.1.13 speed-duplex.............................................................................................................1-8第2章端口隔离功能配置命令...........................................2-12.1 isolate-port group...........................................................................................2-1 2.2 isolate-port group switchport interface........................................................2-1 2.3 isolate-port apply............................................................................................2-2 2.4 show isolate-port group..................................................................................2-2第3章端口环路检测功能命令...........................................3-13.1 loopback-detection control............................................................................3-1 3.2 loopback-detection specified-vlan.................................................................3-1 3.3 loopback-detection interval-time..................................................................3-2 3.4 loopback-detection control-recovery enable................................................3-2 3.5 show loopback-detection................................................................................3-2 3.6 debug loopback-detection..............................................................................3-3第4章 ULDP命令................................................................4-14.1 uldp enable......................................................................................................4-1 4.2 uldp disable.....................................................................................................4-1 4.3 uldp hello-interval..........................................................................................4-1 4.4 uldp aggressive-mode.....................................................................................4-2 4.5 uldp manual-shutdown..................................................................................4-2 4.6 uldp reset.........................................................................................................4-2 4.7 uldp recovery-time..........................................................................................4-2 4.8 show uldp.........................................................................................................4-34.9 debug uldp fsm interface ethernet................................................................4-3 4.10 debug uldp error...........................................................................................4-3 4.11 debug uldp event...........................................................................................4-4 4.12 debug uldp packet........................................................................................4-4 4.13 debug uldp interface ethernet.....................................................................4-4第5章 LLDP功能命令........................................................5-1 5.1 lldp enable.......................................................................................................5-1 5.2 lldp enable(端口).......................................................................................5-1 5.3 lldp mode.........................................................................................................5-1 5.4 lldp tx-interval................................................................................................5-2 5.5 lldp msgTxHold..............................................................................................5-2 5.6 lldp transmit delay..........................................................................................5-2 5.7 lldp notification interval................................................................................5-3 5.8 lldp trap...........................................................................................................5-3 5.9 lldp transmit optional tlv...............................................................................5-3 5.10 lldp neighbors max-num..............................................................................5-4 5.11 lldp tooManyNeighbors................................................................................5-4 5.12 show lldp........................................................................................................5-4 5.13 show lldp traffic............................................................................................5-5 5.14 show lldp interface ethernet........................................................................5-5 5.15 show lldp neighbors interface ethernet......................................................5-5 5.16 debug lldp......................................................................................................5-6 5.17 debug lldp packets........................................................................................5-6 5.18 clear lldp remote-table.................................................................................5-6第6章 Port Channel配置命令............................................6-1 6.1 debug lacp.......................................................................................................6-1 6.2 port-group.......................................................................................................6-1 6.3 port-group mode.............................................................................................6-1 6.4 interface port-channel....................................................................................6-2 6.5 show port-group..............................................................................................6-2第7章 JUMBO配置命令.....................................................7-1 7.1 jumbo enable...................................................................................................7-1第1章 端口配置命令1.1 以太网端口配置命令1.1.1 bandwidth命令:bandwidth control <bandwidth> [both | receive | transmit]no bandwidth control功能:打开端口的带宽限制功能;本命令的no操作为关闭端口的带宽限制功能。