无线传感器网络面临的安全隐患及安全定位机制

随着通信技术的发展,安全问题显得越来越重要。在现实生活中,有线网络已经深入到千家万户:互联网、有线电视网络、有线电话网络等与人们生活的联系越来越紧密,已经成为必不可少的一部分,有线网络的安全问题已经能够得到有效的解决。在日常生活中,人们可以放心的使用这些网络,利用它来更好的生活和学习。然而随着无线通信技术的不断发展,无线网络在日常生活中已占据重要的地位,如无线LAN技术、3G技术、4G技术等,同时也有许多新兴的无线网络技术如无线传感器网络,Ad-hoc等有待进一步发展。随着人们对无线通信的依赖越来越强烈,无线通信的安全问题也面临着重要的考验。本章首先介绍普通网络安全定位研究方法,随后介绍无线传感器网络存在的安全隐患以及常见的网络攻击模型,分析比较这些攻击模型对定位的影响,最后介绍已有的一些安全定位算法,为后续章节的相关研究工作打下基础。

3.1 安全定位研究方法

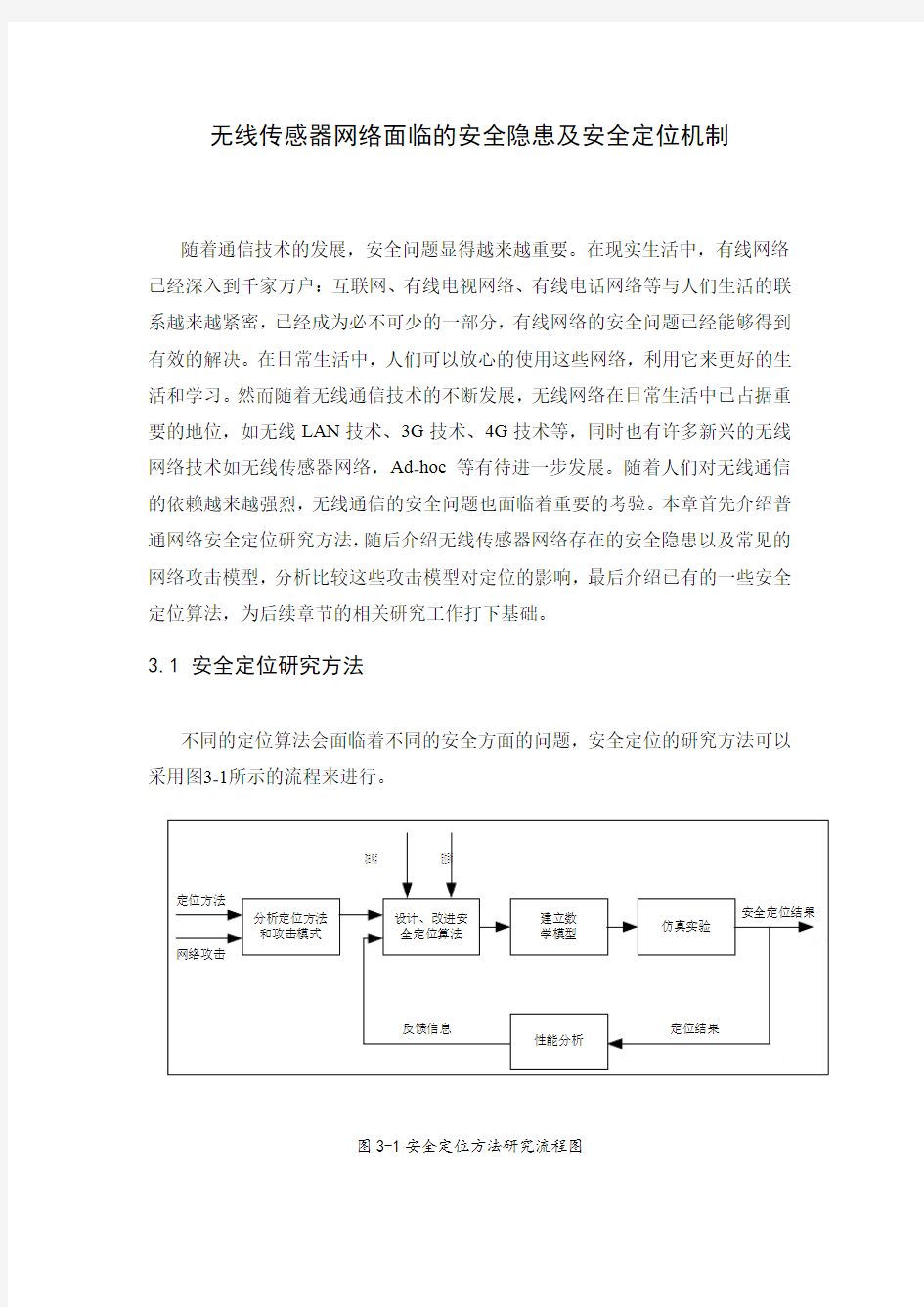

不同的定位算法会面临着不同的安全方面的问题,安全定位的研究方法可以采用图3-1所示的流程来进行。

图3-1安全定位方法研究流程图

Figure 3-1 Flowchart of security positioning research method 在研究中首先要找出针对不同定位算法的攻击模型,分析这些攻击对定位精度所造成的影响,然后从两方面入手来解决这个安全问题或隐患:一方面改进定位算法使得该定位算法不易受到来自外界的攻击,另一方面可以设计进行攻击检测判断及剔除掉受到攻击的节点的安全定位算法或者把已有的安全算法进行改进使之能够应用于无线传感器网络定位,还可以从理论上建立安全定位算法的数学模型,分析各种参数对系统性能的影响,最后根据这个数学模型对算法进行仿真,并把仿真结果作为反馈信息,对安全定位算法进一步优化和改进,直到达到最优为止。

3.2 安全隐患

由于无线传感器网络随机部署、网络拓扑易变、自组织成网络和无线链路等特点,使其面临着更为严峻的安全隐患。在传感器网络不同的定位算法中具有不同的定位思想,所面临的安全问题也不尽相同。攻击者会利用定位技术的弱点设计不同的攻击手段,因此了解各定位系统自身存在的安全隐患和常见的攻击模型对安全定位至关重要。

影响无线传感器网络定位的原因大致可以分为两类:其一,节点失效(如节点被破坏、电量耗尽)、环境毁坏(通信干扰)等引起的定位误差;其二,恶意攻击[30],攻击者主要是通过内部攻击和外部攻击两种方式来增大无线传感器网络的定位误差或使节点定位失效。

采用不同的定位算法,系统存在不同的安全隐患。按照定位算法的分类将安全隐患大致分为:基于测距的定位的安全隐患和基于无需测距定位的安全隐患。

3.2.1 基于测距定位的安全隐患

基于测距的定位技术需要测量未知节点和参考节点之间的距离或方位信息。攻击者主要针对定位系统位置关系的测量阶段和距离估计阶段进行攻击。在测距阶段,攻击者通过改变测距所需要的参数或者产生干扰和欺骗以增大误差,达到攻击的目的。

基于测距定位的攻击手段主要有以下几种:(1)通过移动、隔离信标节点来

降低定位精度,或者通过大功率干扰设备产生无线电干扰信号,使得信标节点发出的信号中有较大的噪声,以此增大误差,降低定位精度。如在RSSI测距技术中,通过增加周围信道噪声来造成信号的衰减,使得未知节点的测量距离长于实际距离;(2)通过在未知节点和信标节点传输的信道中设置干扰信号或阻断装置来达到降低节点定位精度的目的。如在测量到达角度,计算相邻节点或者未知节点相对于信标节点的方位角的AOA算法中,通过使用反射物来改变信号的到达角度;(3)通过破坏距离定位协议,使得信标报文沿多径传输,从而增大信号传输的时间来降低定位精度。如在根据信号的传播时间和传播速度进行定位的TOA/TDOA 算法中,通过提前或者延迟发送响应报文以达到虚减或虚增节点距离的目的。

3.2.2 基于无需测距定位的安全隐患

无需测距定位的定位方法不存在测距阶段,所以从根本上避免了攻击者的攻击,但是由于该算法本身也存在安全隐患故也面临着更为严峻的安全问题。无需测距定位的定位方法很容易受到虫洞、女巫、重放、伪造、篡改和丢弃信标报文等针对网络层的攻击。

在Centroid定位算法中,由于定位过程中需要用到已知坐标的信息(邻居节点信息),这就存在着很大的安全隐患。攻击者可以通过伪装邻居节点,捕获邻居节点并散布虚假坐标信息或者在邻居节点间放置障碍物和吸收材料来隔离邻居节点,使邻居节点失效从而降低定位精度或使定位失败。

在DV-HOP定位算法中,由于定位过程中需要依据节点之间的最小跳数来估计每跳距离,攻击者可以通过改变最小跳数来改变每跳距离或者改变计算距离。

在Amorphous定位算法中,由于定位过程中需要利用节点之间的最小跳数,攻击者同样可以改变最小跳数,从而达到攻击的目的。

在APIT定位算法中,由于定位过程中也是要用到已知坐标的节点信息,攻击者可以发起虫洞攻击,从而使定位失效或精度降低。

3.3 常见的网络攻击方法及防御手段

传感器网络中很容易受到来自各方面的各种各样的攻击,主要包括内部攻击

(InternalAttackers)和外部攻击(External Attackers)。内部攻击主要是报告错误的位置、距离信息,从而造成定位的误差。其主要的攻击类型有:女巫攻击、Hello flood 攻击、虫洞和槽洞以及选择性转发等。内部攻击对系统定位功能极具威胁,在内部攻击中,一旦某几个节点受到攻击或者几个攻击节点深入到网络内部就会导致整个网络的安全功能丧失,整个网络也就失去了作用。外部攻击主要是俘虏或破坏物理节点、干扰或阻塞传感器节点间的通信,外部攻击者位于整个网络的外部,不能够深入到网络内部中去,攻击者无法获取网络密码或认证信息。外部攻击危害较小,攻击者无法从俘虏的节点中获取整个网络的有效信息,另外个别节点被俘虏的情况下对定位精度的影响不大,但外部攻击具有很强的隐蔽性,更难被网络所检测到[31]。

传感器网络各个层次容易受到的攻击方法和防御手段如表3-1所示。

表3-1无线传感器网络中的攻击方法和防御手段

Table3-1 Ways of attack and recovery instruments of wireless sensor network

3.4 常见的网络攻击模型及对定位的影响

目前无线传感器网络中存在的攻击类型主要有:虫洞攻击[32] (Wormhole)、重放、伪造、篡改攻击(Replay Attack、Forge Attack 、Distort/Tamper Attack)、女巫攻击[32](SybilAttack)、改变测量距离攻击(Alter Estimation Distance Attack)、节点俘虏攻击[33](Compromise Attack)、拒绝服务(DoS)攻击、黑洞(Sinkhole)攻击、HELLO 洪泛攻击等。

3.4.1 虫洞攻击(Wormhole Attack)

虫洞攻击是一种非常复杂的攻击方式,对传感器网络的精确定位有着严重的影响。虫洞攻击至少需要两个攻击者通过建立虫洞链路(Wormhole Link)将偷听到网络中的有用信息从网络一端传送到另一端。虫洞攻击可以通过Wormhole Link将整个网络中受到攻击的节点或恶意节点连接成一个整体,这些连接在一起的节点会同时发起对整个网络的攻击,这样虫洞攻击就会威胁到整个网络的安全。另外在虫洞攻击中攻击者往往不会忠实、完整的传输所偷听到的消息,而是故意传递部分数据包,从而造成数据包的丢失。虫洞攻击在传输数据过程中往往会结合篡改、选择转发等手段对网络中的数据进行破坏。由于虫洞攻击没有破坏通信的验证性和完整性,也没有攻击网络中的相关主体结构,因此很难被检测到也更具有隐蔽性。虫洞攻击所带来的影响可以从图3-2中看出来。

图3-2 虫洞攻击示意图

Figure 3-2 Diagram of Wormhole Attack

在图3-2中节点A、B、C、D在节点M的通信范围内,而节点E、F、G、H在节点N的通信范围内。节点M要与节点N进行通信需要经过节点D和E,而节点M、N一旦受到虫洞攻击就会在它们之间形成虫洞链路,通过这个虫洞链路M和N之间能直接进行通信,就好像M、N都在其通信范围之内。M能够接收到A、B、C和D的信息,并且能够通过虫洞将这些信息传送到节点N,节点N也能将收到的E、F、G和H所发送的信息转发给节点M。这时,节点M和N就会接收到不在其通信范围内的消息,在定位过程中若用到此信息进行运算必然会增大误差,从而导致网络定位精度降低。

在以PIT理论为基础的APIT算法中[35],也容易受到虫洞攻击。针对APIT定位算法的虫洞攻击如图3-3所示。

图3-3APIT定位算法的虫洞攻击

Figure 3-3 Diagram of Wormhole Attackdirectat APIT

在图3-3中节点M位于A、B、C三个信标节点所组成的三角形之中,但是由于虫洞攻击的存在,节点M与节点N之间存在一条虫洞链路,从而节点M错误的判断出其位于这个三角形之外的错误结论。

3.4.2 重放、伪造、篡改攻击

重放攻击(Replay Attack)是一种最简单的、最常用的而且最普遍的攻击方式。特别是在攻击者自身资源受限或者没有能力俘获两个或多个传感器节点的时候,攻击者无法伪装成多个节点,重放攻击就成了攻击者最主要的攻击手段。重放攻击的主要过程是:攻击者采用特殊的手段阻塞发射节点和接收节点之间的信息传递,与此同时攻击者将发射节点所发送的信息保存下来,然后向接收节点重放以前的定位信息。在重放攻击过程中,攻击者无需修改定位信息而直接重放以前相同的定位信息,因此在信标节点的位置信息变化快、定位信息更新的速度快、网络的拓扑结构也变化很快的具有高速移动性的网络中,重放攻击就会极大的影响定位精度。重放攻击对网络的精确定位影响很大,一旦存在这种攻击,未知节点就会接收不到正确的位置信息,从而导致定位精度的下降,更有甚者会导致定位的失败。

针对于固定的传感器网络结构,重放攻击造成的影响如图3-4所示。节点A 向节点B和C发送定位参数,恶意节点M 对节点C所发送的信息进行阻塞,同时恶意节点M 能够很好的伪装成节点C并将所接受到信息发送给节点D,使得节点D误以为所接收到的信息是节点C所发的,从而导致定位的误差。

图3-4重放攻击示意图(a) 图3-5重放攻击示意图(b) Figure 3-4 Diagram ofReplayAttack (a) Figure 3-4 Diagram ofReplayAttack (b)

针对于移动的传感器网络的结构,重放攻击造成的影响如图3-5所示。节点A、B、C、D、E和F都是信标节点,节点F具有移动性,节点M会阻塞移动节点和未知节点之间的通信。在定位过程中,一旦节点F的位置发生改变,攻击节点M就会把以前旧的节点F的信息发送给信标节点,信标节点A和E收到这个旧的节点F的坐标后进行定位计算就会得到错误的位置信息,从而造成未知节点实际位置由G变为G1(如图3-5所示),从而造成定位错误。

伪造、篡改攻击(Forge Attack、Distort/Tamper Attack)和重放攻击方式类似,这时恶意节点对所接收到的发射节点的定位参数信息进行篡改、伪造然后传递给接收节点。伪造、篡改攻击相对于重放攻击更具有破坏性,使得未知节点的定位更容易出现大的误差或错误。

3.4.3女巫攻击(SybilAttack)

女巫攻击(SybilAttack)和重放攻击(Replay Attack)一样,也只需要一个攻击节点即可完成,但是女巫攻击对攻击者的要求要复杂的多。它要求攻击者在传感器网络中随意俘获一个信标节点,然后伪装成多个信标节点,这个被俘虏的信标节点就会依次对外发送多个错误的信标节点位置信息。这个节点对整个系统的定位精度有极大的影响,一旦某一个节点受到女巫攻击就会导致大量的节点定位失效,更严重的会导致整个网络的瘫痪。女巫攻击的原理如图3-6所示,在网络中一旦节点M 受到女巫攻击,它就会阻塞与其进行通信的节点A、B和C的信息,然后节点M分别伪装成节点A、B和C,依次转发经过篡改的或随机产生的节点的位置信息,这样节点D 就会接收到许多错误的坐标信息导致定位失败。

在质心定位算法(Centroid)中,女巫攻击更具有危害性。受到攻击的一个节点会伪装成多个信标节点,分别向网络中的未知节点发送错误的位置信息,未知节点利用接收到的错误的信息进行定位运算必然会得出错误的结果。如图3-7所示,节点M一旦受到女巫攻击,它就会伪装成两个信标节点E和F,然后分别向未知节点G发送出错误的坐标信息,未知节点G接收到这些错误的定位信息之后进行定位计算就会得出其位置为G1 的错误坐标。

图3-6女巫攻击示意图(a)图3-7女巫攻击示意图(b)Figure 3-6 Diagram of Sybil Attack(a)Figure 3-7 Diagram of Sybil Attack(b)

3.4.4 改变测量距离攻击

在基于测距的定位算法(Alter Estimation Distance Attack)中,需要测量节点之间的距离,而攻击者可以在测距过程中通过在参考节点和未知节点之间设置障碍物或干扰设备来产生多径干扰,从而延长信号的传输时间、改变信号的强度,从而改变测量距离。

图3-8 改变测量距离攻击(a)图3-9 改变测量距离攻击(b)Figure 3-8 Change the measuring distance(a)Figure 3-9 Change the measuring distance(b)如图3-8和图3-9所示,已知信标节点A1,A2,A3 的位置,要确定未知节点S 的坐标。信标节点使用三边测量法、多边测量法等测距技术计算出节点间的距离,就可以估计出未知节点S 的坐标。假若没有测量误差,未知节点位于三个圆的公共交点处如图3-8所示。然而在实际应用中,在测量距离过程中很容易受到外界改变测量距离的攻击,如图3-9所示。节点A1 的实际通信半径d1 由于受到外界改变测量距离的攻击使之成为d1,从而致使对S的估计位置范围变大。

3.4.5节点俘虏攻击

节点俘虏攻击(CompromiseAttack)是无线传感器网络攻击模式中较为复杂的一种攻击方式,它对攻击者有着更为复杂的要求。在这种攻击方式中,攻击者首先要俘虏网络中的部分节点,然后采用解密技术破解被俘虏节点的通信密钥和网络中的加密和认证机制,最后攻击者利用已获得的通信密钥和加密认证机制伪装成网络中的信标节点并伪造虚假报文消息向周围传播。在定位过程中,当未知节点与攻击者所伪装的节点进行通信以获取信标节点的位置信息时,伪装的信标节点就会伪造错误的虚假信息并发送给要定位的节点,在这种情况下未知节点直接利用接收到的错误消息进行定位计算肯定会导致定位失败。节点俘虏攻击危害巨大,一旦网络受到这种攻击就会导致大量的节点定位失效,从而会导致整个网

络功能丧失。

3.5 现有的安全定位机制

近几年来随着无线传感器网络的大量投入使用,无线传感器网络面临着更多的安全问题,其安全定位方法也得到越来越多人的关注。针对于不同的应用场合,已经出现了各种各样的安全定位算法,根据安全目标不同,可以将这些安全定位措施分为安全定位机制[36-37]、距离界定与安全定位[38]、鲁棒性节点定位算法和异常检测技术[39]等三个方面。

攻击者会针对不同的定位技术发起不同的攻击,安全定位机制具有最大限度的减弱攻击效果或剔除攻击节点的能力。针对不同的攻击也相应的具有不同的安全定位算法,大致可以分为两类:监测节点攻击安全定位算法(寻找最大可信任的参考节点集合)和容忍节点攻击安全定位算法(最大程度弱化攻击效果),下面分别介绍。

3.5.1 监测攻击节点安全定位算法

监测节点攻击的安全定位算法(寻找最大可信任的参考节点集合)主要是根据系统所采用的定位方法的不同和受到的攻击模型的性质和特点,选用有效的方法和定位机制,剔除掉攻击节点或恶意节点,寻找最大的可信任的参考节点集合来进行安全定位。检测节点攻击的安全定位算法主要是基于距离界限(Distance Bounding )和距离改变量相同(SDM)、投票估计(V oting-based Estimation)、统计量的(Statistical Methods )稳定性等三个性质进行安全定位,本节简单介绍一下几种具有代表性的安全定位算法。

Donggang Liu,Peng Ning[40]等提出Beacon Suite安全定位算法。该算法在定位过程中将已知位置信息的节点充当测试节点,该测试节点用来测试周围节点是否具有可信任性。具体方法是:该测试节点向周围被测试的节点发送定位请求,被测试节点则向测试节点回复自己的坐标信息,测试节点利用得到的被测试节点的坐标值和自身坐标值计算与被测试节点距离的同时通过接收信号的强度测量两点间的距离。然后比较测量距离和计算距离的大小,若大于设定误差的最大值,则被测试节点为恶意节点,就可以把该被测试节点列为不可信任节点,反之则将

该节点列为信任的参考节点。最后这些通过测试的节点组成可信任的参考节点的集合,以用于对未知节点的定位。

Donggang Liu ,Peng Ning 等提出两种抵制攻击的无线传感器网络定位估计算法[41](Attack-Resistant Location Estimation in Sensor Networks )。第一种是应用均方误差作为定位参数集合稳定性的判别指标,在该算法中定位参数集合为l :

111222{(,,),(,,),(,,)}m m m l x y d x y d x y d = (3-1)

00(,)x y 为从定位参数计算得到的坐标位置。均方误差定义为:

2

1m i ζ==(3-2)

在没有攻击的情况下先计算均方误差的值作为判决门限,然后应用蛮力算法(Brute-force Algorithm )、贪婪算法(Greedy Algorithm )或者增强型贪婪算法(Enhanced Greedy Algorithm )找出最大稳定的定位参数集合。

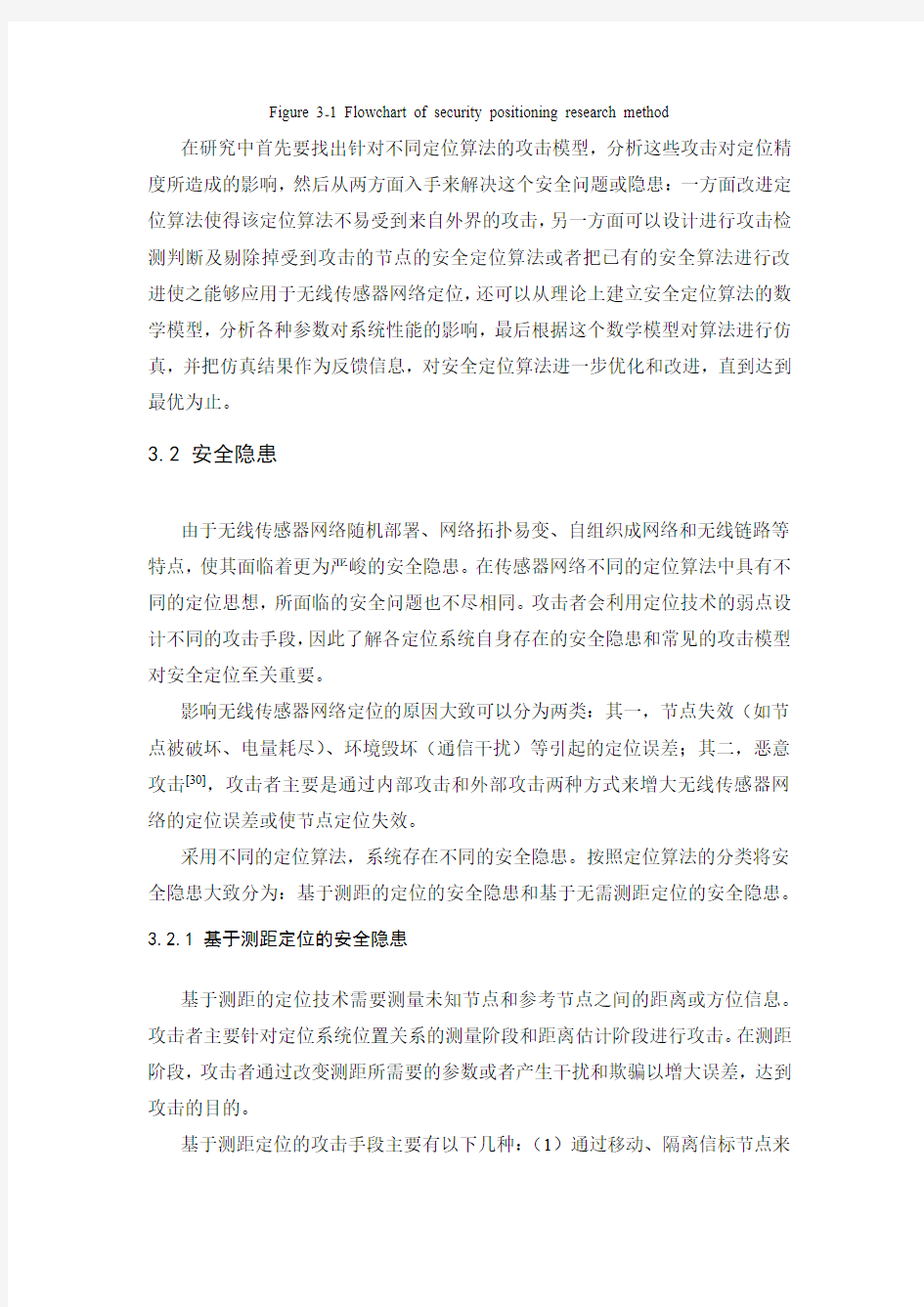

第二种是基于投票的定位算法,如图3-10所示。该定位算法的基本思想是:首先由定位参数集合确定未知节点可能所在的区域,然后将该区域划分成小的正方形网格,将信标节点覆盖最多的区域视为可信区域并将该区域的质心作为未知节点的坐标。

图3-10 基于投票的定位算法

Figure 3-10 Thelocation algorithm of Voting Method

SrdjanCapkun 和Jean-Pierre Hubaux 等提出一种基于测距系统的无线传感器网络安全定位算法[42](Secure Positioning in Wireless Networks ,SPINE )。SPINE 是建立在距离界定协议上的,该协议中攻击者只能增大其和验证者之间的距离而不能缩短,它还利用了多边形校验(VerifiableMultilateration ,VM )的性质。VM

应用在TOA 算法中,如果采用与光传播速度相同的电磁波作为测量距离的媒介,则恶意节点不会减小信标节点与未知节点之间的距离(光的传播速度最快),所以攻击节点只能假装比实际距离大;在三角形内部时,为了保持位置稳定性(Position Consistence )只要移动节点必然将缩短到某一节点间的距离。SPINE 主要用于三个以上的信标节点来组成多个三角形,它就可以通过可验证的多边测量法计算自己的位置,并判断所得位置结果的均方差是否低于阈值来验证该结果的准确性。具体的验证步骤如下:

(1) 首先验证该节点是否在信标节点组成的三角形内部;

(2) 其次验证该节点到周围三个信标节点间的均方差是否在

阈值范围之内,该均方差计算公式为:

()1,2,3i d i -≤?=(3-3)

其中(,)i i x y 为信标节点的坐标值,(,)A A x y 为被验证节点坐标值,如果上式成立,则认为该估计的坐标有效。SPINE 需要较多的定位参数,并且该算法属于集中式定位,这样使得节点的运算量增大。

LoukasLazos, RadhaPoovendran 和SrdjanCapkun 等人提出了无线传感器网络位置估计算法[43](Robust Position Estimation in Wireless Sensor Networks, ROPE )。ROPE 是

基于具有方向性的天线来实现了数据采集前的定位声称验证,集体步骤如下:

(1) 首先判断能否应用多边形校验(VM )算法,如果不行

的话,则以每个信标节点为圆心,以距离界限为半径画圆,执行下

一步运算;

(2) Secure Range-independent Localization :需要信标节点配

备定向天线,在每个天线的扇区,信标节点发送自己的坐标位置和

天线的边界,未知节点收集所有的能接收到得信标节点的坐标和界

限,计算重叠区域,并以重叠区域的质心作为坐标。

该算法可以防止虫洞攻击和女巫攻击,但增加了计算复杂度和通信开销。 Xin Li ,Bei Hua 等提出Bilateration 安全定位算法[44],Bilateration 算法如图3-11和图3-12、3-13所示。在图3-11中,对于两个信标节点组成的圆形区域可

以通过求交点来确定两个位置。在图3-12中,对于三个信标节点组成的圆形区域可以通过求交点来确定唯一的一个位置。如果信标节点的个数大于三个,如图

3-13所示,在理想的情况下,未知节点的坐标是某三个圆的交点,但是在非理想情况下,三个圆不一定能交到一起。寻找所有相交节点最近的交点组成集合,逐个排除可疑节点。

图3-11两个信标节点图3-12 三个信标节点图3-13 多个信标节点

Figure 3-11Twobeacon nodes Figure 3-12Threebeacon nodes Figure 3-13Morebeacon nodes Murat Demirbas, Youngwhan Song等提出A RSSI-based Scheme for Sybil Attack Detection in Wireless Sensor Networks[45]。该算法是根据女巫攻击在同一位置具有不同身份的特点,利用接收信号功率与距离的关系检测是否存在攻击。女巫攻击检测原理如图3-14所示。

图3-14 女巫攻击检测

Figure 3-14 Sybil Attack detection

S节点在t1和t2时刻发送ID(坐标信息),节点A1分别计算t1和t2时刻S节点到A1、A2、A3、A4的信号强度的比率,如果两时刻信号强度的比率相同,则认为存在女巫攻击。该算法在不增加硬件设备的情况下能有的效检测出女巫攻击,但是该算法不适合在节点移动的无线传感器网络中应用。

Wenliang Du, Lei Fang , Peng Ning等提出的定位不规则检测算法[46](Localization Anomaly Detection ,LAD),该算法中认为基于群的布置模型服从

某一个概率分布(Probability Distribution Function),即未知节点按一定的概率分布在目标节点的周围,为了减小节点的运算量,采用查表法和插值法近似计算结果。如图3-15所示,未知节点S的实际位置为S1,当攻击存在时所测得的位置为S2,从S的实际位置看S周围的邻居节点分别为A、B、C、D而S2周围的邻居节点分别为E、F、G、H,当S1和S2之间的邻居节点相差很远时,认为有攻击存在。S1周围的邻居节点是已知的,S2由分布函数计算所得。

图3-15不规则检测算法示意图

Figure 3-15 Diagram of anomalous detectionalgorithm

3.5.2 容忍攻击节点安全定位算法

在容忍攻击节点的安全定位算法中(最小化攻击效果),主要是利用具有鲁棒性的统计算法和健壮的定位机制建立对攻击免疫力强的定位算法,最小化攻击效果,使得恶意节点对系统的攻击效果达到最小。该类安全定位算法主要是基于如下思想和方法来最小化攻击效果:

(1)缩小相交区域,通过改变发射功率或定向天线方向(Variation of the Antenna Orientation and Communication Range)来

达到效果;

(2)设定约束条件,通过包约束(Packet Leashes )、信任度等条件达到目的;

(3)多种安全定位机制共存(Hybrid System )来提高WSN的安全性能。

在实际应用中结合上述几种安全定位的思想,采用不同的方式方法,从而提

高网络的抗攻击能力。下面介绍几种这类较有代表性的安全定位算法。

LOUKAS LAZOS和RADHA POOVENDRAN等提出具有鲁棒性的无线传感器网络定位算法[47](SeRLoc)。在该算法中,信标节点都安装有定向天线,未知节点安装全向天线,未知节点从信标节点获取定位参数。信标节点定时发送节点的位置信息和定向天线相对于绝对坐标系统的角度信息。SeRLoc利用密钥机制保证信息传输安全,采用了基于散列链的随机密钥预分发方案抗冲突原理编制密码,仅仅核对接收到的信标节点之间的密码。SeRLoc运用定向天线增加了定位的精度,但增大了定位的代价。并且该算法是假设在无线传输过程中信标节点没有被恶意节点俘获,但当有信标节点被俘获时,尤其是被俘获的信标节点离未知节点较近时,采用该算法将很难得到正确的未知节点的坐标。

LoukasLazos, RadhaPoovendran等提出HiRLoc算法[48],该算法如图3-16所示。

图3-16 HiRLoc算法示意图

Figure 3-16 Diagram of HiRLocAlgorithm

该算法中信标节点装备定向天线,通过旋转定向天线的方向和改变信号的传播功率从而缩小定位的范围。通过相交区域,未知节点计算自己的位置坐标。该算法实现了在不增加信标节点或定位天线数量的情况下减小了最小交叉区域、提高了定位精度。但是相比于SeRLoc协议,HiRLoc增加了计算复杂度和通信开销。

Santosh Pandey, Farooq Anjum, Byungsuk Kim, Prathima Agrawal. 等提出A Secure low-cost WLAN Localization Scheme[49],该算法使信标节点发送不同的功率信号,未知节点被动地接收功率信号,不同大小功率的信号形成网格将未知节

点区域分割,未知节点接收功率信号并将所接收的各个信标节点功率的大小纪录下来。算法通过增加功率水平数量,减少攻击的可能性。在该算法中未知节点接收到得信号功率越大,则离信标节点的距离越近。未知节点按照所接收到的各个信标节点的RSS信号强度进行排序,将计算得到的位置信息按顺序排列并和理想的位置信息按顺序进行比较,找出符合的最大集合,如果计算的位置信息有多个符合要求,则用这些位置信息的质心来表示坐标。

Yih-Chun Hu和Adrian Perrig等提出包约束(Packet Leashes )算法[50]。Packet Leashes算法利用存在于包中的时间标签记录包发送的时刻和发送节点的有效通信范围,当某个节点接收到包的时刻超出发送节点的有效范围时,则包被丢弃。该算法能够抵制虫洞攻击。

3.6 本章小结

本章主要介绍了无线传感器网络的安全隐患及现有的安全定位机制。首先介绍了无线传感器网络安全定位的研究方法,只有在正确的方法指导下才能实现传感器网络的安全定位,接着本章从基于测距定位和基于无需测距定位等两个方面来分别介绍了无线传感器网络所面临的安全隐患,并针对不同的网络攻击方法分析了现有的防御手段。接着本章分析了虫洞攻击、重放、伪造、篡改攻击、女巫攻击、改变测量距离攻击、节点俘虏攻击等网络攻击的模型及对定位的影响,最后从监测攻击节点安全定位算法和容忍攻击节点安全定位算法两个方面分析了现有的安全定位机制。无线传感器网络安全定位问题的研究是一个漫长而复杂的过程,随着研究的深入一定会出现越来越多的安全定位算法,并且定位效果也会进一步提高。

网络的安全隐患及其对策 【论文关键词】计算机网络安全计算机病毒黑客攻击防范措施 【论文摘要】计算机诞生之初功能较为单一,数据处理相对简单,随着计算机网络技术的飞速发展和应用,计算机功能的多样化与信息处理的复杂程度显著提高,计算机网络系统给用户带来了很多不安全的隐患,计算机网络安全已经越来越受到人们的高度重视。计算机网络安全问题成为当今最为热门的焦点之一,随着网络技术的发展,安全防范措施也在不断更新。 由于计算机网络具有互通性、独立性和广泛性的特点,无论是在局域网还是在广域网中,都存在着自然和人为等诸多因素的潜在威胁,黑客攻击、病毒扩散、网络犯罪的数量迅速增长,网络的安全问题日趋严峻。网络病毒的防治和信息安全问题已成为计算机领域的重点研究对象。不过计算机网络安全是一个综合的系统工程,需要我们做长期的探索和规划。 一、计算机网络安全 参照国际标准化组织ISO关于计算机安全的定义,计算机网络安全一般是指采取相应的管理、技术和措施,保护计算机网络系统中硬件、软件和数据资源不遭到更改、泄露和破坏,使计

算机网络系统正常运行,让网络发挥更大更好的作用。目前,我国《计算机信息安全保护条例》的权威定义是:通过计算机技术和网络技术手段,使计算机系统的硬件、软件、数据库等受到保护,最大可能不因偶然的或恶意的因素而遭破坏、更改或泄密,系统能够正常运行,使用户获得对信息使用的安全感。无论是我国,还是国际上,对计算机安全的定义均包含物理安全和逻辑安全两方面的内容,其逻辑安全的内容可理解为我们常说的信息安全,是指对信息的保密性、完整性和可用性的保护,而网络安全性的含义是信息安全的引申,即网络安全是对网络信息保密性、完整性和可用性的保护。关于计算机网络安全的基本组成:(1)网络实体安全:如计算机的物理条件、物理环境及设施的安全标准,计算机硬件、附属设备及网络传输线路的安装及配置等;(2)软件安全:如保护网络系统不被非法侵入,系统软件与应用软件不被非法复制、篡改、不受病毒的侵害等;(3)数据安全:如保护网络信息的数据安全,不被非法存取,保护其完整、一致等;(4)网络安全管理:如运行时突发事件的安全处理等,包括采取计算机安全技术,建立安全管理制度,开展安全审计,进行风险分析等内容。 二.计算机网络安全的现状 影响计算机网络安全的因素有很多,其中既包括人为因素,也包括技术因素。而我国网络安全现状不容乐观,主要有:信息和网络的安全防护能力差;网络安全人才短缺;全社会的信息安

南京航空航天大学 硕士学位论文 基于无线传感器网络的环境监测系统设计与实现 姓名:耿长剑 申请学位级别:硕士 专业:电路与系统 指导教师:王成华 20090101

南京航空航天大学硕士学位论文 摘要 无线传感器网络(Wireless Sensor Network,WSN)是一种集成了计算机技术、通信技术、传感器技术的新型智能监控网络,已成为当前无线通信领域研究的热点。 随着生活水平的提高,环境问题开始得到人们的重视。传统的环境监测系统由于传感器成本高,部署比较困难,并且维护成本高,因此很难应用。本文以环境温度和湿度监控为应用背景,实现了一种基于无线传感器网络的监测系统。 本系统将传感器节点部署在监测区域内,通过自组网的方式构成传感器网络,每个节点采集的数据经过多跳的方式路由到汇聚节点,汇聚节点将数据经过初步处理后存储到数据中心,远程用户可以通过网络访问采集的数据。基于CC2430无线单片机设计了无线传感器网络传感器节点,主要完成了温湿度传感器SHT10的软硬件设计和部分无线通讯程序的设计。以PXA270为处理器的汇聚节点,完成了嵌入式Linux系统的构建,将Linux2.6内核剪裁移植到平台上,并且实现了JFFS2根文件系统。为了方便调试和数据的传输,还开发了网络设备驱动程序。 测试表明,各个节点能够正确的采集温度和湿度信息,并且通信良好,信号稳定。本系统易于部署,降低了开发和维护成本,并且可以通过无线通信方式获取数据或进行远程控制,使用和维护方便。 关键词:无线传感器网络,环境监测,温湿度传感器,嵌入式Linux,设备驱动

Abstract Wireless Sensor Network, a new intelligent control and monitoring network combining sensor technology with computer and communication technology, has become a hot spot in the field of wireless communication. With the improvement of living standards, people pay more attention to environmental issues. Because of the high maintenance cost and complexity of dispose, traditional environmental monitoring system is restricted in several applications. In order to surveil the temperature and humidity of the environment, a new surveillance system based on WSN is implemented in this thesis. Sensor nodes are placed in the surveillance area casually and they construct ad hoc network automatieally. Sensor nodes send the collection data to the sink node via multi-hop routing, which is determined by a specific routing protocol. Then sink node reveives data and sends it to the remoted database server, remote users can access data through Internet. The wireless sensor network node is designed based on a wireless mcu CC2430, in which we mainly design the temperature and humidity sensors’ hardware and software as well as part of the wireless communications program. Sink node's processors is PXA270, in which we construct the sink node embedded Linux System. Port the Linux2.6 core to the platform, then implement the JFFS2 root file system. In order to facilitate debugging and data transmission, the thesis also develops the network device driver. Testing showed that each node can collect the right temperature and humidity information, and the communication is stable and good. The system is easy to deploy so the development and maintenance costs is reduced, it can be obtained data through wireless communication. It's easy to use and maintain. Key Words: Wireless Sensor Network, Environment Monitoring, Temperature and Humidity Sensor, Embedded Linux, Device Drivers

无线传感器网络的安全性研究 0 引言 无线传感器网络(WSN,Wireless Sensor Network)是一种自组织网络,由大量具有无线通信、数据采集和处理、协同合作等功能的节点协同组织构成。WSN在军事、环境、工控和交通等方面有着广阔的应用前景。由于大多数用户对WSN的安全性有较高要求,而WSN有着与传统的Ad hoc网络不同的特点,大多数传统的安全机制和安全协议难以直接应用于WSN,因此有必要设计适合WSN的安全性方案。 无线传感器网络与传统的ad hoc网络相比有如下独有的特点[1]: (1)传感器节点数量巨大,网络规模庞大; (2)节点密集分布在目标区域; (3)节点的能量、存储空间及计算能力受限,容易失效; (4)动态的网络拓扑结构; (5)通常节点不具有统一的身份(ID)。 1 WSN的安全性问题 WSN中,最小的资源消耗和最大的安全性能之间的矛盾,是传感器网络安全性的首要问题。通常两者之间的平衡需要考虑到有限的能量、有限的存储空间、有限的计算能力、有限的通信带宽和通信距离这五个方面的问题。 WSN在空间上的开放性,使得攻击者可以很容易地窃听、拦截、篡改、重播数据包。网络中的节点能量有限,使得WSN易受到资源消耗型攻击。而且由于节点部署区域的特殊性,攻击者可能捕获节点并对节点本身进行破坏或破解。 另外,WSN是以数据通信为中心的,将相邻节点采集到的相同或相近的数据发送至基站前要进行数据融合,中间节点要能访问数据包的内容,因此不适合使用传统端到端的安全机制。通常采用链路层的安全机制来满足WSN的要求。 2 常见的攻击和解决方案 在WSN协议栈的不同层次上,会受到不同的攻击,需要不同的防御措施和安全机制。 2.1 物理层 物理层完成频率选择、载波生成、信号检测和数据加密的功能。所受到的攻击通常有: 1)拥塞攻击:攻击节点在WSN的工作频段上不断的发送无用信号,可以使在攻击节点通信半径内的节点不能正常工作。如这种攻击节点达到一定的密度,整个网络将面临瘫痪。 拥塞攻击对单频点无线通信网络影响很大,采用扩频和跳频的方法可很好地解决它。 2)物理破坏:WSN节点分布在一个很大的区域内,很难保证每个节点都是物理安全的。攻击者可能俘获一些节点,对它进行物理上的分析和修改,并利用它干扰网络的正常功能。甚至可以通过分析其内部敏感信息和上层协议机制,破坏网络的安全性。 对抗物理破坏可在节点设计时采用抗窜改硬件,同时增加物理损害感知机制。另外,可对敏感信息采用轻量级的对称加密算法进行加密存储。 2.2 MAC层 MAC层为相邻节点提供可靠的通信通道。MAC协议分3类:确定性分配、竞争占用和随机访问。其中随机访问模式比较适合无线传感网络的节能要求。 随机访问模式中,节点通过载波监听的方式来确定自身是否能访问信道,因此易遭到拒绝服务攻击(Distributed Denial of Service,DOS)[2]。一旦信道发生冲突,节点使用二进指数倒退算法确定重发数据的时机。攻击者只需产生一个字节的冲突就可以破坏整个数据包的发送,这时接收者回送数据冲突的应答ACK,发送节点则倒退并重新选择发送时机。如此这般反复冲突,节点不断倒退,导致信道阻塞,且很快耗尽节点有限的能量。

无线传感器网络面临的安全隐患及安全定位机制 随着通信技术的发展,安全问题显得越来越重要。在现实生活中,有线网络已经深入到千家万户:互联网、有线电视网络、有线电话网络等与人们生活的联系越来越紧密,已经成为必不可少的一部分,有线网络的安全问题已经能够得到有效的解决。在日常生活中,人们可以放心的使用这些网络,利用它来更好的生活和学习。然而随着无线通信技术的不断发展,无线网络在日常生活中已占据重要的地位,如无线LAN技术、3G技术、4G技术等,同时也有许多新兴的无线网络技术如无线传感器网络, Ad-hoc 等有待进一步发展。随着人们对无线通信的依赖越来越强烈,无线通信的安全问题也面临着重要的考验。本章首先介绍普通网络安全定位研究方法,随后介绍无线传感器网络存在的安全隐患以及常见的网络攻击模型,分析比较这些攻击模型对定位的影响,最后介绍已有的一些安全定位算法,为后续章节的相关研究工作打下基础。 3.1 安全定位研究方法 不同的定位算法会面临着不同的安全方面的问题,安全定位的研究方法可以 采用图 3-1 所示的流程来进行。

图3-1安全定位方法研究流程图 Figure 3-1 Flowchart of security positi oning research method 在研究中首先要找出针对不同定位算法的攻击模型,分析这些攻击对定位精 度所造成的影响,然后从两方面入手来解决这个安全问题或隐患:一方面改进定 位算法使得该定位算法不易受到来自外界的攻击,另一方面可以设计进行攻击检 测判断及剔除掉受到攻击的节点的安全定位算法或者把已有的安全算法进行改进使之能够应用于无线传感器网络定位,还可以从理论上建立安全定位算法的数学模型,分析各种参数对系统性能的影响,最后根据这个数学模型对算法进行仿真,并把仿真结果作为反馈信息,对安全定位算法进一步优化和改进,直到达到最优为止。 3.2安全隐患 由于无线传感器网络随机部署、网络拓扑易变、自组织成网络和无线链路等特点,使其面临着更为严峻的安全隐患。在传感器网络不同的定位算法中具有不同的定位思想,所面临的安全问题也不尽相同。攻击者会利用定位技术的弱点设计不同的攻击手段,因此了解各定位系统自身存在的安全隐患和常见的攻击模型对安全定位至

计算机网络安全的主要隐患及措施 随着互联网技术和计算机技术的快速发展,计算机网络安全隐患也显得越来越突出和重要。因此,本文主要讨论了影响计算机网络安全的隐患问题,并做出了一些针对性的解决方案。 【关键词】计算机;网络安全;主要隐患;措施 近年来,随着我国逐渐进入信息化时代,计算机网络给人们的生活带来了诸多便利的同时,也存在很多安全隐患。计算机网络技术的开放性特点和人们的不规范使用行为使电脑容易被攻击而导致个人信息泄露。因此,科学的计算机网络安全管理措施对于避免网络安全受到威胁,确保计算机网络信息安全具有重大意义。 1计算机网络安全的主要隐患 1.1计算机病毒入侵 计算机病毒是一种虚拟的程序,是当前计算机网络安全的首要隐患。病毒包括网络病毒和文件病毒等多种类型,具有较强的潜伏性、隐蔽性、损坏性和传染性等特征,如果计算机遭到病毒入侵,一般的杀毒软件并不能彻底清除计算机病毒。 1.2黑客入侵 黑客入侵是常见的一种计算机网络安全威胁。黑客非法入侵到用户的电脑中,窃取用户的网络数据、信息,删除用户数据、盗走用户的账户、密码,甚至财产等。此外,黑客向目标计算机植入病毒时,会导致电脑死机、速度变慢、自动下载、瘫痪等现象,造成系统信息的流

失和网络瘫痪。 1.3网络诈骗 计算机网络技术的互通性、虚拟性和开放特性,给很多不法分子可乘之机,不法分子通常针对计算机使用者进行网络诈骗,主要通过淘宝、京东等网络购物平台、QQ、微信等网络交友工具、手机短信等手段散播虚假信息,使防骗意识薄弱的网民掉进网络陷阱之中,进而造成其财产安全受损。 1.4网络漏洞 大部分软件都可能会发网络漏洞,一旦网络漏洞被黑客发现,很快就会被攻击,其中恶意扣费攻击尤为严重。现在比较热门的App软件中有97%是有漏洞的,网络漏洞一般存在于缺乏相对完善的保护系统的个人用户、校园用户以及企业计算机用户中,主要是因为网络管理者的网络防范意识薄弱,缺乏定期系统检查和系统修复,导致网络漏洞被暴露甚至扩大,从而导致个人信息泄露。 2计算机网络安全管理的解决措施 2.1建立防火墙安全防范系统 防火墙是安全管理系统的重要组成部分,所有的数据和信息的传输以及访问操作都要经过防火墙的监测和验证,以防止黑客入侵、病毒侵染、非正常访问等具有威胁性操作的发生,进而提高了网络信息的安全性,对保护信息和应用程序等方面有重要的作用。因此,用户应当建立防火墙安全防范系统,及时安装更新防火墙软件的版本。 2.2定期升级防病毒和杀毒软件

基于无线传感器网络的桥梁安全检测系统 摘要 根据桥梁监测无线传感器网络技术的桥梁安全监测系统,以实现方案的安全参数的需要;对整个系统的结构和工作原理的节点集、分簇和关键技术,虽然近年来在无线传感器网络中,已经证明了其潜在的提供连续结构响应数据进行定量评估结构健康,许多重要的问题,包括网络寿命可靠性和稳定性、损伤检测技术,例如拥塞控制进行了讨论。 关键词:桥梁安全监测;无线传感器网络的总体结构;关键技术 1 阻断 随着交通运输业的不断发展,桥梁安全问题受到越来越多人的关注。对于桥梁的建设与运行规律,而特设的桥梁检测的工作情况,起到一定作用,但是一座桥的信息通常是一个孤立的片面性,这是由于主观和客观因素,一些桥梁安全参数复杂多变[1]。某些问题使用传统的监测方法难以发现桥梁存在的安全风险。因此长期实时监测,预报和评估桥梁的安全局势,目前在中国乃至全世界是一个亟待解决的重要问题。 桥梁安全监测系统的设计方案,即通过长期实时桥跨的压力、变形等参数及测试,分析结构的动力特性参数和结构的评价科关键控制安全性和可靠性,以及问题的发现并及时维修,从而确保了桥的安全和长期耐久性。 近年来,桥梁安全监测技术已成为一个多学科的应用,它是在结构工程的传感器技术、计算机技术、网络通讯技术以及道路交通等基础上引入现代科技手段,已成为这一领域中科学和技术研究的重点。 无线传感器网络技术,在桥梁的安全监测系统方案的实现上,具有一定的参考价值。 无线传感器网络(WSN)是一种新兴的网络科学技术是大量的传感器节点,通过自组织无线通信,信息的相互传输,对一个具体的完成特定功能的智能功能的协调的专用网络。它是传感器技术的一个结合,通过集成的嵌入式微传感器实时监控各类计算机技术、网络和无线通信技术、布式信息处理技术、传感以及无线发送收集到的环境或各种信息监测和多跳网络传输到用户终端[2]。在军事、工业和农业,环境监测,健康,智能交通,安全,以及空间探索等领域无线传感器网络具有广泛应用前景和巨大的价值。 一个典型的无线传感器网络,通常包括传感器节点,网关和服务器,如图1

无线传感器网络的应用与影响因素分析 摘要:无线传感器网络在信息传输、采集、处理方面的能力非常强。最初,由于军事方面的需要,无线传感网络不断发展,传感器网络技术不断进步,其应用的X围也日益广泛,已从军事防御领域扩展以及普及到社会生活的各个方面。本文全面描述了无线传感器网络的发展过程、研究领域的现状和影响传感器应用的若干因素。关键词:无线传感器网络;传感器节点;限制因素applications of wireless sensor networks and influencing factors analysis liu peng (college of puter science,yangtze university,jingzhou434023,china) abstract:wireless sensor networks in the transmission of informa- tion,collecting,processing capacity is very strong.initially,due to the needs of the military aspects of wireless sensor networks,the continuous development of sensor network technology continues to progress its increasingly wide range of applications,from military defense field to expand and spread to various aspects of social life.a prehensive description of the development process of the wireless sensor network,the status of the research areas and a number of factors affecting the application of the sensor. keywords:wireless sensor networks;sensor nodes;limiting factor 一、无线传感器网络的技术起源以及特点

第36卷 增刊Ⅰ2008年 10月 华 中 科 技 大 学 学 报(自然科学版) J.Huazhong Univ.of Sci.&Tech.(Natural Science Edition )Vol.36Sup.Ⅰ Oct. 2008 收稿日期:2008207215. 作者简介:郝志凯(19832),男,博士研究生,E 2mail :zk -hao @https://www.doczj.com/doc/fb365480.html,. 基金项目:国家高技术研究发展计划资助项目(2006AA11Z225);国家自然科学基金资助项目(60635010, 60605026). 无线传感器网络定位方法综述 郝志凯 王 硕 (中国科学院自动化研究所复杂系统与智能科学实验室,北京100190) 摘要:介绍了国内外研究机构在无线传感器网络定位方法方面开展的研究工作,并对这些研究工作进行了归纳和总结.定位的基本方法分为距离式定位和非距离式定位.距离式定位是通过测量距离或角度进行位置估计,测量数据的精度对定位精度有很大影响.非距离式定位是通过节点间的hop 数或估计距离计算节点的坐标,这种方法不需要测量距离或角度,利用估计距离代替真实距离,算法简单但精度不高.无线传感器网络中定位方法的应用需要针对不同的应用场合,综合考虑节点的规模、成本及系统对定位精度等要求来进行设计和选择. 关 键 词:无线传感器网络;定位方法;距离式定位;非距离式定位;相对定位 中图分类号:TN919.2;TP732 文献标识码:A 文章编号:167124512(2008)S120224204 Survey on localization algorithms for wireless sensor net w orks H ao Zhi k ai W ang S huo (Laboratory of Complex Systems and Intelligence Science ,Institute of Automation , Chinese Academy of Sciences ,Beijing 100190) Abstract :Current researches in wireless sensor networks (WSNs ′ )localization algorit hms are int ro 2duced ,and t hese researches are analyzed and concluded.The p recision of t he nodes ′locations are im 2portant for t he data ′s effectiveness in WSNs ′.The localization algorit hms are divided into range 2based and range 2free.Range 2based algorit hms use t he measured distance and angle to calculate t he nodes ′coordinates.However ,t he range 2f ree researches use hop s or evaluated distance to localization ,which are simple but low 2precision.In different occasions ,t he algorit hm should be taken account in t he net 2work ′s size ,co st ,p recision and so on. K ey w ords :wireless sensor networks (WSNs ′ );localization ;range 2based ;range 2f ree ;relative po sitio 2ning 目前广泛使用的全球卫星导航定位系统GPS 可用来确定携带者的绝对位置,但不适合在 无线传感器网络中大量使用.主要有以下原因[1]:a .成本高.无线传感器网络中的节点数量多、分 布密集,如果各节点都配备GPS 接收器成本很高;b .能源限制.网络中的节点通常是通过内部电池进行供电,由于其工作环境有时在森林、山地等人迹罕至的地方,对其进行电源更换困难;c .工作环境限制.节点有时会分布在室内等电磁 波较难到达的环境中,这种工作环境下GPS 无法完成定位任务;d .尺寸较大.由于上述种种原因使得GPS 不能广泛用在无线传感器网络系统的节点上,这就需要发展适合于无线传感器网络应用的节点定位方法. 鉴于无线传感器网络节点在能耗、计算能力、通信能力等方面的限制,其节点的定位方法应该具有分布式、低复杂性、精度较高、通用性较好等特点,国内外的研究机构已开展了大量工作[2~9].

一、课题研究目的 针对目前中国的交叉路口多,车流量大,交通混乱的现象研究一种控制交通信号灯的基于无线传感器的智能交通系统。 二、课题背景 随着经济的快速发展,生活方式变得更加快捷,城市的道路也逐渐变得纵横交错,快捷方便的交通在人们生活中占有及其重要的位置,而交通安全问题则是重中之重。据世界卫生组织统计,全世界每年死于道路交通事故的人数约有120 万,另有数100 万人受伤。中国拥有全世界1. 9 %的汽车,引发的交通事故占了全球的15 % ,已经成为交通事故最多发的国家。2000 年后全国每年的交通事故死亡人数约在10 万人,受伤人数约50万,其中60 %以上是行人、乘客和骑自行车者。中国每年由于汽车安全方面所受到的损失约为5180 亿(人民币),死亡率为9 人/ 万·车,因此,有效地解决交通安全问题成为摆在人们面前一个棘手的问题。 在中国,城市的道路纵横交错,形成很多交叉口,相交道路的各种车辆和行人都要在交叉口处汇集通过。而目前的交通情况是人车混行现象严重,非机动车的数量较大,路口混乱。由于车辆和过街行人之间、车辆和车辆之间、特别是非机动车和机动车之间的干扰,不仅会阻滞交通,而且还容易发生交通事故。根据调查数据统计,我国发生在交叉口的交通事故约占道路交通事故的1/ 3,在所有交通事故类型中居首位,对交叉口交通安全影响最大的是冲突点问题,其在很大程度上是由于信号灯配时不合理(如黄灯时间太短,驾驶员来不及反应),以及驾驶员不遵循交通信号灯,抢绿灯末或红灯头所引发交通流运行的不够稳定。随着我国经济的快速发展,私家车也越来越多,交通控制还是延续原有的定时控制,在车辆增加的基础上,这种控制弊端也越来越多的体现出来,造成了十字交叉路口的交通拥堵和秩序混乱,严重的影响了人们的出行。智能交通中的信号灯控制显示出了越来越多的重要性。国外已经率先开展了智能交通方面的研究。 美国VII系统(vehicle infrastructure integration),利用车辆与车辆、车辆与路边装置的信息交流实现某些功能,从而提高交通的安全和效率。其功能主要有提供天气信息、路面状况、交叉口防碰撞、电子收费等。目前发展的重点主要集中在2个应用上: ①以车辆为基础; ②以路边装置为基础。欧洲主要是CVIS 系统(cooperative vehicle infrastructure system)。它有60 多个合作者,由布鲁塞尔的ERTICO 组织统筹,从2006 年2 月开始到2010年6月,工作期为4年。其目标是开发出集硬件和软件于一体的综合交流平台,这个平台能运用到车辆和路边装置提高交通管理效率,其中车辆不仅仅局限于私人小汽车,还包括公共交通和商业运输。日本主要的系统是UTMS 21 ( universal traffic management system for the 21st century , UTMS 21)。是以ITS 为基础的综合系统概念,由NPA (National Police Agency) 等5个相关部门和机构共同开发的,是继20 世纪90 年代初UTMS 系统以来的第2代交通管理系统,DSSS是UTMS21中保障安全的核心项目,用于提高车辆与过街行人的安全。因此,从国外的交通控制的发展趋势可以看出,现代的交通控制向着智能化的方向发展,大多采用计算机技术、自动化控制技术和无线传感器网络系统,使车辆行驶和道路导航实现智能化,从而缓解道路交通拥堵,减少交通事故,改善道路交通环境,节约交通能源,减轻驾驶疲劳等功能,最终实现安全、舒适、快速、经济的交通环境。

一、填空 1.无线传感器网络系统通常包含汇聚节点、传感器节点、管理节点。 2.传感器节点一般由通信模块、传感器模块、存储模块和电源模块 组成。 3.无线传感器节点的基本功能是:采集数据、数据处理、控制和通 信。 4.传感器节点通信模块的工作模式有发送、接收和空闲。 5.无线通信物理层的主要技术包括介质的选择、频段的选择、调制 技术和扩频技术。 6.扩频技术按照工作方式的不同,可以分为四种:直接序列扩频、 跳频、跳时和宽带线性调频扩频。 7.目前无线传感器网络采用的主要传输介质包括无线电波、光纤、 红外线等。 8.无线传感器网络可以选择的频段有:868MHz、915MHz、和5GHz。 9.传感器网络的电源节能方法:休眠机制、数据融合。 10.根据对传感器数据的操作级别,可将数据融合技术分为一下三类: 决策级融合、特征级融合、数据级融合。 11.根据融合前后数据的信息含量分类(无损失融合和有损失融合) 12.根据数据融合与应用层数据语义的关系分类(依赖于应用的数据 融合、独立于应用的数据融合、结合以上两种技术的数据融合)13.定向扩散路由机制可以分为三个阶段:兴趣扩散、梯度建立、路 径加强。

14.无线传感器网络的关键技术主要包括:时间同步机制、数据融合、 路由选择、定位技术、安全机制等。 15.无线传感器网络通信安全需求主要包括结点的安全保证、被动抵 御的入侵能力、主动反击入侵的能力。 16.标准用于无线局域网,标准用于低速无线个域网。 17.规定三种帧间间隔:SIFS、PIFS、DIFS。 18.标准为低速个域网制定了物理层和MAC子层协议。 19.ZigBee主要界定了网络、安全和应用框架层,通常它的网络层支 持三种拓扑结构:网状网络、树形网络、星型网络。 20.传感器网络中常用的测距方法有:接收信号强度指示、到达时间 差、到达角。 21.ZigBee网络分4层分别为:物理层、网络层、应用层、数据链路 层。 22.与传统网络的路由协议相比,无线传感器网络的路由协议具有以 下特点:能量优先、基于局部拓扑、以数据为中心、应用相关。 23.数据融合的内容主要包括:目标探测、数据关联、跟踪与识别、 情况评估与预测。 24.无线传感器网络信息安全需求主要包括数据的机密性、数据鉴别、 数据的完整性、数据的实效性。 25.传感器结点的限制条件是电源能量有限、通信能力有限、计算和 存储能力有限。

摘要 无线传感器网络(WSN,Wireless Sensor Network)是近年来迅速发展并受到普遍重视的新型网络技术,它的出现和发展给人类的生活和生产的各个领域带来了深远的影响。无线传感器网络节点定位技术是无线传感器网络应用研究的基础。目前,已有多种定位技术被应用于室内定位中,尤其是基于接收信号强度(RSSI,Received Signal Strength Indication)的定位技术以其低功耗、低成本、易于实现等优点,得到了无线传感器网络研究学者们的青睐。 本文重点研究了基于RSSI的室内定位的关键技术,主要包括定位模型分析和定位算法设计。首先,为了获得较为精确的定位,根据RSSI测距原理和无线信号传播衰减模型在设定的室内环境进行多次实验,通过计算及均值处理等方法反复调整以获得标准的定位模型参数,得到高精度的等效距离。接着,根据三边定位算法原理简化定位算法,建立更为简单的定位模型,采用双边定位得到两个可能的定位点,再利用RSSI测距原理对两个定位点进行择优选择确定定位点。最后,在Arduino开发平台上对参考节点与未知节点这两类iDuino节点的室内定位模型进行了软件开发设计和程序开发。在设定的室内环境部署iDuino节点,搭建实验定位模型,并实现了定位。 关键词:无线传感器网络,节点,室内定位,RSSI,Arduino

ABSTRACT Wireless sensor network (WSN) is developed rapidly and universally emphasized as a new network technology in recent years, the advent and development of WSN have had a profound and lasting impact on the life and all areas of production of human beings. Wireless nodes localization technology is the basis in the application and studies of wireless sensor network. There are a variety of positioning technology have been used in indoor location at present, especially the based on RSSI (received signal strength) positioning technology gets a great preference from many scholars of studies of wireless sensor network with the advantages of low power consumption, low cost and easy to realize. This paper mainly studies the key technology of indoor positioning based on RSSI, which mainly includes the positioning model analysis and positioning algorithm design. First, in order to obtain more accurate positioning, we perform several experiments according to the RSSI ranging principle and wireless signal propagation attenuation model in the setting of indoor environment, and get accurate positioning model parameters and equivalent distance by the methods of calculation and mean processing. Then, we simplify Trilateral Localization Algorithm to Bilateral Location Algorithm and establish a simpler positioning model, with which we can get two nodes of possible location, and determine the better node according to the RSSI ranging principle. At last, we make software designing and programming of these nodes that are anchor nodes and nodes of unknown on the Arduino development platform. Combined with the indoor environment we selected, we deploy the iDuino nodes and then build location model, with which we implement the location. KEY WORDS:Wireless Sensor Network,Nodes,Indoor Location,RSSI,Arduino

Enhance the initiative and predictability of work safety, take precautions, and comprehensively solve the problems of work safety. (安全管理) 单位:___________________ 姓名:___________________ 日期:___________________ 网络安全存在的问题及对策分析 (标准版)

网络安全存在的问题及对策分析(标准版)导语:根据时代发展的要求,转变观念,开拓创新,统筹规划,增强对安全生产工作的主动性和预见性,做到未雨绸缪,综合解决安全生产问题。文档可用作电子存档或实体印刷,使用时请详细阅读条款。 摘要:随着互联网的快速发展,网络安全问题逐渐凸显出来,网络安全问题已经成为制约互联网发展的重要因素。如何明确网络安全概念,提高网络安全性,成为了网络发展的重要内容。从目前网络发展来看,网络安全对于互联网用户具有重要意义,用户在网络上进行的信息传输、数据管理、银行支付等行为,如果不能有效保证其安全性和有效性,不但会制约互联网的发展,也会给用户造成难以估量的损失。基于这一认识,我们必须认识到网络安全的重要性,应从网络安全实际出发,认真分析网络安全存在的问题,并制定相应的对策,提高网络安全性。 关键词:网络安全;互联网发展;问题及对策 一、前言 随着互联网的快速发展,互联网在各个领域的应用取得了积极进展,互联网已经成为多个领域的重要辅助手段,对提高工作效率和改变生活方式起到积极的促进作用。但是随着网络个人信息的增多,以

文章编号:1004-9037(2009)02-0254-05 基于无线传感网络的大型结构健康监测系统 尚 盈 袁慎芳 吴 键 丁建伟 李耀曾 (南京航空航天大学智能材料与结构航空科技重点实验室,南京,210016) 摘要:针对大型碳纤维复合材料机翼盒段壁板结构,实现了基于无线传感网络的多点应变结构健康监测系统,采用自组织竞争神经网络成功判别了集中载荷模拟的损伤位置。本系统由传感采集子系统、无线传感网络子系统和终端监控子系统三部分组成。为了降低系统网络功耗及成本,提高系统的稳定性和可靠性,改善传感网络的实时性和同步性,设计了可直接配接无线传感网络节点的低功耗多通道应变传感器信号调理电路和基于无线传感网络的层次路由协议,开发了多通道应变数据采集、网络簇头转发和中继节点接收等主要软件模块。实验证明,相比于传统有线的监测方法和数据采集系统,基于无线传感网络的结构健康监测系统具有负重轻、成本低、易维护和搭建移动方便等优点。 关键词:无线传感网络;结构健康监测;层次路由协议;自组织竞争网络中图分类号:T P2;T P9 文献标识码:A 基金项目:国家“八六三”高技术研究发展计划(2007AA 032117)资助项目;国家自然科学基金(60772072,50420120133)资助项目;航空基金(20060952)资助项目。 收稿日期:2007-09-05;修订日期:2008-04-17 Large -Scale Structural Health Monitoring System Based on Wireless Sensor Networks S hang Ying ,Yuan Shenf ang ,Wu J ian ,Ding J ianw ei ,L i Yaoz eng (T he A ero nautic Key La bo rat or y o f Smart M ater ial and Str uct ur e,N anjing U niv ersit y o f Aer onautics and A str onautics,N anjing,210016,China) Abstract :Aimed at the large-scale structure and anisotropy nature o f the carbon fiber compos-ite material w ing box ,a large-scale structural health m onitoring system based on w ireless sen-sor netw orks is presented .A kind of artificial neural netw ork is designed to distinguish the damag e locatio n simulated by the co ncentrated load .The sy stem co nsists o f the sensor data ac-quisition,the w ireless sensor netw or ks,and the terminal monitoring sub-sy stem s.To im pro ve the performance o f the system ,the signal conditio ning circuit and the hierarchical routing pro -to col are designed based o n w ireless sensor netw orks ,the prog rams of data acquisition and Sink node are ex ploited.Experimental result pro ves that the system has advantag es of flexibili-ty o f deplo yment,low maintenance and deploym ent costs . Key words :w ir eless senso r netw or ks ;str uctural health monitoring ;hierarchical routing ;self -org anizing com petitive netw o rk 引 言 结构健康监测技术是采用智能材料结构的新概念,利用集成在结构中的先进传感/驱动元件网络,在线实时地获取与结构健康状况相关的信息(如应力、应变、温度、振动模态、波传播特性等),结 合先进的信号信息处理方法和材料结构力学建模 方法,提取特征参数,识别结构的状态,包括损伤,并对结构的不安全因素在其早期就加以控制,以消除安全隐患或控制安全隐患的进一步发展,从而实现结构健康自诊断、自修复、保证结构的安全和降低维修费用[1]。 无线传感网络节点具有局部信号处理的功能, 第24卷第2期2009年3月数据采集与处理Jour nal of D ata A cquisition &P ro cessing Vo l.24N o.2M a r.2009