NFPP配置

63.1概述

网络基础保护策略(Network Foundation Protection Policy),简称NFPP。

?63.1.1NFPP的作用

?63.1.2NFPP的原理

63.1.1NFPP的作用

在网络环境中经常发现一些恶意的攻击,这些攻击会给交换机带来过重的负担,引起交换机CPU利用率过高,导致交换机无法正常运行。这些攻击具体表现在:

?拒绝服务攻击可能导致到大量消耗交换机内存、表项或者其它资源,使系统无法继续

服务。

?大量的报文流砸向CPU,占用了整个送CPU的报文的带宽,导致正常的协议流和

管理流无法被CPU处理,带来协议震荡或者无法管理,从而导致数据面的转发受

影响,并引起整个网络无法正常运行。

?大量的报文砸向CPU会消耗大量的CPU资源,使CPU一直处于高负载状态,从

而影响管理员对设备进行管理或者设备自身无法运行。

NFPP可以有效地防止系统受这些攻击的影响。在受攻击情况下,保护系统各种服务的正常运行,以及保持较低的CPU负载,从而保障了整个网络的稳定运行。

63.1.2NFPP的原理

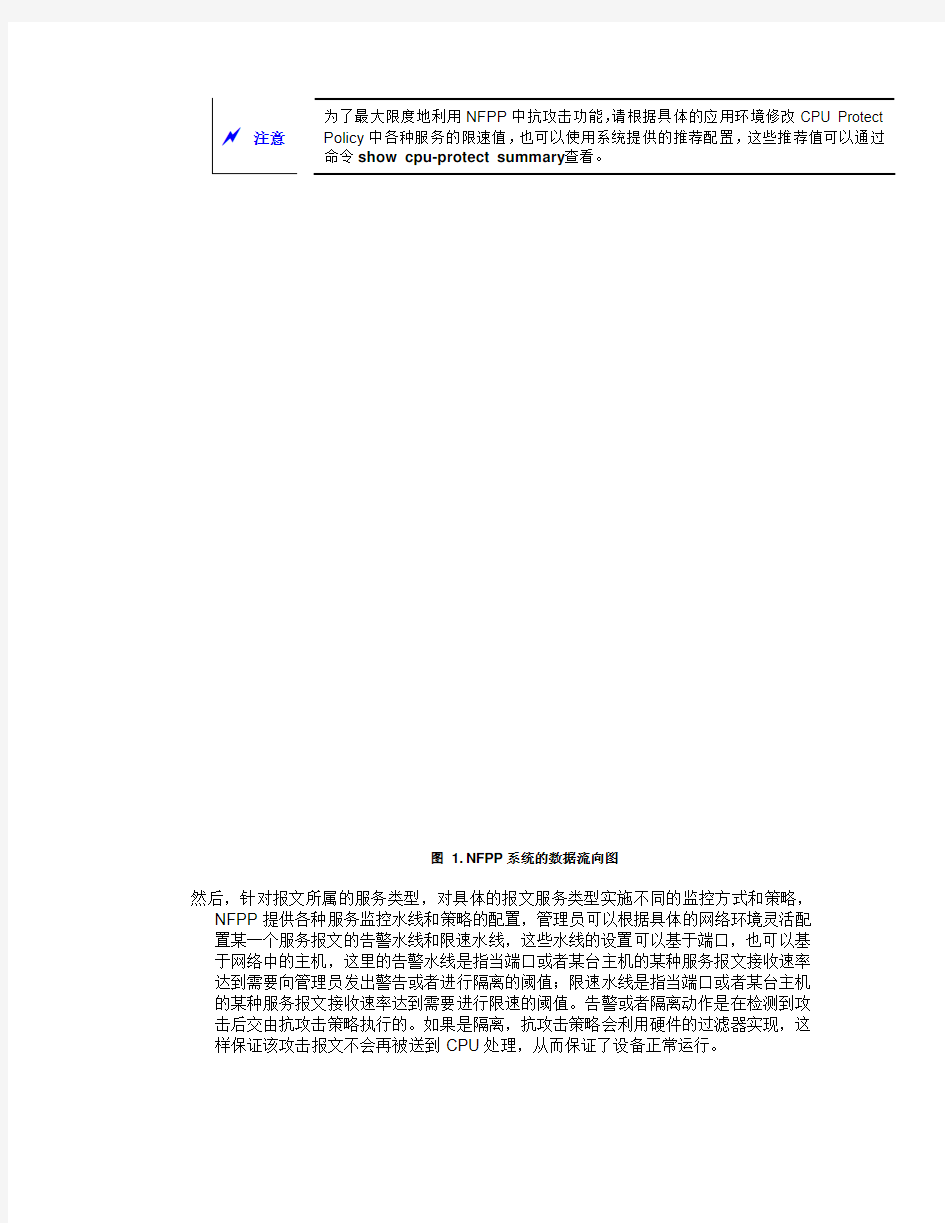

如图1所描述的,NFPP系统处理数据流时,需要经过硬件过滤、CPU Protect Policy(简称CPP)、报文攻击检测/限速、Protocol/Manage/route流分类和集中限速等几个流

程,并最终交给各个应用模块处理。

首先,需要进行CPP的分类和限速,这样CPU处理的数据流不仅根据CPP的服务分类原则进行了分类,而且这些服务报文还经过了硬件和软件的限速,从而避免了不同的

服务报文之间相互抢占带宽,有效地解决了某一种服务报文的大流量攻击情况下,其

他服务报文无法及时得到处理的问题。例如设备中同时存在OSPF服务报文和BPDU

服务报文时,当其中某一个服务报文需要消耗大量CPU带宽的情况下,可以保证另

一个服务报文的接收不受影响。

为了最大限度地利用NFPP中抗攻击功能,请根据具体的应用环境修改CPU Protect

Policy中各种服务的限速值,也可以使用系统提供的推荐配置,这些推荐值可以通过

命令show cpu-protect summary查看。

图1.NFPP系统的数据流向图

然后,针对报文所属的服务类型,对具体的报文服务类型实施不同的监控方式和策略,NFPP提供各种服务监控水线和策略的配置,管理员可以根据具体的网络环境灵活配

置某一个服务报文的告警水线和限速水线,这些水线的设置可以基于端口,也可以基

于网络中的主机,这里的告警水线是指当端口或者某台主机的某种服务报文接收速率

达到需要向管理员发出警告或者进行隔离的阈值;限速水线是指当端口或者某台主机

的某种服务报文接收速率达到需要进行限速的阈值。告警或者隔离动作是在检测到攻

击后交由抗攻击策略执行的。如果是隔离,抗攻击策略会利用硬件的过滤器实现,这

样保证该攻击报文不会再被送到CPU处理,从而保证了设备正常运行。

?NFPP在检测到某种服务的某个具体报文的攻击后,可以向管理员发出告警信息,

但是为了防止告警信息频繁出现,如果攻击流持续存在,NFPP在发出告警后

的连续60秒时间内不再重复告警。

?防止频繁打印日志消耗CPU资源,NFPP把攻击检测的日志信息写到缓冲区,然

后以指定速率从缓冲区取出来打印。NFPP对TRAP没有限速。

监控后的服务报文再经过Protocol/Manage/Route流分类,这里的分类是指将CPP中定义的各种服务按照管理类(Manage)、转发类(Route)和协议类(Protocol)的原则进行的

分类(具体分类如表1所列),每一类都拥有独立的带宽,不同类别之间的带宽不能

共享,超过带宽阈值的流将被丢弃。这样将不同的服务区分类别后,可以保证属于某

类的各种服务报文在设备上得到优先处理。NFPP允许管理员根据实际的网络环境灵

活分配三类报文的带宽,从而保障protocol类和manage类能得到优先处理,protocol

类的优先处理保证了协议的正确运行,而manage类的优先处理保证了管理员能够实

施正常管理,从而保障了设备的各种重要功能的正常运行,提高设备的抗攻击能力。

经过以上的分类限速后,再将所有的分类流集中一个队列中,这样当某一类服务处理效率较低时,队列上就会堆积该服务对应的报文,并可能最终耗尽该队列资源,NFPP

允许管理员配置该队列中三类所占百分比,当某一类占用的队列长度超过总队列长度

和该类所占百分比的乘积时,报文就会被丢弃。这样就有效地解决了某一类独占队列

资源的问题。

63.2配置NFPP

我们将从以下几个方面描述如何配置NFPP:

?63.2.1NFPP的默认值

?63.2.2配置每类报文允许的最大带宽

?63.2.3配置每类报文占用队列的最大百分比

?63.3各种协议抗攻击

63.2.1NFPP的默认值

管理类(Manage)的缺省流量带宽3000PPS,占用缓冲区百分比为30;

转发类(Route) 的缺省流量带宽3000PPS,占用缓冲区百分比为25;

协议类(Protocol) 的缺省流量带宽3000PPS,占用缓冲区百分比为45。

63.2.2配置每类报文允许的最大带宽

在配置模式下,按如下步骤设置每类报文的流量带宽:

Step 1

Step 2

Step 3

Step 4

Step 5

63.2.3配置每类报文占用队列的最大百分比

在配置模式下,按如下步骤设置每种类型报文占用队列的百分比:

Step 1

Step 2

Step 3

Step 4

Step 5

配置某类型所占百分比的有效值区间,必须小于等于百分之百减去其它两种类型百

分比之和的差值。

63.3各种协议抗攻击

63.3.1ARP抗攻击

?IP防扫描

?63.3.3ICMP抗攻击

?63.3.4DHCP抗攻击

?DHCPv6抗攻击

?ND抗攻击

?63.3.7NFPP日志信息

63.3.1ARP抗攻击

63.3.1.1ARP抗攻击简介

在局域网中,通过ARP协议把IP地址转换为MAC地址。ARP协议对网络安全具有重要的意义。通过网络向网关发送大量非法的ARP报文,造成网关不能为正常主机提

供服务,这就是基于ARP的拒绝服务攻击。对于这种攻击,防范措施是一方面对ARP

报文限速,另一方面检测出攻击源,对攻击源头采取隔离措施。

ARP攻击识别分为基于主机和基于物理端口两个类别。基于主机又细分为基于源IP地址/VLAN ID/物理端口和基于链路层源MAC地址/ VLAN ID /物理端口。每种攻击识别都

有限速水线和告警水线。当ARP报文速率超过限速水线时,超限报文将被丢弃。当

ARP报文速率超过告警水线时,将打印警告信息,发送TRAP,基于主机的攻击识别

还会对攻击源头采取隔离措施。

ARP抗攻击还能检测出ARP扫描。ARP扫描是指链路层源MAC地址固定而源IP地址变化,或者链路层源MAC地址和源IP地址固定而目标IP地址不断变化。由于存在

误判的可能,对检测出有ARP扫描嫌疑的主机不进行隔离,只是提供给管理员参考。

需要说明的是,ARP抗攻击只是针对攻击交换机本身的ARP拒绝服务服务攻击,而不是针对ARP欺骗或者是解决网络中的ARP攻击问题。

ARP抗攻击的配置命令包括:

?63.3.1.1.1打开ARP抗攻击功能

?63.3.1.1.2设置对攻击者的隔离时间

?63.3.1.1.3设置对攻击者的监控时间

?63.3.1.1.4设置受监控主机的最大数目

?63.3.1.1.5基于主机限速和识别攻击

?63.3.1.1.6基于端口限速和识别攻击

?63.3.1.1.7清除受监控

?63.3.1.1.8清除ARP扫描表

?63.3.1.1.9查看ARP抗攻击的相关信息

63.3.1.1.1 打开ARP 抗攻击功能

您可以在nfpp 配置模式或者接口配置模式下打开ARP 抗攻击功能,缺省情况下是打开的。

Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 Step 7 Step 8 Step 9

Step 10

当关闭ARP 抗攻击功能时,系统将自动清除受监控的主机和扫描主机。

63.3.1.1.2 设置对攻击者的隔离时间

对攻击者的隔离时间分为全局隔离时间和基于端口的隔离时间(即局部隔离时间)。对于某个端口,如果没有配置基于端口的隔离时间,那么采用全局隔离时间;否则,采用基于端口的隔离时间。

Step 1 Step 2 Step 3

Step 4 Step 5

Step 6

Step 7

Step 8 Step 9 Step10

如果要把全局隔离时间恢复成缺省值,在nfpp 配置模式执行命令“no arp-guard isol ate-period ”。如果一个端口原来配置了局部隔离时间,现在想采用全局隔离时间,那么在端口配置模式下执行命令“no nfpp arp-guard isolate-period ”把局部隔离时间配置删除。 63.3.1.1.3 设置对攻击者的监控时间

如果隔离时间为0(即不隔离),防攻击模块将自动根据配置的监控时间对攻击者进行软件监控,提供当前系统中存在哪些攻击者的信息。当把隔离时间配置成非零值后,防攻击模块将自动对软件监控的主机采取硬件隔离。

Step 1 Step 2 Step 3

Step 4

Step 5 Step 6

如果要把监控时间恢复成缺省值,在nfpp 配置模式执行命令“no arp-guard monitor-period ”。

? 检测出攻击者的时候,如果隔离时间为0,将对攻击者进行软件监控,超时为监控

时间。在软件监控过程中,当隔离时间被配置为非零值时,将自动对软件监控的攻击者采取硬件隔离,并且把超时设置为隔离时间。监控时间在隔离时间为0的情况下才有意义。

? 如果把隔离时间从非零值改成零,将直接把相关端口的攻击者删除,而不是进行

软件监控。

63.3.1.1.4 设置受监控主机的最大数目

Step 1 Step 2 Step 3

Step 4

Step 5 Step 6

如果要把配置的受监控主机数恢复成缺省值,在nfpp 配置模式执行命令“no arp-guard monitored-host-limit ”。 如果受监控主机数已经达到默认的1000个,此时管理员把受监控主机的最大数目设置成小于1000,不会删除已有的受监控主机,而是打印信息“%ERROR : The value that you configured is smaller than current monitored hosts 1000(配置的受监控主机数) ,please clear a part of monitored hosts.”来提醒管理员配置没有生效,需要删除部分已经被监控的主机。

当受监控主机表满时,打印日志“% NFPP_ARP_GUARD-4-SESSION_LIMIT: At tempt to exceed limit of 1000(配置的受监控主机数) monitored hosts.”提醒管理员。

63.3.1.1.5 基于主机限速和识别攻击

识别主机有源IP/VLAN ID/端口和链路层源MAC/VLAN ID/端口两种识别方法。每台主机都有限速水线和攻击阈值(也称为告警水线),限速水线必须低于攻击阈值。当单台主机的ARP 报文速度超过限速水线时,将丢弃这些超出限速水线的报文;如果单台主机的ARP 报文速度超过攻击阈值,将采取隔离措施,记录到日志中,发送TRAP 。 支持识别ARP 扫描,单位时间是10秒,缺省值是15,如果10秒钟收到15个及以上ARP 报文,链路层源MAC 地址固定而源IP 地址变化,或者链路层源MAC 地址和源IP 地址固定而目标IP 地址不断变化,就认为有扫描嫌疑,将记录到日志中,发送TRAP 。 当检测到攻击行为时,打印的日志信息格式如下:

%NFPP_ARP_GUARD-4-DOS_DETECTED: Host

ARP DoS attack from host

如果管理员把隔离时间配置成非零值,当硬件隔离成功时,打印的日志信息格式如下

所示:

%NFPP_ARP_GUARD-4-ISOLATED:Host 4/1,VLAN=1> was isolated. (2009-07-01 13:00:00) 发送的TRAP报文的数据包含如下描述信息: Host 当硬件隔离失败(原因通常是内存不足或者硬件资源不足)时,打印的日志信息格式 如下所示: %NFPP_ARP_GUARD-4-ISOLATE_FAILED: Failed to isolate host C=0000.0000.0004,port=Gi4/1,VLAN=1>. (2009-07-01 13:00:00) 发送的TRAP报文的数据包含如下描述信息: Failed to isolate host 当检测到ARP扫描时,打印的日志信息格式如下所示: %NFPP_ARP_GUARD-4-SCAN: Host 发送的TRAP报文的数据包含如下描述信息: ARP scan from host< IP=1.1.1.1,MAC=0000.0000.0004,port=Gi4/1,VLAN=1> was detected. ARP扫描表只保存最新的256条记录。当ARP扫描表满的时候,会打印日志提醒管理员: %NFPP_ARP_GUARD-4-SCAN_TABLE_FULL: ARP scan table is full. 当管理员配置的限速水线大于攻击阈值时,打印命令提示信息“%ERROR:rate limit is higher than attack threshold 500pps(配置的攻击阈值).”提醒管理员。 当管理员配置的攻击阈值小于限速水线时,打印命令提示信息“%ERROR:attack threshold is smaller than rate limit 300pps(配置的限速水线).”提醒管理员。 ?对攻击者进行隔离,会设置一条策略到硬件中,但是硬件资源有限,当硬件资源 耗尽的时候,会打印日志提醒管理员。 ?当无法为检测到的攻击者分配内存时,打印日志“%NFPP_ARP_GUARD-4-NO_ MEMORY: Failed to alloc memory..”提醒管理员。 ?ARP扫描表只记录最新的256条记录。当ARP扫描表满了以后,最新记录将覆盖 最旧记录。 管理员可以在nfpp配置模式和接口配置模式下进行配置。 Step 4 Step 5 Step 6 Step 7 Step 8 Step 9 Step 10 Step 11 Step 12 Step 13 63.3.1.1.6基于端口限速和识别攻击 每个端口都有限速水线和攻击阈值,限速水线必须低于攻击阈值。当某个端口的ARP报文速度超过限速水线时,就丢弃ARP报文。如果某个端口的ARP报文速度超过攻击 阈值,将记录到日志中,发送TRAP。 当端口遭受ARP拒绝服务攻击时,打印的警告信息格式如下: %NFPP_ARP_GUARD-4-PORT_ATTACKED: ARP DoS attack was detected on port Gi4/1. (2009-07-01 13:00:00) 发送的TRAP报文的数据包含如下描述信息: ARP DoS attack was detected on port Gi4/1. 管理员可以在nfpp配置模式和接口配置模式下进行配置。 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 Step 7 Step 8 Step 9 Step 10 Step 11 ? 基于MAC 地址限速的优先级高于基于IP 地址限速,而基于IP 地址限速又高于基 于端口限速。 ? 为了使ARP 抗攻击得到最佳的防攻击效果,建议管理员配置基于主机的限速水线 和告警水线时遵循以下原则: 基于IP 地址的限速水线 < 基于IP 地址的告警水线 < 基于源MAC 地址的限速水线 < 基于源MAC 地址的告警水线。 ? 配置端口限速水线时,可以参考这个端口上的主机数量,比如某个端口上有500 台主机,那么可以把端口的限速水线设置成500。 63.3.1.1.7 清除受监控主机 已被隔离的主机在一段时间后自动恢复,如果管理员要手动清除该主机,可以在特权模 式下用以下命令清除。 Step 1 63.3.1.1.8 清除ARP 扫描表 如果管理员要手动清除ARP 扫描表,可以在特权模式下用以下命令清除。 Step 1 63.3.1.1.9 查看ARP 抗攻击的相关信息 ? 查看 ARP 抗攻击的配置参数 ? 查看受监控主机的信息 ? 查看 ARP 扫描表 查看ARP 抗攻击的配置参数 使用show nfpp arp-guard summary 查看ARP 抗攻击的配置参数: Step 1 下面是一个例子: Ruijie# show nfpp arp-guard summary (Format of column Rate-limit and Attack-threshold is per-src-i p/per-src-mac/per-port.) Interface Status Isolate-period Rate-limit Attack-threshold Sc an-threshold Global Enable 300 4/5/60 8/10/100 15 G 0/1 Enable 180 5/-/- 8/-/- - G 0/2 Disable 200 4/5/60 8/10/100 20 Maximum count of monitored hosts: 1000 Monitor period :300s ? 字段Interface 为Global 表示全局配置。 ? 字段Status 表示是否打开抗攻击功能。 ? 字段Rate-limit 的格式为(对源IP 地址的限速水线/对源MAC 地址的限速水线/端 口的限速水线值),字段Attack-threshold 的显示格式类似。“-”表示没有配置。举例说明: ? “4/5/60”表示对源IP 地址的限速水线是4,对源MAC 地址的限速水线是5, 对每个端口的限速水线是60。 ? G 0/1这一行的字段Rate-limit 为“5/-/-”,表示端口G 0/1对源IP 地址的限 速水线是5,没有配置对源MAC 地址的限速水线和端口的限速水线。 查看受监控主机的信息 Step 1 Step 2 success fail total ------- ---- ----- 100 20 120 意思是:“总共有120台主机被隔离,其中100台主机隔离成功,20台主机隔离失败”。 Ruijie# show nfpp arp-guard hosts If column 1 shows '*', it means "hardware do not isolate user" . VLAN interface IP address MAC address remain-time(s) ---- -------- --------- ----------- ------------- 1 Gi0/1 1.1.1.1 - 110 2 Gi0/2 1.1.2.1 - 61 *3 Gi0/3 - 0000.0000.1111 110 4 Gi0/4 - 0000.0000.2222 61 Total :4 hosts Ruijie# show nfpp arp-guard hosts vlan 1 interface G 0/1 1.1.1.1 If column 1 shows '*', it means "hardware do not isolate user". VLAN interface IP address MAC address remain-time(s) ---- -------- --------- ----------- ------------- 1 Gi0/1 1.1.1.1 - 110 Total:1 host 上述几个字段分别表示VLAN号、端口、IP地址、MAC地址,以及隔离剩余时间。 如果某一行的第一列显示“*”,表示这台主机目前只是软件监控或者硬件因为资源 不足而隔离失败。 如果“MAC address”栏显示“-”,表示这台主机是以源IP地址标识的;如果“IP address”栏显示“-”,表示这台主机是以源MAC地址标识的。 查看ARP扫描表 Step 1 Step 2 ARP scan table has 4 record(s). 意思是:“ARP扫描表总共有4条记录”。 Ruijie# show nfpp arp-guard scan VLAN interface IP address MAC address timestamp ---- -------- ---------- ----------- ---------- 1 Gi0/1 N/A 0000.0000.0001 2008-01-23 16:23:10 2 Gi0/2 1.1.1.1 0000.0000.0002 2008-01-2 3 16:24:10 3 Gi0/3 N/A 0000.0000.0003 2008-01-23 16:25:10 4 Gi0/4 N/A 0000.0000.0004 2008-01-23 16:26:10 Total:4 record(s) “timestamp”记录的是检测出ARP扫描的时间,如“2008-01-23 16:23:10”表示在2008年1月23日16点23分10秒检测出ARP扫描。 Ruijie# show nfpp arp-guard scan vlan 1 interface G 0/1 0000.0000.0001 VLAN interface IP address MAC address timestamp ---- -------- ---------- ----------- ---------- 1 Gi0/1 N/A 0000.0000.0001 2008-01-23 16:23:10 Total:1 record(s) 63.3.2IP防扫描 63.3.2.1IP防扫描简介 众所周知,许多黑客攻击、网络病毒入侵都是从扫描网络内活动的主机开始的。因此大量的扫描报文急剧占用了网络带宽,导致网络通讯无法正常进行。 为此,锐捷三层设备提供了防IP攻击的功能,用以防止黑客扫描和类似“冲击波”病毒的攻击,还能减少三层设备的CPU负担。 目前发现的IP攻击主要有两种: (1)目的IP地址变化的扫描。这种扫描是最危害网络的,不但消耗网络带宽,增加 设备的负担,而且更是大部分黑客攻击手段的前奏。 (2)向不存在目的IP地址高速发送IP报文。这种攻击主要是针对设备CPU的负担 来设计。对三层设备来说,如果目的IP地址存在,则报文会被交换芯片直接 转发,不会占用设备CPU的资源,而如果目的IP地址不存在,IP报文会送 到CPU,由CPU发送ARP请求询问目的IP地址对应的MAC地址,如果送 到CPU的报文太多,会消耗CPU资源。当然,这种攻击的危害比第一种小 得多了。 对于“向不存在的目的IP地址高速发IP报文”这种IP攻击,防范措施是一方面对IP报文限速,另一方面检测出攻击源,对攻击源头采取隔离措施。 IP攻击识别分为基于主机和基于物理端口两个类别。基于主机是采用源IP地址/VLAN ID/物理端口三者结合识别的。每种攻击识别都有限速水线和告警水线。当IP报文速率超 过限速水线时,超限报文将被丢弃。当IP报文速率超过告警水线时,将打印警告信息, 发送TRAP,基于主机的攻击识别还会对攻击源头采取隔离措施。 需要特别说明的是,IP防扫描针对的是目的IP地址不是本机IP地址的IP报文攻击。 对于目的IP地址是本机IP地址的IP报文,则由CPP(CPU Protect Policy)限速。 二层交换机不支持IP防扫描,仅三层交换机支持IP防扫描。 对检测出有IP扫描嫌疑的主机,如果在端口上打开IP防扫描功能,并且配置的隔离时间是非零值,将采取隔离措施。, IP抗攻击的配置命令包括: ?打开IP防扫描功能 ?设置对攻击者的隔离时间 ?设置对攻击者的监控时间 ?设置受监控主机的最大数目 ?基于主机限速和识别攻击 ?基于端口限速和识别攻击 ?设置不监控的可信主机 ?清除受监控主机 ?查看IP防扫描的相关信息 63.3.2.1.1 打开IP 防扫描功能 您可以在nfpp 配置模式或者接口配置模式下打开IP 防扫描功能,缺省情况下是打开的。 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 Step 7 Step 8 Step 9 Step 10 当关闭IP 防扫描功能时,系统将自动清除受监控的主机。 63.3.2.1.2 设置对攻击者的隔离时间 对攻击者的隔离时间分为全局隔离时间和基于端口的隔离时间(即局部隔离时间)。对于某个端口,如果没有配置基于端口的隔离时间,那么采用全局隔离时间;否则,采用基于端口的隔离时间。 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 Step 7 Step 8 Step 9 Step10 如果要把全局隔离时间恢复成缺省值,在nfpp 配置模式执行命令“no ip-guard isolat e-period ”。如果一个端口原来配置了局部隔离时间,现在想采用全局隔离时间,那么在端口配置模式下执行命令“no nfpp ip-guard isolate-period ”把局部隔离时间配置删除。 63.3.2.1.3 设置对攻击者的监控时间 如果隔离时间为0(即不隔离),防攻击模块将自动根据配置的监控时间对攻击者进行软件监控,提供当前系统中存在哪些攻击者的信息。当把隔离时间配置成非零值后,防攻击模块将自动对软件监控的主机采取硬件隔离。 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 如果要把监控时间恢复成缺省值,在nfpp 配置模式执行命令“no ip-guard monitor-period ”。 ? 检测出攻击者的时候,如果隔离时间为0,将对攻击者进行软件监控,超时为监控 时间。在软件监控过程中,当隔离时间被配置为非零值时,将自动对软件监控的攻击者采取硬件隔离,并且把超时设置为隔离时间。监控时间在隔离时间为0的情况下才有意义。 ? 如果把隔离时间从非零值改成零,将直接把相关端口的攻击者删除,而不是进行 软件监控。 63.3.2.1.4 设置受监控主机的最大数目 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 如果要把配置的受监控主机数恢复成缺省值,在nfpp 配置模式执行命令“no ip-guard monitored-host-limit ”。 如果受监控主机数已经达到默认的1000个,此时管理员把受监控主机的最大数目设置成小于1000,不会删除已有的受监控主机,而是打印信息“%ERROR : The value that you configured is smaller than current monitored hosts 1000(配置的受监控主机数) ,please clear a part of monitored hosts.”来提醒管理员配置没有生效,需要删除部分已经被监控的主机。 当受监控主机表满时,打印日志“% NFPP_IP_GUARD-4-SESSION_LIMIT: Atte mpt to exceed limit of 1000(配置的受监控主机数) monitored hosts.”提醒管理员。 63.3.2.1.5 基于主机限速和识别攻击 识别主机的方法为源IP 地址/VID/端口。每台主机都有限速水线和攻击阈值(也称为告警水线),限速水线必须低于攻击阈值。当单台主机的IP 报文速度超过限速水线时,就丢弃超限的IP 报文。如果单台主机的IP 报文速度超过攻击阈值,将采取隔离措施,记录到日志中,发送TRAP 。 当检测到攻击行为时,打印的日志信息格式如下: %NFPP_IP_GUARD-4- DOS_DETECTED:Host IP DoS attack from host 如果管理员把隔离时间配置成非零值,当硬件隔离成功时,打印的日志信息格式如下所示: %NFPP_IP_GUARD-4-ISOLATED:Host 发送的TRAP报文的数据包含如下描述信息: Host 当硬件隔离失败(原因通常是内存不足或者硬件资源不足)时,打印的日志信息格式 如下所示: %NFPP_IP_GUARD-4-ISOLATE_FAILED:Failed to isolate host = N/A ,port=Gi4/1,VLAN=1>.(2009-07-01 13:00:00) 发送的TRAP报文的数据包含如下描述信息: Failed to isolate host 当检测到IP扫描时,打印的日志信息格式如下所示: %NFPP_IP_GUARD-4-SCAN: Host 发送的TRAP报文的数据包含如下描述信息: IP scan from host< IP=1.1.1.1,MAC=N/A,port=Gi4/1,VLAN=1> was detected. ?对攻击者进行隔离,会设置一条策略到硬件中,但是硬件资源有限,当硬件资源 耗尽的时候,会打印日志提醒管理员。 ?当无法为检测到的攻击者分配内存时,打印日志“%NFPP_IP_GUARD-4-NO_M EMORY: Failed to alloc memory..”提醒管理员。 管理员可以在nfpp配置模式和接口配置模式下进行配置。 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 Step 7 Step 8 Step 9 Step 10 Step 11 Step 12 Step 13 63.3.2.1.6基于端口限速和识别攻击 每个端口都有限速水线和攻击阈值,限速水线必须低于攻击阈值。当某个端口的IP报文速度超过限速水线时,就丢弃IP报文。如果某个端口的IP报文速度超过攻击阈值, 将记录到日志中,发送TRAP。 当端口遭受IP拒绝服务攻击时,打印的警告信息格式如下: %NFPP_IP_GUARD-4-PORT_ATTACKED: IP DoS attack was detected on port Gi4/1. (2009-07-01 13:00:00) 发送的TRAP报文的数据包含如下描述信息: IP DoS attack was detected on port Gi4/1. 管理员可以在nfpp配置模式和接口配置模式下进行配置。 Step 1 Step 2 Step 3 Step 4 Step 5 Step 6 网络配置教程(25)——锐捷路由器动态NAPT配置实验 2010-4-7 来源:本站原创作者:佚名【大中小】点击:42 次 【实训目的】 (1)理解NAT网络地址转换的原理及功能; (2)掌握路由器动态NAPT的配置,实现局域网访问互联网; 【实训技术原理】 NA T网络地址转换或网络地址翻译,是指将网络地址从一个地址空间转换为另一个地址空间的行为; NA T将网络划分为内部网络和外部网络两部分,局域网主机利用NAT访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法的IP地址)后转发数据包; NA T分为两种类型:NA T(网络地址转换)和NAPT(网络端口地址转换),NAT是实现转换后一个本地IP地址对应一个全局地址;NAPT是实现转换后多个本地IP地址对应一个全局地址。 【实现功能】 允许内部所有主机在公网地址缺乏的情况下可以访问外部网络; 【实训背景描述】 你是某公司的网络管理员,公司办公网需要接入互联网,公司只向ISP申请了一条专线,该专线分配了一个公网IP地址,配置实现全公司的主机都能访问外网。 【实训设备】 R1762(2台)、PC(2台)、直连线(2条)、V.35线(1条) 【实训内容】 (1)按照拓扑进行网络连接 (2)配置路由器接口IP地址 (3)配置路由器的缺省路由 (4)配置路由器的动态NAPT (5)测试 【实训拓扑图】 【实训步骤】 (1)配置路由器R1、R2接口IP地址;(使用串口线必须配置时钟)(2)配置R1、R2缺省路由; R1(config)#ip route 0.0.0.0 0.0.0.0 200.1.1.2 R2(config)#ip route 172.16.1.0 255.255.255.0 200.1.1.1 (1)配置路由器的动态NAPT R1(config)#interface fastethernet 1/0 R1 (config-if)#ip nat inside !定义F1/0为内部网接口,将访问控制列表应用于接口。 R1 (config)#interface serial 1/1 R1 (config-if)#ip nat outside !定义S1/1为外部网接口,将访问控制列表应用于接口。 R1(config)#ip nat pool local1 200.1.1.1 200.1.1.1 netmask 255.255.255.0 !定义全局IP地址池,地址池名为local1(包含开始地址—结束地址)R1(config)#access-list 1 permit 172.16.1.0 0.0.0.255 !定义访问控制列表,只允许172.16.1.0的主机实现地址转换 R1(config)#ip nat inside source list 1 pool local1 overload !为内部本地调用转换地址池,将地址池与访问控制列表绑定 锐捷网络实验室机架控制和管理服务器RG-RCMS 产品概述 锐捷网络实验室机架控制和管理服务器RG-RCMS系列产品,是锐捷网络公司专门针对现代网络实验室开发的统一管理控制服务器,实验室中使用者可以通过RG-RCMS来同时管理和控制8-16台的网络设备,不需要进行控制线的拔插,采用图形界面管理,简单方便,还可以在做完网络实验后,利用RG-RCMS提供的一键清除配置功能,把连接在RG-RCMS上的网络设备进行统一的配置清除,方便下一次的网络实验。 RG-RCMS系列目前有两种产品:RG-RCMS-8和RG-RCMS-16,分别可以同时管理和控制8和16台网络设备。 产品特征 统一管理和控制实验台上的多台网络设备 RG-RCMS-8可以同时管理和控制8台网络设备。 RG-RCMS-16可以同时管理和控制16台网络设备。 ●无需拔插控制台线,便可以实现同时管理和控制多台网络设备。 ? RCMS-8/RCMS-16连接8/16台的网络设备,实现同时管理和控制连接在RCMS上的网络设备。 ? 在RCMS和网络实验台上网络设备连接完毕后,使用者便不再需要进行任何控制线的拔插。 ●提供“一键清”功能,一键清除实验台上网络设备的配置,方便多次实验 完成一组网络实验后,需要清除实验台上网络设备的配置,一台一台清除麻烦不便,RG-RCMS提供“一键清”功能,可以把连接在RG-RCMS上的指定的1台或者多台或者全部网络设备,一次性全部清除配置,方便下一组网络实验。 ●良好的兼容性 可以支持所有具有异步配置口的设备,基本上所有的路由器和交换机都具有异步配置口,通过兼容性测试,RG-RCMS基本上支持市场上的路由器和交换机设备。 锐捷网络云课堂增强版方案 建议书 锐捷网络 2017年7月 目录 1方案概述 (1) 1.1项目背景 (1) 1.2项目建设目标 (1) 1.3方案设计思路 (2) 2用户场景分析 (4) 2.1项目概述 (4) 2.2多间学校实地勘察概况 (4) 2.3机房类型分析 (6) 2.4云机房建设关键点 (6) 3项目需求分析 (7) 3.1业务架构与需求分析 (7) 3.2总体设计要求 (8) 3.2.1需求特点总结 (8) 3.2.2方案设计原则 (8) 4云课堂增强版项目总体架构设计 (10) 4.1云课堂增强版建设方案设计 (10) 4.2建设思路探索 (11) 4.2.1云课堂增强版部署场景 (12) 5方案详述 (14) 5.1教室拓扑设计 (14) 5.2智能云终端区域模块设计 (15) 5.2.2智能云终端选择 (17) 5.3校园网及云课堂增强版管理云主机区域模块设计 (17) 5.3.1云课堂增强版云主机管理功能 (18) 5.3.2云课堂增强版云主机选择 (18) 6云课堂增强版方案特点和优势 (19) 6.1云管理体验 (19) 6.1.1镜像分发快速搞定 (19) 6.1.2教室一键配置、轻松管理 (20) 6.1.3不需要维护的智能云终端 (20) 6.2性能出众 (20) 6.3安全可靠 (21) 6.4深入教学 (22) 1 方案概述 一直以来,传统计算机教室普遍使用的是独立运算的个人终端PC。但是,随云计算技术的成熟和客户日益增多的问题, PC 并不是当下最理想的解决方案。同时数字时代的到来,以计算机为核心的数字手段已融入到各专业的教学与应用中,且发挥着越来越重要的作用,高校、职校机房也是如此。RCC(Ruijie Cloud Class)云课堂增强版是根据不断整合和优化校园机房设备的工作思路,结合高教广大学校的实际情况编制的新一代计算机教室建设方案。云课堂增强版兼顾桌面虚拟化的简管理、易维护的特性,同时可以支持高教中复杂应用。每间教室使用新一代的智能云终端满足高校机房各种应用,多间教室可以通过一台云主机进行统一管理,学生便可体验具有高图像处理能力的云桌面环境。云课堂增强版版可按照课程提供丰富多彩的教学系统镜像,将云技术和教育场景紧密结合,实现教学集中化,管理智能化,维护简单化,将专业计算机教室带入云的时代! 1.1项目背景 近年来,云计算因具备资源按需分配、安全可控、数据可靠、节约成本、提高资源利用率、统一管理、系统冗余等多种特性,在各行业的应用越来越广泛,通过越来越广泛的网络覆盖,云计算服务的随时随地交付变为可能。 但功能如此强大的云计算技术却在高教行业迟迟没能落地,其主要原因有五点:图像处理能力差、部署困难、管理技术门槛高、用户体验较差以及初次投资成本过高 1.2项目建设目标 云课堂增强版根据不断整合和优化校园机房设备的工作思路,结合高教/职 考试实验题 背景介绍:下图为某学校网络拓扑模拟图,接入层设备采用S2126G交换机,在接入交换机上划分了办公网VLAN20和学生网VLAN30。为了保证网络的稳定性,接入层和汇聚层通过两条链路相连,汇聚层交换机采用S3760,汇聚层交换机通过VLAN1中的接口F0/10与RA相连,RA通过广域网口和RB相连。RB以太网口连接一台FTP服务器。通过路由协议,实现全网的互通。 实验要求: 1、在S3760与S2126两台设备创建相应的VLAN。(15分) a) S2126的VLAN20包含F0/1-5端口; b) S2126的VLAN30包含F0/6-10端口; c) 在S3760上创建VLAN80; d) 将F0/18-20 ,F0/22加入到VLAN80。 2、S3760与S2126两台设备利用F0/23与F0/24建立TRUNK链路(10分) a) S2126的F0/23和S3760的F0/23建立TRUNK链路; b) S2126的F0/24和S3760的F0/24建立TRUNK链路。 3、S3760与S2126两台设备之间提供冗余链路(10分) a) 配置快速生成树协议实现冗余链路; b) 将S3760设置为根交换机。 4、在RA和RB上配置接口IP地址(10分) a) 根据拓扑要求为每个接口配置IP地址 b) 保证所有配置的接口状态为UP 5、配置三层交换机的路由功能(12分) a) 配置S3760实现VLAN20、VLAN30、VLAN80之间的互通;(7分) b) S3760通过VLAN1中的F0/10接口和RA相连,在S3760上ping路由器A的F1/0地址,ping通得(5分)。 6、配置交换机的端口安全功能(10分) a) 在S2126上设置F0/8为安全端口; b) 安全地址最大数为4个; 锐捷设备配置和文件管理 2009-5-12 来源:ruijie 作者:ruijie 【大中小】点击:882 次 1.1 通过TELNET 方式来配置设备 提问:如何通过telnet 方式来配置设备? 回答: 步骤一:配置VLAN1 的IP 地址 S5750>en ----进入特权模式 S5750#conf ----进入全局配置模式 S5750(config)#int vlan 1 ----进入vlan 1 接口 S5750(config-if)#ip address 192.168.0.230 255.255.255.0 ----为vlan 1 接口上设置管理ip S5750(config-if)#exit ----退回到全局配置模式 步骤二:配置telnet 密码 S5750(config)#line vty 0 4 ----进入telnet 密码配置模式 S5750(config-line)#login ---启用需输入密码才能telnet 成功 S5750(config-line)#password rscstar ----将telnet 密码设置为rscstar S5750(config-line)#exit ----回到全局配置模式 S5750(config)#enable secret 0 rscstar ----配置进入特权模式的密码为rscstar 步骤三:开启SSH 服务(可选操作) S5750(config)#enable service ssh-server ---开启ssh 服务 S5750(config)#ip ssh version 2 ----启用ssh version 2 S5750(config)#exit ----回到特权模式 S5750#wri ----保存配置———————————————————————————————————————1.2 更改IOS 命令的特权等级 提问:如何只允许dixy 这个用户使用与ARP 相关的命令? 回答: S5750(config)#username dixy password dixy ----设置dixy 用户名和密码 锐捷RGNOS CookBook 5 S5750(config)#username dixy privilege 10 ----dixy 帐户的权限为10 S5750(config)#privilege exec level 10 show arp ----权限10 可以使用show arp 命令 S5750(config)#privilege config all level 10 arp ----权限10 可以使用所有arp 打头的命令 S5750(config)#line vty 0 4 ----配置telnet 登陆用户 S5750(config-line)#no password S5750(config-line)#login local 注释:15 级密码为enable 特权密码,无法更改,0 级密码只能支持disable,enable,exit 和help,1 级密码无法进行配置。———————————————————————————————————————1.3 设备时钟设置 提问:如何设置设备时钟? XXXXX 无线、运营及运维解决方案 锐捷网络股份有限公司 2016/04/25 版权所有侵权必究 目录 项目背景 无线局域网技术是新世纪无线通信领域最有发展前景的技术之一,随着下一代宽带无线接入方式的宽带化、移动化、IP化理念的提出,WLAN凭借其接入速率高、架构使用便捷、系统费用低廉及可扩展性较好等优点,应用日趋广泛,成为近些年来各行各业信息化建设的重点之一。 在医院信息化建设的进程中医院管理信息系统(HMIS)、临床信息系统(CIS)、区域医疗信息系统(GMIS)等已日趋成熟。移动医护、无线查房、无线体征监护则成为医院提高医护人员工作效率、降低医疗事故发生率、提升病患满意度的新方向,而无线病房是实现移动医疗的基础。 卫生部在三甲医院评审标准中,大力推进电子病历等新技术,明确指出“医护人员书写护理文书时间原则上每日不超过半小时”,如此严苛的要求,只有推行无线医护等新技术,才能提高医护效率,达标三甲标准。 早在2010年,卫生部在全国范围推广“优质护理服务示范工程”,目前各个三甲医院都是由院领导作为组长,牵头此工作。而无线医护业务慢慢成为院方“落实基础护理”、“丰富服务内涵”、“持续质量改进”的重要工作手段之一。 随着WIFI无线、移动互联网应用的快速普及和发展,移动互联网正在改变和颠覆着人们的生活、工作和学习方式,人们迫切希望随时随地尽可能方便、快速的使用无线网络网。同时为缓解医患关系、提升病人和家属对医院服务的满意度,为此在医院部署无线网络也显得尤为必要和重要! 建设要求 ●利用先进的无线网络技术进一步扩展我院病房、门诊、行政办公等区域的无线信号覆盖范围, 使医护人员能够随时随地、方便高效地使用内网无线开展移动医护业务;也使患者及其家属可以通过外网无线随时随地高效的访问互联网,提升用户体验; ●构建一个真正可用的、低延时的、无中断的无线内网,满足移动医护对无线网络的需求; ●促进移动医护业务全面开展,提高工作效率,推动我院的信息化建设。 ●通过无线外网提供统一门户,关注我院微信公众账号,提供精准信息推送。 ●提供基于医院信息化的统一运维管理平台,实时监控基础网络、服务器、业务系统等核心的 运行情况、监控状况等,同时也可以为我院信息化的建设提供决策依据。 网络配置教程(22)——锐捷、华为IP标准访问控制列表实验 网络配置教程(22)——锐捷、华为IP标准访问控制列表实验 【实现目的】 掌握路由器上标号的标准IP访问列表规则及配置。 【实训背景描述】 你是公司的网络管理员,公司的经理部、财务部门和销售部分别属于不同的3个网段,三部门之间用路由器进行信息传递,为了安全起见,公司领导要求销售部门不能对财务部进行访问,但经理部可以对财务部进行访问; PC1代表经理部的主机、PC2代表销售部的主机、PC3代表财务部的主机 【实训设备】 R1700(2台),PC(3台)、直连线(3条)、V.35线(1条) 【实训内容】 (1)按照拓扑进行网络连接 (2)配置路由器接口IP地址 (3)配置路由器静态路由 (4)配置编号的IP标准访问控制列表 (5)将访问列表应用到接口 【实训拓扑图】 【实训步骤】 (1)配置路由器R1、R2接口IP地址; 记得给R1路由器的S1/2接口配置时钟。 (2)配置R1、R2静态路由; R1(config)#ip route 172.16.4.0 255.255.255.0 172.16.3.2 R2(config)#ip route 172.16.1.0 255.255.255.0 172.16.3.1 R2(config)#ip route 172.16.2.0 255.255.255.0 172.16.3.1 (3)R1配置编号的IP标准访问控制列表 R1(config)#access-list 1 deny 172.16.2.0 .255 !拒绝来自172.16.2.0网段的流量通过 R1(config)#access-list 1 permit 172.16.1.0 .255 !允许来自172.16.1.0网段的流量通过 验证测试 R1#show access-lists 1 Standard IP access list 1 1 deny 172.16.2.0 .255 (0 matches) 【第一部分】交换机支持的命令: 1.交换机基本状态: switch: ;ROM状态,路由器是rommon> hostname> ;用户模式 hostname# ;特权模式 hostname(config)# ;全局配置模式 hostname(config-if)# ;接口状态 2.交换机口令设置: switch>enable ;进入特权模式 switch#config terminal ;进入全局配置模式 switch(config)#hostname;设置交换机的主机名 switch(config)#enable secret xxx ;设置特权加密口令 switch(config)#enable password xxa ;设置特权非密口令 switch(config)#line console 0 ;进入控制台口 switch(config-line)#line vty 0 4 ;进入虚拟终端 switch(config-line)#login ;允许登录 switch(config-line)#password xx ;设置登录口令xx switch#exit ;返回命令 3.交换机VLAN设置: switch#vlan database ;进入VLAN设置 switch(vlan)#vlan 2 ;建VLAN 2 switch(vlan)#no vlan 2 ;删vlan 2 switch(config)#int f0/1 ;进入端口1 switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2 switch(config-if)#switchport mode trunk ;设置为干线 switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain;设置发vtp域名 switch(config)#vtp password;设置发vtp密码 switch(config)#vtp mode server ;设置发vtp模式 switch(config)#vtp mode client ;设置发vtp模式 《网络设备安装与调试》 实 训 指 导 书 河津市职业中学 目录 实验一实验室设备基本配置使用方法 (1) 实验二交换机端口隔离 (1) 实验三跨交换机实现VLAN (1) 实验四路由器静态路由的配置 (1) 实验五路由器动态路由协议RIP的配置 (1) 实验六路由器动态路由协议OSPF单区域的配置 (1) 实验一:实验室设备基本配置使用方法 [实验目的] 了解网络实验室布局及网络拓扑图,认识交换机与路由器等网络核心设备的拓扑结构;学习交换机与路由器的初始化配置命令。 [实验内容] (1)RCMS配置使用方法 (2)锐捷网络设备基本配置 [实验步骤] 一、RCMS配置使用方法 (1)什么是RCMS? RG-RCMS:RACK Control & Management Server,实验室机架控制和管理服务器。 统一管理和控制实验台上的多台网络设备 无需拔插控制台线,便可以实现同时管理和控制多台网络设备。 提供“一键清”功能,一键清除实验台上网络设备的配置,方便多次实验 Web 图形界面,简单方便 (2)RCMS工作原理 RCMS实验室管理是基于Reverse Telnet的服务,RGNOS提供基于Reverse Telnet的RCMS 实验室管理。实验室的使用者可以先登录到RCMS上,在RCMS上再反向TELNET到各个网络设备上,这样便可以在PC上多次TELNET的方法,实现同时操作多台网络设备的目的,并且不需要同时对网络设备进行线缆的拔插的目的。 RCMS服务器同时提供一个Web页面来集中控制可使用Reverse Telnet访问的网络设备。在浏览器的地址栏上,输入RCMS服务器的地址,并且指定访问的端口为8080,则可以访问RCMS 在主页上,列出了RCMS上所有的异步线路,及其所连接的网络设备。如果一个网络设备是可以访问的,则在图标上及名称上出现超链接,点击超链接就可以弹出一个Telnet客户端,通过Reverse Telnet访问相应的设备。如果已经有用户通过Reverse Telnet连接到该设备,则超链接将消失,不可点击。如果一个异步线路不允许进行Reverse Telnet,则在主页上将显示已禁止的提示。异步线路所连接的网络设备和类型可以通过ip host命令来进行配置,如果没有配置,则认为是未知设备。 (3)RCMS配置 1、配置RCMS名称 Red-Giant>enable Red-Giant#config t Red-Giant# (config)#hostname RCMS-1 2、配置RCMS密码 Red-Giant(config)#enable secret level 15 0 star //level15指的是设置进入特权层的密码 Red-Giant(config)#line vty 0 4 //允许5个人同时远程登录路由器 Red-Giant(config-line)#password 0 star //telnet远程登录密码 Red-Giant(config-if)#exit 3、配置RCMS与S3760交换机相连口IP地址并使端口UP Red-Giant(config)# interface FastEthernet 1/0 Red-Giant(config-if)# ip address 172.16.10.10 255.255.255.0 Red-Giant(config-if)# no shutdown Red-Giant(config-if)#exit RG-MCP云营销平台 产品介绍 V1.5 锐捷网络股份有限公司 版权所有侵权必究 目录 1产品图片 (1) 2产品概述 (2) 3产品特性 (3) 4技术参数 (10) 5典型应用 ............................................................................................................................ 错误!未定义书签。6订购信息 (12) 1 产品图片 图1-1RG-MCP主界面 2 产品概述 RG-MCP(Marketing Cloud Platform,简称MCP)云营销平台是锐捷网络针对诸如商贸连锁、 酒店、购物中心、无线城市、交通场站、旅游景点和金融网点等有广告营销需求和市场前景 的商业场所开发的一款广告推送平台系统。RG-MCP不仅支持wifidog、tr069、微信连wifi和 中移动portal2.0认证协议,可实现微信、短信等多种便捷的认证方式供用户接入,还能在认 证的时候推送丰富的广告内容,帮助客户收集最终用户的部分行为数据,为大数据挖掘提供 数据支撑和盈利变现等。 3 产品特性 多级广告呈现平台 RG-MCP为广告运营方提供多级广告呈现平台,覆盖满屏广告、首页广告、认证成功后广告三个阶段的广告推送,为了增加广告投放内容,可以支持二级、三级等多级页面组合成 微门户。 最炫最易用的广告编辑 RG-MCP 推送的Portal广告页面的内容非常丰富,包含图片、多级并列图片、滚动图片、文 本、视频、认证控件、联系电话控件、机构地图空间、APP下载、调查问卷等多种元素,不 仅能根据不同终端推送页面自适应的广告内容,而且还能通过超链接跳转到更多的平台或系 统,如网上商城、抽奖系统等。整个广告内容的编辑交由普通商品员工就可实现,所有的操 作仅需拖动鼠标和添加素材内容即可,将易用性提至极致。 网络协议分析及编程实验报告课程:网络协议分析及编程 实验名称:简单组网实验 实验日期:2012年12月8日 实验报告日期:2012年12月11日 报告退发:(订正、重做) 教师审批字: 一、实验名称 简单组网实验。 二、环境 操作系统:Windows XP 网络平台:锐捷路由器、交换机 PC机IP:见实验内容和步骤部分 三、实验目的 掌握用路由器、交换机进行简单的组网的方法,理解交换机、路由器的工作原理。 四、实验内容和步骤 配置清单:锐捷路由器一台,交换机两台,安装Windows XP操作系统的PC 机四台,网线若干。 PC机IP配置: P1:192.168.3.10255.255.255.0192.168.3.1 P2:192.168.3.11255.255.255.0192.168.3.1 P3:192.168.2.10255.255.255.0192.168.2.1 P4:192.168.2.11255.255.255.0192.168.2.1 网络拓扑图: 实验步骤: 1、按照如上拓扑图连接好线路,注意,PC1有一根直连线连接到路由器的console端口。交换机S1连接路由器的E0/0端口,S1连接路由器的E0/1端口。 2、配置好四台PC机的IP地址信息。 3、在PC1上打开超级终端,远程登录上路由器,然后依次执行以下命令: ruijie>Enable进入特权模式 ruijie#configure terminal进入全局配置模式 config#interface f0/0 Config-if#ip address192.168.3.1255.255.255.0 Config-if#no shutdown Config-if#exit config#interface f0/1 Config-if#ip address192.168.2.1255.255.255.0 Config-if#no shutdown Config-if#exit Config#exit Ruijie#write memory保存配置 五、实验结果 任意打开一台PC,以P2为例,进入cmd,输入:ping192.168.3.10,成功返回数据,表示本网络连接成功 再输入:ping192.68.2.11,成功返回数据,表示两个子网也已连接成功! 实验效果截图如下: 六、实验中的问题及心得 问题:对锐捷的命令不熟,实验前没做好充分的准备工作,路由器的端口连接搞错,实验时也做了很多多余的配置,导致实验时出现各种各样的错误,实验时间也拖得较长。原本一个小时内能做完的实验,足足花了一个上午才完成。 心得:做网络实验时,一定要事前做好充分准备,对实验仪器有一定的了解,同时要胆大心细,能及时排查软硬件故障。这样才能准确、快速地完成实验。 {设备管理}锐捷设备校园网规划设计与设备搭建 项目文档 目录 一、需求分析4 1.用户需求分析4 2.通信流量分析4 二、网络结构与分层5 1.组网规范5 2.网络拓扑图5 3.Vlan和ip地址划分6 三、网络设备选型7 1.6台接入交换机7 2.2台汇聚层交换机7 3.路由器选型,3台/接口8 4.防火墙8 5.服务器8 6.无线AP8 四、网络搭建9 1.有线网络解决方案9 1)网络基本配置9 2)核心层网络设计(路由器)10 3)汇聚层网络设计14 4)接入层网络设计25 2.无线网络解决方案27 1)有线网络连接27 2)无线连接配置28 3)管理ip配置28 4)无线安全28 3.数据中心解决方案(服务器搭建)29 1)DHCP服务器29 2)WEB服务器31 3)FTP服务器32 4)DNS服务器33 5)Radius服务器34 五、网络安全设计37 1.骨干网安全37 1)二层冗余及负载均衡37 2)三层冗余及负载均衡37 3)路由冗余(OSPF)38 4)ACL访问控制列表39 2.接入网安全42 1)802.1x42 2)DHCPsnooping44 3)Spanning-treeportfast44 3.出口安全45 1)防火墙基础配置45 2)防火墙NAT配置45 3)防火墙ip映射配置45 4)防火墙IPSec配置45 5)防火墙Qos配置45 六、项目验收46 七、项目总结47 一、需求分析 1.用户需求分析 需求分析 某集团公司规模不断扩大,需要新建一个分支机构(计划有4个部门,人数分别为6、20、40、10),小组作为该分支机构的信息管理团队,要利用现有设备为该分支机构搭建局域网基础设施,以便员工进入后,能马上利用网络开展工作。 从内网安全考虑,使用VLAN技术将各部门划分到不同的VLAN中; 为了提高公司的业务能力和增强企业知名度,将公司的WEB网站以及FTP、Mail服务发布到互联网上。 设备要求 根据公司现有设备规模,业务需要及发展范围使用的计算机、网络设备主要以H3C和CISCO 产品为主,本次试验采用锐捷设备搭建 a)服务器需选择中高端产品。 b)要求服务器带有磁盘列阵(RIAD5)。 c)路由器和交换机为CISCO中档产品。 d)防火墙为硬件+软件结构。 e)网络布线主干采用光纤,五类双绞线到桌面(100M)。 业务需求 公司主页WEB访问,外部人员查询公司信息,在线联系 用户需求 web访问,邮件,看新闻等等 过来人求职宝典——锐捷网络 第一篇:企业发展 (1) 1.1 企业背景 (2) 1.2 核心业务 (2) 1.3 行业地位与竞争对手 (3) 1.4 文化与价值观 (5) 1.5 企业在中国 (5) 1.6 员工职业发展 (9) 第二篇:独家快讯 (11) 2.1 招聘信息与职位(2011) (12) 2.2 招聘日程与流程(2010) (17) 2.3 岗位与人才要求 (21) 2.4 培训与薪酬内幕 (21) 2.5 最新企业新闻 (24) 第三篇:应聘流程 (27) 3.1 网申与简历OQ (28) 3.2 笔试经验 (29) 3.3 电话面试经验 (37) 3.4 面试经验 (39) 第四篇:过来人经验 (57) 4.1 求职经验分享 (58) 关于过来人 (59) 过来人求职宝典——锐捷网络 过来人求职宝典——锐捷网络1.1 企业背景 中文全称:星网锐捷网络有限公司 1.1.1 中文企业背景介绍: 锐捷网络,业界领先的网络设备及解决方案供应商,成立于2000年1月。十年来,秉承“敏锐把握应用趋势,快捷满足客户需求”的核心经营理念,坚持“应用领先”的发展道路,锐捷网络实现了超常规、跨越式发展,成长为网络设备民族第一品牌,跻身中国网络市场三大供应商之列。 今天的锐捷网络,已经在全国设立了37个分支机构,并成功布局海外市场,是一家拥有包括交换、路由、软件、安全、无线、存储等全系列的网络产品线及解决方案的专业化网络厂商。其产品和解决方案被广泛应用于政府、教育、金融、医疗、企业、运营商等信息化建设领域,并远销东南亚、欧洲、南北美洲、中东等地区,2009年销售额13.5亿元。 目前,锐捷网络拥有员工2000余名,技术人员占总人数的60%。 1.2 核心业务 1.2.1 教育方面 1、目前全国有800多所高校、10000多所中小学采用锐捷网络,范围覆盖全国31个省市自治区; 2、在高教行业,107所211高校中有92所采用锐捷设备,市场覆盖率为86%,38所985高校中有32所采用锐捷设备,市场覆盖率84%; 3、普教行业,锐捷网络在包括北京、天津、山东、上海、江苏、广东等普教“校校通工程”建设最快的省市的市场覆盖率均为第一。 1.2.2 金融方面 1、在金融行业,锐捷网络已经成为中国工商银行、中国建设银行、中国农业银行、中国银行等四大国有商业银行以及交通银行、招商银行、民生银行信息化建设的主要网络供应商。 锐捷网络实验手册 ————————————————————————————————作者:————————————————————————————————日期: 实验一交换机的基本配置 1.基本配置: 网络拓扑 RG-Switch ? 实验环境 将RG-Switch的其中一以太网口连至PC的以太网口 实验配置 1.配置交换机主机名 Red-Giant>enable(注:从用户模式进入特权模式) Red-Giant#configure terminal(注:从特权模式进入全局配置模式) Red-Giant(config)#hostname SW1(注:将主机名配置为“SW1”) SW1(config)# 2.配置交换机远程登陆密码 SW1(config)#enable secret level 1 0 star (注:将交换机远程登陆密码配置为“star”) 3.配置交换机特权模式口令 SW1(config)#enable secret level 15 0 star(注:将交换机特权模式口令配置为“star”) 4.为交换机分配管理IP地址 SW1(config)#interfacevlan1 SW1(config-if)#ip address 10.1.1.1 255.255.255.0 SW1(config-if)#no shutdown 注:为VLAN 1的管理接口分配IP地址(表示通过VLAN 1来管理交换机),设置交换机的IP地址为10.1.1.1,对应的子网掩码为255.255.255.0 5.显示交换机MAC地址表的记录 SW1#showmac-address-table 注:在PC上开一命令行窗口,运行命令:c:\>ping 10.1.1.1 能ping通则在交换机上执行show mac-address-table 可查看到PC的 信息安全实验室解决方案 目录 一、信息安全实验室建设背景 (3) 二、信息安全实验室建设的意义和必要性 (3) 三、实验室建设目标 (4) 3.1总体目标 (4) 3.2具体目标 (6) 四、解决方案理念 (7) 五、实验室体系结构 (8) 5.1锐捷网络信息安全实验室理念图 (8) 5.2信息安全实验室教学支撑 (9) 5.3 信息安全实验室管理 (13) 六、实验室建设特色 (14) 七、实验室支持 (17) 一、信息安全实验室建设背景 随着计算机网络的不断发展,信息网络化与全球化成为了世界潮流,网络信息的传播已经渗透到人类生活的各个方面,它正在改变人们的工作方式和生活方式,成为当今社会发展的一个重要特征,但安全事件的频发使,如何保护网络中信息的安全成为网络安全学科最热点的课题,目前我国的网络安全及技术方面正出于起步阶段,网络及信息安全产业发展滞后,网络安全科研和教育严重滞后,关键是网络安全人才的匮乏,到2013年,全球新增的信息工作职位将达到580万个,仅在亚太地区就将新增280万个岗位,其中安全方面的投入和人才需求都会占有较大的比例。而国内只有80余所重点本科高校建立了“网络安全”、“信息安全”等专业,网络安全人才的需求容量是无庸置疑的,就目前来看,网络信息安全已经形成一个产业,网络信息安全技术人才必将成为未来最热门的抢手人才。 要培养符合社会需求的网络安全技术人才,就需要提供一个基于网络安全实践教学的网络与信息安全实验室,并在这个实验室的基础之上,提供合适的网络安全教材、提供完善丰富的网络安全教学内容,提供培养符合社会需求的网络安全技术人才所需的完善的课程体系。 锐捷网络与信息安全实验室是专门面向开设网络安全、信息安全、网络工程、网络应用技术等专业提出的业界领先的第一份专门针对网络安全实践教学的一揽子实验室解决方案。是产学研相结合的一种重要形式,不仅有利于科研、教学,而且有利于提高学生的网络安全应用的实际能力,进而增强他们在就业中的竞争实力,从而树立学校在学术界和社会的良好品牌形象。这个解决方案是基于学校的教学计划及课程设置需求而设计的,是为各高校高校定制的。并且锐捷网络提出的网络与信息安全实验室建设方案也是独特的,它具有专注于实践型实验教学、高效和便捷安全、先进的教学管理平台等无可比拟的优势。 二、信息安全实验室建设的意义和必要性 《十二五规划》也提出要促进重点高校的建设和发展,使之成为我省提供可持续发展的创新成果和创新人才的重要基地"。 我校现有的实验室,很难最大程度地发挥出其应有的作用,无法满足信息安全的教学需求。根据高等学校实验教学发展趋势和我校实验教学的实际情况,有必要建立信息安全实验 RG-EG2000F 易网关 产品介绍 V1.0 锐捷网络股份有限公司 版权所有侵权必究 目录 1产品图片 (1) 2产品概述 (2) 3产品特性 (3) 4技术参数 (5) 5典型应用 (7) 1 产品图片 图1 RG-EG2000F 2 产品概述 锐捷网络RG-EG2000F网关产品是适合多个行业的多功能网关产品。设备拥有精准流控、上网行为审计、可视化VPN、Web认证等多个功能,并且针对来宾Wi-Fi、城市Wi-Fi、商业Wi-Fi等场景,专门提供了营销资源本地化、浮窗广告植入等场景化的功能。凭借着丰富的功能,RG-EG2000F能够极有效的优化用户网络,规范上网行为,全方位的保障关键业务开展,提高网络使用体验。 3 产品特性 3.1 精准流控——保障关键业务带宽,业务开展通顺流 畅 RG-EG2000F网关,可以实现对网络带宽资源的全面管控,让带宽空闲时随意使用、带宽紧张时按需分配,保障关键业务的顺畅开展。RG-EG2000F网关能精准识别P2P应用、流媒体、企业办公系统等30几大类近2000种应用特征,其中500余种移动应用,可实现更加精细合理的进行带宽管理。 3.2 上网行为管理——规范上网行为,提高工作效率 RG-EG2000F网关对内网用户的上网行为进行精细化管理。屏蔽各种与工作无关的网站,营造良好工作氛围,提高工作效率;可对聊天工具、邮件、论坛、微博、搜索引擎等提供安全审计功能,保护内网信息安全。 3.3 可视化VPN——VPN隧道内流量可视可控,业务 保障无死角 RG-EG2000F网关将VPN 的配置简化到了极致,只需简单的鼠标操作即可完成配置,无需专业人员维护。还可以对VPN隧道内的流量进行查看和控制,建立起可视化的VPN网络,为通过VPN开展的关键业务提供保障。 3.4 智能选路——优选数据传输路径,合理利用多条带 宽资源 当网络拥有多条出口线路时,选路规划的不合理会造成上网慢、带宽资源浪费等问题。RG-EG2000F网关 锐捷设备学习 一、交换机RG-S2628G-I (一)、密码恢复: 密码恢复>> 10.4(2)及之后版本密码恢复>> 不保存配置方式密码恢复>> 1、组网需求 如果管理员忘记登陆密码,无法进入到配置模式进行配置,那么此时需要使用配置线进入CTRL层进行密码恢复,需要保留之前的配置信息。 2、组网拓扑 3、配置要点 做密码恢复需要准备好配置线(console线),密码恢复过程中,需要重启设备在CTRL层操作完成; 4、配置步骤 密码恢复过程 a、用配置线连接设备的console口。 b、用超级终端配置网络设备 1)手动对设备进行下电重启 2)出现Ctrl+C 提示时在键盘上同时按下CTRL键和C键 3)执行delete config.text命令,将config.text删除(:不是txt) 4)执行load命令,加载主程序 五、功能验证 重启完成后,交换机就是出厂配置模式,show run确认是否为出厂配置(怎么不成啊) ?1、CTRL层 2、show run show runing-config:意思是查看当前运行的配置信息 3、enable:Turn on privileged commands:打开特权指令 4、unrecognized command:无法识别的命令 5、no shutdown:把端口打开,就是如果端口是关闭的可以用这个命令打开,与shutdown 对应 二、锐捷交换机配置命令 (一)交换机基本操作 1. 进入特权模式 Switch>enable Switch# 2.返回用户模式 Switch#exit Press RETURN to get started! Switch> 目录 浙江工商大学网络实验室建设方案 (2) 1.计算机网络实验室需求分析 (2) 1.1学院网络人才培养目标 (2) 1.2学院网络人才培养需求 (3) 2.平面布局 (4) 3.实验室网络架构示意图 (6) 4.计算机网络实验室课程设计 (6) 4.1模块化抽取式教材 (7) 4.2综合案例式项目式教材 (8) 4.3VLAN实验指导书样张 (9) 4.4综合案例(多节点环网)实验样张 (12) 5.设备清单 (14) 浙江工商大学网络实验室建设方案 1.计算机网络实验室需求分析 1.1学院网络人才培养目标 学校主要培养生产、建设、管理、服务第一线需要的,德、智、体全面发展的技术应用性人才。以服务于经济建设为宗旨,以提高教学质量为中心,以培养高素质人才为目标,根据教育的特点,本着“系统性、整体性、综合性、应用性”的原则,形成了以素质教育和能力培养为主线、理论教学和实践教学互相渗透的人才培养模式。在注重对学生实际能力的培养的同时,同时积极开展多种技能培训。 随着社会信息化进程的发展,计算机网络及信息系统在政府机构、企事业单位及社会团体的运作中发挥着越来越重要的作用。信息化水平的提高在带来巨大发展空间的同时,也带来了严峻的挑战。由于信息系统本身的脆弱性和不断出现的复杂性,信息安全、网络安全的问题也日趋严重,掌握网络安全技术及发展势在必行。着重讲解安全中加密技术、防火墙技术、VPN技术、无线接入安全和入侵检测技术,通过一个个具体的网络实训案例来论述每一种安全技术在大型网络的应用和实施,让学员在掌握每一种技术的基础上了解网络安全的整体架构和综合使用。 通过这部分实训环节课程的学习,不仅能全面提高学生的实际动手能力,而且还能让学员切实了解自己所掌握的实际操作技能以及何时、何处、何种环境能够应用这些技能,真正做到学以致用。对学生在学习过程经常提出的诸如“学习这些知识有没有用”、“我所学习的这些知识什么时候或什么地方能用上”、“我觉得都学会了,可是却不知道自己能做什么工作”、“毕业之后我究竟能做些什么”等问题,本实训课程将给出一个满意的答案。网络配置教程锐捷路由器动态NAPT配置实验

锐捷网络实验室机架控制和管理服务器RG-RCMS

锐捷网络云桌面(云课堂)解决方案建议书

锐捷实验题 (3)

锐捷设备配置和文件管理

某网络股份有限公司无线运营及运维解决方案

锐捷、华为IP标准访问控制列表实验

(完整版)锐捷交换机命令大全

锐捷网络设备实训指导书解析

锐捷MCP云营销平台产品介绍

锐捷-简单组网实验

{设备管理}锐捷设备校园网规划设计与设备搭建

锐捷网络求职宝典

锐捷网络实验手册

信息安全实验室解决方案

锐捷EG2000F易网关产品介绍

锐捷设备学习

网络实验室建设方案