破解静态WEP KEY 全过程

发现

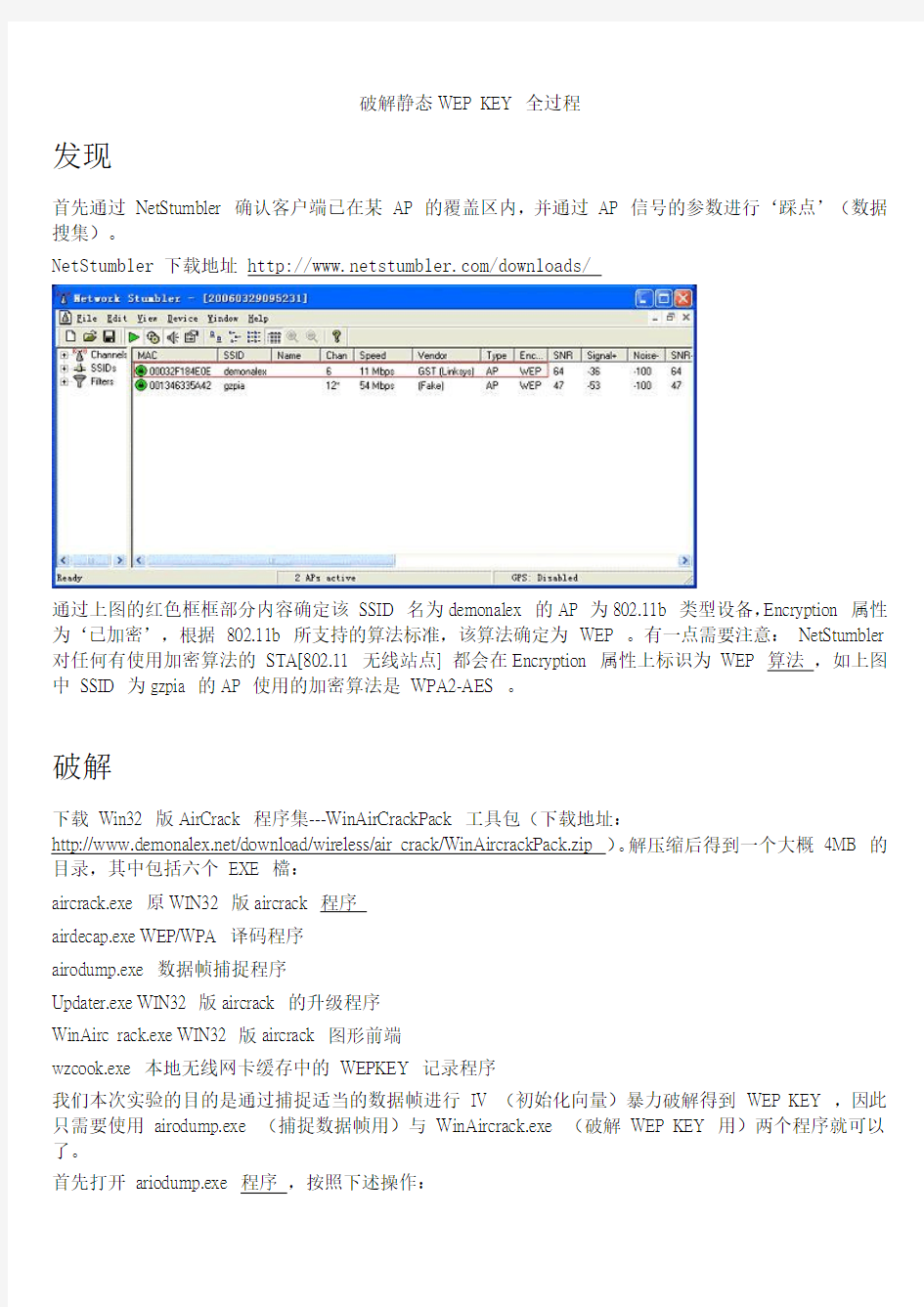

首先通过NetStumbler 确认客户端已在某AP 的覆盖区内,并通过AP 信号的参数进行‘踩点’(数据搜集)。

NetStumbler 下载地址 https://www.doczj.com/doc/e77269263.html,/downloads/

通过上图的红色框框部分内容确定该SSID 名为demonalex 的AP 为802.11b 类型设备,Encryption 属性为‘已加密’,根据802.11b 所支持的算法标准,该算法确定为WEP 。有一点需要注意:NetStumbler 对任何有使用加密算法的STA[802.11 无线站点] 都会在Encryption 属性上标识为WEP 算法,如上图中SSID 为gzpia 的AP 使用的加密算法是WPA2-AES 。

破解

下载Win32 版AirCrack 程序集---WinAirCrackPack 工具包(下载地址:

https://www.doczj.com/doc/e77269263.html,/download/wireless/air crack/WinAircrackPack.zip )。解压缩后得到一个大概4MB 的目录,其中包括六个EXE 檔:

aircrack.exe 原WIN32 版aircrack 程序

airdecap.exe W EP/WPA 译码程序

airodump.exe 数据帧捕捉程序

Updater.exe W IN32 版aircrack 的升级程序

WinAirc rack.exe W IN32 版aircrack 图形前端

wzcook.exe 本地无线网卡缓存中的WEPKEY 记录程序

我们本次实验的目的是通过捕捉适当的数据帧进行IV (初始化向量)暴力破解得到WEP KEY ,因此只需要使用airodump.exe (捕捉数据帧用)与WinAircrack.exe (破解WEP KEY 用)两个程序就可以了。

首先打开ariodump.exe 程序,按照下述操作:

首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC--- 编号‘26 ’;然后程序要求你输入该WNIC 的芯片类型,目前大多国际通用芯片都是使用‘HermesI/Realtek ’子集的,因此选择‘ o ’;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP 所处的频道为‘ 6 ’;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack 的安装目录下,以.cap 结尾,我在上例中使用的是‘ last ’;最后winaircrack 提示:‘是否只写入/ 记录IV[ 初始化向量] 到cap 檔中去?’,我在这里选择‘否/n ’;确定以上步骤后程序开始捕捉数据包。

下面的过程就是漫长的等待了,直至上表中‘ Packets ’列的总数为300000 时即可满足实验要求。根据实验的经验所得:当该AP 的通信数据流量极度频繁、数据流量极大时,‘ Packets ’所对应的数值增长的加速度越大。当程序运行至满足‘ Packets ’=300000 的要求时按Ctrl+C 结束该进程。

此时你会发现在winaircrack 的安装目录下将生成last.cap 与last.txt 两个文件。其中last.cap 为通用嗅探器数据包记录文件类型,可以使用ethereal 程序打开查看相关信息;last.txt 为此次嗅探任务最终的统计数据(使用‘记事本/notepad ’打开last.txt 后得出下图)。

下面破解工作主要是针对la st.cap 进行。首先执行WinAirCrack.exe 文件:

单击上图红色框框部分的文件夹按钮,弹出*.cap 选定对话框,选择last.cap 档,然后通过点击右方的‘ Wep ’按钮切换主接口至WEP 破解选项接口:

选择‘Key size ’为64 (目前大多数用户都是使用这个长度的WEP KEY ,因此这一步骤完全是靠猜测选定该值),最后单击主接口右下方的‘Aircrack the key…’按钮,此时将弹出一个内嵌在cmd.exe 下运行的进程对话框,并在提示得出WEP KEY :

利用

打开无线网卡的连接参数设置窗口,设置参数为:

SSID :demonalex

频道: 6

WEP KEY :1111122222 (64 位)

OK ,现在可以享受连入别人WLAN 的乐趣了。

附参考文章:

【无线网络安全篇】

这两年来,ADSL 与Cable 不断地削价竞争带动了全民宽带的热潮,当年「宽带」还是个新名词,更是各大媒体争相报导的主题,但今日看来再平常不过了。宽带的使用人口数已迈入疲缓成长的阶段,有需求的人都已安装,而观望的人仍观望,在这个看似饱和的市场中,业界与消费者都期盼新技术或新应用能激起新的需求浪花。于是「无线网络」便肩负起再造市场需求的责任。

注重生活质量和工作效率的现代人,不断运用科技改进信息设备的便利性与实用性,设备「无线化」已大势所趋,从无线鼠标键盘到笔记型计算机,现在这股无线风潮已延烧到网络设备上。

1999 年,IEEE 提出802.11 无线局域网标准(Wireless Local Area Networks) ,WLAN 因此诞生,愿景是让PC 、NB 或PDA 等行动装置,以无线的方式登入网络,传输介值从有形的网络线,转变为无形的空气,就如同听广播或收看卫星节目般自然。WLAN 目前适合用来建构非大型的局域网,例如家中、小型办公室、图书馆等,或是公众点(Hot Spot) 。理论上一台基地台可支持254 台计算机使用,但真正

的实际值约16-32 台,过多的计算机会使流量激增导致Crash ,这也是无线区网不适合大规模建置的原因。

相较于传统的有线网络,无线局域网节省了布线的成本,能更快速的架构起网络环境,对于用户来说则大幅增加了行动力与便利性。

但「水能载舟亦能覆舟」,网络无线化带来了使用上的便利性,却也带来了安全上的隐忧。对企业来说,e 化已经引爆出许多信息安全问题,从红色警戒到布雷斯特,瘫痪主机、塞爆网络、工作延宕……,企业已饱尝「科技副作用」,不得不鉅资投入信息安全的善后与预防工作,因此若安全问题仍与无线网络形影不离,那么企业也只能观望再观望。

WEP 不够安全

传输介质从有形的网络线变成无形的空气,对于经常越权存取数据与窃听他人沟通行为的黑客来说实是件容易的事。消费者在采购无线网络设备时,一定有看过或听过WEP 加密机制,产品的彩盒上也都会注明支持 6 4 或128bit 的WEP 加密(目前是面上每款产品最少都支持64 位元WEP ),当然,硅统科技所开发的SiS160 、SiS162 与SiS 163 无线网络芯片也支持WEP 加密。WEP 安全协议的英文全名为wired equivalent privacy protocol ,是由Wi-Fi 联盟制定,预期提供一个跟使用有线网络一样的安全等级。

无线网络十分的方便,理论上WEP 也可以保护无线网络的私密性,另外也可防止未经授权就存取无线网络。但是事实上,无线网络在安全性上确实有欠缺考虑的地方,使得有心人士能非法存取无线网络上传输的数据;另一方面,有心人士也可能使用您的无线网络为非作歹,而您就成为了代罪羔羊。

2001 年八月,两位以色列魏兹曼研究所的专家与一位思科公司的研究员,在多伦多的密码会议中公布破解加密技术的结果。这三位解密专家利用装置无线网络卡的笔记型计算机,成功窃取网络中的一小部分数据,在不到一小时内即破解用户密码。此外,AT&T 实验室的研究员也号称可以同样的方法成功破解密码。目前网络上到处都可找到破解WEP 的工具。很难想象经过各界专家研究公布的WEP 会是如此薄弱,无怪乎消费者对无线网络裹足不前。无疑的,安全性是目前无线区域发路在发展上的一大重要问题,如何克服用户对于安全性的考虑是当前刻不容缓的当务之急。

为何WEP 能轻易被破解?这是因为WEP 使用的加密法RC4 有着技术本质上的问题,加上WEP 后天的缺陷使得WEP 变得薄弱不已。WEP 加密的原理与过程大致如下:RC4 一开始使用40bits 的WEP key 和24bits 的随机数产生一个签章(Initialization Vector) 来加密每个封包的数据,由于每个封包都经过加密,所以就算有心人士撷取了封包,也会因为没有WEP key 而无法解读原始数据。

但问题是签章中的随机数数字长度只有24 bits ,也就是2*24 次方可能的值,所以当2*24 次方的值都用完时,同样的签章又会在封包中重复产生,也就是说,有心人士只要窃取足够的封包,就一定可以比对出WEP Key ,进而将加密后的数据还原成明码。

WPA 标准替无线网络增添安全性

Wi-Fi 联盟公布Wi-Fi Protected Access (WPA )无线通讯新安全标准,无线网络厂商纷纷表示支持,为提高无线网络安全性,核心逻辑芯片组领导厂商硅统科技不遗余力,抢先在市场上推出支持WPA 的802.11b 无线网络芯片SiS 160 与SiS162 ,SiS163 亦全面支持WPA 2.0 及802.11i 的802.11g 。

WPA 的出现能有效解决过去WEP 轻易遭破解的问题,坚定一般消费者市场的信心,并预期能带动部分企业用户市场使用无线网络的意愿,尤其若对行动网络有较大需求时( 如会客室、会议室、展览室等网络布建) ,相信支持WPA 的SiS 162/SiS163 能满足传输速度、稳定性、安全性等各层面的需求。

WPA 是即将推出的802.11i 标准技术的其中一部分,2002 年由Wi-Fi 联盟公布。以下是Wi-Fi 用来解释WPA 意义的简单公式,这个简单的公式说明了WPA 的组成架构以及每个基本元素。

WPA=TKIP+MIC+802.1X+EAP

在这个公式中,802.1x 和延伸认证协议(EAP )是WPA 的认证机制。无线局域网的用户都必须提出身份证明,经过对照查核数据库证实为合法用户后,才能使用无线局域网,每个要登入网络的人都必须经过这样的认证过程。在企业中,数据库的验证工作则通常有专责服务器来完成。不过为了简化使用方式,让所有WLAN 的用户都方便使用,所以WPA 提供了一个不需额外设备的简易认证方式,称为预先公用金钥,只需在每个WLAN 的无线基地台无线网络卡网桥等输入单一密码,当密码相符合,Client 端便会被视为合法用户,并获得WLAN 的存取权限,对用户来说就如同Windows 「登入网域」般自然。

刚刚提到WEP 最主要的问题,在于加密机制本身的缺点(RC4) ,使得封包中的金钥过于相似,当然,WPA 针对加密机制加以补强,公式中的TKIP 和MIC 便是在在WPA 里便扮演着强化加密的角色。

请主动捍卫信息安全

由于WLAN 具有易安装,以及提供企业内部随处存取企业资源的上网能力等特性,因此使用数量日益增加;但令人惊讶的是,绝大多数的企业却未启动无线安全功能!

即便无线网络安全芯片已支持WEP 、WPA ,但通常设备出厂默认值是不启动的,因此要请读者特别注意,一定要「主动」捍卫自己的无线网络信息安全,将WEP 和WPA 启动,此外,千万要记得更改出厂默认的SSID 值,最好是不容易猜到的字符串,更不可以把SSID 当作密码来设定,只是在作业上可能会稍微麻烦,因为当基地台的SSID 更改时,所有使用该SSID 的装置也得跟着修改。另外,用户也可用实体的方式来保护信息安全,例如在建筑内装设遮蔽讯号的装置,让建筑以外的人无法接收到无线讯号。

对高度重视信息安全的企业、政府机关或是军事单位来说,可以采取额外的机制来保护信息安全,例如在WLAN 上架设VPN 。透过VPN 建立的安全信道来传输数据,能确保企业内部数据在因特网上传输时的隐密性,不过VPN 无法保证企业内部区网的安全性,因为只要是WLAN 的合法IP 就有使用网络的权限,因此VPN 的重点在于IP 管理。

当然,若能从VPN 到防毒、防骇都作全盘的建置,便可期望达到滴水不漏的信息安全,但对广大消费者而言,VPN 不是个经济实惠又方便的解决方案,此时采购支持WPA 及802.1x 安全规格的产品才是最经济实惠且有效的解决方式( 例如SiS162/SiS163) ,因为WPA 及802.1x 能对所有要使用WLAN 的用户作身份认证,确认为合法用户后才可进行链接,有效遏止非法人士的入侵,而且无须加装硬设备,在使用上更轻松容易。

无线局域网概念介绍

无线局域网的英文简称是WLAN(Wirel Local Area Network),国内目前使用最多是802.11a/b/g。

频道(Channel)

802.11g 可兼容802.11b ,二者都使用了 2.4G 微波频段,最多可以使用14 个频道(Channel) 。各国的规定的 2.4G 频率范围略有不同,在中国802.11b/g 可以使用1-11 频道,在同一区域可以有 3 个互不干扰的频道。家用微波炉也在这一频率范围会对信号有影响。蓝牙也在 2.4G 内,但蓝牙功率很小因此不会有大的影响。802.11a 使用了5G 无线频段,在同一区域可以有12 个频道,一些高端的迅驰网卡支持802.11a 。

带宽(bandwith)

802.11b: 11M,5.5M,2M,1M

802.11g: 54M,48M,36M,24M,18M,12M,9M,6M

802.11a: 54M,20M,6M

AP(Acess Point)

无线接入点,是一种网络设备,无线网卡与AP 相连,通过AP 与其它网卡交换信号,AP 通常还有RJ-45 以太网口用以与有线网相连。简单地说AP 就象一个Hub 。

Infrastructure

基础架构通讯方式,无线网卡通过AP 进行无线通讯。

Ad-Hoc

一种无线网络通讯方式,各个网卡不经过AP 直接进行点对点的通讯,当使用人比较少又没有AP 但仍然想通过无线方式交互信息时可以用Ad-hoc 方式应急。

SSID(System Set ID)

SSID 用来区分不同的网络,最多可以有32 个字符,如我们用的https://www.doczj.com/doc/e77269263.html,.sjtu 。网卡设置了不同的SSID 就可以进入不同网络,SSID 通常由AP 广播出来,通过XP 自带的扫描功能可以相看当前区域内的SSID 。出于安全考虑可以不广播SSID ,此时用户就要手工设置SSID 才能进入相应的网络。

WEP(Wired Equivalent Privacy) 有线等效保密

为了保证数据能通过无线网络安全传输而制定的一个加密标准,使用了共享秘钥RC4 加密算法,密钥长度最初为40位(5 个字符) ,后来增加到128 位(13 个字符) ,有些设备可以支持152 位加密。使用静态(Static)WEP 加密可以设置 4 个WEP Key ,使用动态(Dynamic )WEP 加密时,WEP Key 会随时间变化而变化。

开放式与共享式验证(open or shared Authentication)

无线设备之间认证的模式,通常使用静态WEP 加密时使用共享方式,使用802.1x 动态WEP 加密时使用开放认证方式。

WPA(Wi-Fi Protected Access)

Wi-Fi联盟制定的过渡性无线网络安全标准,相当于802.11i的精简版,使用了TKIP(Temporal Key Integrity Protocal)数据加密技术,虽然仍使用RC4加密算法,但使用了动态会话密钥。TKIP引入了4个新算法:48位初始化向量(IV)和IV顺序规则(IV Sequencing Rules)、每包密钥构建(Per-Packet Key Construction)、Michael消息完整性代码(Message Integrity Code,MIC)以及密钥重获/分发。WPA极大提高了无线网络数据传输的安全性但还没有一劳永逸地解决解决无线网络的安全性问题,因此厂商采纳的积极性似乎不高。目前Windows XP SP1可以支持WPA。

802.1x 认证

静态WEP秘钥难于管理,改变秘钥时要通知所有人,如果有一个地方泄漏了秘钥就无安全性可言,而且静态WEP 加密有严重的安全漏洞,通过无线侦听在收到一定数量的数据后就可以破解得到WEP 秘钥。802.1x 最初用于有线以态网的认证接入,防止非法用户使用网络,后来人们发现802.1x 用以无线网可以较好地解决无线网络的安全接入。802.1x 的EAP-TLS 通过数字证书实现了用户与网络之间的双向认证,即可以防止非法用户使用网络,也可以防止用户连入非法的AP 。802.1x 使用动态WEP 加密防止WEP Key 被破解。为解决数字证书的发放难题人们对TLS 认证进行了改进产生了TTLS 和PEAP ,可以用传统的用户名口令方式认证入网。我校无线网络的802.1x 可以同时支持EAP-TLS ,TTLS 和PEAP 。

WAPI(WLAN Authentication and Privacy Infrastructure)无线局域网认证与保密基础架构

中国提出的一个无线网络通讯的安全标准,国标代号GB15629.11。

Wi-Fi

是Wi-Fi联盟(Wi-Fi Alliance)的标记,参看https://www.doczj.com/doc/e77269263.html,。Wi-Fi联盟是1999年成立

的非盈利性的国际组织,致力于基于802.11的无线网络产品的互通性认证。目前拥有200家会员单位。

BackTrack 3官方论坛提供的支持aircrack监听和注入的网卡列表

2.1 PCI

2.1.1 Asus WL-138g v2

2.1.2 Belkin F5D8001

2.1.3 CNet CWP-854

2.1.4 Dlink DWL-AG530

2.1.5 Dlink DWL-G520

2.1.6 Dlink DWL-G550

2.1.7 Dlink DWL-G510

2.1.8 Foxconn WLL-3350

2.1.9 MSI PC60G

2.1.10 Netgear WG311T

2.1.11 Netgear WPN311

2.1.12 SMC SMCWPCI-G

2.2 Mini PCI (Built in)

2.2.1 Broadcom BCM4306 802.11b/g (rev 3)

2.2.2 Broadcom BCM4318 802.11b/g

2.2.3 IBM AR5212 802.11abg NIC (rev 01)

2.2.4 IPW2100

2.2.5 IPW2200

2.2.6 WN360G

2.3 Mini PCIe (Built in)

2.3.1 Broadcom BCM4311 802.11b/g

2.3.2 IPW3945

2.3.3 IPWRAW (IPW3945 Monitor + Inject)

2.3.4 IPW4965/IWL4965 agn

2.4 PCMCIA Cards

2.4.1 3COM 3CRWE154G72 v1

2.4.2 3COM 3CRPAG175B with XJACK Antenna

2.4.3 Agere Systems ORiNOCO GOLD PC Card Classic

2.4.4 AirLink101 AWLC4130

2.4.5 ASUS WL100G

2.4.6 Belkin F5D6020 v3

2.4.7 Belkin F5D7010 V1000

2.4.8 Belkin F5D7010 V3000UK

2.4.9 Belkin F5D7010 V5000

2.4.10 Belkin F5D7010 V6000

2.4.11 Belkin F5D7011

2.4.12 Buffalo WLI-CB-G54HP

2.4.13 Cisco AIR-LMC350

2.4.14 Cisco AIR-PCM350-T

2.4.15 Cisco Aironet AIR-CB21AG-A-K9

2.4.16 Dlink DWA-645

2.4.17 Dlink DWL-650+

2.4.18 Dlink DWL-G650

2.4.19 Dlink DWL-G630, 650+/-

2.4.20 Dlink DWL-G650M

2.4.21 Dlink DWL-G650+

2.4.22 D-Link WNA-1330

2.4.23 Enterasys Roamabout 802.11 DS High Rate

2.4.24 Gigabyte GN-WM01GT AirCruiserG Mach G

2.4.25 Lucent Technologies Orinoco Silver

2.4.26 Linksys WPC11v4

2.4.27 Linksys WPC11v4

2.4.28 Linksys WPC54G v3

2.4.29 Motorola WN825G v2

2.4.30 NetGear MA401

2.4.31 NetGear WPN511

2.4.32 NetGear WPN511 - Range Max

2.4.33 NetGear WG511T

2.4.34 NetGear WAG511v2

2.4.35 NetGear WG511 v1

2.4.36 NetGear WG511v2

2.4.37 Netgear WG511U

2.4.38 NetGear WPN511GR

2.4.39 Netgear WPNT511

2.4.40 PROXIM ORiNOCO 802.11b/g Gold (Model: 8470-WD)

2.4.41 Senao NL-2511CD PLUS EXT2

2.4.42 Senao Sl-2511CD Plus EXT2

2.4.43 Senao SL-2511 CD PLUS (the one w/o external connectors)

2.4.44 Sitecom WL-100b

2.4.45 SMC 2532W-B

2.4.46 SMC SMC2536W-AG

2.4.47 SMC WCB-G

2.4.48 SWEEX LW051 ver:1.0

2.4.49 TP-link SuperG&eXtended Range 108M Wireless Cardbus Adapter(TL-WN610G)

2.4.50 TP-link eXtended Range 54M Wireless Cardbus Adapter (TL-WN510G)

2.4.51 Ubiquiti SRC

2.4.52 Wistron WLAN 802.11a/b/g Cardbus CB9-GP

2.4.53 X-Micro WLAN 11g PCMCIA Card (XWL-11GPAG)

2.4.54 ZCom XI-325HP+

2.4.55 Zyxel ZyAIR G-100 PCMCIA Card (FCC ID:N89-WE601l)

2.5 USB Dongles

2.5.1 Airlink101 AWLL3026

2.5.2 ALFA Networks AWUS036H

2.5.3 ASUS WL-167G

2.5.4 AVM Fritz!Wlan USB V1.1

2.5.5 Belkin F5D7050 V1

2.5.6 Belkin F5D7050 (4000 series)

2.5.7 Belkin F5D7050B

2.5.8 Belkin F5D7051

2.5.9 Buffalo Airstation G54 WLI-U2-KG54-AI (2A)

2.5.10 Chiefmax

2.5.11 D-Link DWL 122 (USB) F/W

3.2.1 H/W A1

2.5.12 D-Link DWL G122 (USB) F/W 2.03 B1

2.5.13 D-Link WUA-1340

2.5.14 Edimax EW-7317UG

2.5.15 Edimax EW-7318USG

2.5.16 Linksys WUSB54g v4

2.5.17 Linksys WUSB54GC

2.5.18 MicroEdge MEG55A Wireless-G USB Dongle

2.5.19 NetGear WG111v2

2.5.20 NetGear WG111T

2.5.21 Netopia ter/gusb-e

2.5.22 OvisLink Evo-w54usb

2.5.23 SafeCom SWMULZ-5400

2.5.24 ZyDAS 12112.5.25 SMCWUSB-G EU 2.5.26 MSI US54SE

2.5.27 Hawking HWUG1

backtrack3(BT3) usb版破解WEP无线网络密码详细步骤(附软件及中文包下载地址) 一、先开始制作启动U盘: 将下载好的backtrack3(BT3) usb版(下载地址在文章末尾)文件bt3b141207.rar直接解压到U盘(1G以上容量)。把Boot 和BT3两个文件夹放到U盘的根目录,打开BOOT文件夹双击运行" bootinst.bat "批处理文件。U盘里就会多出4个文件." isolinux.boot" "isolinux.cfg" "isolinux.bin " "syslinux.cfg" (如果想要中文截面的BT3的菜单,就在下载BT3中文语言包。下载地址:https://www.doczj.com/doc/e77269263.html,/cn/docs/listallfiles.do提取密码:4871454552251231。(用的是免费的网络硬盘,广告较多,有些朋友可能没认真看没找到,我说下大概位置,输入提取码后,拉到中间找下面的几个字(红色的) 以下这三个链接后两个均可下载 推荐快车(flashget)高速下载文件下载文件(IE浏览器) 下载文件(非IE浏览器) )把压缩包里的"中文包"解压出来,将里面的*.lzm文件拷贝到u盘的BT3\modules目录,即可实现bt3中文化。) 二、之后重启windows 进入BIOS设置,把BIOS里的frist boot device设置为USB-HDD (或者是USB--ZIP)再重启选择从usb启动。系统进入backtrack3 系统。 三、现在开始破解 1.在shell窗口中输入ifconfig 命令,出现如下信息: lo no wireless extensions. eth0 no wireless extensions. eth1 IEEE 802.11g ESSID:"" Nickname:"" Mode:(......)Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82 Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3 Retry:off RTS thr:off Fragment thr:off Encryption key:off Power Management:off Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive retries:0 Invalid misc:0 Missed beacon:0 2.找出你的无线网卡名字,我这里是eth1.再启动你的网卡为Moniter模式(输入airmon-ng start eth1 11)。再输入ifconfig 命令,返回如下信息: lo no wireless extensions. eth0 no wireless extensions. eth1 IEEE 802.11g ESSID:"" Nickname:"" Mode:Monitor Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82 Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3 Retry:off RTS thr:off Fragment thr:off Encryption key:off Power Management:off Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

破解WEP无线网络密码 近些年无线技术发展迅速,越来越多的用户使用无线设备在自己家建立起无线网络,通过搭建无线网络可以在家里的每个角落使用笔记本和无线网卡访问internet。有很多文章都向大家介绍了无线安全之中的通过设置WEP加密来保证其他计算机以及非法用户无法连接我们建立的无线网络。 但是事实真的如此吗?WEP这个所谓的安全加密措施真的是万无一失吗?笔者通过很长时间的研究发现原来WEP并不安全。我们可以通过几个工具加上一些手法来破解他,这样就可以在神不知鬼不觉的情况下,入侵已经进行WEP加密的无线网络。下面笔者就分两篇文章为大家呈现WEP加密破解的全攻略。 一、破解难点: 在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。 (1)修改SSID号: 进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。 (2)取消SSID广播功能: 默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。同样我们可以通过在无线设备中将SSID号广播功能取消来避免广播。 (3)添加WEP加密功能: WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。我们可以通过为无线设备开启WEP加密功能,然后选择加密位数也就是加密长度,最短是64位,我们可以输入一个10位密文,例如1111111111。输入密文开启WEP加密后只有知道这个密文的无线网卡才能够连接到我们设置了WEP加密的无线设备上,这样就有效的保证没有密文的人无法正常访问加密的无线网络。 二、SSID广播基础: 那么鉴于上面提到的这些安全加密措施我们该如何破解呢?首先我们来看看关于SSID号的破解。

虚拟机破解wep最简单教程 1准备工作:下载虚拟机https://www.doczj.com/doc/e77269263.html,/soft/8765.html 下载BT3 CD映像https://www.doczj.com/doc/e77269263.html,/Soft/2008/660.html 2 安装虚拟机,见下图 点新建虚拟机 典型安装 选择LINUX,注意版本选择 other linux 2.6.x kernel!

按下一步是提示虚拟主机名字和要安装的位置(自定) 选择使用网络地址翻译 下一步完成

点击绿色按钮启动 3 完成以上的步骤后就开始破解啦 启动BT3后,会出现一个界面。会有很多的选择。我们选择默认的第一个。 到最后,大约等待1分钟,看您电脑配置。 如果不能默认进入系统提示输入账户密码, 在此我们输入如下:进BT3后怎么老出现, “bt login”(2009-11-11 12:38:22) 标签:杂谈 这是需要用户名和密码 用户名:root 密码:toor 再输入:startx 是在不行输入xconf,再输入startx root 回车 toor 回车 xconf 回车 startx 回车 当然如果是默认进入系统就更好了。如果不是默认就要输入上边的命令,如果正常进入上边的步骤可以跳过! 注意一定要做!启动建好的虚拟机,加载网卡,“虚拟机-可移动设备-USB 设备-Realtak可移动设备”如下图(如果破解时无法抓包那一定是漏了这步)注意一定要做,启动BT3时就要做了

接着就是正式破解了,打开一个shell输入命令 打开shell,输入命令 spoonwep(纯字母无数字)

回车后会自动出现一个新窗口如下图

WLAN技术出现之后,“安全”就成为始终伴随在“无线”这个词身边的影子,针对无线网络技术中涉及的安全认证加密协议的攻击与破解就层出不穷。现在,因特网上可能有数以百计,甚至以千计的文章介绍关于怎么攻击与破解WEP,但有多少人能够真正地成功攻破WEP的加密算法呢? 下面笔者来给大家介绍一些关于WEP加密手段的知识,以及就是菜鸟只要按照步骤操作也可成功破解WEP密钥的方法。当然最终的目的还是为了让读者做好安全设置对破解更好的进行防范。本系列文章共两篇,在第一篇里主要介绍破解WEP的方法,第二篇里介绍如何设置WLAN的安全设置来进行更好的防范。 一、WEP:无线网络安全最初的保护者 相对于有线网络来说,通过无线局域网发送和接收数据更容易被窃听。设计一个完善的无线局域网系统,加密和认证是需要考虑的两个必不可少的安全因素。无线局域网中应用加密和认证技术的最根本目的就是使无线业务能够达到与有线业务同样的安全等级。针对这个目标, IEEE802.11标准中采用了WEP(Wired Equivalent Privacy:有线对等保密)协议来设置专门的安全机制,进行业务流的加密和节点的认证。它主要用于无线局域网中链路层信息数据的保密。WEP采用对称加密机理,数据的加密和解密采用相同的密钥和加密算法。WEP 使用加密密钥(也称为WEP 密钥)加密802.11 网络上交换的每个数据包的数据部分。启用加密后,两个802.11 设备要进行通信,必须具有相同的加密密钥,并且均配置为使用加密。如果配置一个设备使用加密而另一个设备没有,则即使两个设备具有相同的加密密钥也无法通信。(如图一所示) 图一:WEP加密 WEP加密过程 WEP支持64 位和128 位加密,对于64 位加密,加密密钥为10 个十六进制字符(0-9 和A-F)或5 个ASCII 字符;对于128 位加密,加密密钥为26 个十六进制字符或13 个ASCII 字符。64 位加密有时称为40 位加密;128 位加密有时称为104 位加密。152 位加密不是标准WEP 技术,没有受到客户端设备的广泛支持。WEP依赖通信双方共享的密钥来保护所传的加密数据郑其数据的加密过程如下。

先啰嗦几句: 这个在WIN下破解,用的是WinAircrack.exe这个软件。 原理是这样:先在网卡上装驱动(不是网卡自带的厂家的驱动,而是监听软件(airodump.exe)和网卡之间联系的驱动),然后运行监听软件(airodump.exe),来监听正常连接的客户和AP之间的通讯,产生一个文件,就是监听结果的包,然后等这个文件包监听的数据量够大了,再用WinAircrack.exe这个软件来分析这个文件包,得到密码. 但是,如果AP和正常连接的客户网卡之间通讯很少,那么要用监听软件(airodump.exe)获得足够的通讯包,是很困难的,所以这篇文章只是交流用,有兴趣的可以继续读下去,我试验过了,能成功!在监听中,我用正常连接的客户不断下电影,监听软件(airodump.exe)还是能够能很快监听到足够的通讯数据的,进而就破解了我的AP的密码.现在我还是使用的BT3来破解,应为它不仅能监听,而且当AP和合法客户端通讯小的时候,可以发送攻击,命令,使得能快速监听到足够的通讯数据,进而破解.

这是准备,主要是看懂怎么重新装驱动 一、破解难点: 在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。 (1)修改SSID号: 进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。 (2)取消SSID广播功能: 默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。同样我们可以通过在无线设备中将SSID 号广播功能取消来避免广播。 (3)添加WEP加密功能: WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。我们可以通过为无线设备开启WEP加密功能,然后选择加密位数也就是加密长度,最短是64位,我们可以输入一个10位密文,例如1111111111。输入密文开启WEP加密后只有知道这个密文的无线网卡才能够连接到我们设置了WEP加密的无线设备上,这样就有效的保证没有密文的人无法正常访问加密的无线网络。 二、SSID广播基础: 那么鉴于上面提到的这些安全加密措施我们该如何破解呢?首先我们来看看关于SSID号的破解。 小提示: 什么是SSID号?SSID(Service Set Identifier)也可以写为ESSID,用来区分不同的网络,最多可以有32个字符,无线网卡设置了不同的SSID就可以进入不同网络,SSID通常由AP或无线路由器广播出来,通过XP自带的扫描功能可以相看当前区域内的SSID。出于安全考虑可以不广播SSID,此时用户就要手工设置SSID才能进入相应的网络。简单说,SSID就是一个局域网的名称,只有设置为名称相同SSID的值的电脑才能互相通信。 那么SSID号实际上有点类似于有线的广播或组播,他也是从一点发向多点或整个网络的。一般无线网卡在接收到某个路由器发来的SSID号后先要比较下是不是自己配置要连接的SSID号,如果是则进行连接,如果不是则丢弃该SSID广播数据包。 有过有线网络维护经验的读者一定听说过sniffer,通过sniffer我们可以对自己的网卡进行监控,这样网卡将把所有他接收到的数据包进行记录,反馈给sniffer。这些数据包中有很多是这个网卡自己应该接受到的数据,也有很多是广播包或组播包这些本来应该丢弃的数据包,不管网卡该不该接收这些数据,一旦在他上面绑定了sniffer就将义无返顾的记录这些数据,将这些数据信息保存到sniffer程序中。因此无

WEP无线网络破解指南 2010.05.01 本文旨在学术交流,切勿用之非法目的。 背景&前提 1本文所阐述的破解技术是基于WEP格式的加密无线网络。 2本文假定你使用的是Ubuntu Linux操作系统,Windows平台下所用方法与本文类似。 3本文假定你有一个可以接收无线信号的网卡,同时该网卡支持监听(monitor)模式。 4本文假定你的网卡可以接收到无线信号,即在你的周围有无线信号。 准备工作 在正式进入破解之前,还是需要做一些准备工作的。 安装aircrack-ng无线破解软件 4打开终端(Applications->Accessories->Terminal)。 4输入命令: sudo apt-get install aircrack-ng 4这时aircrack-ng会自动下载并安装。 4(完成后可在终端中输入以下命令 sudo aircrack-ng --help 来测试是否安装成功)。 4其实,下载的aircrack-ng不仅仅是“一个”程序,而是一个套件。本文中,我 们将会用到其中的: ?airmon-ng ?airodump-ng ?aireplay-ng ?aircrack-ng 获取本机无线网卡信息 首先我们应该知道我们的无线网卡在系统中叫什么名字(也就是标识)。 4输入命令: sudo ifconfig 4在输出的内容中,我们应该可以看到类似于”wlan0″的标识,如下图所示。wlan0 Link encap:Ethernet HWaddr 00:22:fa:88:50:4e inet6 addr: fe80::20da:a7ff:fe90:a6f5/64 Scope:Link

从零开始,教你如何破解WEP、WPA无线网络 作者:gdzl 第一章引言 近些年无线技术发展迅速,越来越多的用户开始使用无线网络,最近新搬到一小区没有安装网络,后面想到以前出差时在机场用过无线网络,小区内是否也有无线网络呢?随便一搜,果然有几个无线网络信号,于是打起了免费蹭网的主意,但信号最好的几个网络的WEP或WPA密码成为了一个门坎,于是在公司上网查到相关资料,通过几天的学习+实践,终于破解了小区内的几个无线网络。 破解过程中虽然有了各位前辈的经验,但一些前辈的经验过于笼统、专业,细节的地方比较少。我就是在破解过程中走了不小弯路,还好本人学习和总结能力还可以(谁扔的鸡蛋),现主要就自己破解过程中的一些注意事项和细节从头介绍无线网络的破解过程。 本文只是对前辈们经验的一点补充,我的文章离不开前辈们的经验。 第二章破解前的准备 一、无线网络加密的方式和破解方法原理(看不懂没关系) 1、WEP加密- 破解方式:收集足够的Cap数据包(5万以上~15万),然后使用aircrack破解。 可以在无客户端情况下采用主动注入的方式破解 2、WPA加密- 破解方式:收包含握手信息的Cap数据包,然后使用aircrack破解。 必须在合法的客户端在线的情况下抓包破解。可主动攻击合法客户端使其掉线,合法客户端掉线后再与AP重新握手即可抓到包含握手信息的数据包。或可守株待兔等待合法的客户端上线与AP握手。 二、硬件准备、网卡选择 工先利其事,必先利其器。一个好的无线网卡可以大大提高破解的效率,少走很多弯路,笔者之前就是没有一个好的无线网卡连WEP加密都没破开一个,后面换了网卡很快搞定。 1、网卡芯片选择 现在主流的无线网卡芯片有以下四个品牌:Intel Pro、RaLink、Broadcom、Atheros。 Intel芯片主要集成在迅驰系统中,市场上很多主流的迅驰笔记本电脑都装的这种芯片的无线网卡,遗憾的是现在主流的破解工具BackTrack3对Intel芯片支持不是太佳。

Lab-7 无线安全之WEP密钥破解 不积跬步,无以至千里

WEP是Wired Equivalent Privacy的简称,WEP安全技术源自于名为RC4的RSA数据加密技术,以满足用户更高层次的网络安全需求。有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出WEP 好几个弱点,因此在2003年被Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的IEEE 802.11i标准(又称为WPA2)所取代。WEP 虽然有些弱点,但也足以吓阻非专业人士的窥探了。 无线路由器加密方式通常有两种方式加密: ●第一种是WEP密钥加密 ●第二种是WPA密钥加密 本章首先给大家介绍的是WEP密钥加密原理和破解方法以及如何预防WEP 被破解的风险。从攻、守两方面详细给大家介绍WEP详细相关知识。 1.WEP密钥 1.1WEP加密类型 首先,WEP加密采用的是64位和128位加密密钥的方式,密钥为10 个十六进制字符(0-9 和A-F)或 5 个ASCII 字符;对于128 位加密,加密密钥为26 个十六进制字符或13 个ASCII 字符。64 位加密有时称为40 位加密;128 位加密有时称为104 位加密。 1.2WEP加密分析 WEP加密方式使用了RSA开发的RC4 ping算法。全称为有线对等保密(Wired Equivalent Privacy,WEP)是一种数据加密算法。用于提供等同于有线局域网的保护能力。使用了该技术的无线局域网,所有的客户端与无线接入点的数据都会以一个共享的密钥进行加密,密钥的长度有40位至256位两种,密钥越长,黑客就需要更多的时间进行破解。 如图7-1所示,为WEP的数据帧结构说明:

前期的文章里,我们做好了准备工作,下面,让我们开始进入实际的破解过程。因文章篇幅较长,所以破解部份我们分两部份刊登。 三、实战破解过程 1、用Kismet进行网络探测 Kismet是一个基于Linux的无线网络扫描程序,这是一个相当方便的工具,通过测量周围的无线信号来找到目标WLAN。虽说Kismet也可以捕获网络上的数据通信,但在还有其他更好的工具使用(如Airodump),在这里我们只使用它来确认无线网卡是否正常工作和用来扫描无线网络,在下面的部分中将会换用不同的工具软件来真正地侦听和捕获网络上的数据通信。 单击Programs 图标,然后是Auditor,再Wireless,,然后Scanner/Analyzer,最后是Kismet ,来运行Kismet程序。如图十二所示。 图十二:运行Kismet 除扫描无线网络之外,Kismet还可以捕获网络中的数据包到一个文件中以方便以后加以分析使用,因此Kismet会询问用来存放捕获数据包的文件的位置,如我想把这些文件保存到rootdesktop下,则单击“Desktop”,然后选择“OK”即可,如图十三所示。然后Kismet 然后会询问捕获文件的前缀名字,我们可以更改这个默认的名字,例如把它更改为“capture”

然后点击OK,这样Kismet就会以capture为文件名的开头,再在其后依次添加序号来保存捕捉下来的数据包到不同的文件中。 图十三:在Kismet中指定文件的存放位置 当Kismet开始运行时,它将会显示这个区域内它找到的所有的无线局域网,“Name” 那一列中所显示出来的内容就是哪一个WLAN中AP的SSID值,那当然开始设定的目标WLAN也应该包含中其中(Name下值为starbucks的那一行),在这一行中,CH列的值(AP 所使用的频道)应该与开始所记下的相同。在窗口的最右边显示的信息是Kismet发现的WL AN的数目,已被捕捉下来了的数据包、已加密了的数据包的数目等等。如下图十四所示。如果Kismet发现了许多相邻的Access Point,你应把这个实验环境搬得离这些AP更远一些,或者把与你网上相连接的任何高增益天线断开。 甚至当目标计算机已关闭时,Kismet也正可从我们的目标AP中检测到数据包,这是因为目标AP在不停地发出“beacons”,它将告之拥有无线网卡的计算机有一个AP在此范围内,我们可以这样想像,这台AP宣布,“我的名字是XXXXX,请大家与我连接。”