MSR常见应用场景配置指导(单出口组网典型配置篇)

适用产品:

H3C MSR20、MSR30、MSR50 各系列的所有产品

适应版本:

2008.8.15日之后正式发布的版本。绝大部分配置也适用之前发布的版本。

使用方法:

根据实际应用场景,在本文配置指导基础上,做定制化修改后使用。

实际组网中可能存在特殊要求,建议由专业人员或在专业人员指导下操作。

本文以MSR2010 产品, 2008.8.15日ESS 1710软件版本为案例(1710以后的版本同样支持)。

H3C Comware Platform Software

Comware Software, Version 5.20, ESS 1710

Comware Platform Software Version COMWAREV500R002B58D001SP01

H3C MSR2010 Software Version V300R003B01D004SP01

Copyright (c) 2004-2008 Hangzhou H3C Tech. Co., Ltd. All rights reserved.

Compiled Aug 15 2008 13:57:11, RELEASE SOFTWARE

1.1单出口组网典型配置

这类组网只有一个上行出口,是最常见的一种情况,网络拓扑比较简单,下面分别给出几种单出口组网的典型配置。

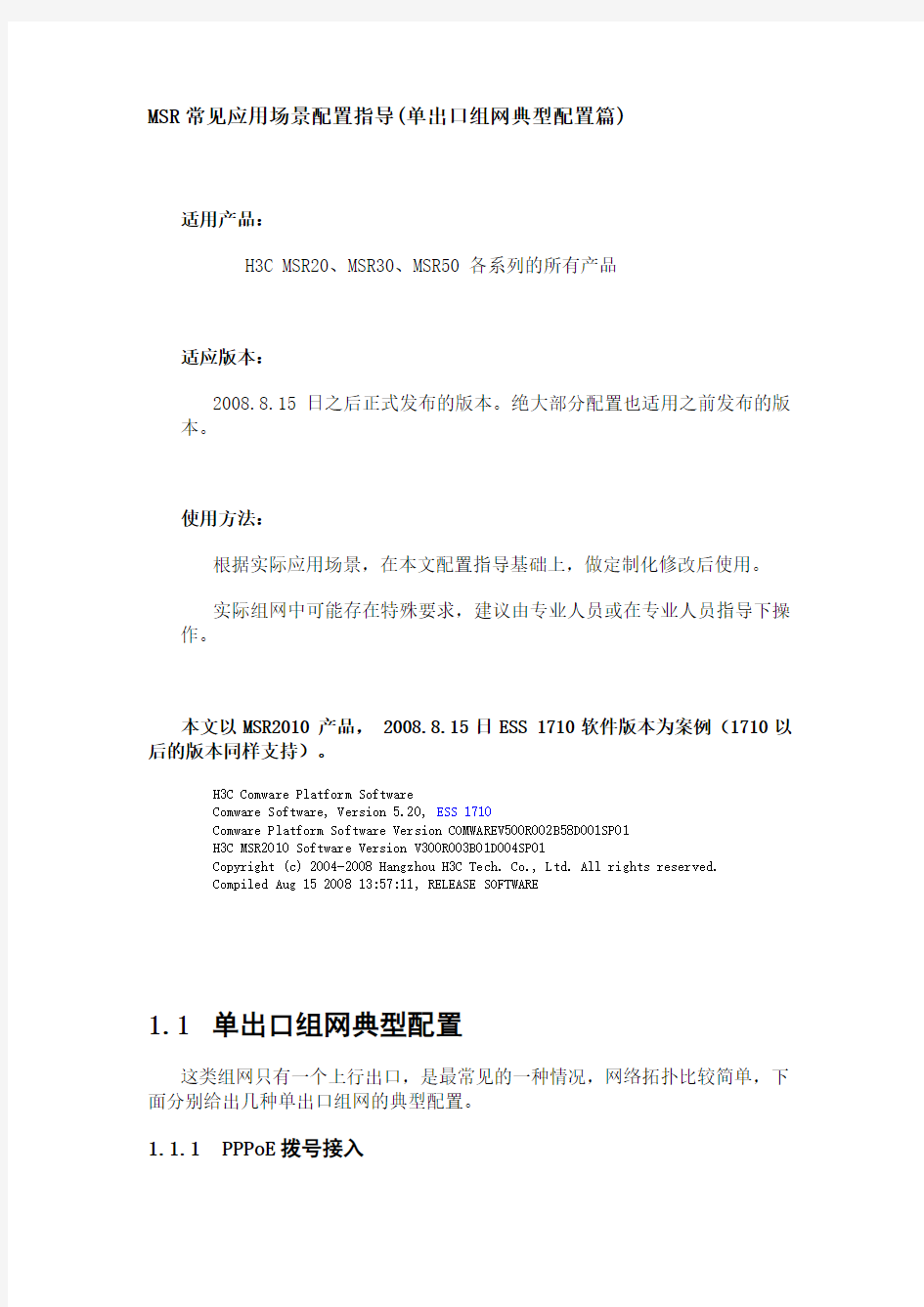

1.1.1PPPoE拨号接入

网络拓扑图如图1所示,MSR2010通过PPPoE拨号链路与ISP相连,局域网内的IP地址段是192.168.1.0/24,局域网内的主机上网需要通过MSR2010进行NAT转换。配置需求如下:

1、对内网主机进行限速,上行限制512kbps,下行限制1024kbps;

2、启用防火墙对攻击报文进行过虑;

3、启动ARP防攻击功能和ARP绑定功能,防止ARP欺骗攻击;

4、优化NAT表项老化时间;

图1 单出口PPPoE拨号计入拓扑图

[H3C]dis cur

#

version 5.20, ESS 1711

#

sysname H3C

#

ipsec cpu-backup enable

#

firewall enable

#

nat aging-time tcp 300

nat aging-time udp 180

nat aging-time pptp 300

nat aging-time ftp-ctrl 300

#

domain default enable system

#

telnet server enable

#

qos carl 1 source-ip-address range 192.168.1.1 to 192.168.1.254 per-address

qos carl 2 destination-ip-address range 192.168.1.1 to 192.168.1.254 per-address

#

acl number 3001 name WANDefend

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 4444

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny udp destination-port eq netbios-ns

rule 5 deny udp destination-port eq netbios-dgm

rule 6 deny tcp destination-port eq 139

rule 7 deny udp destination-port eq netbios-ssn

rule 8 deny tcp destination-port eq 445

rule 9 deny udp destination-port eq 445

rule 10 deny udp destination-port eq 593

rule 11 deny tcp destination-port eq 593

rule 12 deny tcp destination-port eq 5554

rule 13 deny tcp destination-port eq 9995

rule 14 deny tcp destination-port eq 9996

rule 15 deny udp destination-port eq 1434

rule 16 deny tcp destination-port eq 1068

rule 17 deny tcp destination-port eq 5800

rule 18 deny tcp destination-port eq 5900

rule 19 deny tcp destination-port eq 10080

rule 22 deny tcp destination-port eq 3208

rule 23 deny tcp destination-port eq 1871

rule 24 deny tcp destination-port eq 4510

rule 25 deny udp destination-port eq 4334

rule 26 deny tcp destination-port eq 4331

rule 27 deny tcp destination-port eq 4557

rule 28 deny udp destination-port eq 4444

rule 29 deny udp destination-port eq 1314

rule 30 deny tcp destination-port eq 6969

rule 31 deny tcp destination-port eq 137

rule 32 deny tcp destination-port eq 389

rule 34 deny udp destination-port eq 136

rule 35 deny tcp destination-port eq 1025

rule 36 deny tcp destination-port eq 6129

rule 37 deny tcp destination-port eq 1029

rule 38 deny tcp destination-port eq 20168

rule 39 deny tcp destination-port eq 4899

rule 40 deny tcp destination-port eq 45576

rule 41 deny tcp destination-port eq 1433

rule 42 deny tcp destination-port eq 1434

rule 43 deny udp destination-port eq 1433

rule 200 permit icmp icmp-type echo

rule 201 permit icmp icmp-type echo-reply

rule 202 permit icmp icmp-type ttl-exceeded

rule 210 deny icmp

rule 300 permit udp source-port eq dns

rule 310 permit tcp destination-port eq telnet

rule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ip

acl number 3003 name LANDefend

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 4444

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny udp destination-port eq netbios-ns

rule 5 deny udp destination-port eq netbios-dgm

rule 6 deny tcp destination-port eq 139

rule 7 deny udp destination-port eq netbios-ssn

rule 8 deny tcp destination-port eq 445

rule 9 deny udp destination-port eq 445

rule 10 deny udp destination-port eq 593

rule 11 deny tcp destination-port eq 593

rule 12 deny tcp destination-port eq 5554

rule 13 deny tcp destination-port eq 9995

rule 14 deny tcp destination-port eq 9996

rule 15 deny udp destination-port eq 1434

rule 16 deny tcp destination-port eq 1068

rule 17 deny tcp destination-port eq 5800

rule 18 deny tcp destination-port eq 5900

rule 19 deny tcp destination-port eq 10080

rule 22 deny tcp destination-port eq 3208

rule 23 deny tcp destination-port eq 1871

rule 24 deny tcp destination-port eq 4510

rule 25 deny udp destination-port eq 4334

rule 27 deny tcp destination-port eq 4557

rule 28 deny udp destination-port eq 4444

rule 29 deny udp destination-port eq 1314

rule 30 deny tcp destination-port eq 6969

rule 31 deny tcp destination-port eq 137

rule 32 deny tcp destination-port eq 389

rule 33 deny tcp destination-port eq 138

rule 34 deny udp destination-port eq 136

rule 35 deny tcp destination-port eq 1025

rule 36 deny tcp destination-port eq 6129

rule 37 deny tcp destination-port eq 1029

rule 38 deny tcp destination-port eq 20168

rule 39 deny tcp destination-port eq 4899

rule 40 deny tcp destination-port eq 45576

rule 41 deny tcp destination-port eq 1433

rule 42 deny tcp destination-port eq 1434

rule 43 deny udp destination-port eq 1433

rule 200 permit icmp icmp-type echo

rule 201 permit icmp icmp-type echo-reply

rule 202 permit icmp icmp-type ttl-exceeded

rule 210 deny icmp

rule 1000 permit ip source 192.168.1.0 0.0.0.255 rule 1001 permit udp destination-port eq bootps rule 2000 deny ip

#

vlan 1

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

user-group system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

authorization-attribute level 3

service-type telnet

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Dialer0

nat outbound

firewall packet-filter 3001 inbound

link-protocol ppp

ppp chap user test

ppp chap password cipher =W6JJ`N_LBKQ=^Q`MAF4<1!!

ppp pap local-user test password cipher =W6JJ`N_LBKQ=^Q`MAF4<1!! ppp ipcp dns admit-any

ppp ipcp dns request

ip address ppp-negotiate

tcp mss 1024

dialer user test

dialer-group 1

dialer bundle 1

#

interface Ethernet0/0

port link-mode route

pppoe-client dial-bundle-number 1

#

interface NULL0

#

interface Vlan-interface1

ip address 192.168.1.1 255.255.255.0

qos car inbound carl 1 cir 512 cbs 32000 ebs 0 green pass red discard qos car outbound carl 2 cir 1024 cbs 64000 ebs 0 green pass red discard firewall packet-filter 3003 inbound

#

interface Ethernet0/1

port link-mode bridge

#

interface Ethernet0/2

port link-mode bridge

#

interface Ethernet0/3

port link-mode bridge

#

interface Ethernet0/4

port link-mode bridge

#

ip route-static 0.0.0.0 0.0.0.0 Dialer0

ip route-static 10.0.0.0 255.0.0.0 NULL 0 preference 60

ip route-static 169.254.0.0 255.255.0.0 NULL 0 preference 60

ip route-static 172.16.0.0 255.240.0.0 NULL 0 preference 60

ip route-static 192.168.0.0 255.255.0.0 NULL 0 preference 60 ip route-static 198.18.0.0 255.254.0.0 NULL 0 preference 60

#

arp anti-attack valid-check enable

arp anti-attack source-mac filter

arp anti-attack source-mac threshold 20

arp static 218.168.1.3 0088-0088-0088 1 Ethernet0/4

arp static 218.168.1.4 0088-0088-0089 1 Ethernet0/4

arp static 218.168.1.5 0088-0088-008a 1 Ethernet0/4

arp static 218.168.1.6 0088-0088-008b 1 Ethernet0/4

arp static 218.168.1.7 0088-0088-008c 1 Ethernet0/4

#

load xml-configuration

#

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

[H3C]

1.1.2主机为私网地址以太网接入

网络拓扑图如图1所示,MSR2010通过142.1.1.0/24网段和ISP相连,局域网内的IP地址段是192.168.1.0/24,局域网内的主机上网需要通过MSR2010进行NAT转换。配置需求如下:

1、对内网主机进行限速,上行限制512kbps,下行限制1024kbps;

2、启用防火墙对攻击报文进行过虑;

3、启动ARP防攻击功能和ARP绑定功能,防止ARP欺骗攻击;

4、WAN口启用NAT地址转换功能,优化NAT表项老化时间;

图2 单出口需要进行NAT转换拓扑图

#

version 5.20, ESS 1711

#

sysname H3C

#

ipsec cpu-backup enable

#

nat aging-time tcp 300

nat aging-time udp 180

nat aging-time pptp 300

nat aging-time ftp-ctrl 300

#

domain default enable system

#

telnet server enable

#

qos carl 1 source-ip-address range 192.168.1.1 to 192.168.1.254 per-address

qos carl 2 destination-ip-address range 192.168.1.1 to 192.168.1.254 per-address

#

acl number 3001 name WANDefend

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 4444

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny udp destination-port eq netbios-ns rule 5 deny udp destination-port eq netbios-dgm rule 6 deny tcp destination-port eq 139

rule 7 deny udp destination-port eq netbios-ssn rule 8 deny tcp destination-port eq 445

rule 9 deny udp destination-port eq 445

rule 10 deny udp destination-port eq 593

rule 11 deny tcp destination-port eq 593

rule 12 deny tcp destination-port eq 5554

rule 13 deny tcp destination-port eq 9995

rule 14 deny tcp destination-port eq 9996

rule 15 deny udp destination-port eq 1434

rule 16 deny tcp destination-port eq 1068

rule 17 deny tcp destination-port eq 5800

rule 18 deny tcp destination-port eq 5900

rule 19 deny tcp destination-port eq 10080

rule 22 deny tcp destination-port eq 3208

rule 23 deny tcp destination-port eq 1871

rule 24 deny tcp destination-port eq 4510

rule 25 deny udp destination-port eq 4334

rule 26 deny tcp destination-port eq 4331

rule 27 deny tcp destination-port eq 4557

rule 28 deny udp destination-port eq 4444

rule 29 deny udp destination-port eq 1314

rule 30 deny tcp destination-port eq 6969

rule 31 deny tcp destination-port eq 137

rule 32 deny tcp destination-port eq 389

rule 33 deny tcp destination-port eq 138

rule 34 deny udp destination-port eq 136

rule 35 deny tcp destination-port eq 1025

rule 36 deny tcp destination-port eq 6129

rule 37 deny tcp destination-port eq 1029

rule 38 deny tcp destination-port eq 20168

rule 39 deny tcp destination-port eq 4899

rule 40 deny tcp destination-port eq 45576

rule 41 deny tcp destination-port eq 1433

rule 42 deny tcp destination-port eq 1434

rule 43 deny udp destination-port eq 1433

rule 200 permit icmp icmp-type echo

rule 201 permit icmp icmp-type echo-reply

rule 202 permit icmp icmp-type ttl-exceeded

rule 210 deny icmp

rule 300 permit udp source-port eq dns

rule 310 permit tcp destination-port eq telnet

rule 1000 permit ip destination 192.168.1.0 0.0.0.255 rule 2000 deny ip

acl number 3003 name LANDefend

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 4444

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny udp destination-port eq netbios-ns

rule 5 deny udp destination-port eq netbios-dgm

rule 6 deny tcp destination-port eq 139

rule 7 deny udp destination-port eq netbios-ssn

rule 8 deny tcp destination-port eq 445

rule 9 deny udp destination-port eq 445

rule 10 deny udp destination-port eq 593

rule 11 deny tcp destination-port eq 593

rule 12 deny tcp destination-port eq 5554

rule 13 deny tcp destination-port eq 9995

rule 14 deny tcp destination-port eq 9996

rule 15 deny udp destination-port eq 1434

rule 16 deny tcp destination-port eq 1068

rule 17 deny tcp destination-port eq 5800

rule 18 deny tcp destination-port eq 5900

rule 19 deny tcp destination-port eq 10080

rule 22 deny tcp destination-port eq 3208

rule 23 deny tcp destination-port eq 1871

rule 24 deny tcp destination-port eq 4510

rule 25 deny udp destination-port eq 4334

rule 26 deny tcp destination-port eq 4331

rule 27 deny tcp destination-port eq 4557

rule 28 deny udp destination-port eq 4444

rule 29 deny udp destination-port eq 1314

rule 30 deny tcp destination-port eq 6969

rule 31 deny tcp destination-port eq 137

rule 32 deny tcp destination-port eq 389

rule 33 deny tcp destination-port eq 138

rule 34 deny udp destination-port eq 136

rule 35 deny tcp destination-port eq 1025

rule 36 deny tcp destination-port eq 6129

rule 37 deny tcp destination-port eq 1029

rule 38 deny tcp destination-port eq 20168

rule 39 deny tcp destination-port eq 4899

rule 40 deny tcp destination-port eq 45576

rule 41 deny tcp destination-port eq 1433

rule 42 deny tcp destination-port eq 1434

rule 43 deny udp destination-port eq 1433

rule 200 permit icmp icmp-type echo

rule 201 permit icmp icmp-type echo-reply

rule 202 permit icmp icmp-type ttl-exceeded

rule 210 deny icmp

rule 1000 permit ip source 192.168.1.0 0.0.0.255 rule 1001 permit udp destination-port eq bootps rule 2000 deny ip

#

vlan 1

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

user-group system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

authorization-attribute level 3

service-type telnet

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Ethernet0/0

port link-mode route

firewall packet-filter 3001 inbound

nat outbound

ip address 142.1.1.2 255.255.255.0

#

interface NULL0

#

interface Vlan-interface1

ip address 192.168.1.1 255.255.255.0

qos car inbound carl 1 cir 512 cbs 32000 ebs 0 green pass red discard qos car outbound carl 2 cir 1024 cbs 64000 ebs 0 green pass red discard firewall packet-filter 3003 inbound

#

interface Ethernet0/1

port link-mode bridge

#

interface Ethernet0/2

port link-mode bridge

#

interface Ethernet0/3

port link-mode bridge

#

interface Ethernet0/4

port link-mode bridge

#

ip route-static 0.0.0.0 0.0.0.0 142.1.1.1

ip route-static 10.0.0.0 255.0.0.0 NULL0

ip route-static 169.254.0.0 255.255.0.0 NULL0

ip route-static 172.16.0.0 255.240.0.0 NULL0

ip route-static 192.168.0.0 255.255.0.0 NULL0

ip route-static 198.18.0.0 255.254.0.0 NULL0

#

arp anti-attack valid-check enable

arp anti-attack source-mac filter

arp anti-attack source-mac threshold 20

arp static 192.168.1.3 0088-0088-0088 1 Ethernet0/4

arp static 192.168.1.4 0088-0088-0089 1 Ethernet0/4

arp static 192.168.1.5 0088-0088-008a 1 Ethernet0/4

arp static 192.168.1.6 0088-0088-008b 1 Ethernet0/4

arp static 192.168.1.7 0088-0088-008c 1 Ethernet0/4

#

load xml-configuration

#

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

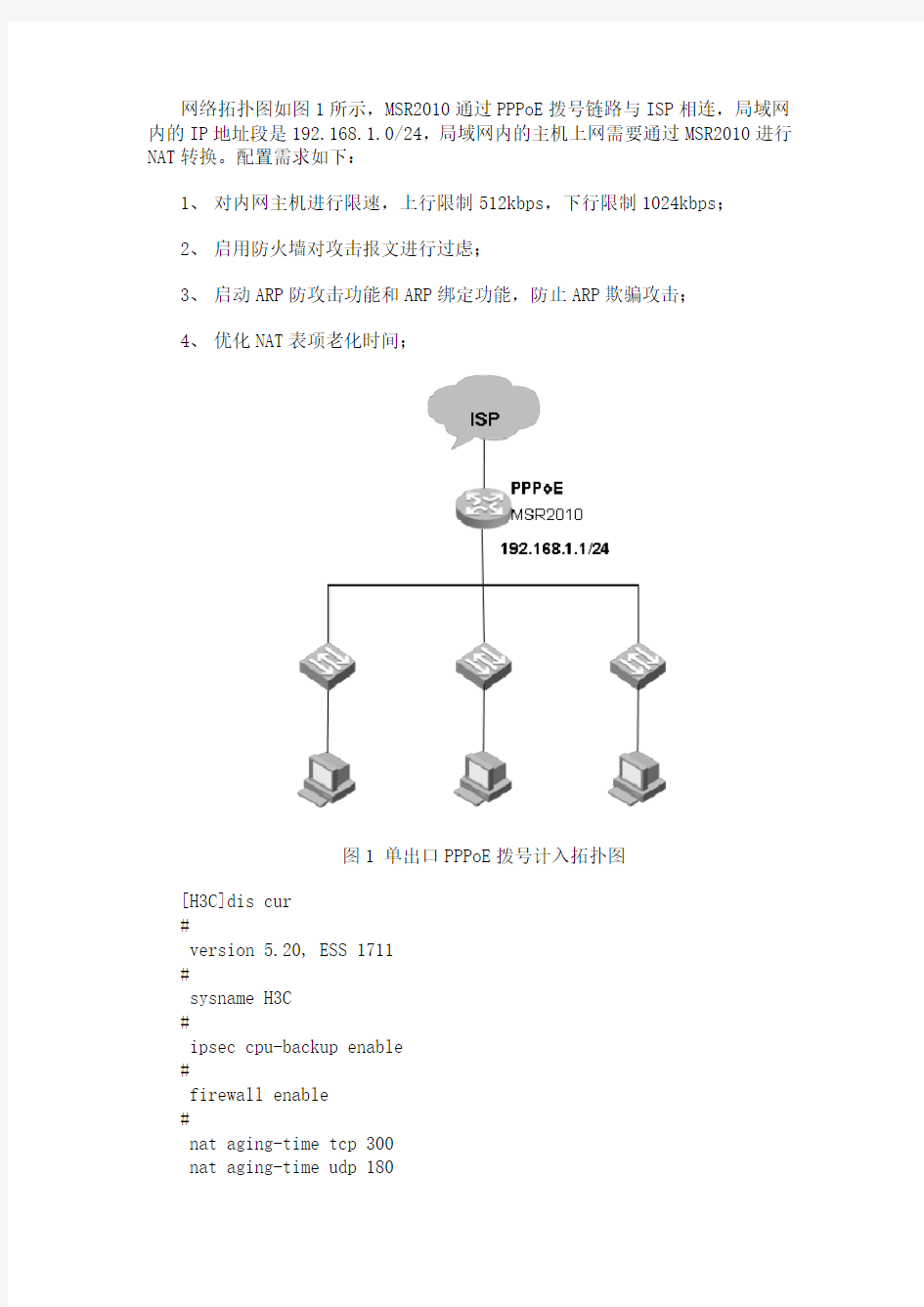

1.1.3主机为公网地址以太网接入

网络拓扑图如图2所示,MSR2010通过142.1.1.0/24网段和ISP相连,局域网内的IP地址段是218.168.1.0/24,局域网内的主机上网只需要在MSR2010设置路由。配置需求如下:

1、对内网主机进行限速,上行限制512kbps,下行限制1024kbps;

2、启用防火墙对攻击报文进行过虑;

3、启动ARP防攻击功能和ARP绑定功能,防止ARP欺骗攻击;

图3 单出口不需要进行NAT转换拓扑图

#

version 5.20, ESS 1711

#

sysname H3C

#

ipsec cpu-backup enable

#

nat aging-time tcp 300

nat aging-time udp 180

nat aging-time pptp 300

nat aging-time ftp-ctrl 300

#

domain default enable system

#

telnet server enable

#

qos carl 1 source-ip-address range 218.168.1.2 to 218.168.1.254 per-address

qos carl 2 destination-ip-address range 218.168.1.1 to 218.168.1.254 per-address

#

acl number 3001 name WANDefend

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 4444

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny udp destination-port eq netbios-ns

rule 5 deny udp destination-port eq netbios-dgm

rule 6 deny tcp destination-port eq 139

rule 7 deny udp destination-port eq netbios-ssn

rule 8 deny tcp destination-port eq 445

rule 9 deny udp destination-port eq 445

rule 10 deny udp destination-port eq 593

rule 11 deny tcp destination-port eq 593

rule 12 deny tcp destination-port eq 5554

rule 13 deny tcp destination-port eq 9995

rule 14 deny tcp destination-port eq 9996

rule 15 deny udp destination-port eq 1434

rule 16 deny tcp destination-port eq 1068

rule 17 deny tcp destination-port eq 5800

rule 18 deny tcp destination-port eq 5900

rule 19 deny tcp destination-port eq 10080

rule 22 deny tcp destination-port eq 3208

rule 23 deny tcp destination-port eq 1871

rule 24 deny tcp destination-port eq 4510

rule 25 deny udp destination-port eq 4334

rule 26 deny tcp destination-port eq 4331

rule 27 deny tcp destination-port eq 4557

rule 28 deny udp destination-port eq 4444

rule 29 deny udp destination-port eq 1314

rule 30 deny tcp destination-port eq 6969

rule 31 deny tcp destination-port eq 137

rule 32 deny tcp destination-port eq 389

rule 34 deny udp destination-port eq 136

rule 35 deny tcp destination-port eq 1025

rule 36 deny tcp destination-port eq 6129

rule 37 deny tcp destination-port eq 1029

rule 38 deny tcp destination-port eq 20168

rule 39 deny tcp destination-port eq 4899

rule 40 deny tcp destination-port eq 45576

rule 41 deny tcp destination-port eq 1433

rule 42 deny tcp destination-port eq 1434

rule 43 deny udp destination-port eq 1433

rule 200 permit icmp icmp-type echo

rule 201 permit icmp icmp-type echo-reply

rule 202 permit icmp icmp-type ttl-exceeded

rule 210 deny icmp

rule 300 permit udp source-port eq dns

rule 310 permit tcp destination-port eq telnet

rule 350 deny ip destination 218.168.1.1 0

rule 1000 permit ip destination 218.168.1.0 0.0.0.255 rule 2000 deny ip

acl number 3003 name LANDefend

rule 0 deny udp destination-port eq tftp

rule 1 deny tcp destination-port eq 4444

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny udp destination-port eq netbios-ns

rule 5 deny udp destination-port eq netbios-dgm

rule 6 deny tcp destination-port eq 139

rule 7 deny udp destination-port eq netbios-ssn

rule 8 deny tcp destination-port eq 445

rule 9 deny udp destination-port eq 445

rule 10 deny udp destination-port eq 593

rule 11 deny tcp destination-port eq 593

rule 12 deny tcp destination-port eq 5554

rule 13 deny tcp destination-port eq 9995

rule 14 deny tcp destination-port eq 9996

rule 15 deny udp destination-port eq 1434

rule 16 deny tcp destination-port eq 1068

rule 17 deny tcp destination-port eq 5800

rule 18 deny tcp destination-port eq 5900

rule 19 deny tcp destination-port eq 10080

rule 22 deny tcp destination-port eq 3208

rule 23 deny tcp destination-port eq 1871

rule 24 deny tcp destination-port eq 4510

rule 26 deny tcp destination-port eq 4331

rule 27 deny tcp destination-port eq 4557

rule 28 deny udp destination-port eq 4444

rule 29 deny udp destination-port eq 1314

rule 30 deny tcp destination-port eq 6969

rule 31 deny tcp destination-port eq 137

rule 32 deny tcp destination-port eq 389

rule 33 deny tcp destination-port eq 138

rule 34 deny udp destination-port eq 136

rule 35 deny tcp destination-port eq 1025

rule 36 deny tcp destination-port eq 6129

rule 37 deny tcp destination-port eq 1029

rule 38 deny tcp destination-port eq 20168

rule 39 deny tcp destination-port eq 4899

rule 40 deny tcp destination-port eq 45576

rule 41 deny tcp destination-port eq 1433

rule 42 deny tcp destination-port eq 1434

rule 43 deny udp destination-port eq 1433

rule 200 permit icmp icmp-type echo

rule 201 permit icmp icmp-type echo-reply

rule 202 permit icmp icmp-type ttl-exceeded

rule 210 deny icmp

rule 1000 permit ip source 218.168.1.0 0.0.0.255 rule 2000 deny ip

#

vlan 1

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

user-group system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

authorization-attribute level 3

service-type telnet

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Ethernet0/0

port link-mode route

firewall packet-filter 3001 inbound

ip address 142.1.1.2 255.255.255.0

#

interface NULL0

#

interface Vlan-interface1

ip address 218.168.1.1 255.255.255.0

qos car inbound carl 1 cir 512 cbs 32000 ebs 0 green pass red discard qos car outbound carl 2 cir 1024 cbs 64000 ebs 0 green pass red discard firewall packet-filter 3003 inbound

#

interface Ethernet0/1

port link-mode bridge

#

interface Ethernet0/2

port link-mode bridge

#

interface Ethernet0/3

port link-mode bridge

#

interface Ethernet0/4

port link-mode bridge

#

ip route-static 0.0.0.0 0.0.0.0 142.1.1.1

ip route-static 10.0.0.0 255.0.0.0 NULL0

ip route-static 169.254.0.0 255.255.0.0 NULL0

ip route-static 172.16.0.0 255.240.0.0 NULL0

ip route-static 192.168.0.0 255.255.0.0 NULL0

ip route-static 198.18.0.0 255.254.0.0 NULL0

#

arp anti-attack valid-check enable

arp anti-attack source-mac filter

arp anti-attack source-mac threshold 20

arp static 218.168.1.3 0088-0088-0088 1 Ethernet0/4

arp static 218.168.1.4 0088-0088-0089 1 Ethernet0/4

arp static 218.168.1.5 0088-0088-008a 1 Ethernet0/4

arp static 218.168.1.6 0088-0088-008b 1 Ethernet0/4

arp static 218.168.1.7 0088-0088-008c 1 Ethernet0/4

#

load xml-configuration

#

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme #

物联网的应用领域 文稿归稿存档编号:[KKUY-KKIO69-OTM243-OLUI129-G00I-FDQS58-

物联网的应用领域 前面有提到物联网在智能家居领域的应用之后,我们今天来聊聊物联网在医疗领域的应用。目前,中国医疗保健体系的覆盖率还没有达到100%,部分农村居民和城市居民还不能及时获得专业医治。然而,中国一直都在竭力构建现代化的医疗体系发展和完善医疗体系,必须采取智慧的方法进行信息共享管理。例如,实时信息的共享可以降低药品库存和成本并提高效率;有了综合、准确的信息,医生就能参考患者之前的病历和治疗记录,增加对病情的了解,从而提高诊断质量和服务质量。智慧的医疗能够促成一种可以共享资源、服务及经验的新型服务模式,能够推动医院之间的服务共享和灵活转账,能够形成一种新的管理系统,使开支和流程更加透明化。 智能医疗系统借助简易、实用的家庭医疗传感设备,可对家中病人或老人的生理指标进行自测,并将生成的生理指标数据通过固定网络或3G无线网络传送到护理人或有关医疗单位。根据客户需求,智能医疗系统还可提供相关增值业务,如紧急呼叫救助服务、专家咨询服务和终生健康档案管理服务等。 整合的医疗保健平。可根据需要通过医院的各个系统收集并存储患者信息,并可将相关信息添加到患者的电子医疗档案中,供所有授权和整合的医院访问。这样,资源和患者能够有效地在各个医院之间流动。通过各医院之间的管理系统如转诊系统等,这个平台可满足一个有效的多层次医疗网络对信息分享的需要。 电子健康档案系统。通过可靠的门户网站可集中进行病历的合和共享,这样各种治疗活动就可以不再受到医院行政界限的限制了。有了电子健康档系

物联网用途广泛,遍及智能交通、环境保护、政府工作、公共安全、平安家居、智能消防、工业监测、环境监测、路灯照明管控、景观照明管控、楼宇照明管控、广场照明管控、老人护理、个人健康、花卉栽培、水系监测、食品溯源、敌情侦查和情报搜集等多个领域。 物联网把新一代IT技术充分运用在各行各业之中,具体地说,就是把感应器嵌入和装备到电网、铁路、桥梁、隧道、公路、建筑、供水系统、大坝、油气管道等各种物体中,然后将“物联网”与现有的互联网整合起来,实现人类社会与物理系统的整合,在这个整合的网络当中,存在能力超级强大的中心计算机群,能够对整合网络内的人员、机器、设备和基础设施实施实时的管理和控制,在此基础上,人类可以以更加精细和动态的方式管理生产和生活,达到“智慧”状态,提高资源利用率和生产力水平,改善人与自然间的关系。 以下,我们就简单的举出几个案例来进行详细的分析说明。 案例(一) 上世纪九十年代,随着我国改革开放的迅猛发展,出现了大规模走私的暗流,发生多起轰动全国的诸如“厦门远华走私大案”、“湛江走私案”等恶性走私案件,海关总署面临着巨大的反走私压力。其间,海关总署虽然已全面推广了H883通关信息工程,将全国海关通关工作纳入了计算机管理,但对集装箱货物的实体监控尚存在漏洞。面对严峻的反走私形势,1998年海关总署推出了“现代海关制度改革”,并将建设海关“物流监控工程”作为重要举措进行部署。 物流监控工程的基本内涵是:以海关通关系统为依托,采用先进的监控检查技术、集成多种技术和平台、多平台联网整合的综合应用系统工程,对进出境运输工具和货物在海关监管的时间、空间内的进出、装卸、存放、移动和处理,实现全过程全方位的监控,达到严密监管、快捷通关的目的。 其特点一是以集装箱、车辆为监控对象的全程监控;其二是架构在海关专网及本行业信息平台上;其三所采用的多项检查与监控举措也是源于传感网技术的基础上。其中,卡口控制与联网系统是物流监控工程的关键环节。 1、物流监控工程就是物联网 众所周知物联网就是传感网。十年前,公司以传感网的理念与技术优势,参与了海关物流监控工程建设(传感网建设)。近年来,在“智慧地球”、“无线宽带网”的声浪中出现的“物联网”,实际就是传感网在互联网进入3G(4G)时代的一个新概念。而从上述海关物流监控工程与传感网的内涵及架构来看,“海关物流监控工程”就是海关行业依托海关专网,以集装箱及车辆为监控对象的一种区域性物联网(也是物联网初级阶段)。这也是以物联网的概念对“海关物流监控工程”的诠释。正如温家宝总理在看了本公司的“海关物流监控工程”演示汇报后,一语破的,“这就是物联网!”。 由于海关是国家执法部门,其监控信息保密性高,因此海关在其专网上构建物联网,不仅是物联网初期阶段的应用,而且未来大规模在互联网上运行时,这种局域性物联网也是不可或缺的,这也是海关行业的特点所致。 2、海关物联网的建设 海关物联网建设的起步基点是卡口控制与联网系统的构建,它是由传感器组群——海关专网——信息处理平台三部分组成,也叫做“智能卡口”。以它为核心结点,可以将船舶管理——堆场管理——转关——远程监控中心——H986联网等环节连接起来,从而实现集装箱车辆的全过程全方位的监控,达到严密监管、快捷通关的目的。 其后,随着海关特殊监管区域(保税区、出口加工区、物流园区、保税物流港等)的监管需要,除继续采用了“卡口控制与联网系统”外,还在围网监控方面采用了红外报警(光电传

十大物联网通讯技术优劣及应用场景 在实现物联网的通讯技术里面,蓝牙、zigbee、Wi-Fi、GPRS、NFC等是应用最为广泛的无线技术。除了这些,还有很多无线技术,它们在各自适合的场景里默默耕耘,扮演着不可或缺的角色。现在随着物联网解决方案供应商云里物里科技一起来看下常见的十大无线通讯技术优劣及应用场景。 1、蓝牙的技术特点 蓝牙是一种无线技术标准,可实现固定设备、移动设备和楼宇个人域网之间的短距离数据交换,蓝牙可连接多个设备,克服了数据同步的难题。蓝牙技术最初由电信巨头爱立信公司于1994年创制。如今蓝牙由蓝牙技术联盟管理,蓝牙技术联盟在全球拥有超过25,000家成员公司,它们分布在电信、计算机、网络、和消费电子等多重领域。 蓝牙技术的特点包括采用跳频技术,抗信号衰落;快跳频和短分组技术能减少同频干扰,保证传输的可靠性;前向纠错编码技术可减少远距离传输时的随机噪声影响;用FM调制方式降低设备的复杂性等。其中蓝牙核心规格是提供两个或以上的微微网连接以形成分布式网络,让特定的设备在这些微微网中自动同时地分别扮演主和从的角色。蓝牙主设备最多可与一个微网中的七个设备通讯,设备之间可通过协议转换角色,从设备也可转换为主设备。 2、ZigBee的技术特点 与蓝牙技术不同,ZigBee技术是一种短距离、低功耗、便宜的无线通信技术,它是一种低速短距离传输的无线网络协议。这一名称来源于蜜蜂的八字舞,由于蜜蜂是靠飞翔和“嗡嗡”(zig)地抖动翅膀(bee)的“舞蹈”来与同伴传递花粉所在方位信息,也就是说蜜蜂依靠这样的方式构成了群体中的通信网络。 ZigBee的特点是近距离、低复杂度、自组织、低功耗、低数据速率,ZigBee协议从下到上分别为物理层、媒体访问控制层、传输层、网络层、应用层等,其中物理层和媒体访问控制层

智能监控系统在智能家居方面的应用 1.需求分析 随着人类社会的进步和科学技术的迅猛发展,人类开始迈人以数字化和网络化为平台的智能化社会,人们对工作、生活等环境的要求也越来越高,其中正在兴起的基于物联网技术的智能家居则是依照人体工程学原理,融合个性需求,将感应器嵌入到与家居生活有关的各个子系统如安防、灯光控制、窗帘控制、煤气阀控制、信息家电、场景联动、地板采暖等中,通过现有网络链接、控制和管理,实现“以人为本”的全新家居生活体验。但由于体制、行业利益等方面的原因,我国目前的三表远程计量、住户安全监控、小区管理等系统大都自成体系,独立设备、独立线路结构、独立的管理运营模式.在该模式下,无疑会造成人员和设备的极大浪费,同时会给住户带来使用上的极大不便及增加维护、维修的工作量.基于以上考虑,本着以下五个原则设计了本智能监控系统. 1)充分利用好住宅区现有的信息化资源,尽可能保护住户的现有信息化软硬件设备投资. 2)采用先进成熟的技术和标准.在构建小区智能监控系统时采用符合业界标准的、先进的、成熟的技术,避免短期重复建设和技术落后,充分借鉴其它行业的成功经验,吸取其失败教训,少走或避免走弯路,做成一项精品工程。

3)高度的安全性.全面有效监控家居安全,无论是家庭防盗,还是住户的水、电、气使用及其它家用设施的安全,包括网络的自身安全。 4)可扩充性.在满足住户现有设备安全监控的前提下,对小区及住户未来的发展需求作总体规划,便于在进行监控网构建时软硬件上留下一定的扩充余地。 5)操作界面友好,提供在线帮助,操作简单。 2.系统架构 2.1系统的整体结构 图1系统整体结构示意图 如图l所示,从网络结构上看,系统主要由三层网络组成,最底层网

物联网技术课后习题答案 第一章 1.“智慧地球”是由IBM公司提出的,并得到美国总统奥巴马的支持。 2.RFID属于物联网的感知层。 3.物联网有四个关键性的技术,其中传感技术能够接受物品“讲话”的内容。 4.物联网存在的问题有:技术标准问题,安全问题,协议问题,IP地址问题,终端问题共五大问题。制造技术不是。 5.物联网的理念是基于互联网、射频识别技术(RFID)、电子标签,在计算机互联网的基础上,利用射频识别技术,无线数据通信技术等,构造一个实现全球物品信息实时共享的实物互联网。 6.中国的第一个提出建设物联网的城市是无锡。2009年8月温家宝总理来到无锡“物联网”技术研发中心考察,指出要尽快突破核心技术,把传感器技术和3G技术的发展结合起来。 7.物联网包含体系结构有三层,分别是感知层,网络层和应用层。基于应用服务设想,物联网可分为感知、传输、支撑、应用四大部分。其中感知和传输属于硬件系统中的感知层和网络层,支撑和应用属于软件系统中的应用层。 8.物联网的显着特点是技术高度集成,学科复杂交叉和综合应用广泛。 9.物联网,较直接的说,就是把实际金额所有的物体连接起来形成的网络,其关键技术有RFID、传感技术、无线网络技术和人工智能技术,其核心是智能技术,能让物品开口说话的是RFID。物联网的关键技术有:RFID,传感技术,无线网络技术,虚拟化技术与云计算 简答题 1.简述物联网的定义,分析物联网的“物”的条件。P8 答:物联网是通过射频识别(RFID)、红外感应器、全球定位系统、激光扫描器等信息传感设备,按约定的协议,把任何物体与互联网相连接,进行信息交换和通信,以实现对物体的智能化识别、定位、跟踪、监控和管理的一种网络。特别注意的是物联网中的“物”,不是普通意义的万事万物,这里的“物”要满足以下条件:1、要有相应信息的接收器;2、要有数据传输通路;3、要有一定的存储功能;4、要有处理运算单元(CPU);5、要有操作系统;6、要有专门的应用程序;7、要有数据发送器;8、遵循物联网的通信协议;9、在世界网络中有可被识别的唯一编号。 2.简述15年周期定律和摩尔定律。 答:十五年周期定律:计算模式每隔15年发生一次变革。摩尔定律:集成电路上可容纳的晶体管数目,约每隔18个月便会增加一倍,性能也将提升一倍。 3.名词解释:RFID,EPC,ZigBee。 答:RFID (Radio Frequency Identification)即射频识别,俗称电子标签,一种自动识别技术,可以快速读写、长期跟踪管理,通过无线射频方式进行非接触双向数据通信对目标加以识别。EPC(Electronic Product Code),即产品电子代码,为每一件单品建立全球的、开放的标识标准,实现全球范围内对单件产品的跟踪与追溯。ZigBee技术是一种近距离、低复杂度、低功耗、低速率、低成本的双向无线通讯技术。主要用于距离短、功耗低且传输速率不高的各种电子设备之间进行数据传输以及典型的有周期性数据、间歇性数据和低反应时间数据传输的应用。 4.简述物联网的体系结构。 答:物联网可以简要分为核心层、接入层,软件核心层主要是应用层,硬件接入层包括网络层和感知层。感知层一般包括RFID感应器、传感器网关、接入网关、RFID标签、传感器节点、智能终端等,网络层包括无线传感网、移动通讯网络、互联网、信息中心、网管中心等;软件应用层是为了管理、维护物联网以及为完成用户的某种特定任务而编写的各种程序的总和。 5.分析物联网的关键技术和应用难点。 答:关键技术为RFID、无线网络技术、传感技术、人工智能技术。应用难点在于其技术标准问题、数据安全问题、IP地址问题、终端问题。6举例说明物联网的应用领域及前景。 答:物联网应用领域很广,几乎可以包含各行各业。目前在环境保护、社区服务、商务金融等方面,例如“移动支付”、“移动购物”、“手机钱包”、“手机银行”、“电子机票”等,前景广阔可观,应用潜力巨大,无论是服务经济市场,还是国家战略需要,物联网都能占据重要地位 第二章 一、选择题 1. EPC-256Ⅰ型的编码方案为_____C_____。 A) 版本号2 位,EPC 域名管理21 位,对象分类17 位,序列号24 位 B) 版本号2 位,EPC 域名管理26 位,对象分类13 位,序列号23 位 C) 版本号8 位,EPC 域名管理32 位,对象分类56 位,序列号160 位 D) 版本号8 位,EPC 域名管理32 位,对象分类56 位,序列号128 位2.EPC 条形码的编码方式有一维条码与二维条 码两种,其中二维条码_____C_____。 A) 密度高,容量小 B) 可以检查码进行错误侦测,但没有错误纠正 能力 C) 可不依赖资料库及通讯网路的存在而单独 应用 D) 主要用于对物品的标识 3. 模拟信号到转换成数字信号的三个阶段为 ____A______。 A) 抽样-量化-编码B) 抽样-编码-量化 C) 编码-抽样-量化D) 量化-编码-抽样 4.下列因素不会影响读写器识别电子标签有效 距离的是_____D______。 A) 读写器的发射功率B) 系统的工作频率 C) 电子标签的封装形式D) 阅读器和应答器耦 合的方式 5. 下列哪种情况会导致极化损失最大 ____B_____。 A) 用+ 45° 极化天线接收垂直极化或水平极化 波 B) 用水平极化的接收天线接收垂直极化的来 波 C) 用垂直极化天线接收+45° 极化或-45°极 化波 D) 用线极化天线接收任一圆极化波 二、填空题 1. 目前的EPC 系统中应用的编码类型主 要有三种:__64___位、__96___位和__256___位, EPC编码由___版本号_、___产品域名管理__、____ 产品分类部分_和_____序列号___四个字段组成。 2. EPC 系统由___产品电子编码体系(EPC) _、___射频识别系统__及__高层信息网络系统_ 三部分组成。 3. RFID 系统主要由____应答器_、___阅读 器_和____高层__组成。其中阅读器用于产生____ 射频载波_完成与_____应答器__之间的信息交互 的功能。 4. 应答器具体可以分为____无源(被动式) 应答器__、___半无源(半被动式)应答器___和 ____有源(主动式)应答器__。 5. RFID 的种类有__近场天线___,__远场天线 _,___偶极子天线_____,__微带贴片天线 ______,___RFID 电感耦合射频天线_______五种。 三、简答题 1、什么是EPC 中文称为产品电子代码,是国际条码组织推出 的新一代产品编码体系。 2、请简要叙述EPC系统的组成,以及各个部分 的英文简写 EPC系统有产品电子编码体系、RFID系统及高 层信息网络系统三部分组成,共六个方面。产 品电子编码体系:EPC编码标准RFID系统:EPC 标签,识读器,高层信息网络系统:Savant(神经 网络软件),对象名称解析服务,实体标记语言。 EPC载体、读写器、EPC产品管理中间件、网 络、ONS、PML服务器、数据库等。 其中ONS ( Object Naming Servicer,对象名称 解服务器),它用来把EPC转化成IP地址,用来 定位相应的计算机和完成相应的信息交互服 务。 PML ( Physical Markup Language,实体标识语 言)服务器中,存储用PML描述的实物信息,如 实物名称、种类、性质、生产日期、生产厂家 信息、实物存放位置、实物的使用说明等。 3、EPC编码有几项技术要求每项要求具体如何 EPC数字信息代表了该产品的生产地区、生产 商、生产日期、产品属性等数据信息。 目前的EPC系统中应用的编码类型主要有三 种:64位、96位和256位,EPC由版本号、产 品域名管理、产品分类部分和序列号四个字段 组成,版本号字段代表了产品所使用的EPC的 版本号,这一字段提供了可以编码的长度。 产品域名管理字段标识了该产品生产厂商的具 体信息,如厂商名字,负责人以及产地。 产品的分类字段部分可以使商品的销售商能够 方便地对产品进行分类。序列号用于对具体单 个产品进行编码。对于具体的编码标准现在已 经推出有:EPC-96Ⅰ型,EPC-64Ⅰ型、Ⅱ型、 Ⅲ型,EPC-256Ⅰ型、Ⅱ型、Ⅲ型等编码方案。 4、条形码分为几种请简要说明每种条形码的特 点 条形码可以有一维的,还有二维条形码,黑条 和空白的排列就代表了商品的产品属性等特征 信息,因而在许多领域有广泛的应用,因其各 自特点差异,其用途也各不相同,日常我们多 见到的是一维条码。 在EPC条形码的编码方式中在水平和垂直方向 的二维空间存储信息的条码,称为二维条码 (2-dimensional bar code),可直接显示英文、 中文、数字、符号、图形;存储数据量大,可 存放1k字符,可用扫描仪直接读取内容,无需 另接数据库;保密性高(可加密);安全级别最 高时,损污50%仍可读取完整信息。 5、RFID系统基本组成部分有哪些 标签,应答器,阅读器,天线和中间件。 关键组件主要有应答器、阅读器和处理软件二 维条形码。 6、电子标签分为哪几种简述每种标签的工作原 理(没查到) 7、RFID产品的基本衡量参数有哪些 阅读器性能参数:工作频率、作用距离、数据 传输速率、安全要求、存储容量与成本,RFID 系统的连通性,多电子标签同时识读性。 天线部分:天线效率,方向性系数,增益系数, 波瓣宽度,方向图 8、简述天线的工作原理。 天线是一种以电磁波形式把前端射频信号功率 接收或辐射出去的装置,是电路与空间的界面 器件,用来实现导行波与自由空间波能量的转 化,在电磁能量的转换过程中,完成信息的交 互。 无线电发射机输出的射频信号功率,通过馈线 (电线)输送到天线,由天线以电磁波形式辐 射出去。电磁波到达接收地点后,由天线接下 来,并通过馈线送到无线电接收机。 9、对于抛物面天线,已知它的抛物面直径为 2m,中心工作波长为2cm,根据统计出来的经 验数据,请计算其增益近似为多少。 答:对于抛物面天线,可用下式近似计算其增 益:G(dBi)= 10 lg { 4.5 ×(D / λ0)2} 式中,D为抛物面直径;λ0为中心工作波长; 4.5是统计出来的经验数据。 现在D=2m,中心工作波长λ0=0.02m,代入公 式得G=95.42 dBi。 如果已知天线长度0.5 ,G(dBi)=10lg{2×0.5/2} 10、RFID天线主要分为哪几种各自的特点如何 近场天线:设计比较简单,一般采用工艺简单, 成本低廉的线圈型天线。 远场天线:工作距离较远,一般位于读写器天 线的远场。 偶极子天线:可靠性极高,高增益,高功率, 窄频带场合使用。 微带贴片天线:质量轻,体积小,剖面薄,成 本低,易于大量生产。 第三章 一、选择题 1. 在我们每个人的生活里处处都在使用着 各种各样的传感器,下列使用到光电传感器 的是____C_______。 A) 电视机B) 燃气热水器报警 C) 数码照相机D) 微波炉 2. 根据传感技术所蕴涵的基本效应, 可以将传感器分为三种类型,下列类型中 ___D_______不在其中。 A) 物理型B) 化学型 C) 生物型D) 自然型 3. 下列特性中,_____C______不是气敏传感 器的特性之一。 A) 稳定性B) 选择性 C) 互换性D) 电源电压特性 4. 具有很高的线性度和低的温度漂移的传 感器是____B_______。 A) 温度传感器B) 智能传感器 C) 超声波传感器D) 湿度传感器 5. 在微电子机械系统(MEMS)中,材料以 _____A______为主。 A) 硅B) 钨 C) 铁D) 钼 二、填空题 1. 传感器是一种能把特定的___被测信号 ________,按一定规律转换成某种可用___信号输 出_____的器件或装置,以满足信息的传输、处 理、记录、显示和控制等要求。___敏感元件_____ 与__转换元件___是传感器的两个基本元件, 2. 传感器的输出量对于随时间变化的输入量的 响应特性称为传感器的___动态特性________,衡 量静态特性的重要指标是___线性度________、___ 灵敏度________、___迟滞________和__重复性 _________等。 3. 湿度传感器按照结构分类法可分为____电阻 式_______和___电容式________两种基本形式,其 湿度传感器的敏感元件分别为___湿敏电阻 ________和__湿敏电容_________。 4. 超声波传感器的主要性能指标有___工作频 率________、___工作温度________和___灵敏度 ________。 5. 传感器信号处理的主要目的是,根据传感器 输出信号的特点采取不同的信号处理方 法来提高测量系统的__测量精度_________和___ 线性度________。 三、简答题 1.简述传感器的基本原理及组成 基本原理:把特定的被测信号,按一定规律转 换成某种可用信号输出。 组成:敏感元件及转换元件 2.简述传感器的静态特性和动态特性 静态特性:是指被测量的值处于稳定状态时的 输出与输入关系。 动态特性:是指其输出对随时间变化输入量的 响应特性。 3.简述超声波传感器的系统组成及工作原理。 系统组成:发送传感器,接收传感器,控制部 分与电源部分。 工作原理:超声波是一种在弹性介质中的机械 振荡,有两种形式:横向振荡(横波)及纵向 振荡(纵波)。超声波可以在气体、液体及固体 中传播,其传播速度不同。另外,它也有折射

智能物联网产品的十一大主要应用领域 2010/3/29 【浏览次数:46】来源:【打印】 11月23日下午,中国电信物联网应用和推广中心、中国电信物联网技术重点实验室在江苏无锡成立,在成立仪式上,中国电信透露,目前,其已经开发十一项物联网应用产品,涵盖了物联网的主要应用领域。 (1)智能家居 智能家居产品融合自动化控制系统、计算机网络系统和网络通讯技术于一体,将各种家庭设备(如音视频设备、照明系统、窗帘控制、空调控制、安防系统、数字影院系统、网络家电等)通过智能家庭网络联网实现自动化,通过中国电信的宽带、固话和3G无线网络,可以实现对家庭设备的远程操控。与普通家居相比,智能家居不仅提供舒适宜人且高品位的家庭生活空间,实现更智能的家庭安防系统;还将家居环境由原来的被动静止结构转变为具有能动智慧的工具,提供全方位的信息交互功能。 (2)智能医疗 智能医疗系统借助简易实用的家庭医疗传感设备,对家中病人或老人的生理指标进行自测,并将生成的生理指标数据通过中国电信的固定网络或3G无线网络传

送到护理人或有关医疗单位。根据客户需求,中国电信还提供相关增值业务,如紧急呼叫救助服务、专家咨询服务、终生健康档案管理服务等。智能医疗系统真正解决了现代社会子女们因工作忙碌无暇照顾家中老人的无奈,可以随时表达孝子情怀。 (3)智能城市 智能城市产品包括对城市的数字化管理和城市安全的统一监控。前者利用"数字城市"理论,基于3S(地理信息系统GIS、全球定位系统GPS、遥感系统RS)等关键技术,深入开发和应用空间信息资源,建设服务于城市规划、城市建设和管理,服务于政府、企业、公众,服务于人口、资源环境、经济社会的可持续发展的信息基础设施和信息系统。后者基于宽带互联网的实时远程监控、传输、存储、管理的业务,利用中国电信无处不达的宽带和3G网络,将分散、独立的图像采集点进行联网,实现对城市安全的统一监控、统一存储和统一管理、为城市管理和建设者提供一种全新、直观、视听觉范围延伸的管理工具。 (4)智能环保 智能环保产品通过对实施地表水水质的自动监测,可以实现水质的实时连续监测和远程监控,及时掌握主要流域重点断面水体的水质状况,预警预报重大或流域性水质污染事故,解决跨行政区域的水污染事故纠纷,监督总量控制制度落实情况。太湖环境监控项目,通过安装在环太湖地区的各个监控的环保和监控传感器,将太湖的水文、水质等环境状态提供给环保部门,实时监控太湖流域水质等情况,并通过互联网将监测点的数据报送至相关管理部门。 (5)智能交通 智能交通系统包括公交行业无线视频监控平台、智能公交站台、电子票务、车管专家和公交手机一卡通五种业务。 公交行业无线视频监控平台利用车载设备的无线视频监控和GPS定位功能,对公交运行状态进行实时监控。 智能公交站台通过媒体发布中心与电子站牌的数据交互,实现公交调度信息数据的发布和多媒体数据的发布功能,还可以利用电子站牌实现广告发布等功能。 电子门票是二维码应用于手机凭证业务的典型应用,从技术实现的角度,手机凭证业务就是手机凭证,是以手机为平台、以手机身后的移动网络为媒介,通过特定的技术实现完成凭证功能。 车管专家利用全球卫星定位技术(GPS)、无线通信技术(CDMA)、地理信息系统技术(GIS)、中国电信3G等高新技术,将车辆的位置与速度,车内外的图像、视频等各类媒体信息及其他车辆参数等进行实时管理,有效满足用户对车辆管理的各类需求。

物联网在工业领域中的应用 工业和信息化部信息化推进司近日在北京召开了物联网在工业领域中的应用专题研讨会。会议邀请了中国工程院、中科院自动化所、中国移动研究院、中国互联网协会以及无锡物联网产业发展研究院等机构的专家学者,就物联网在工业领域中的应用现状、发展趋势、重点领域及政策措施等问题进行了专题研讨。 工业是物联网应用的重要领域 尽管社会各界对传感网、物联网、泛在网的概念众说纷纭,但人们普遍认为,物联网是指人们通过各类传感器实现物与物、物与人、人与人之间按需的信息获取、传递、储存、认知、分析和使用。 物联网的关键环节可以归纳为全面感知、可靠传送、智能处理。全面感知是指利用射频识别(RFID)、GPS、摄像头、传感器、传感器网络等感知、捕获、测量的技术手段,随时随地对物体进行信息采集和获取。可靠传送是指通过各种通信网络、互联网随时随地进行可靠的信息交互和共享。智能处理是指对海量的跨部门、跨行业、跨地域的数据和信息进行分析处理,提升对物理世界、经济社会各种活动的洞察力,实现智能化的决策和控制。相比互联网具有的全球互联互通的特征,物联网具有局域性和行业性特征。 工业是物联网应用的重要领域。具有环境感知能力的各类终端、基于泛在技术的计算模式、移动通信等不断融入到工业生产的各个环节,可大幅提高制造效率,改善产品质量,降低产品成本和资源消耗,将传统工业提升到智能工业的新阶段。 从当前技术发展和应用前景来看,物联网在工业领域的应用主要集中在以下几个方面。 制造业供应链管理物联网应用于企业原材料采购、库存、销售等领域,通过完善和优 化供应链管理体系,提高了供应链效率,降低了成本。空中客车(Airbus)通过在供应链体 系中应用传感网络技术,构建了全球制造业中规模最大、效率最高的供应链体系。 生产过程工艺优化物联网技术的应用提高了生产线过程检测、实时参数采集、生产设 备监控、材料消耗监测的能力和水平。生产过程的智能监控、智能控制、智能诊断、智能决策、智能维护水平不断提高。钢铁企业应用各种传感器和通信网络,在生产过程中实现对加工产品的宽度、厚度、温度的实时监控,从而提高了产品质量,优化了生产流程。 产品设备监控管理各种传感技术与制造技术融合,实现了对产品设备操作使用记录、 设备故障诊断的远程监控。GE Oil&Gas集团在全球建立了13个面向不同产品的i-Center,通过传感器和网络对设备进行在线监测和实时监控,并提供设备维护和故障诊断的解决方案。

物联网的应用领域与发展前景 姚程宽张新华詹喆 (安庆医药高等专科学校公共基础部安徽安庆246003) 摘要:物联网是互联网发展到今天的高级产物,目前还没有对物联网权威的定义。从技术的角度说,任何一个互联互通的网络都可以实现,比如电信、移动、联通、广电等,也可以是一个独立局域网。对于普通用户来说,物联网重要的不是网络本身,而是基于这些网络的应用服务。能从这些网络中得到哪些服务,这才是与我们的工作生活相关的。简单的说:服务才应该是物联网的关注点。本文介绍了物联网的概念,并从工业、农业、教育和生活等方面详细介绍了物联网的应用,并分析了物联网在中国的发展前景。 关键词:物联网;感知技术;服务 物联网是近两三年来非常热门的科技词汇之一,他的英文是:“The Internet of things”,简写成IOT。简单的说物联网就是物和物互联的网络,它利用并融合感知技术、识别技术、网络技术、通讯技术和云计算等技术,把控制器、传感器、人和物等连接起来,实现物和物,人与物的连接,最终得到智能化的网络,被广泛认为是信息产业的第三次革命。物联网是互联网发展的高级产物,它利用互联网以及互联网上的所有资源,继承了互联网上的所有应用,同时物联网保留了自身资源和设备的个性化和私有化。

1.物联网的应用领域 1.1物联网在工业中的应用 (1)制造业供应链管理物联网应用于原材料采购、销售和库存领域,通过完善并优化供应链的管理体系,从而提高效率,降低成本。 (2)生产过程工艺优化物联网技术能提高工业生产线上的过程检测、生产设备监控、材料消耗监测、实时参数采集的能力和水平,有助于生产过程智能监控、智能诊断、智能控制、智能维护、智能决策,从而改进生产过程,优化生产工艺,提高产品质量。 (3)安全生产管理把感应器或感知设备安装在矿工设备、矿山设备、油气管道等危险设备中,可以感知在危险环境中的设备机器、工作人员等方面的安全信息,将现有单一、分散、独立的网络监管平台提升为多元、系统、开放的综合监管平台,以实现快捷响应、实时感知、准确辨识和有效控制等。 (4)环保检测及能源管理环保设备融入物联网可以对工业生产过程产生的各类污染源及污染治理关键指标进行实时监控[1]。 1.2物联网在农业中的应用 (1)食品安全溯源系统加强农副产品从生产到销售到最终消费者整个流程的监管,降低食品安全隐患。通过安装电子芯片,物联网技术可以追溯芯片的编码查询产地、生产日期以及检验检疫情况。

物联网的主要应用领域 表1-2中所列应用是一些实际应用或潜在应用,其中某些应用案例已取得了较好的示范效果。 在环境监控和精细农业方面,物联网系统应用最为广泛。2002年,英特尔公司率先在俄勒冈建立了世界上第一个无线葡萄园,这是一个典型的精准农业、智能耕种的实例。杭州齐格科技有限公司

与浙江农科院合作研发了远程农作管理决策服务平台,该平台利用了无线传感器技术实现对农田温室大棚温度、湿度、露点、光照等环境信息的监测。 在民用安全监控方面,英国的一家博物馆利用传感网设计了一个报警系统,他们将节点放在珍贵文物或艺术品的底部或背面,通过侦测灯光的亮度改变和震动情况,来判断展览品的安全状态。中科院计算所在故宫博物院实施的文物安全监控系统也是WSN技术在民用安防领域中的典型应用。 在医疗监控方面,美国英特尔公司目前正在研制家庭护理的传感网系统,作为美国"应对老龄化社会技术项目"的一项重要内容。另外,在对特殊医院(精神类或残障类)中病人的位置监控方面,WSN也有巨大应用潜力。 在工业监控方面,美国英特尔公司为俄勒冈的一家芯片制造厂安装了200台无线传感器,用来监控部分工厂设备的振动情况,并在测量结果超出规定时提供监测报告。通过对危险区域/危险源(如矿井、核电厂)进行安全监控,能有效地遏制和减少恶性事件的发生。 在智能交通方面,美国交通部提出了"国家智能交通系统项目规划",预计到2025年全面投入使用。该系统综合运用大量传感器网络,配合GPS系统、区域网络系统等资源,实现对交通车辆的优化调度,并为个体交通推荐实时的、最佳的行车路线服务。目前在美国宾夕法尼亚州的匹兹堡市已经建有这样的智能交通信息系统。中科院软件所在地下停车场基于WSN网络技术实现了细粒度的智能车位管理系统,使得停车信息能够迅速通过发布系统发送给附近的车辆,及时、准确地提供车位使用情况及停车收费等。 物流管理及控制是物联网技术最成熟的应用领域。尽管在仓储物流领域,RFID技术还没有被普遍采纳,但基于RFID的传感器节点在大粒度商品物流管理中已经得到了广泛的应用。例如,宁波中科万通公司与宁波港合作,实现了基于RFID网络的集装箱和集卡车的智能化管理。另外,还使用WSN技术实现了封闭仓库中托盘粒度的货物定位。 智能家居领域是物联网技术能够大力应用发展的地方。通过感应设备和图像系统相结合,可实现智能小区家居安全的远程监控;通过远程电子抄表系统,可减小水表、电表的抄表时间间隔,能够及时掌握用电、用水情况。基于WSN网络的智能楼宇系统,能够将信息发布在互联网上,通过互联网终端可以对家庭状况实施监测。 物联网应用前景非常广阔,应用领域将遍及工业、农业、环境、医疗、交通、社会各个方面。从感知城市到感知中国、感知世界,信息网络和移动信息化将开辟人与人、人与机、机与机、物与物、人与物互联的可能性,使人们的工作生活时时联通、事事链接,从智能城市到智能社会、智慧地球。 物联网的应用领域虽然广泛,但其实际应用却是针对性极强的,是一种"物物相联"的对物应用。尽管它涵盖了多个领域与行业,但在应用模式上没有实质性的区别,都是实现优化信息流和物流,提高电子商务效能,便利生产、方便生活的技术手段。 1.5.2 物联网技术发展 在信息技术发展演变的过程中,一次又一次的技术飞跃帮助人们不断获取新的知识。物联网技术也将会给人类社会又一次带来新的信息革命。目前,物联网技术正处于起步阶段,而且将是一个持续长效的发展过程,必然会呈现出其独特的发展模式。

物联网的八大主要应用领域 物联网应用涉及国民经济和人类社会生活的方方面面,因此,“物联网”被称为是继计算机和互联网之后的第三次信息技术革命。信息时代,物联网无处不在。由于物联网具有实时性和交互性的特点,作者认为,物联网的应用领域主要有如下。 标准化是行业发展的指引和标杆,而制定符合国情并与国际接轨的行业标准又是重中之重。物联网之前在我国一直没有大发展,主要原因就是没有制定统一的行业标准。 我国物联网标准制定的方向,就是要把国家标准成为国际标准的一部分。我国在2009年开始着手物联网标准的制定,当年全国信息技术标准化技术委员会成立了国家传感器网络标准工作组,并专门设立了国际标准化研究组,进一步加强并统筹安排国际标准化的相关工作。2010年3月23日,由我国提交给IS0/ IEC信息技术委员会(IS0/IECJTCI)的一项关于传感器网络信息处理服务和接口规范的国际标准提案已经通过新工作项目(NP)投票,这是我国在参与国际物联网标准制定上的一次重大突破。由此,物联网产业得以迅猛发展。 物联网标准的制定还需要不断完善。IBM中国研究院院长李实恭表示,中国如果要成为世界一流强国,就要在物联网标准制定上采取开放的态度。对于下一步标准制定的工作重点,谢东亮博士认为:“一方面,不仅要重视国际标准,另一方面,因为传感网事应用导向的网络,传感网的应用将主要依托国内市场,一定要高度重视国家标准和行业标准的制定工作。” 物联网应用 各国政府对物联网的发展和应用十分重视,纷纷出台战略指导规划。美国总统奥巴马就任总统后,积极回应了IBM公司提出的“智慧地球”概念,并将物联网计划升级为国家战略;日本政府在2004年推出了基于物联网的国家信息化战略u-Japan(泛在网络计划),其理念是以人为本,实现所有人与人、物与物、人与物之间的联接;韩国于2006年把u.Korea 战略修订为u-IT839计划,更加强调泛在网络技术的应用,使“服务-基础设施。技术创新产品”三者融合更加紧密,并于2009年10月制订了《物联网基础设施构建基本规划》,将物联网市场确定为新增长动力;欧盟推出了《欧盟物联网行动计划》(InternetofThings-Anaction plan for Europe),在医疗专用序列码、智能电子材料系统等应用方面作出了尝试H。我国也把物联网提升到国家战略层面,温家宝总理在《政府工作报告》中将“加快物联网的研发应用”纳入重点产业振兴。2009年,我国第—个“物联网城市”在无锡启动。总的来说,物联网在国外已有较多的成熟应用,国内目前还处于应用起步阶段。 物联网应用涉及国民经济和人类社会生活的方方面面,因此,“物联网”被称为是继计算机和互联网之后的第三次信息技术革命。信息时代,物联网无处不在。由于物联网具有实时性和交互性的特点,因此,物联网的应用领域主要有如下。 1、城市管理

1 华清远见嵌入式培训官网:https://www.doczj.com/doc/e03779017.html, 物联网技术应用领域有哪些 什么是物联网:物联网在国际上又称为传感网,业内人士称它为“第三次信息技术革命”世界上的万事万物,只要嵌入一个微型感应芯片,把它变得智能化,这个物体就可以“自动开口说话”。再借助无线网络技术,人们就可以和物体“对话”,物体和物体之间也能“交流”,这就是物联网。那么现如今物联网应用中都用到了那些技术和什么领域呢?华清远见小编同你一起探讨一下这个问题。 物联网技术: 1、传感器技术:计算机应用中的关键技术。大家都知道,到目前为止绝大部分计算机处理的都是数字信号。自从有计算机以来就需要传感器把模拟信号转换成数字信号计算机才能处理。 2、RFID技术:RFID标签也是一种传感器技术,RFID是融合了无线射频技术和嵌入式技术为一体的综合技术。 3、嵌入式系统技术:是综合了计算机软硬件、传感器技术、集成电路技术、电子应用技术为一体的复杂技术。嵌入式系统相当于人的大脑,在接收到信息后要进行分类处理。 4、M2M :这个词国外用得较多,侧重于末端设备的互联和集控管理,X-Internet,中国三大通讯营运商在推M2M这个理念。 5、两化融合:工业信息化也是物联网产业主要推动力之一,自动化和控制行业是主力,但目前来自这个行业的声音相对较少。 物联网的应用: 智能照明人体智能感应器节点大多数时候能够独立做出判断,并直接控制灯光,实时采集环境数据进行分析并选择最佳的亮度和节能方式。 智能衣服穿在身上的只能衣服,追踪跑步者的路线、距离、速度、海拔上升、环境温度,还能追踪步频、蹬地技巧、脚掌重心与压力分布等信息。 智能充电通过无线电方式为多个物联网设备同时充电,且能够自动识别充电区域内所有设备的电池型号、电压、充电速度、充电曲线要求等,进行自动选择最优充电模式。 智能遥控智能家居遥控APP能把你的iPhone等智能手机变成一个万能遥控器,对家居所有智能家电进行遥控操作,一个APP就能控制所有智能家居联网设备 物联网的应用十分广泛:市政管理、安防防控、智能消防、老人护理、花卉栽培、水系监测等众多领域都用到了物联网。所以小编认为未来的发展一定会更智能。生活也会越来越好 keywords:(物联网技术应用领域)

物联网的应用领域 前面有提到物联网在智能家居领域的应用之后,我们今天来聊聊物联网在医疗领域的应用。目前,中国医疗保健体系的覆盖率还没有达到100%,部分农村居民和城市居民还不能及时获得专业医治。然而,中国一直都在竭力构建现代化的医疗体系发展和完善医疗体系,必须采取智慧的方法进行信息共享管理。例如,实时信息的共享可以降低药品库存和成本并提高效率;有了综合、准确的信息,医生就能参考患者之前的病历和治疗记录,增加对病情的了解,从而提高诊断质量和服务质量。智慧的医疗能够促成一种可以共享资源、服务及经验的新型服务模式,能够推动医院之间的服务共享和灵活转账,能够形成一种新的管理系统,使开支和流程更加透明化。 智能医疗系统借助简易、实用的家庭医疗传感设备,可对家中病人或老人的生理指标进行自测,并将生成的生理指标数据通过固定网络或3G无线网络传送到护理人或有关医疗单位。根据客户需求,智能医疗系统还可提供相关增值业务,如紧急呼叫救助服务、专家咨询服务和终生健康档案管理服务等。 整合的医疗保健平。可根据需要通过医院的各个系统收集并存储患者信息,并可将相关信息添加到患者的电子医疗档案中,供所有授权和整合的医院访问。这样,资源和患者能够有效地在各个医院之间流动。通过各医院之间的管理系统如转诊系统等,这个平台可满足一个有效的多层次医疗网络对信息分享的需要。 电子健康档案系统。通过可靠的门户网站可集中进行病历的合和共享,这样各种治疗活动就可以不再受到医院行政界限的限制了。有了电子健康档系统,医院可以准确、顺畅地将患者转至其他门诊室或其他医院,患者可随时了解自己病情,医生可以通过参考患者完整的病史为其做出准确的诊断和治疗。 作者:ZYK

智能终端技术物联网应用领域 西安德阳电子技术交流 2011-12-31 ?智能交通 智能交通系统包括公交行业无线视频监控平台、智能公交站台、电子票务、车管专家和公交手机一卡通五种业务。 公交行业无线视频监控平台利用车载设备的无线视频监控和GPS定位功能,对公交运行状态进行实时监控。 智能公交站台通过媒体发布中心与电子站牌的数据交互,实现公交调度信息数据的发布和多媒体数据的发布功能,还可以利用电子站牌实现广告发布等功能。 电子门票是二维码应用于手机凭证业务的典型应用,从技术实现的角度,手机凭证业务就是手机凭证,是以手机为平台、以手机身后的移动网络为媒介,通过特定的技术实现完成凭证功能。 车管专家利用全球卫星定位技术(GPS)、无线通信技术(CDMA)、地理信息系统技术(GIS)、中国电信3G等高新技术,将车辆的位置与速度,车内外的图像、视频等各类媒体信息及其他车辆参数等进行实时管理,有效满足用户对车辆管理的各类需求。 公交手机一卡通将手机终端作为城市公交翼卡通的介质,除完成公交刷卡功能外,还可以实现小额支付、空中充值等功能。 测速E通通过将车辆测速系统、高清电子警察系统的车辆信息实时接入车辆管控平台,同时结合交警业务需求,基于GIS地理信息系统通过3G无线通信模块实现报警信息的智能、无线发布,从而快速处置违法、违规车辆。 ?智能家居 智能家居产品融合自动化控制系统、计算机网络系统和网络通讯技术于一体,将各种家庭设备(如音视频设备、照明系统、窗帘控制、空调控制、安防系统、数字影院系统、网络家电等)通过智能家庭网络联网实现自动化,通过中国电信的宽带、固话和3G无线网络,可以实现对家庭设备的远程操控。与普通家居相比,智能家居不仅提供舒适宜人且高品位的家庭生活空间,实现更智能的家庭安防系统;还将家居环境由原来的被动静止结构转变为具有能动智慧的工具,提供全方位的信息交互功能。 ?智能医疗

物联网应用案例 用途范围 物联网用途广泛,遍及教育、工程机械监控、建筑行业、环境保护、政府工作、公共安全、平安家居、智能消防、环境监测、路灯照明管控、景观照明管控、楼宇照明管控、广场照明管控、老人护理、个人健康、花卉栽培、水系监测、食品溯源、敌情侦查与情报搜集等多个领域。 展望未来,物联网会利用新一代IT技术充分运用在各行各业之中,具体地说,就就是把传感器、控制器等相关设备嵌入或装备到电网、工程机械、铁路、桥梁、隧道、公路、建筑、供水系统、大坝、油气管道等各种物体中,然后将“物联网”与现有得互联网整合起来,实现人类社会与物理系统得整合,在这个整合得网络当中,拥有覆盖全球得卫星,存在能力超级强大得中心计算机群,能够对整合网络内得人员、机器、设备与基础设施实施实时得管理与控制,在此基础上,人类可以以更加精细与动态得方式管理生产与生活,达到智慧化管理得状态,提高资源利用率与生产力水平,改善人与城市、山川、河流等生存环境得关系。 具体应用案例 下面列举了集中具体得应用案例,以供参考 1. 教育物联网 应用于教育行业得物联网首先要实现得就就是,在适用传统教育意义得基础之上,对已经存在得教育网络中进行整合。对教育得具体得设施,包括书籍、实验设备、学校网络、相关人员等全部整合在一起,达到一个统一得、互联得教育网络。 物联网产业需要复合型人才,至少具备四方面得特征,包括掌握跨学科得综合性得知识与技能、掌握物联网相关知识与技术、掌握特定行业领域得专门知识以及具备创新实践能力。目前国内已有30余所大学开设了物联网专业。有超过400所高校建立物联网实验室。 2、工程机械物联网 “工程机械物联网”就是借助全球定位系统(GPS)、手机通讯网、互联网,实现了工程机械智能化识别、定位、跟踪、监控与管理,使工程机械、操作手、技术服务工程师、代理店、