计算机视觉作业

姓名:

学号:

学院:自动化工程学院

专业:控制工程

基于 AdaBoost 算法的人脸检测

1 引言

PAC 学习模型的提出,计算学习理论得到了很大的发展,从而使“学习”有了计算上的判定方法。PAC 模型中提出了弱学习和强学习的概念,后来证明通过某种方法(后称为Boosting)可以将弱学习提升为强学习——这使得训练机器学习来得更加方便。

1995 年,Freund 和Schapire 提出了AdaBoost 算法。AdaBoost 全称为Adaptive Boosting,作者说取名叫作AdaBoost 是因为这个算法和以前的Boosting 算法都不同(原先的Boosting 算法需要预先知道假设的错误率下限),它根据弱学习的反馈适应性地(adaptively)调整假设的错误率——也就是说,AdaBoost 算法不需要任何关于弱学习器性能的先验知识,加上它和原来Boosting 算法的效率一样,因此可以非常容易地应用到实际问题中。

AdaBoost 算法提出后在机器学习领域受到了极大的关注,实验结果显示无论是应用于人造数据还是真实数据,AdaBoost 都能显著提高学习精度。

2 人脸检测方法的性能评测

2.1 人脸图像数据库

人脸图像数据库可用于人脸检测的训练和测试。大部分的人脸检测方法都需要人脸训练图像数据,原先用于人脸识别实验的据库现在都可以用来进行人脸检测的训练。通常人脸识别实验所采用的人脸库不大,一般仅包括100 幅左右的人脸图像,如MIT 库、Yale 库、CMU 库等都是小型库。

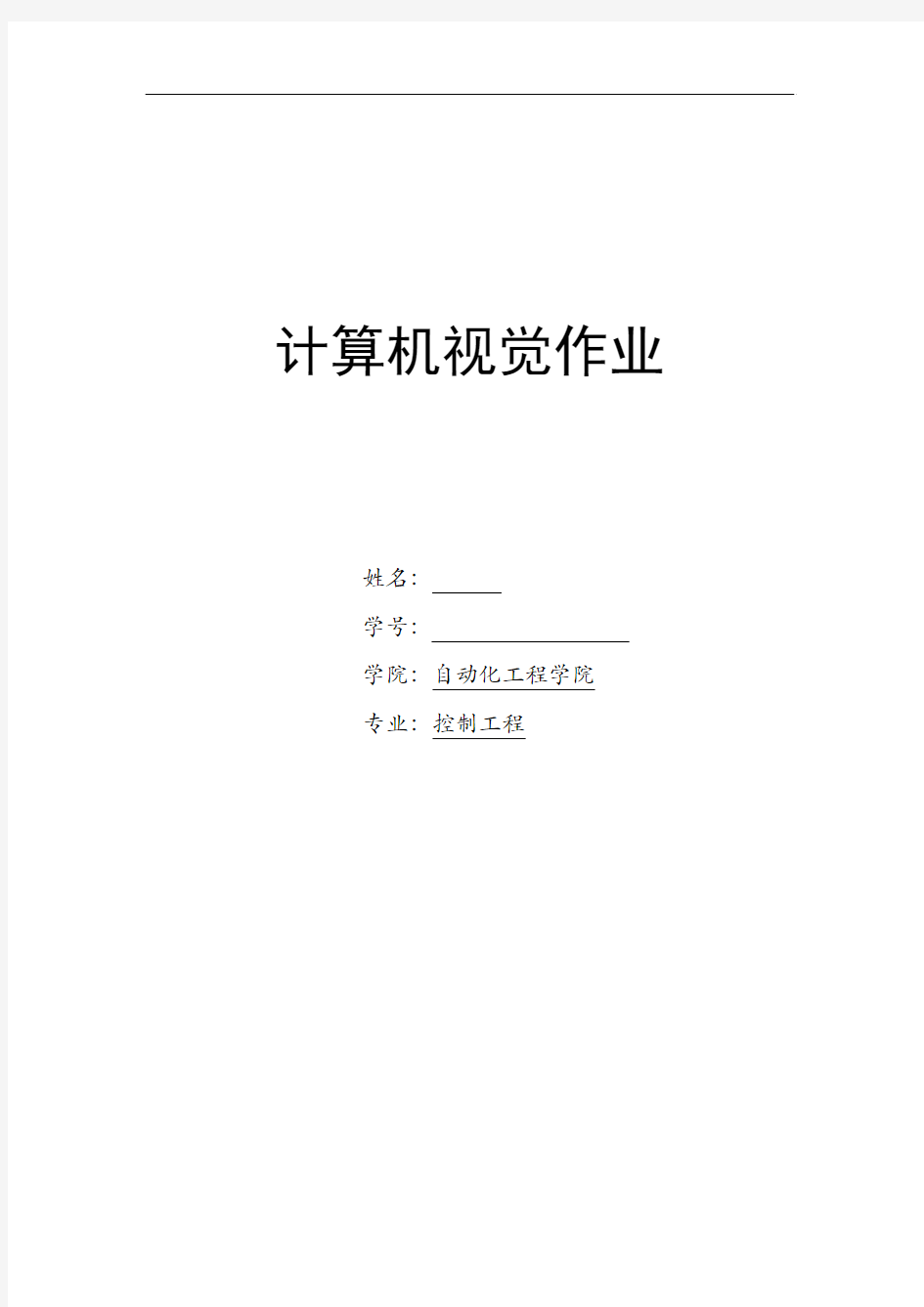

下表列出了常见的一些人脸识别图像数据库:

图 1 典型的正面人脸图像数据库中的人脸图像

如图1,就是MIT 的一个典型的正面人脸数据库中的图像,图像的尺寸都为20×20。本论文的检测算法所用的训练图像即为这个数据库中的。由于不同研究任务的需要,必要时可以设计和建立具有特色的专用数据库。

2.2 性能评测

由于不同人脸库所取得的图像条件和质量不同,因此不同的识别程序之间很难进行比较。为促进人脸识别算法的深入研究和实用化,美国国防部发起了人脸识别技术(Face Recognition Technology,FERET)工程,它包括一个通用人脸库和一套通用测试标准,用于定期对各种人脸识别算法进行性能测试,其分析测试结果对未来的工作起到了一定的指导作用。

图2左侧为测试图像,右侧为检测结果。不同的标准会导致不同的检测结果

对于人脸检测来说,一般关注两个指标:

1. 人脸检测率(Detection Rate):在给定图像中,检测出来的人脸和人脸总数的比率。但是,“人脸”的定义并没有统一标准,例如,如果一个人脸被遮挡,那么究竟遮挡了多大部分后,就能判定剩余部分不再是一个“人脸”?;

2. 错误检测数(False Detection):有多少的非人脸被当成是人脸检测出来了。这个指标非常重要,有些检测算法可以给出甚至100%的检测率,但是其错误检测的数量可能非常巨大。

一个理想化完美的人脸检测算法,应该有100%的人脸检测率和0 错误检测数。现阶段也许只有人的大脑有这个能力。

虽然现在有很多检测算法,但是它们中的大部分还没有经过大量的图像数据集测试。而且,这些方法的实验结果大都是用不同的测试集得出的。

即使采用了相同的训练集和测试集,由于研究者对“检测成功”的看法不尽相同,使得检测率的标准不唯一,也会导致对不同检测算法评测的困难。如图4,假设右图中的所有子图像都被检测器认为是人脸,那么一个宽泛的标准会认为检测到的这所有的人脸都是成功的,但是一个严格标准可能认为这些检测到的人脸有很多是错误的。

为了公平地比较和评价这些方法,也有必要像FERET 一样定义一套标准的测试数据集和测试方法。

3 PAC 学习模型

3.1 概述

可学习理论可以分为统计学习理论和计算学习理论两大部分。统计学习理论与经验过程有着密切的联系,而计算学习理论是概率理论中发展比较成熟的一个

重要分支,它主要用于处理在实验的基础上进行的各种量的估计,研究当采样越来越多的时候,这些估计值是否收敛到未知的真值的问题,它的理论基础主要是概率理论;计算学习理论主要研究如何构造有效的学习算法以及讨论学习算法的计算复杂性问题。

PAC(Probably Approximately Correct)模型是计算学习理论中常用的模型,它是由Valiant于1984年首先提出来的。这篇论文认为“学习”是当明显清晰的过程或模式不存在时仍能获取知识的一种“过程”,并给出了一个从计算角度来获得这种“过程”的方法,这种方法包括:(1)适当信息收集机制的选择;(2)学习的协定;(3)对能在合理步骤内完成学习的概念的分类。虽然内在的算法复杂性限制了能够学习的概念的范围,论文仍然给出了一些有现实意义的,重要的,能够学习的概念例子。

PAC学习的实质就是在样本训练的基础上,使算法的输出以概率接近未知的目标概念。PAC学习模型是考虑样本复杂度及计算复杂度2的一个基本框架,成功的学习被定义为形式化的概率理论。

3.2弱学习与强学习

如何根据观测数据来学习并得到精确的假设是机器学习领域中人们非常关注的一个问题,机器学习的一个重要目标就是对新的样本尽可能给出精确的估计。

随机猜测一个是或否的问题,将会有50%的正确率。如果一个假设能够稍微地提高猜测正确的概率,那么这个假设就是弱学习算法,得到这个算法的过程称为弱学习。可以使用半自动化的方法为好几个任务构造弱学习算法,构造过程需要数量巨大的假设集合,这个假设集合是基于某些简单规则的组合和对样本集的性能评估而生成的。如果一个假设能够显著地提高猜测正确的概率,那么这个假设就称为强学习。

生成只比随机猜测好一点的弱学习算法很容易,但是构造一个强学习算法却是一件相当困难的事情。Kearns提出了弱学习算法与强学习算法间的等价问题——是否能把弱学习算法转化为强学习算法。如果两者等价,则只需要找到一个弱学习算法就可以直接将其提升为强学习算法。Kearns 和Valiant 证明:只要有足够的数据,弱学习算法就能通过集成的方式生成任意高精度的假设(强学习方法)。

4 Boosting 方法

Boosting 原意为提升、加强。现在一般指的是将弱学习算法提升为强学习算法的一类算法。Boosting 算法是在Kearns 和Valiant 证明后才真正成熟起来的。

1990 年,Schapire 最先构造出一种多项式级的算法,即最初的Boosting算法。这种算法可以将弱分类规则转化成强分类规则。一年后,Freund 提出了一种效率更高的Boosting 算法。1993 年,Drucker 和Schapire 第一次以神经网络作为弱学习器,应用Boosting 算法来解决实际的OCR 问题。

Boosting 算法在分类、建模、图像分割、数据挖掘等领域均已得到简单而有效的应用。

1995 年,Freund 和Schapire 提出的Adaboost,是对Boosting 算法的一大提高。下面章节将逐步具体说明AdaBoost 算法。

5.矩形特征

本章节描述了对AdaBoost 人脸检测训练算法速度很重要的两方面,特征的选取和特征值的计算。

将矩形作为人脸检测的特征向量,称为矩形特征。本算法选取了最简单的5个矩形特征模板进行训练,以得到一套用于人脸检测的最适合的矩形特征,事实证明,这种特征选取方法的训练速度虽然不快,但是检测效率很高。

Viola 提出将积分图(integral image)应用到特征值的计算之中。积分图的引用,可以只对图像进行一次遍历计算,就能够在用常量时间完成每个特征值的计算,这使得训练和检测的速度大大提升。

在给定有限的数据情况下,基于特征的检测能够编码特定区域的状态,而且基于特征的系统比基于象素的系统要快得多。

矩形特征对一些简单的图形结构,比如边缘、线段,比较敏感,但是其只能描述特定走向(水平、垂直、对角)的结构,因此比较粗略。如图3,脸部一些特征能够由矩形特征简单地描绘,例如,通常,眼睛要比脸颊颜色更深;鼻梁两侧要比鼻梁颜色要深;嘴巴要比周围颜色更深。

对于一个24×24 检测器,其内的矩形特征数量超过160,000 个,必须通过特定算法甄选合适的矩形特征,并将其组合成强分类器才能检测人脸。

图3 矩形特征在人脸上的特征匹配。

其中上面一行是24×24 子窗口内选出的矩形特征,下面一行是子窗口检测到的与矩形特征的匹配。

6 程序实现及结果

6.1 样本集

AdaBoost 算法效果如何的重点在于前期训练时候的弱分类器的选取,而弱分类器的选取在一定程度上依赖于样本集的选取。因而训练样本集显得十分重

要。在前面提到了一些图像库,最大最全的是FERET 数据库,但是其由美国军方开发,在美国以外地区无法获得。

本文使用的是一套MIT 的人脸训练样本库,共有样本7,087 个,其中人脸样本2,706 个,非人脸样本4,381 个。其中人脸图像的示例参见图3,非人脸图像的示例参见图4。

图 4 训练用的非正面人脸图像

这个样本库中的人脸样本都是20×20 像素、正面正向人脸,有同一个人的多种光照条件下的样本。非人脸样本尺寸和人脸样本相同,是从图像中随机自动截取的。这个样本库的将侧面人脸、非正向人脸、有遮挡的人脸都归入了非人脸样本。因此,依此样本库训练的强分类器只对正面正向人脸敏感。

6.2 训练难点及优化

6.2.1 计算成本

由于特征数量极其多,训练的时间和空间开销特别大。在每轮循环中,都要计算所有样本对所有特征的特征值,则需要运算:

78,460×7,087 = 556,046,020次

在我的电脑上实测得到,上述运算共花时675 秒(11分钟15 秒)。为了训练200 个弱分类器,则需要进行200 轮运算,则共需要37.5小时。但这并不是最终的运算时间,最终的运算时间要加上每轮运算中选择最佳阈值所要进行的排序、遍历等运算。时间的开销是巨大的。

因为一个特征对一幅图像的特征值是固定的,那么可以只运行一次上述运算,将得到的特征值结果都保存在硬盘上,这样可以减少每次计算的时间开销,需要的磁盘空间为(采用4 字节的unsigned long 存储):

556,046,020× 4 = 2,224,184,080Bytes=2.07 Gbytes

空间开销是巨大的。但是,对于一般的PC 机,硬盘的峰值读取速度为66Mb/s,则读取上述内容的时间开销仍有32 秒。

6.2.2 减少矩形特征的数量

为了提高训练速度,得从其他方面考虑。分析知道,除了算法效率外,影响运算次数的因素只有训练集数量和特征数量,而训练集数量不可能减少,这样会

直接影响最后得到的强分类器效果;因此必须得减少特征数量才能减少训练时间。

对于特征数量的减少,主要有两个途径:

第一是在特征生成阶段人为剔出。例如,完全不必考虑宽度为一个像素的矩形特征,因为显然用这样的特征计算特征值随机性太大,不可能寻找到合适的阈值。这一步,特征数量可以减少6,520 个,变成71,940 个。又因为训练集的人脸特征都集中在中部,边缘上的矩形特征的贡献不会特别大,因此可以适当减少边缘的矩形特征,例如不考虑涉及到边缘 1 像素的矩形特征,则矩形特征的数量可以进一步减少到46,953 个。

第二步是在训练过程中动态地减少矩形特征。对于在训练中,阈值的选取对错误率降低成效不大的那些矩形特征,被认为是对人脸和非人脸区分能力很低的,可以设定一个错误率范围(逐轮改变),在每轮训练中按照这个范围,对矩形特征进行排除。

进行了上述处理后,运算速度可以得到40%以上的提升。

6.2.3 样本预处理

为了减小图像本身由于灰度分布12带来造成的影响,需要对训练样本做归一化处理。对于MIT 训练库中的所有样本,采用直方图归一化处理所有的样本(见图5)。进行人脸检测时,也可以按此值进行归一化。

原图像归一化后

图 5 样本归一化前后对比

6.3 检测结果

6.3.1 检测器

用于检测的图像一般都大于子窗口20×20 的分辨率。于是,在对一副图像作检测的时候需要从不同的尺度和不同的位置逐个检测。

对于不同尺度的检测,我们选择对检测器进行缩放而不是对图像本身进行缩放,因为在任何尺度下,特征都可以用同样的代价求出。我们的使用的检测器基本大小为20×20,实验结果表明,检测器每次放大1.25 倍是最佳的。

此外,检测器还需要在不同的位置逐个检测。每一次,检测器平移k 个象素;如果放大后的检测器尺度为S,则检测器窗口每次平移kS。这里,k 的选择

非常重要,它既影响检测的精度,又影响检测的速度。如果k 取的较大,检测速度可以很快,但是同时很多人脸由于检测器的移动步长较大最终被忽略了;反之,如果k 取的较小,虽然可能会提高检测的精度,但是将使检测速度大大降

低。在实际检测中,按照人脸结构的“三庭五眼”准则,选择k = 20 ×5

1 = 4。 由于检测器对于尺度和位置上的微小变化不敏感,所以,对于同一张人脸,检测结果中可能会把它检测出很多次,因而我们需要对检测结果进行消减。消减的方法十分简单:对于边界有相交区域的检测结果,对它们的四个顶点分别取平均值作为新的顶点,从而合成一个检测结果。

6.3.2 实验结果

首先与 Viola 实验的结果进行了比较。

Viola 的结果

本文结果

图 6 与Viola 实验结果比较1:总数15/漏检0/错检5

Viola 的结果

本文结果

图7 与Viola 实验结果比较2:总数7/漏检1/错检4 更多实验结果如下:

图8 多人图像检测结果:总数14/漏检2/错检1

图9 多人图像检测结果:总数6/漏检1/错检4

图10 多人图像检测结果:总数33/漏检0/错检4

图11 不含人脸图像检测结果:总数0/漏检0/错检45

7 结论

Viola 由于采用了层级处理方法,大大提高了检测速度,在同一台计算机上,对于384×288 像素的图像,检测速度可以达到15 帧/秒。本文的算法检测384×288 像素的图像,约需要30 秒,比Viola 的层级处理方法慢了许多。

另外,本方法的漏检和错检率还比较高。这只要是因为训练集数量太少,而且非人脸样本比重偏低。事实上,世界上的非人脸样式要远远大于人脸样式,因此有足够多的非人脸样本,才能够让分类器对非人脸图案的“分辨”能力大大提高。

8 Matlab源码

function [test_targets, E] = ada_boost(train_patterns, train_targets, test_patterns, params)

% Classify using the AdaBoost algorithm

% Inputs:

% train_patterns - Train patterns

% train_targets - Train targets

% test_patterns - Test patterns

% Params - [NumberOfIterations, Weak Learner Type, Learner's parameters] %

% Outputs

% test_targets - Predicted targets

% E - Errors through the iterations

%

% NOTE: Suitable for only two classes

%

[k_max, weak_learner, alg_param] = process_params(params);

[Ni,M] = size(train_patterns);

W = ones(1,M)/M;

IterDisp = 10;

full_patterns = [train_patterns, test_patterns];

test_targets = zeros(1, size(test_patterns,2));

%Do the AdaBoosting

for k = 1:k_max,

%Train weak learner Ck using the data sampled according to W:

%...so sample the data according to W

randnum = rand(1,M);

cW = cumsum(W);

indices = zeros(1,M);

for i = 1:M,

%Find which bin the random number falls into

loc = max(find(randnum(i) > cW))+1;

if isempty(loc)

indices(i) = 1;

else

indices(i) = loc;

end

end

%...and now train the classifier

Ck = feval(weak_learner, train_patterns(:, indices), train_targets(indices), full_patterns, alg_param);

%Ek <- Training error of Ck

E(k) = sum(W.*(Ck(1:M) ~= train_targets));

if (E(k) == 0),

break

end

%alpha_k <- 1/2*ln(1-Ek)/Ek)

alpha_k = 0.5*log((1-E(k))/E(k));

%W_k+1 = W_k/Z*exp(+/-alpha)

W = W.*exp(alpha_k*(xor(Ck(1:M),train_targets)*2-1));

W = W./sum(W);

%Update the test targets

test_targets = test_targets + alpha_k*(2*Ck(M+1:end)-1);

if (k/IterDisp == floor(k/IterDisp)),

disp(['Completed ' num2str(k) ' boosting iterations']) end

end

test_targets = test_targets > 0;

数字水印技术 一、引言 随着互联网广泛普及的应用,各种各样的数据资源包括文本、图片、音频、视频等放在网络服务器上供用户访问。但是这种网络资源的幵放也带了许多弊端,比如一些用户非法下载、非法拷贝、恶意篡改等,因此数字媒体内容的安全和因特网上的侵权问题成为一个急需解决的问题。数字水印作为一项很有潜力的解决手段,正是在这种情况下应运而生。 数字水印(技术是将一些代表性的标识信息,一般需要经过某种适合的变换,变换后的秘密信息(即数字水印),通过某种方式嵌入数字载体(包括文档、音频、软件等)当中,但不影响原载体的使用价值,也不容易被人的知觉系统(如视觉或听觉系统)觉察或注意到。通过这些隐藏在载体中的信息,可以达到确认内容创建者、购买者、传送隐秘信息或者判断载体是否被篡改等目的。在发生产权和内容纠纷时,通过相应的算法可以提取该早已潜入的数字水印,从而验证版权的归属和内容的真伪。 二.算法原理 2.1、灰度图像水印 2.1.1基本原理 处理灰度图像数字水印,采用了LSB(最低有效位)、DCT变换域、DWT变换域三种算法来处理数字水印。在此过程中,处理水印首先将其预处理转化为二值图像,简化算法。 (1)LSB算法原理:最低有效位算法(Least Sig nificant Bit , LSB)是很常见的空间域信息隐藏算法, 该算法就是通过改变图像像素最不重要位来达到嵌入隐秘信息的效果, 该方法隐藏的信息在人的肉眼不能发现的情况下, 其嵌入方法简单、隐藏信息量大、提取方法简单等而获得广泛应用。LSB 信息嵌入过程如下: S′=S+f S ,M 其中,S 和S′分别代表载体信息和嵌入秘密信息后的载密信息;M为待嵌入的秘密信息, 而隐写分析则是从S′中检测出M以至提取M 。 (2)DCT算法原理:DCT 变换在图像压缩中有很多应用,它是JPEG,MPEG 等数据

题 目: 数据挖掘 学 院: 电子工程学院 专 业: 智能科学和技术 学生姓名: ** 学 号: 02115*** k -means 实验报告 一、 waveform 数据 1、 算法描述 1. 从数据集{X n }n?1N 中任意选取k 个赋给初始的聚类中心c 1, c 2, …,

c k; 2.对数据集中的每个样本点x i,计算其和各个聚类中心c j的欧氏 距离并获取其类别标号: label(i)=arg min ||x i?c j||2,i=1,…,N,j=1,…,k 3.按下式重新计算k个聚类中心; c j=∑x j s:label(s)=j j ,j=1,2,…k 重复步骤2和步骤3,直到达到最大迭代次数为止2、实验结果 二、图像处理 1、算法描述 同上; 2、实验结果

代码: k_means: %%%%%%%%%K_means%%%%%%%% %%%%%%%%%函数说明%%%%%%%% %输入: % sample——样本集; % k ——聚类数目; %输出: % y ——类标(从0开始) % cnew ——聚类中心 % n ——迭代次数 function [y cnew n]=k_means(sample,k) [N V]=size(sample); %N为样本的个数 K为样本的维数 y=zeros(N,1); %记录样本类标 dist=zeros(1,k); rand_num=randperm(N); cnew=(sample(rand_num(1,1:k),:));%随机初始化聚类中心cold=zeros(k,V); n=0;

大学计算机基础作业参考-CAL-FENGHAI-(2020YEAR-YICAI)_JINGBIAN

大学计算机基础作业 1、以下关于BIOS芯片的说法中,不正确的是( D )。 A.它实际是一组被固化在ROM芯片上的程序 B.它为计算机提供最低级、最直接的硬件控制与支持 C.它是一块被装入了计算机启动和自检程序的集成块 D.它由主机电源进行供电 2、在Windows 7中,账户类型不包括(CA )。 A. 管理员账户 B. 标准用户账户 C. 特权账户 D. 来宾用户 3、电子邮件服务中,发送邮件使用的是( B )协议。 A.SMTP B.POP3 C.FTP D.HTTP 4、在Word 2010中,目录可以通过( B )功能区进行插入。 A.页面布局 B.引用 C.插入 D.视图 5、在Word 2010中,如果用户希望以不同文件名存储一份正在编辑的文档, 应该使用( B )命令。 A.保存 B.另存为 C.保存并发送 D.新建 6、在Excel 2010中,打开“单元格格式”的快捷键是( D )。 A. Ctrl + Shift + B B. Ctrl + Shift + F C. Alt + Shift + G D. Alt + Shift + H 7、下列关于Excel 2010打印工作簿的表述中,错误的是( B ) A.一次可以打印整个工作薄 B.一次可以打印一个工作簿中的一个或多个工作表 C.在一个工作表中可以只打印某一页 D.不能只打印一个工作表中的一个区域位置 8、PowerPoint 2010演示文稿的文件扩展名是( C )。 A..ppt B..pptx C..pps D..pptm

第一次课堂作业 1.人在识别事物时是否可以避免错识 2.如果错识不可避免,那么你是否怀疑你所看到的、听到的、嗅 到的到底是真是的,还是虚假的 3.如果不是,那么你依靠的是什么呢用学术语言该如何表示。 4.我们是以统计学为基础分析模式识别问题,采用的是错误概率 评价分类器性能。如果不采用统计学,你是否能想到还有什么合理地分类 器性能评价指标来替代错误率 1.知觉的特性为选择性、整体性、理解性、恒常性。错觉是错误的知觉,是在特定条件下产生的对客观事物歪曲的知觉。认知是一个过程,需要大脑的参与.人的认知并不神秘,也符合一定的规律,也会产生错误 2.不是 3.辨别事物的最基本方法是计算 . 从不同事物所具有的不同属性为出发点认识事物. 一种是对事物的属性进行度量,属于定量的表示方法(向量表示法 )。另一种则是对事务所包含的成分进行分析,称为定性的描述(结构性描述方法)。 4.风险 第二次课堂作业 作为学生,你需要判断今天的课是否点名。结合该问题(或者其它你熟悉的识别问题,如”天气预报”),说明: 先验概率、后验概率和类条件概率 按照最小错误率如何决策 按照最小风险如何决策 ωi为老师点名的事件,x为判断老师点名的概率 1.先验概率: 指根据以往经验和分析得到的该老师点名的概率,即为先验概率 P(ωi ) 后验概率: 在收到某个消息之后,接收端所了解到的该消息发送的概率称为后验概率。 在上过课之后,了解到的老师点名的概率为后验概率P(ωi|x) 类条件概率:在老师点名这个事件发生的条件下,学生判断老师点名的概率p(x| ωi ) 2. 如果P(ω1|X)>P(ω2|X),则X归为ω1类别 如果P(ω1|X)≤P(ω2|X),则X归为ω2类别 3.1)计算出后验概率 已知P(ωi)和P(X|ωi),i=1,…,c,获得观测到的特征向量X 根据贝叶斯公式计算 j=1,…,x

说明 每个实验题目含有一个main函数和一些函数,与实验题目相关的基本运算的函数定义和main函数定义的代码在附录以及对应的文件夹中给出,供上机实验参考使用。对于每个题目,只需要根据题目要求设计算法,补充函数定义,然后对程序进行编译、调试。

实验一线性表 一、实验目的 1.熟悉线性表的顺序和链式存储结构 2.掌握线性表的基本运算 3.能够利用线性表的基本运算完成线性表应用的运算 二、实验内容 1.设有一个线性表E={e1, e2, … , e n-1, e n},设计一个算法,将线性表逆置,即使元素排列次序颠倒过来,成为逆线性表E’={ e n , e n-1 , … , e2 , e1 },要求逆线性表占用原线性表空间,并且用顺序表和单链表两种方法表示,分别用两个程序来完成。(文件夹:顺序表逆置、单链表逆置) 2.已知由不具有头结点的单链表表示的线性表中,含有三类字符的数据元素(字母、数字和其他字符),试编写算法构造三个以循环链表表示的线性表,使每个表中只含有同一类的字符,且利用原表中的结点空间,头结点可另辟空间。(文件夹:分解单链表) 实验二栈和队列 一、实验目的 1.熟悉栈和队列的顺序和链式存储结构 2.掌握栈和队列的基本运算 3.能够利用栈和队列的基本运算完成栈和队列应用的运算 二、实验内容 1.设单链表中存放有n个字符,试编写算法,判断该字符串是否有中心对称的关系,例如xyzzyx是中心对称的字符串。(提示:将单链表中的一半字符先依次进栈,然后依次出栈与单链表中的另一半字符进行比较。)(文件夹:判字符串中心对称) 2.假设以数组sequ[m]存放循环队列的元素,同时设变量rear和quelen 分别指示循环队列中队尾元素的位置和内含元素的个数。编写实现该循环队列的入队和出队操作的算法。 提示:队空的条件:sq->quelen==0;队满的条件:sq->quelen==m。(文件夹:循环队列)实验三串 一、实验目的 1.熟悉串的顺序存储结构 2.掌握串的基本运算及应用 二、实验内容 1.串采用顺序存储结构,编写朴素模式匹配算法,查找在串中是否存在给定的子串。(文件夹:模式匹配) 2.若S是一个采用顺序结构存储的串,利用C的库函数strlen和strcpy(或strncpy)编写

超星2018大学计算机基础答案 (修正版) 电子计算机的诞生 1物理器件采用晶体管的计算机称为第()代计算机。A、一 B、二C、三D、四正确答案:B 2时至今日,计算机仍采用存储程序原理,原理的提出者是()。 A、莫尔 B、冯.诺依曼 C、比尔.盖茨 D、图灵 正确答案:B 3计算机科学的奠基人是()。A、查尔斯.巴贝奇B、莫奇利和埃克特 C、阿兰.图灵D、冯.诺依曼 正确答案:C 4世界上第一台电子计算机诞生于()年。A、1939 B、1946 C、1952 D、 1958 正确答案:B 5计算机的发展经历了 4个时代,各个时代划分的原则是根据()。

A、计算机所采用的电子器件 B、计算机的运算速度 C、程序设计语言 D、计算机的存储量 正确答案:A 6 ()是现代计算机的雏形。 A、查尔斯.巴贝奇于1834年设计的分析机 B、宾夕法尼亚大学于 1946 年2月研制的ENIAC C、冯.诺依曼小组研制的 EDVAC D、阿兰.图灵建立的图灵机模型 正确答案:A 计算机系统的发展 1下列()是衡量微处理器的主要指标。A、主频B、字长C、速度D、工 艺正确答案:A , C 2计算机系统的发展趋势不包括()。A、巨型化B、微型化C、智能化D、复合化正确答案:D 3将CPU集成在一块芯片上所形成的元器件称为()A、微处理器B、ROM C、CMOS D、Cache 正确答案:A 4下列()不属于输入设备。 A、扫描仪B、键盘C、硬盘D、体感设备正确答案:C 5负责解释和执行程序的部件称为()。A、内存B、中央处理单元C、输入设备D、输出设备正确答案:B 6下面对计算机特点的说法中,不正确的是()。A、运算速度快B、计算精度高C、具有逻辑判断能力 D、随着计算机硬件设备及软件的不断发展和提高[其价格也越来越高正确答案:D

机器人视觉论文 论文题目:基于opencv的手势识别院系:信息科学与工程学院 专业:信号与信息处理 姓名:孙竟豪 学号:21160211123

摘要 文中介绍了一种易于实现的快速实时手势识别算法。研究借助计算机视觉库OpenCV和微软Visual Studio 2008 搭建开发平台,通过视频方式实时提取人的手势信息,进而经二值化、膨胀腐蚀、轮廓提取、区域分割等图像处理流程甄别出当前手势中张开的手指,识别手势特征,提取出人手所包含的特定信息,并最终将手势信息作为控制仪器设备的操作指令,控制相关设备仪器。 0、引言 随着现代科技的高速发展及生活方式的转变,人们越发追求生活、工作中的智能化,希望享有简便、高效、人性化的智能操作控制方式。而伴随计算机的微型化,人机交互需求越来越高,人机友好交互也日益成为研发的热点。目前,人们已不仅仅满足按键式的操作控制,其目光已转向利用人体动作、表情变化等更加方便、友好、直观地应用智能化交互控制体系方面。近年来,国内外科学家在手势识别领域有了突破性进展。1993 年B.Thamas等人最先提出借助数据手套或在人手粘贴特殊颜色的辅助标记来进行手势动作的识别,由此开启了人们对手势识别领域的探索。随后,手势识别研究成果和各种方式的识别方法也纷然出现。从基于方向直方图的手势识别到复杂背景手势目标的捕获与识别,再到基于立体视觉的自然手势识别,每次探索都是手势识别领域内的重大突破。 1 手势识别流程及关键技术 本文将介绍一种基于 OpenCV 的实时手势识别算法,该算法是在现有手势识别技术基础上通过解决手心追踪定位问题来实现手势识别的实时性和高效性。 基于 OpenCV 的手势识别流程如图 1 所示。首先通过视频流采集实时手势图像,而后进行包括图像增强、图像锐化在内的图像预处理,目的是提高图像清晰度并明晰轮廓边缘。根据肤色在 YCrCb 色彩空间中的自适应阈值对图像进行二值化处理,提取图像中所有的肤色以及类肤色像素点,而后经过膨胀、腐蚀、图像平滑处理后,祛除小块的类肤色区域干扰,得到若干块面积较大的肤色区域; 此时根据各个肤色区域的轮廓特征进行甄选,获取目标手势区域,而后根据目标区域的特征进行识别,确定当前手势,获取手势信息。

学校:北京联合大学 系别:信息管理系 姓名:孙超 学号:2013110444006 《餐饮业信息管理系统的开发》 1、本项目的需求分析 随着今年来中国餐饮行业的日益火爆,在强烈的行业竞争中,一个高效的餐饮信息管理系统的应用,无疑是至关重要的。高效,便捷的管理系统,不仅仅极大的方便了食客的就餐,同时对于餐饮公司的各项信息管理有着很大的帮助,同时,我们的餐饮信息管理系统还能帮助餐厅降低错误率,扩大营业范围,增加知名度等。 为了使得系统在操作的过程中,更加便捷,具有针对性,本次系统设计主要分为:员工登陆操作信息系统,以及店主操作管理信息系统。不同的设计从而达到不同的功能,实现信息的有效传达与管理。 第一:在员工使用本餐饮信息管理系统应可以实现以下功能: 1.添加修改查询客户会员信息(修改客户信息需客户确认) 2.查询菜单 3.添加查询预定信息,为老顾客打折 4.客户可以在自己的会员账户里充值 5.顾客可以用现金买单也可以从会员账户里扣取 第二:管理员使用本餐饮信息管理系统应可以实现以下功能: 1.添加修改查询客户会员信息(修改客户信息需客户确认) 2.添加修改查询菜单信息,最好能看到菜品图片 3.添加查询预定信息,为老顾客打折 4.客户可以在自己的会员账户里充值 5.顾客可以用现金买单也可以从会员账户里扣取 6.设定具体的打折方法 7.添加职员信息,权限也可以定为管理员。 8.可以查询使用者的现金收款金额。 二、餐饮业管理数据库管理系统的E-R模型(概念结构设计) 1.用户(员工)的信息:

编号、密码、类型、姓名、电话、收款金额 2.客户信息: 用户编号、客户编号、姓名、电话、密码、开卡时间、卡内余额 3.食谱: 类型、名称、价格、配料、照片 4.预定: 用户编号、日期、预定时间、客户姓名、类型、预定食谱、桌号5桌台管理: 桌号、使用情况、 6.点餐管理: 用户编号、类型、菜品、数量、价格、照片 7.盈利管理: 日期、日支出金额、店内收入、外卖收入、盈利额度 各对象之间的联系图: 用户E-R图 主要存储一些用户信息,如用户的账号、密码和类型地点等等,主要用于用户登录,添加客户和添加预定时会使用到用户信息。

大学计算机基础试题及答案完整版 一、单选题 1、完整的计算机系统由(C)组成。 A、运算器、控制器、存储器、输入设备和输出设备 B、主机和外部设备 C、硬件系统和软件系统 D、主机箱、显示器、键盘、鼠标、打印机 2、以下软件中,(D)不是操作系统软件。 A、Windowsxp B、unix C、linux D、microsoft office 3、用一个字节最多能编出(D)不同的码。 A. 8个 B. 16个 C. 128个 D. 256个 4、任何程序都必须加载到(C)中才能被CPU执行。 A. 磁盘 B. 硬盘 C. 内存 D. 外存 5、下列设备中,属于输出设备的是(A)。 A、显示器 B、键盘 C、鼠标 D、手字板 6、计算机信息计量单位中的K代表(B)。 A. 102 B. 210 C. 103 D. 28 7、RAM代表的是(C )。 A. 只读存储器 B. 高速缓存器 C. 随机存储器 D. 软盘存储器。(A)机计算的CPU的两大部件是8、组成器和寄存器 B. 控制器运A、算器和控制存和内 D. 控制器C、运算器和内存 )。中bps表示的是(D述9、在描信息传输数每秒传输的指令、、每秒传输的字节数 BA 传每秒输的位数字数 D、的C、每秒传输)的容量。容算机的内存量主要指(A 微10、型计B.ROM A.RAM D.Cache C.CMOS )。D 对应的二进制数为( 11、十进制数27B. 1100 A.1011 D. 11011 C. 10111 的是(A)。构12、Windows的目录结采用构线形结 A、树形结构 B、结构层次结构 D、网状C、)。D将原时件还原,被还的文件回到(文中收将13、回站的中”档文的我“、B 上面桌、A. C、内存中 D、被删除的位置 14、在Windows 的窗口菜单中,若某命令项后面有向右的黑三角,则表示该命令项(A)。 A、有下级子菜单 B、单击鼠标可直接执 C、双击鼠标可直接执行 D、右击鼠标可直接执行

X X X X大学 研究生考查课 作业 课程名称:智能控制理论与技术 研究生姓名:学号: 作业成绩: 任课教师(签名) 交作业日时间:2010年12月22日

人工神经网络(artificial neural network,简称ANN)是在对大脑的生理研究的基础上,用模拟生物神经元的某些基本功能元件(即人工神经元),按各种不同的联结方式组成的一个网络。模拟大脑的某些机制,实现某个方面的功能,可以用在模仿视觉、函数逼近、模式识别、分类和数据压缩等领域,是近年来人工智能计算的一个重要学科分支。 人工神经网络用相互联结的计算单元网络来描述体系。输人与输出的关系由联结权重和计算单元来反映,每个计算单元综合加权输人,通过激活函数作用产生输出,主要的激活函数是Sigmoid函数。ANN有中间单元的多层前向和反馈网络。从一系列给定数据得到模型化结果是ANN的一个重要特点,而模型化是选择网络权重实现的,因此选用合适的学习训练样本、优化网络结构、采用适当的学习训练方法就能得到包含学习训练样本范围的输人和输出的关系。如果用于学习训练的样本不能充分反映体系的特性,用ANN也不能很好描述与预测体系。显然,选用合适的学习训练样本、优化网络结构、采用适当的学习训练方法是ANN的重要研究内容之一,而寻求应用合适的激活函数也是ANN研究发展的重要内容。由于人工神经网络具有很强的非线性多变量数据的能力,已经在多组分非线性标定与预报中展现出诱人的前景。人工神经网络在工程领域中的应用前景越来越宽广。 1人工神经网络基本理论[1] 1.1神经生物学基础 可以简略地认为生物神经系统是以神经元为信号处理单元,通过广泛的突触联系形成的信息处理集团,其物质结构基础和功能单元是脑神经细胞即神经元(neu ron)。(1)神经元具有信号的输入、整合、输出三种主要功能作用行为。突触是整个神经系统各单元间信号传递驿站,它构成各神经元之间广泛的联接。(3)大脑皮质的神经元联接模式是生物体的遗传性与突触联接强度可塑性相互作用的产物,其变化是先天遗传信息确定的总框架下有限的自组织过程。 1.2建模方法 神经元的数量早在胎儿时期就已固定,后天的脑生长主要是指树突和轴突从神经细胞体中长出并形成突触联系,这就是一般人工神经网络建模方法的生物学依据。人脑建模一般可有两种方法:①神经生物学模型方法,即根据微观神经生物学知识的积累,把脑神经系统的结构及机理逐步解释清楚,在此基础上建立脑功能模型。②神经计算模型方法,即首先建立粗略近似的数学模型并研究该模型的动力学特性,然后再与真实对象作比较(仿真处理方法)。 1.3概念 人工神经网络用物理可实现系统来模仿人脑神经系统的结构和功能,是一门新兴的前沿交叉学科,其概念以T.Kohonen.Pr的论述最具代表性:人工神经网络就是由简单的处理单元(通常为适应性)组成的并行互联网络,它的组织能够模拟生物神经系统对真实世界物体所作出的交互反应。 1.4应用领域 人工神经网络在复杂类模式识别、运动控制、感知觉模拟方面有着不可替代的作用。概括地说人工神经网络主要应用于解决下述几类问题:模式信息处理和模式识别、最优化问题、信息的智能化处理、复杂控制、信号处理、数学逼近映射、感知觉模拟、概率密度函数估计、化学谱图分析、联想记忆及数据恢复等。 1.5理论局限性 (1)受限于脑科学的已有研究成果由于生理试验的困难性,目前对于人脑思维与记忆机制的认识尚很肤浅,对脑神经网的运行和神经细胞的内部处理机制还没有太多的认识。 (2)尚未建立起完整成熟的理论体系目前已提出的众多人工神经网络模型,归纳起来一般都是一个由节点及其互连构成的有向拓扑网,节点间互连强度构成的矩阵可通过某种学

题目:数据结构上机报告学院:电子工程学院 专业:信息对抗技术 学生姓名:甘佳霖 学号:14020310092

西安电子科技大学 数据结构课程实验报告实验名称线性表 电子工程学院 1402031 班Array姓名甘佳霖学号 14020310092 同作者 实验日期 2017 年 3 月 18 日

实验一线性表 一、实验目的 1.熟悉线性表的顺序和链式存储结构 2.掌握线性表的基本运算 3.能够利用线性表的基本运算完成线性表应用的运算 二、实验要求 1.设有一个线性表E={e1, e2, … , e n-1, e n},设计一个算法,将线性表逆置,即使元素排列次序颠倒过来,成为逆线性表E’={ e n, e n-1 , … , e2 , e1 },要求逆线性表占用原线性表空间,并且用顺序表和单链表两种方法表示,分别用两个程序来完成。 2.已知由不具有头结点的单链表表示的线性表中,含有三类字符的数据元素(字母、数字和其他字符),试编写算法构造三个以循环链表表示的线性表,使每个表中只含有同一类的字符,且利用原表中的结点空间,头结点可另辟空间。 三、设计思路 1.顺序表做逆置操作时将对应的首尾元素位置交换,单链表的指针end指向链表的末尾,指针start指向链表头结点,指针s用来找到指向end节点的节点,将指向链表末尾和头结点的存储内容交换,然后头结点指针指向下一节点,s指针从start节点开始遍历寻找指向end 指针的节点,并将end指针赋值为s指针,就完成了单链表的逆置,可以看出单链表和顺序表都可以完成线性表的逆置。 2.分解单链表的实现思路是首先新建3个循环链表,然后顺序遍历单链表,ASCII码判断链表中的元素属于哪一类元素,然后将这个元素添加到对应的循环链表中,从而实现分解单链表的功能。 四、运行结果 1.单链表逆置:

大学计算机基础模拟题 一、单选题 1、完整的计算机系统由(C)组成。 A、运算器、控制器、存储器、输入设备和输出设备 B、主机和外部设备 C、硬件系统和软件系统 D、主机箱、显示器、键盘、鼠标、打印机 2、以下软件中,(D)不是操作系统软件。 A、Windowsxp B、unix C、linux D、microsoft office 3、用一个字节最多能编出(D)不同的码。 A. 8个 B. 16个 C. 128个 D. 256个 4、任何程序都必须加载到(C)中才能被CPU执行。 A. 磁盘 B. 硬盘 C. 内存 D. 外存 5、下列设备中,属于输出设备的是(A)。 A、显示器 B、键盘 C、鼠标 D、手字板 6、计算机信息计量单位中的K代表(B)。 A. 102 B. 210 C. 103 D. 28 7、RAM代表的是(C)。

A. 只读存储器 B. 高速缓存器 C. 随机存储器 D. 软盘存储器 8、组成计算机的CPU的两大部件是(A)。 A、运算器和控制器 B. 控制器和寄存器 C、运算器和内存 D. 控制器和内存 9、在描述信息传输中bps表示的是(D)。 A、每秒传输的字节数 B、每秒传输的指令数 C、每秒传输的字数 D、每秒传输的位数 10、微型计算机的内存容量主要指(A )的容量。 A.RAM B.ROM C.CMOS D.Cache 11、十进制数27对应的二进制数为( D )。 A.1011 B. 1100 C. 10111 D. 11011 12、Windows的目录结构采用的是(A)。 A、树形结构 B、线形结构 C、层次结构 D、网状结构 13、将回收站中的文件还原时,被还原的文件将回到(D)。 A、桌面上 B、“我的文档”中 C、内存中 D、被删除的位置

X X X X 大学 研究生考查课 作业 课程名称:智能控制理论与技术 研究生姓名:学号: 作业成绩: 任课教师(签名) 交作业日时间:2010 年12 月22 日

人工神经网络(artificial neural network,简称ANN)是在对大脑的生理研究的基础上,用模拟生物神经元的某些基本功能元件(即人工神经元),按各种不同的联结方式组成的一个网络。模拟大脑的某些机制,实现某个方面的功能,可以用在模仿视觉、函数逼近、模式识别、分类和数据压缩等领域,是近年来人工智能计算的一个重要学科分支。 人工神经网络用相互联结的计算单元网络来描述体系。输人与输出的关系由联结权重和计算单元来反映,每个计算单元综合加权输人,通过激活函数作用产生输出,主要的激活函数是Sigmoid函数。ANN有中间单元的多层前向和反馈网络。从一系列给定数据得到模型化结果是ANN的一个重要特点,而模型化是选择网络权重实现的,因此选用合适的学习训练样本、优化网络结构、采用适当的学习训练方法就能得到包含学习训练样本范围的输人和输出的关系。如果用于学习训练的样本不能充分反映体系的特性,用ANN也不能很好描述与预测体系。显然,选用合适的学习训练样本、优化网络结构、采用适当的学习训练方法是ANN的重要研究内容之一,而寻求应用合适的激活函数也是ANN研究发展的重要内容。由于人工神经网络具有很强的非线性多变量数据的能力,已经在多组分非线性标定与预报中展现出诱人的前景。人工神经网络在工程领域中的应用前景越来越宽广。 1人工神经网络基本理论[1] 1. 1神经生物学基础 可以简略地认为生物神经系统是以神经元为信号处理单元, 通过广泛的突触联系形成的信息处理集团, 其物质结构基础和功能单元是脑神经细胞即神经元(neu ron)。(1) 神经元具有信号的输入、整合、输出三种主要功能作用行为。突触是整个神经系统各单元间信号传递驿站, 它构成各神经元之间广泛的联接。(3) 大脑皮质的神经元联接模式是生物体的遗传性与突触联接强度可塑性相互作用的产物, 其变化是先天遗传信息确定的总框架下有限的自组织过程。 1. 2建模方法 神经元的数量早在胎儿时期就已固定,后天的脑生长主要是指树突和轴突从神经细胞体中长出并形成突触联系, 这就是一般人工神经网络建模方法的生物学依据。人脑建模一般可有两种方法: ①神经生物学模型方法, 即根据微观神经生物学知识的积累, 把脑神经系统的结构及机理逐步解释清楚, 在此基础上建立脑功能模型。②神经计算模型方法, 即首先建立粗略近似的数学模型并研究该模型的动力学特性, 然后再与真实对象作比较(仿真处理方法)。 1. 3概念 人工神经网络用物理可实现系统来模仿人脑神经系统的结构和功能, 是一门新兴的前沿交叉学科, 其概念以T.Kohonen. Pr 的论述最具代表性: 人工神经网络就是由简单的处理单元(通常为适应性) 组成的并行互联网络, 它的组织能够模拟生物神经系统对真实世界物体所作出的交互反应。 1. 4应用领域 人工神经网络在复杂类模式识别、运动控制、感知觉模拟方面有着不可替代的作用。概括地说人工神经网络主要应用于解决下述几类问题: 模式信息处理和模式识别、最优化问题、信息的智能化处理、复杂控制、信号处理、数学逼近映射、感知觉模拟、概率密度函数估计、化学谱图分析、联想记忆及数据恢复等。 1. 5理论局限性 (1) 受限于脑科学的已有研究成果由于生理试验的困难性, 目前对于人脑思维与记忆机制的认识尚很肤浅, 对脑神经网的运行和神经细胞的内部处理机制还没有太多的认识。 (2) 尚未建立起完整成熟的理论体系目前已提出的众多人工神经网络模型,归纳起来一般都是一个由节点及其互连构成的有向拓扑网, 节点间互连强度构成的矩阵可通过某种学

第一次课堂作业 ? 1.人在识别事物时是否可以避免错识? ? 2.如果错识不可避免,那么你是否怀疑你所看到的、听到的、嗅到的到底 是真是的,还是虚假的? ? 3.如果不是,那么你依靠的是什么呢?用学术语言该如何表示。 ? 4.我们是以统计学为基础分析模式识别问题,采用的是错误概率评价分类 器性能。如果不采用统计学,你是否能想到还有什么合理地分类器性能评价指标来替代错误率? 1.知觉的特性为选择性、整体性、理解性、恒常性。错觉是错误的知觉,是在特定条件下产生的对客观事物歪曲的知觉。认知是一个过程,需要大脑的参与.人的认知并不神秘,也符合一定的规律,也会产生错误 2.不是 3.辨别事物的最基本方法是计算.从不同事物所具有的不同属性为出发点认识事物.一种是对事物的属性进行度量,属于定量的表示方法(向量表示法)。另一种则是对事务所包含的成分进行分析,称为定性的描述(结构性描述方法)。 4.风险 第二次课堂作业 ?作为学生,你需要判断今天的课是否点名。结合该问题(或者其它你熟悉的识别问题, 如”天气预报”),说明: ?先验概率、后验概率和类条件概率? ?按照最小错误率如何决策? ?按照最小风险如何决策? ωi为老师点名的事件,x为判断老师点名的概率 1.先验概率:指根据以往经验和分析得到的该老师点名的概率,即为先验概率P(ωi ) 后验概率:在收到某个消息之后,接收端所了解到的该消息发送的概率称为后验概率。 在上过课之后,了解到的老师点名的概率为后验概率P(ωi|x) 类条件概率:在老师点名这个事件发生的条件下,学生判断老师点名的概率p(x| ωi ) 2. 如果P(ω1|X)>P(ω2|X),则X归为ω1类别 如果P(ω1|X)≤P(ω2|X),则X归为ω2类别 3.1)计算出后验概率 已知P(ωi)和P(X|ωi),i=1,…,c,获得观测到的特征向量X 根据贝叶斯公式计算 j=1,…,x 2)计算条件风险

西电排队论大作业 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

西安电子科技大学 (2016年度) 随机过程与排队论 班级: XXXXXXX 姓名: XXX XXX 学号: XXXXXXXXXX XXXXXXXXXXX 一步转移概率矩阵收敛快慢的影响因素 作者姓名:XXX XXX 指导老师姓名:XXX (西安电子科技大学计算机学院,陕西西安) 摘要:根据课程教材《排队现象的建模、解析与模拟【西安电子科技大学出版 社曾勇版】》,第[马尔可夫过程]中,马尔可夫过程链n时刻的k步转移概率结 果,当k=1时,得到一步转移概率。进而得到一步转移概率矩阵P(1)。为研究 此一步转移概率矩阵(下称一步矩阵)的收敛特性以及影响其收敛快慢的因素,使 用MATLAB实验工具进行仿真,先从特殊矩阵开始做起,发现规律,然后向普通矩 阵进行拓展猜想,并根据算术理论分析进行论证,最终得出一步矩阵收敛快慢的影 响因素。 关键词:一步转移概率矩阵 MATLAB 仿真猜想 一、问题概述 我们讨论时一步矩阵的特性应从以下两方面来分析: (1)矩阵P(n)在满足什么条件时具有收敛特性; 对于矩阵P(n),当P(n)=P(n+1)时,我们说此矩阵 具有收敛特性,简称矩阵 P(n)收敛。 (2)若一个一步矩阵具有收敛特性,那么其收敛速度与什么有关

首先,我们需要明确什么是一步矩阵收敛: 对于一般的一步矩阵P 、矩阵An+1、矩阵An,若有: An+1=AnP=An 那么称该一步转移矩阵可收敛。 二、仿真实验 1、仿真环境 本次采用的是MATLAB仿真实验软件进行仿真实验 2、结果与分析 【1】、特殊矩阵:单位矩阵与类单位矩阵 从图(1)和图(2)可以看出,单位矩阵不具有收敛特性,类单位矩阵并非单位矩阵但是经过n次后也变为单位矩阵,所以此矩阵也不具有收敛特性。此类矩阵也易证明其不具有收敛性。 图(1)单位矩阵图(2):类单位 矩阵 【2】、一般单位矩阵 图(3):一般一步矩阵Ⅰ 图(4):一般一步矩阵 从图(3)和()可以看出他们分别在18次和4次后收敛到一个稳定的值 3、根据实验的猜想 根据在单位矩阵和一般单位矩阵和一般一步矩阵中得到的结果,可以对得出如下结论:类单位矩阵、单位矩阵是不具有收敛性的,而一般的一步矩阵是有收敛性的,而且收敛速率有快有慢。 对于上面结论中的状况,我们首先观察如上四个矩阵,不难发现,在矩阵收敛的最终结果矩阵中,其每行和均为1,而且每列上的值均为相同值。最终概率分布结果也是矩阵收敛后的一行。 所以根据上述的结果及分析做出如下猜想: 每一列比较均匀的矩阵收敛速度较快;与类单位矩阵类似的矩阵收敛速度较慢。 在极限情况下,有如下情况:

《大学计算机基础试题及答案》西安交通大学 1. 计算机先后经历了以电子管、()、集成电路、大规模和超大规模集成电路为主要元器件的时代。 答案:晶体管 2. 计算机具有运算速度快、()、记忆和逻辑判断能力和计算机内部操作的自动化等特点。 答案:计算精度高 3. 基于冯.诺依曼思想设计的计算机,主要特点是()等。 答案:存储程序、程序控制 4. 可以将各种数据转换成为计算机能处理的数据形式并输送到计算机中的是()设备。 答案:输入 5. “计算机辅助设计”简称为()。 答案: CAD 6. 世界上首次提出存储程序的计算机体系结构的人是()。 答案:冯.诺依曼 7. 在计算机工作时,内存用来存储()。 答案:程序及中间数据 43. 微机中ROM的中文意思是()存储器。 答案:只读 44. RAM是()存储器。 答案:随机读写 45. Cache是()存储器。 答案:高速缓冲存储存 46. Cache、RAM、硬盘、软盘,存取速度最快的是()。 答案:Cache 47. 计算机硬件系统包括()和外部设备两部分。 答案:主机 48. 通常把控制器和运算器称为(),又叫CPU。 答案:中央处理机 49. 主机包括CPU和()。 答案:内存 50. 计算机硬件系统包括计算机主机和外部设备,显示器属于()。 答案:外部设备 51. 设置高速缓存的目的是为了解决CPU的运算速度和()的读写速度不平衡问题。 答案:内存 52. ()设备可以将各种数据转换成计算机能处理的形式并输送到计算机中。 答案:输入 53. 微型计算机硬件系统由微处理器、输入设备、输出设备和()组成。答案:存储器 54. 按照存储信息所使用的材料可将存储器分为()、磁存储器和光存储器

Bezier曲线和B样条曲线的研究 高晶英 (内蒙古民族大学数学学院,内蒙古通辽028000) 摘要:本文简单的介绍了计算机辅助几何设计的历史背景以及计算机辅助几何中的Bezier 曲线和B样条曲线的概念. 关键词:计算机辅助几何设计;Bezier曲线;B样条曲线 THE RESEARCH OF BEZIER CURVE AND B-SPLINE CURVE Gao Jingying (Inner Mongolia University for the Nationalities College of Mathematics, Inner Mongolia Tongliao 028000 ) Abstract: This paper briefly describes the historic background of computer-aided geometric design and concept of Bezier curve and B-spine curve. Key words: Computer-aided geometric design; Bezier curve; B-spine curve 1 引言 计算机辅助几何设计(CAGD)主要研究以复杂方式自由变化的曲线曲面,即所谓的自由型曲线曲面,其中参数曲线曲面造型与形状调整是CAGD的一个重要内容。它起源于汽车制造、飞机、船舶的数学放样和外形设计,随着计算机的出现二产生并迅速发展起来的一门独立的新兴交叉学科。它与近代数学的许多分支学科,如应用数值分析、逼近论、微分几何、应用计算方法、代数几何学、高等代数、拓扑学、微分方程与偏微分方程、分形学、小波分析等,并与一些应用性较强的现代科技知识相互渗透,如计算几何、实体造型、图形图像学、数据结构、计算机程序语言、机械设计和加工制造等学科,是计算机辅助设计、计算机辅助制造等应用系统设计开发的理论基础。CAGD主要解决在计算机图像系统的环境下对几何外形信息的计算机表示、逼近以及用计算机控制、分析有关形状信息等问题。随着计算机技术的飞速发展,计算机辅助几何设计在近三十年来也得到了飞速发展。其研究工作开始于二十世纪六十年代,在几代学者的共同努力下,曲线曲面的表示和造型已形成了较为完备的几何理论体系。CAGD的造型方法和相关的理论已广泛地应用于其他技术领域,如游戏动画制作、计算机视觉、工业造型、建筑设计等。 曲线曲面造型理论是CAGD和CG(Computer Graphics:计算机图形)的重要的内容之一,即研究用计算机来表示、分析、显示和设计关于曲线曲面的相关问题自上世纪六十年代由Coon、Bezier等大师奠定其理论基础以来,已经取得了长足的发展。 工业产品的外形一般可分为两大类:一类是如平面、圆、圆锥面、柱面、球面、等解析曲面组成的外形,许多的机械零件都是归属于这一类,通过利用画法几何和机械制图就可以清楚地表示、传递它内存的形状信息。第二类通常是不能借助初等解析式来表示的曲面构成,而是以较为复杂的方式自由变化的曲线曲面,也就是通常意义下的自由形状的曲线、曲面构成,例如轮船、汽车、飞机等零部件外形。CAGD的主要研究对性是自由形状的曲线、曲面,CAGD的首要任务是建立曲线或曲面的数学模型,即利用直观有效的曲线曲面造型设计技术来对曲线曲面进行恰当的表示、清晰的显示和快速的处理。自由曲线曲面通常用参数方程来表示,相应的曲线或曲面被称为参数曲线或参数曲面。 2 Bezier曲线的研究 Bezier曲线是以“逼近”为基础, 先勾画折线多边形、然后用光滑的参数曲线去逼近这

云南大学软件学院实验报告 课程:数据库原理与实用技术实验学期:任课教师: 专业:学号:姓名:成绩: 期末大作业:Electronic Ventor 数据库设计 一、实验目的 (1)掌握数据库设计的基本方法 (2)掌握各种数据库对象的设计方法 (3)熟练掌握DBA必须具备的技能 二、实验内容 1、根据项目的应用和项目的需求说明文档,进行详细的需求分析,给出需求分析的结果。 (1)客户可以在网站上注册,注册的客户要提供客户的姓名、电话、地址,以方便售后和联系,姓名即作为用户名,和密码一起用于注册和登录,客户编号可唯一识别用户,卡号可网上支付。其中地址、电话以方便联系和寄货; (2)网站管理员可以登记各种商品,供客户查询,订购。登记商品时要提供商品的名称、价格,商店中现有商品量,商品编号可唯一识别商品; (3)类别表示商品所属类别,类别编号可唯一识别类别,其中包含了,商品类别名称和制造厂商,可以对商品进行分类售卖; (4)客户可以在网上下订单,也可以到实体店购物,其在订单上所选择的支付方式不同(信用卡、借记卡、现金,现金代表实体店购物),网站管理员可以查看订单,并及时将订单的处理情况更新(比如货物已寄出的信息,订单状态:0:未处理,1:已处理,2:已发货);订单编号可唯一识别订单,订单中包含订单产生时间,订单状态,支付方式和支付总额; (5)实体商店有自己的店名,卖多种商品,每个商店都有固定的地址,顾客可以到店中买商品,(注:在实体店中购买商品的顾客一律将顾客名默认为佚名),当商店中的库存量小于10时会有提醒到仓库中拿货; (6)配送单中包含查询号可唯一识别配送单,配送人,联系方式; (7)仓库中仓库编号可唯一识别仓库,其中每个仓库都有区号,代表其地址。 (8)各实体间关系 1)一个客户可以购买多种商品,一种商品可以被多个客户购买; 2)一个商品属于且仅属于一种类别,一种类别的商品可以包含多个商品或没有; 3)一种商品放在多个商店中销售,一个商店至少销售一种或销售多种商品; 4)一个订单对应一个客户,一个客户对应多个订单; 5)一个订单对应至少有一件商品或多件,一个商品对应多个订单; 6)一个订单可以有一个商品配送单 7)一个仓库可以存放多种商品,一种商品可以存放在一个仓库;

《计算机图形学基础》第一次作业参考答案 一、名词解释 1、计算机图形学:是使用计算机通过算法和程序在显示设备上构造出图形来,是真实物体或虚构物体的图形综合技术。 2、图像处理:是景物或图象的分析技术,它所研究的是计算机图形学的逆过程。包括图象增强、模式识别、景物分析、计算机视觉等,并研究如何从图象中提取二维或三维物体的模型。 3、逐点比较法:这是绘图仪经常采用的一种方法,就是在绘图过程中,绘图笔每画一笔,就与规定图形进行比较,然后决定下一步的走向,用步步逼近的方法画出规定的图形。 4、造型技术:要在计算机中构造三维物体的一幅图像,首先必须在计算机中构造出该物体的模型,这一模型是由一批几何数据及数据之间的拓朴关系来表示,这就是造型技术。 二、简答 1、计算机图形系统的组成包括哪些? 答:计算机图形系统由硬件和软件两部分组成,硬件包括:主计算机、图形显示器以及I/O交互工具和存储设备;软件包括操作系统、高级语言、图形软件和应用软件。 现代计算机图形系统与一般计算机系统最主要的差别是具有图形的输入、输出设备以及必要的交互工具,在速度和存储容量上具有较高的要求。另外,人也是这个系统的组成部分。 2、简述图形软件的组成。 答:图形软件系统应该具有良好的结构,要有合理的层次结构的模块结构,以便于设计、维护和调试。 1、零级图形软件:是最底层的软件,主要解决图形设备与主机的通讯、接口等问题,又称设备驱动程序,是一些最基本的输入、输出子程序,要求程序质量高,它是面向系统的,而不是面向用户的。 2、一级图形软件:又称基本子程序,包括生成基本图形元素,对设备进行管理的各程序模块,既面向系统又面向用户。 3、二级图形软件:也称功能子程序,是在一级图形软件基础上编制的,其主要任务是建立图形数据结构,定义、修改和输出图形;以及建立各图形设备之间的联系,要具有较强的交互功能,它是面向用户的。(以上三级通常称为支撑软件) 4、三级图形软件:是为解决某种应用问题的图形软件,是整个应用软件的一部分,通常由用户编写或与设计者一起编写。 三、算法实现 写出Bresenham方法生成直线的C语言算法。 答案: int bres_line(int x1,int y1,int x2,int y2,int color) { int oldcolor,itag; int dx,dy,tx,ty,inc1,inc2,d,curx,cury; oldcolor=setcolor(color);