Intel 3945ABG用OmniPeek 4.1抓包破解WEP

测试目的:破解WEP加密

测试系统:WINXP/SP2

无线网卡:Intel PRO/Wireless 3945ABG

测试软件:Network Stumbler、OmniPeek 4.1和WinAircrack

测试机器:DELL 640M

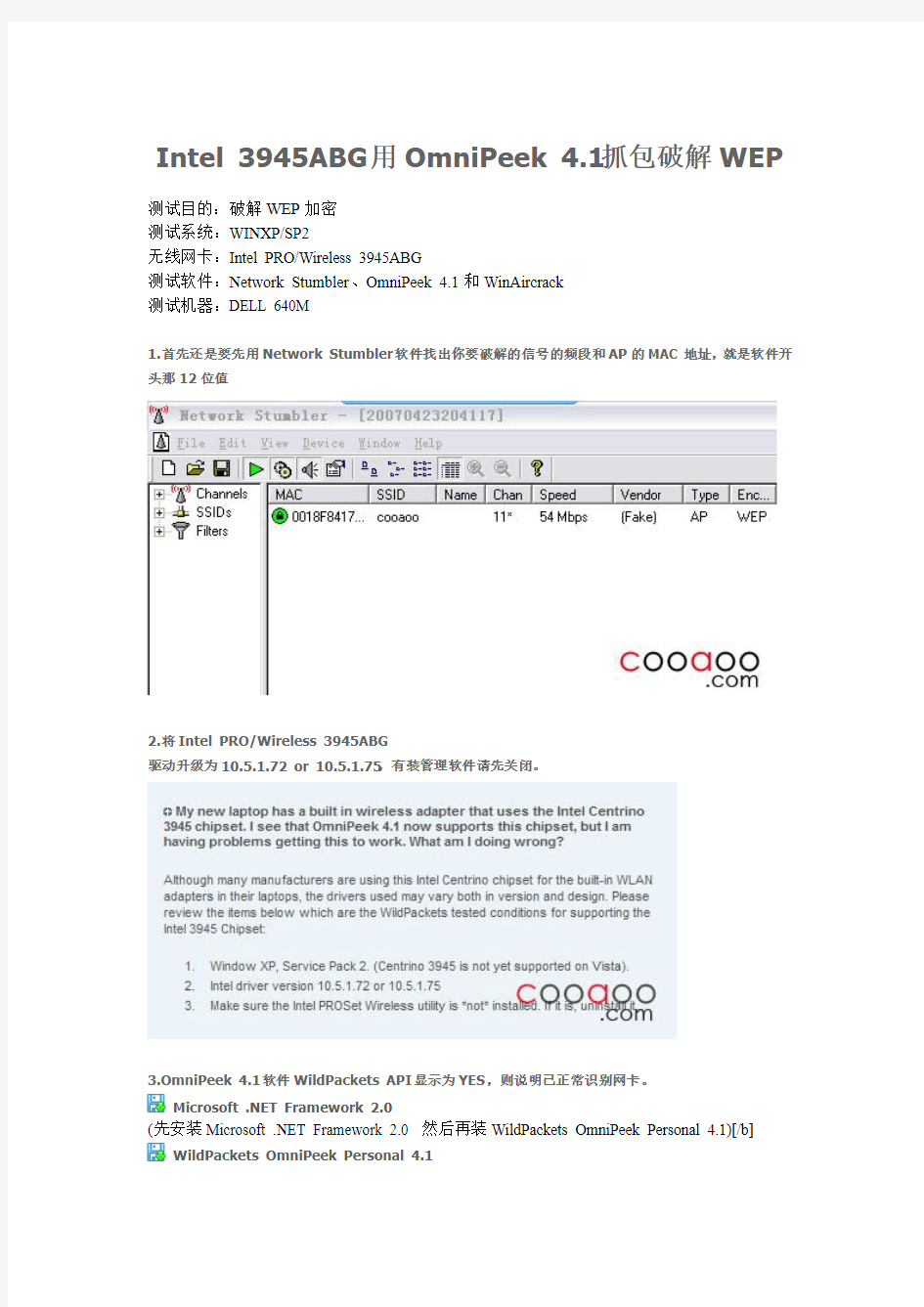

1.首先还是要先用Network Stumbler软件找出你要破解的信号的频段和AP的MAC地址,就是软件开头那12位值

2.将Intel PRO/Wireless 3945ABG

驱动升级为10.5.1.72 or 10.5.1.75,有装管理软件请先关闭。

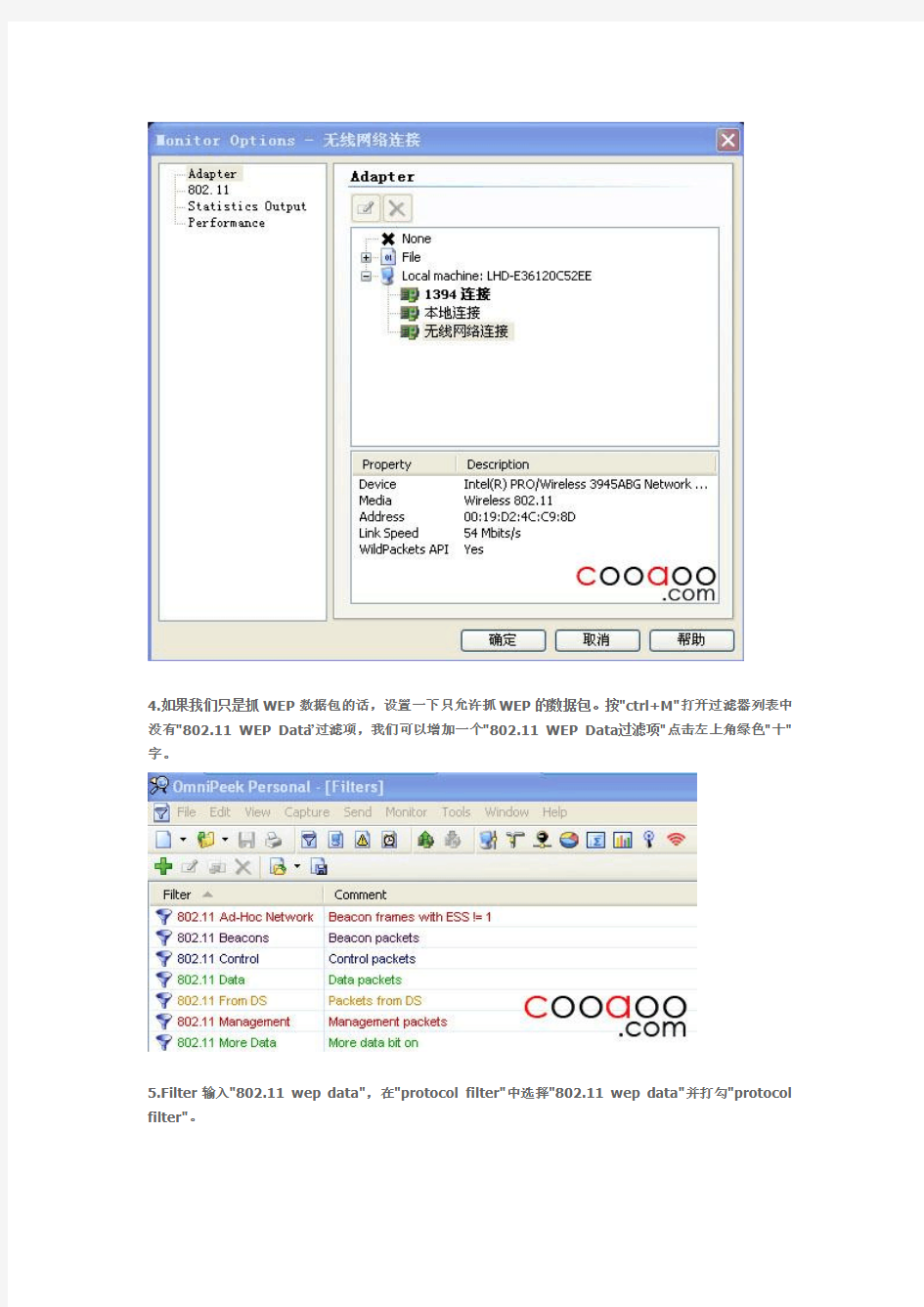

3.OmniPeek

4.1软件WildPackets API显示为YES,则说明已正常识别网卡。

Microsoft .NET Framework 2.0

(先安装Microsoft .NET Framework 2.0 然后再装WildPackets OmniPeek Personal 4.1)[/b]

WildPackets OmniPeek Personal 4.1

4.如果我们只是抓WEP数据包的话,设置一下只允许抓WEP的数据包。按"ctrl+M"打开过滤器列表中没有"802.11 WEP Data”过滤项,我们可以增加一个"802.11 WEP Data过滤项"点击左上角绿色"十"字。

5.Filter输入"802.11 wep data",在"protocol filter"中选择"802.11 wep data"并打勾"protocol filter"。

6.然后我们要设置一下内存缓存大小,General-Buffer size,调整为100M就足够(这步很重要不然要抓很多次包)。

7.802.11设置好信号的频道,在BSSID中输入AP的MAC(为什么只设置AP的MAC地址呢?是这样子的在多个同名SSID的AP的情况下设置SSID没有用的)

8.在“Filters”选项中在"801.11 WEP Data ”打勾,就是只抓801.11 WEP数据包,过渡掉不需要的包。然后点确定。

9.点栏口中右边绿色按钮"start capture"就开始抓包。

10.抓包过程中如果不小心点了"stop capture”,可以按住"shift"键然后点"start capture"就可以接着抓包了。如当次抓不到所达到数据包量时,可以保存数据包供下次一起加载破解。抓包结束了点"start capture",按"ctrl+S"保存。

11.然后保存为DMP格式。

WinAircrackPack

12.打开WinAircrack,打开刚刚保存DMP格式文件,可以一起加载几次抓包数据。

13.选择为64位加密,不确定是64位加密可以不选,点确定。

14.选择你要破解的,这里很好选择看后面IVS值最大就可以了。

15.破解出来WEP64位加密。

破解无线wifi图文教程 嘿,有搜到身边的无线WIFI吗?想没用又没密码,我要教你怎么“借”用一下!哈! 准备好工具: 1.电脑一台. 2.无线接收器一个; 3.VM虚拟机(软件); 4.cdlinux系统镜像(软件)这两种百度一下就可以了!(注意,破解的是WPA WAP2加密的信号!不是100%破解,看人品) 在WINDOWS平台下安装VM虚拟机(虚拟机主要是方便与WIN切换). 由于VM虚拟机安装都是步骤傻瓜式安装,这里不截图了,但安装过程中有些版本会跳出安装插件这类,比如USB识别一定要安上,不然虚拟机会认不到无线网卡,我用这个版本就有这个,如图一般选一键全部安装再,再安装上USB设备项,内置无线网卡没用过,应该不用USB这一项… 虚拟机安装好之后,运行如下图,不同的版本界面会有些变化,但虚拟机版本只是 个托,我们要的是破解结果..

1.1 这时就需要虚拟一个破解系统就是CDlinuX.破解过程将在这个系统里面进行! 1.2 点击新建虚拟机-(如下步骤图)

通常架设设置到启动到虚拟系统界面一般20秒左右!

好了!现在是破解正题了!通常是以两种破解方式,分别是跑包法跟PIN法 1.跑包法只能在客户端在线的时候才可以(即上图的在线客户端),而且通常只能跑简单密码,比如123456798.生日,电话之类(这个也要基本你的密码本,一般CDLINUX里面有附带密码字典,可以网下载生成包,生成的容量大得吓人,因为以8位开始,可以由数字,字母,符号随机复数生成,我试过只点一部分参数,生成大概好几十亿的数据量,容量就高达8000G)别说时间,单是容量我就坑住了...跑包这人挂了说不定还没跑完!下面为例图! 选中有线的客户端后,点启动,会有后台在扫描对方面的握手包(握手包不一定会得到,取决于对方在用这个无线信号时产生的数据量而定,时间长短不一,有时十多秒就可以得到,有时跑几小时也是失败的!) 握手包得到后,会自动弹出用字典跑密码,YES。 选择YES之后会弹出自带的字典目录,一般以TXT为文件,确定!

收集 2008-07-08 12:50 对于一般的用户而言,破解邻居的无线局域网密码有一定的困难,当然,使用搜索也可以搜到具体的方法与步骤。我也是初学者,以下是我整理出来的东西。有兴趣的可以看一下。 以下所使用的方法都是在Xp平台上测试的。 事先得说明,使用破解的先决条件是你必须要有要有一张airodump软件所支持的网卡,所支持网卡可以上网查一下(https://www.doczj.com/doc/d33607147.html,/support/downloads/drivers) 常用可支持网卡: ATHEROS 5212A、BROADCOM 430XMP、Cisco AIR-CB21AG、NEC WL54SC TP-LINK系列:TL-WN550G TL-WN551G TL-WN510G TLWN610G TL-WN650G TL-WN65G 芯片系列:AR5001, AR5002, AR5004, AR5005 and AR5006 1.打开Network Stumbler软件查看信号所在频道,如图为频道:11(这个是我们抓包前要知道的) 2.打开airodump进行抓包,图片以下->后面参数分别是 9 s ->9(相应无线网卡前的序号) ->a(输入o或者a选择网卡模式) ->11(无线信号的频道) ->03(抓包生成文件名,可以随便输入) ->N(是否只检测WEP加密数据包) 回车确定进行抓包

packets值为300000以上按CTRL+C结束就可以了(抓包时间要看别人无线数据了,如果对方在下载东西的话,15分内可以抓完包。值是根据密码破解难度,如果密码很简单的话,5W就可以破解出了。) 然后会在目录下生成两个文件分别为03.CAP和03.TXT

从零开始,教你如何破解WEP、WPA无线网络 作者:gdzl 第一章引言 近些年无线技术发展迅速,越来越多的用户开始使用无线网络,最近新搬到一小区没有安装网络,后面想到以前出差时在机场用过无线网络,小区内是否也有无线网络呢?随便一搜,果然有几个无线网络信号,于是打起了免费蹭网的主意,但信号最好的几个网络的WEP或WPA密码成为了一个门坎,于是在公司上网查到相关资料,通过几天的学习+实践,终于破解了小区内的几个无线网络。 破解过程中虽然有了各位前辈的经验,但一些前辈的经验过于笼统、专业,细节的地方比较少。我就是在破解过程中走了不小弯路,还好本人学习和总结能力还可以(谁扔的鸡蛋),现主要就自己破解过程中的一些注意事项和细节从头介绍无线网络的破解过程。 本文只是对前辈们经验的一点补充,我的文章离不开前辈们的经验。 第二章破解前的准备 一、无线网络加密的方式和破解方法原理(看不懂没关系) 1、WEP加密- 破解方式:收集足够的Cap数据包(5万以上~15万),然后使用aircrack破解。 可以在无客户端情况下采用主动注入的方式破解 2、WPA加密- 破解方式:收包含握手信息的Cap数据包,然后使用aircrack破解。 必须在合法的客户端在线的情况下抓包破解。可主动攻击合法客户端使其掉线,合法客户端掉线后再与AP重新握手即可抓到包含握手信息的数据包。或可守株待兔等待合法的客户端上线与AP握手。 二、硬件准备、网卡选择 工先利其事,必先利其器。一个好的无线网卡可以大大提高破解的效率,少走很多弯路,笔者之前就是没有一个好的无线网卡连WEP加密都没破开一个,后面换了网卡很快搞定。 1、网卡芯片选择 现在主流的无线网卡芯片有以下四个品牌:Intel Pro、RaLink、Broadcom、Atheros。 Intel芯片主要集成在迅驰系统中,市场上很多主流的迅驰笔记本电脑都装的这种芯片的无线网卡,遗憾的是现在主流的破解工具BackTrack3对Intel芯片支持不是太佳。

用BackTrack4 破解WEP加密教程 一、需要工具 1、BT4系统,我用的是这个(已集成破解工具): 下载地址(网盘) : dl/6/d4d28eb/BT4(). dl/4/38cd6a9/BT4(). dl/1/939edf9/BT4().电驴下载:ed2,只要无线网卡兼容BT3)。 二、启动BT4系统 方法一、光盘启动,将下载的ISO刻盘,把BT4光盘放入光驱,重启电脑。方法二、安装到硬盘,从硬盘启动。安装方法(安装到XP):============================================================ 1. 在D盘新建一个BT4的目录,把下载到里面.并修改名字为 请注意:BT4是大写的.文件夹区分大小写 2. 把解压到BT4目录里。 4. 把解压到C盘。 5. 并在启动菜单里加入: c:\grldr="无线网卡破解 BT4 BackTrack 4 Pre Release" ============================================================ 重启电脑后,进入这个介面:

直接按回车进入BT4 ,过会儿提示你输入用户名(root)和密码(toor)。 这个时候输入startx回车进入BT4。

已经进入BT4了。三、启动破解软件

1. 单击桌面spoonwep,弹出“spoonwep settings”设置框: NET CARD:表示选择网卡,卡王选择W LAN0;(我的USB网卡选择RAUSB0)DRIVER:表示选择驱动,卡王选择N ORMAL; MOD:表示是否有目标,一般选择U NKNOWN VICTIM, 2. 点“NEXT”,进入“VICTIMS DISCOVERY”标签:

WIFI密码如何破解?最无奈的事情莫过于有WiFi却不知道WiFi密码,下面给大家介绍几个方法,教你百分之百成功蹭网。 手机上面破解wifi蹭网 教你百分之百成功蹭网方法一:默认密码大猜想 以下为常见路由器默认密码(一些新手新买的路由器一般嫌麻烦都不会修改密码哦) 品牌:ViKing用户名:adsl 密码:adsl1234 品牌:实达默认IP:192.168.10.1版本: 用户名:admin 密码:conexant 版本:2110ehr v4.5用户名:root 密码:grouter 用户名:admin 密码:starnetadsl 品牌:艾玛默认IP:192.168.101.1用户名:admin 密码:admin WIFI密码如何破解教你百分之百成功蹭网(图片来源:摄图网) 品牌:神州数码/华硕用户名:adsl 密码:adsl1234 品牌:全向用户名:root 密码:root 品牌:普天用户名:putian 密码:123456

品牌:e-tek用户名:admin 密码:12345 品牌:zyxel用户名:anonymous密码:1234 品牌:北电用户名:anonymous 密码:1234 5品牌:大恒用户名:admin 密码:admi n品牌:大唐用户名:admin 密码:1234 品牌:斯威特用户名:root 密码:root 用户名:user 密码:user 品牌:中兴用户名:adsl 密码:adsl831 品牌:BENQ用户名:user 密码:benq1234 品牌:华硕用户名:ADSL 密码:adsl1234 腾达192.168.0.1 admin / admin 用户名:admin 密码:admin 教你百分之百成功蹭网方法二:推荐使用“wifi万能钥匙” 当然,wifi万能钥匙并不是万能的,其原理而是将已知得免费公共wifi热点的资源集中在一起,如果当你所在的地方搜索到wifi万能钥匙数据库的wifi后便自动连接。它并不能让你进入别人加密的wifi。如果以前进入过某个wifi,现在又无法进入,那么可能是以前wifi 的所有者并没有加密,现在加密了,或者密码被修改了!#p#副标题#e# 电脑上面破解wifi蹭网 比起电脑上面相对简单多了,当然手机的方法也绝对适用于电脑上面!同时,很有必要我告诉大家一些新的方法高科技黑客方法!(核心方法) 方法:BackTrack3(BT3破解) 准备工作 1、一个有可破解无线信号的环境。如我在家随便搜索出来的信号。 2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3),我用的是三星NC10的上网本。

root@kali:~# airmon-ng#有出现以下提示说明此无线网卡支持 PHY Interface Driver Chipset phy0 wlan0rtl8192ce Realtek Semiconductor Co., Ltd. RTL8188CE 802.11b/g/n WiFi Adapter (rev 01) root@kali:~# airmon-ng start wlan0#启动网卡 Found 3 processes that could cause trouble. If airodump-ng, aireplay-ng or airtun-ng stops working after a short period of time, you may want to run 'airmon-ng check kill' PID Name 533 NetworkManager 661 wpa_supplicant 711 dhclient PHY Interface Driver Chipset phy0 wlan0 rtl8192ce Realtek Semiconductor Co., Ltd. RTL8188CE 802.11b/g/n WiFi Adapter (rev 01) (mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon) (mac80211 station mode vif disabled for [phy0]wlan0)

root@kali:~# airodump-ng wlan0mon#开始进行监听 CH 3 ][ Elapsed: 54 s ][ 2017-02-21 21:29 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID C4:**:**:**:**:AC -36 100 10 0 8 54e. WPA2 CCMP PSK gp 8C:**:**:**:**:3C -42 114 1 0 12 54e WPA2 CCMP PSK