域林之间的信任关系

使用WIN2003创建的AD(域林)中的各个域之间的信任关系默认就是双向信任可传递的。那么,如果企业的应用中如果出现了两个林或更多的林时,还要进行相互的资源访问时,我们该怎么办?因为默认只是同在一个域林中才能双向信任可传递,两个域林(AD)间没有这个关系,那么就需要我们手动来配置域林之间的信任关系,从而来保证不同域林中的资源互访。比如说企业之间的兼并问题,两个公司之前都使用的是MS的AD来管理,那么大家可想而知这两家企业之前肯定是两个域林,那么现在兼并后,如何让这两个域林之间能够建立信任关系吗?都有什么方法呢?那今天我们就来学习一下如何创建域林之间的信任关系! 在一个林中林之间的信任分为外部信任和林信任两种:

⑴外部信任是指在不同林的域之间创建的不可传递的信任

⑵林信任是Windows Server 2003林根域之间建立的信任,为任一域林内的各个域之间提供一种单向或双向的可传递信任关系。

1. 创建外部信任

创建外部信任之前需要设置DNS转发器:在两个林的DC之间的DNS服务器各配置转发器:

在https://www.doczj.com/doc/bb2960490.html,域中能解析https://www.doczj.com/doc/bb2960490.html,,在https://www.doczj.com/doc/bb2960490.html,域中能解析https://www.doczj.com/doc/bb2960490.html,

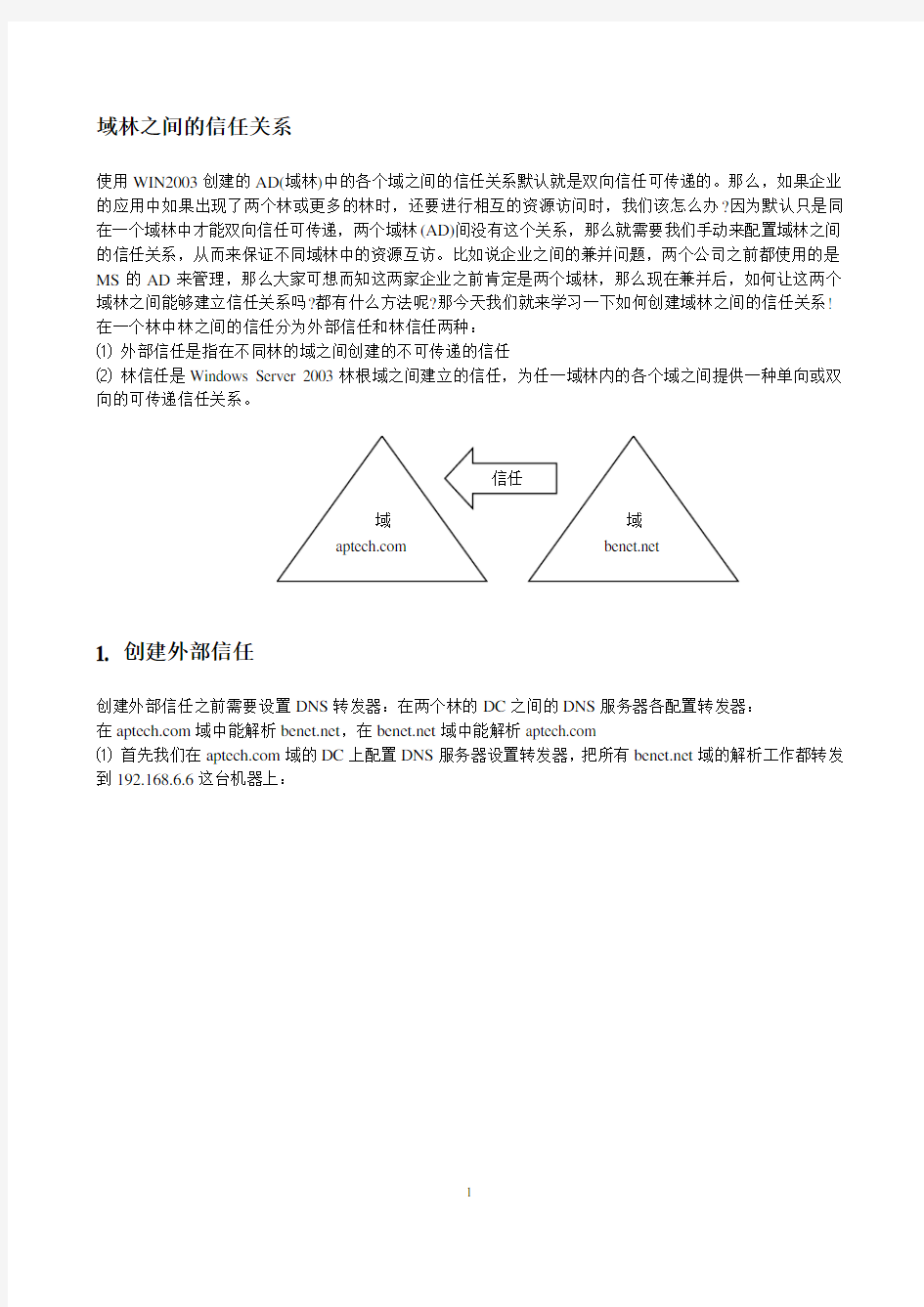

⑴首先我们在https://www.doczj.com/doc/bb2960490.html,域的DC上配置DNS服务器设置转发器,把所有https://www.doczj.com/doc/bb2960490.html,域的解析工作都转发到192.168.6.6这台机器上:

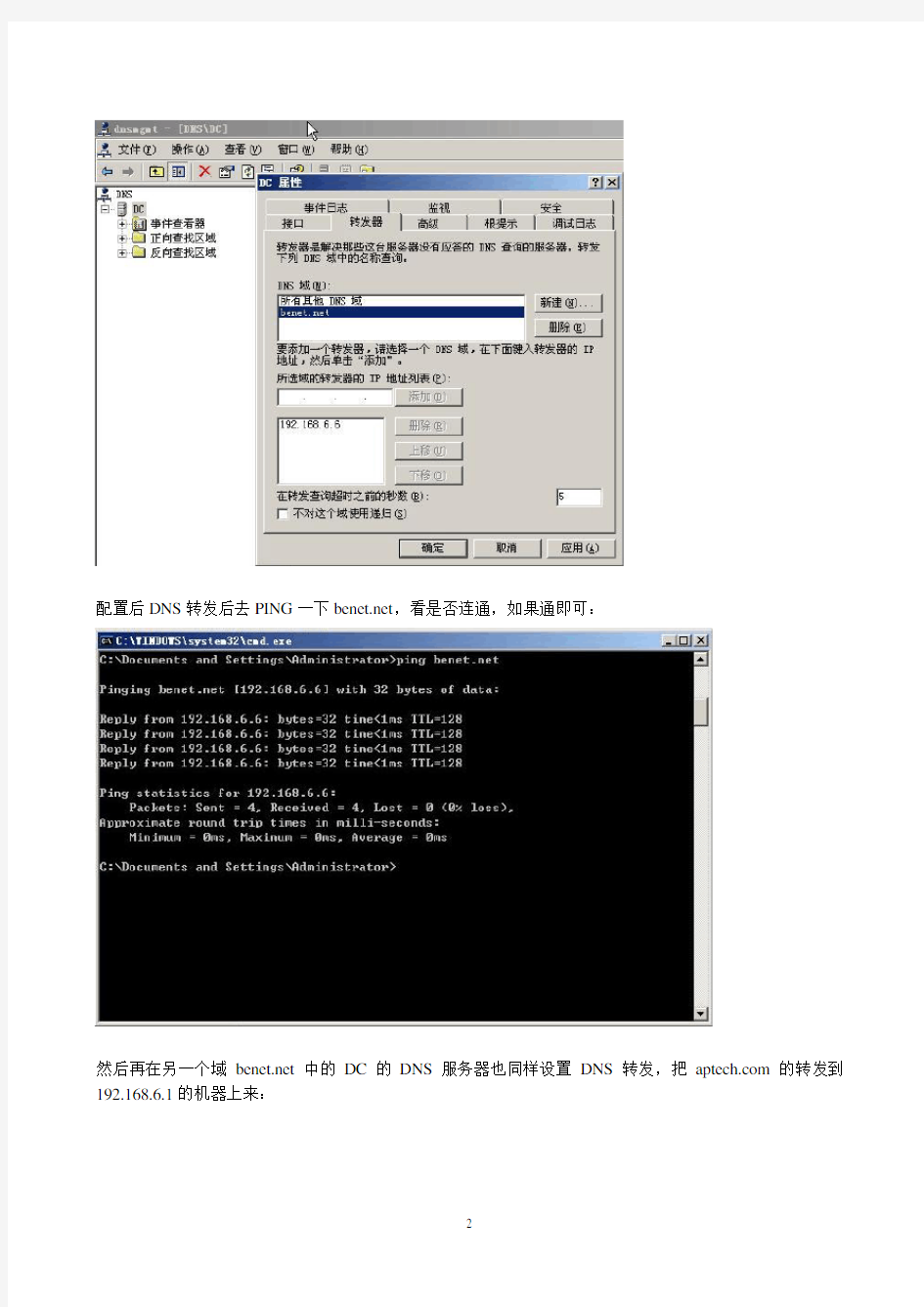

配置后DNS转发后去PING一下https://www.doczj.com/doc/bb2960490.html,,看是否连通,如果通即可:

192.168.6.1的机器上来:

同样PING一下https://www.doczj.com/doc/bb2960490.html,,看是否能PING通:

首先在https://www.doczj.com/doc/bb2960490.html,域的DC上打开"AD域和信任关系"工具,在https://www.doczj.com/doc/bb2960490.html,域的"属性"中的"信任"选项卡:

单击"新建信任":

输入信任名称(这里要注意是你这个域要信任的域):

选择"单向:外传":

双向:本地域信任指定域,同时指定域信任本地域

单向:内传:指定域信任本地域(换句话说就是,你信任我的关系)

单向:外传:本地域信任指定域(例如,https://www.doczj.com/doc/bb2960490.html,域信任https://www.doczj.com/doc/bb2960490.html,域,我信任你的关系)

注意:由于信任关系是在两个域之间建立的,如果在域A(本地域)建立一个"单向:外传"信任,则需要在

域B(指定域)必须建立一个"单向:内传"信任.但如果选择了"这个域和指定的域"单选按钮,就会在指定域自动建立一个"单向:内传"的信任!

输入指定域中有管理权限的用户名和密码:

⑶ 创建完成后,验证方法可以使用: 在https://www.doczj.com/doc/bb2960490.html, 域的DC 上查看信任关系:

在https://www.doczj.com/doc/bb2960490.html,域的DC上查看信任关系:

还有一种验证方法就是被信任域的用户可以到信任域的计算机上登录,在信任域的计算机上的登录对话框

中有被信任域名,说明可以输入被信任域的帐户登录(前提是要赋予该帐户登录的权限):

但是否能登录还是要看权限,因为默认情况下是不能登录到DC的,那么在本地域的"域控制器安全策略"中打开"安全策略-"本地策略"-""用户权限分配"-"允许在本地登录"中添加被信任域的管理员即可!

⑷林之间的外部信任的特点:

手工建立

林之间的信任关系需要手工创建

信任关系不可传递

林中的域的信任关系是不可传递的

例如,域A直接信任域B,域B直接信任域C,不能得出域A信任域C的结论

信任方向有单向和双向两种

单向分为内传和外传两种

内传指指定域信任本地域

外传指本地域信任指定域

⑸创建好林中的信任关系后可以进行跨域访问资源

应用AGDLP规则实现跨域访问

具体规则是:

①被信任域的帐户加入到本域的全局组

②被信任域的全局组加入到信任域的本地域组

③给信任域的本地域组设置权限

2. 创建林信任

外部信任为不同域之间跨域访问资源提供了方法,但如果两个林中有许多域,要跨域访问资源就需要常见很多个外部信任,有没有简单方法呢?当然是有的,那就是只用在林根域之间建立林信任就不需要创建多个外部信任,因为林信任是可传递的。

创建林信任与创建外部信任的方法类似,不同的是在创建林信任之前要升级林功能级别为Windows Server 2003模式。(解释一下,在WIN2003中创建的域模式共有三种,NT混合模式,WIN2000本机模式和WIN2003纯模式,域模式是用来为了兼容老版本操作系统的域控制器,而限制某些新的功能。)这是创建林信任的前提条件。升级林功能级别之前,需要将林中所有域的域功能级别设置为WIN2000模式或WIN2003模式。

⑴首先提升域功能级别

⑵在提升林级别

⑶首先在https://www.doczj.com/doc/bb2960490.html,域的DC上打开"AD域和信任关系"工具,在https://www.doczj.com/doc/bb2960490.html,域的"属性"中的"信任"选项卡,在信任类型中选择"林信任":

⑷选择"单向:外传":

⑸选择"全林性身份验证",WINS将自动对指定林的所有用户使用本地林的所有资源进行身份验证:

⑹完成林信任的创建

⑺验证方法:各自查看信任关系:

林信任的特点:

①林功能级别为Windows Server 2003才能创建

②只有在林根域之间才能创建

③在建立林信任的两个林中的每个域之间的信任关系是可传递的

④信任方向有单向和双向两种

CA系统建设方案 吉大正元信息技术股份有限公司2019年6月24日

内容目录 1概述 (1) 2需求分析 (1) 3方案设计 (2) 3.1逻辑结构 (2) 3.1.1CA系统 (2) 3.1.2USB KEY (3) 3.1.3身份认证网关 (3) 3.2物理结构 (3) 3.3投资预算 (3) 4产品描述 (4) 4.1CA系统 (4) 4.1.1证书服务功能 (5) 4.1.2CRL服务功能 (7) 4.1.3管理服务功能 (8) 4.1.4权限服务功能 (10) 4.1.5模板服务功能 (13) 4.1.6审计服务功能 (15) 4.2安全接入网关 (17) 4.2.1产品形态 (17) 4.2.2产品特点 (17) 4.2.3主要功能 (19) 4.2.4性能指标 (22) 4.2.5典型应用 (22) 4.3智能密码钥匙(USB KEY) (23) 4.3.1特性 (23) 4.3.2技术指标 (23) 4.3.3性能指标 (24) 5公司简介 (24) 5.1国家重点项目 (25) 5.2客户情况 (26) 5.2.1烟草行业 (26) 5.2.2金融 (27) 5.2.3政府 (27) 5.2.4军队 (28) 5.2.5能源 (29) 5.2.6电信 (29) 5.2.7企业 (29)

1 概述 随着信息化技术迅猛发展,信息安全问题越来越受到党中央、国务院的高度重视和全社会的广泛关注。江泽民总书记曾经强调指出,“在大力推进我国国民经济和社会信息化的进程中,必须高度重视信息网络安全问题”。中共政治局常委、国务院副总理,黄菊在全国信息安全工作会议上强调“必须全面提高信息安全防护能力,重点保障基础信息网络和重要信息系统安全,创建安全健康的网络环境,保障和促进信息化健康发展”。 为了更加有效的业务系统运转过程中的信息安全和数据安全,运用先进的安全技术保证信息化建设已经迫在眉睫。 纵观国际、国内各行各业信息安全解决方案,结合信息系统建设的现状,PKI(公钥基础设施)技术是现阶段保证信息安全最有效的解决手段。通过建设PKI,以密码技术为基础,以数字证书为核心,为应用提供统一的人员身份管理。从信息化的源头入手,只有保证了人的高安全强度的管理,其他的管理、其他的安全才有意义。通过对PKI系统所提供服务的的统一、凝练,为应用系统的建设提供方便、便捷的信息安全服务。无论从哪个角度来看,PKI技术是解决信息化安全建设目前、未来相当长一段时间内的唯一选择。 2 需求分析 针对业务系统从安全角度进行分析,主要存在如下的安全需求: ●使用数字证书来统一表达用户的身份,代替现有的“用户名+口令” 模式,真正实现将用户与其本人真实身份一一对应起来,同时实现多 个业务系统的单点登录; ●使用加密的技术手段来处理财务信息的传输;

Windows域信任关系建立全攻略 操作环境:windows 2000的两个独立域https://www.doczj.com/doc/bb2960490.html, 与https://www.doczj.com/doc/bb2960490.html,。https://www.doczj.com/doc/bb2960490.html,的网段为192.168.0.x,https://www.doczj.com/doc/bb2960490.html, 域管理所在的IP为192.168.0.1,机器名为aa。 https://www.doczj.com/doc/bb2960490.html,的网段为192.168.3.x,https://www.doczj.com/doc/bb2960490.html,域管理所在的IP为192.168.3.1,机器名为bb。 两个域用VPN建立好连接,可互相ping通。

操作目的:建立互相信任的关系。 操作过程: 1、建立DNS。DNS必须使用的,而不能使用公网的,因为要对域进行解析。由于在https://www.doczj.com/doc/bb2960490.html,和https://www.doczj.com/doc/bb2960490.html, 上的步骤相同,故只以https://www.doczj.com/doc/bb2960490.html,为例。 在192.168.0.1上打开管理工具- DNS- 连接到计算机- 这台计算机。在其正向搜索区域里新建区域- Active Directory集成的区域,输入https://www.doczj.com/doc/bb2960490.html,,区域

文件就叫https://www.doczj.com/doc/bb2960490.html,.dns好了,然后完成。 右击新建的https://www.doczj.com/doc/bb2960490.html,,选择属性- 常规,把允许动态更新改变为是。 然后在正向搜索区域里新建区域- 标准辅助区域,输入https://www.doczj.com/doc/bb2960490.html,,IP地址输入192.168.3.1,然后完成。 右击新建的https://www.doczj.com/doc/bb2960490.html,,选择从主传输。 在反向搜索区域里新建区域- Directory集成的区

域,输入网络ID192.168.0,然后完成。 右击新建的192.168.0.x Subnet,选择属性- 常规,把允许动态更新改变为是。 现在https://www.doczj.com/doc/bb2960490.html,的DNS已经建立好了,https://www.doczj.com/doc/bb2960490.html,的也按此建立。 在192.168.0.1上进行测试,注意:DNS的传输可能需要一定的时间,最好在半个小时到一个小时后进行测试。

信任关系 不同域之间要能互访,需要域之间存在信任关系。信任关系分为可传递信任和非可传递信任。 可传递信任:任何一个域被加入到域目录树后,这个域都会自动信任父域,同时父域也会自动信任这个新域,而且这些信任关系具备双向传递性。 为了解决用户跨域访问资源的问题,可以在域之间引入信任,有了信任关系,域A的用户想要访问B域中的资源,让域B信任域A就行了。信任关系分为单向和双向,如图所示。图中①是单向的信任关系,箭头指向被信任的域,即域A信任域B,域A称为信任域,域B被称为被信任域,因此域B的用户可以访问域A中的资源。图中②是双向的信任关系,域A信任域B的同时域B也信任域A,因此域A的用户可以访问域B的资源,反之亦然。 在域树中,父域和子域的信任关系是双向可传递的,因此域树中的一个域隐含地信任域树中所有的域。 另一种可传递信任不是默认的,可以通过在不同林根域之间建立信任关系来实现,如P53图2-71。 在域之间建立信任关系时,注意信任传递带来的隐含信任,如图2-72。 非可传递信任: 非可传递信任的域之间必须通过手动创建信任,才能实现域间资源访问。可以创建的有: ●Server 2003/2008域与NT域 ●Server 2003/2008域与另一个林中的Server 2003/2008域(当两个林之间没有林信 任关系时) ●Server 2003/2008域与2000域 ●Active Directory域与Kerberos V5域

操作:为两个域创建信任关系(TrustRelationship.exe)。 在两域间创建信任关系,需要满足能对两域进行解析。所以首先在DNS服务器上进行区域的创建,并允许区域传送。参考P55设置信任关系。通过对域间资源访问进行验证。

摘要:网络信任体系是国家电子政务外网安全保障体系建设的重要内容,是电子政务外网建设中不可缺少的部分。本文主要阐述了国家电子政务外网信任体系的建设目标、建设内容及具体实践。 关键词:政务外网网络信任体系信息安全 PKI CA 一、政务外网信任体系建设背景 众所周知,网络信任体系是国家信息安全保障体系建设的重要内容。2003年9月,中共中央办公厅、国务院办公厅转发的《国家信息化领导小组关于加强信息安全保障工作的意见》(中办发[2003]27号)明确指出,“规范和加强以身份认证、授权管理、责任认定等为主要内容的网络信任体系建设”,首次在国家信息安全保障层面提出了建设网络信任体系的要求。 网络信任体系是以密码技术为基础,以法律法规、技术标准和基础设施为主要内容,以解决网络应用中身份认证、授权管理和责任认定等为目的的可信体系。身份认证在网络环境中确认用户的身份,提供了网络行为主体的真实性;授权管理是对网络中各种行为主体访问、利用、处理信息资源而进行管理的重要手段;责任认定是实现网络行为可核查、网络事件责任可追究的技术基础。即基于网络信任体系,可以确定网络活动参与者“是谁?能做什么?做了什么?”。 国家电子政务外网信任体系是国家电子政务网络信任体系的重要组成部分。从总体网络结构看,我国电子政务网络由政务内网和政务外网组成,在政务内网和政务外网网络域中,都要建立自己的网络信任体系,共同组成国家电子政务网络信任体系。因此,作为国家网络信任体系的重要组成部分,政务外网信任体系肩负着保证外网业务系统稳定、有效运行的重要使命,是保障国家政务安全的重要信息安全基础设施。 二、政务外网信任体系服务功能 国家电子政务外网信任体系为政务外网承载的各类业务提供以下服务功能: ①为国家电子政务外网接入系统的服务对象签发数字证书,作为接入系统的身份凭证。 ②对城域网接入系统和骨干广域网接入系统提供身份认证,确保接入系统用户身份的合法性。 ③为国家电子政务外网的系统管理员、安全员、系统操作员和使用者提供身份认证、授

免费OA系统如何获得信任 如今,国内企业对OA办公系统的需求呈跨越式增长,OA办公系统市场进入了发展的黄金十年。这块巨大的蛋糕吸引了众多厂商,一时间,市场鱼龙混杂,良莠不齐。尽管在众多厂商中选择最值得信任的对很多用户都有难度,但火眼金睛的管理者针对自身企业的情况,总会有自己的一套选择标准的。 作为行业免费OA的低调厂家,点晴OA是目前最受中小型企业青睐的OA办公系统的厂商,这一点从使用点晴OA众多客户中看出来的,他们都说点晴OA系统可以让他们真正轻轻松松办公的系统。这些对信息化要求极高的用户们在选择OA办公系统厂商时,通常都会考虑以下几点: 1、技术实力 研发技术实力是衡量一个企业综合实力的关键,也是选择OA之后能否得到成功应用的关键。管理者在选择OA办公系统的时候会考虑厂商在研发上的投入力度,尤其是厂商是否在持续不断地进行产品的研发。很多时候,OA厂商为了吸引用户眼球,往往是着重于价格方面的,以免费使用这个口号来宣传产品,将OA系统推出市面,但他们往往忽略了对产品技术研发的重要性,导致产品很难在企业用起来。 点晴OA系统不但在价格上承诺是永久免费的,而且是一家专业性很强的厂商。点晴OA是点晴公司多位高管根据自身在制造业多年不同岗位工作经历的成功经验进行信息化融合而成,参考了国内外多套大型企业管理软件的优点,并结合国内中小企业现状进行了优化,覆盖了中小企业主要管理单元,注重技术和研发的OA厂商。点晴OA系统是采用B/S 架构的,这样用户在使用OA系统时候比较安全,用户表现完全在web服务器实现,客户端只需要浏览器即可进行业务处理,是一种全新的软件系统构造技术,是当今应用软件的首选体系结构,而且点晴OA是不限用户数,不受时间限制,全功能开放的。 2、服务能力 社会上经常说要以人为本,所以OA厂商也不例外。服务是OA办公系统后续价值发挥大小的关键。OA产品能否发挥出它的优势,不在于它的价格的高低,而是在于OA的后续服务。有没有健全的服务体系,是管理者选OA办公系统的重要标准。 很多人都会说免费OA不能得到很好的售后服务,这句话如果你用在点晴OA系统上,那你就错了。点晴OA系统是永久免费,但有很好的售后服务团队。点晴公司为了很好的服务用户,特地建立了一个OA交流群,里面有技术客服为用户解答在操作上的问题,根据用户提出的意见,点晴会不断去完善OA系统,务求为用户使用起来得心应手,而且用户之前也可以进行交流,用户也可以在点晴论坛上搜索OA问题的答案,这样可以更加快捷地解决遇到的问题。对于服务的重要性,点晴一直有着深刻的理解,并始终将服务的精神贯穿于软件的应用过程。 3、产品线完整 一个实力强大的OA办公系统厂商,应该具有相对完整的产品线,产品能够满足不同用户的需求,而产品单一或者产品线不够健全,反映出的是厂商更多集中在短线赢利而非持续经营方面。 所以点晴还与时俱进,推出永久免费OA的同时,还推出了一些专业的付费软件来为不同行业服务,例如模切ERP是针对模切行业进行开发的,让模切材料的管理更加清晰,此外还有WMS仓储管理系统和点晴MIS信息通系统等。而点晴MIS信息通可同时也可以对点晴OA系统、点晴模切ERP企业资源管理系统等新信息进行即时提醒处理,也可以在点晴MIS信息通中直接进入这些系统,让企业员工沟通起来比较简单快捷。 如今,OA办公系统市场竞争激烈程度有增无减,各大OA办公系统厂商使出浑身解数,

维护活动目录 维护活动目录 议程: 维护活动目录介绍 备份活动目录数据库 恢复活动目录数据库 一、维护活动目录介绍 二、备份活动目录数据库 1、活动目录数据库备份操作 为了避免活动目录数据库失效而引起的错误,因此当活动目录正常工作时,需要对活动目录进行备份。 不能对活动目录单独备份,只能通过备份系统状态对活动目录进行备份。 系统状态组件组件描述 活动目录活动目录信息,只存在于DC的系统状态数据中 系统启动文件Windows server 2003操作系统启动时使用 com+类注册数据库类注册数据库是关于组件服务应用程序的数据库 注册表存储了该计算机的配置信息 SYSVOL有关组策略模板和日志命令的共享文件夹信息 认证服务数据库当Windows server 2003计算机是认证服务器时用来验证用户身份的信息 2、备份活动目录数据库时的注意事项 注意事项如下: # 须具有备份权限。默认情况下,管理员组、备份操作员组和服务器操作员组具有备份的权限。 # 活动目录不能单独备份,只能作为系统状态的一部分进行备份,而且只有DC上的系统状态才包括活动目录数据。 # 在DC联机时执行活动目录备份。 3、恢复ad数据库 # 修改目录服务还原模式的administrator密码 # 执行常规恢复 # 执行授权恢复 (1)要想恢复活动目录必须重新启动DC,在启动过程中按F8键进入高级选项菜单,然后选择“目录服务还原模式”。 在目录服务还原模式下活动目录是不能被使用的,因此可以对其进行恢复。 (2)修改目录服务还原模式的administrator密码 进入目录服务还原模式后,只有administrator帐号才可以登录。此时需要提供在安装活动目录过程中指定的目录服务还原模式的administrator的密码。而不是正常登录时的密码。 这个密码如果忘记怎么办? 2003平台支持对该密码的修改,在2000中就回天无力了 DEMO1:如何修改目录服务还原模式下的密码: 三、恢复活动目录的方法 1、常规恢复 利用常规恢复方式可以把活动目录恢复到备份之前的状态,恢复完成后再与网络中现有的DC执行活动

一种通用信任系统 J?sang A, Knapskog S J. 摘要: 本文提出一种在IT设备中关于信任评价和探求的模型。信任是主观的,本模型包含一个信任模型和一系列构成信任的因素。安全评估被认为是决定信任的一种方法。信任也可能基于其他类型的证据,例如ISO9000认证,而且这个模型可以用于评价和比较各类因素对总体信任结果的贡献。 关键词:信任、安全、保证、安全评估、主观逻辑 1.概述 安全评估是一个关于优秀的决定系统因素的信任的评估方法的例子。这个方法基于一系列评价准则,例如TCSEC,ITSEC,CC等等,和为国家监管提供评价的官方认证的实验室的研究。一个成功的评估能决定TOE或者系统因素的可信度的可靠性。 正如我1997年提到,在实际系统中,可靠性评估不能反映使用者自身可信度,但是官方相当推荐。此外,在生产中,可靠性评估仅仅决定用户可信度的因素之一。 本文,我提出一种正式的模型,用于评估信任和评价安全性。我们的成果是基于主观逻辑。主观逻辑适用于通用和特殊信任模型。它提供了一种公共标准和一系列信任评估因素,因此关于信任的各种情况可以建模描述。 2.主观逻辑 为了确定是否信任一个系统的描述,我假设它可能是真也可能是假,而且不会处于两者之间。然而,无法确定是真还是假,因而我们只能选择其中之一。我将用数学表示: b+d+u=1,{b,d,u}[0,1] b,d,u分别表示可信、不可信和不确定读。公式(1)定义了图1的三角形,此外w表示的一个选择可以被三角形内的点{b,d,u}唯一表示。

主观逻辑的操作者选取各种关于真实陈述的观点。观点是主观的,而且在相关时有自己的特征。上标表明身份,而且上标表示描述指向的观点申请对象。例如,是A关于p的信任描述的观点,而且这一观点表示图1中一点。由于空间有限,我不能完全描述操作过程,我只在这介绍记号: 联合:类似逻辑中的AND 分离:类似逻辑中的OR 3.评估建模方法 3.1建立阶段 权威机构将信任评估者标明身份后,给予一个合适的组织进行评估,该组织被未来所有的方案参与者所信任。 想成为认证者的组织可以像信任评估者提出申请,并提供证据证明他们能满足必须的要求。如果信任评估者满意,将会回颁发信任的证书给新的认证者。这将成为所有有兴趣信任新的评估者的组织的证据,如图2a所示。在图2b中,一种类似的方法取代了评估者的信任建立。 信任评估者仅需检查申请是否满足一系列要求,同时严格申明不必信任申请者或者评价者。然而,我们发现在获取证书以前,信任评估组织中的个体应该实际地信任一个申请者。因此,信任凭证可以被视为向公众推荐信任信任评估对象提供的服务。 3.2评价阶段 开发者为评估者提供证据,评估者检查一系列条件是否满足。评估者不必信任实际系统。例如,信任评估实验室的工作人员发现现有证据不足以很好的覆盖安全方面,但是通过测试表明实际证据符合要求。基于信任评估报告,证明者决定是否证明评估结果发布。需要注意的是,证明者不能技术性的信任这一系统,但是只是证明评估结果正在体现,和发布的证明由评估的发现构成。这些证明不是对系统的信任的推荐,但是只是证明这个系统经过了对比一系列标准。因此,使用者必须考虑这个证明会使他们一定程度上信任这个系统。这一流程可由图3表示。

AD活动目录域信任关系图解 有时候要给学员们讲解AD活动目录域信任关系,所以特地写了这篇文章来说明信任是在域之间建立的关系。AD活动目录域信任关系就是可以使一个域中的用户由其他域中域控制器进行身份验证。 一个林中的域之间的所有 Active Directory 信任都是双向的、可传递的信任。如下图所示:域 A 信任域 B,且域 B 信任域 C,则域 C 中的用户可以访问域 A 中的资源(如果这些用户被分配了适当的权限). 只有 Domain Admins 组中的成员才能管理信任关系. 信任协议 域控制器使用两种协议之一对用户和应用程序进行身份验证:Kerberos version 5 (V5) 协议或 NTLM。Kerberos V5 协议 是 Active Directory 域中的计算机的默认协议。如果事务中的任何计算机都不支持 Kerberos V5 协议,则使用 NTLM 协议.

信任方向 单向信任: 单向信任是在两个域之间创建的单向身份验证路径。这表示在域 A 和域 B 之间的单向信任中,域 A 中的用户可以访问域 B 中的资源。但是域 B 中的用户无法访问域 A 中的资源。单向信任可以是不可传递信任,也可以是可传递信任,这取决于创建的信任类型。 双向信任: Active Directory 林中的所有域信任都是双向的、可传递的信任。创建新的子域时,系统将在新的子域和父域之间自动创建双向可传递信任。在双向信任中,域 A 信任域 B,并且域 B 信任域 A。这表示可以在两个域之间双向传递身份验证请求。双向关系可以是不可传递的,也可以是可传递的,这取决于所创建的信任类型。 信任类型 包括外部信任(不可传递)、快捷方式信任(可传递)、领域信任(可传递或不可传递)、林信任(可传递)。 下面以实例讲解配置两个域之间的信任关系。 域A: 域B 要求域A <—> 域B 两个域相互信任,部分用户资源互访。 配置双向信任关系:

域的定义 域英文叫DOMAIN 域(Domain)是Windows网络中独立运行的单位,域之间相互访问则需要建立信任关系(即Trust Relation)。信任关系是连接在域与域之间的桥梁。当一个域与其他域建立了信任关系后,2个域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理。 域既是Windows 网络操作系统的逻辑组织单元,也是Internet的逻辑组织单元,在Windows 网络操作系统中,域是安全边界。域管理员只能管理域的内部,除非其他的域显式地赋予他管理权限,他才能够访问或者管理其他的域;每个域都有自己的安全策略,以及它与其他域的安全信任关系。 域:域是一种管理边界,用于一组计算机共享共用的安全数据库,域实际上就是一组服务器和工作站的集合。 域在文件系统中,有时也称做“字段”,是指数据中不可再分的基本单元。一个域包含一个值。如学生的名字等。可以通过数据类型(如二进制、字符、字符串等)和长度(占用的字节数)两个属性对其进行描述。 域与工作组的关系 其实上我们可以把域和工作组联系起来理解,在工作组上你一切的设置在本机上进行包括各种策略,用户登录也是登录在本机的,密码是放在本机的数据库来验证的。而如果你的计算机加入域的话,各种策略是域控制器统一设定,用户名和密码也是放到域控制器去验证,也就是说你的账号密码可以在同一域的任何一台计算机登录。 如果说工作组是“免费的旅店”那么域(Domain)就是“星级的宾馆”;工作组可以随便出出进进,而域则需要严格控制。“域”的真正含义指的是服务器控制网络上的计算机能否加入的计算机组合。一提到组合,势必需要严格的控制。所以实行严格的管理对网络安全是非常必要的。在对等网模式下,任何一台电脑只要接入网络,其他机器就都可以访问共享资源,如共享上网等。尽管对等网络上的共享文件可以加访问密码,但是非常容易被破解。在由Windows 9x构成的对等网中,数据的传输是非常不安全的。 工作组是一群计算机的集合,它仅仅是一个逻辑的集合,各自计算机还是各自管理的,你要访问其中的计算机,还是要到被访问计算机上来实现用户验证的。而域不同,域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可了。为什么是这样的呢?因为在加入域的时候,管理员为每个计算机在域中(可和用户不在同一域中)建立了一个计算机帐户,这个帐户和用户帐户一样,也有密码保护的。可是大家要问了,我没有输入过什么密码啊,是的,你确实没有输入,计算机帐户的密码不叫密码,在域中称为登录票据,它是由2000的DC(域控制器)上的KDC服务来颁发和维护的。为了保证系统的安全,KDC服务每30天会自动更新一次所有的票据,并把上次使用的票据记录下来。周而复始。也就是说服务器始终保存着2个票据,其有效时间是60天,60天后,上次使用的票据就会被系统丢弃。如果你的GHOST 备份里带有的票据是60天的,那么该计算机将不能被KDC服务验证,从而系统将禁止在

os9系统如何设置信任软件的方法 ios9设置信任软件的方法如下 在iOS8及更早版本中,安装一个企业开发者的APP后点击图标运行,会有下图1的提。这时候在这里,只要点击信任即可,以后不需要再进行这个操作。 在IPHONE系统升级到iOS9后,这个操作发生了变化,比较复杂,详细步骤如下说明。 下载APP后点击图标,会出现下图的提示,这里只有取消,没有看到信任的选择了,这时候你需要先记住这个企业的名字,企业的名字就是以co.Ltd结尾的。 在手机桌面上找到设置并且点击设置图标进入系统设置,如下图。 找到通用,进入通用,再进入描述文件,详见下图。 在描述文件中选择刚才第三步中提示的企业名称,如下图点击该企业名称页面跳转到新的窗口。 点击屏幕中间的蓝色文字选择信任这个企业开发者,如下图中标红的位置。 在弹出的框中点击信任,如下图1标红的位置。

稍等片刻屏幕显示如下图,这时候就可以正常使用这个APP 了。 : 1.360怎么添加信任软件360添加信任软件的方法 2.360安全卫士怎么设置信任软件 3.ipad怎么设置信任软件详细方法 4.苹果iOS9隐藏的十个不能不知的小功能 5.ios9分屏多任务怎么用 1997年OSCE调解和仲裁院规则- (1)The conciliation commission shall be composed and constituted in accordance with Articles 21 and 22 of the Convention. (2)If more than two States are parties to a dispute, and the parties in the same interest are unable to agree on the appointment of a single conciliator, as contemplated by Article 21, paragraph 2, of the Convention, each of the two sides shall appoint the same number of conciliators, up to a maximum decided by the Bureau of the Court.

建立林信任关系之前,要注意的事项 1 建立信任就是在建立两个不同域之间的通信桥梁,从域管理的角度来看,两个域需要各有一个拥有适当权限的用户,在各自域中分别做一些设置,以完成双方域之间信任关系的建立工作。其中信任域一方的管理员,需要为此信任关系建立一个传出信任 A信任B之间的单向信任来说,我们必须在A域建立一个传出信任,相对的也必须在B域中建立一个传入信任。 实验 建立林信任关系需要2个林 即DC1 域控制器-建立的是域 1 https://www.doczj.com/doc/bb2960490.html, IP 192.168.240.1, DNS 192.168.240.1 (例,请不要使用相同的) Dc2 域控制器建立的是域 2 https://www.doczj.com/doc/bb2960490.html, ,IP 192.168.240.3, DNS 192.168.240.3(例,请不要使用相同的) 这样就构建了2个林,并且使用2个不同的DNS 服务器 林信任关系 1 两个林之间需要通过DNS服务器来找到对方林根域的域控制器。 如https://www.doczj.com/doc/bb2960490.html, 与https://www.doczj.com/doc/bb2960490.html, 要建立林信任关系 必须确定在域https://www.doczj.com/doc/bb2960490.html,中可以通过DNS服务器找到域dc2.Com的域控制器 必须确定在域dc2.com中可以通过DNS服务器找到域dc.Com的域控制器 如果两个林根域使用同一台DNS服务器,也就是双方都有对方的区域,则双方可以通过DNS服务器找到对方的域控制器。 如果两个林根域使用不同的DNS服务器,则需要通过转发器来达到目的,或者新建一个辅助区域来实现目的。(本例使用不同的DNS 服务器) 2林信任关系必须确定两个林的林功能级别已经提升为Windowsserver2003 操作---打开Active Directory 域和信任关系 右击域选择属性

外部信任关系 实验中域控的操作系统均为windows server 2008 R2 Enterprise。域和林的级别均为windows 2003,或者以上。 两个林,一个林根域为https://www.doczj.com/doc/bb2960490.html,,一个林根域为int.internal。https://www.doczj.com/doc/bb2960490.html, 域的DNS服务器FQDN为:https://www.doczj.com/doc/bb2960490.html,,IP为:192.168.1.10,DNS指向自己127.0.0.1。int.internal域的DNS服务器FQDN为:WINDC.int.internal。IP 为:192.168.1.100,DNS指向自己127.0.0.1或者192.168.1.100 建立https://www.doczj.com/doc/bb2960490.html,域信任int.internal域,即https://www.doczj.com/doc/bb2960490.html,中的资源可以共享给int.interanl域成员查看,即在https://www.doczj.com/doc/bb2960490.html,域的文件夹属性——安全选项中可以添加int.intnal域的成员,而Int.internal域文件夹属性——安全选项中不可以添加https://www.doczj.com/doc/bb2960490.html,域成员 在这里https://www.doczj.com/doc/bb2960490.html,是信任域 Int.internal是被信任域 建立域的信任关系,首先要使对方的DNS能解析本地的DNS,方法有很多,如在对方的DNS上建立本地域的辅助DNS,也可以使用条件转发器。在这里我们使用条件转发器。 在真实生产环境中两个林或域之间不能通信,分属不同的公司,对于两个林或域之间的通信,可请网络管理员设置路由信息。 一、建立DNS条件转发器 在这里DNS区域和AD目录集成在一起。 打开https://www.doczj.com/doc/bb2960490.html,域的一台域控,在管理工具中打开DNS管理器,在左侧找到“条件转发器”,右击新建条件转发器,在弹出的对话框中输入要转发解析的对方DNS域名,这里输入被信任域“int.internal”和对方的DNS服务器的IP:192.168.1.100,点击确定,条件转发器建立成功。真实环境中解析对方时间要长一些。如下图:

域的信任关系 什么是信任关系 信任关系是用于确保一个域的用户可以访问和使用另一个域中的资源的安全机制。 根据传递性分,信任关系可分为可传递信任关系和不可传递信任关系。 根据域之间关系分, WINDOWS信任关系可分为四种。 1.双向可传递父子信任关系 2.树与树之间的双向可传递信任关系 3.同一个森林两个域之间的快捷方式信任关系 4.外部信任关系,建立不同的域或者不同的森林。WINDOWS域和非WINDOWS域,NT域2000域。一般都是不可传递的单向信任关系。 5.森林信任,2000的森林信任关系是不可传递的。信任仅仅存在与森林根域之间。 2003的信任是双向可传递的信任关系。只要在根域创建了森林信任。域里面的所有用户都建立了信任关系。 创建信任关系的考虑, 1.域中有一定量用户要求长期访问某个域中的资源。 2.由于安全理由,区分了资源域和账号域 3.部分信任关系默认存在。 4.处于减少上层域DC/GC压力,可创建快捷方式信任关系 站点简介 ◆站点是一个物理概念 ◆定义处于同一个物理区域的一个或多个子网中的用户对象。 ◆优化用户登陆,访问 ◆优化AD复制 站点连接 站点内用更新宣告的方式来获取更新,传输是非压缩的传输,占用的带宽和数据量比较大。站点之间使用站点连接器进行复制,可以设置复制时间和复制间隔,占用多少带宽和采用什么样的协议等。可以设置开销和复制时间,值越小,优先级别越高。 部署站点的最佳实践。 根据复制需求来定制站点间的复制间隔和复制时间。 对于大环境,建议关闭ITSG,手动配制复制链接 AD排错 工具 Enable NDSI diagnostics log 获取详细的底层信息 修改注册表 MACHINE\system\current conti \services\ntds\diagnostcs

域控制器相关概念 在活动目录安装之后,主要有三个活动目录的微软管理界面(MMC),一个是活动目录用户和计算机管理,主要用于实施对域的管理;一个是活动目录的域和域信任关系的管理,主要用于管理多域的关系;还有一个是活动目录的站点管理,可以把域控制器置于不同的站点。一般局域网的范围内,为一个站点,站点内的域控制器之间的复制是自动进行的;站点间的域控制器之间的复制,需要管理员设定,以优化复制流量,提高可伸缩性。 域控制器:是使用Active Directory 安装向导配置的运行Windows 2000 Server 的计算机。域控制器存储着目录数据并管理用户域的交互,其中包括用户登录过程、身份验证和目录搜索。WIN2K服务器安装成活动目录后,早期版本的SAM数据库里的信息会被转移到这些窗口里,然后,就是开始在AD数据库里建立对像的时候了。 在活动目录用户和计算机管理里,有四个缺省的容器对像: 内置容器:这个容器里放着代表你的域里本地安全组的对象,在四个缺省容器里,这是唯一一个不能把缺省容器对象移出去的容器。 计算机容器:里面存放着域里所有的计算机成员的计算机帐号。 域控制器容器:里面存放着域里域控制器的计算机帐号。 用户容器:存放着所有的用户帐号和域里全部安全组。 组织单元(OU):是一个容器对象,可将用户,组,计算机和其它单位放入其中,组织单元不可以包括来自其它域的对象。像NT时的工作组。 域:WIN2K网络系统的安全性边界,一个计算机网最基本的单元就是‘域’,这不是WIN2K 所独有的,在AD里可以贯穿一个或多个域。一个域可以分存在多个物理位置上,每个域都有自己的安全策略及与其它域的信任关系,多个域通过信任关系联接起来后,可以其享活动目录。 域树:域树由多个域组成,这些域共享同一表结构和配置,形成一个连续的名字空间,树的的域通过信任关系连接在一起,域树中的域层次越深,级别越低,一个“.”代表一个层次,如https://www.doczj.com/doc/bb2960490.html,比https://www.doczj.com/doc/bb2960490.html,这个域级别低,因为它有两个层次关系。 域林:域林是由一个或多个没有形成连续的名字空间的域树组成,域林中的所有域树共享同一表结构,配置和全局目录,域林中的根域是域林中创建的第一个域,域林中的所有域树的根域与域林的根建立起可传递的信任关系。 域间的信任关系:对于WIN2K计算机,通过基于KERBEROS安全协议的双向,可传递信任关系启用域之间的帐户验证。 所有域信任关系都只能有两个域,信任域和受信任域。域间的信任关系有: 单向:单向信任关系是域A信任域B的单一信任关系。所有的单向信任关系都是不可传递的。身份验证请求只能从信任域传到受信任域。 双向可传递:WIN2K域中所有的树林的域之间的信任都是双向可传递的。此信任关系中的两个域相互信任,且信任关系不受信任关系中两个域的约束。每次当建立新的子域时,在父域和新子域之间自动建立双向可传递信任关系。这样可传递信任关系在域树中按其方向向上

单向外部域信任关系的创建与验证示例 本节介绍的是不同林中两个Windows Server 2003域之间的单向外部信任关系的创建,因为在同一林中的Windows Server 2003各域之间是默认建立起了双向可传递信任了的,所以无需另外创建,但可以删除它们之间的默认信任关系。 下面以创建一个https://www.doczj.com/doc/bb2960490.html,林中的https://www.doczj.com/doc/bb2960490.html,根域单向信任位于lycb.local林下的BeiJing.lycb.local子域的单向信任创建为例进行介绍。前面介绍到,信任关系的创建可以在信任域与被信任域双方各运行一次信任创建向导,各自创建自己一方的信任(在各域管理员只拥有自己域适当管理凭据时),也可以只在任意一方运行向导一次,同时创建双方的信任(在你同时拥有双方域适当管理凭据时)。本节先以在信任域与被信任域双方各运行一次信任创建向导为例进行介绍。具体创建步骤如下: 【经验之谈】要创建两个域间的信任,必须在一个DNS服务器上为两个域创建不同区域,或者在两个域的不同DNS服务器属性对话框中配置指向对方的转发器,如图2-23和图2-24所示;如果两个域中的DNS区域分属于不同DNS服务器时,则还可以在各自的DNS服务器上为对方域创建辅助DNS区域,以便能相互解析(注意,创建辅助DNS区域与配置转发器,只能选择一种)。有关辅助DNS区域的创建方法参见本系列中级认证教材——《金牌网管师——中小型企业网络组建、配置与管理》一书。

图2-23 BeiJing.lycb.local域DNS服务器配置的转发器图2-24 https://www.doczj.com/doc/bb2960490.html,域DNS服务器配置的转发器 1. 在BeiJing.lycb.local子域(被信任方)上创建单向信任关系 在本示例中,信任域是https://www.doczj.com/doc/bb2960490.html,,被信任域是BeiJing.lycb.local。因为本节假设要在介绍在双方各运行一次信任创建向导的信任创建方式,可以在信任的任意一方先进行信任关系创建,只是要注意不同方的信任方向选择不同。在此以先在被信任域的DC创建上信任关系为例进行介绍。 (1)在BeiJing.lycb.local子域的一个DC上(本示例为 BeiJinglycb-dc.BeiJing.lycb.local)执行【开始】→【管理工具】→【Active Directory 域和信任关系】菜单操作,打开如图2-25所示“Active Directory域和信任关系”

如何查找FSMO 角色担任者(服务器)2007-04-10 18:32:53 分类:WINDOWS 查找:可以直接用以下命令(确定登录的用户是enterprise admin级别): 可以运行cmd,然后再console窗口输入“netdom query fsmo”来查询fsmo服务器. 本文介绍如何在目录林中查找担任 Flexible Single Master Operation (FSMO) 角色的服务器。 Active Directory 定义了 5 种 FSMO 角色: 概要 本文介绍如何在目录林中查找担 任 Flexible Single Master Operation (FSMO) 角色的服务 器。 Active Directory 定义了 5 种 FSMO 角色: 架构主机 域命名主机 RID 主机 PDC 主机 结构主机 架构主机和域命名主机是目录林级的角色。因此,每个目录林都只有一个架构主机和一个域命名主机。 RID 主机、PDC 主机和结构主机是域级角色。每个域都有其各自的 RID 主机、PDC 主机和结构主机。因此,如果目录林中有三个域,则存在三个 RID 主机、三个 PDC 主机和三个结构主机。 返回页首 如何确定选定域的 RID、PDC 和结构 FSMO 担任者 单击开始,单击运行,键入 dsa.msc, 然后单击确定。 在左窗格的顶部右键单击选定的域对象,然后单击操作主机。 单击 PDC 选项卡以查看担任 PDC 主机角色的服务器。 单击结构选项卡以查看担任结构主机角色的服务器。 单击 RID 池选项卡以查看担任 RID 主机角色的服务器。 返回页首

域控、域树和域森林和实施 1、基本概念 域:域是一种管理单元,也是一个管理边界,在同一个域内共享某些功能和参数;一个域可以有多台域控制器,domain;就我公司而言,江苏春宇https://www.doczj.com/doc/bb2960490.html,,上海总部https://www.doczj.com/doc/bb2960490.html,就分别代表两个独立的域。 域树:域树是指基于在DNS命名空间,如果一个域是另一个域的子域,那么这两个域可以组成一个域树,就我公司而言,如果陆家嘴成立新的办公室,设置域控管理,在张江和陆家嘴办公室VPN联通后,创建一个新的域,我们定义为https://www.doczj.com/doc/bb2960490.html,,那么这个域就和张江办公室的https://www.doczj.com/doc/bb2960490.html,这个域组成一个域树。 域森林:域林是指一个后多个不连续DNS名的域(树)的集合;如上海总部https://www.doczj.com/doc/bb2960490.html,和江苏春宇https://www.doczj.com/doc/bb2960490.html,这2个域设置相互信任关系后,就可以组成域森林。 2、集团部署说明 方案一:域树、域林+单域组合 整体域森林的架构如下图所示:

说明如下: 1、上海总部域为https://www.doczj.com/doc/bb2960490.html,,为域林根,其中陆家嘴办公室为https://www.doczj.com/doc/bb2960490.html,的子域, https://www.doczj.com/doc/bb2960490.html,,天津办公室也同样部署为子域,https://www.doczj.com/doc/bb2960490.html,,与上海总部构成https://www.doczj.com/doc/bb2960490.html,域树 2、美国办公室部署https://www.doczj.com/doc/bb2960490.html,域,部署方式为域森林中其他域 3、南京办公室部署https://www.doczj.com/doc/bb2960490.html,域,部署方式为独立域(原来VPN未建立,所以部署为 独立域),与https://www.doczj.com/doc/bb2960490.html,域林组成一个大的域森林 4、域树中的默认上下级为双向信任关系(父域与子域) 5、配置https://www.doczj.com/doc/bb2960490.html,与https://www.doczj.com/doc/bb2960490.html,以及https://www.doczj.com/doc/bb2960490.html,相互信任关系,最终实现任何域 中建立用户,域森林中的所有域能够同步更新,实现域用户在域森林中自动漫游。

双向信任域 注意:此文档搭建的是external类型信任域,如果想搭建Forest类型的信任域,需要将2个DC的域级别和林级别都提升到Windows 2003 Native Mode。然后在按照此方法配置信任域。 1.修改两个域所在机器的DNS互为对方的IP,即域A的DNS为域B所在机器的IP,域 B的DNS为域A所在机器的IP。 2.Start->Administrative Tools->Active Directory Domain and Trusts 3.弹出Active Directory Domain and Trusts界面中鼠标点击域名,右键,属性 4.弹出域属性界面中点击T ab键Trusts,点击button:New Trust 5.新界面中点击button:Next 6.新界面中填写域B,https://www.doczj.com/doc/bb2960490.html,,点击button:Next

7.新界面中选择Two-way前的radio,点击button:Next 8.新界面中选择Both this domain and the specified domain前的radio,点击button:

Next 9.新界面中填写user name(administrator)和password(域B机器密码)

10.新界面中点击button:Next 11.新界面中点击button:Next

12.新界面中选择Yes,confirm the outgoing trust前的radio,点击button:Next 13.新界面中选择Yes,confirm the incoming trust前的radio,点击button:Next

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出处、 作者信息和本声明。否则将追究法律责任。 https://www.doczj.com/doc/bb2960490.html,/225186/115080 在我的网络中,原来的Active Directory域名labs.yijiao,域控制器IP地址是172.30.5. 3、172.30.5.15。因为这个Active Directory创建的比较早(2004年创建后一直使用),期间又做过很多实验,也跑着很多的应用,像SMS、SPS、LCS、Exchange、ISA、WSUS 等,一直在测试和使用。另外,Windows 2003经过多次升级(从Windows Server 200 3到SP1、R2、到SP2)。这样,域中保留了很多的信息,也有一些错误的信息。在做一些新的测试时,经常会出一些“莫名其妙”的问题。在这个时候,虽然我也知道,把所有的域控制器删除、重新格式化、重建域控制器是很好的方法,但总有些“舍不得”。 这时候,我就想到了,再建一个Active Directory,使用新的域名,在两个域之间创建“信任”关系,以后再做测试的时候,在新域中测试就是了。这样,即保留了原来的Active Director y,也不影响以后做实验。 在Active Directory网络中,当有两个域(或有多个域)创建信任关系时,需要正确配置D NS,否则不能创建成功。 我在以前做域的信任时,都是通过设置DNS服务器地址来做到的(在一个DC上添加另一个DC的DNS服务器地址)。而在这次创建信任关系中,我通过DNS转发器,在没有修改DN S地址的时候,完成了创建。 本次操作信息如下: 原来的域:labs.yijiao,Active Directory服务器地址172.30.5.15,计算机名称为heinf o-exchange。 新的域:heinfo.local,Active Directory服务器的地址是172.30.5.50,计算机名称为ad -heinfo。 (1)在heinfo.local的域控制器上,打开DNS服务器,添加到labs.yijiao域的解析到17 2.30.5.15,如图1、图2所示。