2.2 C a t a l y s t 系列交换机上的V A C L

在Catalyst 系列交换机上,我们可以使用VACL(或者说VLAN maps)来实现对网络访问的控制,在学习VACL 的实施之前,读者必须完全掌握ACL 的实现方法。

VACL 依赖于ACL,它需要使用ACL 来对需要采取措施的数据包进行标识。这里需要强调一点:当用户使用ACL 标识数据包时,ACL 对数据包的操作一定是“permit”。用ACL 标识以后,对此类数据包具体采取什么操作则由VACL 来定义,下面显示了VACL 的设计流程图:

使用不同的ACL 对不同类的数据包进行标识(全部是permit 语句):

ACL 1:类别1的数据包

ACL 2:类别2的数据包

ACL 3:类别3的数据包

开始编写VACL :

类别1的数据包操作:forward 或者drop 类别2的数据包操作:forward 或者drop 类别3的数据包

操作:forward 或者drop

序号10

序号20

序号30序号最大其他类别的数据包操作:drop ……

……

VACL 采用序号来分辨语句的执行顺序(ACL 采用从上之下的顺序),序号小的语句先执行,序号大的语句后执行,序号可以由用户自己定义(ACL 的语句没有序号,它顺序就是语句输入的先后顺序)。出于安全考虑,和ACL 一样,VACL 的末尾也包含一条隐式拒绝一切的语句。 『注意』VACL 没有方向性,它并不是应用与某个接口的,而是应用于整个VLAN 的。 下表列出了定义VACL 所需要使用的命令与解释: 命令

解释 vlan access-map name [number] Number 即序号,一般为10、20、30……,它决定了该语

句的执行顺序。如果用户想向10与20语句之间插入一

条语句的话,可以将其序号定义在10与20之间,例如:

15。

match ip address {name | number}

定义该VACL 语句的匹配条件,name 即ACL 的名称(命名ACL),number 即ACL 的号码(编号ACL)。 action {drop | forward} 定义该语句的操作,drop 即丢弃数据包,forward 即转

发数据包

vlan filter mapname vlan-list list

在VLAN 上调用VACL

下面,我们使用一个实例来对VACL 的使用进行介绍:

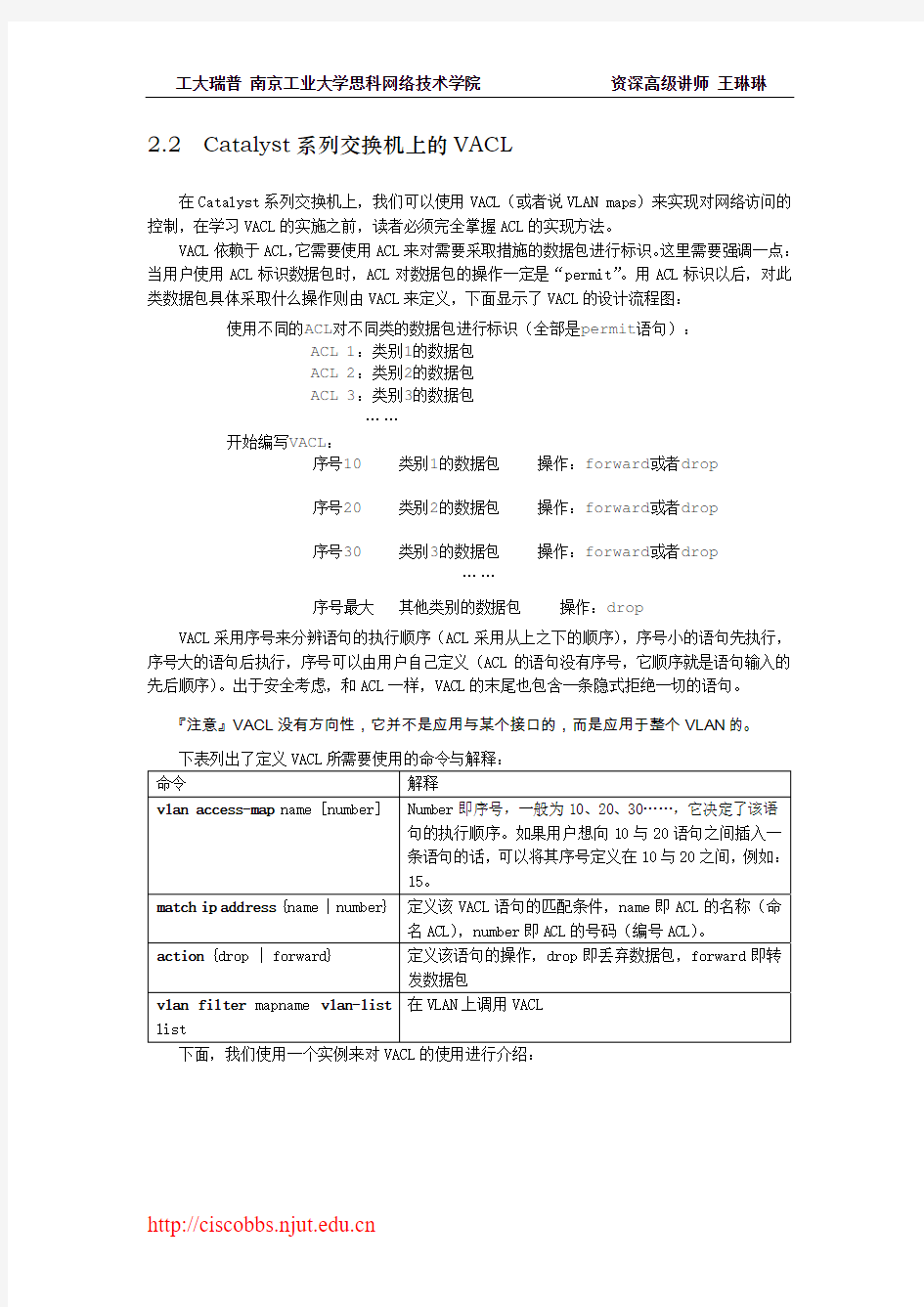

此例中我们需要使用VACL来实现以下要求:

1、VLAN1和VLAN3、VLAN2和VLAN3可以互相访问。

2、VLAN1和VLAN2不能互相访问。

3、VLAN1内部的主机1和主机2不能互访,其它主机都能自由互相访问。

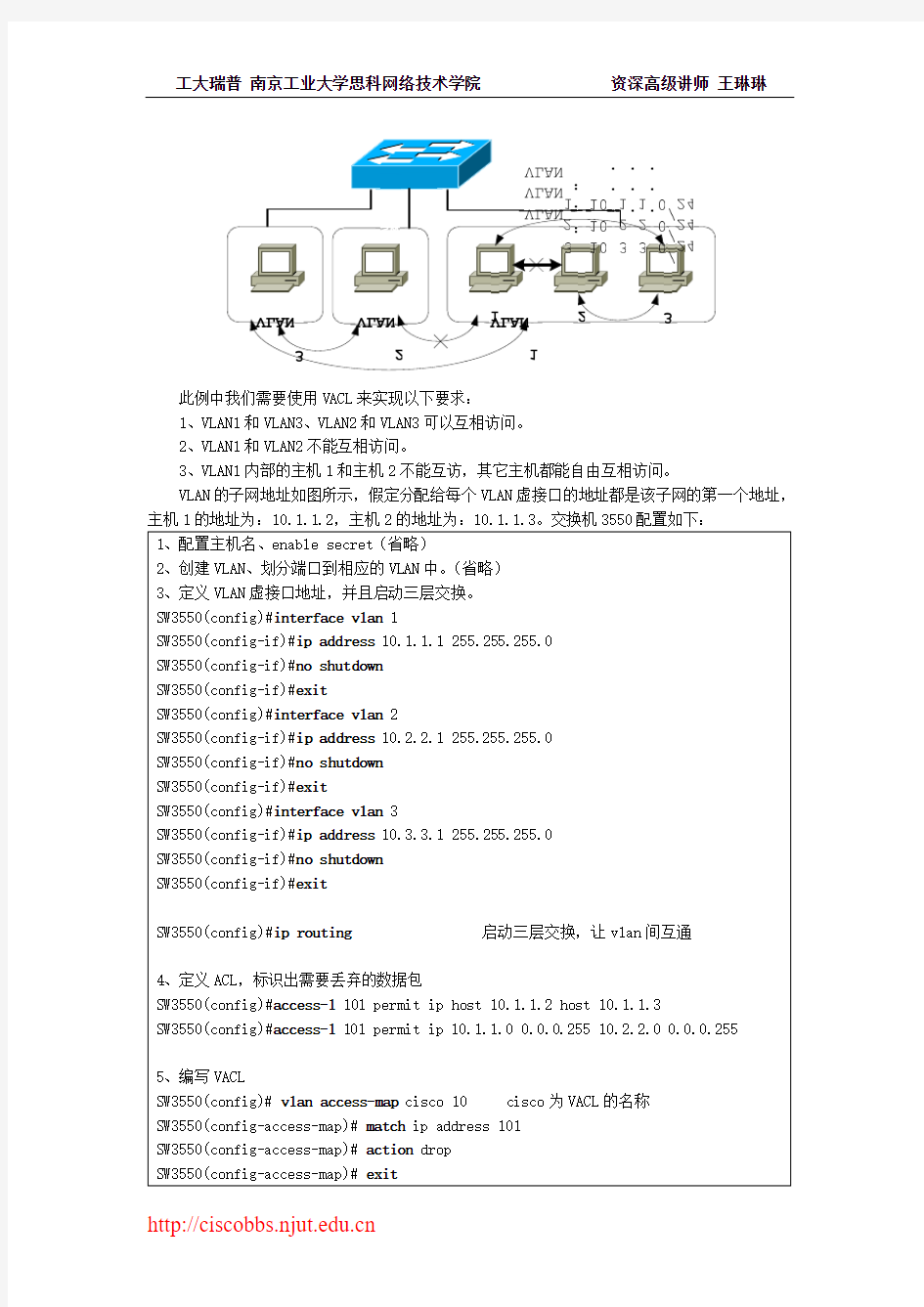

VLAN的子网地址如图所示,假定分配给每个VLAN虚接口的地址都是该子网的第一个地址,主机1的地址为:10.1.1.2,主机2的地址为:10.1.1.3。交换机3550配置如下:

1、配置主机名、enable secret(省略)

2、创建VLAN、划分端口到相应的VLAN中。(省略)

3、定义VLAN虚接口地址,并且启动三层交换。

SW3550(config)#interface vlan 1

SW3550(config-if)#ip address 10.1.1.1 255.255.255.0

SW3550(config-if)#no shutdown

SW3550(config-if)#exit

SW3550(config)#interface vlan 2

SW3550(config-if)#ip address 10.2.2.1 255.255.255.0

SW3550(config-if)#no shutdown

SW3550(config-if)#exit

SW3550(config)#interface vlan 3

SW3550(config-if)#ip address 10.3.3.1 255.255.255.0

SW3550(config-if)#no shutdown

SW3550(config-if)#exit

SW3550(config)#ip routing 启动三层交换,让vlan间互通

4、定义ACL,标识出需要丢弃的数据包

SW3550(config)#access-l 101 permit ip host 10.1.1.2 host 10.1.1.3

SW3550(config)#access-l 101 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255

5、编写VACL

SW3550(config)# vlan access-map cisco 10 cisco为VACL的名称

SW3550(config-access-map)# match ip address 101

SW3550(config-access-map)# action drop

SW3550(config-access-map)# exit

调用ACL101,对此ACL所标识的数据流执行丢弃(drop)操作,此句序号为10

SW3550(config)# vlan access-map cisco 20

SW3550(config-access-map)# action forward

SW3550(config-access-map)# exit

对于其他数据包,执行转发(forward)操作,此句序号为20

6、调用VACL

SW3550(config)# vlan filter cisco vlan-list 1 - 3

在VLAN1、VLAN2、VLAN3上启用VACL:cisco。

2.3特殊的访问控制列表

本节介绍几种特殊的访问控制列表,主要包含以下几点内容:

1、增强的ACL修改功能

2、扩展ACL中的established参数

3、反射ACL

4、动态ACL

5、基于时间的ACL

6、基于上下文的访问控制列表

2.3.1增强的A C L修改功能

经验丰富的管理员会发现对Cisco的ACL进行修改是件非常头疼的事情,因为Cisco的ACL 只能向列表末尾添加语句,而不能在列表中间插入语句。Cisco在IOS 12.2T8及以后的版本中增强了ACL的修改功能,用户可以向现在ACL的任意部位插入新的语句。下面,我们先来比较一下在IOS 12.2T8之前和之后的IOS中分别使用show access-list命令的输出内容。

IOS 12.2(31)中的show access-list输出:

Router(config)# access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

Router(config)# access-list 101 permit ip host 1.1.1.1 host 3.3.3.3

Router(config)# end

Router# show access-lists 101

Extended IP access list 101

permit ip host 1.1.1.1 host 2.2.2.2

permit ip host 1.1.1.1 host 3.3.3.3

IOS 12.2(15)T16中的show access-list输出:

Router(config)# access-list 101 permit ip host 1.1.1.1 host 2.2.2.2

Router(config)# access-list 101 permit ip host 1.1.1.1 host 3.3.3.3

Router(config)# do show access-list 101

Extended IP access list 101

10 permit ip host 1.1.1.1 host 2.2.2.2

20 permit ip host 1.1.1.1 host 3.3.3.3

从输出中,我们可以看到IOS 12.2(15)T16的show access-list输出在列表中的每条语句

之前加了序列号(10和20)。

下面,我们使用一个例子来说明如何向列表中间插入新的语句。

Router(config)# ip access-list extended 101

Router(config-ext-nacl)# 15 permit ip host 1.1.1.1 host 4.4.4.4

使用show access-list命令检验:

Router# show access-list 101

Extended IP access list 101

10 permit ip host 1.1.1.1 host 2.2.2.2

15 permit ip host 1.1.1.1 host 4.4.4.4

20 permit ip host 1.1.1.1 host 3.3.3.3

从上面的输出中,我们可以看到:由于新插入语句的序列号为15,因此它插在了序列号为10和20的两句话中间。

我们还可以使用ip access-list resequence access-list-number start-number increase-number命令对访问控制列表的序列号进行重新编号,例如:

Router(config)# ip access-list resequence 101 10 10

Router(config)# do sh access-list 101

Extended IP access list 101

10 permit ip host 1.1.1.1 host 2.2.2.2

20 permit ip host 1.1.1.1 host 4.4.4.4

30 permit ip host 1.1.1.1 host 3.3.3.3

命令“ip access-list resequence 101 10 10”中,第一个“10”代表序列号从10开始计算,第二个“10”代表序列号每次增加以10为一跳。

2.3.2扩展A C L中的e s t a b l i s h e d参数

在扩展ACL语句的最后,我们可以加上established参数,它可以用来作TCP的单向访问控制。

在开始正式讲述之前,我们先来回顾一下TCP建立连接的过程:

上图显示了TCP建立连接的过程,从图中,我们可以看出:A发给B的第一个数据段中没有ACK位,通过这点我们就可以判断A在向B发起连接。扩展Acl中的established可以根据数据段中是否设置了ACK位来对分组进行过滤(没有ACK位的不符合established条件)。

下面我们使用两个实例来说明如何使用established参数实现单向访问控制,试验1拓扑图如下所示:

图 单向访问控制实验1

图中,我们使用r4和r5两台路由器来模拟主机,在r3(cisco 2500)上实施ACL实现:

允许10.1.1.0/24网络中的主机使用tcp连接10.2.2.0/24网络中的主机,禁止10.2.2.0/24网络中的主机使用tcp连接10.1.1.0/24网络中的主机。

用于模拟主机的r4、r5配置如下:

r4配置:

rt4(config)#no ip routing 模拟主机,关闭路由功能

rt4(config)#int e0

rt4(config-if)#ip address 10.1.1.2 255.255.255.0

rt4(config-if)#no shutdown

rt4(config-if)#exit

rt4(config)#ip default-gateway 10.1.1.1 设置默认网关

r5配置:

rt5(config)#no ip routing

rt5(config)#int e0

rt5(config-if)#ip add 10.2.2.2 255.255.255.0

rt5(config-if)#no shutdown

rt5(config-if)#exit

rt5(config)#ip default-gateway 10.2.2.1

R3的配置如下:

第一步:IP地址的配置,省略。

第二步:编写访问控制列表,应用访问控制列表。

rt3(config)#access-list 101 per tcp 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 established

rt3(config)#interface e1

rt3(config-if)#ip access-group 101 in

rt3(config-if)#exit

访问控制列表101作为进站列表应用在r3的e1口上,也就是说从10.2.2.0网络发往10.1.1.0网络的数据段中都必须包含ACK位,否则会被拒绝。

『注意』只能用基于TCP的应用来对此例进行测试,例如:telnet、FTP、HTTP等。如果用telnet对此例进行测试,大家会发现r4可以用telnet连接r5,而r5则无法用telnet连接r4。

接着,我们再讲一个在VACL中使用established参数的例子,下面是实验2的网络拓扑:

图中r4和r5依然模拟主机,地址及网关和上一个例子中的一样。此例中,我们需要用VACL 实现如图所示的单向访问控制,下面是sw3550上的主要配置:

第一步:创建VLAN、划分VLAN。配置省略。

第二步:配置3550交换机的VLAN间路由。

sw3550(config)#int vlan 1

sw3550(config-if)#ip add 10.1.1.1 255.255.255.0

sw3550(config-if)#no shutdown

sw3550(config-if)#exit

sw3550(config)#int vlan 2

sw3550(config-if)#ip add 10.2.2.1 255.255.255.0

sw3550(config-if)#no shutdown

sw3550(config-if)#exit

sw3550(config)#ip routing

第三步:配置VACL

sw3550(config)#access-list 101 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255 sw3550(config)#access-list101 permit tcp 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 established

由于VACL无方向性,因此,必须将两个方向上允许通过的数据包全部列出来。

sw3550(config)#vlan access-map cisco 10

sw3550(config-access-map)#match ip address 101

sw3550(config-access-map)#action forward

sw3550(config-access-map)#exit

VACL末尾包含隐式拒绝一切。

第四步:加载VACL

sw3550(config)#vlan filter cisco vlan-list 1 - 2

『注意』只能用基于TCP的应用来对此例进行测试,例如:telnet、FTP、HTTP等。如果用telnet对此例进行测试,大家会发现r4可以用telnet连接r5,而r5则无法用telnet连接r4。

2.2.3反射A C L

上一节介绍的单向访问控制方法是使用ACL中的established参数检测TCP段中是否有ACK 位来实现的,因此这种方法仅用于基于TCP的上层协议,而对其它上层协议(如UDP、ICMP等等)则无法实现单向访问控制。

本节将要介绍的反射ACL提供了一种真正意义上的单向访问控制,它的工作原理是:当内部网络发起一个会话(基于TCP、UDP都可以)并且将数据发送给外部网络时,反射ACL就被触发并且生成一个新的临时条目。如果从外部网络过来的数据流符合临时条目,则允许其进入内部网络,否则禁止其进入内部网络,如下图:

『注意』Cisco IOS只支持使用扩展的命名IP访问控制列表定义反射列表。

1、临时条目的生存周期

反射列表生成的临时条目在会话结束后应当被删除。对于TCP会话,如果路由器检测到两组FIN标记的分组,则在5秒内将临时条目删除;如果路由器检测到RST位的分组(说明会话突然关闭),则立刻删除临时条目。对于UDP和其他协议,由于没有专门的机制来判断会话是否结束,因此路由器只能为其会话启动一个倒计时的计时器(全局超时),如果在计时器到期期间内没有收到此会话的任何分组,则将临时条目删除(默认300秒)。

可以使用ip reflexive-list timeout seconds命令对全局超时时间进行修改。

rt3(config)#ip reflexive-list timeout 120

2、在外部接口上实施反射列表

在外部接口上配置反射ACL的原理如下图所示:

时,首先要在外部接口的出站IP扩展ACL,然后在外部接口上用一个进站ACL加载将反射ACL。下面是一个配置实例,在此实例中,我们要用反射ACL连接r4。

R3

rt3(config)#ip access-l extended e1out

rt3(config-ext-nacl)#per ip any any reflect iptraffic

rt3(config-ext-nacl)#exit

定义IP扩展ACL,名称为“e1out”;在此ACL中定义反射ACL,名称为“iptraffic”

rt3(config)#ip access-l extended e1in

rt3(config-ext-nacl)#evaluate iptraffic

rt3(config-ext-nacl)#exit

定义IP扩展ACL,名称为:“e1in”;在此ACL中调用反射ACL“iptraffic”

rt3(config)#int e1

下面将在外部网络接口上加载e1out和e1in

rt3(config-if)#ip access-group e1out out

此出站ACL允许所有IP数据包通过,当新会话的第一个数据包通过此ACL时,路由器会自动

在反射ACL中建立一个相应的临时条目

rt3(config-if)#ip access-group e1in in

此进站ACL对进入e1接口的数据流进行评估,看是否满足刚才生成的临时条目。

rt3(config-if)#exit

配置完成后,使用show access-list显示如下:

rt3#sh ip access-l

Extended IP access list e1in

evaluate iptraffic

Extended IP access list e1out

permit ip any any reflect iptraffic

Reflexive IP access list iptraffic

试验结果显示:r4能ping通r5,r5ping不通r4,使用ping检验以后,再次使用show access-list命令可以看到生成的临时条目:

rt3#sh ip access-l

Extended IP access list e1in

evaluate iptraffic

Extended IP access list e1out

permit ip any any reflect iptraffic

Reflexive IP access list iptraffic

permit icmp host 10.2.2.2 host 10.1.1.2 (10 matches) (time left 271)

3、在内部接口上实施反射列表

我们也可以在内部接口上定义反射ACL,在内部接口上配置反射ACL的原理如下图所示:

ACL时,首先要在内部接口的进站ACL,然后在内部接口上用一个出站ACL加载将反射ACL。下面是一个配置实例,在此实例中,我们要用

r4连接r5,禁止

(原理与前一节的例子类似,在此不再重复)

ip access-l extended e0in

rt3(config-ext-nacl)#per ip any any reflect juniper

rt3(config-ext-nacl)#exit

ip access-l extended e0out

evaluate juniper

exit

试验结果显示:r4能ping通r5,r5ping不通r4,使用ping检验以后,使用show access-list 命令可以看到生成的临时条目:

rt3#sh ip access-l

Extended IP access list e0in

permit ip any any reflect juniper

Extended IP access list e0out

evaluate juniper

Reflexive IP access list juniper

permit icmp host 10.2.2.2 host 10.1.1.2 (10 matches) (time left 118)

2.3.4动态A C L

本节讲述动态ACL,动态ACL是对传统ACL的一种功能增强。传统的标准ACL和扩展ACL不能创建动态访问条目。一旦在传统ACL中加入了一个语句,除非手工删除,该语句将一直产生作用。而在动态ACL中,网络管理员可以根据用户认证过程来创建特定的、临时的ACL。

『注意』Cisco IOS只支持使用扩展IP访问控制列表定义动态ACL。

图 动态ACL

动态ACL一般用于控制外网用户对内网服务器的访问,如上图所示, 当internet上的用户需要访问内网的服务器时,他需要先向路由器发起一个telnet会话,并且提供相应的用户名和密码。在用户被认证之后,路由器关闭telnet会话,并且将一个临时的ACL语句置于E0口的

ACL中,以允许源地址为认证用户工作站地址的数据包通过。

1、临时条目的生存周期

和反射ACL一样,动态ACL也会创建临时条目,其生存周期有两个参数:空闲时间和绝对时间。当路由器产生临时条目时,该临时条目的空闲计时器和绝对计时器同时启动。每当有数据包临时条目时,空闲计时器复位,当空闲计时器计时到期时,该临时条目被置为非活跃的。绝对计时器永远不复位,当绝对计时器计时到期时,该临时条目被删除。通常情况下,绝对时间应设置

得大一些,例如:12小时、一天等等;而空闲时间应设置得远远小于绝对时间,例如:10分钟、1小时等等。

『注意』必须手工设置空闲时间和绝对时间,否则均为无穷,即临时条目永不删除,除非重启路由器。

2、Telnet的设置

设置了动态ACL以后,所有的telnet请求都会被路由器认为是要开启一个动态ACL条目,当用户被认证之后,telnet会话很快就会被关闭。这就带来了一个问题:网络管理员将不再能

够通过telnet对路由器进行管理。

解决上述问题的方法是在一部分VTY线路上使用rotary命令开启其他的telnet端口,例如:

“rotary 1”命令开启3001端口、“rotary 2”命令开启3002端口,依此类推。

3、动态ACL实例

如上图所示,某公司希望使用动态ACL实现:让10.1.1.0/24的用户能够访问internet,同时internet上的用户需要访问www服务器时,需要先到路由器上认证。

Router配置如下:

Router(config)# access-lis t 101 permit tcp any host 172.16.1.1 eq telnet

!允许到路由器的telnet会话,用于创建临时条目

Router(config)# access-list 101 permit tcp any host 172.16.1.1 eq 3001

!允许到路由器的telnet会话,用于管理

Router(config)# access-list 101 permit tcp any 10.1.1.0 0.0.0.255 gt 1023 established Router(config)# access-list 101 permit udp any 10.1.1.0 0.0.0.255 gt 1023

!允许外网服务器回复内网用户的请求,换句话讲:允许内网用户访问外网

Router(config)# access-list101 dynamic cisco timeout 720 permit tcp any host 10.1.1.1 eq www !在扩展ACL中创建动态ACL,命名为cisco,该语句中的“any”关键字将被通过认证的用户的IP地址

替代;timeout时间是指绝对时间,其后面的720代表720分钟,即12小时。

Router(config)# username cisco password 0 cisco

!创建用户

Router(config)# line vty 0 2

Router(config-line)# login local

Router(config-line)# autocommand access-enable host timeout 10

!设置VTY 0、1、2线路为用户提供认证服务,其中“host”参数的意思是认证主机的源IP地址替换动态ACL中的“any”关键字;timeout时间是指空闲时间,其后面的10代表10分钟。

Router(config-line)# line vty 3 4

Router(config-line)# login local

Router(config-line)# rotary 1

!设置VTY3、4号线路为管理员提供telnet功能,telnet端口为3001

Router(config)# interface e0

Router(config-if)# ip access-group 101 in

!在接口上设置ACL

完成以上设置后,我们使用IP地址为192.168.1.1的主机在外网进行测试,在测试之前,路由器上的show access-list输出如下:

Router# show access-list 101

Extended IP access list 101

10 permit tcp any host 172.16.1.1 eq telnet

20 permit tcp any host 172.16.1.1 eq 3001

30 permit tcp any 10.1.1.0 0.0.0.255 gt 1023 established

40 permit udp any 10.1.1.0 0.0.0.255 gt 1023

50 Dynamic cisco permit tcp any host 10.1.1.1 eq www

在用户PC上使用telnet进行认证,界面如下:

C:\Documents and Settings\Administrator> telnet 172.16.1.1

User Access Verification

Username: cisco

Password:

失去了跟主机的连接。

C:\Documents and Settings\Administrator>

再次在路由器上查看show access-list输出:

Router# show access-list 101

Extended IP access list 101

10 permit tcp any host 172.16.1.1 eq telnet (42 matches)

20 permit tcp any host 172.16.1.1 eq 3001

30 permit tcp any 10.1.1.0 0.0.0.255 gt 1023 established

40 permit udp any 10.1.1.0 0.0.0.255 gt 1023

50 Dynamic cisco permit tcp any host 10.1.1.1 eq www

permit tcp host 192.168.1.1 host 10.1.1.1 eq www (time left 598) 从上面的输出中,我们可以看出路由器已经产生了一个动态ACL条目。

2.3.5基于时间的A C L

基于时间的ACL是对传统ACL的一种功能增强,它在传统扩展ACL中加入了时间范围以增强ACL的控制能力。基于时间的ACL可以根据一天中的不同时间,或者根据一星期中的不同日期,或二者相结合的方式来控制数据包的转发。

『注意』Cisco IOS只支持使用扩展IP访问控制列表定义基于时间的ACL。

下面,我们来谈谈IOS中时间范围的定义方法,其命令格式为:

time-range time-range-name

absolute [start hh:mm] [end hh:mm]

periodic days-of-the-week hh:mm to [days-of-the-week] hh:mm

下面是对命令的解释:

time-range定义时间范围的名字

absolute定义绝对时间范围,只能以时间(hh:mm)为参数,时间参数必须以24小时制来表示

periodic定义定期时间范围,可以以星期(Monday、Tuesday、Wednesday、Thursday、Friday、Saturday、Sunday、daily[每天]、weekday[周一至周五]、

weekend[周末])和时间(hh:mm)为参数

图 基于时间的ACL

如上图所示,我们举一个例子来说明基于时间的ACL的定义方法。假如某单位希望在企业出口路由器上使用基于时间的ACL实现:从周一到周五(工作日)的上午9:00到下午17:00不允许任何访问internet的IP流量、周六和周日(非工作日)允许所有的流量。下面是详细的实现步骤:

首先定义一个工作日上午9:00到下午17:00的时间范围,名称为“worktime”: Router(config)# time-range worktime

Router(config-time-range)# periodic weekdays 9:00 to 17:00

第二步,定义一个名称为“cisco”的扩展ACL,并且加载上一步定义的时间参数。 Router(config)# ip access-list extended cisco

Router(config-ext-nacl)# deny ip any any time-range worktime

第三步,在ACL末尾添加一条permit ip any any语句,让访问internet的流量在非工作日的时候能够通过路由器。

Router(config-ext-nacl)# permit ip any any

最后,将ACL应用到路由器的接口上。

Router(config)# interface e1

Router(config-if)# ip access-group cisco in

2.3.6基于上下文的访问控制

基于上下文的访问控制(Context-Based Access Control,CBAC)是Cisco IOS 防火墙特

征集中的一个特性。CBAC可以基于应用层协议的会话信息智能地过滤TCP和UDP包,它具有以下特点:

1、用户可以使用CBAC在接口上审查某个具体的协议。CBAC可以审查所有的TCP和UDP会话(第四层)以及一部分应用层协议(第七层协议,例如:FTP、TFTP、HTTP、RPC等)

2、对于具有数据通道和控制通道的协议(例如:FTP),CBAC仅审查控制通道。CBAC可以识别控制通道中应用程序特有的命令,例如:非法的SMTP命令等。

3、当CBAC怀疑网络中存在攻击行为时,它可以产生警告信息并且阻止来自被怀疑对象的数据包。

4、CBAC通过限制半打开会话的数量来有效的防止DoS攻击。

5、CBAC使用状态表来维护会话的状态信息,它在防火墙的接口上动态地建立和删除ACL条目以检查返回内部网络的流量。

『注意』只有具有防火墙特性集的IOS才支持CBAC。

1、设置全局超时值和阀值

“ip inspect tcp synwait-time seconds”命令用于定义在丢弃会话之前,CBAC将等待多长时间使TCP会话达到已建立状态,该时间参数的默认值为30秒。

“ip inspect tcp finwait-time seconds”命令用于定义当防火墙检测到TCP会话的FIN 信号时,它还将管理这个会话多长时间,该时间参数的默认值为5秒。

“ip inspect tcp idle-time seconds”命令用于定义TCP的空闲超时值,该时间参数的默认值为3600秒,即1小时。

“ip inspect udp idle-time seconds”命令用于定义UDP的空闲超时值,该时间参数的默认值为30秒。

“ip inspect dns-timeout seconds”命令用于定义DNS的空闲超时值,该时间参数的默认值为5秒。

前面我们曾经提到过“半打开会话”这个词,对于TCP来讲,半打开会话是指会话没有达到建立状态,即TCP三次握手还没有完成;对于UDP来讲,半打开会话是指防火墙在一定时间内没有检测到返回的流量。如果路由器检测到过多的半打开会话,说明网络中可能存在DoS攻击。

“ip inspect max-incomplete high number”命令用于定义半打开会话数量的最大值,当半打开会话的数量超过此阀值时,CBAC开始删除现有的半打开会话,该参数的默认值为500。“ip inspect max-incomplete low number”命令用于定义半打开会话数量的最小值,当半打开会话的数量降低到此阀值时,CBAC停止删除半打开会话,该参数的默认值为400。

“ip inspect one-minute high number”命令用于定义新连接的尝试速率的最大值,当新连接的尝试速率超过此阀值时,CBAC开始删除现有的半打开会话,以安排新的请求,该参数的默认值为500。“ip inspect one-minute low number”命令用于定义新连接的尝试速率的最小值,当新连接的尝试速率降低到此阀值时,CBAC停止删除半打开会话,该参数的默认值为400。

“ip inspect tcp max-incomplete host number block-time minutes”命令用于限制发往相同主机地址的半打开会话的数量,该命令的各参数解释如下:

参数 解释

number 发往相同主机地址的半打开会话数的阀值,当会话数到达此阀值时,

CBAC开始删除半打开会话。

minutes 默认值为0,代表当会话数达到阀值时,每一个新连接请求到达此主机,

CBAC就删除一个最老的半打开会话,以确保新的连接。

如果该参数的值设置得大于0,当会话数达到阀值时,CBAC会删除所

有到达该主机的半打开会话,并且阻塞所有到该主机的新连接请求,

直到block-time超时。

2、设置端口到应用的映射(PAM)

PAM全称Port-to-Application Mapping,它可以为网络服务或应用定制TCP和UDP端口号。PAM让CBAC可以审查运行在非标准端口上的应用。

Cisco IOS定义了一个默认的PAM表,我们可以使用show ip port-map命令查看该表。 Router# show ip port-map

Default mapping: vdolive port 7000 system defined

Default mapping: sunrpc port 111 system defined

Default mapping: netshow port 1755 system defined

Default mapping: cuseeme port 7648 system defined

Default mapping: tftp port 69 system defined

Default mapping: rtsp port 8554 system defined

Default mapping: realmedia port 7070 system defined

Default mapping: streamworks port 1558 system defined

Default mapping: ftp port 21 system defined

Default mapping: telnet port 23 system defined

Default mapping: rtsp port 554 system defined

Default mapping: h323 port 1720 system defined

Default mapping: sip port 5060 system defined

Default mapping: smtp port 25 system defined

Default mapping: http port 80 system defined

Default mapping: msrpc port 135 system defined

Default mapping: exec port 512 system defined

Default mapping: login port 513 system defined

Default mapping: sql-net port 1521 system defined

Default mapping: shell port 514 system defined

Default mapping: mgcp port 2427 system defined 我们还可以在PAM表中添加自定义条目,这样就可以让CBAC审查运行在非标准端口上的应用。例如:将主机10.1.1.1的8080端口映射为HTTP服务,配置如下:

Router(config)# access-list 1 permit host 10.1.1.1

Router(config)# ip port-map http port 8080 list 1

使用show ip port-map命令也可以查看用户自定义的PAM条目。

Router# show ip port-map http

Host specific: http port 8080 in list 1 user defined

Default mapping: http port 80 system defined

3、定义协议审查规则

ip inspect name inspection-name protocol [alert {on | off}] [audit-trail {on | off}][timeout seconds]命令可以定义一组审查规则。下面是对该命令各参数的解释:

参数 解释

inspection-name 审查规则的名称

protocol 定义要审查的协议

alert {on | off} 设置是否产生告警消息

audit-trail {on | off} 设置是否产生审计跟踪

timeout seconds制定一个不同的空闲超时时间,该参数会覆盖特定协议的全局

TCP或UDP空闲超时时间

下面用几个实例来说明该命令的使用方法。

1、定义一个审查规则,对ftp协议进行审查,开启告警和审计跟踪,将FTP的空闲超时时间设置为30秒。

Router(config)# ip inspect name cisco ftp alert on audit-trail on timeout 30

2、定义一个审查规则,对tcp和udp流量进行审查。

Router(config)# ip inspect name test tcp

Router(config)# ip inspect name test udp

3、定义一个HTTP Java审查规则,将10.1.1.0/24网络设置为友好站点,审查规则将过滤来自于非友好站点的Java小程序。

Router(config)# access-list 1 permit 10.1.1.0 0.0.0.255

Router(config)# ip inspect name javafilter http java-list 1

4、调用审查规则

配置CBAC的最后一步就是调用审查规则,下面举两个实例来说明如何在接口上调用审查规则:

1、对于输出流量

如上图所示,审查从内网发往外网的流量的配置如下:

Router(config)# ip inspect name cisco tcp

Router(config)# ip inspect name cisco udp

Router(config)# interface e1

Router(config-if)# ip inspect cisco in

2、对于输入流量

如上图所示,审查从外网发往内网的流量的配置如下: Router(config)# ip inspect name cisco tcp

Router(config)# ip inspect name cisco udp

Router(config)# interface e0

Router(config-if)# ip inspect cisco in

访问控制列表(ACL)总结 一、什么是ACL? 访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。 二、访问控制列表使用原则 由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。 1、最小特权原则 只给受控对象完成任务所必须的最小的权限。也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。 2、最靠近受控对象原则 所有的网络层访问权限控制。也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。 3、默认丢弃原则 在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。 由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。 三、标准访问列表 访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL 标准访问控制列表的格式: 访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,他是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99 来创建相应的ACL。 它的具体格式如下:access-list ACL号permit|deny host ip地址 例:access-list 10 deny host 192.168.1.1这句命令是将所有来自192.168.1.1地址的数据包丢弃。 当然我们也可以用网段来表示,对某个网段进行过滤。命令如下:access-list 10 deny 192.168.1.0 0.0.0.255 通过上面的配置将来自192.168.1.0/24的所有计算机数据包进行过滤丢弃。为什么后头的子网掩码表示的是0.0.0.255呢?这是因为CISCO规定在ACL中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的子网掩码为255.255.255.0。 注:对于标准访问控制列表来说,默认的命令是HOST,也就是说access-list 10 deny 192.168.1.1表示的是拒绝192.168.1.1这台主机数据包通讯,可以省去我们输入host命令。 标准访问控制列表实例一:

ACL(Access Control List,访问控制列表) 技术从来都是一把双刃剑,网络应用与互联网的普及在大幅提高企业的生产经营效率的同时,也带来了诸如数据的安全性,员工利用互联网做与工作不相干事等负面影响。如何将一个网络有效的管理起来,尽可能的降低网络所带来的负面影响就成了摆在网络管理员面前的一个重要课题。 A公司的某位可怜的网管目前就面临了一堆这样的问题。A公司建设了一个企业网,并通过一台路由器接入到互联网。在网络核心使用一台基于IOS的多层交换机,所有的二层交换机也为可管理的基于IOS的交换机,在公司内部使用了VLAN技术,按照功能的不同分为了6个VLAN。分别是网络设备与网管(VLAN1,10.1.1.0/24)、内部服务器(VLAN2)、Internet 连接(VLAN3)、财务部(VLAN4)、市场部(VLAN5)、研发部门(VLAN6),出口路由器上Fa0 /0接公司内部网,通过s0/0连接到Internet。每个网段的三层设备(也就是客户机上的缺省网关)地址都从高位向下分配,所有的其它节点地址均从低位向上分配。该网络的拓朴如下图所示: 自从网络建成后麻烦就一直没断过,一会儿有人试图登录网络设备要捣乱;一会儿领导又在抱怨说互联网开通后,员工成天就知道泡网;一会儿财务的人又说研发部门的员工看了不该看的数据。这些抱怨都找这位可怜的网管,搞得他头都大了。那有什么办法能够解决这些问题呢?答案就是使用网络层的访问限制控制技术――访问控制列表(下文简称ACL)。 那么,什么是ACL呢?ACL是种什么样的技术,它能做什么,又存在一些什么样的局限性呢? ACL的基本原理、功能与局限性 网络中常说的ACL是Cisco IOS所提供的一种访问控制技术,初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950之类也开始提供ACL的支持。只不过支持的特性不是那么完善而已。在其它厂商的路由器或多层交换机上也提供类似的技术,不过名称和配置方式都可能有细微的差别。本文所有的配置实例均基于Cisco IOS 的ACL进行编写。 基本原理:ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。 功能:网络中的节点资源节点和用户节点两大类,其中资源节点提供服务或数据,用户节点访问资源节点所提供的服务与数据。ACL的主要功能就是一方面保护资源节点,阻止非法用户对资源节点的访问,另一方面限制特定的用户节点所能具备的访问权限。 配置ACL的基本原则:在实施ACL的过程中,应当遵循如下两个基本原则: u 最小特权原则:只给受控对象完成任务所必须的最小的权限 u 最靠近受控对象原则:所有的网络层访问权限控制 局限性:由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。因此,要达到end to end的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

访问控制列表练习----扩展访问控制列表 R1#configure R1(config)#intloo 1 R1(config-if)#ip add 1.1.1.1 255.255.255.0 R1(config-if)#no shutdown R1(config-if)# intfa 0/0 R1(config-if)#ip add 12.12.12.1 255.0.0.0 R1(config-if)#no shutdown R1(config-if)#do show ipint b R1(config-if)# R1(config)#ip route 23.0.0.0 255.0.0.0 fa0/0 R1(config)#ip route 3.3.3.0 255.255.255.0 fa0/0 R1(config)#ip route 100.100.100.0 255.255.255.0 fa0/0 R1(config)#exit R1#show ip route

R2#configure R2(config)#intfa 0/0 R2(config-if)#ip add 12.12.12.2 255.0.0.0 R2(config-if)#no shutdown R2(config-if)# intfa 0/1 R2(config-if)#ip add 23.23.23.1 255.0.0.0 R2(config-if)#no shutdown R2(config-if)#do show ipint b R2(config-if)# R2(config)#ip route 1.1.1.0 255.255.255.0 fa0/0 R2(config)#ip route 3.3.3.0 255.255.255.0 fa0/1 R2(config)#ip route 100.100.100.0 255.255.255.0 fa0/1 R2(config)#exit

思科Cisco路由器access-list访问控制列表命令详解 Post by mrchen, 2010-07-25, Views: 原创文章如转载,请注明:转载自冠威博客 [ https://www.doczj.com/doc/9b12850285.html,/ ] 本文链接地址: https://www.doczj.com/doc/9b12850285.html,/post/Cisconetwork/07/Cisco-access-list.html CISCO路由器中的access-list(访问列表)最基本的有两种,分别是标准访问列表和扩展访问列表,二者的区别主要是前者是基于目标地址的数据包过滤,而后者是基于目标地址、源地址和网络协议及其端口的数据包过滤。 标准型IP访问列表的格式 ---- 标准型IP访问列表的格式如下: ---- access-list[list number][permit|deny][source address][address][wildcard mask][log] ---- 下面解释一下标准型IP访问列表的关键字和参数。首先,在access和list 这2个关键字之间必须有一个连字符"-"; 一、list nubmer参数 list number的范围在0~99之间,这表明该access-list语句是一个普通的标准型IP访问列表语句。因为对于Cisco IOS,在0~99之间的数字指示出该访问列表和IP协议有关,所以list number参数具有双重功能: (1)定义访问列表的操作协议; (2)通知IOS在处理access-list语句时,把相同的list number参数作为同一实体对待。正如本文在后面所讨论的,扩展型IP访问列表也是通过list number(范围是100~199之间的数字)而表现其特点的。因此,当运用访问列表时,还需要补充如下重要的规则: 在需要创建访问列表的时候,需要选择适当的list number参数。 二、permit|deny 允许/拒绝数据包通过 ---- 在标准型IP访问列表中,使用permit语句可以使得和访问列表项目匹配的数据包通过接口,而deny语句可以在接口过滤掉和访问列表项目匹配的数据包。

第一节TCP/IP传输层与应用层TCP/IP OSI TCP/IP:网络访问层协议 1~3章 第7 章

TCP/IP:互联网络层协议 5~6章 Internet层的功能 10.20.30.2/24172.16.1.2/24172.31.255.2/24 ●互联网络层给每个网络的每台网络设备和主机配置所属的IP地址,实现逻辑寻址。 ●能够建立网络与网络、主机与主机之间的连通性,但不保证数据传输的可靠性。

TCP/IP:传输层协议 ●传输控制协议(TCP) ?面向连接,每传输一个数 据分段,都建立一个连接 ?可靠的传输 ●用户数据报协议(UDP) ?无连接,将数据分段发送 出去后不确认对方是否已接 收到 ?不可靠,需要应用层协议 提供可靠性 TCP 与UDP 协议 ●TCP与UDP协议使用端口号来区分主机上同一时间的不同会话。 ●TCP端口号范围为:0~65535 ●UDP端口号范围为:0~65535 ●传输层提供从源主机到目的主机的传输服务,在网络端点之间建立逻辑连接。 ●传输层TCP协议能够实现数据传输的可靠性。 ●传输层能够实现数据传输时的流控制。

主机之间的多会话 ●一台服务器可能提供多种服务,如Web和FTP ,在传输层用端口来区分每个应用服务。 ●客户端也需要向多个目的发送不同的数据连接,使用端口区分每个连接。 ●服务器使用知名端口号0~1023 提供服务。 ●客户端使用高于1023的随机端口号作为源端口对外发起数据连接请求,并为每一个连接分配不

TCP/IP:应用层协议 ●Web服务: HTTP ---TCP 80 号端口 ●文件传输服务: FTP ---TCP 20、21 号端口 TFTP ---UDP 69 号端口 ●电子邮件服务: SMTP ---TCP 25 号端口 POP3 ---TCP 110 号端口 IMAP4 ---TCP 143 号端口 ●域名服务: DNS ---TCP、UDP 53 号端口 ●远程登录: Telnet ---TCP 23 号端口 SSH ---TCP 22 号端口 ●网络管理: SNMP ---UDP 161 号端口 第二节访问控制列表 ?问题1 能否实现以下限制:除了老板以外,其他员工只能访问互联网Web、FTP和电子邮件等常用服务,拒绝BT、电驴、在线电影、网 络游戏甚至QQ、MSN等与工作 无关的数据。

华为交换机ACL控制列表设置

交换机配置(三)ACL基本配置 1,二层ACL . 组网需求: 通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303报文的过滤。该主机从GigabitEthernet0/1接入。 .配置步骤: (1)定义时间段 # 定义8:00至18:00的周期时间段。[Quidway] time-range huawei 8:00 to 18:00 daily (2)定义源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303的ACL # 进入基于名字的二层访问控制列表视图,命名为traffic-of-link。 [Quidway] acl name traffic-of-link link # 定义源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303的流分类规则。 [Quidway-acl-link-traffic-of-link] rule 1 deny ingress 00e0-fc01-0101 0-0-0 egress

00e0-fc01-0303 0-0-0 time-range huawei (3)激活ACL。 # 将traffic-of-link的ACL激活。[Quidway-GigabitEthernet0/1] packet-filter link-group traffic-of-link 2 三层ACL a)基本访问控制列表配置案例 . 组网需求: 通过基本访问控制列表,实现在每天8:00~18:00时间段内对源IP为10.1.1.1主机发出报文的过滤。该主机从GigabitEthernet0/1接入。.配置步骤: (1)定义时间段 # 定义8:00至18:00的周期时间段。[Quidway] time-range huawei 8:00 to 18:00 daily (2)定义源IP为10.1.1.1的ACL # 进入基于名字的基本访问控制列表视图,命名为traffic-of-host。 [Quidway] acl name traffic-of-host basic # 定义源IP为10.1.1.1的访问规则。[Quidway-acl-basic-traffic-of-host] rule 1 deny

CISCO ACL配置详解 什么是ACL? 访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。 访问控制列表的原理 对路由器接口来说有两个方向 出:已经经路由器的处理,正离开路由器接口的数据包 入:已经到达路由器接口的数据包,将被路由器处理。 匹配顺序为:"自上而下,依次匹配".默认为拒绝 访问控制列表的类型 标准访问控制列表:一般应用在out出站接口。建议配置在离目标端最近的路由上扩展访问控制列表:配置在离源端最近的路由上,一般应用在入站in方向 命名访问控制列表:允许在标准和扩展访问列表中使用名称代替表号 访问控制列表使用原则 1、最小特权原则 只给受控对象完成任务所必须的最小的权限。也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。 2、最靠近受控对象原则 所有的网络层访问权限控制。也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。 3、默认丢弃原则 在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不

符合条件的数据包。这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。 由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。 一、标准访问列表 访问控制列表ACL分很多种,不同场合应用不同种类的ACL.其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用访问控制列表号1到99来创建相应的ACL. 它的具体格式: access-list access-list-number [permit | deny ] [sourceaddress][wildcard-mask] access-list-number 为1-99 或者1300-1999之间的数字,这个是访问列表号。 例如:access-list 10 deny host 192.168.1.1这句命令是将所有来自192.168.1.1地址的数据包丢弃。 当然我们也可以用网段来表示,对某个网段进行过滤。命令如下:access-list 10 deny 192.168.1.0 0.0.0.255 通过上面的配置将来自192.168.1.0/24的所有计算机数据包进行过滤丢弃。为什么后头的子网掩码表示的是0.0.0.255呢?这是因为CISCO规定在ACL中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的子网掩码为255.255.255.0. 小提示:对于标准访问控制列表来说,默认的命令是HOST,也就是说access-list 10 deny 192.168.1.1表示的是拒绝192.168.1.1这台主机数据包通讯,可以省去我们输入host命令。 标准访问列表配置实例: R1(config)#access-list 10 deny 192.168.2.0 0.0.0.255 R1(config)#access-list 10 permit any R1(config)#int fa0/0.1 R1(config-subif)#ip access-group 10 out

石河子大学信息科学与技术学院 网络工程实验报告 课题名称:配置实现访问控制列表ACL 学生姓名: 学号: 学院:信息科学与技术学院专业年级: 指导教师: 完成日期:2014年4月25日

一、实验目的 1、熟练掌握2种访问控制列表的配置实现技术,特别掌握扩展ACL的配置方法。 2、掌握使用show access-list,show access-lists和show ip interface [接口名]等命令对路由器ACL列表是否创建及其内容的各种查看和跟踪方法。 3、能按要求利用Cisco Packet Tracer V5.00 模拟配置工具绘制出本实验的 网络拓扑图,并能实现拓扑的物理连接 4、熟悉2种ACL的配置方法及基本操作步骤,掌握在存根网络中利用ACL将路由器配置为包过滤防火墙的方法 二、实验环境 PC机一台,并安装PACKET TRACER 5.0或以上版本 三、实验步骤 1、本实验的拓扑,如图所示:

2,PC0~PC2,server0,server1的IP配置: Step2:配置PC0的IP、子网掩码、默认网关、DNS 4项基本参数;(PC0: 1.1.1.100 255.255.255.0 GW: 1.1.1.3 DNS: 2.2.2.200) Step3:配置PC1的IP、子网掩码、默认网关、DNS 4项基本参数;(PC1: 1.1.1.200 255.255.255.0 GW: 1.1.1.3 DNS: 2.2.2.200) Step4:配置PC2的IP、子网掩码、默认网关、DNS 4项基本参数;(PC2: 2.2.2.100 255.255.255.0 GW: 2.2.2.1 DNS: 2.2.2.200) Step5:配置Server-PT Server0的IP、子网掩码、默认网关3项基本参数;(Server0: 2.2.2.200 255.255.255.0 GW: 2.2.2.1) Step6:配置Server-PT Server1的IP、子网掩码、默认网关3项基本参数;(Server0: 4.4.4.100 255.255.255.0 GW: 4.4.4.1)

ACL的使用 ACL的处理过程: 1.它是判断语句,只有两种结果,要么是拒绝(deny),要么是允许(permit) 2.语句顺序 按照由上而下的顺序处理列表中的语句 3. 语句排序 处理时,不匹配规则就一直向下查找,一旦某条语句匹配,后续语句不再处理。 4.隐含拒绝 如果所有语句执行完毕没有匹配条目默认丢弃数据包,在控制列表的末尾有一条默认拒绝所有的语句,是隐藏的(deny) 要点: 1.ACL能执行两个操作:允许或拒绝。语句自上而下执行。一旦发现匹配,后续语句就不再进行处理---因此先后顺序很重要。如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。 2.如果在语句结尾增加deny any的话可以看到拒绝记录 3.Cisco ACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。 示例: 编号方式 标准的ACL使用1 ~ 99以及1300~1999之间的数字作为表号,扩展的ACL使用100 ~ 199以及2000~2699之间的数字作为表号 一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。) 允许172.17.31.222通过,其他主机禁止 Cisco-3750(config)#access-list 1(策略编号)(1-99、1300-1999)permit host 172.17.31.222 禁止172.17.31.222通过,其他主机允许 Cisco-3750(config)#access-list 1 deny host 172.17.31.222 Cisco-3750(config)#access-list 1 permit any 允许172.17.31.0/24通过,其他主机禁止 Cisco-3750(config)#access-list 1 permit 172.17.31.0 0.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255) 禁止172.17.31.0/24通过,其他主机允许 Cisco-3750(config)#access-list 1 deny 172.17.31.0 0.0.0.254 Cisco-3750(config)#access-list 1 permit any 二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。例如,网络管理员如果希望做到“允许外来的Web通信流量通过,拒绝外来的FTP和Telnet等通信流量”,那么,他可以使用扩展ACL来达到目的,标准ACL不能控制这么精确。) 允许172.17.31.222访问任何主机80端口,其他主机禁止 Cisco-3750(config)#access-list 100 permit tcp host 172.17.31.222(源)any(目标)eq www

A C L知识点详解 -标准化文件发布号:(9556-EUATWK-MWUB-WUNN-INNUL-DDQTY-KII

第一节TCP/IP传输层与应用层TCP/IP OSI TCP/IP:网络访问层协议 1~3章 第7 章

TCP/IP:互联网络层协议 5~6章 Internet层的功能 10.20.30.2/24172.16.1.2/24172.31.255.2/24 ●互联网络层给每个网络的每台网络设备和主机配置所属的IP地址,实现逻辑寻址。 ●能够建立网络与网络、主机与主机之间的连通性,但不保证数据传输的可靠性。

TCP/IP:传输层协议 ●传输控制协议(TCP) ?面向连接,每传输一个数 据分段,都建立一个连接 ?可靠的传输 ●用户数据报协议(UDP) ?无连接,将数据分段发送 出去后不确认对方是否已接 收到 ?不可靠,需要应用层协议 提供可靠性 TCP 与UDP 协议 ●TCP与UDP协议使用端口号来区分主机上同一时间的不同会话。 ●TCP端口号范围为:0~65535 ●UDP端口号范围为:0~65535 ●传输层提供从源主机到目的主机的传输服务,在网络端点之间建立逻辑连接。 ●传输层TCP协议能够实现数据传输的可靠性。 ●传输层能够实现数据传输时的流控制。

主机之间的多会话 ●一台服务器可能提供多种服务,如Web和FTP ,在传输层用端口来区分每个应用服务。 ●客户端也需要向多个目的发送不同的数据连接,使用端口区分每个连接。 ●服务器使用知名端口号0~1023 提供服务。 ●客户端使用高于1023的随机端口号作为源端口对外发起数据连接请求,并为每一个连接分配不

H3C交换机典型(ACL)访问控制列表配置实例 一、组网需求: 2.要求配置高级访问控制列表,禁止研发部门与技术支援部门之间互访,并限制研发部门在上班时间8:00至18:00访问工资查询服务器; 三、配置步骤: H3C 3600 5600 5100系列交换机典型访问控制列表配置 共用配置 1.根据组网图,创建四个vlan,对应加入各个端口

需求1配置(基本ACL配置) 1.进入2000号的基本访问控制列表视图 [H3C-GigabitEthernet1/0/1] acl number 2000 3.在接口上应用2000号ACL 需求2 1.进入 [H3C] 2 3 4 [H3C-GigabitEthernet1/0/2] packet-filter inbound ip-group 3000 需求3配置(二层ACL配置) 1.进入4000号的二层访问控制列表视图 [H3C] acl number 4000 2.定义访问规则过滤源MAC为00e0-fc01-0101的报文 [H3C-acl-ethernetframe-4000] rule 1 deny source 00e0-fc01-0101 ffff-ffff-ffff time-range Huawei

A公司的某位可怜的网管目前就面临了一堆这样的问题。A公司建设了一个企业网,并通过一台路由器接入到互联网。在网络核心使用一台基于IOS的多层交换机,所有的二层交换机也为可管理的基于IOS的交换机,在公司内部使用了VLAN技术,按照功能的不同分为了6个VLAN。分别是网络设备与网管(VLAN1,10.1.1.0/24)、内部服务器(VLAN2)、Internet 连接(VLAN3)、财务部(VLAN4)、市场部(VLAN5)、研发部门(VLAN6),出口路由器上Fa0/0接公司内部网,通过s0/0连接到Internet。每个网段的三层设备(也就是客户机上的缺省网关)地址都从高位向下分配,所有的其它节点地址均从低位向上分配。该网络的拓朴如下图所示: 自从网络建成后麻烦就一直没断过,一会儿有人试图登录网络设备要捣乱;一会儿领导又在抱怨说互联网开通后,员工成天就知道泡网;一会儿财务的人又说研发部门的员工看了不该看的数据。这些抱怨都找这位可怜的网管,搞得他头都大了。那有什么办法能够解决这些问题呢?答案就是使用网络层的访问限制控制技术――访问控制列表(下文简称ACL)。 那么,什么是ACL呢?ACL是种什么样的技术,它能做什么,又存在一些什么样的局限性呢? ACL的基本原理、功能与局限性 网络中常说的ACL是Cisco IOS所提供的一种访问控制技术,初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950之类也开始提供ACL的支持。只不过支持的特性不是那么完善而已。在其它厂商的路由器或多层交换机上也提供类似的技术,不过名称和配置方式都可能有细微的差别。本文所有的配置实例均基于Cisco IOS的ACL进行编写。 基本原理:ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。 功能:网络中的节点资源节点和用户节点两大类,其中资源节点提供服务或数据,用户节点访问资源节点所提供的服务与数据。ACL的主要功能就是一方面保护资源节点,阻止非法用户对资源节点的访问,另一方面限制特定的用户节点所能具备的访问权限。 配置ACL的基本原则:在实施ACL的过程中,应当遵循如下两个基本原则: 最小特权原则:只给受控对象完成任务所必须的最小的权限 最靠近受控对象原则:所有的网络层访问权限控制 局限性:由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。因此,要达到end to end的权限控制目的,需要和系统级及应

详解cisco访问控制列表ACL 一:访问控制列表概述 〃访问控制列表(ACL)是应用在路由器接口的指令列表。这些指令列表用来告诉路由器哪些数据包可以通过,哪些数据包需要拒绝。 〃工作原理:它读取第三及第四层包头中的信息,如源地址、目的地址、源端口、目的端口等。根据预先设定好的规则对包进行过滤,从而达到访问控制的目的。 〃实际应用:阻止某个网段访问服务器。 阻止A网段访问B网段,但B网段可以访问A网段。 禁止某些端口进入网络,可达到安全性。 二:标准ACL 〃标准访问控制列表只检查被路由器路由的数据包的源地址。若使用标准访问控制列表禁用某网段,则该网段下所有主机以及所有协议都被禁止。如禁止了A网段,则A网段下所有的主机都不能访问服务器,而B网段下的主机却可以。 用1----99之间数字作为表号 一般用于局域网,所以最好把标准ACL应用在离目的地址最近的地方。 〃标准ACL的配置: router(config)#access-list表号 deny(禁止)网段/IP地址反掩码 ********禁止某各网段或某个IP router(config)#access-list表号 permit(允许) any 注:默认情况下所有的网络被设置为禁止,所以应该放行其他的网段。 router(config)#interface 接口 ******进入想要应用此ACL的接口(因为访问控制列表只能应用在接口模式下)

router(config-if)#ip access-group表号 out/in ***** 设置在此接口下为OUT或为IN 其中router(config)#access-list 10 deny 192.168.0.1 0.0.0.0 = router(config)#access-list 10 deny host 192.168.0.1 router(config)#access-list 10 deny 0.0.0.0 255.255.255.255 = router(config)#access-list 10 deny any router#show access-lists ******查看访问控制列表。 〃标准访问控制列表的工作原理。 (每当数据进入路由器的每口接口下,都会进行以下进程。) 注:当配置访问控制列表时,顺序很重要。要确保按照从具体到普遍的次序来排列条目。

ACL访问控制列表 Acl通常有两种,一种为标准的,一种有扩展的。 H3C标准ACL的序号为2000-2999 扩展的ACL序号为3000-3999 [RT1]firewall enable --开启防火墙功能 [RT1]acl num 2000 --写标准的ACL。(2000-2999) [RT1-acl-basic-2000]rule 0 deny source 1.1.1.0 0.0.0.255 --匹配源地址 [RT1-GigabitEthernet0/0/0]firewall packet-filter 2000 inbound --在入接口调用 [RT2]ip route-static 0.0.0.0 0.0.0.0 12.1.1.1 --加个默认路由,保证包能回来。 接下来我们更改ACL的写法,达到同样的目的! 首先将firewall默认的最后一条语句改为deny. [RT1]firewall default deny [RT1]acl num 2000 [RT1-acl-basic-2000]rule permit source 2.2.2.10 0 [RT1-acl-basic-2000]int g0/0/2 [RT1-GigabitEthernet0/0/2]firewall packet-filter 2000 outbound 因为acl的匹配原则为从上到下依次匹配,匹配到了就执行选项,deny或者是permit。在ACL,最后有一条隐含的语句。默认是permit any。可以更改!

下面写ACL,要求达到PC2可以Ping通R2。但是R2不能Ping通PC2。这个就需要运行扩展的ACL。 [RT1]acl number 3000 [RT1-acl-adv-3000]rule 0 deny icmp icmp-type echo source 12.1.1.2 0 destination 2.2.2.10 0 [RT1-acl-adv-3000]int g0/0/2 [RT1-GigabitEthernet0/0/2]firewall packet-filter 3000 inbound 验证一下实验结果; 要求,R1可以telnet到R3上,但是R1不能够Ping通R3。 R2: [RT2]firewall enable [RT2]acl num 3000 [RT2-acl-adv-3000]rule 0 permit tcp source 12.1.1.1 0 destination 23.2.2.3 0 destination-port eq 23 [RT2-acl-adv-3000]rule 5 deny icmp source 12.1.1.1 0 destination 23.2.2.3 0 [RT2-acl-adv-3000]int g0/0/1 [RT2-GigabitEthernet0/0/1]firewall packet-filter 3000 outbound 接下来在R3上开启telnet服务 [RT3]telnet server enable % Start Telnet server [RT3]user-interface vty 0 3 [RT3-ui-vty0-3]authentication-mode none [RT3-ui-vty0-3]quit

C i s c o访问控制列表 内部编号:(YUUT-TBBY-MMUT-URRUY-UOOY-DBUYI-0128)

cisco路由器配置ACL详解 如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。 如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。 实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。今天我们就为大家简单介绍访问控制列表在CISCO路由交换上的配置方法与命令。 什么是ACL? 访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。 访问控制列表使用原则 由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。 1、最小特权原则 只给受控对象完成任务所必须的最小的权限。也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则 所有的层访问权限控制。也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。 3、默认丢弃原则 在路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。 由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。 分类: 标准访问控制列表 扩展访问控制列表 基于名称的访问控制列表 反向访问控制列表 基于时间的访问控制列表 标准访问列表: 访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL

实验报告如有雷同,雷同各方当次实验成绩均以0分计。 警示 2.当次小组成员成绩只计学号、姓名登录在下表中的。 3.在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。 4.实验报告文件以PDF格式提交。 【实验题目】访问控制列表(ACL)实验。 【实验目的】 1.掌握标准访问列表规则及配置。 2.掌握扩展访问列表规则及配置。 3. 了解标准访问列表和扩展访问列表的区别。 【实验内容】 完成教材实例5-4(P190),请写出步骤0安装与建立,的步骤,并完成P192~P193的测试要求。 【实验要求】 重要信息信息需给出截图,注意实验步骤的前后对比。 【实验记录】(如有实验拓扑请自行画出) 【实验拓扑】 本实验的拓扑图结构如下图: 【实验设备】 路由器一台,PC 5台(其中两台作为和)。 【实验原理】 基于时间的ACL是在各种ACL规则(标准ACL、扩展ACL等)后面应用时间段选 项(time-range)以实现基于时间段的访问控制。当ACL规则应用了时间段后,只有在 此时间范围内规则才能生效。此外,只有配置了时间段的规则才会在指定的时间段内生 效,其他未引用时间段的规则将不受影响。 要基于时间的ACL一生效,一般需要下面的配置步骤。 (1)定义时间段及时间范围。 (2)ACL自身的配置,即将详细的规则添加到ACL中。 (3)应用ACL,将设置好的ACL添加到相应的端口中。 【实验步骤】

步骤0: (1)配置3台PC(PC1、PC2和Manager)的IP地址、掩码、网关。(2)检查PC与服务器的连通性如何? PC与服务器无法连通,因为还未安装和和配置路由器。 (3)在服务器上安装和。需至少创建一个用户名和口令。 我们选择Serv-U,下载安装后见如下界面。 先新建域:

详解路由器配置A C L 控制列表 文件编码(008-TTIG-UTITD-GKBTT-PUUTI-WYTUI-8256)

如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。 如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。 实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。今天我们就为大家简单介绍访问控制列表在CISCO路由交换设备上的配置方法与命令。 什么是A C L? 访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供A C L的支持了。 访问控制列表使用原则

由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。 1、最小特权原则 只给受控对象完成任务所必须的最小的权限。也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。 2、最靠近受控对象原则 所有的网络层访问权限控制。也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的A C L语句。 3、默认丢弃原则 在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。