CA认证的流程和原理

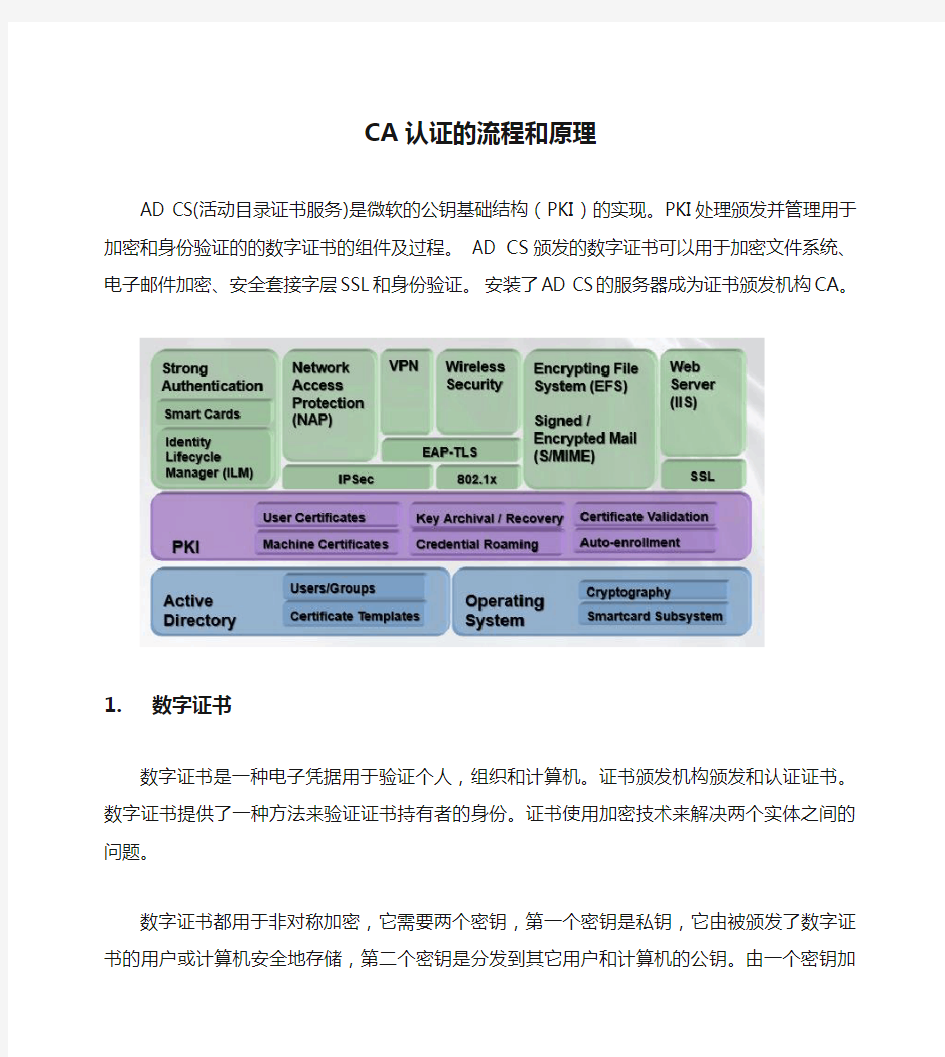

AD CS(活动目录证书服务)是微软的公钥基础结构(PKI)的实现。PKI处理颁发并管理用于加密和身份验证的的数字证书的组件及过程。 AD CS颁发的数字证书可以用于加密文件系统、电子邮

件加密、安全套接字层SSL和身份验证。安装了AD CS的服务器成为证书颁发机构CA。

1.数字证书

数字证书是一种电子凭据用于验证个人,组织和计算机。证书颁发机构颁发和认证证书。数

字证书提供了一种方法来验证证书持有者的身份。证书使用加密技术来解决两个实体之间的问题。

数字证书都用于非对称加密,它需要两个密钥,第一个密钥是私钥,它由被颁发了数字证书

的用户或计算机安全地存储,第二个密钥是分发到其它用户和计算机的公钥。由一个密钥加密的

数据只能由另一个密钥解密。这种关系确保对加密数据的保护。

一张证书包含下面的数据:

1. 公用密钥证书主题的公钥和私钥对。这样可以使用证书来验证拥有私钥的个人或计算机

的标识。例如,一台web服务器的数字证书包括web服务器的主机名和IP地址

2. 有关申请证书的使用者的信息

3. 有关CA颁发证书的详细信息,包括证书有效性的信息,包括如何使用证书以及它的有

效期。例如,可能限制一个证书只用于加密文件系统,证书只在特定时间期有效,通常是两年或更短,证书过期之后就不能再使用它了。

Enhanced Key Usage是证书的一个可选的扩展属性,这个属性包含一个目标标识符(OID),用于应用程序或者服务。每个OID是一个独特的数字序列。

Key Usage: 证书允许主体执行特定任务。为了帮助控制证书在其预定的目的以外的使用,限制自动放置在证书。密钥用法(Key Usage)就是一个限制方法来决定一个证书可以被用来干什么。它允许管理员颁发证书,它只能用于特定任务或用于更广泛的功能。如果没有指定密钥用法,证书可以用于任何目的。

对于签名, key usage可以有下列一个或者多个用途:

1. 数字签名

2. 签名一种起源的证据

3. 证书签名

4. CRL签名

2.CA证书颁发机构

CA是向用户和计算机颁发数字证书的PKI组件,当组织实现数字证书时,他们必须考虑是使用AD CS还是一个外部CA来实现。内部CA的主要优点是成本,对于颁发的每个证书都没有额外成本。而如果使用外部CA(三方CA),每个颁发的证书都有一定费用。

CA的主要作用如下:

1.验证证书请求者的身份:当一张证书颁发给一个用户、计算机或者服务的时候,CA会验

证请求者身份来确保证书只办法给正确的用户或机器

2.将证书办法给用户和计算机

3.管理证书吊销情况:CA会定期发布CRL,CRL包含证书的序列号以及被吊销的情况。

3.请求和颁发证书的过程

用户、计算机和服务请求和接收来自CA的证书。请求和接收证书的过程被称为注册。通常,

用户或计算机启动注册通过提供独特的信息,如电子邮件地址或通用名称,和一个新生成的公钥。在产生证书之前CA使用此信息来验证用户的身份。

1.生成密钥对。申请人生成一个公钥和私钥对,或被组织的权威指定一个密钥对。申请人将密钥对存放在本地存储的磁盘上或如智能卡的硬件设备

2.申请人提供请求的证书模板所需的证书信息请求,并将它发送到CA。证书请求包括公共和私人密钥对的公钥生成请求的计算机

3.证书管理器检查证书请求验证信息。基于这些信息,证书管理器颁发证书或拒绝证书请求4. CA创建并颁发证书给请求者。由CA签名证书,以防止修改,包括请求者的身份信息和提交的公共密钥作为颁发的证书的属性。

4.证书链

链建立是建立信任链的过程或者证书路径,从最终证书以及安全实体信任的根证书。

证书链的建立将会通过检查从最终证书到根CA的每个证书路径。会从中级证书颁发机构存储区,受信任的根证书颁发机构存储区,或从一个证书的AIA属性中指定的URL中检索证书。如果加密应用程序接口发现一个路径中的证书有问题,或者如果它找不到证书,证书路径是会作为一个不受信任的证书路径丢弃。

证书链引擎生成所有可能的证书链。然后整个的证书链就生成了并按照链的质量排序。对于给定的最终的质量最好的证书链作为默认的链返回给调用应用程序。每个链都是通过结合证书存储的证书和发布的URL位置的证书。链中的每个证书分配一个状态代码。状态代码指示证书是否符合下面的条件:

1.签名是否有效

2.时间是否合法

3.证书是否过期

4.证书是否已经被吊销

5.时间嵌套

6.证书上的其他限制

每个状态代码都有一个分配给它的优先级。例如,过期的证书具有更高的优先级比吊销的证书。这是因为过期的证书不检查吊销状态。证书链中的所有证书都会被检查是否吊销。不管是什么过程来检查证书的合法性,只要证书链中的状态检查失败,这个证书链就会被拒绝。

对链中的每个证书,证书链引擎必须选择一个颁发CA的证书。这一过程被称为验证路径,重复验证直到达到一个自签名证书(通常,这是根CA证书)。加密应用程序接口对待根证书作为绝对信任的信任。

5.Certificate Service组件的工作原理

CA服务包括如下组件以及功能,请参考:

Client Module: 负责提交证书申请

Certificate Services Engine:负责处理证书申请请求,负责创建和颁发证书给有效的申请者Policy module: 负责验证请求者是否有权获得证书

CryptoAPI and cryptographic service providers:负责创建私钥并分发给申请者的受保护的证书存储exit module:负责分发证书给有效的客户端,在网页、公共文件夹、AD中发布证书,负责向AD 中定期发布CRLs

CryptoAPI:负责管理所有加密操作的私钥

certificates database:负责存储所有的证书交易以及审计

CA服务所使用的协议有DCOM和LDAP

DCOM:用来进行证书注册

LDAP:用来进行域AD之间的交互

证书创建的过程如下:

This process applies to most common PKCS #10 requests or Certificate Management protocol using CMS requests.

1.When a user initiates a certificate request, Enrollment Control (Xenroll.dll) uses a

cryptographic service provider (CSP) on the client’s computer to generate a public key and private key pair for the user. 当用户初始化证书请求的时候,CSP会创建出一个公钥和私钥对。

2.After a key pair has been generated, Xenroll builds a certificate request based on a certificate

template. 密钥对创建之后,会基于模板创建出一个证书请求

3.The user’s public key is sent with the user’s identifying information to the Certificate

Services engine. 用户的公钥以及身份信息会被发送给证书服务引擎

4.Meanwhile, a copy of the request is placed in the request folder for the requester. In the case

of a user, this folder is:同时,在本地保存一份请求

C:\Documents and Settings\username\Application

Data\Microsoft\SystemCertificates\Request\

5.The CA authenticates the user. CA需要对用户进行验证

6.The Certificate Services engine passes the request to the policy module, which might perform

an additional access check by querying Active Directory or another reliable source such as IIS.证书服务引擎将请求发送给policy module, policy module负责到AD中请求进行检查。

7.The policy module also checks the registry for a list of certificate templates for the CA. The

policy module checks the list for version numbers to verify that it has the most recent

versions of all certificate templates. If the request references a more recent version of the certificate template than is currently available, the request fails. Policy module负责检查证书模板中的注册表信息。

8.If the access check is successful, the Certificate Services engine creates a new row in the

Request and Certificates table of the certificates database. A request ID is entered into the database to help track the request.访问检查成功之后,请求号被存储在数据库中

9.Additional attributes of the certificate request, such as the extensions associated with the

request, are entered into the appropriate fields in the database.证书的其它相关属性被写入CA的数据库中

10.The Certificate Services engine validates the digital signature used to sign the certificate

request. This validation process involves comparing all the certificates in the chain leading up to the root CA to a reliable source, such as Active Directory or IIS. This validation

process also involves confirming that none of the certificates in the chain has been revoked.

验证数字证书,检查证书链

11.The policy module applies a certificate template to fill out the data associated with the

request. This process adds information such as usage restrictions and validity periods, as well as subject name format, to the data in the original request. Some of this data is fixed and therefore copied directly from the template, some comes from the certificate request, and some is constructed on a per user basis (concatenating the friendly name of the user into common name format, for example).

Note

o When a certificate is being renewed, data that is not being modified is simply reused.

12.If a certificate template has been set to pending, an administrator must verify related

information in the request — such as the identity of the requester — which is not controlled by the policy module.检查证书模板

13.The policy module returns the request to the Certificate Services engine, noting whether the

request should be issued, should be denied, or is pending. 检查该证书是否应该被颁发

14.If the request has been approved, the Certificate Services engine constructs the certificate

with the appropriate subject, validity period, and extensions.如果请求被批准,则将相关的信息放置在证书中生成一张证书

15.The Certificate Services engine encodes, signs, and validates the certificate from information

in the database to verify that the certificate is valid for the entire certificate chain and all defined purposes, and performs another revocation check before it issues the certificate.

16.The issued certificate is sent to the exit module, which saves the certificate to the certificates

database and, depending on the template configuration, publishes it to the directory service.

Note

o If this is a local forest, the certificate is published to the user object. If this is a forest trust, the certificate is published to the contact object.

17.The exit module constructs and signs a response, which is returned to Xenroll.dll on the

client. This response can include:

o A CMS response.

o A certificate BLOB.

o A message indicating whether the certificate request has been approved, has been denied, or is pending.

o An error message.

o Request ID.

Xenroll places the certificate in the following folder:

C:\Documents and Settings\username\Application

Data\Microsoft\SystemCertificates\My\Certificates

详细的过程请参考官方文档:

How Certificate Services Works

https://https://www.doczj.com/doc/837151789.html,/en-us/library/cc783853(v=ws.10).aspx

Windows Server 2012R2 CA的部署过程

在域环境中,企业Ca的安装还是比较简单的,基本不需要手动配置,在Windows server 2012上略有不同,需要先安装,在配置。

首先打开服务器管理器,选择“添加角色和功能”,如图。

在选择角色服务界面,勾选“证书颁发机构“。

安装向导完成后,还需要后续进入Ca的配置向导,这是和Windows 2008之前的Ca安装不同的地方(在Windows 2008之前,Ca的安装和配置均在一个向导里),如图。

设置类型保持默认为企业Ca,如图。

CA类型保持默认为根Ca,如图。

在指定私钥类型界面,保持默认,如图。

在指定加密选项界面,保持默认,如图。

在指定Ca名称界面,保持默认,如图。

在指定Ca的有效期界面,保持默认,如图。

在指定Ca数据库位置界面,保持默认,如图。

在摘要界面,确认设置没有问题后,选择“配置”,如图。

配置完成后,如图所示。

另外Ca安装成功之后,为了简化管理,我们还可以配置一下Ca根证书的自动颁发。打开组策略管理工具,右击编辑默认的域策略,如图。

展开到自动证书申请设置,如图。

进入自动证书申请设置向导,如图。

选择证书默认为计算机,如图。

完成自动证书申请设置,如图。

参考链接:

Active Directory Certificate Services (AD CS) Overview

https://www.doczj.com/doc/837151789.html,/wiki/contents/articles/1137.active-directory-certificate-services-ad-cs-overview.aspx

Active Directory Certificate Services

https://www.doczj.com/doc/837151789.html,/en-us/library/cc770357(v=ws.10).aspx

How Certificate Services Works

https://https://www.doczj.com/doc/837151789.html,/en-us/library/cc783853(v=ws.10).aspx

How Certificates Work

https://www.doczj.com/doc/837151789.html,/en-us/library/cc776447(WS.10,printer).aspx

https://https://www.doczj.com/doc/837151789.html,/en-us/library/cc758348(v=ws.10).aspx

https://https://www.doczj.com/doc/837151789.html,/en-us/library/cc737264(v=ws.10).aspx

CA认证技术的实践与应用 1.CA认证机构 所谓认证中心,也称为数字证书认证中心,英文为CertificationAu鄄thority,简称CA。是基于国际互联网平台建立的一个公正、独立、有权威性、广受信赖的组织机构,主要负责数字证书的发行、管理及认证服务,以保证网上业务安全可靠地进行。 一般而言,CA认证体系由证书审批部门和证书操作部门组成。证书审批部门(registryauthority.RA)作为电子商务交易中受信任的第三方,承担公钥的合法性检验的责任。它负责对证书申请者进行资格审查,决定申请者是否有资格获得证书,并承担为不符合资格的证书申请者发放证书所引起的一切后果,因此审核部门应由能够承担这些责任的机构负责。证书操作部门(certificateprocessor.CP)为已授权的申请者制作、发放和管理证书。并承担因操作不当所产生的一切后果。 包括失密和为没有获得授权者发放证书等。它可以由审核部门自己担任,也可委托第三方担任。一般CA认证中心具有六项基本功能:证书发放功能,证书查询功能,证书更新功能,证书吊销功能,制定相关政策功能,保护数字证书安全功能。 (二)我国CA认证机构的现状与发展 电子商务、电子政务对网络安全的要求,不仅推动着互联网交易秩序和交易环境的建设,同时也带来了巨大的商业利润。从1999年8月3日成立的我国第一家CA认证中心———中国电信CA安全认证系统起,目前我国已有140多家CA认证机构。 但大都不具备合法身份。从2004年8月8日《中华人民共和国电子签名法》颁布以后,已被信息产业部审批的合法CA机构已有22家。其中一些行业建成了自己的一套CA体系,如中国金融认证中心(CFCA)、中国电信CA安全认证系统(CTCA)等;还有一些地区建立了区域性的CA体系,如北京数字证书认证中心(BJCA)、上海电子商务CA认证中心(SHECA)、广东省电子商务认证中心(CNCA)、云南省电子商务认证中心(CNCA)等。 2.CA认证技术的实践与应用 (1)我国CA市场存在较严重的同质竞争。据信息产业部的不完全统计.目前我国有CA认证机构140多家。并且还有增建的趋势,而国内电子商务市场对CA的需求远远小于这些CA认证机构的供给量。目前,过多的CA认证中心正在拼抢有限的市场规模,由于并不存在完全的不可替代性。

CA数字证书申请与使用指引 一、网上在线申请证书 1、申请人登陆广州市数字证书管理中心服务网站https://www.doczj.com/doc/837151789.html,,进入“机构证书”下的“申办证书”。 2、阅读申请责任书并同意责任书,填写网办应用资料,选择证书使用年限,填写申请人相关资料信息,填写单位(企业)相关资料信息,选择领取证书服务网点,并提交申请。 3、打印申请表、申请责任书各一式三份并加盖单位公章,同时准备单位企业的相关证件。 申请人自证书申请成功起,7-10个工作日后,登陆https://www.doczj.com/doc/837151789.html,查询证书受理状态,如状态为可领取,即可携带相关申请资料与费用前往所选网点领取证书。 二、领取数字证书须提交的资料 1、数字证书申请表(一式三份,加盖公章); 2、数字证书申请责任书(一式三份,加盖公章); 3、组织机构代码证复印件(一式三份,加盖公章); 4、营业执照复印件(一式三份,加盖公章); 5、国税税务登记证复印件(一式三分,加盖公章); 6、经办人有效证件(身份证或护照)复印件(一式三份正反面,加盖公章) 三、数字证书的收费标准: 数字证书收费标准按照省物价局的标准执行,新办数字证书介质工本费200元/个,证书类型为机构和业务的服务年费100元/年/每应用;证书类型为个人的的服务年费80元/年/每应用。 付款方式:现金支付(领取数字证书时缴纳) 四、数字证书驱动下载和安装: 温馨提示:PIN即密码,初始密码统一为“123456”。 1、数字证书驱动程序下载 请登陆:https://www.doczj.com/doc/837151789.html,,点击右上角“下载专区”下载对应的驱动程序(国税),然后选择“数字证书客户端驱动程序” 2、数字证书驱动程序安装 温馨提示:安装驱动程序时,请不要插CA证书,驱动程序安装在默认的路径下,切勿更改路径。如果要重新安装客户端驱动程序,请先将原来安装的驱动程序卸载。 ●双击下载的客户端驱动程序,解压文件。 ●双击USB驱动包.EXE,按照提示点击“确定”→“下一步”→“完成” ●然后再双击数字证书客户端.exe,确认移除证书,点击“下一步”→“完成” ●安装成功后,电脑桌面上有一个“数字证书客户端”的标志。 注:数字证书在领取时已激活,要在24小时后方可以使用。 五、证书登陆: (确保证书证书连接USB接口)证书登陆广州市国家税务局网https://www.doczj.com/doc/837151789.html,--网上办税--〉网上办税大厅--〉证书登陆--〉输入PIN码(初始密码为:123456)---〉点击登陆--〉进入网上办税界面进行办税操作。 六、服务咨询联系方式: 咨询服务热线:83963838-3线 服务监督、投诉电话:12343

电子商务与CA认证的关系? 电子商务正以不可逆转之势席卷全球的各行各业,但世界各地也面临着一个共同的障碍——电子商务的安全问题,必须要采用先进的安全技术对网 上的数据、信息发送方、接收方进行身份确认,以保证各方信息传递的安全 性、完整性、可靠性和交易的不可抵赖性。 CA认证建立了一套严密的身份认证系统,它提供的身份认证、数字签名、 数字信封等数字加密技术是目前通用可行的安全问题解决方案,可以确保电 子商务的安全性。 电子商务与CA认证的结合应用有哪几个方面? ·安全登录 安全登录方式是指基于数字证书的用户身份自动识别方式,这种方式采用新型的用户登录及身份确认技术,解决密码登录方式烦琐、不安全的弊端。这种登录方式在各种WEB应用中的实现非常简便。安全登录依靠系统的特点,如自动登录、提供信息交换过程的安全保障、有效防止他人冒充登录、防止用户抵赖等,还能够很方便地扩充到例如网管系统、办公自动化系统、网上招标系统等各种应用系统中。 ·安全WEB站点 安全WEB站点的应用结合了SSL协议和数字证书。SSL协议允许在浏览器和服务器之间进行加密通信,同时服务器端和浏览器端分别由可信的第三方CA认证中心颁发数字证书,这样在交易时,双方可以通过数字证书确认对方的身份。CA认证技术保证Web交易多方面的安全需求,解决网上交易可能存在的诈骗、泄密、篡改、恶意攻击等问题,使Web上的交易和面对面的交易一样安全。 ·安全电子邮件 电子邮件以其使用方便、快捷、容易存储、管理的特点成为交换信息、传递公文、沟通情感的有效工具,是因特网上最常用的通信方式。但是,由于网络的开放性,一封普通的没有加密的邮件就很容易受到网络黑客的攻击,安全电子邮件利用数字证书达到以下目的:对电子邮件加密,确认发件人的身份,保证电子邮件信息在传输过程中不能被人修改,保证已发送邮件的不可否认性。 ·安全VPN (Virtual Private Networks)

数字安全证书是一个经证书授权中心数字签名的包含公开密钥拥有者信息以及公开密钥的文件。最简单的证书包含一个公开密钥、名称以及证书授权中心的数字签名。一般情况下证书中还包括密钥的有效时间,发证机关(证书授权中心)的名称,该证书的序列号等信息,证书的格式遵循ITUT X.509国际标准。 一个标准的X.509数字安全证书包含以下一些内容: ·证书的版本信息; ·证书的序列号,每个证书都有一个唯一的证书序列号; ·证书所使用的签名算法; ·证书的发行机构名称,命名规则一般采用X.500格式; ·证书的有效期,现在通用的证书一般采用UTC时间格式; ·证书所有人的名称,命名规则一般采用X.500格式; ·证书所有人的公开密钥; ·证书发行者对证书的签名 2CA中的作用 CA为电子商务服务的证书中心,是PKI(Public Key Infrastructure)体系的核心。它为客户的公开密钥签发公钥证书、发放证书和管理证书,并提供一系列密钥生命周期内的管理服务。它将客户的公钥与客户的名称及其他属性关联起来,为客户之间电子身份进行认证。证书中心是一个具有权威性、可信赖性和公证性的第三方机构。它是电子商务存在和发展的基础。认证中心在密码管理方面的作用如下: 自身密钥的产生、存储、备份/恢复、归档和销毁从根CA开始到直接给客户发放证书的各层次CA,都有其自身的密钥对。CA中心的密钥对一般由硬件加密服务器在机器内直接产生,并存储于加密硬件内,或以一定的加密形式存放于密钥数据库内。加密备份于IC卡或其他存储介质中,并以高等级的物理安全措施保护起来。密钥的销毁要以安全的密钥冲写标准,彻底清除原有的密钥痕迹。需要强调的是,根CA密钥的安全性至关重要,它的泄露意味着整个公钥信任体系的崩溃,所以CA的密钥保护必须按照最高安全级的保护方式来进行设置和管理。 为认证中心与各地注册审核发放机构的安全加密通信提供安全密钥管理服务 在客户证书的生成与发放过程中,除了有CA中心外,还有注册机构、审核机构和发放机构(对于有外部介质的证书)的存在。行业使用范围内的证书,其证书的审批控制,可由独立于CA中心的行业审核机构来完成。CA中心在与各机构进行安全通信时,可采用多种手段。对于使用证书机制的安全通信,各机构(通信端)的密钥产生、发放与管理维护,都可由CA中心来完成。 确定客户密钥生存周期,实施密钥吊销和更新管理每一张客户公钥证书都会有有效期,密钥对生命周期的长短由签发证书的CA中心来确定。各CA系统的证书有效期限有所不同,一般大约为2~3年。 密钥更新不外为以下两种情况:密钥对到期、密钥泄露后需要启用新的密钥对(证书吊销)。密钥对到期时,客户一般事先非常清楚,可以采用重新申请的方式实施更新。

1.1 CA认证系统 1.1.1引入CA认证系统的必要性 对于电子政务的交易安全而言,其基本要求为: 1)信息保密性(Confidentiality):即通过密码学的方式加密,所传递的信息以防止窃取; 2)信息真实性和完整性(Authenticity and integrity):即通过数字签章(Digital signature)的方式,用Hash方式保证信息不会被改变和假冒; 3)不可否认性(Non-repudiation):即身份认证,通过可信任的CA中心发放的CA证书来证明使用的身份。 安全传递和存储 信息应用权限控制 其中最为关键的就是建立基于证书的认证体系,或者使用可信的CA认证中心发放的CA证书。 1.1.2CA认证系统结构 CA认证系统结构

结构说明如下: 采用第三方认证机构建立CA认证中心和RA(证书注册中心),实现CA证书的注册、验证、管理功能; 通过专线连接CA认证中心,在需要安装进行CA证书验证的应用服务器上安装接口程序,实现对CA证书的验证功能。 当用户进行需进行CA认证的应用操作时WEB SERVER服务器自动使用CA认证接口程序,完成对用户身份的验证。 CA认证中心是一负责发放和管理数字证书的权威机构。CA的主要功能是:接收注册请求、处理、批准、拒绝请求、颁发证书等。用户向CA提交代表自己身份的信息(如身份证号码或E-mail地址),CA验证了用户的有效身份之后,向用户颁发一个经过CA私有密钥签名的证书。对于一个大型的应用环境,认证中心往往采用一种多层次的分级结构,各级的认证中心类似于各级行政机关,上级认证中心负责签发和管理下级认证中心的证书,最下一级的认证中心直接面向最终用户。处在最高层的是认证根中心(Root CA)。 1.1. 2.1认证中心主要有以下几种功能: 证书的颁发 中心接收、验证用户(包括下级认证中心和最终用户)的数字证书的申请,将申请的内容进行备案,并根据申请的内容确定是否受理该数字证书申请。如果中心接受该数字证书申请,则进一步确定给用户颁发何种类型的证书。新证书用认证中心的私钥签名以后,发送到目录服务器供用户下载和查询。为了保证消息的完整性,返回给用户的所有应答信息都要使用认证中心的签名。 证书的更新 认证中心可以定期更新所有用户的证书,或者根据用户的请求来更新用户的证书。 证书的查询 证书的查询可以分为两类,其一是证书申请的查询,认证中心根据用户的查询请求返回当前用户证书申请的处理过程;其二是用户证书的查询,这类查询由目录服务器来完成,目录服务器根据用户的请求返回适当的证书。 证书的作废 当用户的私钥由于泄密等原因,用户证书需要申请作废时,用户需要向认证中心提出证书作废请求,认证中心根据用户的请求确定是否将该证书作废。 另外一种证书作废的情况是证书已经过了有效期,认证中心自动将该证书作废。认证中心通过维护证书作废列表(CertificateRevocationList,CRL)来完成上述功能。 证书的归档 证书具有一定的有效期,证书过了有效期之后将被作废,但我们不能将作废的证书简单

中国金融认证中心提供的CA证书中国金融认证中心(China Financial Certification Authority,简称CFCA)是经中国人民银行和国家信息安全管理机构批准成立的国家级权威安全认证机构,是国家重要的金融信息安全基础设施之一。在《中华人民共和国电子签名法》颁布后,CFCA成为首批获得电子认证服务许可的电子认证服务机构。 自2000年挂牌成立以来,CFCA一直致力于全方位网络信任体系的构建,历经十多年发展,已经成为国内最大的电子认证服务机构。自2009年启动战略转型以来,已逐步由单一的电子认证服务机构转变为综合的信息安全服务提供商。目前公司业务涵盖五大业务板块,即电子认证服务、互联网安全支付、信息安全产品、信息安全服务、互联网媒体及互联网金融产品。截至目前,全国已开通网上银行服务并使用数字证书的银行中,有97%的银行使用了CFCA提供的电子认证服务。 在提供专业化服务的同时,CFCA充分利用自身的权威品牌优势举办行业公益活动——“中国电子银行联合宣传年”(原“放心安全用网银联合宣传年”)。自2004年起,“中国电子银行联合宣传年”通过一系列形式向大众传播电子银行安全知识,并得到了中国人民银行、银监会、工信部以及公安部政府主管部门的大力支持,有效促进了电子银行整体行业的健康发展。2011年,活动的官方网站“中国电子银行网”正式上线。中国电子银行网是由CFCA牵头联合近60家商业银行创建的互联网金融第一门户网站,是目前行业规模最大、并极具影响力的社会化媒体平台。网站除作为大众认识电子银行业的窗口和平台外,还开展网站广告及其它品牌增值服务。 CFCA作为国内一流水平的电子认证服务机构和信息安全综合解决方案提供商,一直致力于创建高水准的基础设施条件和管理体系,竭诚为广大客户提供高质量的产品和一流服务。为营造可信的网络环境、构建稳固的网络信任体系而不断努力,以推动我国的信息安全事业繁荣发展。 一、中国金融认证中心提供的证书有: 个人证书:个人证书需要结合到具体的应用平台中,如在个人网银系统中:网银服务器端安装一张服务器证书,用户端安装一张个人证书,当用户登录网银或要发生交易时,系统会对证书有效性进行检查,只有双方的证书都有效,才能

一、C A认证的基本概念1.认证中心认证中心是一个负责发放和管理数字证书的权威机构。认证中心通常采用多层次的分级结构,上级认证中心负责签发和管理下级认证中心的证书,最下一级的认证中心直接面向最终用户。 认证中心的主要功能:·证书的颁发 ·证书的更新 ·证书的查询 ·证书的作废 ·证书的归档2.数字签名数字签名是通过一个单向函数对要传送的信息进行处理得到的用以认证信息来源并核实信息在传送过程中是否发生变化的一个字母数字串。数字签名提供了对信息来源的确定并能检测信息是否被篡改。 数字签名与数据加密完全独立。数据可以既签名又加密,只签名,只加密,当然,也可以既不签名也不加密。发送方计算出的签名和数据

一起传送给接收方,签名值是关于发送方的私钥和要发送的信息的一个数学函数的值。算法的构造保证如果不知道私钥的话就不可能计算出这个签名值。接收方可以通过依赖发送方的公钥、签名值和接收到的数据的另一个数学算法来验证接收到的信息就是发送方签名的信息。3.数字证书1)数字证书的概念:数字证书就是网络通信中标志通信各方身份信息的一系列数据,其作用类似于现实生活中的身份证。它是由一个权威机构发行的,人们可以在交往中用它来识别对方的身份。2)数字证书的作用:访问需要客户验证的安全I N T E R N E T站点。 用对方的数字证书向对方发送加密的邮件。 给对方发送带自己签名的邮件。3)数字证书的内容:证书的格式由ITU标准来定义。根据这项标准,证书包括申请证书个体的信息和发行证书C A的信息。证书由以下两部分组成:(1)证书数据

版本信息,用来与的将来版本兼容; 证书序列号,每一个由CA发行的证书必须有一个唯一的序列号; C A所使用的签名算法; 发行证书C A的名称; 证书的有效期限; 证书主题名称; 被证明的公钥信息,包括公钥算法、公钥的位字符串表示; 包含额外信息的特别扩展。(2)发行证书的C A签名证书第二部分包括发行证书的CA签名和用来生成数字签名的签名算法。任何人收到证书后都能使用签名算法来验证证书是由CA的签名密钥签发的。4.安全套接字层(S S L)SSL(Secure Sockets Layer:安全套接层)是一种提供INTERNET上保密性的在线协议。它允许客户/服务器应用以一种不能被偷听的方式通讯。它是INTERNET网上安全通讯与交易的标准。SSL协议使用通讯双方的证书,在通讯双方间建立一条安全的、可信任的通讯通。

CA认证中心的建设 ?尚没有明确国家级CA安全认证系统?行业性CA安全认证系统: ●中国人民银行联合12家银行建立的金融 CFCA安全认证中心 ●中国电信建立的CTCA安全认证系统 ●国家外贸部EDI中心建立的国富安CA 安全认证中心

一、公匙基础设施PKI ?PKI(Pubic Key Infrastructure)是一种遵循标准的 利用公钥加密技术为电子商务的开展提供一套 安全基础平台的技术和规范。 ?PKI必须具有权威认证机构CA在公钥加密技术基础上对证书的产生、管理、存档、发放以及作废进行管理的功能,兼包括实现这些功能的全部硬件、软件、人力资源、相关政策和操作程序,以及为PKI体系中的各成员提供全部的安全服务。如:实现通信中各实体的身份认证、保证数据的完整、抗否认性和信息保密等。 ?PKI的基础技术包括加密、数字签名、数据完整性机制、数字信封、双重数字签名等。

典型的PKI体系结构——1.政策批准机构PAA ?PAA是政策批准机构,由它来创建各个PKI系统的方针,批准本PAA下属的PCA的政策,为下属PCA签发公钥证书,建立整个PKI体系的安全策略,并具有监控各PCA行为的责任。具体功能包括: ●发布PAA的公钥证书; ●制定本体系的政策和操作程序; ●制定本PKI体系中建立PCA的政策和操作程序; ●对下属PCA和需要定义认证的其他根证书进行身份认证和鉴别; ●为下属PCA和需要定义认证的其他根证书产生证书; ●发布下属PCA的身份及位置信息; ●接收和发布下级PCA的政策; ●定义下级PCA申请证书作废请求所需的信息; ●接收和认证对它所签发的证书的作废申请请求; ●为它所签发的证书产生CRL; ●保存证书,保存CRL,审计信息,PCA政策; ?发布它所签发的证书及和CRL。

辽宁省建设厅招投标数字证书及印章办理流程一、新办数字证书流程 二、数字证书年检流程

辽宁省数字证书认证中心各市服务中心联系方试 沈阳注册中心 地址:沈阳市和平区北八马路7巷4号(辽宁省工商银行后身) 乘车路线:231、232、282 、264 、125 、277 、399到沈医二院下车客服电话:(024)23871858 (024)23871868 辽宁CA大连注册中心 地址:大连市西岗区民运街49号(胜利路210医院对面) 电话:83771235 联系人:李冶 本溪注册中心 地址:本溪市平山区东明路4号(本溪软件园) 电话:(0414) 3105588 鞍山注册中心 地址:鞍山市铁东区卫钢街一甲一层 电话:(0412)5555141 2525406 盘锦注册中心 地址:盘锦市兴隆台区惠宾大街(市体育场北门) 电话:(0427)2836033 2836393 营口注册中心 地址:营口市站前区中心街37-甲9号

电话:(0417)2945918 2945928 2857218 丹东注册中心 地址:丹东市振兴区国桢路红房新区20-1号 电话:(0415)2373139 (0415)2373136 (0415)2373137 辽阳注册中心 地址:辽阳市白塔区暗渠街西胡同48号 电话:(0419)4126768 (0419)2121629 (0419)2253232 抚顺注册中心 地址:抚顺市抚城区浑河北路一号(石化宾馆北100米) 电话:(0413)8280860 (0413)7677111 锦州注册中心 地址:锦州市古塔区上海路三段16-77号 电话:(0416)2168086 2127699 2135611 朝阳注册中心 地址:朝阳市双塔区黄河路3段39号 电话:(0421)2721198 2721991 阜新注册中心 地址:阜新市海州区人民大街31号(人民桥北第二个路口) 电话:(0418)2837233 铁岭注册中心 地址:铁岭市银州区银州路市场南门14号 电话:(0410)2855182 (0410)2818000 (0410)2855216 (0410)2855183葫芦岛注册中心 地址:葫芦岛市龙湾大街13号 电话:(0429)3210555 3115222

CA认证机构系统概况实验 第一章基础知识 1.1数字证书 定义 数字证书就是互联网通讯中标志通讯各方身份信息的一系列数据,提供了一种在Internet上验证您身份的方式,其作用类似于司机的驾驶执照或日常生活中的身份证。 数字证书的原理 数字证书里存有很多数字和英文,当使用数字证书进行身份认证时,它将随机生成128位的身份码,每份数字证书都能生成相应但每次都不可能相同的数码,从而保证数据传输的保密性,即相当于生成一个复杂的密码。数字证书绑定了公钥及其持有者的真实身份,它类似于现实生活中的居民身份证,所不同的是数字证书不再是纸质的证照,而是一段含有证书持有者身份信息并经过认证中心审核签发的电子数据,可以更加方便灵活地运用在电子商务和电子政务中。 1.2CA 相关定义 CA(Certificate Authority)认证中心,采用PKI(Public Key Infrastructure)公开密钥基础架构技术,专门提供网络身份认证服务,负责签发和管理数字证书,且具有权威性和公正性的第三方信任机构,它的作用就像我们现实生活中颁发证件的公司,如护照办理机构。目前国内的CA认证中心主要分为区域性CA认证中心和行业性CA认证中心。 根证书 根证书,是指CA认证中心与用户建立信任关系的基础,用户的数字证书必须有一个受信任的根证书,用户的数字证书才是有效的。从技术上讲,证书其实包含三部分,用户的信息,用户的公钥,还有CA中心对该证书里面的信息的签名,要验证一份证书的真伪(即验证CA中心对该证书信息的签名是否有效),需要用CA中心的公钥验证,而CA中心的公钥存在于对这份证书进行签名的证书内,故

CA认证中心是发放与管理用户的数字安全证书机构项目九 CA认证 CA认证中心是发放与管理用户的数字安全证书机构,以保证网上交易数据传输的安全,申请安装证书可对数据的传输加密,加强交易的安全性。学生通过对CA 证书的下载安装,了解申请安装证书的流程。 系统中的交易企业和个人向CA认证中心提交申请,并下载安装证书,通过对整个过程的操作,更加方便对CA认证的理解。主要实验内容包括:各种证书概念和管理方法、证书申请、证书下载、证书吊销、后台对申请的审核、策略的设置、证书的颁发。 实验目的: 学生通过申请CA证书的申请、下载和安装导入,了解CA证书的相关概念,数据传输的加密方法。角色设置:

申请用户、CA认证中心管理员 实验要求: 学生申请证书,通过管理员的验证,下载证书,将证书安装导入到本地机器根目录中。 功能说明: 申请人 1、申请CA证书。 单击“申请证书”,阅读“CA证书申请协议”后点击“同意”进入证书申请表的填写。选择申请类型(“企业”或者“个人”),填写相关的信息,提交表单。 2、下载CA证书。 后台管理员颁发证书后,申请人即可进入CA中心下载证书,申请人点击“下载证书”,用注册的用户名和密码登录。登陆后首先要生成CA证书,生成好的证书才能被下载。 3、下载并安装证书。 生成完成后,点击“allpass”证书并选择合适的实验目录进行下载。对下载好的证书进行安装,安装时双击所下载的证书,即可进入“证书管理器导入向导”,根据提示导入证书。 CA中心管理员 颁发CA证书 管理员登录后,点击“待定申请”,选择申请人并单击“颁发”进行CA证书的颁发操作。对于已经颁发的证书可以进行吊销,单击“颁发的证书”,选择要吊销的证书进行“吊销”。已经吊销的证书可在“重新颁发证书”下重新颁发。对于不成功的申请,单击“不成功的申请”,选择后可以将其删除。在“策略设置”

一、CA认证的基本概念 1.认证中心 认证中心是一个负责发放和管理数字证书的权威机构。认证中心通常采用多层次的分级结构,上级认证中心负责签发和管理下级认证中心的证书,最下一级的认证中心直接面向最终用户。 认证中心的主要功能: ·证书的颁发 ·证书的更新 ·证书的查询 ·证书的作废 ·证书的归档 2.数字签名 数字签名是通过一个单向函数对要传送的信息进行处理得到的用以认证信息来源并核实信息在传送过程中是否发生变化的一个字母数字串。数字签名提供了对信息来源的确定并能检测信息是否被篡改。 数字签名与数据加密完全独立。数据可以既签名又加密,只签名,只加密,当然,也可以既不签名也不加密。发送方计算出的签名和数据一起传送给接收方,签名值是关于发送方的私钥和要发送的信息的一个数学函数的值。算法的构造保证如果不知道私钥的话就不可能计算出这个签名值。接收方可以通过依赖发送方的公钥、签名值和接收到的数据的另一个数学算法来验证接收到的信息就是发送方签名的信息。 页脚内容1

3.数字证书 1)数字证书的概念: 数字证书就是网络通信中标志通信各方身份信息的一系列数据,其作用类似于现实生活中的身份证。它是由一个权威机构发行的,人们可以在交往中用它来识别对方的身份。 2)数字证书的作用: 访问需要客户验证的安全INTERNET站点。 用对方的数字证书向对方发送加密的邮件。 给对方发送带自己签名的邮件。 3)数字证书的内容: 证书的格式由ITU标准X.509V3来定义。根据这项标准,证书包括申请证书个体的信息和发行证书CA的信息。证书由以下两部分组成: (1)证书数据 版本信息,用来与X.509的将来版本兼容; 证书序列号,每一个由CA发行的证书必须有一个唯一的序列号; CA所使用的签名算法; 发行证书CA的名称; 证书的有效期限; 证书主题名称; 页脚内容2

一、概述: 国内某上市公司信息化起步较早,应用系统主要分布于总公司、局公司、处公司三级单位。已经初步实现OA系统的信息整合,信息化工作进一步将围绕信息流、工作流的整合,项目管理系统的建立以及公共基础安全平台建设展开。国内某上市公司信息系统是基于互联网进行建设,由于互联网的广泛性和开放性,使得整体信息系统存在很多安全隐患,给下一步的系统建设提出了高强度身份认证、数据机密性、完整性、不可抵赖等诸多安全需求。 基于PKI((Public Key Infrastructure,公钥基础设施)技术、基于数字证书的完整的信息安全解决方案,从通信层面和应用层面解决了在网络环境和应用环境中的安全认证、数据加密、数据完整性保护和信息不可抵赖性的安全需求。能够很好实现应用资源和信息资源的开放性和安全性的结合。同时,PKI技术已经发展成熟并在各国得到了很好的应用,我国也建立了完善、自主的PKI安全体系,建设了很多地区性的CA认证中心和行业性CA认证中心。 PKI技术是国际上通行的信息安全技术,应用范围最为广泛,并且基于PKI技术的数字签名已经成为具有法律效率的信息安全手段。在美国、加拿大、欧洲以及很多发展中国家都制定了相关电子签名法案,在我国电子签名法已于2005年4月1日正式开始实施,这些法案使得基于PKI技术的数字签名真正得到了法律的认可,并使得PKI技术逐步成为最为广泛采用的信息安全技术。 国内某上市公司信息化建设中的身份认证、数据保密、数据完整、行为的抗抵赖等安全需求可以通过建设内部CA认证系统,通过向应用系统的使用者签发数字证书,实现系统登录以及操作和传输的安全保护,保证国内某上市公司各级单位信息系统的应用安全。 二、总体设计思路 某公司安全基础信息平台主要是建设企业内部CA认证系统,面向应用系统的用户和应用服务器颁发数字证书;并通过数字签名系统(MR DSign)实现基于数字证书的身份认证,替换以前的用户名+口令的认证模式。进一步还可以通过数字签名系统提供的数据加密和数字签名接口对应用系统进行深度安全加固,实现基于数字证书的机密性、完整性、抗抵赖性等安全功能。 三、CA认证系统设计 上图所示为国内某上市公司认证系统的组成,其中实线部分为本次建设的内容,包括:一个CA Server(认证中心)、一个LDAP(目录服务系统)。虚线部分为扩展性考虑部分,今后随着应用系统的建设和实施,以及证书应用的推广可在局公司建设二级CA,并可在处公司建设RA系统实现整个公司系统的信任体系和身份认证系统的建设。 总公司CA认证系统: 1. 总公司CA 该CA认证系统采用梦龙科技电子证书认证系统(MRCA)产品,公司CA是整个公司系统的信任源头,该CA部署在公司总部,该CA主要职责如下: ◆与其他CA系统的交叉认证;

随着互联网的普及,尤其是电子商务、电子政务的不断实施,CA认证越来越受到人们的重视,其市场也不断扩大。但是,许多互联网用户对此概念还比较模糊,对其作用和市场不甚了解,为此,作者希望通过本文的介绍对CA认证市场及其广大网络用户起到抛砖引玉的作用。 1.关于CA CA机构,又称为证书授证(Certificate Authority)中心,作为电子商务交易中受信任和具有权威性的第三方,承担公钥体系中公钥的合法性检验的责任。CA中心为每个使用公开密钥的客户发放数字证书,数字证书的作用是证明客户合法拥有证书中列出的公开密钥。CA机构的数字签名使得第三者不能伪造和篡改证书。它负责产生、分配并管理所有参与网上信息交换各方所需的证书,因此是安全电子信息交换的核心。 CA认证所签发的数字证书包括个人数字证书,企业数字证书服务器身份证书.安全Web站点证书、代码签名证书,安全电子邮件证书.广泛的被应用于电子商务、网上银行、电信、电子政务、网上身份证、数字签名、电子公证、安全电邮、保险等领域。 2.获得数字证书的过程 首先用户要填写数字证书申请表,向认证中心申请单位提供申请人(申请单位)的身份信息;然后发证机构验证用户身份;认证中心在核实身份后,将执行一些必要的步骤,以确信请求确实由用户发送而来,然后,认证中心将发给用户一个数字证书,该证书内附有用户和他的密钥等信息,同时还附有对认证中心公共密钥加以确认的数字证书。当用户想证明其身份的合法性时,就可以提供这一数字证书了。 3.数字证书的内容 证书的格式由ITU标准X.509V3来定义。根据这项标准,证书包括申请证书个体的信息和发行证书CA的信息.证书由以下两部分组成 (1)证书数据 版本信息,用来与X.509的将来版本兼容; 证书序列号,每一个由CA发行的证书必须有一个惟一的序列号; CA所使用的签名算法; 发行证书CA的名称; 证书的有效期限; 证书主题名称; 被证明的公钥信息,包括公钥算法、公钥的位字符串表示; 包含额外信息的特别扩展。 (2)发行证书的CA签名 证书第二部分包括发行证书的CA签名和用来生成数字签名的签名算法。任何人收到证书后都能使用签名算法来验证证书是由CA的签名密钥签发的。 4.数字证书的收费标准

CA认证功能介绍发布日期:2008-12-30 11:38:25 概括地说,认证中心(CA)的功能有:证书发放、证书更新、证书撤销和证书验证。CA的核心功能就是发放和管理数字证书,具体描述如下: (1)接收验证最终用户数字证书的申请。 (2)确定是否接受最终用户数字证书的申请-证书的审批。 (3)向申请者颁发、拒绝颁发数字证书-证书的发放。 (4)接收、处理最终用户的数字证书更新请求-证书的更新。 (5)接收最终用户数字证书的查询、撤销。 (6)产生和发布证书废止列表(CRL)。 (7)数字证书的归档。 (8)密钥归档。 (9)历史数据归档。 认证中心为了实现其功能,主要由以下三部分组成: (1)注册服务器:通过 Web Server 建立的站点,可为客户提供每日24小时的服务。因此客户可在自己方便的时候在网上提出证书申请和填写相应的证书申请表,免去了排队等候等烦恼。(2)证书申请受理和审核机构:负责证书的申请和审核。它的主要功能是接受客户证书申请并进行审核。(3)认证中心服务器:是数字证书生成、发放的运行实体,同时提供发放证书的管理、证书废止列表(CRL)的生成和处理等服务。 CA认证简介 为保证网上数字信息的传输安全,除了在通信传输中采用更强的加密算法等措施之外,必须建立一种信任及信任验证机制,即参加电子商务的各方必须有一个可以被验证的标识,这就是数字证书。数字证书是各实体(持卡人/个人、商户/企业、网关/银行等)在网上信息交流及商务交易活动中的身份证明。该数字证书具有唯一性。它将实体的公开密钥同实体本身联系在一起,为实现这一目的,必须使数字证书符合X.509国际标准,同时数字证书的来源必须是可靠的。这就意味着应有一个网上各方都信任的机构,专门负责数字证书的发放和管理,确保网上信息的安全,这个机构就是CA认证机构。各级CA认证机构的存在组成了整个电子商务的信任链。如果CA机构不安全或发放的数字证书不具有权威性、公正性和可信赖性,电子商务就根本无从谈起。 数字证书认证中心(Certficate Authority,CA)是整个网上电子交易安全的关键环节。它主要负责产生、分配并管理所有参与网上交易的实体所需的身份认证数字证书。每一份数字证书都与上一级的数字签名证书相关联,最终通过安全链追溯到一个已知的并被广泛认为是安全、权威、足以信赖的机构--根认证中心(根CA)。电子交易的各方都必须拥有合法的身份,即由数字证书认证中心机构(CA)签发的数字证书,在交易的各个环节,交易的各方都需检验对方数字证书的有效性,从而解决了用户信任问题。CA涉及到电子交易中各交易方的身份信息、严格的加密技术和认证程序。基于

CA认证系统设计 1.1 系统简介 本系统是参照国际领先的CA系统的设计思想,继承了国际领先CA系统的成熟性、先进性、安全可靠及可扩展性,自主开发的、享有完全自主知识产权的数字证书服务系统。系统具有完善的功能,能够完成从企业自主建立标准CA到政府、行业建立大型服务型CA等全面的需求。 CA系统采用模块化结构设计,由最终用户、RA管理员、CA管理员、注册中心(RA)、认证中心(CA)等构成,其中注册中心(RA)和认证中心(CA)又包含相应的模块,系统架构如下图: 图1 CA系统模块架构图 CA系统能提供完善的功能,包括:证书签发、证书生命周期管理、证书吊销列表(CRL)查询服务、目录查询服务、CA管理、密钥管理和日志审计等全面的功能。 CA系统按照用户数量的不同分为小型iTrusCA、标准型iTrusCA、企业型iTrusCA和大

型iTrusCA,不同类型系统的网络建设架构是不同的。 CA系统具有下列特点: A. 符合国际和行标准; B. 证书类型多样性及灵活配置。能够发放包括邮件证书、个人身份证书、企业证书、服务器证书、代码签名证书和VPN证书等各种类型的证书; C. 灵活的认证体系配置。系统支持树状的客户私有的认证体系,支持多级CA,支持交叉认证; D. 高安全性和可靠性。使用高强度密码保护密钥,支持加密机、智能卡、USB KEY等硬件设备以及相应的网络产品(证书漫游产品)来保存用户的证书; E. 高扩展性。根据客户需要,对系统进行配置和扩展,能够发放各种类型的证书;系统支持多级CA,支持交叉CA;系统支持多级RA。 F. 易于部署与使用。系统所有用户、管理员界面都是B/S模式,CA/RA策略配置和定制以及用户证书管理等都是通过浏览器进行,并具有详细的操作说明。 G. 高兼容性。支持各种加密机、多种数据库和支持多种证书存储介质。 1.2 认证体系设计 认证体系是指证书认证的逻辑层次结构,也叫证书认证体系。证书的信任关系是一个树状结构,由自签名的根CA为起始,由它签发二级子CA,二级子CA又签发它的下级CA,以此递推,最后某一级子CA签发最终用户的证书。 认证体系理论上可以无限延伸,但从技术实现与系统管理上,认证层次并非越多越好。

https://www.doczj.com/doc/837151789.html,/blog/static/198416002008621101776/ CA简介 1、什么是CA 认证中心(CA─Certificate Authority)作为权威的、可信赖的、公正的第三方机构,专门负责发放并管理所有参与网上交易的实体所需的数字证书。它作为一个权威机构,对密钥进行有效地管理,颁发证书证明密钥的有效性,并将公开密钥同某一个实体(消费者、商户、银行)联系在一起。 随着认证中心(或称CA中心)的出现,使得开放网络的安全问题得以迎刃而解。利用数字证书、PKI、对称加密算法、数字签名、数字信封等加密技术,可以建立起安全程度极高的加解密和身份认证系统,确保电子交易有效、安全地进行,从而使信息除发送方和接收方外,不被其他方知悉(保密性);保证传输过程中不被篡改(完整性和一致性);发送方确信接收方不是假冒的(身份的真实性和不可伪装性);发送方不能否认自己的发送行为(不可抵赖性)。 2、CA的架构 CA认证的主要工具是CA中心为网上作业主体颁发的数字证书。CA架构包括PKI结构、高强度抗攻击的公开加解密算法、数字签名技术、身份认证技术、运行安全管理技术、可靠的信任责任体系等等。从业务流程涉及的角色看,包括认证机构、数字证书库和黑名单库、密钥托管处理系统、证书目录服务、证书审批和作废处理系统。从CA的层次结构来看,可以分为认证中心(根CA)、密钥管理中心(KM)、认证下级中心(子CA)、证书审批中心(RA中心)、证书审批受理点(RAT)等。CA中心一般要发布认证体系声明书,向服务的对象郑重声明CA的政策、保证安全的措施、服务的范围、服务的质量、承担的责任、操作流程等条款。 根据PKI的结构,身份认证的实体需要有一对密钥,分别为私钥和公钥。其中的私钥是保密的,公钥是公开的。从原理上讲,不能从公钥推导出私钥,穷举法来求私钥则由于目前的技术、运算工具和时间的限制而不可能。每个实体的密钥总是成对出现,即一个公钥必定对应一个私钥。公钥加密的信息必须由对应的私钥才能解密,同样,私钥做出的签名,也只有配对的公钥才能解密。公钥有时用来传输对称密钥,这就是数字信封技术。密钥的管理政策是把公钥和实体绑定,由CA中心把实体的信息和实体的公钥制作成数字证书,证书的尾部必须有CA中心的数字签名。由于CA中心的数字签名是不可伪造的,因此实体的数字证书不可伪造。CA中心对实体的物理身份资格审查通过后,才对申请者颁发数字证书,将实体的身份与数字证书对应起来。由于实体都信任提供第三方服务的CA中心,因此,实体可以信任由CA中心颁发数字证书的其他实体,放心地在网上进行作业和交易。 3、CA的职责 CA中心主要职责是颁发和管理数字证书。其中心任务是颁发数字证书,并履行用户身份认证的责任。CA中心在安全责任分散、运行安全管理、系统安全、物理安全、数据库安全、人员安全、密钥管理等方面,需要十分严格的政策和规程,要有完善的安全机制。另外要有完善的安全审计、运行监控、容灾备份、事故快速反应等实施措施,对身份认证、访问控制、防病毒防攻击等方面也要有强大的工具支撑。CA中心的证书审批业务部门则负责对证书申请者进行资格审查,并决定是否同意给该申请者发放证书,并承担因审核错误引起的、为不满足资格的证书申请者发放证书所引起的一切后果,因此,它应是能够承担这些

数字证书下载平台用户操作手册 北京中金国信科技有限公司 二〇一六年三月

目录 1 引言 (1) 1.1 编写目的 (1) 1.2 名词定义 (1) 2 下载平台功能详解和使用方法 (1) 2.1 首页 (1) 2.2 用户证书下载 (3) 2.2.1 签名证书下载 (4) 2.2.2 加密证书下载 (6) 2.2.3 双证书下载 (7) 2.2.4 SM2双证书下载 (8) 2.2.5 其它类型证书下载 (10) 2.2.6 检验证书是否下载安装成功 (11) 2.3 Web服务器证书下载 (21) 2.4 证书换发 (24) 2.5 证书查询 (27) 2.6 CRL下载 (31)

1引言 1.1编写目的 数字证书下载平台(以下简称:下载平台)是一套为终端客户提供数字证书自助查询及下载的管理系统。本文档详细地说明用户证书下载,Web服务器证书,证书换发,证书查询,CRL下载功能及使用方法,方便用户使用。 CFCA下载平台地址: 测试系统:https://www.doczj.com/doc/837151789.html, 生产系统:https://www.doczj.com/doc/837151789.html, 1.2名词定义 CA :数字证书下载平台 CRL : 证书吊销列表 CSP : 加密服务程序 2下载平台功能详解和使用方法 2.1首页 请打开IE浏览器,访问下载平台地址,显示如下界面(图为控件安装后界面),则说明登录成功;

图控件成功安装后首页 如控件未安装,可以点击页面上的下载控件按钮进行控件的下 载安装。 图点击下载控件 点击【运行】(Run)按钮直接运行安装控件,或点击【保存】 (Save)按钮,保存控件到本地→关闭浏览器→运行该控件,如下 图: