Packet Tracer 5.2实验(十三) 扩展IP访问控制列表配置

一、实验目标

?理解扩展IP访问控制列表的原理及功能;

?掌握编号的扩展IP访问控制列表的配置方法;

二、实验背景

分公司和总公司分别属于不同的网段,部门之间用路由器进行信息传递,为了安全起见,分公司领导要求部门主机只能访问总公司服务器的WWW服务,不能对其使用ICMP服务。

三、技术原理

访问列表中定义的典型规则主要有以下:源地址、目标地址、上层协议、时间区域;

扩展IP访问列表(编号为100~199,2000~2699)使用以上四种组合来进行转发或阻断分组;可以根据数据包的源IP、目的IP、源端口、目的端口、协议来定义规则,进行数据包的过滤;

扩展IP访问列表的配置包括以下两步:

?定义扩展IP访问列表

?将扩展IP访问列表应用于特定接口上

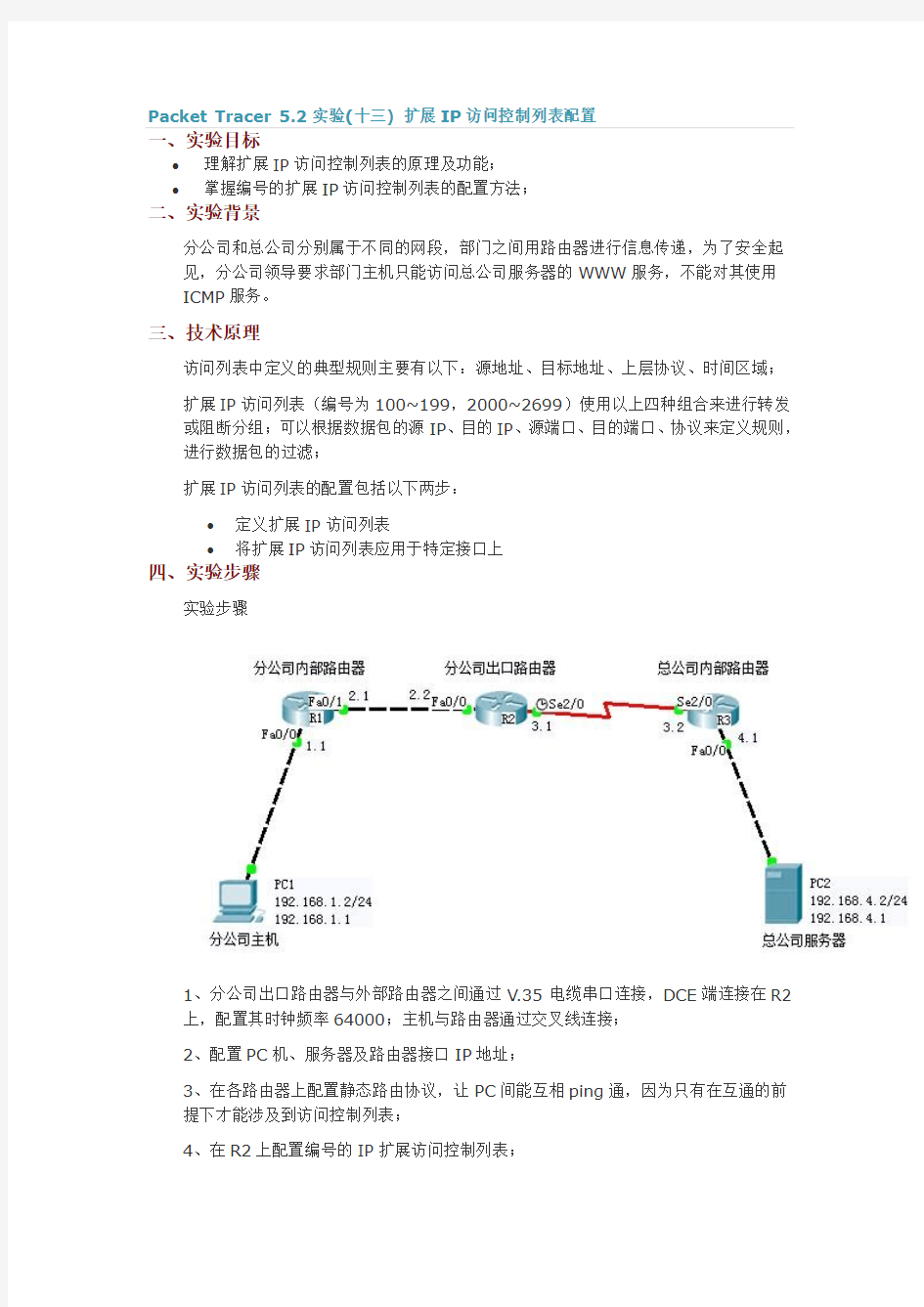

四、实验步骤

实验步骤

1、分公司出口路由器与外部路由器之间通过V.35电缆串口连接,DCE端连接在R2

上,配置其时钟频率64000;主机与路由器通过交叉线连接;

2、配置PC机、服务器及路由器接口IP地址;

3、在各路由器上配置静态路由协议,让PC间能互相ping通,因为只有在互通的前

提下才能涉及到访问控制列表;

4、在R2上配置编号的IP扩展访问控制列表;

5、将扩展IP访问列表应用到接口上;

6、验证主机之间的互通性;

R1:

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname R1

R1(config)#int fa0/0

R1(config-if)#ip add 192.168.1.1 255.255.255.0 //配置端口IP地址R1(config-if)#no shut

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R1(config-if)#exit

R1(config)#int fa0/1

R1(config-if)#ip add 192.168.2.1 255.255.255.0 //配置端口IP地址R1(config-if)#no shut

R1(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2 //配置default route

R1(config)#end

R1#

%SYS-5-CONFIG_I: Configured from console by console

R1#show ip route //查看路由表

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 192.168.2.2 to network 0.0.0.0

C 192.168.1.0/24 is directly connected, FastEthernet0/0

C 192.168.2.0/24 is directly connected, FastEthernet0/1

S* 0.0.0.0/0 [1/0] via 192.168.2.2

R1#

R1#show run

Building configuration...

Current configuration : 510 bytes

!

version 12.4

no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption

!

hostname R1

!

...

!

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 192.168.2.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

ip classless

ip route 0.0.0.0 0.0.0.0 192.168.2.2

!

...

!

line con 0

line vty 0 4

login

!

!

!

end

R1#

R2:

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname R2

R2(config)#int fa0/0

R2(config-if)#ip add 192.168.2.2 255.255.255.0 //配置端口IP地址R2(config-if)#no shut

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R2(config-if)#exit

R2(config)#int s2/0

R2(config-if)#ip add 192.168.3.1 255.255.255.0 //配置端口IP地址R2(config-if)#no shut

%LINK-5-CHANGED: Interface Serial2/0, changed state to down

R2(config-if)#clock rate 64000 //配置时钟频率

R2(config-if)#

%LINK-5-CHANGED: Interface Serial2/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to up R2(config-if)#exit

R2(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1 //配置目标网段1.0的静态路由

R2(config)#ip route 192.168.4.0 255.255.255.0 192.168.3.2 //配置目标网段4.0的静态路由

R2(config)#end

R2#

%SYS-5-CONFIG_I: Configured from console by console

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

S 192.168.1.0/24 [1/0] via 192.168.2.1

C 192.168.2.0/24 is directly connected, FastEthernet0/0

C 192.168.3.0/24 is directly connected, Serial2/0

S 192.168.4.0/24 [1/0] via 192.168.3.2

R2#

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#ac

R2(config)#access-list ?

<1-99> IP standard access list

<100-199> IP extended access list

R2(config)#access-list 100 ?

deny Specify packets to reject

permit Specify packets to forward

remark Access list entry comment

R2(config)#access-list 100 per

R2(config)#access-list 100 permit ?

eigrp Cisco's EIGRP routing protocol

gre Cisco's GRE tunneling

icmp Internet Control Message Protocol

ip Any Internet Protocol

ospf OSPF routing protocol

tcp Transmission Control Protocol

udp User Datagram Protocol

R2(config)#access-list 100 permit tcp ? //web 服务使用的是tcp协议

A.B.C.D Source address

any Any source host

host A single source host

R2(config)#access-list 100 permit tcp host ?

A.B.C.D Source address

R2(config)#access-list 100 permit tcp host 192.168.1.2 ? //源主机地址

A.B.C.D Destination address

any Any destination host

eq Match only packets on a given port number

gt Match only packets with a greater port number

host A single destination host

lt Match only packets with a lower port number

neq Match only packets not on a given port number

range Match only packets in the range of port numbers

R2(config)#access-list 100 permit tcp host 192.168.1.2 host ?

A.B.C.D Destination address

R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 ? //

目标主机地址

dscp Match packets with given dscp value

eq Match only packets on a given port number

established established

gt Match only packets with a greater port number

lt Match only packets with a lower port number

neq Match only packets not on a given port number

precedence Match packets with given precedence value

range Match only packets in the range of port numbers

R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq ?

<0-65535> Port number

ftp File Transfer Protocol (21)

pop3 Post Office Protocol v3 (110)

smtp Simple Mail Transport Protocol (25)

telnet Telnet (23)

www World Wide Web (HTTP, 80)

R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www ?

//www服务

dscp Match packets with given dscp value

established established

precedence Match packets with given precedence value

R2(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www R2(config)#

R2(config)#access-list 100 deny ?

eigrp Cisco's EIGRP routing protocol

gre Cisco's GRE tunneling

icmp Internet Control Message Protocol

ip Any Internet Protocol

ospf OSPF routing protocol

tcp Transmission Control Protocol

udp User Datagram Protocol

R2(config)#access-list 100 deny icmp ? //禁止icmp协议,也就是

ping使用的协议

A.B.C.D Source address

any Any source host

host A single source host

R2(config)#access-list 100 deny icmp host ?

A.B.C.D Source address

R2(config)#access-list 100 deny icmp host 192.168.1.2 ?

A.B.C.D Destination address

any Any destination host

host A single destination host

R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 ?

<0-256> type-num

echo echo

echo-reply echo-reply

host-unreachable host-unreachable

net-unreachable net-unreachable

port-unreachable port-unreachable

protocol-unreachable protocol-unreachable

ttl-exceeded ttl-exceeded

unreachable unreachable

R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo ?

R2(config)#access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo R2(config)#

R2(config)#int s2/0

R2(config-if)#?

bandwidth Set bandwidth informational parameter

cdp CDP interface subcommands

clock Configure serial interface clock

crypto Encryption/Decryption commands

custom-queue-list Assign a custom queue list to an interface

delay Specify interface throughput delay

description Interface specific description

encapsulation Set encapsulation type for an interface

exit Exit from interface configuration mode

fair-queue Enable Fair Queuing on an Interface

frame-relay Set frame relay parameters

hold-queue Set hold queue depth

ip Interface Internet Protocol config commands

keepalive Enable keepalive

mtu Set the interface Maximum Transmission Unit (MTU)

no Negate a command or set its defaults

ppp Point-to-Point Protocol

priority-group Assign a priority group to an interface

service-policy Configure QoS Service Policy

shutdown Shutdown the selected interface

tx-ring-limit Configure PA level transmit ring limit

zone-member Apply zone name

R2(config-if)#ip ?

access-group Specify access control for packets

address Set the IP address of an interface

hello-interval Configures IP-EIGRP hello interval

helper-address Specify a destination address for UDP broadcasts

inspect Apply inspect name

ips Create IPS rule

mtu Set IP Maximum Transmission Unit

nat NAT interface commands

ospf OSPF interface commands

split-horizon Perform split horizon

summary-address Perform address summarization

virtual-reassembly Virtual Reassembly

R2(config-if)#ip ac

R2(config-if)#ip access-group ?

<1-199> IP access list (standard or extended)

WORD Access-list name

R2(config-if)#ip access-group 100 ?

in inbound packets

out outbound packets

R2(config-if)#ip access-group 100 out ?

R2(config-if)#ip access-group 100 out //将控制列表应用于s2/0端口

R2(config-if)#

R2(config-if)#

R2(config-if)#end

R2#

%SYS-5-CONFIG_I: Configured from console by console

R2#show run

R2#show running-config

Building configuration...

Current configuration : 901 bytes

!

version 12.2

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R2

!

...

!

interface FastEthernet0/0

ip address 192.168.2.2 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet1/0

no ip address

duplex auto

speed auto

shutdown

!

interface Serial2/0

ip address 192.168.3.1 255.255.255.0

ip access-group 100 out

clock rate 64000

!

interface Serial3/0

no ip address

shutdown

!

interface FastEthernet4/0

no ip address

shutdown

!

interface FastEthernet5/0

no ip address

shutdown

!

ip classless

ip route 192.168.1.0 255.255.255.0 192.168.2.1

ip route 192.168.4.0 255.255.255.0 192.168.3.2

!

!

access-list 100 permit tcp host 192.168.1.2 host 192.168.4.2 eq www access-list 100 deny icmp host 192.168.1.2 host 192.168.4.2 echo

!

...

!

line con 0

line vty 0 4

login

!

!

!

end

R2#

R3:

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname R3

R3(config)#int fa0/0

R3(config-if)#ip add 192.168.4.1 255.255.255.0

R3(config-if)#no shut

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R3(config-if)#exit

R3(config)#int s2/0

R3(config-if)#ip add 192.168.3.2 255.255.255.0

R3(config-if)#no shut

%LINK-5-CHANGED: Interface Serial2/0, changed state to up

R3(config-if)#

R3(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to up R3(config-if)#exit

R3(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.1

R3(config)#end

R3#

%SYS-5-CONFIG_I: Configured from console by console

R3#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 192.168.3.1 to network 0.0.0.0

C 192.168.3.0/24 is directly connected, Serial2/0

C 192.168.4.0/24 is directly connected, FastEthernet0/0

R3#

R3#

R3#show run

Building configuration...

Current configuration : 667 bytes

!

version 12.2

no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption

!

hostname R3

!

...

!

interface FastEthernet0/0

ip address 192.168.4.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet1/0

no ip address

duplex auto

speed auto

shutdown

!

interface Serial2/0

ip address 192.168.3.2 255.255.255.0

!

interface Serial3/0

no ip address

shutdown

!

interface FastEthernet4/0

no ip address

shutdown

!

interface FastEthernet5/0

no ip address

shutdown

!

ip classless

!

...

!

line con 0

line vty 0 4

login

!

!

!

end

R3#

PC1:

Packet Tracer PC Command Line 1.0

PC>ipconfig

IP Address......................: 192.168.1.2

Subnet Mask.....................: 255.255.255.0

Default Gateway.................: 192.168.1.1

PC>ping 192.168.4.2

Pinging 192.168.4.2 with 32 bytes of data:

Request timed out.

Request timed out.

Reply from 192.168.4.2: bytes=32 time=18ms TTL=125 //ACL前Reply from 192.168.4.2: bytes=32 time=12ms TTL=125

Ping statistics for 192.168.4.2:

Packets: Sent = 4, Received = 2, Lost = 2 (50% loss),

Approximate round trip times in milli-seconds:

Minimum = 12ms, Maximum = 18ms, Average = 15ms

PC>ping 192.168.4.2

Pinging 192.168.4.2 with 32 bytes of data:

Reply from 192.168.2.2: Destination host unreachable. //ACL后

Reply from 192.168.2.2: Destination host unreachable. Reply from 192.168.2.2: Destination host unreachable. Reply from 192.168.2.2: Destination host unreachable.

Ping statistics for 192.168.4.2:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

PC>

PC1-WEB测试:

ACL前后都可以访问web服务

Packet Tracer 5.2实验(十三) 扩展IP访问控制列表配置 一、实验目标 ?理解扩展IP访问控制列表的原理及功能; ?掌握编号的扩展IP访问控制列表的配置方法; 二、实验背景 分公司和总公司分别属于不同的网段,部门之间用路由器进行信息传递,为了安全起见,分公司领导要求部门主机只能访问总公司服务器的WWW服务,不能对其使用ICMP服务。 三、技术原理 访问列表中定义的典型规则主要有以下:源地址、目标地址、上层协议、时间区域; 扩展IP访问列表(编号为100~199,2000~2699)使用以上四种组合来进行转发或阻断分组;可以根据数据包的源IP、目的IP、源端口、目的端口、协议来定义规则,进行数据包的过滤; 扩展IP访问列表的配置包括以下两步: ?定义扩展IP访问列表 ?将扩展IP访问列表应用于特定接口上 四、实验步骤 实验步骤

1、分公司出口路由器与外部路由器之间通过V.35电缆串口连接,DCE端连接在R2 上,配置其时钟频率64000;主机与路由器通过交叉线连接; 2、配置PC机、服务器及路由器接口IP地址; 3、在各路由器上配置静态路由协议,让PC间能互相ping通,因为只有在互通的前 提下才能涉及到访问控制列表; 4、在R2上配置编号的IP扩展访问控制列表; 5、将扩展IP访问列表应用到接口上; 6、验证主机之间的互通性; R1: Router>en Router#conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R1 R1(config)#int fa0/0 R1(config-if)#ip add 192.168.1.1 255.255.255.0 //配置端口IP地址 R1(config-if)#no shut %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

《网络互联技术》课程实验指导书 实验十一:标准访问控制列表配置 当网络管理员想要阻止某一网络的所有通信流量时,或者允许来自某一特定网络的所有通信流量时,或者想要拒绝某一协议簇的所有通信流量时,可以使用标准访问控制列表实现这一目标。 标准ACL检查可以过滤被路由的数据包的源地址、从而允许或拒绝基于网络、子网或主机IP地址的某一协议簇通过路由器出口。 一、网络拓朴 二、实验内容 1、在路由器的E 0/0口添加“ACL 访问控制列表6”并对转出(从路由器端口出来转向交换机或主机)的数据包进行过滤,实现功能:禁止将HostC、HostD的数据包通过路由器E 0/0 口转发到HostA、HostB。其结果是:(对于TCP数据包来说,访问是双向的,只要A不能访问B,则B也将不能访问A) ●HostA和HostB之间可以通信,但无法访问HostC、HostD。 ●HostC和HostD之间可以通信,但无法访问HostA、HostB。 2、在路由器的E 0/1口添加“ACL 访问控制列表10”并对转出(从路由器端口出来转向

交换机或主机)的数据包进行过滤,实现功能:禁止HostA、HostC访问Server E服务器。 由于标准ACL访问控制列表只能根据数据包的源地址来过滤通信流量,因此,应该将ACL 访问控制列表放置离目标地址最近的地方。 三、实验目的 1、掌握标准访问控制列表的原理 2、掌握标准访问控制列表的配置 四、实验设备 1、一台台思科(Cisco)3620路由器 2、两台思科(Cisco)2950二层交换机 3、思科(Cisco)专用控制端口连接电缆 4、四台安装有windows 98/xp/2000操作系统的主机 5、一台提供WWW服务的WEB服务器 6、若干直通网线与交叉网线 五、实验过程(需要将相关命令写入实验报告) 1、根据上述图示进行交换机、路由器、主机的连接 2、设置主机的IP地址、子网掩码和默认网关 3、配置路由器接口 Router> enable Router# configure terminal Router(config)# interface ethernet 0/0 Router(config-if)# ip address 192.168.1.1 255.255.255.0 Router(config-if)# no shutdown Router(config-if)# exit Router(config)# interface ethernet 0/1 Router(config-if)# ip address 192.168.3.1 255.255.255.0 Router(config-if)# no shutdown Router(config-if)# exit Router(config)# interface ethernet 0/2 Router(config-if)# ip address 192.168.2.1 255.255.255.0 Router(config-if)# no shutdown Router(config-if)#exit 4、配置访问控制列表6并将之添加到Ethernet 0/0接口的out方向上 Router(config)# access-list 6 deny 192.168.2.0 0.0.0.255 Router(config)# access-list 6 permit any

A公司组建了局域网。该局域网划分了两个VLAN,分别是VLAN10和VLAN20,VLAN10用于公司的管理部门,而VLAN20用于公司普通员工。为了提高公司普通员工工作效率,公司规定VLAN20中的主机不能访问公司外部的WWW资源。下图中模拟了两个WWW资源,分别是BBS服务和WWW服务。整个网络统一用一台DNS服务器实现域名解析功能。 1、Switch1设置 Switch1>en Switch1#conf t Switch1(config)#vlan 10 Switch1(config-vlan)#vlan 20 Switch1(config-vlan)#inter f0/10 Switch1(config-if)#switchport access vlan 10 Switch1(config-if)#inter f0/20 Switch1(config-if)#switchport access vlan 20 Switch1(config-if)#inter f0/1 Switch1(config-if)#switchport mode trunk 2、RTA设置 RTA>en RTA#conf t RTA(config)#inter s0/0 RTA(config-if)#clock rate 64000 RTA(config-if)#ip addr 200.199.198.37 255.255.255.252 RTA(config-if)#no shut RTA(config-if)#inter f0/0 RTA(config-if)#no shut RTA(config-if)#inter f0/0.1 RTA(config-subif)#encapsulation dot1q 10 RTA(config-subif)#ip addr 192.168.1.1 255.255.255.128

第一章设置时间策略 time-range A8:30 to 12:00 daily \\设置时间策略C,时间范围08:30至12:00,每天设置时间策略,命名为随意,参数daily=每天 详细解析 [M65-HN-SW01]time-range A 8:00 to 9:00 ? <0-6> Day of the week(0 is Sunday) Fri Friday星期五 Mon Monday星期一 Sat Saturday星期六 Sun Sunday星期日 Thu Thursday星期四 Tue Tuesday星期二 Wed Wednesday星期三 daily Every day of the week每一天 off-day Saturday and Sunday休息日即星期六和星期日 working-day Monday to Friday工作日即星期一至星期五 第二章ACL设置访问策略并关联时间策略 acl number 3500 rule 5 permit ip time-range A 设置ACL 编号3500,明细内容为允许所有数据包通过,时间策略引用time-range A 第三章定义流类别 traffic classifier 50M if-match acl 3500 定义一个类别,traffic classifier 50M,其中50M为自定义名称,引用ACL 3500策略

第四章定义行为 traffic behavior 50M car cir 51200 pir 51200 cbs 51200 pbs 51200 green pass yellow pass red discard 定义一个行为,自定义名称为50M,流量设置为50M 第五章关联类别和行为 traffic policy 50M classifier 50M behavior 50M 定义一个策略,将类别和行为关联 第六章应用在端口下 interface GigabitEthernet0/0/5 traffic-policy 50M inbound traffic-policy 50M outbound 在接口下调用traffic-policy 50M,设置出入限制 总结: 1.设置限速时间策略 2.ACL与时间策略关联 3.traffic policy调用ACL时间策略、调用限速策略

考试题型 选择题20个(共40分)、填空题10个(共10分)、简单题5个(共20分)、计算题1个(共10分),论述题2个(共20分) 复习要点 第一讲网络管理概论复习要点 1.网络管理的主要功能? 按照国际标准化组织(ISO)的定义,网络管理主要包括五个方面工作,即故障管理、配置管理、计费管理、性能管理、安全管理。 2.网络管理系统的组成?(自己完善) 网络管理系统可以抽象为管理者、管理协议、管理信息库和管理代理四部分组成。 管理者:发出指令与操作 管理协议:通信方式与操作命令的约定(SNMP) 管理代理:驻留在被管实体的进程,负责接收指令,通知事件 管理信息库(MIB):被管对象信息集合 3.SNMP模型的组成与模型图?(自己完善) SNMP管理模型的关键元素: 网管站(Network Management Station):对网络设备发送各种查询报文,并接收来自被管设备的响应及陷阱(trap)报文 代理(Agent):响应查询报文、通过Trap主动发送报文 管理信息库(MIB)

注意:SNMP协议基于UDP协议的,常用的端口为UDP161,162端口 MIB 数据库中的信息由代理(Agent )收集 第二讲 网络规划与设计复习要点 1.网络规划的主要内容?(自己完善) 基础平台设计: 网络逻辑结构设计:协议与标准、网络的拓扑结构、IP 地址规划、虚拟局域网(VLAN )设计、冗余设计等,网络物理结构设计:网络设备、网络服务器、综合布线等服务平台设计:操作系统的选择,网络服务的设计(WWW 、Email 、DNS 、DHCP 等)安全管理平台设计:防火墙、入侵检测系统等设计。 2.IP 地址分类 网络地址:192.168.0.0 有限广播地址:255.255.255.255 回送地址:127.0.0.1(本机地址) 私有地址: 3.子网划分 子网划分方法: (1)确定子网位。 (2)验证主机位。

实验5 标准ACL配置与调试 1.实验目标 在这个实验中,我们将在Cisco 2611XM路由器上配置标准ACL。通过该实验我们可以进一步了解ACL的定义和应用,并且掌握标准ACL的配置和调试。 2.实验拓扑 实验的拓扑结构如图1所示。 图1 ACL实验拓扑结构 3.实验要求 根据图1,设计标准ACL,首先使得PC1所在的网络不能通过路由器R1访问PC2所在的网络,然后使得PC2所在的网络不能通过路由器R2访问PC1所在的网络。本实验各设备的IP地址分配如下: ⑴路由器R1: s0/0:192.168.100.1/24 fa0/0:10.1.1.1/8 ⑵计算机PC1: IP:10.1.1.2/8 网关:10.1.1.1 ⑶路由器R2: s0/0:192.168.100.2/24

fa0/0:172.16.1.1/16 ⑷计算机PC2: IP:172.16.1.2/16 网关:172.16.1.1 4.实验步骤 在开始本实验之前,建议在删除各路由器的初始配置后再重新启动路由器。这样可以防止由残留的配置所带来的问题。在准备好硬件以及线缆之后,我们按照下面的步骤开始进行实验。 ⑴按照图1进行组建网络,经检查硬件连接没有问题之后,各设备上电。 ⑵按照拓扑结构的要求,给路由器各端口配置IP地址、子网掩码、时钟(DCE端),并且用“no shutdown”命令启动各端口,可以用“show interface”命令查看各端口的状态,保证端口正常工作。 ⑶设置主机A和主机B的 IP地址、子网掩码、网关,完成之后,分别ping自己的网关,应该是通的。 ⑷为保证整个网络畅通,分别在路由器R1和R2上配置rip路由协议:在R1和R2上查看路由表分别如下: ①R1#show ip route Gateway of last resort is not set R 172.16.0.0/16 [120/1] via 192.168.100.2, 00:00:08, Serial0/0 C 192.168.100.0/24 is directly connected, Serial0/0 C 10.0.0.0/8 is directly connected, FastEthernet0/0 ②R2#show ip route Gateway of last resort is not set C 192.168.100.0/24 is directly connected, Serial0/0 R 10.0.0.0/8 [120/1] via 192.168.100.1, 00:00:08, Serial0/0 C 172.16.0.0/16 is directly connected, FastEthernet0/0 ⑸ R1路由器上禁止PC2所在网段访问:

一、时间安排 2016年1月18日-1月22日期末考试 2016年1月19日-1月25日阅卷 2016年1月8 日-1月26日成绩录入 二、考试题型 选择题20个(共40分)、填空题10个(共10分)、简单题5个(共20分)、计算题1个(共10分),论述题2个(共20分) 三、考试知识点(请同学们一定要认真复习,该记住的一定要记住,如果会做也不要太早提前交卷,考试时间是2个小时,尽量在一个半小时以后才可以交卷哦!,还有不要想着抄袭,不要空着,加油!!!!) 四、复习要点 第一讲网络管理概论复习要点 1.网络管理的主要功能? 按照国际标准化组织(ISO)的定义,网络管理主要包括五个方面工作,即故障管理、配置管理、计费管理、性能管理、安全管理。 2.网络管理系统的组成?(自己完善) 网络管理系统可以抽象为管理者、管理协议、管理信息库和管理代理四部分组成。 管理者:发出指令与操作 管理协议:通信方式与操作命令的约定(SNMP) 管理代理:驻留在被管实体的进程,负责接收指令,通知事件 管理信息库(MIB):被管对象信息集合 3.SNMP模型的组成与模型图?(自己完善) SNMP管理模型的关键元素: 网管站(Network Management Station):对网络设备发送各种查询报文,并接收来自被管设备的响应及陷阱(trap)报文

代理(Agent ):响应查询报文、通过Trap 主动发送报文 管理信息库(MIB) 注意:SNMP协议基于UDP协议的,常用的端口为UDP161,162端口 MIB 数据库中的信息由代理(Agent )收集 第二讲 网络规划与设计复习要点 1.网络规划的主要内容?(自己完善) 基础平台设计: 网络逻辑结构设计:协议与标准、网络的拓扑结构、IP 地址规划、虚拟局域网(VLAN )设计、冗余设计等,网络物理结构设计:网络设备、网络服务器、综合布线等服务平台设计:操作系统的选择,网络服务的设计(WWW 、Email 、DNS 、DHCP 等)安全管理平台设计:防火墙、入侵检测系统等设计。 2.IP 地址分类 网络地址:192.168.0.0 有限广播地址:255.255.255.255 回送地址:127.0.0.1(本机地址) 私有地址: 3.子网划分 子网划分方法: (1)确定子网位。 (2)验证主机位。

一、实验项目名称 访问控制列表ACL配置实验 二、实验目的 对路由器的访问控制列表ACL 进行配置。 三、实验设备 PC 3 台;Router-PT 3 台;交叉线;DCE 串口线;Server-PT 1 台; 四、实验步骤 标准IP访问控制列表配置: 新建Packet Tracer 拓扑图 (1)路由器之间通过V.35 电缆通过串口连接,DCE 端连接在R1 上,配置其时钟频率64000;主机与路由器通过交叉线连接。 (2)配置路由器接口IP 地址。 (3)在路由器上配置静态路由协议,让三台PC 能够相互Ping 通,因为只有在互通的前提下才涉及到方控制列表。 (4)在R1 上编号的IP 标准访问控制。 (5)将标准IP 访问控制应用到接口上。 (6)验证主机之间的互通性。 扩展IP访问控制列表配置: 新建Packet Tracer 拓扑图 (1)分公司出口路由器与外路由器之间通过V.35 电缆串口连接,DCE 端连接在R2 上,配置其时钟频率64000;主机与路由器通过交叉线连接。 (2)配置PC 机、服务器及路由器接口IP 地址。 (3)在各路由器上配置静态路由协议,让PC 间能相互ping 通,因为只有在互通的前提下才涉及到访问控制列表。 (4)在R2 上配置编号的IP 扩展访问控制列表。 (5)将扩展IP 访问列表应用到接口上。 (6)验证主机之间的互通性。 五、实验结果 标准IP访问控制列表配置: PC0: PC1:

PC2:

PC1ping:

PC0ping: PC1ping: 扩展IP 访问控制列表配置:PC0: Server0:

如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。 如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台W I N D O W S服务器来做远程路由访问配置。 。 ? 。 则 由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化A C L知识。

1、最小特权原则 只给受控对象完成任务所必须的最小的权限。也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。 2、最靠近受控对象原则 。 则 。 的权限级别等。因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。 标准访问列表:

访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的A C L 标准访问控制列表的格式 99 。 。 址 。192.168.1.00.0.0.25 5 通过上面的配置将来自192.168.1.0/24的所有计算机数据包进行过滤丢弃。为什么后头的子网掩码表示的是0.0.0.255呢?这是因为CISCO规定在ACL中用反向掩玛表示子网掩码,反向掩码为0.0.0.255的代表他的子网掩码为255.255.255.0。

小提示:对于标准访问控制列表来说,默认的命令是HOST,也就是说access-list 10 deny 192.168.1.1表示的是拒绝192.168.1.1这台主机数据包通讯,可以省去我们输入host 命令。 标准访问控制列表实例一 , 。 的 。 经过设置后E1端口就只容许来自172.16.4.13这个IP地址的数据包传输出去了。来自其他IP地址的数据包都无法通过E1传输。 小提示:由于CISCO默认添加了DENY ANY的语句在每个ACL中,所以上面的access-list 1 deny any这句命令可以省略。另外在路由器连接网络不多的情况下也可以在E0端口使用ip access-group 1 out命令来宣告,宣告结果和上面最后两句命令效果一样。 标准访问控制列表实例二

第六章 Windows2003网络管理 [填空选择题] 一、本地用户和组管理P152-156 1、在Windows Server2003环境中,有两种用户:本地用户和域。P152 2 3 各种资源信息。通过活动目录,可以迅速定位网络资源,还可对企业网络进行中央管理。P152 4、“组类型”栏有两个选项:1)“安全组”是列在随机访问控制列表中的组,用于为共享资源 分配权限;2)“通讯组”是仅用于分发电子邮件且没有启用安全 性的组。P157 二、活动目录和管理域P159-163 1在Windows Server 2003, 、P160。 2 3、P159 ●集中的管理。使资源更易于定位和管理信息 ●具有高伸缩性。 ●整合DNS。活动目录使用DNS命名,还提供了DNS安全动态更新功能。 ●委派授权。防止了管理员有意或无意超越自己的责任范围。 三、终端服务P163-165 1、终端服务:提供了通过作为终端仿真器工作的“瘦客户机”软件远程访问服务器桌面的功能。P163 。 对从客户端传输到服务器的数据进行加密。 4、运行Linux操作系统的计算机不能使用远程桌面连接。 四、远程管理P168-171 1、Windows Server 2003远程管理功能改进:管理远程桌面功能属于改进型的远程管理功能, 它在原来的Windows 2000 Server系统“远程管理”模式中称为“终端服务”。P169 2 3、在WindowsNT中,SNMP包括两个应用程序。其中,陷入服务程序为snmptrap.exe。【历年真题】 一、选择题 1、在Windows Server 2003环境中,仅用于分发电子邮件且没有 ..启用安全性的组类型是( )

第七讲防火墙与NA T配置 (1)包过滤防火墙工作原理 (2)NAT工作原理 (3)在配置NA T时,是ACL还是NA T TABLE 确定哪些内网主机的地址将被转换(4)防火墙分类(包过滤和状态防火墙) (5)NAT的特点(功能) 节约IP地址 提高内网安全性 (6)配置包过滤防火墙的主要步骤(一,制定访问规则二,将访问规则作用在某个接口上) (7)访问控制列表中的反掩码中,0表示网段需要比较,1表示主机,不需要比较 第六讲广域网 (1)PPP协议时TCP/IP中那一层协议(数据链路层协议) (2)PPP协议组包含哪些部分(LCP ,NCP, 验证协议PAPCHAP) (3)广域网数据链路层协议包括哪几种(PPP HDLC, ISDN,帧中继) (4)PPP验证方式有哪几种,PAP CHAP ,他们之间的区别 前者是明文验证,或者是密文验证。如果验证配置正确,显示接口信息,会发现IPCP OPENED, 如果配置有误,验证没有通过,会有IPCP INITIAL (5) 在配置验证过程中,如果只配置了主验证方,不配被验证方,通信正常么?(不正常)如果不配置主验证方,只配置被验证方,通信正常么(正常) (6)LOCAL-USER代表哪一方的用户(对方) (7)广域网常见的几种数据传输方式(点到点,电路交换,分组交换) 第五讲 (1)路由器的功能(寻路,转发) (2)如何查看路由器的型号和软硬件版本,DIS VERSION) (3)第一次拿到路由器,有几种方式登录上去(一种,CONSOLE) (4)如何更改路由器名称 (5)如何配置路由器的IP地址(如果配置交换机IP地址) (6)避免环路常用的措施是什么(水平分割,毒性逆转) (7)路由协议的分类(RIP ,OSPF) (8)缺省路由概念 第四讲 (1)缺省情况下,交换机上的所有端口属于哪一个VLAN(VLAN1) (2)Vlan最大编号是多少(4096) (3)交换机端口链路类型分为(ACCESS, TRUNK,,HYBRID) (4)什么是广播域(接收同样广播消息的节点的集合。) (5)Vlan基本功能是什么(隔离广播域) (6)不同VLAN之间互通为什么要用路由 (7)VLAN分类 (8)三层交换机基本功能(vlan内部二层交换,vlan间路由,vlan划分) (9)何种情况下需要在设备上配置静态路由(无动态路由协议情况下要到达非直连网段) (10)查看路由表的命令是什么 (11)用什么命令查看具体VLAN所包含的端口(DIS VLAN 2) 第三讲

实验环境说明: 1、将路由器R1的Fa0/0接口的ip设为:192.168.0.1/24;将S1/2接口的ip设为:192.168.1.1/24; 2、将路由器R2的Fa0/0接口的ip设为:192.168.2.2/24;将S1/2接口的ip设为:192.168.1.2/24; 3、将路由器R3的Fa0/0接口的ip设为:192.168.0.3/24;关闭其路由功能,模拟PC使用; 实验结果要求: 1、在R2上做访问控制列表,使R3不能telnet到R2; 2、在R1上做访问控制列表,使R1不能ping通R2 。 实验拓扑图: 实验环境的基本配置: R1配置清单: 1、为R1的Fa0/0接口配置IP,并设为全双工模式: R1(config)#int fa0/0 R1(config-if)#speed 100 R1(config-if)#duplex full

R1(config-if)#ip add 192.168.0.1 255.255.255.0 R1(config-if)#no shut R1(config-if)#exit 2、为R1的S1/2接口配置IP: R1(config)#int s1/2 R1(config-if)#ip add 192.168.1.1 255.255.255.0 R1(config-if)#no shut R1(config-if)#exit R2的配置清单: 1、为R2的Fa0/0接口配置IP,并设为全双工模式: R2(config)#int fa0/0 R2(config-if)#speed 100 R2(config-if)#duplex full R2(config-if)#ip add 192.168.2.2 255.255.255.0 R2(config-if)#no shut R2(config-if)#exit 2、为R2的S1/2接口配置IP: R2(config)#int s1/2 R2(config-if)#ip add 192.168.1.2 255.255.255.0 R2(config-if)#no shut R2(config-if)#exit 3、在R2上增加一条静态路由以实现和R3通信: R2(config)#ip route 192.168.0.0 255.255.255.0 192.168.1.1 4、在R2上设置用户密码和线路密码,为下一步的telnet服务:R2(config)#enable password 123456 R2(config)#line vty 0 4 R2(config-line)#password 123456 R3的配置清单:

IP访问控制列表配置 目录: 第一个任务的:验证测试 (3) 第二个任务的:交换机的验证测试 (6) 第三个任务的:扩展访问验证测试 (10) 最后---总结: (12) ▲表示重要的 一、IP标准访问控制列表的建立及应用 工作任务 你是学校网络管理员,学校的财务处、教师办公室和校办企业财务科分属不同的3个网段,三个部门之间通过路由器进行信息传递,为了安全起见,学校领导要求你对网络的数据流量进行控制,实现校办企业财务科的主机可以访问财务处的主机,但是教师办公室主机不能访问财务处主机。 首先对两路由器进行基本配置,实现三个网段可以相互访问;然后对距离控制目的地址较近的路由器RouterB配置IP标准访问控制列表,允许192.168.1.0网段(校办企业财务科)主机发出的数据包通过,不允许192.168.2.0网段(教师办公室)主机发出的数据包通过,最后将这一策略加到路由器RouterB的Fa

0端口,如图所示。 第1步:基本配置 路由器RouterA: R >enable R #configure terminal R(config)#hostname RouterA RouterA (config)# line vty 0 4 VTY是路由器的远程登陆的虚拟端口,04表示可以同时打开5个会话,line vty 04是进入VTY端口,对VTY端口进行配置,比如说配置密码, RouterA (config-line)#login RouterA (config-line)#password 100 RouterA (config-line)#exit RouterA (config)# enable password 100 RouterA (config)#interface fastethernet 0/0 RouterA (config-if)#ip address 192.168.1.1 255.255.255.0 RouterA (config-if)#no shutdown RouterA (config-if)#Exit RouterA (config)#interface s0/3/0 RouterA (config-if)#ip address 192.168.12.1 255.255.255.0 RouterA (config-if)#no shutdown RouterA (config-if)#Exit RouterA (config)#interface s0/3/0 RouterA (config-if)#ip address 192.168.2.1 255.255.255.0 RouterA (config-if)#no shutdown RouterA (config-if)#Exit RouterA (config)#ip route 192.168.3.0 255.255.255.0 192.166.12.2 路由器RouterB: R >enable R #configure terminal R(config)#hostname RouterB RouterB (config)# line vty 0 4 RouterB (config-line)#login RouterB (config-line)#password 100 RouterB (config-line)#exit RouterB (config)# enable password 100 RouterB (config)#interface fastethernet 0/0 RouterB (config-if)#ip address 192.168.3.1 255.255.255.0 RouterB (config-if)#no shutdown RouterB (config-if)#Exit RouterB (config)#interface s0/3/1 RouterB (config-if)#ip address 192.168.12.2 255.255.255.0

第14章扩展IP访问控制列表配置 技术原理 访问列表中定义的典型规则主要有以下:源地址、目标地址、上层协议、时间区域。 扩展IP访问列表(编号100-199,2000-2699)使用以上四种组合来进行转发或阻断分组;可以根据数据包的源IP、目的IP、源端口、目的端口、协议来定义规则,进行数据包的过滤。 扩展IP访问列表的配置包括以下两步: 定义扩展IP访问列表。 将扩展IP访问列表应用于特定接口上。 实验步骤 新建Packet Tracer拓扑图(如下图) (1)分公司出口路由器与外部路由器之间通过V.35串口电缆连接,DCE端连接在R2上,配置其时钟频率64000;主机与路由器通过交叉线连接。 (2)配置PC机、服务器及路由器接口IP地址。 (3)在各路由器上配置静态路由协议,让PC间能相互ping通,因为只有在互通的前提下才能涉及到访问控制列表。 (4)在R2上配置编号的IP扩展访问控制列表。 (5)将扩展IP访问列表应用到接口上。 (6)验证主机之间的互通性。 路由器0: Router>en Router#conf t Router(config)#int fastEthernet 0/0 Router(config-if)#ip address 172.16.1.1 255.255.255.0 Router(config-if)#no shut

Router(config-if)#exit Router(config)#int f 1/0 Router(config-if)#ip address 172.16.2.1 255.255.255.0 Router(config-if)#no shut Router(config)#ip route 0.0.0.0 0.0.0.0 172.16.2.2(设置默认静态路由)Router(config)#end 路由器1: Router>en Router#conf t Router(config)#int f 0/0 Router(config-if)#ip address 172.16.2.2 255.255.255.0 Router(config-if)#no shut Router(config-if)#exit Router(config)#int s 2/0 Router(config-if)#ip address 172.16.3.1 255.255.255.0 Router(config-if)#no shut Router(config-if)#clock rate 64000 Router(config-if)#exit Router(config)#ip route 172.16.1.0 255.255.255.0 172.16.2.1(设置静态路由)Router(config)#ip route 172.16.4.0 255.255.255.0 172.16.3.2(设置静态路由)Router(config)#end Router#show ip route 172.16.0.0/24 is subnetted, 4 subnets S 172.16.1.0 [1/0] via 172.16.2.1 C 172.16.2.0 is directly connected, FastEthernet0/0 C 172.16.3.0 is directly connected, Serial2/0 S 172.16.4.0 [1/0] via 172.16.3.2 Router#conf t Router(config)#access-list ? <1-99> IP standard access list <100-199> IP extended access list Router(config)#access-list 100 ? deny Specify packets to reject permit Specify packets to forward remark Access list entry comment Router(config)#access-list 100 p Router(config)#access-list 100 permit ? eigrp Cisco's EIGRP routing protocol icmp Internet Control Message Protocol ip Any Internet Protocol

第六章路由策略 6.1路由策略简介 6.1.1路由策略与策略路由 路由策略(Routing Policy)是为了改变网络流量所经过的途径而修改路由信息的技术,主要通过改变路由属性(包括可达性)来实现。 策略路由(Policy Routing)是一种依据用户制定的策略进行路由选择的机制。有关策略路由的详细介绍请参见“策略路由”章节。 路由器在发布与接收路由信息时,可能需要实施一些策略,以便对路由信息进行过滤,例如只接收或发布满足一定条件的路由信息。一种路由协议可能需要引入其它的路由协议发现的路由信息,路由器在引入其它路由协议的路由信息时,可能只需要引入一部分满足条件的路由信息,并控制所引入的路由信息的某些属性,以使其满足本协议的要求。 为实现路由策略,首先要定义将要实施路由策略的路由信息的特征,即定义一组匹配规则。可以以路由信息中的不同属性作为匹配依据进行设置,如目的地址、发布路由信息的路由器地址等。匹配规则可以预先设置好,然后再将它们应用于路由的发布、接收和引入等过程的路由策略中。 6.1.2过滤器 路由协议可以引用访问控制列表、地址前缀列表、AS 路径访问列表、团体属性列表、扩展团体属性列表和Route-policy 几种过滤器。下面对各种过滤器逐一进行介绍。 1. 访问控制列表 访问控制列表包括针对IPv4 报文的ACL 和针对IPv6 报文的ACL。用户在定义ACL 时可以指定IP(v6)地址和子网范围,用于匹配路由信息的目的网段地址或下一跳地址。ACL 的有关配置请参见“安全分册”中的“ACL 配置”。 2. 地址前缀列表 地址前缀列表包括IPv4 地址前缀列表和IPv6 地址前缀列表。 地址前缀列表的作用类似于ACL,但比它更为灵活,且更易于用户理解。使用地址前缀列表过滤路由信息时,其匹配对象为路由信息的目的地址信息域;另外,用户可以指定gateway 选项,指明只接收某些路由器发布的路由信息。关于gateway选项的设置请参见“IP 路由分册”中的“RIP 命令”和“OSPF 命令”。 一个地址前缀列表由前缀列表名标识。每个前缀列表可以包含多个表项,每个表项可以独立指定一个网络前缀形式的匹配范围,并用一个索引号来标识,索引号指明了在地址前缀列表中进行匹配检查的顺序。 每个表项之间是“或”的关系,在匹配的过程中,路由器按升序依次检查由索引号标识的各个表项,只要有某一表项满足条件,就意味着通过该地址前缀列表的过滤(不再进入下一个表项的测试)。

0分计。 4. 实验报告文件以PDF 格式提交。 【实验题目】访问控制列表(ACL )实验。 【实验目的】 1. 掌握标准访问列表规则及配置。 2. 掌握扩展访问列表规则及配置。 3. 了解标准访问列表和扩展访问列表的区别。 【实验内容】 完成教材实例5-4(P190),请写出步骤0安装与建立FTP 、WEB ,的步骤,并完成P192~P193的测试要求。 【实验要求】 重要信息信息需给出截图, 注意实验步骤的前后对比。 【实验记录】(如有实验拓扑请自行画出) 【实验拓扑】 本实验的拓扑图结构如下图: 【实验设备】 路由器一台,PC 5台(其中两台作为WWW Server 和FTP Server )。 【实验原理】 基于时间的ACL 是在各种ACL 规则(标准ACL 、扩展ACL 等)后面应用时间段选项(time-range )以实现基于时间段的访问控制。当ACL 规则应用了时间段后,只有在此时间范围内规则才能生效。此外,只有配置了时间段的规则才会在指定的时间段内生效,其他未引用时间段的规则将不受影响。 要基于时间的ACL 一生效,一般需要下面的配置步骤。

(1)定义时间段及时间范围。 (2)ACL自身的配置,即将详细的规则添加到ACL中。 (3)应用ACL,将设置好的ACL添加到相应的端口中。 【实验步骤】 步骤0: (1)配置3台PC(PC1、PC2和Manager)的IP地址、掩码、网关。 (2)检查PC与服务器的连通性如何? PC与服务器无法连通,因为还未安装FTP Server和WWW Server和配置路由器。 (3)在服务器上安装FTP Server和WWW Server。FTP Server需至少创建一个用户名和口令。 FTP Server我们选择Serv-U,下载安装后见如下界面。

《网络互联技术》练习题 第七章:访问控制列表 一、填空题 1、________________是用于控制和过滤通过路由器的不同接口去往不同方向的信息流的一种机制。 2、访问控制列表主要分为____________和扩展访问控制列表。 3、访问控制列表最基本的功能是_____________。 4、标准访问控制列表的列表号范围是__________。 5、将 66 号列表应用到fastethernet 0/0接口的in方向上去,其命令是_________________________。 5、定义77 号列表,只禁止192.168.5.0网络的访问,其命令是______________________________________________。 6、基于时间的访问控制列表,定义时间范围的关键字主要有两个,它们是___________和__________。 二、选择题 1、标准访问控制列表应被放置的最佳位置是在()。 A、越靠近数据包的源越好 B、越靠近数据包的目的地越好 C、无论放在什么位置都行 D、入接口方向的任何位置 2、标准访问控制列表的数字标识范围是()。 A、1-50 B、1-99 C、1-100 D、1-199 3、标准访问控制列表以()作为判别条件。 A、数据包的大小 B、数据包的源地址 C、数据包的端口号 D、数据包的目的地址 4、IP扩展访问列表的数字标示范围是多少? ()。 A、0-99 B、1-99 C、100-199 D、101-200 5、下面哪个操作可以使访问控制列表真正生效:()。 A、将访问控制列表应用到接口上 B、定义扩展访问控制列表 C、定义多条访问控制列表的组合 D、用access-list命令配置访问控制列表 6、以下对思科系列路由器的访问列表设置规则描述不正确的是()。 A、一条访问列表可以有多条规则组成 B、一个接口只可以应用一条访问列表 C、对冲突规则判断的依据是:深度优先