卡王中文版BackTrack3教程

一、準備工作

1.先將破解光碟上的軟體全部考到電腦的桌面上;共有3個檔案分別是安裝操作手

冊、VMware Workstation 6.5 正式版(包含主程式及序號產生器)、bt3-final;基本安裝順序如下:

a:安裝軟體虛擬機在電腦上;

b:再以虛擬機開起中文版BackTrack3簡體中文版光碟放入光碟機中;

c:啟動bt3破解選定的無線網路

2.將卡王插入電腦USB口中;

3.重啟電腦;

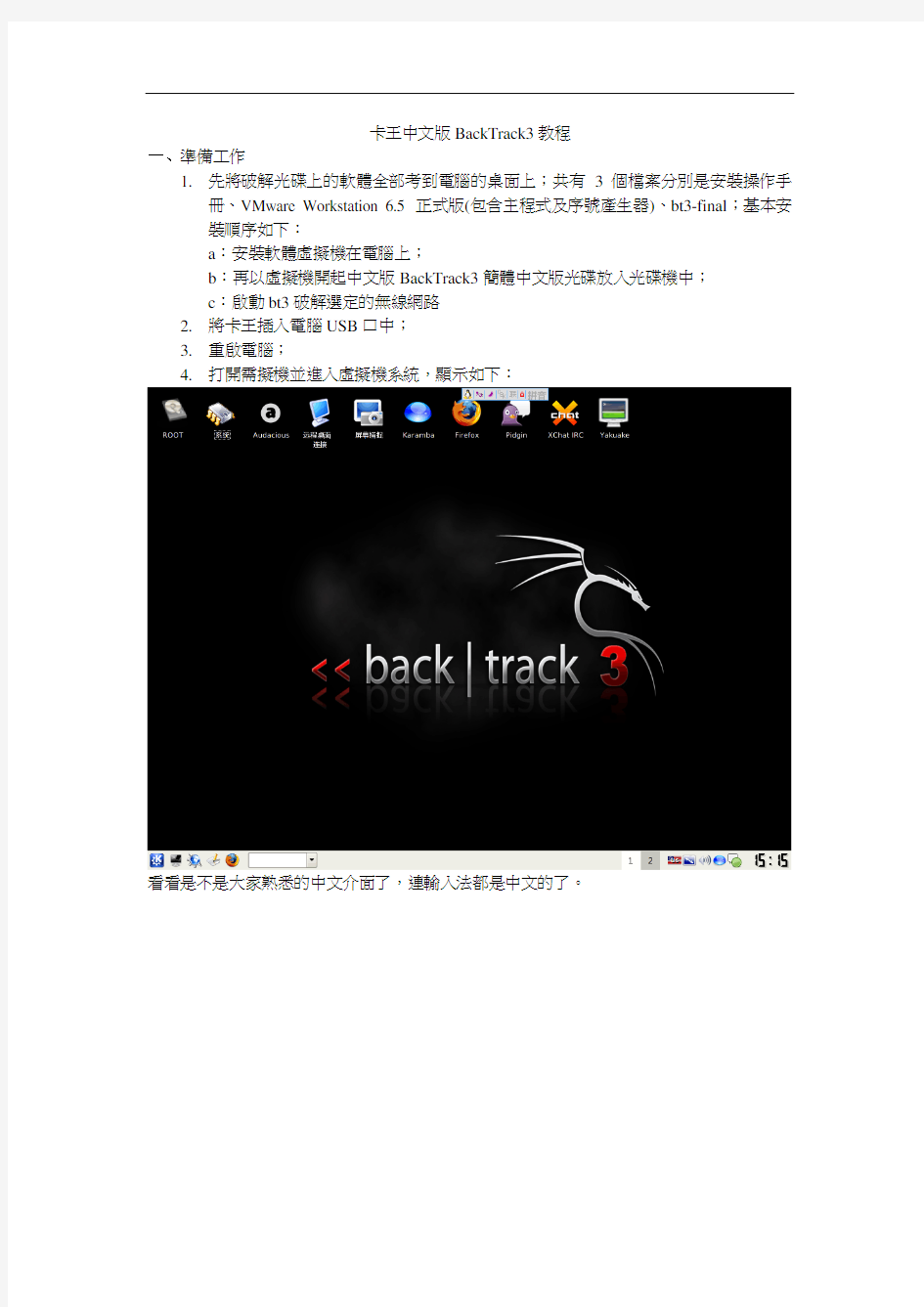

4.打開需擬機並進入虛擬機系統,顯示如下:

看看是不是大家熟悉的中文介面了,連輸入法都是中文的了。

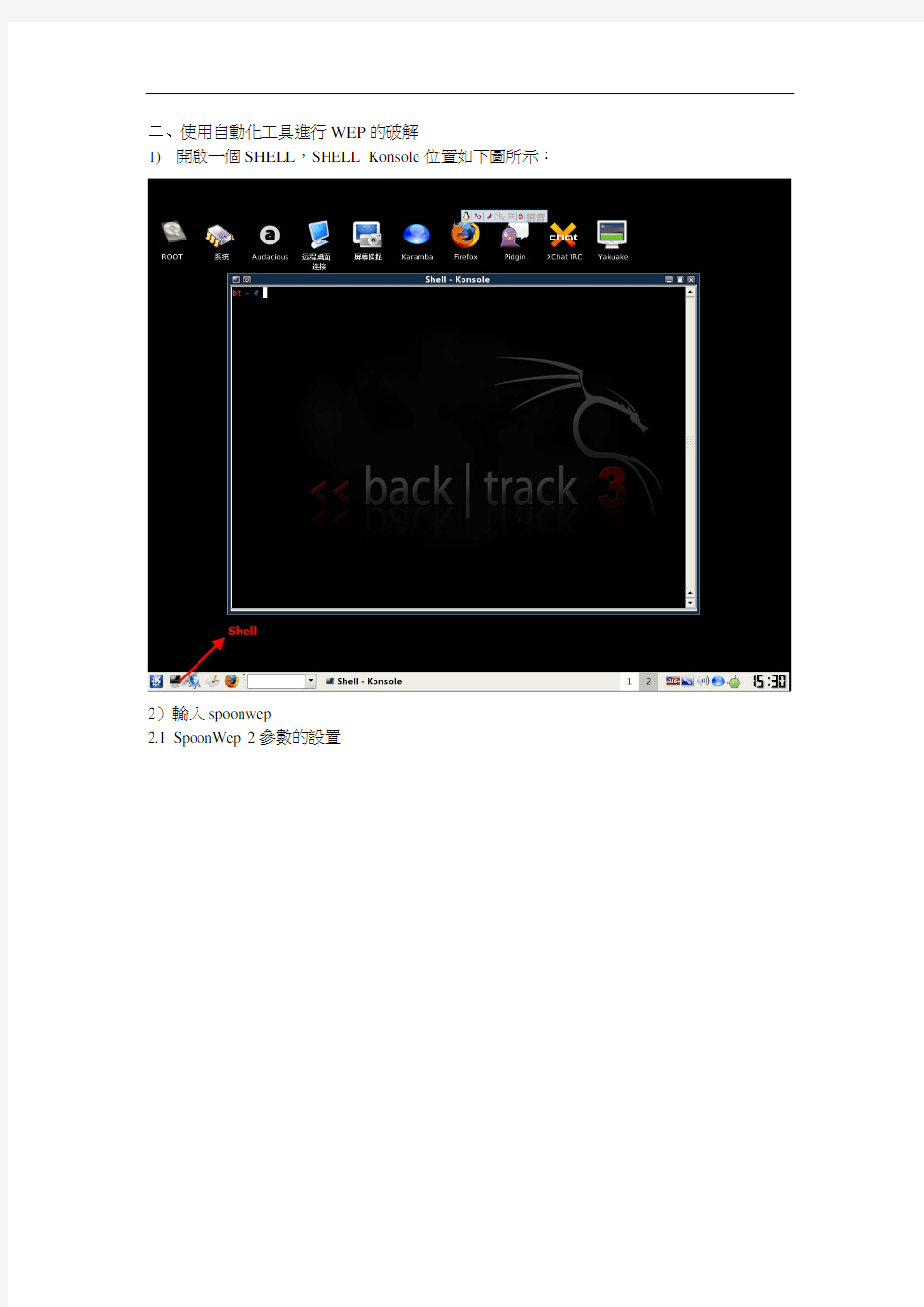

二、使用自動化工具進行WEP的破解

1)開啟一個SHELL,SHELL Konsole位置如下圖所示:

2)輸入spoonwep

2.1 SpoonWep 2參數的設置

NET CARD:表示選擇網卡,卡王選擇WLAN0;

DRIVER;表示選擇驅動,卡王選擇NORMAL;

MODE;表示是否有目標,若是你不知道需要破解哪個無線網路,選擇UNKNOWN VICTIM,若已使用airodump-ng 命令組查詢目標,直接選擇KNOWN VICTIM。

以下以未知目標為例來進行實驗。

2.2 搜尋目標:

CHAN HOPPING:表示全通道掃描;

FIXED CHAN:表示固定通道,若選擇此項,需要拖動此來選擇通道。

選擇通道的掃描模式後,點擊,開始掃描。

若在CLIS已有打勾選項“”,表示該AP下存在用戶端。

這裡選擇目標ANY,點擊來確定目標,進行攻擊參數選擇介面。

2.3 攻擊參數設置及攻擊

LAUNCH表示攻擊模式的選擇,這裡提供了4種攻擊模式:

1) ARP REPLAY ATTACK,表示-3 ARP注入;

2) P0841 REPLAY ATTACK,表示-2 互動式注入;

3) CHOPCHOP&FORGEATTACK,表示-4斷續注入;

4) FRAGMENTATION&FORGE ATTACK,表示-5碎片注入。

Deauth;表示破解的深度,有三個選項可供選擇:

1)???LENGTH(CR.AT 10000 IVS),表示未知深度,默認使用10000IVS破解;

2)128 BITS LENGTH(CR.AT 10000IVS),128位長度,使用10000IVS破解;

3)64 BITS LENGTH(CR.AT 5000IVS),64位長度,使用5000IVS破解。

我想大家肯定不知道目標網路的深度吧,這裡就直接選擇???LENGTH(CR.AT 10000 IVS)。

Ing Rate:表示注入速度,這裡為了保證能穩定得到資料包,選擇注入速度的600。

Victim Mac:攻擊目標的MAC位址;

ClientLess Attack:在無或少量用戶端時可用目標AP下用戶端的MAC來輔助攻擊,也可不填。

若這裡的參數為手段能夠設置,需要調整Channel,拖動到目標通道處即可。

點擊執行破解程式SPOONWEP,執行過程成將變為。

稍等片刻,喝杯茶,抽支煙,差不多密碼就出來了,如下所示:

密碼為:11111111112222222222333333。

備註說明:若一種攻擊模式沒辦法獲取密碼,可跟換其他攻擊模式嘗試。

三、使用自動化工具進行WPA的破解

1)開啟一個SHELL,SHELL Konsole位置如下圖所示:

2.1 SpoonWpa參數的設置:

NET CARD:表示選擇網卡,卡王選擇WLAN0;

DRIVER;表示選擇驅動,卡王選擇NORMAL;

MODE;表示是否有目標,若是你不知道需要破解哪個無線網路,選擇UNKNOWN VICTIM,若已使用airodump-ng 命令組查詢目標,直接選擇KNOWN VICTIM。

以下以未知目標為例來進行實驗。

2.2 搜尋目標

CHAN HOPPING:表示全通道掃描;

FIXED CHAN:表示固定通道,若選擇此項,需要拖動此來選擇通道。

選擇通道的掃描模式後,點擊,開始掃描。

若在CLIS已有打勾選項“”,表示該AP下存在用戶端。

對於WPA的破解必須要有用戶端,這裡我們選擇目標DODDER,然後選擇

點擊來確定目標,進行攻擊參數選擇介面。

2.3 握手信息包的捕獲

Victim Essid:目標ESSID;

Victim Mac:目標MAC位址;

Client Mac:目標AP下網卡的MAC位址。

表示注入速度,這裡為了保證能穩定得到資料包,選擇注入速度的600。

若這裡的參數為手段能夠設置,需要調整Channel,拖動到目標通道處即可。備註:若是採用軟體搜尋WPA信號,以上參數不用設置。

點擊自動獲取WPA握手包。

獲取握手包的過程如下:

2.4 WPA握手信息包的破解

握手資訊獲取後,會自動跳到CRACKING參數設置及破解介面

這裡為使用破解的方式:

1)INTERNAL WORDLIST 內部字典;

2)USER WORDLIST 使用者自訂字典;

3)AIROLIB-NG DATABASE 線性破解資料庫。

點擊進行破解,破解獲得介面如下:

備註:由於WPA的破解有字典有很大的關係,以上破解由於使用簡單密碼,故能輕易獲得,筆者未曾在字典中加入該密碼,若字典中未包含此密碼,則無法得到密碼。

四、MAC地址過濾的突破

1)使用BackTrack3 獲取有效用戶端位址

1.1開啟一個SHELL,SHELL Konsole位置如下圖所示:

1.2 輸入airodump-ng –bssid (已破解AP的MAC位址)-c (已破解AP的工作通道) wlan0

1.3 獲取AP下用戶端地址

圖中綠色區域為該AP下的用戶端位址,記錄此位址

1.4 更改網卡MAC位址,使用軟體SMAC

2.0。

1.4.1 點擊卡王,在新偽裝的MAC位址區域

填入AP下用戶端地址

1.4.2 點擊“更新MAC”

1.4.3 重啟網卡

開始-連接到-顯示所有連接-選擇卡王所屬的無線網卡,停用後再啟用

1.4.4 無線網卡位址已更改

點擊,地址已做更改

說明:使用此軟體還原網卡MAC位址為點擊,按照步驟1.4.3停用再啟用無線網卡,位址將還原。

儘管我們可以通過偽造MAC的方式達到在WINDOWS下上網的目的,但此時的網路連接並不穩定,會出現時斷時續的情況,請大家尤為注意。不過等主人下線了,那就是你的天地了:)

由於MAC位址過濾的條件下,若無用戶端,自動破解程式無法與AP建立偽連接,也就無法注入資料包。所以在MAC位址過濾的條件下必須要有用戶端,在獲取到到用戶端的MAC 地址後,通過BackTrack3下的MACCHANGER工具或使用ifconfig命令將卡王MAC位址更改為合法用戶端的MAC位址,通過自動破解工具破解,具體實現方法如下:

1)BackTrack3下將卡王MAC地址更改為合法用戶端MAC地址

a. 在BackTrack3下的SHELL下使用ifconfig命令修改MAC位址

00:11:22:33:44:55表示合法用戶端的MAC位址

通過使用ifconfig –a命令來查看是否更改成功

b. 使用MACCHANGER將卡王MAC位址更改為合法用戶端地址

說明:其中00:11:22:33:44:55為合法用戶端MAC地址

2)MAC地址過濾自動化工具破解

關於MAC地址過濾自動化工具破解必須要有合法用戶端MAC地址,在BT3下將卡王MAC 位址更改為合法用戶端MAC位址的方法如上,自動化破解工具SPOONWEP設置如下:a. 若已經開啟MAC地址過濾的AP已有用戶端,不需更改用戶端MAC位址,直接使用SPOONWEP破解:

在搜尋目標後,選擇目標AP後再選擇目標AP下用戶端MAC位址,一般選擇POWER值較高的用戶端,點擊,進入攻擊參數選擇介面:

在用戶端攻擊選項中,已經出現合法用

戶端MAC位址,而且用戶端選項已經開啟,其他設置請參考“使用自動化工具進行WEP的破解”。

b. 若已經開啟MAC地址過濾的AP無用戶端,將卡王MAC地址更改為合法用戶端MAC 地址(關於MAC位址),並在Client Attack選項中輸入合法用戶端MAC位址,使用

SPOONWEP破解,具體設置如下:

其他設置請參考“使用自動化工具進行WEP的破解”。

五、SSID隱藏的突破

1)最簡單的方法,使用MAC位址連接到AP

使用工具WirelessMon,直接通過AP的MAC位址連接

a.首先看看掩藏SSID是什麼樣的?

通過Network Stumbler探測第二個AP,未顯示SSID,該AP的SSID已掩藏。

按‘x’退出選擇主介面: