NC、CNC and Maintenance for CNC Machine

1.1The History of NC and CNC Development

Numerical Control (NC) is any machining process in which the operations are executed automatically in sequences as specified by the program that contains the information for the tool movements .The NC concept was proposed in the late 1940s by John Parsons of Traverse City ,Michigan .Parsons recommended a method of automatic control that would guide a milling cutter to produce a ”thru-axis curve ” in order to generate smooth profiles on work pieces.

In 1949,The U.S. Air Force award Parsons a contract to develop a new type of machine tool that would be able to speed up production methods. Parsons commissioned the Massachusetts Institute of Technology (M.I.T) TO develop a practical implementation of his concept. Scientists and engineers at M.I.T built a control system for a two-axis milling machine that used a perforated paper tape as the input media .In a short period of time , all major machine tool manufacturers were producing some machines with NC , but it was not until the late 1970s that computer-based NC became widely used. NC matured as an automation technology when inexpensive and powerful microprocessors replaced hard-wire logic-making computer-based NC systems.

When Numerical Control is performed under computer supervision ,it is called Computer Numerical Control(CNC).Computers are the control units of CNC machines ,they are built in or linked to the machines via communications channels . When a programmer input some information in the program by tape and so on ,the computer calculates all necessary data to get the job done.

On the first Numerically Controlled (NC) machines were controlled by tape ,and because of that ,the NC systems were known as tape-controlled machines .They were able to control a single operation entered into the machine by punched on magnetic tape .There was no possibility of editing the program on the machine. To change the program, new tape had to be made.

Today’s systems have computers to control data; they are called Computer

Numerically Controlled (CNC) machines .For both NC and CNC systems ,working principles are the same. Only the way in which the execution is controlled is different .Normally, new systems are faster ,more powerful ,and more versatile.

1.2The Applications of NC/CNC

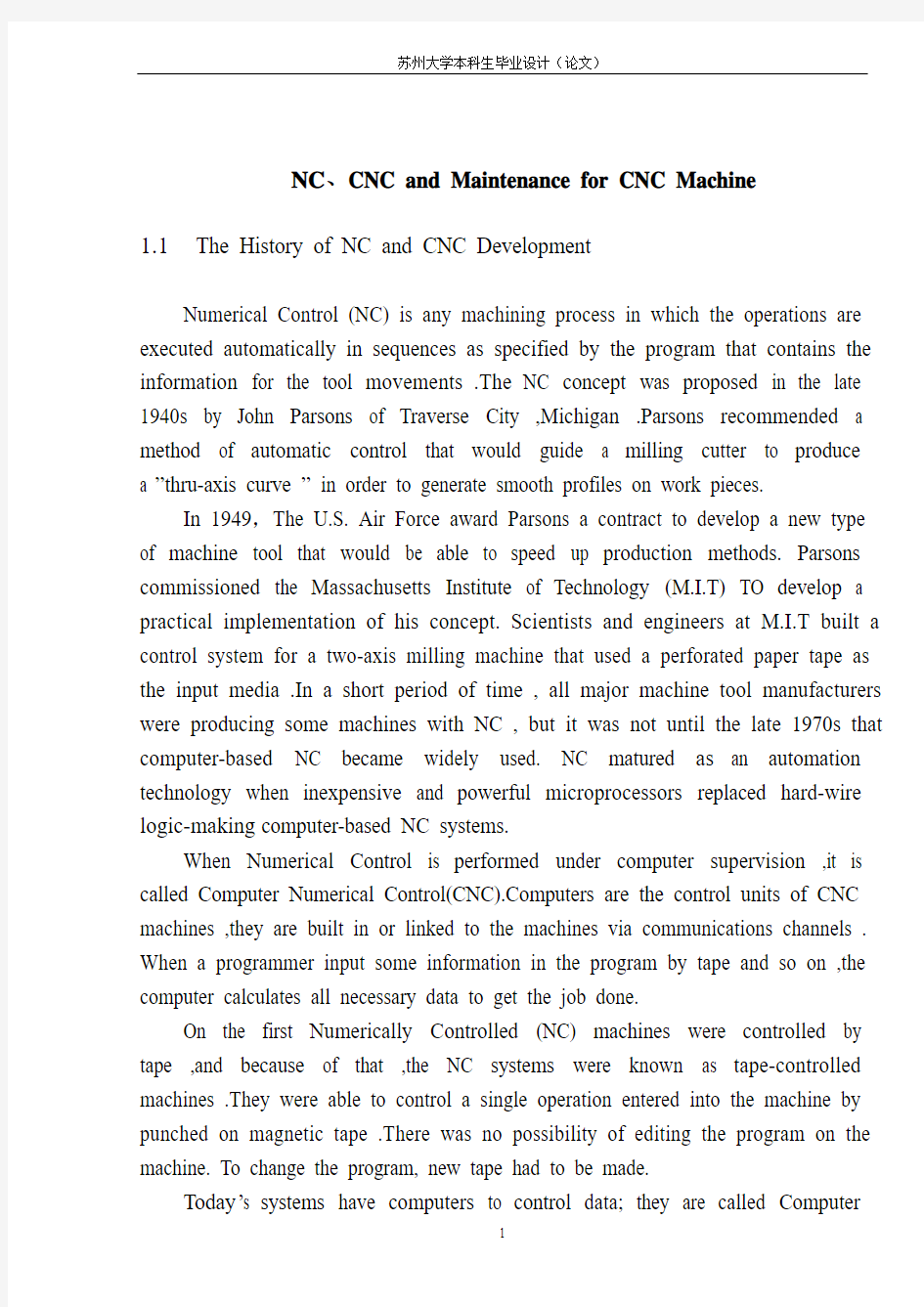

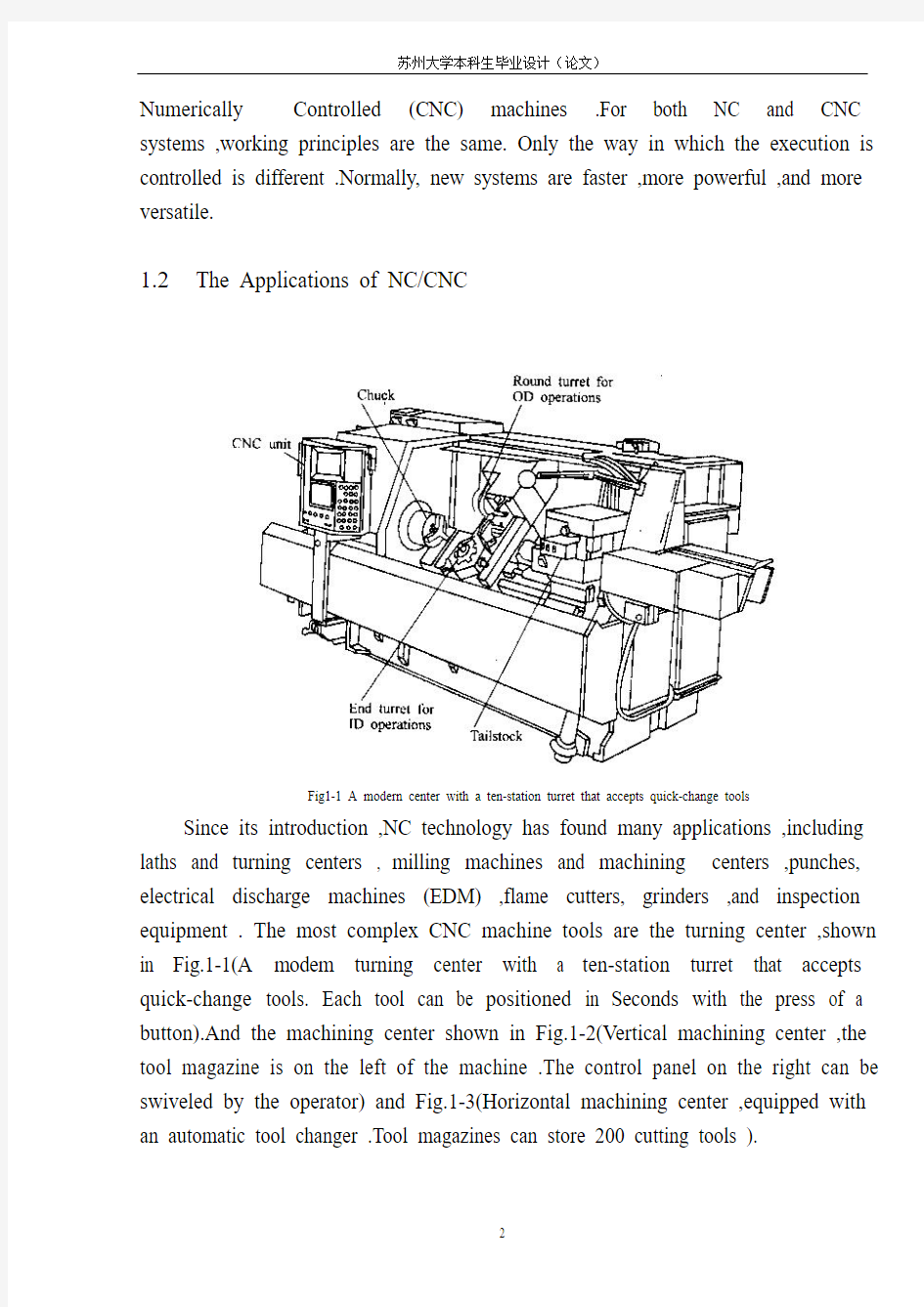

Fig1-1 A modern center with a ten-station turret that accepts quick-change tools Since its introduction ,NC technology has found many applications ,including laths and turning centers , milling machines and machining centers ,punches, electrical discharge machines (EDM) ,flame cutters, grinders ,and inspection equipment . The most complex CNC machine tools are the turning center ,shown in Fig.1-1(A modem turning center with a ten-station turret that accepts quick-change tools. Each tool can be positioned in Seconds with the press of a button).And the machining center shown in Fig.1-2(Vertical machining center ,the tool magazine is on the left of the machine .The control panel on the right can be swiveled by the operator) and Fig.1-3(Horizontal machining center ,equipped with an automatic tool changer .Tool magazines can store 200 cutting tools ).

Fig.1-2 A vertical –spindle machining center

Fig .1-3 A horizontal-spindle machining center

When preparing a program for a particular operation ,the programmer must select all cutting data using recommendations for conventional machining. This includes proper selection of cutting speeds, federate, tools and tool geometry , and so on . When the programmer has chosen all of the necessary information properly, The operator loads the program into the machine and presses a button to start the cutting cycle. The CNC machine moves automatically from one machining operation to another ,changing the cutting tools and applying the coolant. In a surprisingly short time, the work piece is machined according to the highest quality standards . But that is not all .No matter how big the work series is ,all of the parts will be almost identical in size and surface finishing .At this time of advanced technology ,with its high demands for surface finishing and tolerances of

components in ,for example, aerospace, nuclear, and medical equipment manufacturing, only CNC machines provide successful results.

1.3The Advantages and Disadvantages of CNC Machines

https://www.doczj.com/doc/615487979.html,C machines have many advantages over conventional machines ,some of them are:

(1)There is a possibility of performing multiple operations on the same machine in one setup.

(2)because of the possibility of simultaneous multi-axis tool movement special profile tools are not necessary to cut unusual part shapes.

(3)The scrap rate is significantly reduced because of the precision of the CNC machine and lesser operator impact.

(4)It is easy to incorporate part design changes when CAD/CAM systems are used.

(5)It is easier to perform quality assurance by a spot-check instead of checking all parts.

(6)Production is significantly increased.

https://www.doczj.com/doc/615487979.html,C machines also have some disadvantages:

(1)They are quite expensive

(2)They have to be programmed, setup , operated. and maintained by highly skilled personnel.

Obviously, CNC machines have more advantages than disadvantages. The companies that adopt CNC technology increase their competitive edge. As always with new technology, The cost per CNC unit is being cut further and more companies can afford CNC equipment ,which enables them to answer the increasingly strong requirements for production speed and quality that competitive markets demand. In the future the broader use of CNC machines will be one of the best ways to enhance automation in manufacturing .

1.4The Construction of CNC Machines

CNC machine tool are complex assemblies .However, in general ,any CNC

machine tool consists of the following units:

·Computers

·Control systems

·Drive motors

·Tool changers

According to the construction of CNC machines work in the following manner:

(1)The CNC machine language, which is a programming language of binary notation used on computers ,not on CNC machines.

(2)When the operator starts the execution cycle, the computer translates binary codes into electronic pulses which are automatically sent to the machine’s power units. The control units compare the number of pulses sent and received.

(3)When the motors receive each pulse, they automatically transform the pulses into rotations that drive the spindle and lead screw, causing the spindle rotation and slide or table movement .The part on the milling machine table or the tool in the lathe turret is driven to the position specified by the program.

https://www.doczj.com/doc/615487979.html,puters The computer reacts on. As with all computers ,the CNC

machine computer works on a binary principle using only two characters 1 and 0, for information processing precise time impulses from the circuit. There are two states that withvoltage,1,and a state without voltage,0. Series of ones and zeroes are the only states that the computer distinguishes a called machine language, it is the only language the computer understands. When creating the program, the programmer does not care about the machine language .He or she simply uses a list of codes and keys in the meaningful information. Special built-in software compiles the program into machine language and the machine moves the tool by its servomotors. However, the programmability of the machine is dependent on whether there is a computer in the machine’s control. If there is a minicomputer programming ,say, a radius(which is a rather simple task), the computer will calculate all the points on the tool path. On the machine without a minicomputer, this may prove to be a tedious task, since the programmer must calculate all the points of intersection the tool path .Modern CNC machines use 32-bit processors in their computers that allow fast and accurate processing of information.

2.Control Systems There are two types of control systems on NC/CNC

machines :open loop and closed loop .The type of control loop used determines the overall accuracy of the machine.

The open-loop control system does not provide positioning feedback to the control unit .The movement pulses are sent out by the control and they are received by a special type of servomotor called a stepper motor .The number of pulses that the control sends to the stepper motor controls the amount of the rotation of the motor. The stepper motor then proceeds with the next movement command. Since this control system only counts pulses and cannot identify discrepancies in positioning, the machine will continue this inaccuracy until somebody finds the error.

The open-loop control can be used in applications in which there is no change in load conditions ,such as the NC drilling machine. The advantage of the open-loop control system is that it is less expensive, since it does not require the additional hardware and electronics needed for positioning feedback. The disadvantage is the difficulty of detecting a positioning error(Fif.1-4 a) In the closed-loop control system, the electronic movement pulses are sent from the control to the servomotor enabling the motor to rotate with each pulse. The movements are detected and counted by a feedback device called a transducer. With each step of movement ,a transducer and signal back to the control ,which compares the current position of the driven axis with the programmed position .When the number of pulses sent and received match ,the control stats sending out pulses for the next movement.

Closed-loop systems are very accurate. Most ha an automatic compensation for error, since the feedback device indicates the error and the control makes the necessary adjustments to bring the slide back to the position. They use AC,DC or hydraulic servomotors(Fif.1-4b)

Fig1-4 Typical control systems

Position measurement in NC machines can be accomplished trough direct or indirect methods. In direct measuring systems ,a sensing device reads a graduated scale on the machine table or slide for linear movement(Fig.1-5a).this system is the more accurate because the scale is built into the machine and backlash(the play between two adjacent mating gear teeth) in the mechanisms is not significant.

In indirect measuring systems, rotary encoders or revolvers (Fig.1-5 b and c) convert rotary movement to translation movement. In this system, backlash can significantly affect measurement accuracy. Position feedback mechanisms utilize various sensors that are based mainly on magnetic and photoelectric principles.

3.Drive Motors The drive motors the machine slide movement on

NC/CNC equipment. They come in four basic types:

(1)Stepper motors

(2)DC servomotors

(3)AC servomotors

(4)Fluid servomotors

Stepper motors convert a digital pulse generated by the microcomputer unit (MCU) into a small step rotation . Stepper motors have a certain number of steps that they can travel. The number of pulses that the MCU sends to the stepper motor controls the amount of the rotation of the motor. Stepper motors are mostly used in applications where low torque is required.

Stepper motors are used in open-loop control systems. While AC,DC or hydraulic servomotors are used in closed-loop control systems.

Direct current (DC) servomotors are variable speed motors that rotate in response to the applied voltage. They are used to drive a lead screw and great mechanism. DC Servomotors provide higher-torque output than stepper motors .

Alternative current (AC) Servomotors are controlled by varying the voltage frequency to control speed .They can develop more power than a DC servomotor. They are also used to drive a lead screw and gear mechanism.

Fluid or hydraulic servomotors are also variable speed motors. They are able to produce more power, or more speed in the case of pneumatic motors than electric servomotors. The hydraulic pump provides energy to valves that are controlled by the MCU.

4.TOOL Changers Most of the time ,several different cutting tools

are used to produce apart. The tools must be replaced quickly for the next machining operation. For this reason, the majority of NC/CNC machine tools are equipped with automatic tool changers, such as magazines on machining centers and turrets on turning centers. They allow tool changing without the intervention of the operator. Typically ,an automatic tool changer grips the tool in the spindle ,pulls it out and replaces it with another tool. On most machines with automatic tool changers, the turret or magazine can rotate in either

direction ,forward or reverse (Fig.1-6).

Tool changers may be equipped for either random or sequential selection. In random tool selection ,there is no specific pattern of tool selection. On the machining center, when the program calls for the tool, it is automatically indexed into waiting position ,where it can be retrieved by the tool-handling device. On the turning center, the turret automatically rotates ,bringing the tool into position.

1.5Safety Notes for CNC machine operations

Safety is always a major concern in a metal-cutting operation. CNC equipment is automated and very fast, and consequently it is a source of hazards. The hazards have to be located and the personnel must be aware of them in order to prevent injuries and damage to the equipment. Main potential hazards include: rotating parts, such as the spindle , chuck, part in the chuck, and the turret with the tools and rotating clamping devices; movable parts, such as the machining center table ,lathe slides, tailstock center, and tool carousel; errors in the program such as improper use of the G00 code in conjunction with the wrong coordinate value, which can generate an unexpected rapid motion ;an error in setting or changing the offset value ,which can result by unqualified changes in a proven program. to minimize or avoid hazards, try the following preventive action:

(1)Keep all of the original covers on the machine as supplied by the machine tool builder.

(2)Wear safety glasses ,gloves ,and shoes.

(3)Do not attempt to run the machine before you are f amiliar with

its control.

(4)Before running the program, make sure that the part is clamped

properly.

(5)When proving running the program, follow these safety procedures.

·Run the program using the machine lock function to check the program for errors in syntax and geometry.

·Slow down rapid motions using the RAPID OVERRIDE switch or dry run the program.

·Use a single-block execution to confirm each line in the program before executing it.

·When the tool is cutting ,slow down the feed rate using the FEED OVERRIDE switch to prevent excessive cutting conditions.

(6)Do not handle chips by hang and do not use chip hooks to break long curled chips .program different cutting conditions for better chip control .stop the machine if you need to properly clean chips.

(7)If there is any doubt that the insert will break under the programmed cutting conditions, choose a thicker insert or reduce feed or depth of cut .

(8)Keep tool overhang as short as possible, since it can be a source of vibration that can break the insert .

(9)When supporting a large part by the center, mark sure that the hole-center is enough to adequately support and hold the part.

(10)Stop the machine when changing the tools ,indexing insert, or removing chips.

(11)Replace dull or broken tools or inserts.

(12)Write a list of offsets for active tools, and clear (set to zero ) the offsets for tools removed from the machine.

(13)Do not make changes in the program if you supervisor has prohibited your doing so.

(14)If you have any safety-related concerns, notify your instructor or supervisor immediately.

1.6 Fault Diagnosis and Action

When a running fault occurs ,examine the correct cause to take proper action. To do this ,execute the checks below:

1.Checking the Fault occurrence Status Check the following ;

·when did the fault occur?

·During what operation did the fault occur?

·What fault ?

(1)When did the fault occur ?

Time of day when the fault occur.

(2)During what operation did the fault occur ? What running mode?

·For automatic operation…program number ,sequence number, and contents of program ?

·For manual operation…Mode ?

·Operating procedure ?

·Preceding and succeeding operations ?

·Set/display unit’s screen?

·During I/O operation ?

·Machine system status ?

·During tool change ?

·controlled axis hunting ?

What fault occurred ?

What does the alarm display of the set/display unit’s alarm diagnosis screen indicate ?

·Display the alarm diagnosis screen to check the contents of alarm.

·Check the contents of alarm based on the driving amplifier status display

·What does the machine sequence alarm indicate ?

·Is the CRT screen normal ?

·Is the control axis hunting ?

(3)Frequency of fault?

·When did the fault occur ?Frequency?(Did the fault occur during operation of another machine ?)If the frequency is too small, or the fault occurred during operation of another machine, the cause may be noises of the supply voltage. For example, in this case, check that ①the supply voltage is normal (does momentary drop occur during operation of another machine?)and ②measures

have been taken against noises.

·In specific mode?

·When did the ceiling crane move ?

·Frequency for the same kind of work?

·Does the fault occur when the same operation is made?(Repeatability check)

·Change the condition (override, contents of program, operating procedure, etc.).

·Does the same fault occur?

2.Fault Example

(1)The power cannot be turned on . Check the following points:

·The power is being supplied?

(2)The NC unit does not operate when being activated.

Check the following points:

·Mode selected normally?

·All conditions for start satisfied?

·Depending on the machine, the start may be locked until the predetermined condition are satisfied. Check this by referring to the manual published by the machine manufacturer.

·Override of manual speed=0?

·No reset signal is being generated.

·No feed hold signal is being generated.

·Machine lock is on .

3.Alarm Message When the menu key ALARM is pressed, the ALARM/DIAGN screen is displayed.

(1)Alarm The code and number or message relating to an operation alarm, program error, servo alarm, or system error are displayed.

(2)Stop code The automatic operation disable state in automatic operation mode is displayed in code and error number.

(3)Alarm message The alarm messages specified by the user PLC (built-in) are displayed.

(4)Operator message The operator messages specified by the user PLC are displayed

When an alarm occurs, the class code will display on all screens.

Refer to the Appendix. List of alarms for details on the alarm.

数字控制计算机数字控制与计算机数控机床的安全和维护

1.1数字控制与计算家数字控制的发展历史

数字控制是按照含有机床(刀具)运动信息程序所指定的顺序自动执行操作的加工过程。数控这一概念是由密歇根洲特拉华城的约翰·帕森于20世纪四十年代后期提出的。为了在工件上加工光滑的轮廓,帕森提出了一只能感自动的机床控制方式,他能够引导铣床刀具加工出一种“过轴曲线”。

1949年,美国空军与帕森签署了合同,要求开发一种能够提高声查率的新型机床。帕森委托麻省理工学院(MIT)来开发一种新概念机床,麻省理工学院的科学家和工程师研制除了一种用穿孔纸带作为输入媒介的二轴联动铣床控制系统。在较短时间内,当时所有主要的机床生产商都声查了一些数控机床,但直到20世纪七十年代后期,基于计算机的数字控制才被得到广泛应用。只有价格低廉且功能强大的微处理芯片代替了计算机数控系统中的硬连线逻辑发生器后,NC才真正成为一门自动化技术。

当数控机床在计算机监控下工作时,它被称为计算机数控机床(CNC)。计算机是CNC 机床的控制单元,他们内嵌于数控机床或者通过通讯渠道与数控机床连接,当程序员编程时,通过纸带或磁盘将一些信息输入,计算机将对一些必要的数据进行计算的完成工作。

由于第一台数控机床的数据是由纸带控制的,因此数控系统被称为纸带控制机床。它们只能控制由输入到机床内的纸带或磁带所规定的单一操作,输入到机床内的程序书不能被编辑的,要改变程序必须重做新纸带。

当今的信筒都由计算机来控制数据,因而称之为计算机数控机床(简称CNC机床)。NC和CNC系统两者的原理一样,仅仅控制执行的方式不同。新兴的数控系统通常速度更快、功率更大、功能更齐全。

1.2数字控制与计算机数字控制的应用

数控技术自创立以来就得到了广泛的应用,包括车床和车削中心、铣床和加工中心、冲床、电火花(EDM)加工机床、线切割机床、磨床以及测试检测装置等。最复杂的计算机数控机床是加工中心,图1-1所示一个具有十转位的刀架能进行快速换刀的现代车削中心,立式加工中心1-2所示(刀具库在机床的左边。右边的控制面板可由操作者通过转臂

转动),以及卧式加工中心,通过按下按钮每把刀可在数秒钟内定位。如图1-3所示(配有自动换刀系统。刀具库储备有200把切削工具)。

Fig.1-2 一台立式加工中心Fig .1-3 一台卧式加工中心

当为某项操作编程时,程序员必须选择传统的加工切削数据推荐值。这些切削数据包括切削速度、进给率、刀具和刀具几何形状等。当程序员正

确选择所有必要信息后,操作员将程序载入机床并按下按钮,切削循环开始。通过变换切削刀具及使用冷却液,计算机数控机床可以自动从一个加工工序转向另一个加工工序。在极短的时间内,工件依据最佳质量标准被加工出来。但是那并不是全部,无论工件批量有多大,所有零部件表面精度和公差要求的提高,例如,航空业,核工业及医疗器械设备的制造,只有计算机书空机床才能胜任。

1.3 计算机数控机床的优缺点

1 计算机数控机床和传统机床相比具有很多优点,它们是:

(1).计算机数控机床和传统机床相比具有很多优点,他们是:

(2).由于机床可以实现多轴联动,切削非常规范的零件形状时,可以不必使用成型刀具。

(3).由于计算机数控机床的精度高,受操作者的影响小,废品率明显降低。

(4).采用CAD/CAM系统后,对另不见装配设计的修改就变的很容易。

(5).通过抽检代替全检,质量更容易保证。

(6)生产率显著提高。

2 计算机数控机床也有一些缺点:

(1)价格昂贵。

(2)必须由高级技术人员来偏程、安装、操作与维护。

显然,计算机数控机床利大于弊。已经采用计算机数控技术的企业正在提高他们的竞争力。随着新技术的采用,每台计算机数控单元的价格正在进一步降低,更多的公司能够买得起计算机数控装备,使其能够满足竞争市场对产品生产速度和质量日益增强的需求,将来计算机数控机床的广泛使用成为制造业提高自动化程度的最佳选择之一。

1.4 计算机数控机床的结构

CNC机床结构较为复杂。一般来说,任何CNC机床都包括以下几个单元组成:

·计算机

·控制系统

·驱动电机

·换刀装置

根据CNC机床的结构,CNC机床以下列方式工作:

(1)CNC机床语言是一种用在计算机上的二进制符号编程语言,而不是用在CNC机床上。

(2)当操作者开始执行循环时,计算机将二进制代码翻译成点脉冲,并自动地送给机床的控制单元。控制单元将发出的脉冲数与接受的埋藏数家以比较。

( 3 )电动机每接受一个脉冲,就自动地接受脉冲信号转换成旋转信号从而驱动主轴和丝杠,带动主轴旋转和拖板或工作台的移动。铣床工作台上的零件或车床转塔刀架上的刀具被驱动到程序指定的位置。

1.计算机如所有其它计算机,CNC机床的计算机也是根据二进制原理,只有两个字符1和0作为电路的时间脉冲信息。有两个状态,高电平为,低电平为0 ,1 和0 的序列是计算机区别于所谓的机器语言的唯一状态,也是计算机理解唯一的语言。编程是程序员不必关心机器语言,只需简单地应用一系列代码和符号来表达有用的信息。机器内的特殊软件将程序编译为机器语言,由伺服电动机带动刀具工作。然而,机床程序的可用性是依速于机床控制系统中是否有计算机,如果用一个微型计算机进行程序设计,例如,半径(一个相当简单的任务),计算机将计算刀具路径上所有的点坐标值,如果机床上没有微型计算机,这个计算机将是一个繁琐的工作,因为程序员必须计算刀具路径上的所有交点位置。现代CNC机床的计算机使用32位处理器可以实现信息的快速准确位置。

2.控制系统在NC/CNC 机床里有良种类型的控制系统:开环和闭环。控制环的类型决定机床的整体精度。

开环控制系统不提供位置反馈信息给控制单元。移动脉冲由控制单元出发,并被一种成为步进电机的特殊伺服电动机所接收下一个运动命令。由于这个控制系统只计算脉冲,不能识别位置偏差,所以机床将继续其不准确操作,直到有人发现错误为止。

开环控制适用与载荷状态没有变化的场合下,例如数控钻床。开环控制系统的好处是成本低,因为它不在需要为位置反馈安装额外的硬件及电子装置,其缺点是很难检测位置误差。(1-4a)

在闭环控制系统中,有控制单元发出的电脉冲送给伺服电动机,使电机跟随每个脉冲能旋转。这些运动能被一个称为传感器的反馈装置检测并统计下来。每移动一步,传感器就将信号送回到控制单元,并将它当前驱动轴位置和程序中的设定位置想比较。当发出的脉冲与接收的脉冲数相数相匹配时,控制单元开始为下一个运动发出脉冲。

闭环系统非常精确。大部分闭环系统具有误差的自动补偿功能,通过反馈装置指示误差并做出必要的调整,将拖板带回到准确位置。闭环控制系统通过采用交流、直流或液压伺服电动机。(1-4b)

Fig.1-4 典型控制系统

在数控机床中,位置测量可通过直接或间接测量方式来实现。直接测量系统中,传感器度曲装在作直线运动的机床工作台或拖板上的标尺刻度数(1-5a)。这种系统比较准确,因为标尺是装在机床内,并且机构中后座力(邻近啮合齿轮之间的作用)不是很明显。

在间接测量中,旋转编码器(1-5b和c)将旋转运动转换成直线运动。在这种测量系统中,后座力在很大程度上会影响测量精度。采用多种传感器的位置反馈机构主要是基于和光电原理。

3.驱动电机驱动电机控制NC/CNC设备上拖板的运动,他们有四种基本类型:

(1)步进电机

(2)直流伺服电机

(3)交流伺服电机

(4)液压伺服电机

步进电机将有微机单元发出的一个数字脉冲转换成一个小步转动,步进电机能够传递

一定数量的步数,微机单元(MCU)送给步进电机的脉冲数控制步进电机的转动角度。步进电机常用在传动扭矩要求较低的场合。

步进电机常使用在开环控制系统,而交流、直流或液压伺服电机常使用在闭环控制系统。

直流伺服电机是可以变速的电机,其转速随供给电压的变化而变化,它们常被用来驱动丝杠和齿轮传动机构。直流伺服电机能够提供步进电机更大的扭矩。

交流伺服电机是通过改变电压频率来控制转速的。交流伺服电机输出功率更大,他们也被用来驱动丝杠和齿轮机构。

液压伺服电机也是速度可调电机。在应用气泵的场合下,液压伺服电机能够产生的功率和速度要比电气伺服电机更大更高。液压泵将能量提供给由微机单元控制的阀门。

4.换刀机构通常,加工一个零件需要使用几把不同的刀具。加工过程中必须为下一步加工工序迅速换刀。为此,大部分NC/CNC 机床配有自动换刀机构,如加工中心上的链式刀库和车削中心的转塔刀库。它们无须操作者干预,即可换刀。较为典型的是,一个自动换刀架夹住主轴上的刀具,将其拔出,然后用另一把刀代替。在大多数带有自动换刀机构的机床上,转塔刀库或链式刀库可以以任务方向旋转,或前或后(图1-6)

换刀机构有随机换刀和顺序换刀。在随机换刀中,没有刀具选择的具体路径。对于加工中心,当程序调用刀具时,刀具处理装置能自动检索到处于等待位置的刀具。对于车削中心,回转刀架能自动的旋转,将刀具带到指定位置。

1.5 计算机数控机床安全操作注意事项

在金属切削操作中安全性一直是他别受关注的。由于计算机数控设备自动化程度高并且速度快,所以它是一个危险源。为了防止人员伤害和对设备的损坏,必须找出存在危险

的根源,且操作人员必须提高警惕。主要的潜在的危险包括:旋转部件,如主轴、主轴内的部件、卡盘、卡盘里的工作、带着刀具的转塔刀架以及旋转的夹具装置;运动部件,如加工中心的工作台、车床拖板、尾架顶尖,多工序旋转托盘;程序错误,例如G00代码的不正确而引起坐标值错误,产生意想不到的快速移动;设置或改变偏移值时出错,可能导致刀具与工件或刀具与机床之间的碰撞;随意更改已验证的程序,也会引起机床产生危险动作。为了叫少或避免危险,尽量遵循以下保护措施。

(1)使用机床制造商提供的机器原有防护罩。

(2)带上安全眼镜、手套,穿上合适的衣服和鞋

(3)不熟悉机床操作控制前不要开动机床。

(4)运行程序之前,确认零件以被正确夹紧。

(5)验证一个程序时,遵循下列安全步骤:

·启动机床锁定功能运行程序,检查程序中的语法错误和几何轨迹

·使用RAPID OVERRIDE 快速倍率开关降低速度或空运行程序

·采用单程序段执行来确认程序中的每一行。

·刀具切削时,用FEED OVERRIDE进给被率开关来减慢进给速率,防止超负荷切削。

(6)禁止用手处理切削以及用切削钩子弄段长而卷曲的切削。编制不同的切削状态程序以便跟好地控制切削。如果要彻底清除切削,应当关闭机床。

(7)如果怀疑刀片在编程的切削状态下有可能折端时,可选择一个更厚的刀片及减少进给或切削深度。

(8)尽可能保持刀具悬出短些,因为他可能成为一个导致刀片折断的震动源。

(9)当用顶尖支撑一个大零件时,确保中心孔足够大足以支撑和夹住零件。

(10)换刀、查找刀片或清理切削时关闭机床。

(11)替换已磨损或损坏的刀具和刀片。

(12)列出现行刀具的偏移量清单,从机床上去下刀具,清除(设置为0)刀偏。

(13)在未得到主管许可的情况下不得擅自更改程序。

(14)如果你在任何与安全有关的担忧,立即通知你的技术指导或主管。

1.6 故障诊断和维修

当发生运行故障时,应找出原因以便采取适当的措施排除。为此,应执行下列检查:

1.检查故障发生状态检查下列几个方面:

·故障出现时间?

·在何种操作过程中出现故障?

·故障类型?

(1)故障何时发生?

即故障发生的具体时间。

(2)在何种操作过程中发生故障?

何种运行方式?

·对于某项自动操作….程序号,序列号,程序内容?

·对于手工操作…模式?

·什么操作步骤?

·前一步与后一步操作?

·设置/显示的单元屏幕是什么?

·是否发生在输入输出操作过程中?

·机床的系统能够状态如何?

·是否发生在换刀过程中?

·受控制的轴跟踪检测情况如何?发生了什么故障?

设置/显示的单元屏幕上警告监测的报警显示说明了什么?

·运用显示警报诊断屏幕来检查报警内容?

·驱动放大器状态显示什么?

·根据驱动放大器状态显示检查报警内容。

·加工顺序报警显示表示什么?

·CRT显示屏幕是否正常?

·控制轴是否在跟踪?

(3)故障频率

·什么时候故障发生?频率怎样?(另一台机床的操作过程故障是否出现?)

如果频率很小,或者在另一台机床的操作过程中出现故障,那么,故障的原因可能是供电电压的干扰。在这种情况下,检查①供应电源是否正常(在另一机床的操作过程中是否发生瞬时压降?)②采取措施抗干扰。

·是否发生在特殊工作模式?

·什么时候到达最高行程?

·同一类工作的频率是多少?

·当执行相同操作是故障是否发生?(重复性检查)

·改变状态(进给倍率,程序内容,加工顺序等等)。

·是否发生相同的故障?

网络安全与防护—笔试题答案

长春职业技术学院专业课程试题库 第一部分:理论题 一.选择题 学习情境1-任务1-基于Sniffer进行协议.模拟攻击分析(1/22) 1.ARP协议工作过程中,当一台主机A向另一台主机B发送ARP查询请求时,以太网帧封装的目的MAC地址是(D)。 A. 源主机A的MAC地址 B. 目标主机B的MAC地址 C. 任意地址: D02. 广播地址:FFFFFFFFFFFF 2.在下面的命令中,用来检查通信对方当前状态的命令是(B)。 A. telnet B. ping C. tcpdump D. traceroute 3.在进行协议分析时,为了捕获到网络有全部协议数据,能够在交换机上配置(A)功能。 A. 端口镜像 B. VLAN C. Trunk D. MAC地址绑定 4.在进行协议分析时,为了捕获到流经网卡的全部协议数据,要使网卡工作在(C)模式下?。 A. 广播模式 B. 单播模式 C. 混杂模式 D. 多播模式 5.在计算机中查看ARP缓存记录的命令是(A)。 A. “arp -a” B. “arp -d” C. “netstat -an” D. “ipconfig /all” 6.在计算机中清除ARP缓存记录的命令是(B)。 A. “arp -a” B. “arp -d” C. “netstat -an” D. “ipconfig /all” 7.一帧ARP协议数据中,如果其中显示操作代码(Opcode)值为1,表示此数据帧为ARP的什么帧?(D) A. 单播帧 B. 应答帧 C. 多播帧 D. 请求帧 8.在广播式网络中,发送报文分组的目的地址有(C)地址.多站(播)地址和广播地址三种。 A. 本地 B. 远程 C. 单一物理(单播) D. 逻辑 9.网络安全的基本属性是( B)。 A. 机密性 B. 其它三项均是 C. 完整性 D. 可用性

浅析计算机日常维护与应用 发表时间:2013-09-28T14:15:08.263Z 来源:《现代教育科研论坛》2013年8期供稿作者:张敏[导读] 鼠标的日常维护在所有的计算机配件中,鼠标最容易出故障。 张敏 (中共邯郸市人民政府国有资产监督管理委员会委员会党校河北邯郸 056000) 要充分发挥计算机的作用,使它处于良好的工作状态,操作系统更稳定,更重要的是数据得到更好的保护,防止丢失,造成无法挽回的损失。做好计算机的日常维护十分必要的。随着计算机的普及以及维护的重要性,下面我结合实际谈一下关于计算机硬件维护的一点体会。 做好防静电措施静电有可能造成计算机芯片的损坏,为防止静电对计算机造成损害,在打开计算机机箱前应当用手接触暖气管等可以放电的物体,将本身的静电放掉后再接触计算机及其配件。 工作环境要求,计算机的安放计算机主机的安放应当平稳,室内温度不要过高、也不要过低,大约在23℃为宜,湿也有一定的要求,湿度过大会造成电路板发潮,连电烧毁主板等,湿度过小也不好,会因干燥而产生静电。同时还要调整好显示器的高度,位置应保持显示器上边与视线基本平行,太高或太低都会使操作者容易疲劳。 存储设备硬盘(包括移动硬盘)的日常维护和使用时的注意事项硬盘是微机的存储设备,我们使用时应当注意以上几点:①硬盘正在进行读、写操作时不可突然断电,现在的硬盘转速很高,通常为5400转/分或7200转/分,在硬盘进行读、写操作时,硬盘处于高速旋转状态,如若突然断电,可能会使磁头与盘片之间猛烈磨擦而损坏硬盘。如果硬盘指示灯闪烁不止,说明硬盘的读、写操作还没有完成,此时不要关闭电源,只有当硬盘指示灯停止闪烁,硬盘完成读、写操作后方可重启或关机。也可以配备质量可靠的不间断电源作保障。②硬盘要作到防震,当微机正在运行时最好不要搬动,硬盘在移动或运输时,尽量减少震动。③硬盘拿在手上时千万不要磕碰,此外还要注意防止静电对硬盘造成损坏。手拿硬盘时应该用手抓住硬盘的两侧,并避免与其背面的电路板直接接触。 键盘的日常维护,首先保持清洁,过多的灰尘会给正常工作带来麻烦,有时造成误操作,杂质落入键位的缝隙中会卡住按键,甚至造成短路。我们在清洁键盘时,可用柔软干净的湿布来擦拭,按键缝隙间的污渍可用棉签清洁,不要用医用消毒酒精,以免对塑料部件产生不良影响。清洁键盘时一定要在关机状态下进行,湿布不宜过湿,以免键盘内部进水产生短路。千万不将液体洒到键盘上,一旦液体洒到键盘上,会造成接触不良、腐蚀电路造成短路等故障,损坏键盘。按键要注意力度,在按键的时候一定要注意力度适中,动作要轻柔,强烈的敲击会减少键盘的寿命,尤其在玩游戏的时候按键时更应该注意,不要使劲按键,以免损坏键帽。不要带电插拔,在更换键盘时不要带电插拔,带电插拔的危害是很大的,轻则损坏键盘,重则有可能会损坏计算机的其它部件,造成不应有的损失。 鼠标的日常维护在所有的计算机配件中,鼠标最容易出故障。鼠标分为光鼠标和机械鼠标,避免摔碰鼠标和强力拉拽导线;点击鼠标时不要用力过度,以免损坏弹性开关;最好配一个专用的鼠标垫,既可以大大减少污垢通过橡皮球进入鼠标中的机会,又增加了橡皮球与鼠标垫之间的磨擦力;使用光电鼠标时,要注意保持感光板的清洁使其处于更好的感光状态,避免污垢附着在以光二极管和光敏三极管上,遮挡光线接收。 定期进行磁盘碎片整理,磁盘碎片的产生是因为文件被分散保存到整个磁盘的不同地方,而不是连续地保存在磁盘连续的簇中所形成的。虚拟内存管理程序频繁地对磁盘进行读写、在浏览网页时生成的临时文件和临时文件的设置等是它产生的主要原因,文件碎片一般不会对系统造成损坏,但是碎片过多的话,系统在读文件时来回进行寻找,就会引起系统性能的下降,导致存储文件丢失,严重的还会缩短硬盘的寿命而导致资料的丢失。因此,对于电脑中的磁盘碎片也是不容忽视的,要定期对磁盘碎片进行整理,以保证系统正常稳定地进行,我们可以用系统自带的“磁盘碎片整理程序”来整理磁盘碎片,也可以用软件来清理。U 盘的维护也是必要的,U盘体积小,容量大,工作稳定,易于保管,U盘抗震性较好,但对电很敏感,不正确的插拔,和静电损,害是它的“杀手”,使用中尤其注意的是要退出U盘程序后再拔盘。 现今,计算机硬件和软件变得更加密不可分,许多原先由硬件实现的功能改由软件实现。对计算机来说,软件成分占了相当部分。很多软件故障,客观上也表现为硬件的故障。有些故障是可以明显而容易地区分到底是硬件还是软件上的问题。有些则需要做一定的工作才可判定到底是软件故障还是硬件故障。这就要求维修人员既要具备硬件知识,又要具备相当的软件知识。因此,提出下列要求:①熟悉计算机硬件各部分功能,熟悉硬件自带软件的使用,熟悉组装过程。②熟悉计算机通用系统软件的快速安装与使用,熟悉常用软件的安装和使用(如office等软件)。③会使用测试卡、万用表等工具检查硬件基本数据状态。④会对比分析硬件的正常与否,用替代法判断硬件的好坏。⑤会使用工具软件检测硬件的性能。⑥会使用工具软件调整或修复可以进行修复的硬件,如BIOS数据、硬盘物理部分损坏等。⑦会分析检测主机外围关联设备的正常与否,会检测常见外围设备的正常与否,如打印机。⑧会分析主机故障的原因是属于硬件引起还是软件产生的。⑨需要熟悉局域网有关硬件和软件的安装和应用,会分析网络故障的原因是由硬件还是软件引起的。⑩对每次出现的故障和维修结果,要进行记录和总结,积累维修资料,多翻阅学习计算机软、硬件书刊,以提高维修的效率。 总之,对于计算机用户,让计算机发挥出它的最大性能,让计算机始终工作在最稳定的状态,这是我们的共同目的,我们在平时使用计算机的时候,多注意一下计算机的硬件维护,可以尽量地延长机器的使用寿命,使计算机工作在正常状态,满足我们的正常工作。 收稿日期:2013-08-02

计算机安全与防护 教学目标: 1、知识与技能 (1)了解计算机安全的含义及常见的安全措施; (2)了解计算机病毒的概念、一般特征及传播途径; (3)掌握防毒、杀毒的基本方法,学会主动防范计算机病毒。 2、过程与方法 (1)提高学生分析、解决实际问题的能力,使学生认识网络资源的重要性。 (2)培养学生的自学能力和合作精神。 3、情感态度与价值观 增强技术利用中的责任感和技术创新的使命感,形成良好的网络道德。 4、行为与创新 (1)自觉遵守信息社会中公认的行为规范和道德准则,能够合理地引用他人的观点或使用他人的成果; (2)积极参加各种与信息技术教育有关的创新设计和开发活动;(3)认识信息安全的重要意义。 教学重点:计算机病毒的防治 教学难点:如何更好地培养学生的计算机安全意识 教学方法:合作探究、小组竞赛、启发引导、自主探究 教学过程:

1、情境导入 教师:2017年,因特网上很多用户遭受不明病毒攻击,计算机中所有的文本文件被感染锁定,解锁需付费,这就是“勒索病毒”。 该病毒可通过局域网进行传播,感染局域网内所有的计算机系统,最终导致整个局域网瘫痪。 大家听说过这种计算机病毒吗? 教师:今天,就让我们一起来认识和了解计算机病毒,掌握计算机安全与防护的知识。相信通过大家的共同努力,我们能够更好地使用和维护计算机。 2、新课讲授 (1)计算机病毒 ①、计算机病毒的概念 教师:什么是计算机病毒呢?它和我们平时提到的生物病毒一样吗? 教师:计算机病毒是一种人为编制的程序,这种特殊的程序能够在计算机系统中通过自我复制来传播,在一定条件下被激活并破坏计算机系统,从而造成不可估量的损失。这种程序具有类似生物病毒的特点,如繁殖性、传染性和潜伏性等,所以人们用“计算机病毒”一词来称呼这类破坏性程序。 ②、计算机病毒的特征 请个人学生谈谈感染计算机病毒的过程,再度激发学生的学习兴趣,师生共同探讨教学内容。

“计算机安全与防护教学设计”教学设计 教学设计2010-04-29 13:34:09 阅读37 评论0 字号:大中小订阅 南京市紫东实验学校王芳 一、教材分析 (一)教材依据及内容分析 本节课是江苏省九年义务教育三年制初级中学教科书(上册)信息技术,第二章《管理计算机》第三节《计算机安全与防护》的内容,本节内容具有较大的现实意义和教育意义。 本节是第二章《管理计算机》的最后一节,内容以理论知识形式呈现,较为枯燥,学生不易接受。在这种情况下,教师一般会尽量采用一些生活中的实例来提高学生的学习兴趣。我非常同意这样的做法,但如果仅仅靠实例吸引学生是不够的,还需要学生主动学习。在本节课中主要有两个内容——计算机病毒与计算机安全,本节课的核心目标是为了能让学生“主动”获取知识、“主动”进行计算机病毒的防治、“主动”遵守网络上的道德规范,“主动”形成使用计算机的良好习惯,所有的目标都围绕着“主动”两个字。 如何能让不同的学生更好地“主动”起来,这就是我在下面两个教学设计中即将展示的内容。 (二)教学目标: 1、知识与技能: (1)了解计算机病毒的概念、一般特征及传播途径 (2)掌握防毒、杀毒的基本方法,学会主动防范计算机病毒 (3)了解计算机安全的含义及常见的安全措施 2、过程与方法 (1)提高学生分析、解决实际问题的能力 (2)培养学生的自学能力和合作精神 3、情感态度与价值观 增强技术利用中的责任感,形成良好的网络道德与正确使用计算机的良好习惯。 (三)教学重点和难点: 教学重点:掌握计算机病毒的防治 教学难点:如何更好地培养学生的计算机安全意识 二、设计思想: 由于学生、教师、学校的实际情况不同,在本文中我将展示两种学情下的教学设计,希望能对其他老师有一定的帮助。 (一)教学对象分析 教学对象是初一年级的学生,初中学生活泼好动、好奇心强、求知欲旺,在课堂中很容易受其它因素的影响,在课堂中对知识的获取很大程度上还基于感性的经验,还不能进行较为系统的小结,这是教师在课堂教学中需要重点关注学生的部分。 初一的学生,爱动爱玩,如果课堂教学拘泥于教师一板一眼的传授知识,可能不到一会学生的注意力就不集中,开始做自己的事情了。因此,选择什么样的教学模式进行教学也很重要。 ◆学情一:学生家中多数有计算机,知识面较广,有一定的见识,具备一定的学习能力以及分析问题的能力,班级中有良好的学习氛围。针对这种情况,在课堂教学中可以更倾向于体现学生的主体地位,在教学设计中适当增加学生表现的机会,教师只负责“穿针引线”。 ◆学情二:学生家中少数有计算机,知识面较窄,灵活性不大。针对这种情况,在课堂教学中可以适当增加教师的引导与指导。 (二)教学指导思想

课题:计算机安全与防护 教学目的: 1.知识与技能 (1)了解计算机安全的含义及常见的安全措施。 (2)了解计算机病毒的概念、一般特征及传播途径。 (3)掌握防毒、杀毒的基本方法,主动防范病毒。 2.过程与方法 (1)提高学生分析、解决实际问题的知识水平与操作能力,认识网络资源的重要性。 (2)培养学生的自学能力和合作精神。 3.情感态度与价值观 (1)关注与日常生活和学习密切相关的信息技术新发展,热心参加与信息技术相关的活动,并积极利用信息技术支持其他学科的学习。 (2)增强技术利用中的责任感和技术创新的使命感,形成良好的网络道德。 4.行为与创新 (1)自觉遵守信息社会中公认的行为规范和道德准则,能够合理地引用他人观点或使用他人成果。 (2)积极参与各种与信息技术教育有关的创新设计与开发活动。(3)认识信息安全的重要意义。

教学准备:教学资料光盘;“奇虎360安全卫士”软件;将3~4名学生分为一组。 教学方法:合作探究学习、小组竞赛学习、启发引导学习、自主探究学习。 教学过程: 1.情境导入 2006年12月27日,互联网上很多用户遭受不明病毒攻击,计算机中所有可执行的文件.exe都变成一种“熊猫烧香”的图案,中毒症状表现为系统蓝屏、频繁重启、硬盘数据被破坏等。该病毒可通过局域网进行传播,感染局域网内所有计算机系统,最终导致整个局域网瘫痪。大家听过或见过这种计算机病毒吗?(学生回答) 今天就让我们一起来认识和了解计算机病毒以及关于计算机安全与防护的知识,相信通过大家的共同努力,我们能够更好地使用和维护计算机。 2.新课讲授 (1)计算机病毒 计算机病毒的概念 那什么是计算机病毒呢?它和我们平时提到的生物病毒一样吗? 学生带着问题阅读教材,并总结以上问题;老师给予评价、鼓励。

一、网络安全的基本概念 计算机网络系统的安全性主要是指内部安全与外部安全,内部安全是在系统的软件、硬件及周围的设施中实现的,外部安全主要是人事安全,是对某人参与计算机网络系统工作和工作人员接触到的敏感信息是否值得信赖的一种舍差过程。计算机网络的保密性是对传输过程中的数据进行保护的重要方法,又是对存储在各种媒体上的数据加以保护的一种有效措施。系统安全是我们的最终目标,而加密时实现这一目标的有效措施段。计算机系统的完整性是保护计算机网络系统内软件(程序)与数据不被非法删改的一种技术手段,它可以分为数据完整性和软件完整性。 (一)网络安全威胁的类型: 网络威胁是对网络安全缺陷的潜在利用,这些缺陷可能导致非授权访问、信息泄露、资源耗尽、资源被盗或者被破坏等。网络安全所面临的威胁可以来自很多方面,并且随着时间的变化而变化。网络安全威胁的种类有:窃听、假冒、重放、流量分析、数据完整性破坏、拒绝服务、资源的非授权使用等。 (二) 网络安全机制应具有的功能: 采取措施对网络信息加以保护,以使受到攻击的威胁减到最小是必须的。一个网络安全系统应有如下的功能:身份识别、存取权限控制、数字签名、保护数据完整性、审计追踪、密钥管理等。 二、计算机网络受攻击的主要形式 由于计算机网络的开放性、互连性等特征,致使网络为病毒、黑客和其他不轨的攻击提供机会,所以研究计算机网络的安全以及防范措施是必要的,这样才能确保网络信息的保密性、安全性、完整性和可用性。计算机网络应用中常见的安全问题主要有以下六种形式。 (一)威胁系统漏洞: 由于任何一个操作系统和网络软件在设计上存在缺陷和错误,这就成为一种不安全的隐患,让不法者利用,一些恶意代码会通过漏洞很容易进入计算机系统对主机进行攻击或控制电脑。所以在使用电脑时,要及时安装网络安全扫描工具,及时下载系统补丁来修复系统漏洞。 (二)欺骗技术攻击: 通过欺骗路由条目、IP地址、DNS解析地址,使服务器无法正常响应这些请求或无法辨别这些请求来攻击服务器,从而造成缓冲区资源阻塞或死机;或者通过将局域网中的某台计算机设置为网关IP地址,导致网络中数据包转发异常而使某一网段无法访问。例如局域网中ARP攻击包问题。 (三)“黑客”的侵犯: “黑客”就是一种在网络中具有破坏性、隐蔽性和非授权性的特性,通过网络利用系统漏洞等方式非法植入对方计算机系统,一旦进入计算机中,用户的主机就被黑客完全利用,成为黑客的超级用户,黑客程序可以被用来窃取密码、口令、帐号、阻塞用户、电子邮件骚扰、篡改网页、破坏程序等行为,对用户主机安全构成严重威胁。因此,从某种意义上讲,

计算机日常检查与维护制度 1、机房管理人员应每周安排一次机房计算机检查维护。 2、在每学期开学、结束时,机房管理人员牵头,组织人员对每个机房进行一次集中检查或检修(包括硬件测试及软件运行和病毒清查)。 3、每学期结束机房管理人员还应联系后勤电工对各机房进行一次全面电力检修。 4.机房管理人员应保存好各类计算机机型、显示器等设备的使用说明等资料,并在购进计算机投入使用后,建立每台计算机的使用、保养档案。任课教师在使用过程中,有义务做好使用记录;机房管理人员在每次保养维护后都应做好记录,并向有关领导、部门汇报。 5、任课教师或学生在使用过程中发现计算机有软、硬件出现问题,应及时通知机房管理人员,并在登记薄上登记;机房管理人员对登记有问题的计算机应及时安排修复,对于在保修期的计算机应及时通知保修修复。 6、机房管理人员应负责对做好机房及机房计算机定期防尘工作。为了保持机房卫生,每周由机房管理人员安排清除机房地面、桌面和计算机外观灰尘,保持室干净整洁;主机、显示器一般在每使用二年后,由机房管理人员(或货商售后服务一项措施)进行一次打开箱盖的除尘处理。

7、机房管理人员应对机房及机房计算机、相关设备设施进行防潮工作。采用开空调或开窗通风办法,调整或保持室的温度及湿度。寒、暑两假期间每半个月需开机半小时。 8、机房管理人员还应进行机房布线、电源线进行定期检查,作好机房防虫鼠工作。一旦发现室设备有被虫、鼠等咬痕迹,机房管理人员及时汇报并采取相应措施。 9、机房管理人员应做好机房计算机硬盘还原工作,定期进行基础课程的软件运行检查;还应做好计算机防病毒工作,尽早发现,及时清理。 机房运行管理 1、机房管理人员为本机房计算机软硬件管理的具体负责人。 2、一旦设备出现硬件故障,小故障应及时解决,较大故障要及时向部门领导报告,统一处理。 3、注意室的温度和湿度,不在规定围不得运行机器设备。 4、定期对计算机及其外部设备进行维护,提高完好率,延长机器使用寿命。 5、各机房的软件按照相对优先原则予以安装,同时兼顾全面调配需要,在安装任何软件时必须经杀毒处理后方可安装入机。 6、根据教学需要,专业教师如需安装软件,须提前二周以书面形式向设备与实训管理中心提出软件安装要求,并提供软件光

计算机日常维护 摘要:随着社会的发展,拥有个人计算机的人越来越多,计算机已成为现在生活中不可缺少的工具。但与之而来的问题也出现了,如计算机硬件故障,系统软件故障,病毒防范,系统升级等;若不能及时有效的处理好,会给我们的工作、学习带来不便。所以,我们就非常有必要做好计算机日常维护工作,以保证计算机的正常使用。 关键词:硬件;软件;计算机维护;系统;病毒 现今社会,拥有个人计算机的人越来越多,但大多数人对于计算机的日常维护却不甚在意,以至于造成计算机经常出现问题。而计算机性能的好坏,直接影响着我们在工作、学习中的效率;所以做好计算机的日常维护是一件十分必要的工作。本文介绍的就是计算机的日常维护,主要分为两部分:硬件维护和软件维护。 一、计算机的硬件维护 硬件维护是指在硬件方面对计算机进行的维护,它包括计算机使用环境和各种器件的日常维护和工作时的注意事项等。 1)电源要求 要保持电源插座的接触良好,摆放合理不易碰绊,尽可能杜绝意外掉电;关机后也要切断电源后离开。

2)做好防静电措施 ①静电有可能造成计算机芯片的损坏,为防止静电对计算机造成损害,在打开计算机机箱前应当用手接触暖气管等可以放电的物体,将本身的静电放掉后再接触计算机的配件; ②另外在安放计算机时将机壳用导线接地,可以起到很好的防静电效果。 3)计算机的安放 ①计算机主机的安放应当平稳,保留必要的工作空间,留出来用来放置磁盘、图纸等常用备品备件的地方以方便工作。 ②要调整好显示器的高度,位置应保持显示器上边与视线基本平行,太高或太低都会使操作者容易疲劳。 4)硬盘在使用时的注意事项 硬盘是计算机的数据存放地方,我们的数据都储存在上面,所以硬盘的重要性不言而喻。我们在使用时应当注意,硬盘正在进行读、写操作时不可突然断电现在的硬盘转速很高,在硬盘进行读、写操作时,硬盘处于高速旋转状态,如若突然断电,可能会使磁头与盘片之间猛烈磨擦而损坏硬盘。如果硬盘指示灯闪烁不止,说明硬盘的读、写操作还没有完成,此时不宜强行关闭电源,只有当硬盘指示灯停止闪烁,硬盘完成读、写操作后方可关机。

随着计算机技术的飞速发展,计算机已经成为社会发展的重要组成部分。它涉及到政府、经济、文化、军事等诸多领域。由于计算机网络组成形式多样性、终端分布广和网络的开放性、互联性等特征,致使网络信息容易受到来自黑客窃取、计算机系统容易受恶意软件攻击,因此,计算机的安全与保密成为一个重要的话题。 病毒是一段程序,它和生物病毒一样,具有复制和传播的能力。计算机病毒不是独立存在的,而是寄生在其他可执行程序中,具有很强的隐蔽性和破坏性,一旦工作环境达到病毒发作的要求,便影响计算机的正常工作,甚至使整个系统瘫痪。计算机病毒从广义上讲是指能够通过自身复制传染而引起计算机故障,破坏计算机数据的一种程序。自从第一个计算机病毒被检测出来后,计算机世界便笼罩在一片“病毒”的阴影中,几乎每位用户都曾经受到过病毒的袭击。通常发作的病毒能造成数据丢失、网络阻塞甚至硬件损伤。 病毒一般通过以下的途径传播。可携带磁盘:可携带磁盘如软盘、硬盘、磁带机、光盘等都是病毒传播的最佳途径。由于这些磁盘在不同的计算机中交叉使用,一旦其中一台计算机感染上病毒,其他计算机则都不能幸免于难。互联网下载:随着Internet 技术的迅猛发展,现在使用计算机的人们几乎每天都从网络上下载一些有用的资料信息。同时,Internet 是个大舞台,也是那些病毒滋生的温床,当人们从Internet 下载各种资料软件的同时,无疑会给病毒的提供了良好的侵入通道。有时候病毒会附着在下载的程序中,当运行了下载程序时,病毒便会自动开始潜伏在计算机中了。电子邮件:电子邮件现在已经成为了病毒传播的最主要途径,通常病毒文件会伪装成一个朋友发来的邮件,当用户打开邮件浏览时,病毒便会不知不觉的潜伏到计算机。因此当收发电子邮件时遇到不明主题或接收到不明的附件时,千万不要贸然打开。 如果用户的计算机联入互联网,则在日常的上网活动中,则可能有病毒安全、密码安全、电子邮件安全、网络黑客等潜在危险。对个人用户来说,来自网络的侵害主要包括病毒侵害、特洛伊木马程序、电子邮件病毒、不良站点等。除开病毒的影响外,在互联网上还活跃着一些搞破坏为目的的计算机用户,他们被称为黑客(Hacker),也称为“骇客”,它们以破坏数据、窃取资料、盗用密码为目的。“黑客”大都是一些精通计算机的程序员,他们对于操作系统和编程语言有着深刻的认识,乐于探索操作系统的奥秘,了解系统中的漏洞及其原因所在。他们近乎疯狂钻研更深入的计算机系统知识并与他人共享成果。从信息安全这个角度来说,“黑客”的普遍含意是指对计算机系统的非法侵入者。多数黑客痴迷计算机,他们毫无顾忌地非法闯入信息禁区或者重要网站,以窃取重要的信息资源、篡改网址信息或者删除内容为目的,于是黑客又成为入侵者、破坏者的代名词。 普通计算机用户要将黑客阻挡于自己的计算机之外,最简单的方法是安装一款防火墙软件。防火墙是一种类似于杀毒软件的反病毒软件,它的主要功能是阻止来自互联网的有害信息,当用户向互联网发送信息或者从互联网下载信息时,防火墙软件都会实时监测,一亘发现有害的信息,便会自动阻止该信息,并且给出提示。 文件和打印共享应该是一个非常有用的功能,但在不需要它的时候,也是黑客入侵的很好的安全漏洞。所以在没有必要“文件和打印共享”的情况下,我们可以将它关闭。有很多入侵都是通过这个账号进一步获得管理员密码或者权限的。如果不想把自己的计算机给别人当玩具,那还是禁止的好。在默认的情况下,任何用户都可以通过空连接连上服务器,枚举账号并猜测密码。因此,我们必须禁止建立空连接。黑客经常利用一些网络探测技术来查看我们的主机信息,主要目的就是得到网络中主机的IP地址。我们还应在电脑中安装并使用必要的防黑软件,杀毒软件和防火墙都是必备的。在上网时打开它们,这样即便有黑客进攻我们的安全也是有保证的.有些黑客可能会冒充某些正规网站的名义,然后编个冠冕堂皇的理由寄一封信给你要求你输入上网的用户名称与密码,如果按下“确定”,你的帐号和密码就进了黑客的邮箱。所以不要随便回陌生人的邮件,即使他说得再动听再诱人也不上当。

1. 目的 为了使公司计算机网络系统使用、管理、信息安全、资源共享有所遵 循,规范公司上网操作流程,提高网络系统安全性,提高办公效率, 特制定本规程。 2. 范围 维护范围包括电脑及外部设备,泛指计算机及其网络基本配置外之附 属设备如光驱(含刻录机)、软驱、打印机、机、扫描仪、扫描器、 移动硬盘、U盘、UPS电源等。 3. 权责单位 信息中心负责计算机的日常维护。 4. 内容 日常管理 4.1.1 计算机连接有打印机、刻录机、扫描仪、光驱等外部设备时,应首先在 关机状态(关掉所有设备电源)下将计算机及外设连接好,禁止带电连 接或去掉计算机外部设备。 4.1.2 计算机外部设备不使用时,应关掉外部设备的电源。禁止长期打开不使 用的外部设备电源,显示器应设置节能模式,要求做到人走机关,下班 时关机。 4.1.3 计算机系统的电源应与功率大的用电设备(电梯、空调等)分开。 4.1.4 公司办公人员严禁使用磁盘、光盘和移动磁盘等传输介质。(申请使用 人员除外) 4.1.5 及时按正确方法清洁和保养设备上的污垢,保证设备正常使用。 4.1.6 打雷闪电时应暂时关闭电脑系统及周边设备,防止出现雷击现象。 4.1.7 不得私自拆卸机械、增加、减少或试用新配件。

4.1.8 电脑出现故障时请及时联系信息中心,信息中心在电话沟通无法解决问 题时应尽快安排到现场处理。 4.1.9 因维修需要购买的设备零部件,由信息中心提供所需品名、型号、规格 和数量,用户部门填写请购单,按公司采购规定办理。 用户部门需电脑类设备时,信息中心首先负责调配设备,如无法调配,提供型号等建议,供上级领导审核请购单时参考,按公司采购规定办理。 软件管理 4.2.1 计算机软件及各类设备驱动程序、配置软件,统一贴好标签。并要求存 放在防磁、防潮的安全地方。 4.2.2 公司的ERP系统、财务进销存及其它正版软件,自行开发软件等一律不外借。 4.2.3 各单位需要使用或安装新软件时,请填写<<软件安装申请单>>,经部门 负责人同意后,向信息中心提出申请,由信息中心派专人负责安装调试 工作。 4.2.4 不得在电脑上安装各类游戏软件。 4.2.5 不得随意增加、删改计算机主要设备的驱动程序。 4.2.6 公司正版软件(如用友U8)需妥善存放,如有损坏或丢失,责任人需 按价赔偿。 4.2.7 重要的公用程序(应用软件)不允许任意复制,防止出现版权问题。 网络管理 4.3.1 严格控制机房内的温度,做好消防工作,整体布置要求:布线规范、硬 件设施摆放整齐,防止线路交叉短路等接触不良情况发生。 4.3.2 未经允许,任何人不得对服务器、UPS、网关服务器、交换机、网桥等 设备进行移动、关机、重新启动或进行其它操作。

金融商务 一、计算机网络安全存在的问题 (1)计算机网络的脆弱性。互联网具有开放性、共享性、国际性等特点。互联网是对全世界都开放的网络,任何单位或个人都可以在网上方便地传输和获取各种信息,就对计算机网络安全提出了挑战。 (2)数据库存储的内容存在的安全问题。对于数据库的安全而言,就是要保证数据的安全可靠和正确有效,即确保数据的安全性、完整性。数据的安全性是防止数据库被破坏和非法的存取;数据库的完整性是防止数据库中存在不符合语义的数据。 (3)操作系统存在的安全问题。操作系统主要是管理系统的软件资源和硬件资源。操作系统软件自身的不安全性,系统开发设计的不周而留下的破绽,都给网络安全留下隐患。 (4)防火墙的脆弱性。防火墙是有局限性的。 (5)其他方面的因素。计算机系统硬件和通讯设施极易遭受到自然环境的影响,还有一些偶发性因素也对计算机网络构成严重威胁。 二、计算机网络安全的防护 (1)深入研究系统缺陷,完善计算机网络系统设计。 全面分析网络系统设计是建立安全可靠的计算机网络工程的首要任务。应针对现在计算机网络系统中存在的弱点进行认真研究,完善网络系统设计。这里主要强调一点:建立入网访问控制功能模块。入网访问控制为网络提供了第一层保护。它规定可登录到网络服务器并获取网络资源的用户条件,并控制用户入网的时间以及他们在那台工作站入网。用户入网访问控制可分为3个过程:用户名的识别与验证;用户口令的识别与验证;用户账号的检查。3个过程中任意一个不能通过,系统就将其视为非法用户,不能访问该网络。 各类操作系统要经过不断检测,及时更新,保证其完整性和安全性。系统软件应具备以下安全措施:操作系统应有较完善的存取控制功能,以防止用户越权存取信息:操作系统应有良好的存储保护功能,以防止用户作业在制动范围以外的存储区域进行读写;还应有较完善的管理功能,已记录系统的运行情况,检测对数据文件的存取。 (2)完善网络安全保护,抵制外部威胁。 1.构建计算机网络运行的优良环。服务器机房建设要按照国家统一颁布的标准进行建设、施工。经公安、消防等部门检查验收合格后投入使用。计算机系统重要配备部门要进行严格管理,并配备防水、防盗、防震、防火、防雷、防磁等设备,做好维护设备的工作。建立对各种计算机及网络设备定期检修、维护制度,并做好检修、维护记录。对突发性的安全事故处理要有应急预案,对主要服务器和网络设备,要制定专人负责,发生故障保证及时修复,从而确保所有设备处于最佳运行状态。 2.建立完整可靠的安全防线。(1)病毒防杀技术。网络病毒对于整个计算机网络系统的破坏作用是巨大的,因此病毒防杀是网络完全技术中的重要一环。在实际生活中,人们始终存在着一个认识的误区,即对待病毒关键是“杀”。其实病毒应当以“防”为主。因此对待计算机病毒我们应采取主动防御的态度,计算机一定要安装正版的杀毒软件,并对杀毒软件实时监控,定时升级,同时要定期对电脑进行扫描,以便发现并清除隐藏的病毒。尽可能采用行之有效的新技术、新手段,建立“防杀结合,以防为主,以杀为辅,软硬互补,标本兼治”的最佳网络病毒安全模式。(2)防火墙控制。防火墙可以强化网络安全性,它两个或多个网络间传输的数据包按照一定的安全策略实施检查,决定传输是否被允许,这样就减小了非法传输的可能性。另外,防火墙可以对网络中的实际操作进行监控和记录。经过防火墙的访问都会被记录,同时也能提供网络使用情况的详细数据。当非法行径出现时,防火墙能及时作出预警,并提供非法操作的详细信息。(3)文件加密技术。网络加密常用的方法有链路加密,端点加密和节点加密3种。加密的目的是把文明变成密文,使未被授权的人看不懂它,从而保护网络中数据传输的安全性。链路加密的目的是保护网络节点之间的链路信息安全;端点加密的目的是对源端用户到目的端用户的数据提供保护;节点加密的目的是对源点到目的节点之间的传输链路提供保护。(4)访问权限设置。权限设置是网络安全防范系统中的重要环节。系统通过设定权限条件,赋予用户一定的访问的权利与限制,用户在全县范围内访问了可访问目录、子目录、文件和其他资源;制定用户对这些内容能够警醒那些具体操作。 三、加强计算机用户及管理人员的安全意识培养 加强网络管理人员安全意识、职业道德、责任心的培养,建立、健全安全管理体制,不断地加强极端及信息网络的安全规范化管理力度,大力加强安全建设,可以给计算机网络安全提供可靠保证。计算机个人用户也要加强网络安全意识的培养,根据自己的职责权限,选择不同的口令,对应用程序数据进行合法操作,防止其他用户越权访问数据和使用网络资源。同时,在使用时要注意对病毒的设防,重视杀毒软件的更新,在网络前端进行杀毒。 计算机网络安全与防护 黎明 (胜利石油管理局海洋钻井公司科技信息管理中心) 摘要:当今,随着计算机网络技术的飞速发展,算机病毒可以渗透到信息社会的各个领域,给计算机系统带来了巨大的破坏和潜在的威胁。网络已经无所不在地影响着社会的政治、经济、文化、军事、意识形态和社会生活等各个方面。同时在全球范围内,针对重要信息资源和网络基础设施的入侵行为和企图入侵行为的数量仍在持续不断地增加,网络攻击与入侵行为对国家安全、经济和社会生活造成了极大的威胁。本文对目前计算机网络存在的安全隐患进行了分析,并探讨了针对计算机安全隐患的防护策略。 关键词:计算机网络安全防护 120 现代营销

精品文档科目计算机维护维修课题日常维护 教学了解计算机在日常使用中需要注意的问题,会优化计算机性能,掌握基本的计算 目的机故障检测及维修方法,了解计算机CPU、主板、内存、硬盘、光驱、软驱的常见故障,了解计算机不能正常启动和经常死机的处理方法,掌握Windows xp 的诊断菜单的使用方法。 教材教学重点日常维护需要的知识 分析教学难点各细节 课时安排2教法讲授法教教第一节计算机的日常维护 一、计算机的使用环境 1、温度 计算机的理想工作温度是15℃ -30℃ 2、湿度 计算机的理想工作湿度30%~80% 3、灰尘 计算机在工作时产生大量的热量及静电,为了散热,机箱是不可以密封的,静电的存在会使内部部件吸附很多的灰尘,为了避免灰尘的覆盖而导致的内部线 路之间的短路或断路,在计算机关机后应该使用防静电织物罩好计算机。 学学设过计程 4、静电 静电的存在还可能使计算机部件失灵,甚至击穿主板或其它板卡的元器件,造成永久性损坏,适当提高周围环境的湿度、带上防静电手套或预先接触一下别的金属物军可以防止静电。 5、磁场 强磁场作用下计算机会出现处理出错或显示屏的抖动现象。 6、电压 计算机的理想工作电压是220~240V ,电压过低会使计算机自动关机或死机,过高会熔断保险丝甚至烧毁电源。条件允许可以给计算机配备防电涌插座或不间断 电源。 二、计算机的使用环境 1、显示器维护 避免开机状态下的移动、强磁场干扰、阳光的直射及屏幕长时间静止为某 画面。 2、硬盘维护 避免经常对硬盘进行低级与高级格式化 磁盘出现坏道而需要格式化时应该选择快速格式化 不要随便打开硬盘 避免在开机情况下移动计算机以免造成硬盘的震动而损坏 避免硬盘读写数据时关闭电源及连续两次开关机时间过短 3、软驱维护 采取防尘措施,避免使用劣质软盘或脏盘 4、光驱维护 避免使用脏盘、有划痕盘及变形盘 避免灰尘污染 减少使用次数,必须读光驱的数据可安装虚拟光驱实现 避免使用劣质清洗盘 5、键盘鼠标维护 用力要适度、防尘及杂物的进入

“计算机安全与防护教学设计”教学设计 一、教材分析 (一)教材依据及内容分析 本节课是九年义务教育三年制初级中学七年级教科书(上册)信息技术,第二章第三节《计算机安全与防护》的内容,本节内容具有较大的现实意义和教育意义。 本节是第二章的最后一节,内容以理论知识形式呈现,较为枯燥,学生不易接受。在这种情况下,教师一般会尽量采用一些生活中的实例来提高学生的学习兴趣。我非常同意这样的做法,但如果仅仅靠实例吸引学生是不够的,还需要学生主动学习。在本节课中主要有两个内容——计算机病毒与计算机安全,本节课的核心目标在了解管理计算机基本知识和技能的基础上,引导学生了解计算机安全的含义,培养学生使用计算机良好的道德规范;认识计算机病毒的危害,学会主动防范病毒。 (二)教学目标: 1.知识与技能: 1、了解计算机病毒的起源、概念及“黑客”的含义; 2、熟悉网络安全防护措施; 3、培养学生自主学习的能力; 4、培养学生收集、整理信息的能力。 2.过程与方法: 1、通过教师提供计算机病毒的起源的小资料,让学生了解计算机病毒的起源及计算机病毒的概念; 2、通过学生阅读书中有关“黑客”和网络安全防护措施的资料,归纳出如何负责任的使用网络并做好网络安全防护措施; 3、提高学生交流表达信息的能力,并能对他人的总结做出正确的评价。 3.情感态度与价值观: 1、负责的使用信息技术; 2、维护软件的知识产权。 (三)教学重点和难点: 1.教学重点:认清计算机病毒的危害和学会主动防治计算机病毒。 2.教学难点:学会主动防治计算机病毒。 二、设计思想: 本节内容比较抽象,如果按以前的传统教学讲起来比较枯燥乏味,利用新课程标准,可以通过资料分析,让学生采用讨论法、分组法,让学生分组讨论总结,最后老师点评。 (一)教学对象分析 教学对象是初一年级的学生,初中学生活泼好动、好奇心强、求知欲旺,在课堂中很容易受其它因素的影响,在课堂中对知识的获取很大程度上还基于感性的经验,还不能进行较为系统的小结,这是教师在课堂教学中需要重点关注学生的部分。 初一的学生,爱动爱玩,如果课堂教学拘泥于教师一板一眼的传授知识,可能不到一会学生的注意力就不集中,开始做自己的事情了。因此,选择什么样的教学模式进行教学也很重要。 由于是市区重点中学,大部分学生都来自于城市家庭,学生家中多数有计算机,知识面较广,有一定的见识,具备一定的学习能力以及分析问题的能力,班级中有良好的学习氛围。针对这种情况,在课堂教学中可以更倾向于体现学生的主体地位,在教学设计中适当增加学生表现的机会,教师只负责引导学生。(二)教学指导思想 信息技术课是一门实践性很强、极富创造性、具有明显时代发展性特点的课程。而现代教育理论提倡以学生为中心,强调学生“学”的主动性,尤其在本课中,由于理论知识过多,所以更要体现学生是信息加工的主

毕业设计(论文) 论文题目: 系别: 班级: 姓名: 班级: 指导老师: 共青团安徽国防科技职业学院委员会

目录 前言 (4) 摘要 (5) 第一章、局域网 (7) 1.1.什么是局域网 (7) 1.2.局域网的现有拓扑结构 (7) 1.2.1. 星型结构 (7) 1.2.2. 环型结构 (8) 1.2.3. 总线型结构 (9) 1.2.4. 混合型拓扑结构 (10) 1.3.什么是内网 (10) 1.3.1.如何检测公网和内网 (11) 1.3.2.内网与外网的区别 (11) 第二章、内网安全 (12) 2.1.局域网内网安全现状 (12) 2.2.局域网内网安全威胁分析 (13) 2.2.1欺骗性的软件使数据安全性降低 (13) 2.2.2.服务器区域没有进行独立防护 (13) 2.2.3.计算机病毒及恶意代码的威胁 (14) 2.2.4.局域网用户安全意识不强 (14) 2.2.5.IP地址冲突 (14)

第三章、局域网内网安全实现与病毒防治策略 (16) 3.1、加强人员的网络安全培训 (16) 3.2、局域网内网安全控制策略 (16) 3.2.1、利用桌面管理系统控制用户入网 (17) 3.2.2、采用防火墙技术 (17) 3.2.3、封存所有空闲的IP地址 (18) 3.2.4、属性安全控制 (18) 3.2.5、启用杀毒软件强制安装策略 (18) 3.3.病毒防治 (18) 3.3.1、增加安全意识和安全知识 (19) 3.3.2、小心使用移动存储设备 (19) 3.3.3、挑选网络版杀毒软件 (19) 3.4.企业网络安全策略 (20) 3.4.1、注意内网安全与网络边界安全的不同 (20) 3.4.2、限制VPN的访问 (20) 3.4.3、为合作企业网建立内网型的边界防护 (20) 3.4.4、自动跟踪的安全策略 (20) 3.4.5、关掉无用的网络服务器 (21) 3.4.6、首先保护重要资源 (21) 3.4.7、建立可靠的无线访问 (21) 3.4.8、建立安全过客访问 (21) 3.4.9、创建虚拟边界防护 (22)

日常电脑维护明白纸 一、下载注意事项 1、下载软件尽量在官网下载,如软件无官网尽可能在大的下载站下载。软件安装时默认下载地址为C盘,请改为其他盘。安装时注意是否有捆绑软件,如果有请取消勾选再安装。 2、尽量保持电脑桌面清洁,C盘中尽量不放重要文件。以防系统瘫痪后重装系统而导致重要文件丢失。 二、充分利用360对电脑进行整理维护 1、利用360安全卫士做到每周体检、查毒、清理垃圾 和插件一次。 2、在360安全卫士优化加速中禁止无用的开机启动软件,有助于开机速度和后台占用率。 3、在360安全卫士软件管家中卸载与工作无关的软件和一些捆绑、误下软件,其它如影音播放、看图等软件、浏览器等只留一个使用即可。 4、利用360加速球进行系统加速,防止后台运行软件过多导致卡机死机现象。 三、日常电脑的使用

1、避免频繁开关机,电脑不要频繁的开机关机,这样会损伤硬件。如果短时间不用的话最好启用休眠状态。 2、电脑不能通宵达旦的使用,这样会减少电脑的使用寿命,所以下班离开时务必关机后再离开。 3、硬盘中重要资料尽量做好备份,可下载“百度网盘”进行资料备份,以防硬盘出现问题导致文件丢失。 4、如使用新购电脑,保修期内请勿自行打开主机箱,否则厂家将不予保修。 注:如想详细了解如何使用360,可参考附件一。 CAD工作站 2016年1月13日

附件一 利用360安全卫士维护系统的方法计算机系统的维护需要的是使用者能够掌握最基本的方法。目前大家只知道安装和使用,对系统自身存在的安全隐患、陷阱、捆绑的恶意软件插件根本不知道如何去对待,最终导致系统严重卡慢而重装系统。遇到网上的钓鱼软件或各类绑定式带有明显陷阱类的软件,也只知道去安装使用,出现了问题却不知道如何处理,造成系统无法正常工作,或正常系统无法使用。针对问题和处理方法,利用360安全卫士给出一种最简捷的处理方法,供大家解决一些常见的导致系统卡顿的问题。 下面我将一般的windows系统维护方法,做一明确的流程,供大家参考。 一、流程分析: 各类windows系统的日常维护工作,需要围绕以下几个方面: 1.软件、插件的清理工作:系统自带的或恶意绑定的各类软件和插件,个人不知不觉或错误安装的一些软件和插件。这些软件尤其是以P2P类下载、音乐、视频播放、网络电视、在线系统、快速浏览器、插件等居多,需要利用360安全卫士的软件卸载功能进行全面卸载。 2.系统修复工作:需要全面修复系统被修改的系统文件、配置代码属性、IE浏览器,清理系统的插件、清理系统的启动项等。 3.配置基本的运行环境:需要根据我们需要运行的软件系统全

简述计算机软件的日常维护 1、计算机软件的维护 1.1杀毒软件与安全卫士安装 杀毒软件是计算机必不可少的重要软件之一,随着近几年信息科技的发展,杀毒软件的重要地位在计算机应用中的地位越发明显,为了保证计算机系统的稳定性,保证计算机正常工作,顺利处理日常事务,确保计算机里的重要数据不因病毒的侵蚀而丢失,丢失数据直接影响计算机的使用,一定要安装安全卫士、防病毒软件等,近几年的杀毒软件市场很火爆,大多数杀毒软件都是免费重官方网站下载使用,例如瑞星、卡帕斯、金山毒霸、360杀毒等,并附带有其他软件,可选择性安装使用。 1.2垃圾文件清理 计算机中的垃圾文件严重影响它的运行,在Windows在运行中的垃圾文件不能自动清理,还占用大量磁盘空间,文件越多直接影响计算机的运行速度,清理垃圾文件也就显得尤为重要。垃圾文件一般来说有三种,其一是临时文件,它是计算机垃圾文件的重要部分,主要存在于Windows中的Temp下,长时间使用,Windows操作系统越来越大,容易产生垃圾文件,其垃圾文件也就也多。Temp下的临时文件,只要找到位置手动可删除,这就必须一步一步手动删除;其二就是IE临时文件,可采用下面的方法来删除,首先进入IE浏览器,在浏览器的工具栏找“Intemet选项”,打开这个选项详细选择检查,找到“IE临时文件”选项后,在这个选项中来选择“删除文件”,然后点击选择“删除所有脱机内容”,再点击确定删除,以此完成清理。另外,还可以在“历史记录”选项中清理历史记录,点击选择“删除历史记录”一项,并将网页保存在历史记录中的天数改为1天,最多不要超过3-7天。其三就是使用360安全卫士进行清理,逐项目清理垃圾文件。 2、电脑的日常维护 2.1计算机的使用习惯 首先,是计算机的正常开关机。开机的顺序是,先打开外设(如打印机、扫描仪等)的电源,操作过程中一定要按照程序来做,显示器电源不与主机电源相连的,必须先要先打开显示器电源,这样方便随时观察开机的主机反映,并查看开机启动流程。然后再打开主机电源。在关机时却恰恰关顺序相反,先关闭主机电源,停止它的工作,再关闭外设电源,这样就是尽可能的减少对主机的影响与损害,在主机通电,若是关闭外设,瞬间会对主机产生很大的影响。也不能频繁的开关机,这对硬盘的损伤更为严重。一般应按正常程序操作计算机,在使用中也尽量减少它的挪动次数,减少震荡,避免出现故障。 2.2计算机的软件故障