第二章PPTP配置

2.1 PPTP概述

Point-to-Point-Tunneling Protocol (PPTP) 是支持多协议VPN的一种网络技术,使得远程用户通过Microsoft Windows NT? Workstation, Windows? 95, Windows? 98 和Windows? 2000以及其它具备ppp功能的系统拨入到本地ISP,就能跨越Internet安全地连接并访问公司网络。其标准说明文档为RFC 2637,最早由Microsoft和几家业内领先的通讯设备开发商共同提出,现已推荐到Internet Engineering Task Force(IETF)。

PPTP定义了一种在IP网络上通过隧道传送PPP报文的协议,它没有对PPP协议进行任何修改,不过定义了一个新的PPP报文承载工具。通过定义客户端-服务器的体系结构,PPTP把网络服务器(Network Access Servers ,NAS)的功能分开由PNS(PPTP Network Server)和PAC(PPTP Access Concentrator)共同实现。PNS设计运行在通用操作系统,基于TCP/IP网络,只须具备IP接口硬件;而PAC则一般具有一个或多个PSTN、ISDN或其它具备PPP功能的物理接口。RGNOS目前支持作为PNS接入服务器,即接受远程客户端发起的PPTP隧道。在这种情况下,路由器接受来自远程PPTP客户端的连接请求并协商建立隧道。

2.2 PPTP服务端配置

2.2.1 配置任务列表

配置本地地址池(可选);

配置用户信息(可选);

配置vpdn全局参数(必须);

配置virtual-template接口(必须);

配置vpdn-group(必须);

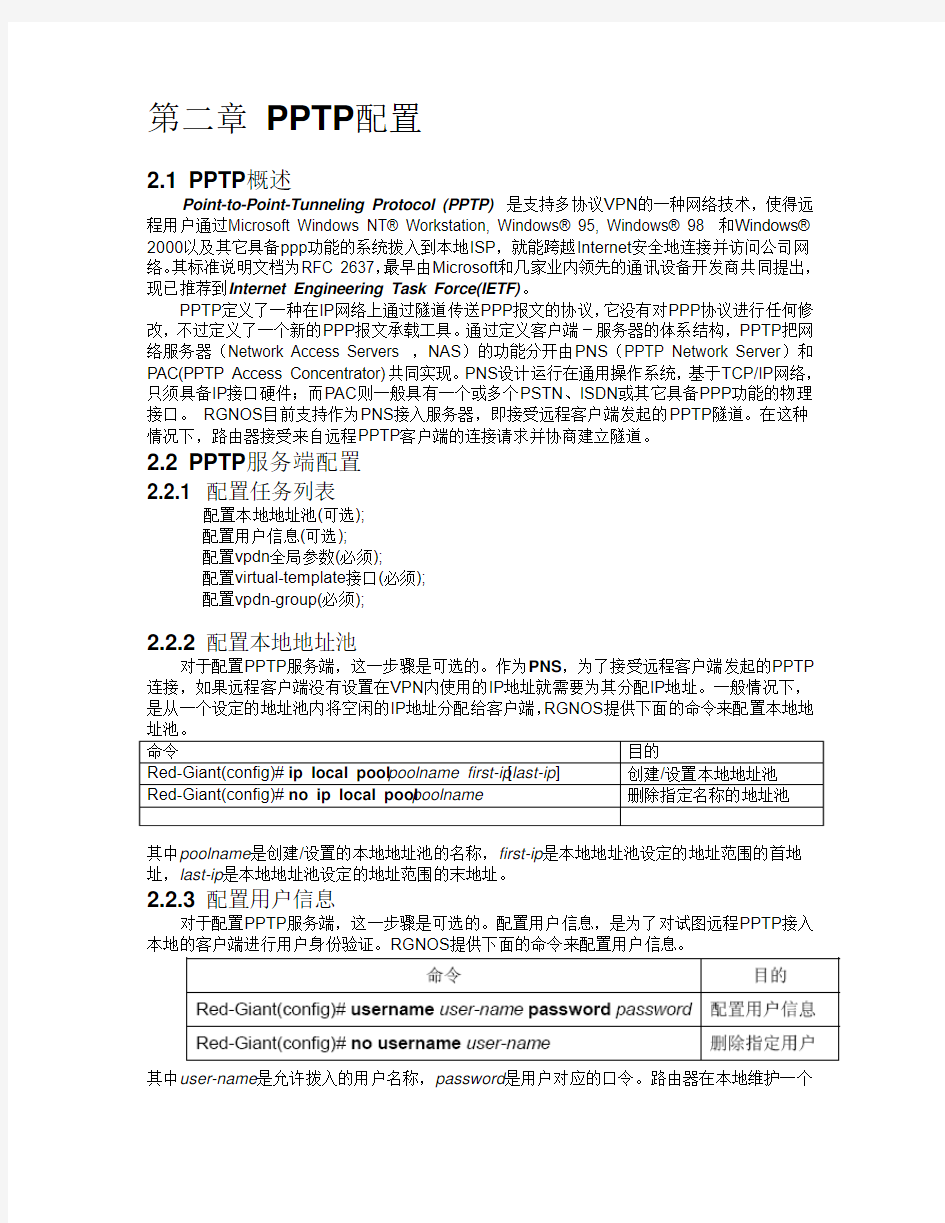

2.2.2 配置本地地址池

对于配置PPTP服务端,这一步骤是可选的。作为PNS,为了接受远程客户端发起的PPTP 连接,如果远程客户端没有设置在VPN内使用的IP地址就需要为其分配IP地址。一般情况下,是从一个设定的地址池内将空闲的IP地址分配给客户端,RGNOS提供下面的命令来配置本地地

其中poolname是创建/设置的本地地址池的名称,first-ip是本地地址池设定的地址范围的首地址,last-ip是本地地址池设定的地址范围的末地址。

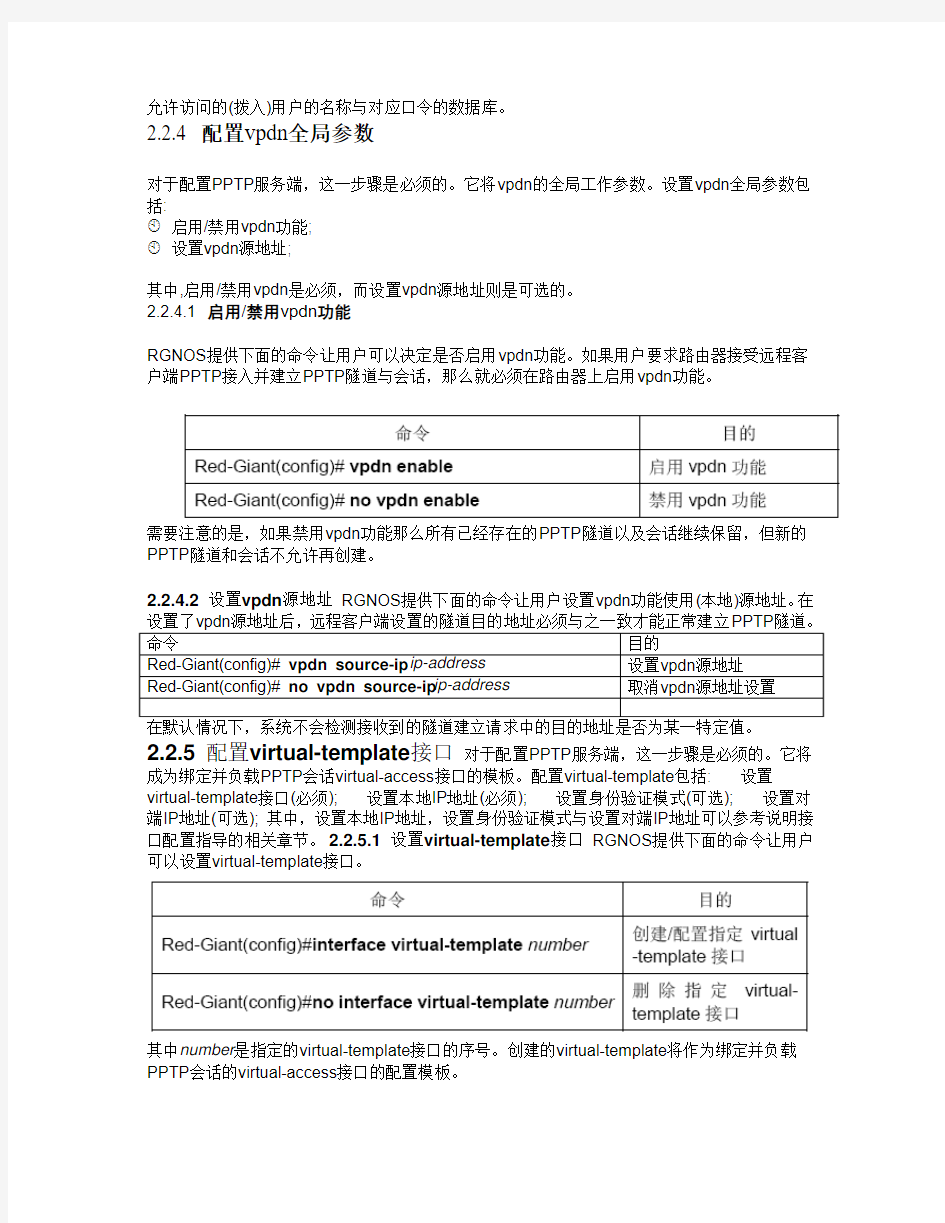

2.2.3 配置用户信息

对于配置PPTP服务端,这一步骤是可选的。配置用户信息,是为了对试图远程PPTP接入本地的客户端进行用户身份验证。RGNOS提供下面的命令来配置用户信息。

其中user-name是允许拨入的用户名称,password是用户对应的口令。路由器在本地维护一个

允许访问的(拨入)用户的名称与对应口令的数据库。

2.2.4 配置vpdn全局参数

对于配置PPTP服务端,这一步骤是必须的。它将vpdn的全局工作参数。设置vpdn全局参数包括:

启用/禁用vpdn功能;

设置vpdn源地址;

其中,启用/禁用vpdn是必须,而设置vpdn源地址则是可选的。

2.2.4.1 启用/禁用vpdn功能

RGNOS提供下面的命令让用户可以决定是否启用vpdn功能。如果用户要求路由器接受远程客户端PPTP接入并建立PPTP隧道与会话,那么就必须在路由器上启用vpdn功能。

需要注意的是,如果禁用vpdn功能那么所有已经存在的PPTP隧道以及会话继续保留,但新的PPTP隧道和会话不允许再创建。

2.2.4.2 设置vpdn源地址RGNOS提供下面的命令让用户设置vpdn功能使用(本地)源地址。在

2.2.5 配置virtual-template接口对于配置PPTP服务端,这一步骤是必须的。它将成为绑定并负载PPTP会话virtual-access接口的模板。配置virtual-template包括: 设置virtual-template接口(必须); 设置本地IP地址(必须); 设置身份验证模式(可选); 设置对端IP地址(可选); 其中,设置本地IP地址,设置身份验证模式与设置对端IP地址可以参考说明接口配置指导的相关章节。2.2.5.1 设置virtual-template接口RGNOS提供下面的命令让用户可以设置virtual-template接口。

其中number是指定的virtual-template接口的序号。创建的virtual-template将作为绑定并负载PPTP会话的virtual-access接口的配置模板。

2.2.6 配置vpdn-group

对于配置PPTP服务端,这一步骤是必须的。它将设定vpdn-group工作参数。配置vpdn-group 包括:

设置vpdn-group(必须);

设置隧道模式(必须);

设置隧道协议(必须);

设置使用的虚模板(必须);

设置对端名称(可选);

设置本地名称(可选);

设置vpdn-group源地址(可选);

设置PPTP流控参数(可选);

设置PPTP隧道参数(可选);

2.2.6.1 设置vpdn-group

RGNOS提供下面的命令让用户可以设置vpdn-group接口。

2.2.6.2 设置隧道模式

RGNOS

如果用户希望本地路由器承担PNS的功能就必须允许接受远程客户端拨入。

2.2.6.3 设置隧道协议

RGNOS

在设置隧道协议之前,必须首先设定隧道模式。如果用户希望本地路由器承担PNS

的功能就必须配置protocol pptp或者protocol any。

2.2.6.4 设置使用的虚模板

RGNOS提供下面的命令让用户可以设置vpdn-group使用虚模板。

在设置vpdn-group使用的虚模板之前,必须首先设定隧道模式。

2.2.6.5 设置对端名称

RGNOS提供下面的命令让用户可以设置对端名称。如果设定了对端名称,那么该

vpdn-group将只对主机名称与之匹配的远程客户端有效。如果没有设置对端名称,那么该vpdn-group将成为系统默认的vpdn-group,它可以为任意远程客户端提供vpdn服务。如果配置的多个vpdn-group都没有设定对端名称,则系统将使用找到的第一个满足条件的vpdn-group接受远程拨入。

命令目的

Red-Giant(config-vpdn)#terminate-from hostname name 设置对端主机名称

Red-Giant(config-vpdn)#no terminate-from hostname 取消对端名称设置

其中name为对端主机名称。

2.2.6.6 设置本地名称

RGNOS提供下面的命令让用户可以设置本地名称,该名称将作为一个记录性的属性发送给对端。

命令目的

Red-Giant(config-vpdn)# local name name 设置本地名称

Red-Giant(config-vpdn)#no local name 取消本地名称设置

其中name为本地名称。默认情况下,RGNOS使用路由器的名称作为本地名称发送给隧道的对端主机。

2.2.6.7 设置vpdn-group源地址

RGNOS提供下面的命令让用户可以设置vpdn-group源地址。远程客户端发送的隧道建立请求中的目的地址必须与之匹配,对应的vpdn-group才会被应用。

命令目的

Red-Giant(config-vpdn)# source-ip src-ip 设置vpdn-group源地址

Red-Giant(config-vpdn)#no source-ip 取消vpdn-group源地址设置

其中src-ip为vpdn-group源地址。

2.2.6.8 设置pptp流控参数

RGNOS提供下面的命令让用户可以设置pptp流控参数。在一般应用中,此参数可以不用设置而使用默认值。

命令目的

Red-Giant(config-vpdn)# pptp flow-control receive-window winsize 设置pptp会话的接收窗口大小,取值范围是1—64

Red-Giant(config-vpdn)#no pptp flow-control receive-window 取消pptp会话接收窗口的设置,恢复为默认值,PAC为16,PNS为64

Red-Giant(config-vpdn)# pptp flow-control static-rtt interval 设置pptp会话报文收发等待ACK 的静态参考时间,取值范围是100—5000毫秒

Red-Giant(config-vpdn)#no pptp flow-control static-rtt interval 取消pptp会话报文收发等待ACK 的静态参考时间,恢复为默认值1500毫秒

其中winsize为pptp会话接收窗口大小,interval为等待ACK的静态参考时间。

2.2.6.9 设置pptp隧道参数

RGNOS提供下面的命令让用户可以设置pptp隧道参数。在一般应用中,此参数可以不用设置而使用默认值。

命令目的

Red-Giant(config-vpdn)# pptp tunnel echo interval 设置pptp隧道主动发送echo的间隔时间,取值范围是0-1000秒

Red-Giant(config-vpdn)#no pptp tunnel echo 取消pptp echo发送间隔设置,恢复成默认值60秒

其中interval为pptp隧道主动发送echo的间隔时间,当为0时表示不主动发送echo,当不为0时表示在持续此时间间隔没有收到隧道对端的任何合法报文后主动发送echo探测隧道状态。

2.2.7 配置示例

本例的网络拓扑如图2-1所示。本例使用锐捷R621路由器作企业局域网网关,并使用PPTP协议提供VPDN拨入服务。使用一台Win2000 PC作为VPDN远程客户端创建到R621的PPTP隧道,并访问企业局域网内的服务器。为便于测试,远程客户端和R621之间使用以太网模拟广域IP网络环境。相关的IP地址定义如图所示。

图2-1 路由器作PPTP服务器的示例连接拓扑图下面分别给出R621与Windows 2000 的配置:

1).R621的配置:

R621#show running-config

Building configuration...

Current configuration:

hostname "R621"

!

!

username pc password 7 001B711212

!

!

ip subnet-zero

no ip domain-lookup

!

vpdn enable

!

vpdn-group 1

accept-dialin

protocol pptp

virtual-template 1

!

!

interface Ethernet0

ip address 192.168.12.1 255.255.255.0

!

interface FastEthernet0

ip address 192.168.201.123 255.255.255.0

!

interface Serial0

no ip address

shutdown

!

interface Virtual-Template1

ip address 1.1.1.1 255.255.255.0

peer default ip address pool pptp

ppp authentication pap

!

ip local pool pptp 1.1.1.2 1.1.1.254

ip classless

ip route 0.0.0.0 0.0.0.0 FastEthernet0

dialer-list 1 protocol ip permit

!

line con 0

line aux 0

line vty 0 4

exec-timeout 0 0

privilege level 15

password 1111

no login

!

end

R621#

2).Windows 2000的配置:

F:\>ver

Microsoft Windows 2000 [Version 5.00.2195]

F:\>ipconfig /all

Windows 2000 IP Configuration

Host Name . . . . . . . . . . . . : topding

Primary DNS Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : Yes WINS Proxy Enabled. . . . . . . . : No Ethernet adapter 本地连接: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : STAR 901 Family Fast Ethernet r (ACPI) Physical Address. . . . . . . . . : 00-D0-F8-00-68-E5 DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 192.168.201.144 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.201.123 DNS Servers . . . . . . . . . . . : 202.101.143.141 Primary WINS Server . . . . . . . : 192.168.9.7 F:\>route print

=========================================================================== Interface List 0x1 ........................... MS TCP Loopback interface 0x2 ...00 d0 f8 00 68 e5 ...... PCI Bus Master Adapter

===========================================================================

=========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0

192.168.201.123 192.168.201.144 1 127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1 192.168.201.0 255.255.255.0 192.168.201.144 192.168.201.144 1 192.168.201.144 255.255.255.255

127.0.0.1 127.0.0.1 1 192.168.201.255 255.255.255.255 192.168.201.144 192.168.201.144 1 224.0.0.0 224.0.0.0 192.168.201.144 192.168.201.144 1 255.255.255.255 255.255.255.255 192.168.201.144 192.168.201.144 1 Default Gateway: 192.168.201.123

=========================================================================== Persistent Routes: None 在win2000的“网络和拨号连接”中新建连接,“网络连接类型”选择“通过internet连接到专用网络”,“公用网络”选择“不拨初始连接”,填入目标地址为192.168.201.123,命名此连接名称为vpdnconnect。在vpdnconnect的属性中,指定vpdn服务器的类型为pptp,并在安全设置中定义使用PAP认证及可选加密。在点击呼叫时,输入路由器所配置的用户名pc和密码1111。配置完成,win2000拨入到路由器后,即可访问公司内部网的服务器,如服务器192.168.12.79,如下:F:\>ipconfig /all Windows 2000 IP Configuration Host Name . . . . . . . . . . . . : testpc Primary DNS Suffix . . . . . . . : Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : Yes WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter 本地连接:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : STAR 901 Family Fast Ethernet Adapte

r (ACPI)

Physical Address. . . . . . . . . : 00-D0-F8-00-68-E5

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.201.144

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

DNS Servers . . . . . . . . . . . : 202.101.143.141

Primary WINS Server . . . . . . . : 192.168.9.7

PPP adapter vpn_rgnos:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : WAN (PPP/SLIP) Interface

Physical Address. . . . . . . . . : 00-53-45-00-00-00

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 1.1.1.4

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . : 1.1.1.1

DNS Servers . . . . . . . . . . . :

F:\>

F:\>route print

===================================================================== ======

Interface List

0x1 ........................... MS TCP Loopback interface

0x2 ...00 d0 f8 00 68 e5 ...... PCI Bus Master Adapter

0x30000004 ...00 53 45 00 00 00 ...... WAN (PPP/SLIP) Interface

===================================================================== ======

===================================================================== ======

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 1.1.1.1 1.1.1.4 1

1.1.1.4 255.255.255.255 127.0.0.1 127.0.0.1 1

1.255.255.255 255.255.255.255 1.1.1.4 1.1.1.4 1

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

192.168.201.0 255.255.255.0 192.168.201.144 192.168.201.144 1

192.168.201.123 255.255.255.255 192.168.201.144 192.168.201.144 1

192.168.201.144 255.255.255.255 127.0.0.1 127.0.0.1 1

192.168.201.200 255.255.255.255 192.168.201.100 192.168.201.144 1

192.168.201.255 255.255.255.255 192.168.201.144 192.168.201.144 1

224.0.0.0 224.0.0.0 1.1.1.4 1.1.1.4 1

224.0.0.0 224.0.0.0 192.168.201.144 192.168.201.144 1

255.255.255.255 255.255.255.255 192.168.201.144 192.168.201.144 1

Default Gateway: 1.1.1.1

===================================================================== ======

Persistent Routes:

None

F:\>

F:\>ping 1.1.1.1

Pinging 1.1.1.1 with 32 bytes of data:

Reply from 1.1.1.1: bytes=32 time<10ms TTL=255

Reply from 1.1.1.1: bytes=32 time<10ms TTL=255

Reply from 1.1.1.1: bytes=32 time<10ms TTL=255

Reply from 1.1.1.1: bytes=32 time<10ms TTL=255

Ping statistics for 1.1.1.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

F:\>ping 192.168.12.79

Pinging 192.168.12.79 with 32 bytes of data:

Reply from 192.168.12.79: bytes=32 time=10ms TTL=127

Reply from 192.168.12.79: bytes=32 time<10ms TTL=127

Reply from 192.168.12.79: bytes=32 time<10ms TTL=127

Reply from 192.168.12.79: bytes=32 time<10ms TTL=127

Ping statistics for 192.168.12.79:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 10ms, Average = 2ms

而路由器上的路由信息如下:

R621#sh ip route

Codes: C - connected, S - static, R - RIP

O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2

Gateway of last resort is 0.0.0.0 to network 0.0.0.0

1.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 1.1.1.0/24 is directly connected, Virtual-Access1

C 1.1.1.4/32 is directly connected, Virtual-Access1

C 192.168.12.0/24 is directly connected, Ethernet0

C 192.168.201.0/24 is directly connected, FastEthernet0

S* 0.0.0.0/0 is directly connected, FastEthernet0

R621#

需要注意的是,为使远程VPDN用户能够访问内部网服务器,这些服务器的必须配置可以到达远程拨入用户的路由。一般情况下,只要将这些服务器的默认网关设为路由器的内部网关地址就可以了,在本例中即为192.168.12.1。

2.3 PPTP的监控与维护

2.3.1 PPTP的监控

RGNOS提供了show vpdn 命令可以查看当前创建隧道和远程拨入用户的情况。

命令目的

Red-Giant# show vpdn tunnel 显示当前所有vpdn tunnel的信息

Red-Giant# show vpdn

session

显示当前所有vpdn session的信息

Red-Giant# show vpdn 显示当前所有vpdn tunnel和session的信息

如配置示例中,可监控到如下信息:

R621#sh vpdn %No active L2TP tunnels PPTP Tunnel and Session Information Total tunnels 1 sessions 1 LocID Remote Name State Remote Address Port Sessions 1 estbed 192.168.201.144 1436 1 LocID RemID TunID Intf Username State Last Chg 1 49152 1 Vi1 pc connected 00:31:33 R621# 其中,分类显示L2TP和PPTP隧道及会话的信息。先显示隧道类型及统计值,后显示所有隧道信息,以及所有会话信息。隧道和会话的统计值,如:Total tunnels 1 sessions 1;隧道信息包括隧道ID(LocID)、远程主机名(Remote Name)、隧道状态(State)、远程主机的IP地址(Remote Address)、PPTP隧道的TCP端口号(Port)、该隧道包含的会话数(Sessions);会

话信息包括本地呼叫ID(LocID)、远程呼叫ID(RemID)、该会话所属的隧道ID(TunID)、该会话使用的Virtual-Access接口名(Intf)、用户名(Username)、会话状态(State)以及最近状

态变化的时间(Last Chg)。2.3.2 PPTP的维护RGNOS提供了clear vpdn 命令可以清除指定的隧道及其包含的所有会话。命令目的Red-Giant# clear vpdn tunnel [ [l2tp | pptp] [remote name] ] 清除所有或者指定类型、远程主机名的隧道及其所包含的会话remote name 为指定需要清除隧道的远程主机名。在示例配置的试验中,若在隧道创建后clear vpdn tunnel pptp或者clear vpdn tunnel则将会清除会话和隧道,命令执行后:R621#show vpdn %No active L2TP tunnels %No active PPTP tunnels 在网络调试时,RGNOS提供了debug vpdn 命令可以跟踪pptp隧道和会话的建立过程。另外,debug ppp的调试信息对于跟踪呼叫故障也极为重要,具体请参考ppp协议的相关说明。命令目的Red-Giant# debug vpdn [ error | event | packet ] 在配置终端显示vpdn隧道和会话创建及使用过程中的调试信息。Error表示错误信息,event表示一般事件,packet则表示控制报文内容说明:这些debug信息由于RGNOS软件版本更迭可能会略有不同。创建pptp隧道和会话过程中debug vpdn event输出如下例:VPDN: Pptp recv start-control-connection-request from host 192.168.2.144 VPDN: Pptp get tunnel info for 192.168.2.144 ok! VPDN: Pptp send start-control-connection-reply, ok

VPDN: Pptp tunnel id 0 state change: idle --> estbed

VPDN: Pptp tunnel id 0 recv outgoing-call-request!

VPDN: Must process using ACCEPT_DIALIN parameters

Get virtual-access from free queue: Virtual-Access1

Clone virtual-access from interface Virtual-Template1

VPDN: Pptp session id 0 state change: idle --> connected

VPDN: Pptp tunnel id 0 send out-call reply

VPDN: Pptp tunnel to 192.168.2.144 peer callid 1 recv set-linkinfo

%UPDOWN: Interface Virtual-Access1, changed state to up

VPDN: Pptp tunnel to 192.168.2.144 peer callid 1 recv set-linkinfo

%UPDOWN: Line protocol on Interface Virtual-Access1, changed state to up 创建pptp隧道和会话过程中debug vpdn packet输出如下例:

VPDN: Pptp TCP read from host address - 192.168.2.144, inthresh=16, len=156

PPTP: I Start-Control-Connection-Request len 156 Magic Cookie 0x1A2B3C4D

Protocol Version 0x100

Framing Type 0x1

Bearer Type 0x1

Maximum Channels 0x0

Firmware Revision 0x893

Host Name:

Vendor String: Microsoft Windows NT

PPTP: O Start-Control-Connection-Reply len 156 Magic Cookie 0x1A2B3C4D

Protocol Version 0x100

Framing Type 0x2

Bearer Type 0x3

Maximum Channels 0x0

Firmware Revision 0x100

Host Name: Dingjs

Vendor String: Ret-Giant Network Operating System

VPDN: Pptp TCP read from host address - 192.168.2.144, inthresh=16, len=168

PPTP: I Outgoing-Call-Request len 168 Magic Cookie 0x1A2B3C4D

Call Id 0x4000

Call Serial Number 0x96A5

Min BPS 0x12C

Max BPS 0x5F5E100

Bearer Type 0x3

Framing Type 0x3

Rec Window Size 0x40

Proc Delay 0x0

Phone Number Length 0x0

Phone Number:

Subaddress:

PPTP: O Outgoing-Call-Reply len 32 Magic Cookie 0x1A2B3C4D

Call Id 0x1

Peer Call Id 0x4000

Result Code 0x1

Error Code 0x0

Cause Code 0x0

Connect Speed 0xFA00

Rec Window Size 0x10

Physical Channel Id 0x0

VPDN: Pptp TCP read from host address - 192.168.2.144, inthresh=16, len=24

PPTP: I Set-Link-Info len 24 Magic Cookie 0x1A2B3C4D

Peer Call Id 0x1

Send ACCM 0xFFFFFFFF

Recv ACCM 0xFFFFFFFF

%UPDOWN: Interface Virtual-Access1, changed state to up

Vi1 VPDN PROCESS Into tunnel: Sending 54 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 64 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 50 byte pak

VPDN: Pptp TCP read from host address - 192.168.2.144, inthresh=16, len=24

PPTP: I Set-Link-Info len 24 Magic Cookie 0x1A2B3C4D

Peer Call Id 0x1

Send ACCM 0xFFFFFFFF

Recv ACCM 0xFFFFFFFF

Vi1 VPDN PROCESS Into tunnel: Sending 45 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 46 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 187 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 56 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 64 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 50 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 50 byte pak

Vi1 VPDN PROCESS Into tunnel: Sending 52 byte pak

以和客户端的物理连接被中断时的打印输出为例,debug vpdn error信息如下:

VPDN: PPTP session Virtual-Access1 wait pak ack timeout(wait seq=37, ack=36), de

crease send window to half of current = 33!

VPDN: PPTP session Virtual-Access1 adjust ATO to 220 ms!

VPDN: PPTP session Virtual-Access1 wait pak ack timeout(wait seq=38, ack=36), de

crease send window to half of current = 16!

VPDN: PPTP session Virtual-Access1 adjust ATO to 280 ms!

VPDN: PPTP session Virtual-Access1 wait pak ack timeout(wait seq=39, ack=36), de

crease send window to half of current = 8!

VPDN: PPTP session Virtual-Access1 adjust ATO to 400 ms!

VPDN: Pptp EGRE encap fail, err=-4!

VPDN: PPTP session Virtual-Access1 wait pak ack timeout(wait seq=40, ack=36), de

crease send window to half of current = 4!

VPDN: PPTP session Virtual-Access1 adjust ATO to 640 ms!

2.3.3 常见问题解答

在使用PPTP协议提供VPDN接入服务的应用中,以下是一些比较常见问题:

在Windows2000创建到RGNOS的PPTP拨号连接的情况。新建的拨号连接属性中,默认的“安全措施选项”是“典型(推荐设置)(T)”,应当改为“高级(自定义设置)(D)”,在“设置”中将“数据加密”配置为“可选加密(没有加密也可以连接)”,并根据RGNOS用于PPTP拨入的virtual-template配置的认证类型允许PAP、CHAP及MS-CHAP认证。另外,新建的拨号连接属性中默认的“网络”标签中,VPN服务器类型是“自动”,这样将导致windows2000先尝试创建L2TP 隧道,失败后才创建PPTP隧道,从而需要等待比较长的时间。所以,将VPN服务器类型直接指定为“点对点隧道协议(PPTP)”,可以更快地创建连接。

RGNOS的PPTP连接不支持快速转发。

当RGNOS路由器处在其它防火墙后面时,必须将防火墙TCP 1723端口打开。

第三章L2TP配置

3.1 L2TP概述

Layer 2 Tunnel Protocol(L2TP)是Internet Engineering Task Force(IETF)综合两种已有的隧道协议即Cisco公司的Layer 2 Forwarding(L2F)协议与微软的Point-to-Point Tunneling Protocol (PPTP)协议而提出的一项具有标准意义的隧道协议,其标准说明文档为RFC 2661。L2TP是对Point-to-Point Protocol(PPP)的一种扩展,它依靠利用PPP实现用户身份验证和传输数据。与PPTP不同的是,L2TP使用UDP作为控制消息与数据消息的传输协议。

L2TP也是实现VPN的一种重要和有效的方法。VPN使得网络用户访问公司内部网更方便与安全,无论是拨号用户还是其他网络接入方式的用户都可以通过VPN轻松达到这个目的。RGNOS支持两种模式的L2TP隧道。

本地客户端发起的L2TP通道。在这种情况下,路由器充当L2TP客户端并主动发起协商与远程L2TP服务器建立隧道。

远程客户端发起的L2TP通道。在这种情况下,路由器接受来自远程L2TP客户端的连接请求并协商建立隧道。

3.2 本地客户端发起

3.2.1 配置任务列表

创建并配置l2tp-class接口(可选);

创建并配置pseudowire-class接口(可选);

创建并配置virtual-ppp接口(必须);

3.2.2 创建并配置l2tp-class

对于实现本地客户端发起的L2TP隧道,这一步骤是可选的,可以通过它来设置L2TP控制连接的相关参数。设置l2tp-class包括:

设置l2tp-class单元;

设置L2TP控制连接的时间参数;

设置L2TP控制连接验证参数;

设置L2TP控制连接的维护更新参数;

3.2.2.1 设置l2tp-class单元

RGNOS提供下面的命令让用户可以设置用以设定L2TP控制连接相关参数的l2tp-class单元。

命令目的

Red-Giant(config)#l2tp-class l2tp-class-name 创建/配置指定名称的l2tp-class接口

Red-Giant(config)#no l2tp-class l2tp-class-name 删除指定名称的l2tp-class接口

其中l2tp-class-name是创建/设置的l2tp-class单元的名称,这里创建的l2tp-class可以被pseudowire-class按其名称引用。

3.2.2.2 设置L2TP控制连接的时间参数

RGNOS提供下面的命令来设置L2TP控制连接的时间参数。

命令目的

Red-Giant(config-l2tp-class)# receive-window size 设置控制连接的接受窗口大小

Red-Giant(config-l2tp-class)#no receive-window 恢复系统默认的控制连接接受窗口大小

Red-Giant(config-l2tp-class)#retransmit {initial {retries initial-retries | timeout {max | min} initial-timeout} | retries retries | timeout {max | min} timeout} 设置控制连接重传参数

Red-Giant(config-l2tp-class)#no retransmit { initial {retries | timeout {max | min} }| retries | timeout {max | min} } 恢复系统默认得控制连接重传参数

Red-Giant(config-l2tp-class)# timeout setup seconds 设置建立控制连接可花费的最长时间

Red-Giant(config-l2tp-class)# no timeout setup 设置建立控制连接时间花费上限为默认值

其中,size为接受窗口尺寸,系统默认值为8;initial-retries为SCCRQ重传次数,系统默认值为2;initial-timeout是SCCRQ重传的时间间隔,系统默认的最小时间间隔为1秒,系统默认的最大时间间隔为8秒;retries是控制消息的重传次数,系统默认是15;timeout是控制消息重传的时间间隔,系统默认得最小时间间隔为1秒,系统默认的最大时间间隔为8秒;seconds是建立控制连接(Tunnel)的时间花费上限,系统默认值为300秒。

3.2.2.3 设置L2TP控制连接验证参数

RGNOS提供下面的命令来设置L2TP控制连接(Tunnel)验证参数。

命令目的

Red-Giant(config-l2tp-class)#authentication 要求进行通道身份验证

Red-Giant(config-l2tp-class)#no authentication 取消通道验证设置

Red-Giant(config-l2tp-class)#no hostname 使用默认的本地主机名

Red-Giant(config-l2tp-class)#hostname host-name 设置该控制连接对应的本地主机名称

Red-Giant(config-l2tp-class)#password

pass-words

设置通道口令

Red-Giant(config-l2tp-class)#no password 取消通道口令设置

在默认情况下,RGNOS不要求进行通道验证,并且使用路由器的名称作为本地主机名称。如果要求通道验证,那么两端必须使用相同的通道口令。其中,host-name 是用户设置的本地主机名称,pass-words是用于通道验证的口令。

3.2.2.4 设置L2TP控制连接的维护更新参数

RGNOS提供以下命令来实现控制连接(Tunnel)的维护更新参数设置。

命令目的

Red-Giant(config-l2tp-class)#hello

interval

设置Hello消息发送间隔

Red-Giant(config-l2tp-class)#no hello 恢复默认的Hello消息发送间隔

在这里,interval是Hello消息发送间隔,系统默认值为60秒。

3.2.3 创建并配置pseudowire-class

对于实现本地客户端发起的L2TP隧道,这一步骤是可选的,可以通过它来设置L2TP数据传输的相关参数。设置pseudowire-class包括:

设置pseudowire-class单元;

设置L2TP数据传输封装模式;

设置L2TP数据传输IP参数;

设置L2TP控制连接参数;

3.2.3.1 设置pseudowire-class单元

RGNOS提供下面的命令让用户可以设置用以设定L2TP数据传输相关参数的pseudowire-class

单元。

命令目的

Red-Giant(config)# pseudowire-class pseudowire- class-name 创建/配置指定名称的pseudowire-class接口

Red-Giant(config)#no pseudowire-class pseudowire- class-name 删除指定名称的pseudowire-class接口

其中pseudowire-class-name是创建/设置的pseudowire-class单元的名称,这里创建的pseudowire-class可以被interface virtual-ppp接口的pseudowire规则按其名称引用。

3.2.3.2 设置L2TP数据传输封装模式

RGNOS提供以下命令来实现L2TP数据传输封装模式的设置。

命令目的

Red-Giant (config-pw-class)#encapsulation l2tpv2 设置数据传输封装模式

需要注意的是,一旦L2TP通道的数据传输封装模式被设定便不能再更改;如果用户需要在pseudowire-class接口上设置L2TP数据传输参数就必须首先设置L2TP数据传输封装模式。

3.2.3.3 设置L2TP数据传输IP参数

RGNOS提供以下命令来实现L2TP数据传输IP参数的设置。

命令目的

Red-Giant (config-pw-class)# ip dfbit set 禁止通道数据分片

Red-Giant (config-pw-class)# no ip dfbit set 允许通道数据分片

Red-Giant (config-pw-class)# ip ttl ttl-value 设置通道的IP头的TTL

Red-Giant (config-pw-class)# no ip ttl 使用默认TTL值

Red-Giant (config-pw-class)#ip local interface interface-name 指定通道的本地接口(地址)

Red-Giant(config-pw-class)#no ip local interface interface-name 取消通道本地接口(地址)指定

设置L2TP数据传输的IP参数实际上是设置负载L2TP的UDP数据的IP头参数。在默认情况下,系统允许对通道数据分片,默认的TTL为255并且系统会按照指定的对端地址为其设置在路由上最接近的本地地址(接口)。

3.2.3.4 设置L2TP控制连接参数

RGNOS提供下面的命令让用户可以设置用L2TP控制连接参数。

命令目的

Red-Giant(config)# protocol l2tpv2 [l2tp-class-name] 设置L2TP控制连接参数

Red-Giant(config)# no protocol 使用默认的控制连接参数

这里l2tpv2是遵循用RFC 2661规范的L2TP协议来创建控制连接,这里使用参数

l2tp-class-name来引用已经存在的l2tp-class来限制控制连接参数,如果没有这个参数就使用系统默认的L2TP控制连接参数。

3.2.4 创建并配置virtual-ppp接口

对于实现本地客户端发起的L2TP隧道,这一步骤是必须的,它将创建一个指定的L2TP会话。设置virtual-ppp接口包括:

设置virtual-ppp接口;

设置IP地址;

设置身份验证参数;

设置pseudowire规则;

其中,设置IP地址以及设置身份验证参数可以参考说明接口配置指导的相关章节。

3.2.

4.1 设置virtual-ppp接口

RGNOS提供下面的命令让用户可以设置建立L2TP会话的virtual-ppp接口。

命令目的

Red-Giant(config)#interface virtual-ppp number 创建/配置指定的virtual-ppp接口

Red-Giant(config)#no interface virtual-ppp

number

删除指定virtual-ppp接口

其中number是指定的virtual-ppp接口的名称。创建的virtual-ppp接口将用以创建并绑定L2TP会话。

3.2.

4.2 设置pseudowire规则

RGNOS提供下面的命令让用户可以在virtual-ppp接口上设置建立L2TP会话的pseudowire规则。

命令目的

Red-Giant (config-if)# pseudowire peer-ip-address vcid {encapsulation l2tpv2 [pw-class pw-class-name] | pw-class pw-class-name } 设置pseudowire规则

Red-Giant (config-if)#no pseudowire 删除pseudowire规则

一旦在virtual-ppp接口上设置了pseudowire规则,virtual-ppp接口就会自动尝试与指定的LNS建立L2TP会话,如果尝试失败,virtual-ppp会在10秒后再次尝试建立L2TP 会话。这里peer-ip-address是远程LNS的地址,vcid是全局标号,参数pw-class-name 是引用的pseudowire-class的名称。

3.2.5 配置示例

下面给出两个配置示例。一个配置例子是使用Windows 2000 server作为远程L2TP Server,此时由于Windows 2000 server自身的限制,不进行通道验证。另外一个例子是使用Cisco 2620

作为L2TP Server,此时进行通道验证。

3.2.5.1 与Windows 2000建立隧道

下面是使用Red-Giant路由器与Windows 2000 Server建立L2TP隧道的网络连接示意图,如图3-1所示。

下面分别给出R621与Windows 2000 Server的配置:

1).R621的配置:

R621#show running-config

Building configuration...

Current configuration:

! !

hostname "R621"

!

!

!

!

ip subnet-zero

no ip domain-lookup

!

!

!

l2tp-class l2x

hostname branch

!

pseudowire-class pw

encapsulation l2tpv2

protocol l2tpv2 l2x

ip local interface FastEthernet0

!

interface Ethernet0

ip address 192.168.201.1 255.255.255.0

ip nat inside

!

interface FastEthernet0

ip address 192.168.12.217 255.255.255.0

ip nat outside

!

interface Serial0

no ip address

shutdown

!

interface Virtual-PPP1

ip address negotiate

ip mtu 1460

ip nat outside

ppp pap sent-username rgnos password 7 072C04211A01

pseudowire 192.168.12.213 12 pw-class pw

ip nat inside source list 102 interface FastEthernet0 overload

ip nat inside source list 101 interface Virtual-PPP1 overload

ip classless

ip route 0.0.0.0 0.0.0.0 FastEthernet0 192.168.12.1

ip route 192.168.207.0 255.255.255.0 Virtual-PPP1

access-list 101 permit ip any 192.168.103.0 0.0.0.255

access-list 102 deny ip any 192.168.103.0 0.0.0.255

access-list 102 permit ip any any

!

line con 0

exec-timeout 0 0

line aux 0

line vty 0 4

privilege level 15

no login

!

end

在这个配置中,分支机构”Branch”的内部网络共享(使用NAT功能)接口virtual-ppp 1创建的与总部”Headquarters”的L2TP Tunnel来访问总部的内部网,”Branch”的内部网络共享(使用NAT功能)广域网接口interface FastEthernet 0来访问外部网络即Internet,这种数据流的分流是通过ACL(Access Control List)来控制的。

2).Windows 2000 Server的配置:

Microsoft Windows 2000 [Version 5.00.2195]

(C) 版权所有1985-2000 Microsoft Corp.

C:\>ipconfig /all

Windows 2000 IP Configuration

Host Name . . . . . . . . . . . . : BLIZZARD

Primary DNS Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Broadcast

IP Routing Enabled. . . . . . . . : Yes

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter 本地连接2:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : NE2000 Compatible

Physical Address. . . . . . . . . : 00-10-88-01-A5-C3

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.12.213

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.12.1

DNS Servers . . . . . . . . . . . : 202.101.143.141

PPP adapter RAS Server (Dial In) Interface:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : WAN (PPP/SLIP) Interface

Physical Address. . . . . . . . . : 00-53-45-00-00-00

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.103.2

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . :

DNS Servers . . . . . . . . . . . :

C:\>route print

====================================================================

====== 第24页共60页https://www.doczj.com/doc/504886883.html,

Interface List

0x1 ........................... MS TCP Loopback interface

0x1000002 ...00 53 45 00 00 00 ...... WAN (PPP/SLIP) Interface

0x1000003 ...00 10 88 01 a5 c3 ...... Novell 2000 Adapter.

====================================================================

======

====================================================================

======

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.12.1 192.168.12.213 1

127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1

192.168.12.0 255.255.255.0 192.168.12.213 192.168.12.213 1

192.168.12.213 255.255.255.255 127.0.0.1 127.0.0.1 1

192.168.12.217 255.255.255.255 192.168.12.213 192.168.12.213 1

192.168.12.255 255.255.255.255 192.168.12.213 192.168.12.213 1

192.168.103.2 255.255.255.255 127.0.0.1 127.0.0.1 1

192.168.103.6 255.255.255.255 192.168.103.2 192.168.103.2 1

224.0.0.0 224.0.0.0 192.168.12.213 192.168.12.213 1

255.255.255.255 255.255.255.255 192.168.12.213 192.168.12.213 1

Default Gateway: 192.168.12.1

====================================================================

======

Persistent Routes:

None

C:\>

需要注意的是,必须在Windows 2000 Server上启动”路由和远程访问功能”来接受远程VPDN访问,设置访问控制策略(包括ACL、身份验证类型、IP地址分配策略以及加密方式等等),这里全部采用系统默认值。然后在”网络和拨号连接”中使用”新建连接”建立一个”接受传入的连接”来接受远程L2TP访问并设定允许接受哪些用户的L2TP访问请求。

注意:

Windows 2000上L2TP是与IPSec/IKE绑定使用的。这无疑加重了网络管理人员的负担,因为大多数的L2TP客户端(如Cisco,Quidway等公司的网络设备)没有将L2TP与IPSec/IKE绑定,即配是使用Windows 2000自己来建立L2TP通道也由于这种先天的绑定而困难重重。值得网络管理人员庆幸的是,可以通过修改Windows 2000的注册表来解除这一恼人的绑定:首先点击”开始”,然后选中”运行”,接着键入”regedit”进入注册表编辑器,找到这个目

录”HKEY_LOCAL_MACHINE/SYSTEM/ CurrentControlSet/Services/RasMan/Parameters”,然后在这个目录下创建一个名称为” Prohibitipsec”的双字节值并设其值为1,在WindowsXP中,创建的项目为DWORD类型的,按F5刷新注册表,最后重启你的Windows 2000。从此网络管理员就不必在使用L2TP的时候再考虑那些纷繁复杂的IPSec/IKE设置了。

在这份文档里面,凡是涉及到Windows 2000的L2TP通道,除非特别说明,否则均没有绑定IPSec/IKE。

下面让我们看看分支机构”Branch”内主机” DENGL-NECBOOK”对外部网Internet以及总

部”Headquarters”的内部网的访问:

Microsoft Windows 2000 [Version 5.00.2195]

(C) 版权所有1985-2000 Microsoft Corp.

C:\WINNT\system32>ipconfig /all

Windows 2000 IP Configuration Host Name . . . . . . . . . . . . : DENGL-NECBOOK Primary DNS Suffix . . . . . . . : Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter 本地连接: Connection-specific DNS Suffix . : Description . . . . . .: Realtek RTL8139(A)-based PCI Fast Ethernet Adapter Physical Address. . . . . . . . . : 00-10-60-75-BD-7A DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 192.168.201.78 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.201.1 DNS Servers . . . . . . . . . . . : 202.101.143.141 202.101.98.55 C:\WINNT\system32>route print

========================================================================== Interface List 0x1 ........................... MS TCP Loopback interface 0x1000003 ...00 10 60 75 bd 7a ...... NDIS 5.0 driver

==========================================================================

========================================================================== Active Routes: Network Destination Netmask Gateway Interface Metric 0.0.0.0 0.0.0.0

192.168.201.1 192.168.201.78 1 127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1 192.168.201.64 255.255.255.192 192.168.201.78 192.168.201.78 1 192.168.201.78 255.255.255.255 127.0.0.1 127.0.0.1 1 192.168.201.255 255.255.255.255 192.168.201.78 192.168.201.78 1 224.0.0.0 224.0.0.0 192.168.201.78 192.168.201.78 1 255.255.255.255 255.255.255.255 192.168.201.78 192.168.201.78 1 Default Gateway: 192.168.201.1

========================================================================== Persistent

Routes: Network Address Netmask Gateway Address Metric 192.168.2.0 255.255.255.0 192.168.1.1 1 192.168.9.0 255.255.255.0 192.168.12.1 1 61.154.22.0 255.255.255.0 192.168.12.1 1 C:\WINNT\system32>ping 192.168.12.1 Pinging 192.168.12.1 with 32 bytes of data: Reply from 192.168.12.1: bytes=32 time=50ms TTL=254 Reply from 192.168.12.1: bytes=32 time=20ms TTL=254 Reply from 192.168.12.1: bytes=32 time<10ms TTL=254 Reply from 192.168.12.1: bytes=32 time=60ms TTL=254 Ping statistics for 192.168.12.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 60ms, Average = 32ms C:\WINNT\system32>ping 192.168.103.2 Pinging 192.168.103.2 with 32 bytes of data: Reply from 192.168.103.2: bytes=32 time<10ms TTL=128 Reply from 192.168.103.2: bytes=32 time<10ms TTL=128 Reply from 192.168.103.2: bytes=32 time<10ms TTL=128

Reply from 192.168.103.2: bytes=32 time<10ms TTL=128

Ping statistics for 192.168.103.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

C:\WINNT\system32>

可见分支机构”Branch”内的主机”DENGL-NECBOOK”可以顺利的访问Internet以及总

部”Headquarters”的内部网,而该主机无需VPDN配置,网络管理员只需要给它分配一个内部网地址(这里是192.168.201.78)并设置其网关为192.168.201.1即可。这一点也可以从路由器

R621上的NAT转换记录节点的信息可以看出来:

R621#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 192.168.103.6:512 192.168.201.78:512 192.168.103.2:512 192.168.103.2:512

icmp 192.168.12.217:512 192.168.201.78:512 192.168.12.1:512 192.168.12.1:512

R621#show ip route

Codes: C - connected, S - static, R - RIP

O - OSPF, IA - OSPF inter area

E1 - OSPF external type 1, E2 - OSPF external type 2

Gateway of last resort is 192.168.12.1 to network 0.0.0.0

192.168.103.0/32 is subnetted, 2 subnets

C 192.168.103.6 is directly connected, Virtual-PPP1

C 192.168.103.2 is directly connected, Virtual-PPP1

C 192.168.12.0/24 is directly connected, FastEthernet0

C 192.168.201.0/24 is directly connected, Ethernet0

S* 0.0.0.0/0 [1/0] via 192.168.12.1, FastEthernet0

R621#

3.2.5.2 与Cisco 2620建立隧道

下面是使用Red-Giant路由器与Cisco 2620建立L2TP隧道的网络连接示意图,在这里Cisco 2620作为L2TP Network Server(LNS),如图3-2所示

图3-2

与Cisco 2620(LNS)建立L2TP连接示意图

下面分别给出R621以及Cisco2620的配置:

1).R621的配置:

R621#show running-config

Building configuration...

Current configuration:

!

!

hostname "R621"

!

!

!

!

ip subnet-zero

no ip domain-lookup

!

!

!

l2tp-class l2x

authentication

hostname branch

password share

!

pseudowire-class pw

encapsulation l2tpv2

protocol l2tpv2 l2x

ip local interface Serial0

!

interface Ethernet0

ip address 192.168.201.1 255.255.255.0

ip nat inside

!

interface FastEthernet0

no ip address

shutdown

!

interface Serial0

ip address 202.101.93.21 255.255.255.192

encapsulation ppp

ip nat outside

!

interface Virtual-PPP1

ip address negotiate

ip mtu 1460

ppp pap sent-username rgnos password 7 072C04211A01

pseudowire 202.101.93.23 7 pw-class pw

!

router ospf 100

network 192.168.103.0 0.0.0.255 area 1

network 192.168.201.0 0.0.0.255 area 1

!

ip nat inside source list 1 interface Serial0 overload

ip classless

ip route 0.0.0.0 0.0.0.0 Serial0

ip route 192.168.19.0 255.255.255.0 Virtual-PPP1

access-list 1 permit any

!

line con 0

exec-timeout 0 0

line aux 0

line vty 0 4

privilege level 15

no login

!

end

Fortigate防火墙安全配置规范

1.概述 1.1. 目的 本规范明确了Fortigate防火墙安全配置方面的基本要求。为了提高Fortigate防火墙的安全性而提出的。 1.2. 范围 本标准适用于 XXXX使用的Fortigate 60防火墙的整体安全配置,针对不同型号详细的配置操作可以和产品用户手册中的相关内容相对应。

2.设备基本设置 2.1. 配置设备名称 制定一个全网统一的名称规范,以便管理。 2.2. 配置设备时钟 建议采用NTP server同步全网设备时钟。如果没有时钟服务器,则手工设置,注意做HA的两台设备的时钟要一致。 2.3. 设置Admin口令 缺省情况下,admin的口令为空,需要设置一个口令。密码长度不少于8个字符,且密码复杂。 2.4. 设置LCD口令 从设备前面板的LCD可以设置各接口IP地址、设备模式等。需要设置口令,只允许管理员修改。密码长度不少于8个字符,且密码复杂。 2.5. 用户管理 用户管理部分实现的是对使用防火墙某些功能的需认证用户(如需用户认证激活的防火墙策略、IPSEC扩展认证等)的管理,注意和防火墙管理员用于区分。用户可以直接在fortigate上添加,或者使用RADIUS、LDAP服务器上的用户数据库实现用户身份认证。 单个用户需要归并为用户组,防火墙策略、IPSEC扩展认证都是和用户组关联的。 2.6. 设备管理权限设置 为每个设备接口设置访问权限,如下表所示:

接口名称允许的访问方式 Port1 Ping/HTTPS/SSH Port2 Ping/HTTPS/SSH Port3 Ping/HTTPS/SSH Port4 HA心跳线,不提供管理方式 Port5 (保留) Port6 (保留) 且只允许内网的可信主机管理Fortinet设备。 2.7. 管理会话超时 管理会话空闲超时不要太长,缺省5分钟是合适的。 2.8. SNMP设置 设置SNMP Community值和TrapHost的IP。监控接口状态及接口流量、监控CPU/Memory等系统资源使用情况。 2.9. 系统日志设置 系统日志是了解设备运行情况、网络流量的最原始的数据,系统日志功能是设备有效管理维护的基础。在启用日志功能前首先要做日志配置,包括日志保存的位 置(fortigate内存、syslog服务器等)、需要激活日志功能的安全模块等。如下图 所示:

配置管理系统(北大软件 010 - 61137666) 配置管理系统,采用基于构件等先进思想和技术,支持软件全生命周期的资源管理需求,确保软件工作产品的完整性、可追溯性。 配置管理系统支持对软件的配置标识、变更控制、状态纪实、配置审核、产品发布管理等功能,实现核心知识产权的积累和开发成果的复用。 1.1.1 组成结构(北大软件 010 - 61137666) 配置管理系统支持建立和维护三库:开发库、受控库、产品库。 根据企业安全管理策略设定分级控制方式,支持建立多级库,并建立相关控制关系;每级可设置若干个库;配置库可集中部署或分布式部署,即多库可以部署在一台服务器上,也可以部署在单独的多个服务器上。 1. 典型的三库管理,支持独立设置产品库、受控库、开发库,如下图所示。 图表1三库结构 2. 典型的四库管理,支持独立设置部门开发库、部门受控库、所级受控库、所级产品库等,如下图所示。

图表2四级库结构配置管理各库功能描述如下:

以“三库”结构为例,系统覆盖配置管理计划、配置标识、基线建立、入库、产品交付、配置变更、配置审核等环节,其演进及控制关系如下图。 图表3 配置管理工作流程 1.1.2主要特点(北大软件010 - 61137666) 3.独立灵活的多级库配置 支持国军标要求的独立设置产品库、受控库、开发库的要求,满足对配置资源的分级控制要求,支持软件开发库、受控库和产品库三库的独立管理,实现对受控库和产品库的入库、出库、变更控制和版本管理。

系统具有三库无限级联合与分布部署特性,可根据企业管理策略建立多控制级别的配置库,设定每级配置库的数量和上下级库间的控制关系,并支持开发库、受控库和产品库的统一管理。 4.产品生存全过程管理 支持软件配置管理全研发过程的活动和产品控制,即支持“用户严格按照配置管理计划实施配置管理—基于配置库的实际状况客观报告配置状态”的全过程的活动。 5.灵活的流程定制 可根据用户实际情况定制流程及表单。 6.支持线上线下审批方式 支持配置控制表单的网上在线审批(网上流转审批)和网下脱机审批两种工作模式,两种模式可以在同一项目中由配置管理人员根据实际情况灵活选用。 7.文档管理功能 实现软件文档的全生命周期管理,包括创建、审签、归档、发布、打印、作废等,能够按照项目策划的软件文档清单和归档计划实施自动检查,并产生定期报表。 8.丰富的统计查询功能,支持过程的测量和监控 支持相关人员对配置管理状态的查询和追溯。能够为领导层的管理和决策提供准确一致的决策支持信息,包括配置项和基线提交偏差情况、基线状态、一致性关系、产品出入库状况、变更状况、问题追踪、配置记实、配置审核的等重要信息; 9.配置库资源的安全控制 1)系统采用三员管理机制,分权管理系统的用户管理、权限分配、系统操 作日志管理。 2)系统基于角色的授权机制,支持权限最小化的策略; 3)系统可采用多种数据备份机制,提高系统的数据的抗毁性。 10.支持并行开发 系统采用文件共享锁机制实现多人对相同配置资源的并行开发控制。在系统共享文件修改控制机制的基础上,采用三种配置资源锁以实现对并行开发的

fortigate 简易设置手册 一、更加语言设置: 1、首先把PC的网卡IP修改成192.168.1.*的网段地址,在IE中输入: https://192.168.1.99进入设置界面,如下图: 2、进入设置界面后,点击红框标注的位置(系统管理→状态→管理员设置), 进入如下图:在红框标注的位置进行语言选择。 二、工作模式的设置:

Fortigate防火墙可以工作在以下几种模式:路由/NAT模式、透明模式; 要修改工作模式可在下图标注处进行更改,然后设置相应的IP地址和掩码等。 三、网络接口的设置: 在系统管理→点击网络,就出现如下图所示,在下图所指的各个接口,您可以自已定义各个接口IP地址。 点击编辑按钮,进入如下图所示: 在下图地址模式中,在LAN口上根据自已需要进行IP地址的设置,接着在管理访问中指定管理访问方式。

在WAN口上,如果是采用路由/NAT模式可有两种方式: 1、采用静态IP的方式:如下图: 在红框标注的地方,选中自定义,输入ISP商给你的IP地址、网关、掩码。 在管理访问的红框中,指定您要通过哪种方式进行远程管理。 如果你从ISP商获得多个IP的话,你可以在如下图中输入进去。 在如下图红框标注的地方,输入IP地址和掩码以及管理访问方式,点击ADD 即可。

注: 采用静态IP地址的方式,一定要加一条静态路由,否则就不能上网。如下图:

2、如采用ADSL拨号的方式,如下图: 当你选中PPOE就会出现如下图所示的界面: 在红框标注的地址模式中,输入ADSL用户和口令,同时勾选上‘从服务器上重新获得网关‘和改变内部DNS。 在管理访问方式中根据自已的需要,选中相应的管理方式,对于MTU值一般情况下都采用默认值就行了.

如何启用防火墙的AV,IPS,Webfilter和 AntiSpam服务 版本 1.0 时间2013年4月 支持的版本N/A 状态已审核 反馈support_cn@https://www.doczj.com/doc/504886883.html, 1.用Web浏览器打开防火墙的管理页面,进入系统管理-----维护----FortiGuard,如下图, 启用“防病毒与IPS选项”里面的定期升级,并在“Web过滤和反垃圾邮件选项”里面的Enable Web过滤和Enable 反垃圾邮件前面复选框中打上勾,这样就在防火墙上启用了AV,IPS,Webfilter和AntiSpam服务功能了。 2.启用防病毒与IPS选项的同时可以手动点击“立即升级”按钮让防火墙马上升级防病 毒,入侵检测数据库到最新版本,以后防火墙会按照“定期升级”配置自动定期升级防火墙的防病毒,入侵检测,web过虑和垃圾邮件分类;如果同时选上“允许服务器推送方式升级”的话,我们FortiGuard服务器在有新的升级包的同时会主动把最新的升级包推送到配置了该选项的防火墙上,如下所示:

3,检查是否成功升级到最新版本,可以打开防火墙系统管理----状态页面,看许可证信息部分或进入系统管理-----维护----FortiGuard里面也可以查看到许可证相关信息,注意许可证信息会在启用试用或合同注册完后的4个小时内得到更新,那时候才能验证确保防火墙防病毒、入侵检测数据库是最新的: 4,进入到防火墙----保护内容表,点击新建或打开一个已经存在的保护内容表,按下图显示内容启用病毒及攻击检测功能:

5,同样的在保护内容表里面,如上图所示,可以启用“FortiGuard网页过滤”和“垃圾过滤”功能,如下2图显示: 6,在保护内容表的最后一部分,可以把相关的攻击等日志记录下来,送给日志服务器:

软件配置管理计划示例 计划名国势通多媒体网络传输加速系统软件配置管理计划 项目名国势通多媒体网络传输加速系统软件 项目委托单位代表签名年月日 项目承办单位北京麦秸创想科技有限责任公司 代表签名年月日 1 引言 1.1 目的 本计划的目的在于对所开发的国势通多媒体网络传输加速系统软件规定各种必要的配置管理条款,以保证所交付的国势通多媒体网络传输加速系统软件能够满足项目委托书中规定的各种原则需求,能够满足本项目总体组制定的且经领导小组批准的软件系统需求规格说明书中规定的各项具体需求。 软件开发单位在开发本项目所属的各子系统(其中包括为本项目研制或选用的各种支持软件)时,都应该执行本计划中的有关规定,但可以根据各自的情况对本计划作适当的剪裁,以满足特定的配置管理需求。剪裁后的计划必须经总体组批准。 1.2 定义 本计划中用到的一些术语的定义按GB/T 11457 和GB/T 12504。 1.3 参考资料

◆GB/T 11457 软件工程术语 ◆GB 8566 计算机软件开发规范 ◆GB 8567 计算机软件产品开发文件编制指南 ◆GB/T 12504 计算机软件质量保证计划规范 ◆GB/T 12505 计算机软件配置管理计划规范 ◆国势通多媒体网络传输加速系统软件质量保证计划 2 管理 2.1 机构 在本软件系统整个开发期间,必须成立软件配置管理小组负责配置管理工作。软件配置管理小组属项目总体组领导,由总体组代表、软件工程小组代表、项目的专职配置管理人员、项目的专职质量保证人员以及各个子系统软件配置管理人员等方面的人员组成,由总体组代表任组长。各子系统的软件配置管理人员在业务上受软件配置管理小组领导,在行政上受子系统负责人领导。软件配置管理小组和软件配置管理人员必须检查和督促本计划的实施。各子系统的软件配置管理人员有权直接向软件配置管理小组报告子项目的软件配置管理情况。各子系统的软件配置管理人员应该根据对子项目的具体要求,制订必要的规程和规定,以确保完全遵守本计划规定的所有要求。 2.2 任务

飞塔防火墙fortigate的show命令显示相关配置,而使用get命令显示实时状态 show full-configuration显示当前完全配置 show system global 查看主机名,管理端口 显示结果如下 config system global set admin-sport 10443 set admintimeout 480 set hostname "VPN-FT3016-02" set language simch set optimize antivirus set sslvpn-sport 443 set timezone 55 end show system interface 查看接口配置 显示结果如下 edit "internal" set vdom "root" set ip 88.140.194.4 255.255.255.240 set allowaccess ping https ssh snmp http telnet set dns-query recursive set type physical next get system inter physical查看物理接口状态,,如果不加physical参数可以显示逻辑vpn接口的状态 ==[port1] mode: static ip: 218.94.115.50 255.255.255.248 status: up speed: 100Mbps Duplex: Full ==[port2] mode: static ip: 88.2.192.52 255.255.255.240 status: up speed: 1000Mbps Duplex: Full show router static 查看默认路由的配置 显示结果如下 config router static edit 1 set device "wan1" set gateway 27.151.120.X

飞塔配置安装使用手册 FortiGuard产品家族 fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。 更多fortinet产品信息,详见https://www.doczj.com/doc/504886883.html,/products. FortiGuard服务订制 fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。 fortiguard 服务订制包括: 1、fortiguard 反病毒服务 2、fortiguard 入侵防护(ips)服务 3、fortiguard 网页过滤服务 4、fortiguard 垃圾邮件过滤服务 5、fortiguard premier伙伴服务 并可获得在线病毒扫描与病毒信息查看服务。 FortiClient forticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。forticlient的功能包括: 1、建立与远程网络的vpn连接 2、病毒实时防护 3、防止修改windows注册表 4、病毒扫描 forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。 FortiMail

fortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。 FortiAnalyzer fortianalyzer tm 为网络管理员提供了有关网络防护与安全性的信息,避免网络受到攻击与漏洞威胁。fortianalyzer具有以下功能: 1、从fortigate与syslog设备收集并存储日志。 2、创建日志用于收集日志数据。 3、扫描与报告漏洞。 4、存储fortigate设备隔离的文件。 fortianalyzer也可以配置作为网络分析器用来在使用了防火墙的网络区域捕捉实时的网络流量。您也可以将fortianalyzer用作存储设备,用户可以访问并共享存储在fortianalyzer 硬盘的报告与日志。 FortiReporter fortireporter安全性分析软件生成简洁明的报告并可以从任何的fortigate设备收集日志。fortireporter可以暴露网络滥用情况,管理带宽,监控网络使用情况,并确保员工能够较好的使用公司的网络。fortireporter还允许it管理员能够识别并对攻击作出响应,包括在安全威胁发生之前先发性的确定保护网络安全的方法。 FortiBridge fortibridge产品是设计应用于当停电或是fortigate系统故障时,提供给企业用户持续的网络流量。fortibridge绕过fortigate设备,确保网络能够继续进行流量处理。fortibridge产品使用简单,部署方便;您可以设置在电源或者fortigate系统故障发生的时fortibridge设备所应采取的操作。 FortiManager fortimanager系统设计用来满足负责在许多分散的fortigate安装区域建立与维护安全策略的大型企业(包括管理安全服务的提供商)的需要。拥有该系统,您可以配置多个fortigate 并监控其状态。您还能够查看fortigate设备的实时与历史日志,包括管理fortigate更新的固件镜像。fortimanager 系统注重操作的简便性包括与其他第三方系统简易的整合。 关于FortiGate设备 fortigate-60系列以及fortigate-100a设备是应用于小型企业级别的(包括远程工作用户),集基于网络的反病毒、内容过滤、防火墙、vpn以及基于网络的入侵检测与防护为一体的fortigate 系统模块。fortigate-60系列以及fortigate-100a设备支持高可靠性(ha)性能。

第1章第2章2.1 2.2 2.2.1 2.2.2 2.2.3 2.3 2.4 第3章3.1 3.2 录 FORTINET 配置步骤配置步骤...... 2 FORTINET 防火墙日常操作和维护命令 (29) 防火墙配置......29 防火墙日常检查 (29) 防火墙的会话表:(系统管理-状态-会话)......29 检查防火墙的CPU、内存和网络的使用率......31 其他检查 (31) 异常处理……31 使用中技巧……32 FORTGATE 防火墙配置维护及升级步骤…… 33 FORTIGATE 防火墙配置维护......33 FORTIGATE 防火墙版本升级 (33) 第1章Fortinet 配置步骤章 1.1.1.1 Fortigate 防火墙基本配置 Fortigate 防火墙可以通过“命令行”或“WEB 界面”进行配置。本手册主要介绍后者的配置方法。首先设定基本管理IP 地址,缺省的基本管理地址为P1 口192.168.1.99,P2 口192.168.100.99。但是由于P1 口和P2 口都是光纤接口,因此需要使用Console 口和命令行进行初始配置,为了配置方便起见,建议将P5 口配置一个管理地址,由于P5 口是铜缆以太端口,可以直接用笔记本和交叉线连接访问。之后通过https 方式登陆到防火墙Internal 接口,就可以访问到配置界面 1. 系统管理”菜单 1.1 “状态”子菜单1.1.1 “状态”界面 “状态”菜单显示防火墙设备当前的重要系统信息,包括系统的运行时间、版本号、OS 产品序列号、端口IP 地址和状态以及系统资源情况。如果CPU 或内存的占用率持续超过80%,则往往意味着有异常的网络流量(病毒或网络攻击)存在。 1.1.2 “会话”显示界面 Fortigate 是基于“状态检测”的防火墙,系统会保持所有的当前网络“会话”(sessions)。这个界面方便网络管理者了解当前的网络使用状况。通过对“源/目的IP”和“源/目的端口”的过滤,可以了解更特定的会话信息。例如,下图是对源IP 为10.3.1.1 的会话的过滤显示 通过“过滤器”显示会话,常常有助于发现异常的网络流量。1.2 “网络”子菜单1.2.1 网络接口 如上图,“接口”显示了防火墙设备的所有物理接口和VLAN 接口(如果有的话),显示IP 地址、访问选项和接口状态。“访问选项”表示可以使用哪种方式通过此接口访问防火墙。例如:对于“PORT1”,我们可以以“HTTPS,TELNET”访问,并且可以PING 这个端口。点击最右边的“编辑”图标,可以更改端口的配置。 如上图,“地址模式”有三类: a.如果使用静态IP 地址,选择“自定义”;b.如果由DHCP 服务器分配IP,选择“DHCP”;c.如果这个接口连接一个xDSL 设备,则选择“PPPoE”。在“管理访问”的选项中选择所希望的管理方式。最后点击OK,使配置生效。 “区”是指可以把多个接口放在一个区里,针对一个区的防火墙策略配置在属于这个区的所有接口上都生效。在本项目中,没有使用“区”。1.2.2 DNS 如上图,在这里配置防火墙本身使用的DNS 服务器,此DNS 与内部网络中PC 和SERVER 上指定的DNS 没有关系。 1.3 DHCP 如上图,所有的防火墙端口都会显示出来。端口可以1)不提供DHCP 服务;2)作为DHCP 服务器;3)提供DHCP 中继服务。在本例中,External 端口为所有的IPSEC VPN 拨

FortiGate OSPF设置

目录 1.目的 (3) 2.环境介绍 (3) 3.OSPF介绍 (4) 3.1 DR与BDR选举 (4) 3.2 OSPF邻居建立过程 (5) 3.3 LSA的类型 (6) 3.4 OSPF的区域 (7) 4.FortiGate OSPF配置 (8) 4.1 GateA配置 (8) 4.2 GateB配置 (8) 4.3 GateC配置 (8) 4.4 配置完成后各个Gate路由表 (9) 4.5 通过命令查看OSPF状态 (9) 5.OSPF路由重发布 (10) 6.Total stub与T otal NSSA (11) 7.OSPF的Troubleshooting (12) 8.参考 (13)

1.目的 本文档针对FortiGate的OSPF动态路由协议说明。OSPF路由协议是一种典型的链路状态(Link-state)的路由协议,一般用于同一个路由域内。在这里,路由域是指一个自治系统,即AS,它是指一组通过统一的路由政策或路由协议互相交换路由信息的网络。在这个AS中,所有的OSPF路由器都维护一个相同的描述这个AS结构的数据库,该数据库中存放的是路由域中相应链路的状态信息,OSPF路由器正是通过这个数据库计算出其OSPF路由表的。作为一种链路状态的路由协议,OSPF将链路状态广播数据LSA(Link State Advertisement)传送给在某一区域内的所有路由器。 2.环境介绍 本文使用4台FortiGate进行说明, 本文使用的系统版本为FortiOS v4.0MR2 Patch8。 Router Router ID Role Interface IP Area

VNX初始化配置工具VIA介绍和配置指南 VIA工具是VNX Installation Assist的简写,顾名思义就是VNX的安装配置工具,用来完成对VNX Block或者Unified存储系统进行初始化配置或者升级安装。 VIA是一个运行在笔记本上的Jave编写的图形化工具,主要用途有: ●VNX系统安装完毕后,配置Control station,Data Movers和存储系统 ●支持从Block系统升级Unified存储系统的安装 ●激活License enabler,如CIFS,NFS,Replicator,File Level Retention和SnapSure 等 对于Unified存储系统的配置安装一定要使用VIA工具,如果是单独的Block系统安装配置,可以不使用VIA工具。 对于一套完整的Unified存储系统,在完成连线和加电后,一般使用VIA,可以完成如下的配置工作。 ●设置网络参数(CS和SP有不同的网络参数设置) ●修改缺省的密码等 ●设置Data Mover ●配置远程支持,也就是ESRS,这个在中国客户这里一般很少使用 ●激活各种license ●系统的健康检查 下面是一个利用VIA进行存储系统配置的step by step例子,供大家学习使用。 1.在笔记本桌面启动VIA, 连接VIA和Control station,并配置CS网络和笔记本在同 一子网内。VIA自动搜索没有配置的VNX系统。如下图所示:

2.搜索到没有配置的VNX系统,开始配置File部分,如下图所示,配置Control station 的网络部分。 3.正确配置完毕CS后,系统给出成功提示,如下图所示:

FortiGate 常用配置命令 一、命令结构 config Configure object. 对策略,对象等进行配置get Get dynamic and system information. 查看相关关对象的参数信息show Show configuration. 查看配置文件 diagnose Diagnose facility. 诊断命令 execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出 二、常用命令 1、配置接口地址: FortiGate # config system interface FortiGate (interface) # edit lan FortiGate (lan) # set ip 192.168.100.99/24 FortiGate (lan) # end 2、配置静态路由 FortiGate (static) # edit 1 FortiGate (1) # set device wan1 FortiGate (1) # set dst 10.0.0.0 255.0.0.0

FortiGate (1) # set gateway 192.168.57.1 FortiGate (1) # end 3、配置默认路由 FortiGate (1) # set gateway 192.168.57.1 FortiGate (1) # set device wan1 FortiGate (1) # end 4、添加地址 FortiGate # config firewall address FortiGate (address) # edit clientnet new entry 'clientnet' added FortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end 5、添加 ip 池 FortiGate (ippool) # edit nat-pool new entry 'nat-pool' added FortiGate (nat-pool) # set startip 100.100.100.1 FortiGate (nat-pool) # set endip 100.100.100.100 FortiGate (nat-pool) # end

HA配置步骤 步骤1、配置设备1的HA 进入菜单" 系统管理--配置--高可用性;模式选择"主动-被动"模式,优先级配置200(主机高于从机);组名:SYQ-300D/密码:123456;勾选"启用会话交接"。 模式:单机模式、主动-被动、主动-主动。修改单机模式为HA模式的时候,需要确保所有接口的"IP地址模式"处于"自定义"的方式,不能有启用PPPOE和DHCP的方式。 如果无法在命令行下配置A-P、A-A模式,命令行会提示: "The system may run in HA A-A or HA A-P mode only when all interfaces are NOT using DHCP/PPPoE as an addressing mode." 步骤2、配置设备2的HA 进入菜单" 系统管理--配置--高可用性;模式选择"主动-被动"模式,优先级配置100;组名:SYQ-300D/密码:123456;勾选"启用会话交接"。

步骤3、组建HA a)连接心跳线,FGT-主的port2、port4,连接到 FGT-从的port2、port4; b)防火墙开始协商建立HA集群,此时会暂时失去和防火墙到连接,这是因为在HA协商过程中会改变防火墙接口到MAC地址。可以通过更新电脑的arp表来恢复连接,命令为arp -d。c)连接业务口链路。 d)组建好HA后,两台防火墙配置同步,具有相同的配置,通过访问主防火墙来进行业务配置,如IP地址,策略等,更新的配置会自动同步。 步骤4、查看HA集群 进入菜单" 系统管理--配置--高可用性",就可以看到HA的建立情况。

纳智捷汽车生活馆 IT主管日常操作指导 目录 一、设备维护 (02) 二、网络设备密码重置步骤 (20) 三、飞塔限速设置 (05) 四、飞塔SSLVPN设置及应用 (07) 五、服务需求 (15) 六、安装调试流程 (16) 七、备机服务流程 (17) 八、安装及测试 (18) 九、注意事项 (19)

一、设备维护 1、登录防火墙 内网登录防火墙,可在浏览器中https://172.31.X.254 或 https://192.168.X.254(注:登录地址中的X代表当前生活馆的X值),从外网登录可输当前生活馆的WAN1口的外网IP 地址(例如:https://117.40.91.123)进入界面输入用户名密码即可对防火墙进行管理和配置。 2、登录交换机 从内网登录交换机,在浏览器输入交换机的管理地址即可。 http://172.31.X.253\252\251\250 (注:同样登录地址中的X代表当前生活馆的X值) 3、登录无线AP 从内网登录无线AP,在浏览器输入无线AP的管理地址即可。 员工区http://172.31.X.241 客户区 http://192.168.X.241 (注:同样登录地址中的X代表当前生活馆的X值) 二、网络设备密码重置步骤 2.1 防火墙Fortigate-80C重置密码 1,连上串口并配置好; 2,给设备加电启动; 3,启动完30秒内从串口登陆系统,用户名为:maintainer; 4,密码:bcpb+序列号(区分大小写);注意:有些序列号之间有-字符,需要输入.如序列号为FGT-100XXXXXXX,则密码为bcpbFGT-100XXXXXXX.不然无法登陆. 5,在命令行下执行如下系列命令重新配置“admin”的密码:

Q/GDW XXXXX—XXXX 目次 目次....................................................................................................................................................... I 前言...................................................................................................................................................... II 1 范围 (1) 2 规范性引用文件 (1) 3 术语和定义 (1) 4 缩略语 (1) 5 总则 (2) 6 配置工具技术要求 (2) 7 一致性测试 (4) 附录 A 配置工具测试用例(规范性附录) (6) A.1 系统配置工具测试用例 (6) A.2 IED配置工具测试用例 (8) A.3 装置测试用例 (9) 附录 B 测试用例步骤(资料性附录) (10) B.1 SCD文件导入测试 (10) I

前言 本标准规范了智能变电站二次系统配置工具的功能,同时给出了配置工具一致性测试方法及测试用例,便于智能变电站设计、配置、调试、运行和维护。本标准的制定主要是依据DL/T 860《变电站通信网络和系统》、Q/GDW 1396《IEC 61850工程继电保护应用模型》等标准的有关规定,以及国内智能变电站二次设备设计、配置、调试、运行和维护的工程经验与相关要求。 本标准由国家电力调度控制中心提出并解释。 本标准由国家电网公司科技部归口。 本标准主要起草单位:。 本标准主要起草人:。 本标准首次发布。 本标准在执行过程中的意见或建议反馈至国家电网公司科技部。

飞塔防火墙f o r t i g a t e 的s h o w命令显示相关 配置 公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]

飞塔fortigate的show显示相关,而使用get显示实时状态 show full-configuration显示当前完全 show system global 查看主机名,管理端口 显示结果如下 config system global set admin-sport 10443 set admintimeout 480 set hostname "VPN-FT3016-02" set language simch set optimize antivirus set sslvpn-sport 443 set timezone 55 end show system interface 查看接口配置 显示结果如下 edit "internal" set vdom "root" set ip set allowaccess ping https ssh snmp http telnet set dns-query recursive set type physical next get system inter physical查看物理接口状态,,如果不加physical参数可以显示逻辑vpn接口的状态 ==[port1] mode: static ip: status: up speed: 100Mbps Duplex: Full ==[port2] mode: static ip: status: up speed: 1000Mbps Duplex: Full show router static 查看默认路由的配置 显示结果如下 config router static

PASS合理用药监测系统(Prescription Automatic Screening System TM)(PASS嵌入版系统设置工具) 用 户 手 册

目录 第一节使用系统设置工具 (2) 第二节系统参数设置 (4) 一、审查项目及审查级别 (5) 二、审查结果窗口显示方式 (9) 三、其它 (11) 第三节帐户管理 (16) 一、新增管理用户 (17) 二、删除管理用户 (17) 三、更改口令 (18)

系统简介 为满足实际应用的需要,PASS3.0系统被设计为具有高伸缩性和极强定制能力的应用系统。这其中最重要的就是PASS3.0应用方案的定制能力。 系统设置模块为用户提供了对PASS3.0应用方案进行自定义的功能。利有系统设置,用户可对PASS3.0的审查项目、审查级别以及审查结果窗口显示方式等选项进行设置。 就应用范围讲,应用方案分为“用户方案”和“全院方案”。“用户方案”应用于某一个相关用户,而“全院方案”是应用全院范围的PASS3.0应用方案,具有强制性。一旦启用了“全院方案”,各用户的相关项目设置只能按“全院方案”统一执行。“用户方案”可在PASS3.0系统客户端中进行设置,“全院方案”则必须使用系统设置工具进行定制。 第一节使用系统设置工具 在安装PASS3.0客户端过程中,选中“安装系统参数设置工具”选项,安装完成后,系统设置工具将被安装到本台工作站上。用户可以通过Windows的“开始→程序→PASS合理用药监测系统”程序组中的“系统参数设置”菜单项启动系统设置工具。程序界面如下图所示:

(图:系统设置工具) 系统设置工具的运行是工作站无关的,它可以运行在任何能与PASS服务器正确连接的工作站上。 系统设置工具是PASS应用方案中“全院方案”设置的专用工具,所以本工具只能用于具有管理权限的用户。系统提供缺省的管理帐户“Administrator”,系统默认登录密码为“sa”。以该内置帐户登录,用户可以新增或删除其它管理帐户。值得注意的一点是,包括“Administrator”帐户在内的所有管理帐户所定制、修改的“全院方案”是共同的、唯一的。也即是,“全院方案”的确定,是以最后一个管理用户的最后一次修改为准。 若没有任何管理用户登录到系统工具,那工具中对系统参数的设置功能是被禁止的。所以,运行系统设置工具后的第一步操作应是以管理帐户登录系统。 点击主菜单项“系统”,在下拉菜单中选择“登录”,弹出登录窗口。下图为系统工具的登录界面。

FortiGate HA功能说明 1.1 主用-备用模式 FortiGate防火墙HA的主用-备用(A-P)模式提供了一个双机热备份集群的机制来对网络连接进行可用性保护,在HA集群里面只有一台主用设备在处理所有的网络流量,其他的一台或几台则处于备用状态FortiGate不处理任何网络流量只是在实时的监控着主用FortiGate是否仍然正常工作。 备机主要的工作有: ?实时和主用FortiGate同步配置; ?监控主用FortiGate状态; ?如果启用了会话备份功能(session pick-up)的话,备用设备需要实时同步主用设备上的会话以确保在主用设备出现问题是可以透明接替主用 设备,所有主用设备上已经建立的会话不需要重新建立,会话备份功能目前可以支持没有启用防火墙保护内容表的所有TCP/UDP/ICMP/多播/广播数据流; ?如果没有启用了会话备份功能(session pick-up)的话,备用设备不会实时同步主用设备上的会话,所有主用设备上已经建立的会话在发生HA 切换时需要重新建立; 1.2 主用-主用模式 第1 页共14 页

A-P模式部署的防火墙虽然有多台在网但实际上只有一台设备在工作其他所有的设备都在实时的监控主用机发生故障才会有一台接替工作,这样带来的一个问题是设备资源利用率不足。FortiGate防火墙HA功能同时提供了主用-主用(A-A)模式,也就是在所有HA集群中的所有设备都同时工作以同时达到负载均衡和热备份的功能,在A-A集群里面默认配置下的主设备不会负载均衡没有启用保护内容表的流量给非主工作设备,它只会负载均衡所有的启用了防火墙保护内容表的网络连接,处理时它会先接收下来所有的流量同时根据负载均衡配置把相关连接动态分配给其他的非主工作设备处理。这样处理的原因是:通常启用了防火墙保护内容表的网络连接才是CPU和内存消耗主要来源,这样可以大大增加A-A部分是集群的高层安全处理能力。 实际上也可以开启A-A集群负载所有TCP网络流量的功能,需要进入命令行下面开启HA的load-balance-all功能就可以了。 FortiGate防火墙HA的A-A集群不支持UDP/ICMP/多播/广播流量的负载均衡功能,也不支持VoIP、IM、IPSec VPN、HTTPS和SSL VPN负载均衡功能,所有的以上流量都将只有A-A集群里面的主工作设备处理。 FortiGate防火墙HA的A-A集群会话备份功能(session pick-up)支持没有启用防火墙内容保护表的TCP流量,并不提供基于防火墙内容保护表的流量的会话备份功能(session pick-up),也不支持UDP/ICMP/多播/广播流量会话备份功能(session pick-up)。 第2 页共14 页

系统配置器使用说明书

系统配置器使用说明书 编 制: 胡广林 校 核: 孔维龙 审 定: 邓俊波

版本信息

目录 1.概述 (1) 2. 配置文件及配置流程 (1) 2.1配置文件 (1) 2.2 配置流程 (2) 3.创建工程 (2) 3.1 新建工程 (3) 3.2 增加电压等级 (4) 3.3 增加间隔 (5) 3.3.1 增加新间隔 (5) 3.3.2 间隔复制 (5) 3.4增加装置 (7) 3.4.1 增加保护装置 (7) 3.4.2 增加智能终端 (10) 4.GOOSE设置 (10) 4.1 通讯GOOSE配置 (10) 4.2 GOOSE配置信息查看 (11) 5.虚端子设置 (13) 6.增加iedName于GSE的appID (15) 7.合并ConnectedAP (16) 8.将实时库信息写入SCD (17) 9.数据 (18) 9.1 生产商设置 (18) 9.2 装置类型设置 (19) 9.3 四遥点数据库 (19) 9.4 定值数据库 (20) 9.5 属性数据库 (21) 9.5.1 查看属性数据库 (22) 9.5.2 导入属性数据库 (22) 9.5.3 导入到属性数据库 (23) 10. 文件导出 (24) 10.1生成CID文件 (24)

10.2 导出虚端子配置 (25) 10.3 导出远动配置 (26) 10.4 导出配置文件 (27) 10.5 生成主IED (27) 11. 文件检查 (28) 11.1 G1.ini文件 (28) 11.1.1 388CSC平台导出的G1.ini文件 (28) 11.1.2 非388CSC平台导出的G1.ini文件 (29) 11.2 S1.cid文件 (30) 12. XML编辑功能 (31) 12.1 打开工程 (31) 12.2 保存与另存为 (31) 12.3 复制与粘贴 (32) 12.4 增加与删除 (32) 12.5 重命名 (32) 12.6 验证 (32) 12.7查看 (33) 12.8窗口 (33) 13.新增功能使用说明: (33)

手把手学配置FortiGate设备FortiGate Cookbook FortiOS 4.0 MR3

目录 介绍 (1) 有关本书中使用的IP地址 (3) 关于FortiGate设备 (3) 管理界面 (5) 基于Web的管理器 (5) CLI 命令行界面管理 (5) FortiExplorer (6) FortiGate产品注册 (6) 更多信息 (7) 飞塔知识库(Knowledge Base) (7) 培训 (7) 技术文档 (7) 客户服务与技术支持 (8) FortiGate新设备的安装与初始化 (9) 将运行于NAT/路由模式的FortiGate设备连接到互联网 (10) 面临的问题 (10) 解决方法 (11) 结果 (13) 一步完成私有网络到互联网的连接 (14) 面临的问题 (14) 解决方法 (15) 结果 (16) 如果这样的配置运行不通怎么办? (17) 使用FortiGate配置向导一步完成更改内网地址 (20) 面临的问题 (20) 解决方法 (20) 结果 (22) NAT/路由模式安装的故障诊断与排除 (23) 面临的问题 (23) 解决方法 (23) 不更改网络配置部署FortiGate设备(透明模式) (26)

解决方法 (27) 结果 (30) 透明模式安装的故障诊断与排除 (31) 面临的问题 (31) 解决方法 (32) 当前固件版本验证与升级 (36) 面临的问题 (36) 解决方法 (36) 结果 (39) FortiGuard服务连接及故障诊断与排除 (41) 面临的问题 (41) 解决方法 (42) 在FortiGate设备中建立管理帐户 (48) 面临的问题 (48) 解决方法 (48) 结果 (49) FortiGate设备高级安装与设置 (51) 将FortiGate设备连接到两个ISP保证冗余的互联网连接 (52) 面临的问题 (52) 解决方法 (53) 结果 (60) 使用调制解调器建立到互联网的冗余连接 (63) 面临的问题 (63) 解决方法 (64) 结果 (70) 使用基于使用率的ECMP在冗余链路间分配会话 (70) 面临的问题 (70) 解决方法 (71) 结果 (73) 保护DMZ网络中的web服务器 (74) 面临的问题 (74) 解决方法 (75) 结果 (81) 在不更改网络设置的情况下配置FortiGate设备保护邮件服务器(透明模式) (86)