WebGoat学习笔记十一

—注入缺陷(Injection Flaws)

瞿靖东2015/11/14

版本号:WebGoat 5.4

1、命令注入(Command Injection)

技术概念或主题(Concept / Topic To Teach)

命令注入攻击对任何一个以参数驱动的站点来说都是一个严重威胁。这种攻击技术背后的技术方法,简单易学,能造成大范围的损害,危及系统安全。尽管这类风险数目令人难以置信,互联网中的系统很容易受到这种形式的攻击。

这种攻击容易扩散,造成更坏的影响。但是对于这类威胁,一点常识和预先预防几乎可以完全阻止。这节课将为学员展示几个参数注入的例子。

“清洗”所有输入数据总是不错的做法,尤其是那些将被用于操作系统命令、脚本和数据库查询语句的数据。

技术原理(How It works )

在正常的参数提交过程中,添加恶意的代码,往往能够得到以外的收获。

总体目标(General Goals )

本节要求学员能够在目标主机上执行任何系统命令。

操作方法(Solutions)

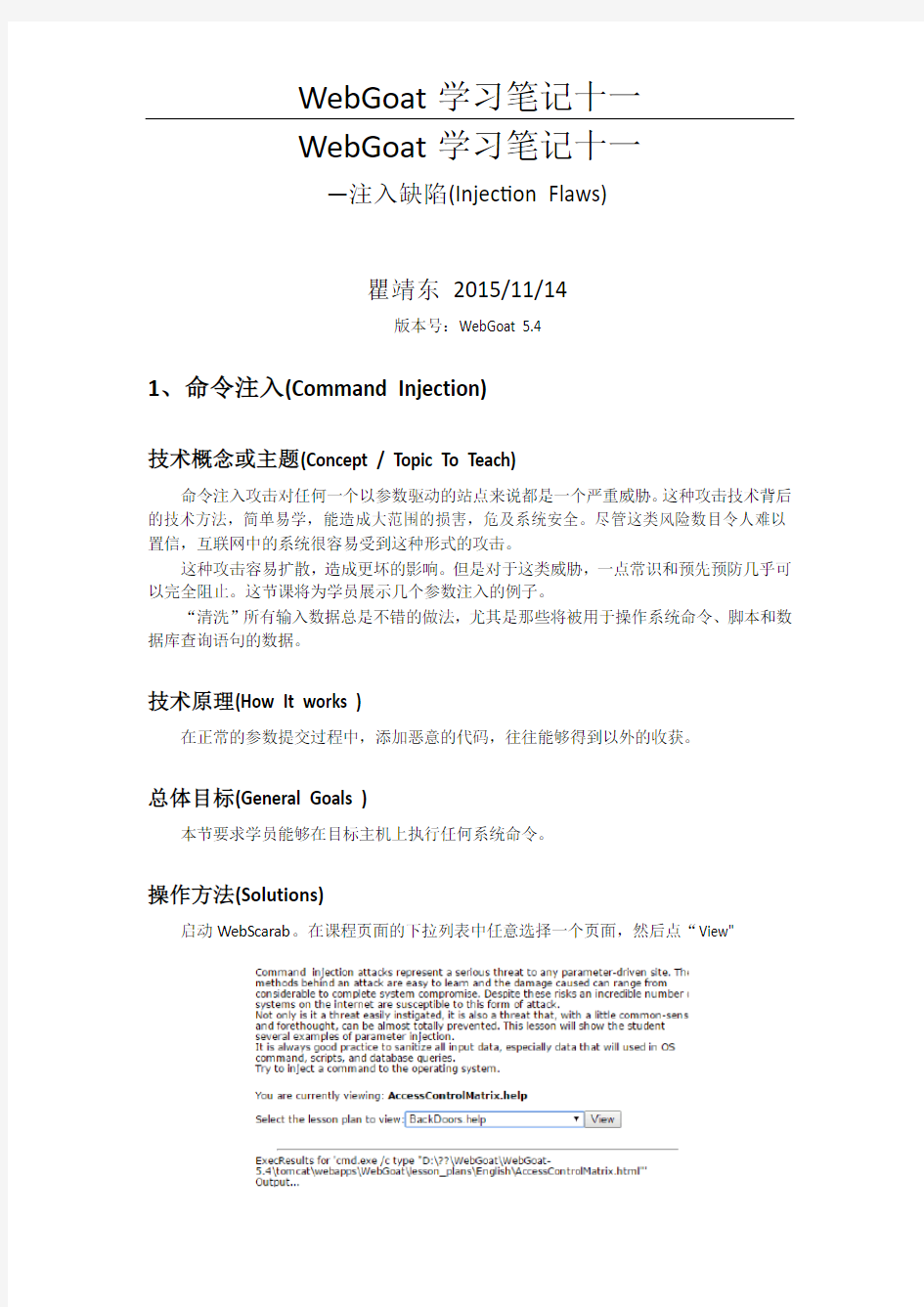

启动WebScarab。在课程页面的下拉列表中任意选择一个页面,然后点“View"

通过WebScarab截获请求,在所请求的页面处添加“"& netstat -an & ipconfig"。注意,有个英文双引号

点击执行后返回页面,在这个页面中能看到网络端口使用情况和IP地址。通过这种方式实现了攻击。

2、数字型SQL注入(Numeric SQL Injection)

技术概念或主题(Concept / Topic To Teach)

SQL注入攻击对任何一个以数据库作为驱动的站点来说都是一个严重威胁。这种攻击技术背后的技术方法,简单易学,能造成大范围的损害,危及系统安全。尽管这些风险数目令人难以置信,互联网中的系统很容易受到这种形式的攻击。

这种攻击容易扩散,造成更坏的影响,但是对于这类威胁,一点常识和预先预防几乎可以完全阻止。这节课将为学员展示几个参数注入的例子。

尽管SQL注入威胁可能已经通过其它方式被拦截,但“清洗”所有输入数据总是不错的做法,尤其是那些将被用于操作系统命令、脚本和数据库查询语句的数据。

技术原理(How It works )

在station字段中注入特征字符,能组合成新的SQL语句。

SELECT * FROM weather_ data WHERE station=[station]

总体目标(General Goals )

下面的表单允许用户查看天气数据。请通过注入SQL字符串的方式查看所有的天气数据

操作方法(Solutions)

打开WebScarab,然后选择一个城市,点“GO”,WebScarab 中会显示该城市编号,在编号后面添加“or 1=1”,确定

攻击成功,显示所有城市的天气情况

3、日志欺骗(Log Spoofing)

技术概念或主题(Concept / Topic To Teach)

本节课程将教会你如何使用障眼法。

技术原理(How It works)

这种攻击是在日志文件中愚弄人的眼睛,攻击者可以利用这种方式清除他们在日志中的痕迹。

总体目标(General Goals)

灰色区域代表在Web 服务器的日志中的记录的内容。你的目的是使用户名为“admin”的用户在日志中显示“成功登录”。

操作方法(Solutions)

本节课程接受用户输入的任何一个用户名,并将其追加到日志文件中。

在文本框中输入用户名:“qw”,这样用户名后面的信息会在同一行显示,而不是在新的一行。

这样你可以往该应用中注入回车(0d%)和换行符(%0a)。在username 中填入“Smith%0d%0aLogin Succeeded for username: admin”,这样就完成了该课程。

4、XPATH 型注入(XPATH Injection)

技术原理(How It works)

与SQL 注入类似,XPATH 注入发生在当网站使用用户提供的信息查询XML数据时。通过向网站故意发送异常信息,攻击者可以发现XML 数据的结构或访问那些本来无法访问到的数据。如果该XML 是一个用户认证文件(例如一个基于XML 的用户文件),攻击者还能借此提升自己在网站中的特权。使用XPATH 查询XML,通过一个简单的描述性语句类型,允许XML 查询,找到一条信息。像SQL 一样,你可以指定找到的某些属性与模式匹配。

当一个网站中使用XML,它是普遍接受某种形式的输入,查询字符串,找到并将标识的内容显示在页面上。此类输入必须进行清洗,以验证它不会影响XPATH 的查询,并返回错误数据。

总体目标(General Goals)

以下表单允许员工看到自己的所有个人资料,包括他们的薪酬。你的账户是Mike/test123.你的目标是尝试看到其他雇员的数据。

操作方法(Solutions)

XPATH 注入类似于SQL 注入。通过未验证的输入创建一个XPATH 查询。下面你能看到如何构建一个XPATH 查询。该页面代码如下:

String dir = s.getContext().getRealPath("/lessons/XPATHInjection/EmployeesData.xml");

File d = new File(dir);

XPathFactory factory = XPathFactory.newInstance();

XPath xPath = factory.newXPath();

InputSource inputSource = new InputSource(new FileInputStream(d));

String expression = "/employees/employee[loginID/text()='" + username + "' and passwd/text()='" + password + "']";

nodes = (NodeList) xPath.evaluate(expression, inputSource, XPathConstants.NODESET);

在用户名处注入Smith' or 1=1 or 'a'='a,这将会显示你登录系统的第一个用户。密码是必须的字段,可以任意输入。以下是服务器获取的:

expression = "/employees/employee[loginID/text()='Smith' or 1=1 or 'a'='a' and

passwd/text()='password']"

以下是服务器解析后的结果:

expression = "/employees/employee[ ( loginID/text()='Smith' or 1=1 ) OR ( 'a'='a' and

passwd/text()='password' ) ]"

输入后点登录即可看到其他人的信息,完成本节课程。

5、字符串型注入(String SQL Injection)

技术概念或主题(Concept / Topic To Teach)

SQL 注入攻击对任何一个以数据库作为驱动的站点来说都是一个严重威胁。这种攻击技术背后的技术方法,简单易学,能造成大范围的损害,危及系统安全。尽管这些风险数目令

人难以置信,互联网中的系统很容易受到这种形式的攻击。这种攻击容易扩散,造成更坏的影响,但是对于这类威胁,一点常识和预先预防几乎可以完全阻止。这节课将为学员展示几个参数注入的例子。尽管SQL 注入威胁可能已经通过其它方式被拦截,但“清洗”所有输入数据总是不错的做法,尤其是那些将被用于操作系统命令、脚本和数据库查询语句的数据。

技术原理(How It Wokrs)

基于以下查询语句构造自己的SQL 注入字符串。

SELECT * FROM user_data WHERE last_name = '?'

总体目标(General Goals)

下面的表格,允许用户查看他们的信用卡号码。尝试通过SQL 注入将所有信用卡信息显示出来。尝试的用户名是“Smith”。

操作方法(Solutions)

输入以下代码即可完成本课程内容。

Smith' or 1=1 --

注意,一定要在最后加上‘--’把之后的内容注释掉

6小实验:SQL 注入(LAB: SQL Injection)

Stage 1: 字符串型注入(Stage 1: String SQL Injection)

总体目标(General Goals)

使用SQL 注入绕过认证。

操作方法(Solutions)

以用户Neville 登录,确保WebScarab 已经启动,并选中了“intercept request”。任意输入一个密码,然后登录。

在WebScarab 的password 中修改密码为' OR '1' = '1,如图:

得到所有人员列表后该步骤完成。

注意:如果直接在浏览器中输入上面字符串不能通过,可能为浏览器自动过滤掉部分SQL语句

Stage 2: 参数化查询#1(Stage 2: Parameterized Query#1)本节课程只能在WebGoat 开发版本上完成。跳过!

Stage 3: 数字型SQL 注入(Stage 3: Numeric SQL Injection)

总体目标(General Goals)

执行SQL 注入绕过认证;

该课程的目的是通过注入语句,浏览到原本无法浏览的信息。通过一个普通员工的账户,浏览其BOSS 的账户信息。

操作方法(Solutions)

首先用Larry,密码larry 登录,浏览员工信息的按钮是“ViewProfile”。通过WebScarab抓包,我们首先将ID 号换成其他,如102,返回的依然是Larry 的信息。这个地

方数据库应该是以员工ID 作为索引,返回的是每次查询到的第一条数据。用社会工程学解释老板应该是工资最高的,所以为了把老板排到第一个SQL 注入排序如下:101 or 1=1 order by salary desc

Stage 4: 参数化查询#2(Stage 4: Parameterized Query#2)

本节课程只能在WebGoat 开发版本上完成。跳过!

7通过SQL 注入修改数据(Modify Data with SQL Injection)

技术原理(How It works)

很多数据库支持多语句操作,例如在多个语句中使用分号区分可实现按顺序执行语句。

总体目标(General Goals)

下面的表单允许基于用户userid(来自salaries 表)查看对其应用户的工资信息。该表单后台存在字符串型SQL 注入漏洞。为了通过本节课程,需要通过SQL 的方式修改userid 为jsmith 的员工的工资。

操作方法(Solutions)

本课程中,我们使用UPDATE 命令来替换SELECT 查询命令。

UPDATE 语句语法如下:

UPDATE table SET column=value WHERE column=value;

我们需要修改表salaries,并设置salary 字段为新的数值,使用如下命令:

UPDATE salaries SET salary=999999 WHERE userid='jsmith'

为了修改指定userid 的工资信息,需要在SQL 语句中限定条件,如下:

UPDATE salaries SET salary=999999 WHERE userid='jsmith'

所以,最终的攻击方式是在表单查询页面的用户ID 出输入如下语句(注意单引

号):

someuserid'; UPDATE salaries SET salary=999999 WHERE userid='jsmith

在用户ID 查询输入框中输入以上语句,单击按钮【Go】执行SQL 注入攻击。完成攻击后,重新查看jsmith 的工资,并通过本课程。

8通过SQL 注入添加数据(Add Data with SQL Injection)

总体目标(General Goals)

下面的表单允许基于用户userid(来自salaries 表)查看对其应用户的工资信息。该表单后台存在字符串型SQL 注入漏洞。为了通过本节课程,需要通过SQL 的方式向表中增加一条记录。

操作方法(Solutions)

在查询输入框中输入如下语句,完成SQL 注入攻击,

whatever'; INSERT INTO salaries VALUES ('rlupin',140000);--

成功完成攻击后,搜索userid 为rlupin 的用户,可查询到其工资信息。

9数据库后门(Database Backdoors)

总体目标(General Goals)

你的目标是学习如何利用查询的脆弱性创建触发器。由于WebGoat 使用的是MySQL

数据库,不支持触发器,所以该课程不会真正完成。你的Login ID 是101.

操作方法(Solutions)

输入101,得到该用户的信息

你可能已经发现,输入的语句没有验证,很容易进行SQL 注入。若要执行两个语句,中间需要用分号分隔。输入注入语句101; update employee set salary=10000。

使用以下查询条件,添加触发器:

10 数字型盲注入(Blind Numeric SQL Injection)

总体目标(General Goals)

下面的表单允许输入一个帐号,并检测该帐号是否合法。使用该表单的返回信息(真或假)测试检查数据库中其它条目信息。

你的目标是找到pins 表中cc_number 字段值为1111222233334444 的记录中pin 字段的数值。pin 字段类型为int,整型。输入找到的数值并提交,通过本课程。

操作方法(Solutions)

本节课程中,服务端页面返回的信息只有两种:帐号有效或无效。因此无法简单地查

询到帐号的PIN 数值。尽管如此,我们可以利用系统后台在用的查询语句。查询语句如下:

SELECT * FROM user_data WHERE userid=accountNumber;

如果该查询语句返回了帐号的信息,页面将提示帐号有效,否则提示无效。使用AND 函数,我们可以添加一些额外的查询条件。如果该查询条件同样为真,则返回结果应提示帐号有效,否则无效。例如下面两个查询方式:

101 AND 1=1

101 AND 1=2

在第一条语句中,两个条件都成立,所以页面返回帐号有效。而第二条则返回帐号无效。现在可以针对查询语句的后半部分构造复杂语句。下面的语句可以告诉我们PIN 数值是否大于10000。

101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 10000 );

如果页面提示帐号有效,说明PIN>10000 否则PIN<=10000。不断调整数值,可以缩小判断范围,并最终判断出PIN 数值的大小。最终如下语句返回帐号有效:

101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') = 2364 );

在查询框中输入2364 并提交,通过本节课程。

11 字符串型盲注入(Blind String SQL Injection)

总体目标(General Goals)

下面的表单允许输入一个帐号,并检测该帐号是否合法。使用该表单的返回信息(真或假)测试检查数据库中其它条目信息。

你的目标是找到pins 表中cc_number 字段值为4321432143214321 的记录中pin 字段的数值。pin 字段类型为varchar。输入找到的数值(最终的字符串,注意拼写和大写)并提交,通过本课程。

操作方法(Solutions)

本节课程非常类似与上一节。最大的不同是要查询的字段是一个字符串而不是数值。因此我们同样可以通过注入的方式查找到该字段的值。查询语句非常类似上一节,如下:101 AND (SUBSTRING((SELECT name FROM pins WHERE cc_number='4321432143214321'), 1, 1) < 'H' );

该语句使用了SUBSTRING 方法,取得pin 字段数值的第一个字母,并判断其是否比字母“H”小。SUBSTRING 语法如下:

SUBSTRING(STRING,START,LENGTH)

经过多次测试(比较0-9A-Za-z 等字符串)和页面的返回数据,判断出第一个字符为“J”。同理继续判断第二个字符。

101 AND (SUBSTRING((SELECT name FROM pins WHERE cc_number='4321432143214321'), 2, 1) < 'h' );

最终,判断出pin 字段的值为:Jill。提交该值,通过本节课程。

公共管理导论重点笔记 第一章绪论 1、公共管理 就是以政府为核心的公共组织依法行使公共权力,有效提供公共物品和公共服务,以保障和增进公共利益的公共事务管理活动。公共管理学是研究以政府为核心的公共组织管理,公共事务的过程及规律的科学,是关于促进以政府为核心的公共组织,更有效的提供公共物品和公共服务,以增进和公平分配社会公共利益的知识体系。 2、公共行政 新公共行政理论主张在批判主流行政学的效率经济观的基础上提出价值考量,主张社会正义和社会公平,主张改革的,入世的,与实际过程相关的公共行政学,主张构建新型的政府组织形态,提出民主行政的理念。 3、公共性 公共管理主体的公共性 公共管理价值观的公共性 公共管理手段的公共性 公共管理对象及目标的公共性 4、服务性 服务是一种理念,一种精神,一种目标,一种原则,一种行为模式,也是一种制度体系。 从根本上说,公共管理的服务性来自这样一种理念:以政府为核心的公共部门的公共权力作为国家权力的重要组成部分,产生于公众直接或间接的授权,他是公共权力的一种特殊转化形式。 5、公共管理的内涵和特征 内涵:①公共管理的主体是以政府为核心的公共组织 ②公共管理的客体是公共事务 ③公共管理的手段是依法行使公共权力 ④公共管理的目的是保障和增进公共利益 特征:①公共管理在不改变公用部门公共性的前提下将私营部门的管理手段运用到公共部门管理上 ②公共管理注重运用市场机制并不是将公共服务完全市场化

③公共管理重视与外部环境的关系,以强调最高管理者的战略设计,政策设计为 核心 ④公共管理不同于政府管理,他是与私营部门,非营利性部门和个人相互合作的 一种模式 ⑤公共管理强调价值调和与责任 6、公共管理与私人管理的区别 ①管理目标不同:公共利益和私人利益 ②管理权威不同:政治权威和经济权威 ③管理理性不同:多元理性和经济理性 ④权力制约不同:制衡性和自主性 ⑤调控机制不同:政府机制和市场机制 7、公共管理的公共性 ①公共管理主体的公共性:国家政府,公共组织共同构成的公共管理的主体 ②公共管理价值观的公共性:体现平等,公平,正义,民主 ③公共管理手段的公共性:公共权力的公共性所决定 ④公共管理对象及目标的公共性:国家,政府和社会的公共事务 8、公共管理的服务性原则 ①回应性公共管理人员和管理机构必须对公民的要求作出及时的和负责任的反应,不 得无故拖延或没有下文,必要的时候应当定期主动的向公民征询意见,解释政策和回答问题。 ②公正透明公共部门的透明程度直接关系到公共决策的科学化和民主化,关系到公民 参与的广泛性与有效性,关系到公民对公共管理者的有效监督。 ③高效便民要求在单位时间内以尽可能少的投入来获得尽可能好的社会效果,要求所 获得的绩效符合社会公众的多样化的需求,给社会带来有益的影响和更多的福利。 ④责任在公民提出直接的诉求时积极的有所作为,没有直接提出诉求的时候,也要主 动有所作为,创造性的履行对公民承担的各种责任。 ⑤以人为本不再是管制文化而是一切从公众出发追求顾客满意的公共服务文化。 9、公共行政学的局限性 ①理论框架的局限:由政治性和管理学构成,应该将政策分析,社会学,尤其是经济学 纳入其中。

康复医学笔记 第一章:康复医学概论 一、康复 概念:采取一切有效措施,预防残疾的发生和减轻残疾的影响,以使残疾者从反社会。 内涵:①医疗康复②教育康复③社会康复④职业康复 服务方式:①康复机构②上门康复服务③社区康复、 二、康复医学 概念:是具有基础理论、评定方法及治疗技术的独特医学学科,是医学的一个重要分支,是促进病伤残者康复的方法。 对象、范围:(疾病损伤导致各种功能障碍的患者) ①急性伤病后及手术后的患者②各类残疾者 ③各种慢性病患者④年老体弱者 康复医学的主要病种:截肢,关节炎,手外伤,颈、肩、腰腿痛,脑卒中,颅脑损伤,脊髓损伤,骨科、神经科疾病。 康复医学的组成:㈠康复医学理论基础:解剖、运动、生理、病理、生物力学 ㈡康复评定:康复治疗的基础,始于评定,止于评定 ㈢康复治疗技术:①物理疗法(PT)②作业疗法(DT)③言语疗法(ST) ④心理疗法⑤文体疗法(RT)⑥中国传统疗法 ⑦康复工程(RE)⑧康复护理(RN)⑨社会服务(SW) ㈣临床康复 三、康复医学的原则:功能训练、整体康复、重返社会。 四、康复医学的工作方式:特点——→团队协作。 五.康复流程:①急性康复期(1~2周)②慢性阶段康复治疗(数周至数月)③回归家庭或社会 六、残疾问题 概念:残疾指因外伤、疾病、发育缺陷或精神因素造成明显的身心功能障碍,以致不同程度地丧失正常生活、工作或学习能力的一种状态。广义的残疾包括病损、残障,是人体身心功能障碍的总称。 导致障碍的原因:①疾病②营养不良③遗传因素④意外事故⑤物理、化学因素⑥社会心理因素 残疾分类:(ICIDH):病损、残疾、残障。 ①病损是指生物器官系统水平上的残疾。 ②残疾是指个体水平上的残疾。(活动受限) ③残障是社会水平上的残疾。(参与受限) (ICF)功能损伤、活动受限、参与受限。 残疾标准:视力残疾、听力残疾、语言残疾、智力残疾、肢体残疾、精神残疾。 残疾康复目标:改善身心、社会、职业功能,使残疾人能在某种意义上像正常人一样过着积极、生产性的生活。 残疾预防:①一级预防:减少各种病损的发生。(预防接种) ②二级预防:限制或逆转由病损造成的残疾。(高血压病) ③三级预防:防治残疾转化成残障。(假肢) 第二章:康复评定 一、康复评定 概念:用客观的方法有效地、准确地判断患者功能障碍的种类、性质、部位、范围、严重程度和预后的过程。 重要性:①康复医疗始于评定、止于评定。 ②康复评定决定康复医疗。 ③没有康复评定就没有康复医学。 目的:①明确功能障碍情况 ②制定目标确定方案 ③判定效果,修正治疗

软件缺陷管理办法 1. 目的 本文档定义了软件缺陷管理流程和相关规则,确保软件缺陷管理的系统性和规范性,以保证项目研发质量。 2. 适用范围 适用于部门项目研发过程的缺陷管理,对各阶段的缺陷管理过程进行指导和规范。 3. 定义 3.1 术语 缺陷(Defect):存在于软件之中偏差,可被激活,以静态形式存在于软件内部。 Bug:缺陷一种表现形态,系统或程序存在的任何一种破坏正常运转能力的问题。 3.2 缺陷定义 (1)软件未达到需求规格说明书的功能; (2)软件出现了需求规格说明书指明不会出现的错误; (3)软件功能超出需求规格说明书的范围; (4)软件未达到需求规格说明书未指出但应达到的目标; (5)测试工程师认为软件难以理解、不易使用、运行速度慢,或者最终用户认为不好。 4. 缺陷生命周期 4.1 缺陷生命周期图 4.2 缺陷状态说明

5. 缺陷处理过程 5.1 正常处理过程 (1)创建问题 在测试管理系统中,所有用户都可以创建新问题,包括需求问题和软件缺陷等。创建问题时,需要描述清楚,并选择正确的选项,详细请参考5.4和5.5。(2)指派问题 创建问题时,创建者通常要指派给该项目开发负责人,再由其指派任务,或直接指派给相应模块的开发工程师。 如果指派人是错误的,或者需要他人确认或帮助,则可以重新指派给合适的工程师,写上相关备注。 (3)确认问题 通常开发工程师收到新问题后,需要分析和确认此问题是否为Bug。如果是Bug,则选择“确认状态”;如果认为非Bug,则注明原因并指派回创建者。 当创建者收到确认指派时,需要进行及时确认。如果同意为非bug,则及时关闭它;如果不同意,则需要注明理由并指派回相关工程师。 如果问题确认指派次数大于6次时,需要进入“争议处理”流程,详细请参考5.2。 (4)解决问题 此为开发工程师的主要职责,包括Bug的复现、修改和修改验证。 开发工程师需要及时对确认状态Bug进行分析和解决,并自己验证通过,则操作为解决状态,解决方案规则请参考5.4中解决方案定义部分,在缺陷管理系统中解决方案选择相应的选项,解决后系统将自动指派回给创建者。 如果Bug无法解决或修改影响比较大,可申请进入“延期解决”流程,请参考5.2中延期处理部分。

运动训练生物力 学 学 习 笔 记

学校::广州体育学院研究生部 专业::运动训练 学号::105852011400049 姓名::张江龙 第一章生物力学概论 一.生物力学的定义 生物力学是研究生物系统机械运动特点及规律的科学。它既包括从宏观的角度对生物体整体和器官,组织的运动以及机械特征的研究,又包括从宏观和微观的角度对不同层次的生物组织结构内部的运动和变化进行研究。生物力学是一门力学与生物学科相互结合相互渗透的边缘学科。 1.运动生物力学 运动生物力学是研究体育运动中人体机械运动特点及规律的科学 2.运动训练生物力学 它利用力学原理和各种科学方法,对体育运动中人体的运动行为作定量 的描述和分析,并结合运动解刨学和运动生理学的生物原理对运动进行 综合评定,从力学和生物学的相关关系中得出人体运动的内在联系和基 本规律,从而确定不同运动项目运动行为的不同特点 运动生物力学 密切关注并研究体育运动对人体的有关器官的结构及机能的反作用,最 终以指导运动训练为宗旨 3. 运动生物力学研究的目的主要是探索不同运动项目的力学原理与规律,为科学训练提供必要的理论依据及方法,以提高竞技体育成绩和增强人类体质。 二.人体机械运动的特点 1.人体运动

2.人体的机械运动 人体的机械运动是在意识的支配下所完成的带有明确目的和一定意义的一系列动作行为。因此人体的机械运动可以说是人体高级运动形成的一种外在表现。 人体的机械运动是在外部作用力和内部肌肉张力的作用下产生的。所以要想揭示人体机械运动的规律,不仅要研究力学的因素,而且还必须探讨其生物学方面的因素。需要强调的是:对于分析一般的机械系统的运动,无须对引起该系统的运动发生变化的原动力来源加以仔细研究,提供符合要求的动力装置并非是力学研究者所要研究的对象。然而,使人体运动发生变化的原动力-------肌肉张力确是生物力学研究者必须关注的一个问题。肌肉力学是研究人体机械运动规律的基础。 物体系统作为整体相对于周围参照物体的位移运动 机械运动的表现形式 . 系统本身发生的变化 注意:人体在运动过程中既受自身生物学和生物力学因素的制约,又受到外部力学因素和运动规则的制约。因此必定可以找到客观存在的最合理的最有效的运动技术,以求到最好的运动成绩。寻求合理和有效的运动技术包括两方面的研究内容:一是提示动作技术原理,二是制定最佳运动技术方案。 三.生物力学的任务 1.研究人体结构和机能的生物力学特征 2.揭示动作技术原理,建立合理的动作技术模式 长期的运动实践 技术动作形成的两个途径 利用生物力学理论揭示

一、注入漏洞 注入攻击(),简称注入攻击、注入,被广泛用于非法获取网站控制权,是发生在应用程序地数据库层上地安全漏洞.在设计程序,忽略了对输入字符串中夹带地指令地检查,被数据库误认为是正常地指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害. 通常情况下,注入地位置包括: ()表单提交,主要是请求,也包括请求; ()参数提交,主要为请求参数; ()参数提交; ()请求头部地一些可修改地值,比如、等; ()一些边缘地输入点,比如文件地一些文件信息等.

注入地危害不仅体现在数据库层面上,还有可能危及承载数据库地操作系统;如果注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于: ()数据库信息泄漏:数据库中存放地用户地隐私信息地泄露.作为数据地存储中心,数据库里往往保存着各类地隐私信息,注入攻击能导致这些隐私信息透明于攻击者. ()网页篡改:通过操作数据库对特定网页进行篡改. ()网站被挂马,传播恶意软件:修改数据库一些字段地值,嵌入网马链接,进行挂马攻击. ()数据库被恶意操作:数据库服务器被攻击,数据库地系统管理员帐户被篡改. ()服务器被远程控制,被安装后门.经由数据库服务器提供地操作系统支持,让黑客得以修改或控制操作系统.

()破坏硬盘数据,瘫痪全系统. 解决注入问题地关键是对所有可能来自用户输入地数据进行严格地检查、对数据库配置使用最小权限原则. 通常使用地方案有: ()所有地查询语句都使用数据库提供地参数化查询接口,参数化地语句使用参数而不是将用户输入变量嵌入到语句中.当前几乎所有地数据库系统都提供了参数化语句执行接口,使用此接口可以非常有效地防止注入攻击. ()对进入数据库地特殊字符('"\<>*;等)进行转义处理,或编码转换. ()确认每种数据地类型,比如数字型地数据就必须是数字,数据库中地存储字段必须对应为型. ()数据长度应该严格规定,能在一定程度上防止比较长地注入语句无法正确执行. ()网站每个数据层地编码统一,建议全部使用编码,上下层编码不一致有可能导致一些过滤模型被绕过.

缺陷管理工具JIRA入门到精通 缺陷管理工具JIRA入门到精通

目录 1、JIRA介绍 (1) 2、JIRA安装 (2) 3、JIRA管理使用 (5) 3.1、Projects:项目 (5) 3.2、Users&Groups (6) 3.3、Global Settings (8) 3.3.1、附件设置: (8) 3.3.2、首页面板设置: (8) 3.3.3、一般性设置 (9) 3.3.4、全局性权限 (9) 3.3.5、问题链接 (10) 3.3.6、外观与样式: (11) 3.3.7、邮件服务设置: (12) 3.3.8、子任务设置: (12) 3.3.9、事件跟踪设置 (13) 3.3.10、用户默认设置 (13) 3.3.11、工作流 (14) 3.4、Schemes (20) 3.4.1、安全策略: (20) 3.4.2、权限设置 (21) 3.4.3、通知设置 (22) 3.4.4、工作流计划 (23) 3.5、Issue Fields: (24) 3.5.1、自定义字段 (24) 3.5.2、字段设置: (26) 3.5.3、字段设置策略 (27) 3.5.4、问题导航栏 (27) 3.6、Issue Settings (27) 3.6.1、Issue Types:问题类型 (27)

3.6.2、Priorities:优先级 (28) 3.6.3、Resolutions:操作决策 (28) 3.6.4、Statuses:问题状态 (29) 3.7、Import & Export (29) 3.7.1、数据备份为xml文件: (29) 3.7.2、从XML文件恢复数据: (30) 3.7.3、外部导入数据 (31) 3.8、Options & Settings (31) 3.9、System (32)

陈振明公共管理学考研笔记 导论公共管理学的视野 公共管理学:对公共组织尤其是政府组织的管理活动及其规律的研究。或对公共组织如何有效的提供公共物品的研究。主要部分和核心是对政府管理活动的研究。 一、公共管理及其相关概念 公共:表示国家、政府及其他公共组织的职能、活动范围;与多数人的利益相关,有较多的社会公众参与;表示一个众人的事务领域。 行政:处理事务、指导或监督执行、运用或引导。本质上包含为……服务的含义;管理:通过自己的行动引导、控制事务的过程,照料或看管。意味着控制或获得结果以及管理者为获得结果负个人责任。 公共行政是政府特别是执行机关为公众提供服务的活动,行政官员或行政人员在这种活动中是执行由别人(政治家)制订的政策和法律。关注的焦点是过程,程序以及将政策转变为实际的行动,以内部定向关心机构和人员及办公室的管理(传统公共行政学及公共行政学院主要是培养政府的职业文官的学科或机构)。 公共管理是公共组织提供公共物品和服务的活动,关注的不是过程、程序和遵照别人指示办事及内部取向,更多关注的是结果(以最低成本取得目标)和对结果的获得负个人责任。 2、“公共管理”与“私人管理”的异同 A、联系:(1)所有组织管理都包含合作团体的活动; (2)所有大型组织都必须履行一般的管理职能(计划、组织、人事、预算等)。 B、差别: (1)使命不同。公共管理是为公众服务,追求公共利益;私人管理以营利为目的。(2)与私人管理相比,公共管理的效率意识不强。没有更多有效运作的诱因。(3)与私人管理相比,公共部门尤其是政府管理更强调责任。私人组织中,权威和责任划分比较清楚;公共部门对政治控制的要求,对一致性和协调性的寻求导致了责任机制的扩散,加深并复杂化了公共决策的过程。 (4)就人事管理方面而言,公共组织尤其是政府中的人事管理系统比私人组织中的人事管理系统要复杂和严格得多。 (5)公共管理有明显的政治性和公共性。与私部门管理不同,公共管理包括广泛复杂的政府活动,公共管理也在政治环境中运作。 3、“公共部门”与“公共物品”概念 (1)公共部门(主要是政府)是公共事务的管理者和公共物品的提供者。 广义的公共部门包括政府机构,公用事业,公共事业,非政府公共机构等部门以及各种不同组织的公共层面;狭义的公共部门仅包括政府机构以及依据政府决策产生的机构和部门,是最纯粹的公共部门。

软件缺陷管理办法 1.目的 本文档定义了软件缺陷管理流程和相关规则,确保软件缺陷管理的系统性和规范性,以保证项目研发质量。 2.适用范围 适用于部门项目研发过程的缺陷管理,对各阶段的缺陷管理过程进行指导和规范。 3.定义 3.1 术语 缺陷(Defect):存在于软件之中偏差,可被激活,以静态形式存在于软件内部。 Bug:缺陷一种表现形态,系统或程序存在的任何一种破坏正常运转能力的问题。 3.2 缺陷定义 (1)软件未达到需求规格说明书的功能; (2)软件出现了需求规格说明书指明不会出现的错误; (3)软件功能超出需求规格说明书的范围; (4)软件未达到需求规格说明书未指出但应达到的目标; (5)测试工程师认为软件难以理解、不易使用、运行速度慢,或者最终用户认为不好。 4.缺陷生命周期

4.1 缺陷生命周期图 4.2 缺陷状态说明 5. 缺陷处理过程 5.1 正常处理过程 (1)创建问题 在测试管理系统中,所有用户都可以创建新问题,包括需求问题和软件缺陷等。创建问题时,需要描述清楚,并选择正确的选项,详细请参考5.4和5.5。

(2)指派问题 创建问题时,创建者通常要指派给该项目开发负责人,再由其指派任务,或直接指派给相应模块的开发工程师。 如果指派人是错误的,或者需要他人确认或帮助,则可以重新指派给合适的工程师,写上相关备注。 (3)确认问题 通常开发工程师收到新问题后,需要分析和确认此问题是否为Bug。如果是Bug,则选择“确认状态”;如果认为非Bug,则注明原因并指派回创建者。 当创建者收到确认指派时,需要进行及时确认。如果同意为非bug,则及时关闭它;如果不同意,则需要注明理由并指派回相关工程师。 如果问题确认指派次数大于6次时,需要进入“争议处理”流程,详细请参考5.2。 (4)解决问题 此为开发工程师的主要职责,包括Bug的复现、修改和修改验证。 开发工程师需要及时对确认状态Bug进行分析和解决,并自己验证通过,则操作为解决状态,解决方案规则请参考5.4中解决方案定义部分,在缺陷管理系统中解决方案选择相应的选项,解决后系统将自动指派回给创建者。 如果Bug无法解决或修改影响比较大,可申请进入“延期解决”流程,请参考5.2中延期处理部分。 (5)验证问题 创建者需要及时对解决状态的Bug在对应版本上面进行验证。如果验证通过,则可关闭Bug;如果验证不通过,则激活此Bug,系统将自动指派回给解决者。

公共管理学 王乐夫 蔡立辉

公共管理学 王乐夫蔡立辉主编 第1章导论 1.1 公共管理学概述 1.2 公共管理学的研究对象 1.3 公共管理学的研究途径和方法 本章教学目的 本章综合介绍、梳理了国内外关于公共管理研究的前沿理论成果:介绍了当代西方学者关于公共管理概念的界定和公共管理的发展过程;分析了公共管理、公共政策与公共行政之间的相互关系;阐述了公共管理学的具体研究对象、公共管理学的研究途径和方法。 通过本章的教学,主要培养学生公共管理的基本理论素养和专业意识,了解公共管理的发展过程,形成公共管理的知识与分析框架。 本章学习的重点问题 ?公共行政与公共管理的关系 ?公共管理学的概念范畴、研究对象和内容 ?公共管理学的研究途径与方法 ?公共管理学的学科特征 1.1 公共管理学概述 1.1.1 公共管理的含义 1.西方学者关于公共管理概念的界定 在西方,公共管理目前只是公共行政(public administration)的一个分支,即公共管理小于公共行政;但在中国,公共管理是一级学科,公共行政是公共管理下设的一个二级学科,即公共管理大于公共行政。 2.公共管理的含义 在西方国家,公共管理是公共行政(public administration)中重视公共组织(包括政府行政组织、非营利组织和准政府组织)实施管理的技术与方法、重视公共项目与绩效管理、重视公共政策执行的理论派别和分支,是研究以政府行政组织为核心的各种公共组织管理公共事务的活动及其规律的学问。它是在当代社会科学和管理科学的整体化趋势以及?°新公共管理?±运动的推动下,以公共部门管理问题的解决为核心、融合多种相关学科知识和方法所形成的一个知识框架。 在我国,公共管理是包括政府在内的公共部门依法管理公共事务的各种活动的总称;根据

一、《肌电测量技术的应用》 1、肌电产生的机制 2、肌电测量电极类型 (1)针电极(2)表面电极(SEMG):有线、无线遥测 3、肌电测量指标 (1)时域指标:是以时间为自变量,以肌电信号为函数,来描述肌电信号随时间变化的振幅特征,而不涉及肌电信号的频率变化的非时间自变量。 积分肌电IEMG(利用肌电图可以判定肌肉所处的不同状态、肌肉之间的协调程度、肌肉的收缩类型及强度、肌肉的疲劳程度及损伤、肌肉的素质等) 均方根振幅RMS, (反映一段时间内肌肉放电的平均水平) 最大值(映肌肉活动的最大放电能力) 时序(反映肌肉活动的最大放电能力) 时程(从肌电曲线开始偏离基线到回归基线的时间) (2)频域指标 4、肌电测量的应用 利用肌电图可以判定肌肉所处的不同状态、肌肉之间的协调程度、肌肉的收缩类型 及强度、肌肉的疲劳程度及损伤、肌肉的素质等。 5、肌肉与疲劳 肌肉疲劳判定 (1)肌电信号频率 肌肉疲劳,放电频率低 (2)肌电幅度 疲劳时,振幅增加 (3)肌电积分判定快肌纤维 疲劳时快肌纤维较多腓肠IEMG减小大 二、《肌电生物反馈的非线性机制》 1、使用数据:肌电振幅、肌电频率、近似熵分析 2、肌电与生物反馈:随着生物反馈次数的增加, 在肌电振幅明显降低、肌电频率明显上升 三、《肌电图(EMG)在运动生物力学研究中的运用》 1、数据处理:时域分析:(1)原始肌电图(EMG):是直接记录下来的肌电结果,从EMG 振幅的大小可以直观看出肌肉活动的强弱。(2)平均振幅(MA):反映肌电信号的强度,与肌肉参与的运动单位数目的多少及放电频率的同步化变化程度有关。(3)均方根肌电(RMS):是运动单位放电有效值,其大小取决于肌电幅值的大小,与运动单位募集数量的多少和兴奋节律有关(4)积分肌电(iEMG):是肌电信号经过全波整流后随时间变化的曲线下所包绕面积的总和,是全波整流信号的积分总值,它反映了一定时间内肌肉中参与活动的运动单位总放电量。iEMG 值的大小在一定程度上反映运动单位募集的数量多少和每个运动单位的放电大小,是评价肌纤维参与多少的重要指标.频率域分析是对肌电信号进行频率变化特征的分析,是将时域信号通过快速傅立叶转换(FFT)得出的频域信号,在表面肌电信号的检测与分析中具有重要的应用价值。频域分析主要指标有平均功率频率(MPF)、中位频率(MF)等,主要用于判断肌肉的疲劳情况。此外对肌电信号“小波处理”的方法. 2疲劳与肌电:肌肉疲劳对其肌电活动也会发生变化,因此可以用肌电研究肌肉疲劳的发生及机制。(1)肌电幅值的变化电信号振幅大小:肌肉疲劳加深肌电幅值增加,积分肌电(EMG)和均方根振幅(RMS)(2)肌电信号频谱变化频谱变化:疲劳加深,平均功率降低。平均功率频率(MPF)、中心频率(FC)

一、SQL注入漏洞 SQL注入攻击(SQL Injection),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。在设计程序,忽略了对输入字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令而运行,从而使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进一步导致网站被嵌入恶意代码、被植入后门程序等危害。 通常情况下,SQL注入的位置包括: (1)表单提交,主要是POST请求,也包括GET请求; (2)URL参数提交,主要为GET请求参数; (3)Cookie参数提交; (4)HTTP请求头部的一些可修改的值,比如Referer、User_Agent等; (5)一些边缘的输入点,比如.mp3文件的一些文件信息等。

SQL注入的危害不仅体现在数据库层面上,还有可能危及承载数据库的操作系统;如果SQL注入被用来挂马,还可能用来传播恶意软件等,这些危害包括但不局限于: (1)数据库信息泄漏:数据库中存放的用户的隐私信息的泄露。作为数据的存储中心,数据库里往往保存着各类的隐私信息,SQL注入攻击能导致这些隐私信息透明于攻击者。 (2)网页篡改:通过操作数据库对特定网页进行篡改。 (3)网站被挂马,传播恶意软件:修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。 (4)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被篡改。 (5)服务器被远程控制,被安装后门。经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统。 (6)破坏硬盘数据,瘫痪全系统。

解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的检查、对数据库配置使用最小权限原则。通常使用的方案有: (1)所有的查询语句都使用数据库提供的参数化查询接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中。当前几乎所有的数据库系统都提供了参数化SQL语句执行接口,使用此接口可以非常有效的防止SQL注入攻击。 (2)对进入数据库的特殊字符('"\<>&*;等)进行转义处理,或编码转换。 (3)确认每种数据的类型,比如数字型的数据就必须是数字,数据库中的存储字段必须对应为int型。 (4)数据长度应该严格规定,能在一定程度上防止比较长的SQL注入语句无法正确执行。 (5)网站每个数据层的编码统一,建议全部使用UTF-8编码,上下层编码不一致有可能导致一些过滤模型被绕过。 (6)严格限制网站用户的数据库的操作权限,给此用户提供仅仅能够满足其工作的权限,从而最大限度的减少注入攻击对数据库的危害。

第一章导论 【公共管理】:是以政府为核心的公共部门为了实现社会公共利益,提升公共部门绩效和公共品质量以应对不断高涨的公众需求和期望,而加强治理结构的一系列决策制定、执行、监督、控制、评价、协调和沟通等活动。它注重结果及管理者的个人责任。 【公共管理学】:就是综合地运用经济学、管理学、政治学、行政学、伦理学、法学等学科知识来研究公共部门管理目标、流程、方式及其规律性的科学,它试图为公共部门管理提供更有效的方法。简言之,公共管理学是研究公共部门(核心是政府部门)如何更有效地提供公共品以满足社会公共利益的学问。 【公共行政与公共管理的区别】 主体不同、目标不同、后者欲取代前者。 【公共管理学学科基础】 一、经济学理论:公共选择理论、委托—代理人理论、信息不对称理论、交易费用理论。 二、工商管理学理论。 三、政治学和行政学理论。 第二章公共管理的一般性质 【传统行政模式(官僚制)】:指的是西方国家在20世纪20、30年代初形成的公共行政学所倡导的政府行政部门管理模式,其思想基础是德国社会学家马克斯.韦伯的官僚制理论和美国学者伍德罗.威尔逊的政治—行政二分法理念,以及私人部门的管理理论。 【传统行政模式的特征和弊端】(6大特征,5大弊端) 特征: 1,分工以形成专门的公职管理; 2,公职等级制和权力等级化; 3,管辖权有明确的规定且严格执行既定规则; 4,现代公职管理建立在书面文件——档案的基础上; 5,根据能力、专长及表现出来的业绩决定升迁; 6,公职管理遵循一般条例,它们是稳定、全面、可以学习的。 弊端: 1,官僚制的人事制度僵化、形式主义,导致该体系效率低下; 2,官僚制的消极控制形式着力于避免犯错而不是提高效率; 3,官僚制僵化的组织形式、不透明的行事方式违背民主精神; 4,官僚制有一种不受责任机制约束的趋势,并企图对市场和个人实施全面的控制; 5,官僚制强调的政治与行政相分离在现实中不可能做到。 【公共管理与私人管理的不同】(6大不同点) 管理的主体、对象、目标、方式、环境、权力不同。

田径类运动基本技术的运用 通过讲授法向同学们介绍田径运动技术的定义和相关描述,田径运动技术的构成因素;田径运动技术的评定标准等等。 要求:学生作必要的笔记 第一节田径运动技术的概念、构成及评定标准 一、田径运动技术概念: 田径运动技术是人们在田径运动实践中,合理运用和发挥自身机体能力,有效完成跑、跳、投的动作方法。——《田径》(刘建国,高等教育出版社2006)田径运动技术是人们在田径运动实践中,合理运用和发挥自身机体体能、智能和技能,有效地完成跑的快、跳的高、跳的远、投的远的动作方法。——《田径》(王传三等,广西师范大学出版社2000) 田径运动中,合理的技术动作必须符合:生物力学、人体解剖学、人体生理学的规律和要求。 田径运动技术在形式和内容上包含有:动作的方向、路线、幅度、速度、用力顺序、协调配合程度以及动作效率等要素。 二、田径运动技术的构成因素 田径运动技术的构成有赖于多种因素: 1 运动生物力学——其运用可以使技术动作更加的合理和有效 2 运动生理学——运用可使技术动作体现节能效果、发挥最大潜能。放松技术的理念 3 运动解剖学——更加了解人体运动器官的特点,合理技术就是符合并善于发挥这些特点。如不同的肢体环节,尤其不同的特点,并在不同的运动形式中发挥着程度不同的作用。

4 运动心理学——培养的运动员是能经受各种变换环境的、意志力顽强的人,运动技术也能在各种优或劣情景下都能得到正常发挥的稳定的技术。 5 社会学——运动技术缘自于生产劳动,应回归于社会生活,并为之服务。运动技术不仅属于竞技体育,同样属于体育的各个领域。 三、评定田径运动技术的标准 实效性:是指完成动作时能充分发挥人体的运动能力,从而产生最大的作用并获得最佳的运动效果。 经济性:是指在运动中合理运用体能,在获得最佳运动效果的前提下,最经济地利用人体的能量,避免不必要的消耗。 第二节田径运动技术的运动生物力学原理(跑的技术原理) 一、田径运动技术中有关力学的基本概念 内力;人体是一个力学系统 力 外力:重力、支撑反作用力、摩擦力、 二、在田径运动中人体重心水平位移的基本原理 (一)跑的步长、步频及身体重心的运动轨迹 1.决定跑速的因素分析: 跑速:决定跑速的因素有步长和步频 步长是指两脚着地点间的直线距离;步频是指跑时单位时间内两腿交换 的次数。 步长与步频的关系: 而步长又取决于哪些因素呢?

JIRA培训手册(缺陷跟踪管理流程) 引言: 为了提高软件开发日常中的工作效率,增进开发人员与项目经理、测试人员等的沟通频率,引入JIRA项目管理与缺陷跟踪管理工具。本篇意在阐述JIRA在缺陷跟踪管理中的运用。

目录 第一章何为JIRA? (3) 1.1 JIRA的简介 (3) 1.2 JIRA的特性 (3) 第二章JIRA的应用配置 (6) 2.1 用户组及人员的创建 (6) 2.2 权限配置 (8) 2.2.1 全局权限 (8) 2.2.2 权限方案 (8) 2.2.3 工作流中执行固定操作的权限 (9) 2.3 工作流配置 (10) 第三章具体操作 (12) 3.1 工作流程图 (12) 3.2详细操作流程 (13) 3.3批量操作及查找 (21) 第四章结束语 (25)

第一章何为JIRA? 1.1 JIRA的简介 JIRA是Atlassian公司出品的项目与事务跟踪工具,被广泛应用于缺陷跟踪、客户服务、需求收集、流程审批、任务跟踪、项目跟踪和敏捷管理等工作领域。JIRA中配置灵活、功能全面、部署简单、扩展丰富,其超过150项特性得到了 全球115个国家超过19,000家客户的认可。 1.2 JIRA的特性 工作流 ?开箱即用,提供用于缺陷管理的默认工作流工作流可以自定义,工作流数量不限 ?每个工作流可以配置多个自定义动作和自定义状态 ?每一个问题类型都可以单独设置或共用工作流 ?可视化工作流设计器,使工作流配置更加直观 ?自定义工作流动作的触发条件 ?工作流动作执行后,自动执行指定的操作 项目

?每个项目都有自己的概览页面包括:项目详细信息、最新更新情况以及一些报告的快捷方式 ?在项目界面中查看按照状态、是否解决等条件设置的分类统计报告 ?查看项目最新的活动情况 ?查看项目的热门问题 ?可以设置项目类别,将项目分组管理 ?可以为每个项目设置单独的邮件通知发件地址 ?自定义安全级别,指定用户对问题的访问 ?指定组件/模块负责人 问题管理 ?自定义问题类型,适应组织管理的需要 ?自定义字段,可选择字段类型超过20种,在此基础上还支持插件进一步扩展 ?自定义问题安全级别,可以限制指定用户访问指定的问题 ?如果多个问题需要同时修改同一字段值或执行同一工作流动作,你可以使用批量操作功能一次性完成 ?登记问题预计完成时间、实际工作时间,就可以了解该问题预计还剩多长时间才能解决。甚至可以出具时间跟踪报告,了解用户的工作效率 ?支持远程创建问题,通过多种方式在JIRA中创建问题,如电子邮件、移动设备客户端 ?如果一个问题需要多人协作,可以将问题分解为多个子任务,分配给相关的用户 ?将相关或有依附关系的问题建立链接,以便于用户快速了解 ?为JIRA的问题添加附件,可以帮助技术人员快速解决问题,当上传图像文件时,JIRA自动显示图像缩略图。你也可以直接将剪切板中的图像粘贴到JIRA问题中 ?为问题设置到期日,可以在搜索或在图表中展示即将到期的问题

一概念 l 公共行政与公共管理(p3)★★ 公共行政(public administration)l描政府特别是执行机关为公众提供服务的活动,这种活动中主要是执行政策和法律,其关注的焦点是过程和程序以及将政策转变为实际的行动。 公共管理(puhlic management)指公共组织提供公共产品和服务的活动,它关注的不是过程、程序、和遵照指示办事,更多地关注结果。在很大群度上这是企业精神在公共领域的体现。 可见,二者的区别主要体现在:l主体不同:2.关注点不同。 2.公共物品(P6)★ 与私人物品相对应,指那些具有消赞的非竞争性、非排他性、自然垄断性以及收费困难等外部性特征的物品。根据不同的角度可以划分为纯公共物品和准公共物品,硬公共物品和软公共物品,全国性公共物品和地方性公共物品, 3行政国家(P24)★ 是指19世纪末20世纪初.与垄断的进程相一致,在资本主义国家立法、司法、行政三权分立的国家权力体系中出现的,行政权力扩张的现象,并成为一种普遍的国家现象。主要体现在行政立法和行政司法。 二简答 1 区别公共管理与私人管理(P4)★★★ 公共管理( public management)指公兆组织提供公共产品和服务的活动。他与私人管理 的主要区别在于: 第一,使命不同。前者追求公基服务和公共利益,后者追求私人营利。第二,相比之下,公共管理的效率意识不强。公共管理资金来源为财政划拨而且运作 过程缺乏竞争。

第三,相比之下,公共管理尤其政府管理更强调责任。公共部门不象私人部门的权力 责任划分那么清楚。 第四,就人事管理而言,公共管理的人事管理系统更复杂更严格。公共部门的公务员 绩效评估标准更复杂,雇佣和解雇也更困难。 第五,相比之下,公共管理具有明显的政治性和公共性。公共管理包括广泛而复杂的 政治活动。 2简述市场经济条件下政府公共管理的特点( P25-28)★★ 市场经济下的公托管理与其他体制下(如计划经济)相比有一系列特点,主要体现在: 第一,在市场经济发展的不同时期,政府干预的范围、内容、力度、方式不同。(纵向 分析)表现在:1自由放任时期……2垄断时期_3滞胀时期…… 第二,由于经济发展水平、政治文化和历史传统的不同,各市场经济国家的公共管理模 式也不同。(横向分析)表现在:1英美模式…2欧洲菜茵模式_3东Ⅱ政府主导模式…… (注释:以上省略部分要求孝生用自己语言阐述,以下同) 三论述 1论述21世纪我国政府公共管理所面临的挑战( P29-34)★★政府公共管理指行政机关提供公共产品和服务的活动。我国在进入21世纪后,随着改 革的推进和体制的转轨;正在面临着来自内部和外部的严峻挑战,具体而言:

运动生物力学复习资料(本科) 绪论 1名词解释: 运动生物力学的概念:研究体育运动中人体及器械机械运动规律及应用的科学。 2填空题: (1)人体运动可以描述为:在(神经系统)控制下,以(肌肉收缩)为动力,以关节为(支点)、以骨骼为(杠杆)的机械运动。 (2)运动生物力学的测量方法可以分为:(运动学测量)、(动力学测量)、(人体测量)、以及(肌电图测量)。 (3)运动学测量参数主要包括肢体的角(位移)、角(速度)、角(加速度)等;动力学测量参数主要界定在(力的测量)方面;人体测量是用来测量人体环节的(长度)、(围度)以及(惯性参数),如质量、转动惯量;肌电图测量实际上是测量(肌肉收缩)时的神经支配特性。 2 简答题: (1)运动生物力学研究任务主要有哪些? 答案要点:一方面,利用力学原理和各种科学方法,结合运动解剖学和运动生理学等原理对运动进行综合评定,得出人体运动的内在联系及基本规律,确定不同运动项目运动行为的不同特点。另一方面,研究体育运动对人体有关器系结构及机能的反作用。其主要目的是为提高竞技体育成绩和增强人类体质服务的,并从中丰富和完善自身的理论和体系。具体如下:第一,研究人体身体结构和机能的生物力学特性。 第二,研究各项动作技术,揭示动作技术原理,建立合理的动作技术模式来指导教学和训练。 第三,进行动作技术诊断,制定最佳运动技术方案。 第四,为探索预防运动创伤和康复手段提供力学依据。 第五,为设计和改进运动器械提供依据(包括鞋和服装)。 第六,为设计和创新高难度动作提供生物力学依据。 第七,为全民健身服务(扁平足、糖尿病足、脊柱生物力学)。 第一章人体运动实用力学基础 1名词解释: 质点:忽略大小、形状和内部结构而被视为有质量而无尺寸的几何点。 刚体:相互间距离始终保持不变的质点系组成的连续体。 平衡:物体相对于某一惯性参考系(地面可近似地看成是惯性参考系)保持静止或作匀速直线运动的状态。 失重:动态支撑反作用力小于体重的现象。 超重:动态支撑反作用力大于体重, 参考系:描述物体运动时作为参考的物体或物体群。 惯性参考系(静系):相对于地球静止或作匀速直线运动的参考系。

常见漏洞及其解决方案 1、SQL注入漏洞 漏洞描述: SQL注入被广泛用于非法入侵网站服务器,获取网站控制权。它是应用层上的一种安全漏洞。通常在设计存在缺陷的程序中,对用户输入的数据没有做好过滤,导致恶意用户可以构造一些SQL语句让服务器去执行,从而导致数据库中的数据被窃取,篡改,删除,以及进一步导致服务器被入侵等危害。 SQL注入的攻击方式多种多样,较常见的一种方式是提前终止原SQL语句,然后追加一个新的SQL命令。为了使整个构造的字符串符合SQL语句语法,攻击者常用注释标记如“-- ”(注意空格)来终止后面的SQL字符串。执行时,此后的文本将被忽略。如某个网站的登录验证SQL查询代码为strSQL = "SELECT * FROM users WHERE name = ‘”+ userName + “’and pw =’”+ passWord +”’”,其中userName 和passWord是用户输入的参数值,用户可以输入任何的字符串。如果用户输入的userName=admin’-- ,passWord为空,则整个SQL语句变为SELECT * FROM users WHERE name=’admin’-- ‘and pw=’’,等价于SELECT * FROM users WHERE name=’admin’,将绕过对密码的验证,直接获得以admin的身份登录系统。 漏洞危害: ?数据库信息泄漏,例如个人机密数据,帐户数据,密码等。 ?删除硬盘数据,破坏整个系统的运行。 ?数据库服务器被攻击,系统管理员帐户被窜改(例如ALTER LOGIN sa WITH PASSWORD='xxxxxx')。 ?取得系统较高权限后,可以篡改网页以及进行网站挂马。 ?经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统,植入后门程序(例如xp_cmdshell "net stop iisadmin"可停止服务器的IIS服务)。 解决方案: ?输入过滤,对于整数,判断变量是否符合[0-9]的值;其他限定值,也可以进行合法性校验;对于字符串,对SQL语句特殊字符进行转义(单引号转成两个单引号,双引号转成两个双引号)。MySQL也有类似的转义函数mysql_escape_string和mysql_real_ escape_string。Asp的过滤参考此页面https://www.doczj.com/doc/4318492954.html,/nazim/archive/ 2008/04 /28/ filtering-sql-injection-from-classic-asp.aspx ?在设计应用程序时,完全使用参数化查询(Parameterized Query)来设计数据访问功能。 ?使用其他更安全的方式连接SQL数据库。例如已修正过SQL注入问题的数据库连接组件,例如https://www.doczj.com/doc/4318492954.html,的SqlDataSource对象或是LINQ to SQL,安全API库如ESAPI。?使用SQL防注入系统。 ?严格限制数据库操作的权限。普通用户与系统管理员用户的权限要有严格的区分。建立专门的账户,同时加以权限限制,满足应用的需求即可。 2、HTTPHOST头部攻击 漏洞描述:一般通用web程序是如果想知道网站域名不是一件简单的事情,如果用

一、登录TD8.0的运行环境 1:启动Test Director,如下图所示,地址:http://20120117-1626/TDBIN/default.htm 备注:当访问服务器上的TD或者是通过外网访问TD时,提示下载插件失败,或者是下载插件的滚动条走不动的话,就要设置IE浏览器:工具---internet选---高级---将启用内存保护减少联机攻击的勾去掉,重启电脑。 2:点击site administrator ,第一次运行TD的时候,组件将会被下载到你的计算机上 3:组件下载完后,显示输入密码的界面,登录

二、创建测试域及项目及用户 其实TD的操作并不难,没有代码,不会有太多文字,也全部都是很常用的控件组合。只要你熟悉这个测试流程,使用TD没有问题! 整体流程可概括为:创建项目,明确需求;根据需求生成测试计划;按照计划设计并执行测试;发现问题记录问题。 1:点击project → create domain,输入域名即可 产品部,产品测试部,开发部,金融部,在这些域下面创建其各自负责的项目。 2:创建项目,在刚创建的测试域上创建具体部门的具体项目,右击→创建项目 备注:创建测试域或项目时,名称中有‘()’,create的时候就报错‘Failed to build tester director database’

3:选择一个系统已经装上的数据库,点击下一步,直到出现下图所示,点击create 三、添加用户及设置用户属性 1:重新连接TD,并进入TD页面,点自定义,在弹出的提示框中域选择刚定义的测试域,项目选择刚创建的项目,用户名Admin,首次进入是密码为空。