设置AIX时间服务器和客户端步骤

注:AIX主小机服务器作为时间服务器,其他小机和win2003的PC server等作为ntp客户端;# 表示在telnet下。

一、AIX服务器(作为时间服务器):

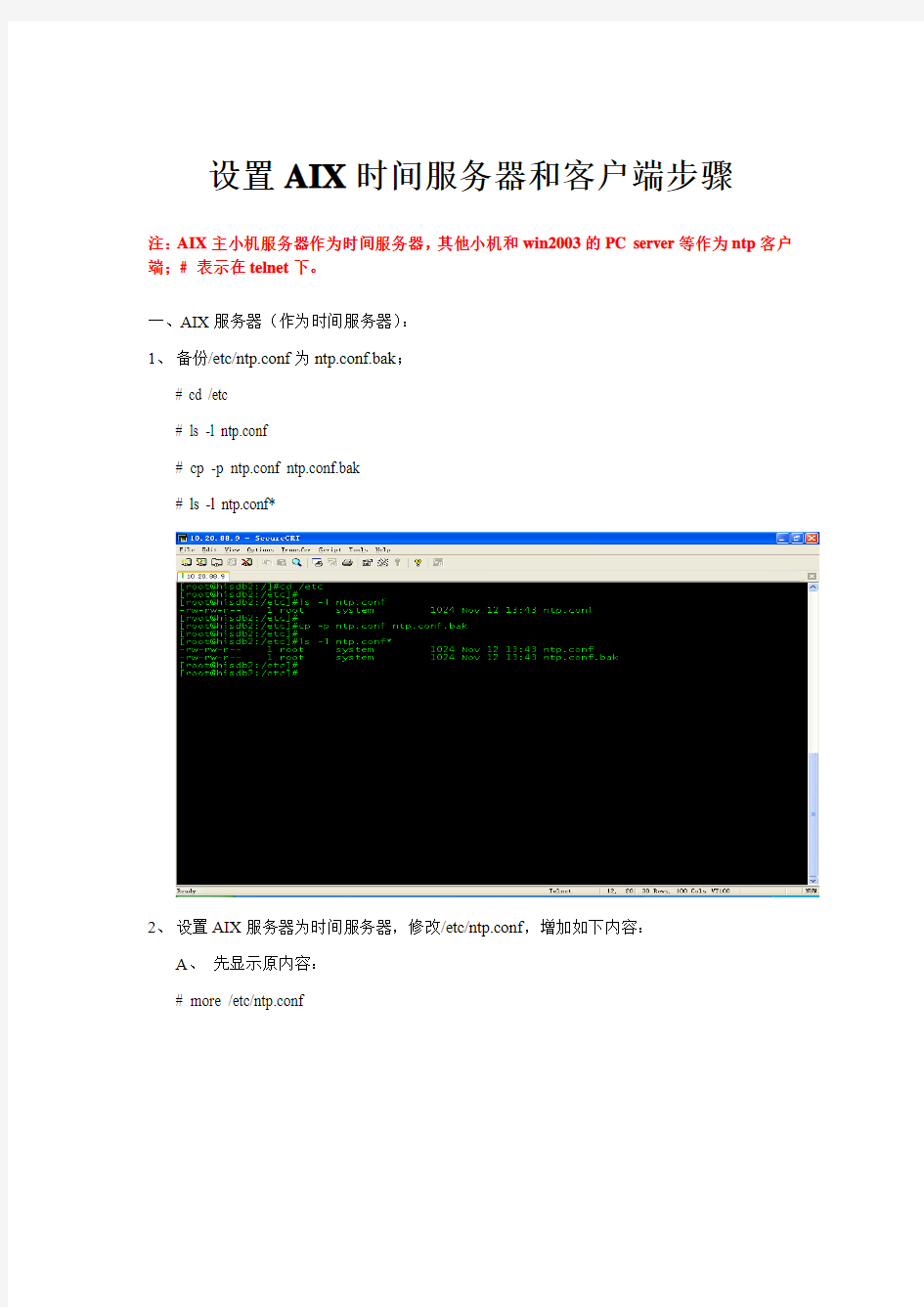

1、备份/etc/ntp.conf为ntp.conf.bak;

# cd /etc

# ls -l ntp.conf

# cp -p ntp.conf ntp.conf.bak

# ls -l ntp.conf*

2、设置AIX服务器为时间服务器,修改/etc/ntp.conf,增加如下内容:

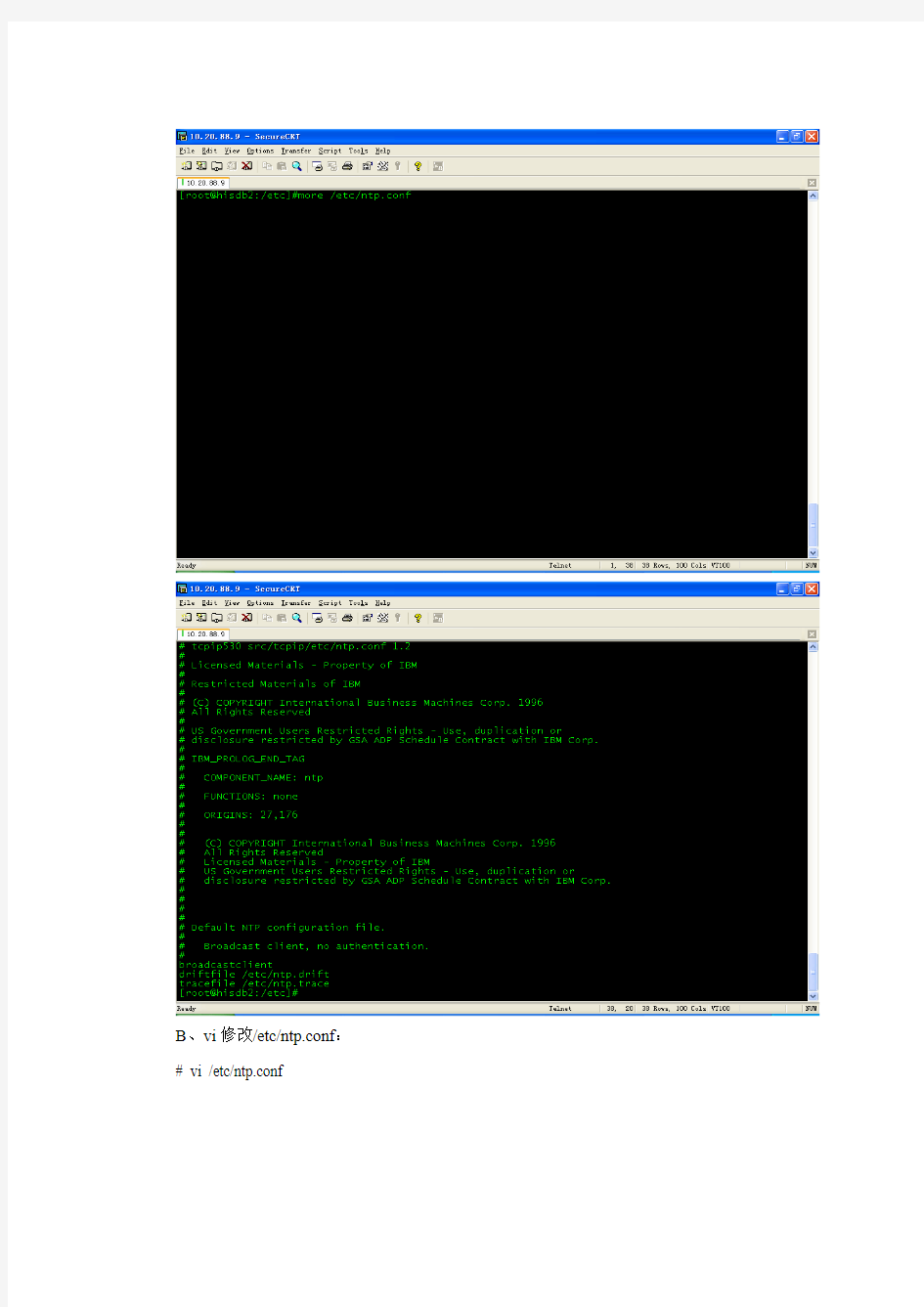

A、先显示原内容:

# more /etc/ntp.conf

B 、 v i 修改/etc/ntp.conf : # vi /etc/ntp.conf

增加:

server 127.127.1.0 prefer

屏蔽:

# broadcastclient

修改完成后保存:

# ps -ef | grep xntpd

# startsrc -s xntpd

# lssrc -ls xntpd

初始化完成后:

注:停止ntp服务的命令为:# stopsrc –s xntpd

3、设置xntpd服务为自动启动:

A、查看/etc/rc.tcpip文件及内容:

去掉xntpd前的注释并保存:

# smitty xntpd

二、AIX 的其他小机做为ntp 客户端:

1、 备份/etc/ntp.conf 为ntp.conf.bak (步骤同上);

2、设置AIX服务器为NTP客户端,修改/etc/ntp.conf:

增加:

server 10.20.88.9 prefer -------其中10.20.88.9为时间服务器地址屏蔽:

#broadcastclient

修改完成后保存;

3、与时间服务器同步时间:

# ntpdate 10.20.88.9 -------其中10.20.88.9为时间服务器地址4、启动NTP服务:

# startsrc –s xntpd

5、检查NTP服务状态,并等待时间层数stratum变为16以下:

# lssrc –ls xntpd

6、设置NTP为自动启动(同上);

三、Win2003作为客户端的设置:

1、进入时间设置界面,选择Internet时间设置页:

2、服务器更改为AIX服务器的IP地址并点击应用按钮:

3、Windows系统默认同步周期为7天一次,如果需要更改同步周期,则需要修改注册表(如

果不需要修改同步周期,则不需要修改注册表);

设置客户端同步的时间间隔为12小时即43200(如果设置为24小时则为86400,可以根据实际情况自行更改):

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpClient]

4、服务中的windows time设置为自动,并重新启动该服务:

5、进入时间设置界面的Internet时间,点击立即更新:

6、时间同步完成(下次更新在设置的12个小时后)

目前流行的挂木马的基本步骤(可能有个别地方不准确): 1、利用杰奇系统的漏洞,上传具有一定危险功能的文件,表现为:zh.php、cmd.exe、*.asp, 这几个文件都具有不同的目的,只要被上传了这几个文件,相应的js文件就会被修改,然后就被挂马了。 2、上传了文件后,如果你的权限设置的不对,比如多给了运行权限,该黑客就可以利用这 几个文件进行提权,直接可以创建管理员账号,然后通过*.asp文件获得你的远程连接的端口,然后利用注入的管理员账号登录系统,进入系统了,那就随便改啦。 所以针对上面的步骤,我们可以这样做: 1、权限一定要设置好,大部分网站目录只给读取权限即可,个别的多给写入权限。 2、所有的js文件都改成只读的 3、删除系统的以下三个文件,执行脚本如下:(开始-运行里面就可以直接执行) regsvr32 /u %SystemRoot%\System32\wshom.ocx regsvr32 /u %SystemRoot%\System32\shell32.dll regsvr32 /u %SystemRoot%\System32\wshext.dll 4、修改远程链结默认的3389端口,改成12345 12323等等类似的。群共享里有软件直接修改重启机器生效。 设置好了以上的几步后,针对杰奇的漏洞产生的木马,基本上就能防止了。当然,其他的漏洞还是得需要好好设置,可以参考群共享里的一篇word文档,服务器安全设置 贴一下这次挂马的代码,请大家仔细检查自己的js文件中是否有下面的代码: 晕,我的都被我删除了,没了。谁能提供我一个被修改过的js文件。 已经中木马的人的找马步骤: 1、在杰奇网站的所有目录下寻找这样的文件zh.php、zp.php、*.asp、cmd.exe等文件,直 接删除即可。 2、检查你的所有js文件,如果发现下面这样的代码,那就是木马代码。删除这些木马代码。 本文档的服务器安全设置分三个部分 (一)服务器的基本安全设置 本配置仅适合Win2003,部分内容也适合于Win2000。很多人觉得3389不安全,其实只要设置好,密码够长,攻破3389也不是件容易的事情,我觉得别的远程软件都很慢,还是使用了3389连接。

P43页 Windows 2008服务器安全加固方案 来源:中国红盟时间:2010-1-27 9:09:00 点击:201 今日评论:0 条Windows 2008服务器安全加固方案(一)因为IIS(即Internet Information Server)的方便性和易用性,使它成为最受欢迎的Web 服务器软件之一。但是,IIS的安全性却一直令人担忧。如何利用IIS建立一个安全的Web 服务器,是很多人关心的话题。要创服务器安全检测建一个安全可靠的Web服务器,必须要实现Windows 2003和IIS的双重安全,因为IIS的用户同时也是Windows 2003的用户,并且IIS目录的权限依赖Windows的NTFS文件系统的权限控制,所以保护IIS安全的第一步就是确保Windows 2000操作系统的安全,所以要对服务器进行安全加固,以免遭到黑客的攻击,造成严重的后果。 我们通过以下几个方面对您的系统进行安全加固: 1. 系统的安全加固:我们通过配置目录权限,系统安全策略,协议栈加强,系统服务和访问控制加固您的系统,整体提高服务器的安全性。 2. IIS手工加固:手工加固iis可以有效的提高iweb站点的安全性服务器安全加固,合理分配用户权限,配置相应的安全策略,有效的防止iis用户溢出提权。 3. 系统应用程序加固,提供应用程序的安全性,例如sql的安全配置以及服务器应用软件的安全加固。 系统的安全加固: 1.目录权限的配置: 1.1 除系统所在分区之外的所有分区都赋予Administrators和SYSTEM有完全控制权,之后再对其下的子目录作单独的目录权限,如果WEB站点目录,你要为其目录权限分配一个与之对应的匿名访问帐号并赋予它有修改权限,如果想使网站更加坚固,可以分配只读权限并对特殊的目录作可写权限。 1.2 系统所在分区下的根目录都要设置为不继承父权限,之后为该分区只赋予Administrators 和SYSTEM有完全控制权。 1.3 因为服务器只有管理员有本地登录权限,所在要配置Documents and Settings这个目录权限只保留Administrators和SYSTEM有完全控制权,其下的子目录同样。另外还有一个隐藏目录也需要同样操作。因为如果你安装有PCAnyWhere那么他的的配置信息都保存在其下,使用webshell或FSO可以轻松的调取这个配置文件。 1.4 配置Program files目录,为Common Files目录之外的所有目录赋予Administrators和SYSTEM有完全控制权。

1.1.1安装操作系统 通过光盘启动系统来进行操作系统的安装,其具体步骤如下: 给主机上电,等主机面板的荧光条显示“OK”。 将AIX 6.1安装盘的第一张光盘放入光驱,打开机器上的电源开关按钮,启动机器。 当图形终端显示如下信息时按…F1?键。进入“System Management Services”图形功能菜单。 缺省输入“admin” 选择5进入如下界面 选择1,然后进入如下界面

选择4,进入如下界面 选择2,然后进入如下界面

选择1,然后进入软件安装启动界面,系统在通过光盘引导下开始操作系统系统的安装。设定安装参数 按“1”键,设置安装操作系统时的语言环境为英语 在如下的BOS系统的安装界面选择“2”,即选择“Change/Show Installation Settings and Install”安装方式

说明: 选项1:按照缺省方式安装操作系统。 选项2:如果要改变安装方式和系统设置。 选项3:进入系统维护模式。 在如下的安装界面中选择“1”,重新设置系统的安装方式 在如上的安装界面中选择“1”,重新设置系统的安装方式后有两个功能选项可以供安装者对系统的安装方式进行重新设置。 A、“Method of Installation”(安装方式),其中有三种安装方式可供选择: - New and Complete Overwrite Installation.(完全覆盖) - Migration Installation.(升级安装)

来安装操作系统,即选择“1”,然后进入如下界面 先输入2将已经选择的hdisk1去掉,然后直接回车或输入0 选择hdisk0作为安装的目标盘。 在完成系统安装方式后将正式开始从光盘安装操作系统

一、先关闭不需要的端口 我比较小心,先关了端口。只开了3389、21、80、1433,有些人一直说什么默认的3389不安全,对此我不否认,但是利用的途径也只能一个一个的穷举爆破,你把帐号改了密码设置为十五六位,我估计他要破上好几年,哈哈!办法:本地连接--属性--Internet协议(TCP/IP)--高级--选项--TCP/IP筛选--属性--把勾打上,然后添加你需要的端口即可。PS一句:设置完端口需要重新启动!

当然大家也可以更改远程连接端口方法: Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE \ SYSTEM\ Current ControlSet \ Control \ Terminal Server\WinStations\RDP-Tcp] "PortNumber"=dword:00002683 保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上注册表的地址,把值改为十进制的输入你想要的端口即可!重启生效!

还有一点,在2003系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候,只开放21端口,在进行FTP传输的时候,FTP 特有的Port模式和Passive模式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。所以在2003系统上增加的Windows连接防火墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。 做FTP下载的用户看仔细,如果要关闭不必要的端口,在 \system32\drivers\etc\services中有列表,记事本就可以打开的。如果懒的话,最简单的方法是启用WIN2003的自身带的网络防火墙,并进行端口的改变。功能还可以!

服务器安全管理制度 1. 执行服务器管理制度目的 为安全有效地管理机房及服务器,促进网络系统安全的应用.高效运行,特制定本规章制度,请遵照执行。 2. 服务器管理 2.1 服务器监控 2.1.1 服务器日志监控 每天检查服务器系统日志,安全日志进行检查对错误、异常、警告等日志进行分析判断 并将判断结果进行有效解决处理并记录到《服务器监控记录表》,若服务器故障请按服务器故障处理流程及时处理并记录到《服务器维护及故障处理记录表》。 2.1.2 服务器面板信息监控 每天检查负责机房内所有服务器、存储、UPS及其他机房设备面板信息,对异常的指示信息及时作出分析判断并将判断结果进行有效解决处理并记录到《服务器监控记录表》,若服务器故障请按服务器故障处理流程及时处理并记录到《服务器维护及故障处理记录表》。 2.1.3 服务器操作系统信息监控 每天检查所有服务器系统信息,包括磁盘空间使用率、系统资源使用率、杀毒软件、服务器进程、必须启动的服务、用户访问记录、服务器时间。若有异常进行分析判断并将判断结果进行有效解决处理并记录到《服务器监控记录表》,若服务器故障请按服务器故障处理流程及时处理并记录到《服务器维护及故障处理记录表》。2.1.4 服务器数据库信息监控 每天检查服务器所有数据库运行状态。包括数据库定时代理运行、数据库备份计划、数据库日志及归档、数据库表空间使用率。若有异常进行分析判断并将判断结果进行有效解决处理并记录到《服务器监控记录表》,若服务器故障请按服务器故障处理流程及时处理并记录到《服务器维护及故障处理记录表》。 若监控数据库时发现数据库文件或日志增长过快等情况及时与负责系统的程序员检查是否为程序异常导致。 2.1.5 服务器数据备份监控 每天检查服务器数据备份情况,定期维护备份空间,若有异常及时处理。 2.2 服务器日常维护及故障处理 2.2.1 服务器定期维护 根据《服务器管理方案表》定期对服务器进行维护,维护内容如下: 2.2.1.1 在停止所有用户会话的情况下进行重启服务器释放资源使用。 2.2.1.2 检查数据库使用状态、裸设备,清理僵死进程、临时表空间等。 2.2.1.3 清理过期的数据库归档日志释放数据库归档日志空间,并收缩数据库。 2.2.1.4 根据数据库每天监控得到的数据适当调整表空间大小、临时表空间大小、内存使用调整、归档日 志库大小等。 2.2.1.5 清除数据库中无效的索引、存储过程、定时代理等。 2.2.1.6 每月备份一次服务器及数据库系统文件、并清理一次系统及安全日志(先备份再清除)。 2.2.1.7 每月对服务器进行一次硬件检测维护,主要包括安全隐患、性能等方面、如机器温度、使用率等。 2.2.1.8 每周每台服务器杀毒软件至少升级一次、全盘杀毒一次。 2.2.1.9 服务器必须启动服务必须设置为自动启动,人为重启服务器后必须检查各项系统运行必须服务是 否启动正常。

AIX操作系统详细配置步骤 1)设置系统时区(非夏令时制、北京时区)和时间。 设置系统时区:“smitty chtz”。(如果在“安装助手阶段”配置过时区,这一步可以忽略) 设置系统时间:“smitty date”。 注意:在设置系统时间前必须确保时区设置正确,时区正确与否可用命令“echo $TZ”查看(在时区不正确的情况下,设置时间是徒劳的)。设置完时区后必须重启系统才能生效。重启后可用命令“echo $TZ”查看时区,正确的时区显示是BEIST-8。然后再对系统时间作调整。系统时间可用命令“date”查看。 2) 修改操作系统参数 需要修改的操作系统参数包括支持的用户最大进程数、High water mark、Low water mark。 设置支持的用户最大进程数:“chdev –l sys0 –a maxuproc=2048” 设置High water mark:“chdev –l sys0 –a maxpout=8193” (对于Power5以前的旧机器,建议设置为513,对于连接7133 SSA的阵列,一定要设置为33) 设置Low water mark:“chdev –l sys0 –a minpout=4096” (对于Power5以前的旧机器,建议设置为256,对于连接7133 SSA的阵列,一定要设置为24) 验证方法: 验证支持的用户最大进程数:“lsattr –El sys0 |grep maxuproc” 显示结果应该为: maxuproc 2048 Maximum number of PROCESSES allowed per user True 验证High water mark值:“lsattr –El sys0 |grep maxpout” 显示结果应该为: maxpout 8193 HIGH water mark for pending write I/Os per file True 验证Low water mark值:“lsattr –El sys0 |grep minpout”

服务器基本安全配置 1.用户安全 (1)运行lusrmgr.msc,重命名原Administrator用户为自定义一定长度的名字,并新建同名 Administrator普通用户,设置超长密码去除所有隶属用户组。 (2)运行gpedit.msc——计算机配置—安全设置—账户策略—密码策略 启动密码复杂性要求,设置密码最小长度、密码最长使用期限,定期修改密码保证服务器账户的密码安全。 (3)运行gpedit.msc——计算机配置—安全设置—账户策略—账户锁定策略 启动账户锁定,设置单用户多次登录错误锁定策略,具体设置参照要求设置。

(4)运行gpedit.msc——计算机配置—安全设置—本地策略—安全选项 交互式登录:不显示上次的用户名;——启动 交互式登录:回话锁定时显示用户信息;——不显示用户信息 (5)运行gpedit.msc——计算机配置—安全设置—本地策略—安全选项 网络访问:可匿名访问的共享;——清空 网络访问:可匿名访问的命名管道;——清空 网络访问:可远程访问的注册表路径;——清空 网络访问:可远程访问的注册表路径和子路径;——清空 (6)运行gpedit.msc——计算机配置—安全设置—本地策略 通过终端服务拒绝登陆——加入一下用户(****代表计算机名)ASPNET Guest IUSR_***** IWAM_***** NETWORK SERVICE SQLDebugger 注:用户添加查找如下图:

(7)运行gpedit.msc——计算机配置—安全设置—本地策略—策略审核 即系统日志记录的审核消息,方便我们检查服务器的账户安全,推荐设置如下: (8)

1.1.1服务器安全解决方案 Trend Micro Deep Security发大发发大发啊方案是一种在虚拟、云计算和传统的数据中心环境之间统一安全性的服务器和应用程序防护软件。它帮助组织预防数据泄露和业务中断,符合包括 PCI 在内的关键法规和标准,并有助于应当今经济形势之要求降低运营成本。Deep Security 解决方案使系统能够自我防御,并经过优化,能够帮助您保护机密数据并确保应用程序的可用性。趋势科技的基于服务器的安全防护软件主要在服务器群上实现以下6大模块的安全控制: 1.基于主机的IDS/IPS ●防护未知漏洞,被未知攻击 ●防护已知攻击 ●防护零日攻击,确保未知漏洞不会被利用 2.Web应用防护 ●防护web应用程序的弱点和漏洞 ●防护Web应用程序的历史记录 ●支持PCI规范。 3.应用程序控制 ●侦测通过非标准端口进行通讯相关协议 ●限制和设定哪些应用程序能通过网络被访问 ●侦测和阻断恶意软件通过网络进行访问 4.基于主机的防火墙 5.一致性检查和监控 ●重要的操作系统和应用程序文件控制(文件,目录,注册表以及键值等等) ●监控制定的目录 ●灵活并且主动实用的监控 ●审计日志和报表 6.日志检查和审计 ●搜集操作系统和应用程序的日志,便于安全检查和审计 ●可疑行为侦测

●搜集安全行为相关的管理员设定 1.1.1.1 产品特点 数据中心服务器安全架构必须解决不断变化的 IT 架构问题,包括虚拟化和整合、新服务交付模式以及云计算。对于所有这些数据中心模式,Deep Security 解决方案可帮助: 1.1.1.1.1通过以下方式预防数据泄露和业务中断 ?在服务器自身位置提供一道防线–无论是物理服务器、虚拟服务器还是云服务器 ?针对 Web 和企业应用程序以及操作系统中的已知和未知漏洞进行防护,并阻止对这些系统的攻击 ?帮助您识别可疑活动及行为,并采取主动或预防性的措施 1.1.1.1.2通过以下方式实现合规性 ?满足六大 PCI 合规性要求(包括 Web 应用程序安全、文件完整性监控和服务器日志收集)及其他各类合规性要求 ?提供记录了所阻止的攻击和策略合规性状态的详细可审计报告,缩短了支持审计所需的准备时间 1.1.1.1.3通过以下方式支持降低运营成本 ?提供漏洞防护,以便能够对安全编码措施排定优先级,并且可以更具成本效益地实施未预定的补丁 ?为组织充分利用虚拟化或云计算并实现这些方法中固有的成本削减提供 必要的安全性 ?以单个集中管理的软件代理提供全面的防护–消除了部署多个软件客 户端的必要性及相关成本 1.1.1.1.4全面易管理的安全性 Deep Security 解决方案使用不同的模块满足了关键服务器和应用程序的防护要求:

1. AIX操作系统安装 1.1. 安装介质与方式 AIX操作系统的安装方式(Installation Method)有以下四种: 完全覆盖安装:操作系统被安装在rootvg的第一块硬盘上,这将覆盖原系统中所有的系统保留目录。 保留安装:这种安装方式可以保留操作系统的版本不变,同时保留 rootvg上的用户数据,但将覆盖/usr 、/tmp、/var 和/ 目录。用户还可以利用/etc/preserve.list 指定系统安装时需要保留的文件系统。默认的需保留的文件系统为/etc/filesystem 中所列。 升级安装:这种安装方式用于操作系统的升级,这将覆盖/tmp目录。这是系统默认的安装方式。 备份带安装:恢复用mksysb命令生成的安装带中/image.data中指定的文件系统,这种安装方式用于系统(rootvg)的复制。 1.2. BOS(Base Operating System)安装 打开主机电源; 连接好系统终端,把第一张安装介质(磁带、光碟)插入驱动器; 在开机后按<1>(图形终端)进入系统安装画面; 当终端显示如下信息时; ☆☆☆☆☆☆Please define the system console☆☆☆☆☆☆ Type a 1 and press enter to use this terminal as the system console. Type een 1 en druk op enter om deze terminal als de systeemconsole to gebruiken. Skrive tallet 1 og trykk paa enter for aa bruke denne terminalen som systemkonsoll. Pour definir ce terminal comme console systeme, appuyez sur 1puis sur entree. Taste 1 and ansch1iessend die eingabetaste druecken,um diese datenstation als systemkonsole zu verwenden. Prenier I1 tasto 1 ed invio per usare questo terminal como consolo. Escriba 1 y pulse intro para utilizer esta terminal como consola del sistema. a)Tryck paa 1 och sedan paa enter om dy vill att haer terminalen ska vara systemkonsol

Windows Server 2008 R2 WEB 服务器安全设置指南(四)之禁用不必要的服务和关闭端口 安全是重中之重,以最少的服务换取最大的安全。通过只启用需要用到的服务、关闭暂时用不到的服务或不用的服务,这样最大程度来提高安全性。 作为web服务器,并不是所有默认服务都需要的,所以像打印、共享服务都可以禁用。当然了,你的系统补丁也需要更新到最新,一些端口的漏洞已经随着补丁的更新而被修复了。网上的一些文章都是相互复制且是基于win2003系统较多,而win2008相比win2003本身就要安全很多。 那我们为什么还要谈关闭端口呢,因为我们要防患于未然,万一服务器被黑就不好玩了。 禁用不必要的服务 控制面板―――管理工具―――服务:把下面的服务全部停止并禁用。 TCP/IP NetBIOS Helper Server 这个服务器需要小心。天翼云主机需要用到这个服务,所以在天翼云主机上不能禁用。 Distributed Link Tracking Client Microsoft Search 如果有,则禁用

Print Spooler Remote Registry 因为我们使用的是云主机,跟单机又不一样,所以有些服务并不能一概而论,如上面的Server服务。例如天翼云的主机,上海1和内蒙池的主机就不一样,内蒙池的主机需要依赖Server服务,而上海1的不需要依赖此服务,所以上海1的可以禁用,内蒙池就不能禁用了。 所以在禁用某一项服务时必须要小心再小心。 删除文件打印和共享 本地连接右击属性,删除TCP/IPV6、Microsoft网络客户端、文件和打印共享。

服务器安全方案 一、操作系统安全配 置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。1 1安装操作系统(NTFS分区)。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。2 2.安装系统补丁,扫描漏洞全面杀毒。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。2 3.删除Windows Server 2003默认共享。。。。。。。。。。。。。。。。。。。。。。。。。。。。。2 4.禁用IPC连接。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。2 5.删除"网络连接"里的协议和服务。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。2 6.启用windows连接防火墙。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。2 7.磁盘权限。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。3 8.本地安全策略设置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。3 系统检查检测。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。4 二iis配置(包括网站所在目录)。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 1.新建自己的网站。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 2.删掉系统盘\inetpub目录。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 3.删除不用的映射。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 4.为网站创建系统用户。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 5.设置应用程及子目录的执行权限。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 6.应用程序池设置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 Iis检查检测。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。5 1.密码设置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。6 2.删除危险的扩展存储过程和相关.dll。。。。。。。。。。。。。。。。。。。。。。。。。。。。6 四、远程访问配置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。7 第一步,远程桌面设置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。7 第二步.设客户端。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。8 第三步,远程连接。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。8 远程访问检查检测。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。9 五、其它设置(选用)。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。10 六、可以关闭的系统服务列表。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。10 七、禁止或卸载危险组件。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。11 八、windows自带防火墙设置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。12 九、天网防火墙设置。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。15

AIX操作系统安装实施工艺指导 (V1.1)

修改记录

目录 1前言 (4) 1.1编写目的 (4) 1.2预期读者 (4) 2硬件资源划分 (5) 3AIX操作系统安装 (7) 3.1通过光盘的全新安装 (7) 3.1.1BOS基本的操作系统安装 (7) 3.1.2安装扩展软件包 ........................................................................... 错误!未定义书签。 3.1.3打Fix packs补丁 (15) 3.1.4验证软件安装 (16) 3.1.5完成操作系统安装 (16) 3.2通过MKSYSB磁带定制安装 (17) 3.2.1设置启动顺序 (17) 3.2.2选择install from a System Backup的安装方式 (20) 3.2.3开始安装 (21) 3.2.4安装完成后操作系统自动重启动 (22) 4操作系统配置 (23) 4.1设置主机名 (23) 4.2配置IP地址 (24) 4.3配置网络路由 (27) 4.4设置系统时区及时间 (29) 4.5参数设置 (31) 4.6关闭不使用的系统服务 (32) 4.7LVM管理 (33)

1前言 1.1编写目的1.2预期读者

2硬件资源划分 对于型号为p570、p590、p595的设备,需要划分分区或全分区使用时,需要考虑板卡冗余配置,因为如果rootvg的两块镜像磁盘连接在同一个SCSI背板上,背板或SCSI总线出故障时,rootvg镜像将失效,会影响整个系统运行。为了避免硬件的单点故障,建议遵循以下原则进行板卡划分: 1、rootvg的两块镜像硬盘,分布到不同背板的I/O插槽内 2、光纤卡的两块HBA卡,分布到不同背板的I/O插槽内 3、网卡的主、备卡,分布到不同背板的I/O插槽内 p570,如下图,镜像的盘或卡应该分别纵向不同的Node上 p59X,如下图,rootvg镜像的两块磁盘分别分布在P1、P2上,如红色填充的146G硬盘

服务器安全使用指引规范 撰写:杨胜灵 日期:2007/01/22 为了确保服务器安全、服务器性能以及服务器连接带宽,提高机房资源使用效率,提升客户满意度,特制定此服务器使用指引规范。 1,服务器范围 机房服务器是指公司所需要提供服务的所有客户的网络设备,不仅包括公司电信机房的服务器、交换机、带宽等,还包括部署有公司产品的客户自建机房的服务器。 2,服务器管理 服务器由专人管理,负责服务器的日常安全、数据备份、例行检查、域名解析、项目部署(研发人员指导支撑)、网络分析、带宽管理、设备扩容等,需要两名责任人,每个责任人负责制定各自负责领域的详细执行细则; 第一名责任人由客服中心王元超承担,负责服务器数据备份、日常运行情况监控、例行检查、域名解析、网络分析、带宽管理、设备扩容等; 第二名责任人由研发人员承担,负责服务器的系统配置、日常项目的发布部署等;目前暂定由王嵛田同志整理具体执行细则; 3,服务器使用 3.1,使用原则: 1)责任人统一管理服务器账号密码;除责任人授权外,其它任何人不允许拥有服务器账号 密码信息。 2)中小企业网站,逐步迁移到阿里云服务器等专业托管商;带宽分流,减少使用成本; 3)政府类项目根据情况,需要独享服务器的尽量推荐使用独享服务器;后续根据访问流量, 该收费的需要收费;避免公司买单,客户无偿、无限制使用,影响其它付费优质客户的使用。 4)研发测试类、临时演示类项目使用单独服务器,不允许放到正式服务器,避免运营商封 闭IP。责任人可以给每个技术部门负责人创建账号,并对账号进行管理和监控; 5)数据库服务器,如果条件可行,单独配置专用服务器,同其它应用服务分开;避免性能 问题。

Windows 2003服务器安全加固方案【桓文】培训包就业考试包通过 NA599 21世纪IT人才网热门招聘职位 系统集成系统维护工程师系统分析员嵌入式程序开发教程 Windows高级工程师的培训地 【就业】先实习后上岗,入职年薪5-10万!中国IT实验室收集整理佚名 2010-4-19 保存本文推荐给好友收藏本页欢迎进入Windows社区论坛,与200万技术人员互动交流 >>进入 因为IIS(即Internet Information Server)的方便性和易用性,使它成为最受欢迎的Web服务器软件之一。但是,IIS的安全性却一直令人担忧。如何利用IIS建立一个安全的Web服务器,是很多人关心的话题。要创建一个安全可靠的Web服务器,必须要实现Windows 2003和IIS的双重安全,因为IIS的用户同时也是Windows 2003的用户,并且IIS目录的权限依赖Windows的NTFS文件系统的权限控制,所以保护IIS安全的第一步就是确保Windows 2000操作系统的安全,所以要对服务器进行安全加固,以免遭到黑客的攻击,造成严重的后果。 我们通过以下几个方面对您的系统进行安全加固: 1. 系统的安全加固:我们通过配置目录权限,系统安全策略,协议栈加强,系统服务和访问控制加固您的系统,整体提高服务器的安全性。 2. IIS手工加固:手工加固iis可以有效的提高iweb站点的安全性,合理分配用户权限,配置相应的安全策略,有效的防止iis用户溢出提权。 3. 系统应用程序加固,提供应用程序的安全性,例如sql的安全配置以及服务器应用软件的安全加固。 系统的安全加固: 1.目录权限的配置: 1.1 除系统所在分区之外的所有分区都赋予Administrators和SYSTEM有完全控制权,之后再对其下的子目录作单独的目录权限,如果WEB站点目录,你要为其目录权限分配一个与之对应的匿名访问帐号并赋予它有修改权限,如果想使网站更加坚固,可以分配只读权限并对特殊的目录作可写权限。 1.2 系统所在分区下的根目录都要设置为不继承父权限,之后为该分区只赋予Administrators和SYSTEM有完全控制权。 1.3 因为服务器只有管理员有本地登录权限,所在要配置Documents and Settings这个目录权限只保留Administrators和SYSTEM有完全控制权,其下的子目录同样。另外还有一个隐藏目录也需要同样操作。因为如果你安装有PCAnyWhere那么他的的配置信息都保存在其下,使用webshell或FSO可以轻松的调取这个配置文件。

AIX 系统参数配置 AIX内核属于动态内核,核心参数基本上可以自动调整,因此当系统安装完毕后,应考虑修改的参数一般如下: 一、单机环境 1、系统用户的最大登录数maxlogin maxlogin的具体大小可根据用户数设定,可以通过smitty chlicense命令修改,该参数记录于 /etc/security/login.cfg文件,修改在系统重新启动后生效。 2、系统用户的limits参数 这些参数位于/etc/security/limits文件中,可以把这些参数设为-1,即无限制,可以用vi 修改 /etc/security/limits文件,所有修改在用户重新登录后生效。 default: fsize = 2097151 ----》改为-1 core = 2097151 cpu = -1 data = 262144 ----》改为-1 rss = 65536 stack = 65536 nofiles = 2000 3、Paging Space 检查paging space的大小,在物理内存2G,可作适当调整。同时在创建paging space时, 应尽量分配在不同的硬盘上,提高其性能。利用smitty chps修改原有paging space的大小或smitty mkps增加一块paging space。 4、系统核心参数配置 利用lsattr -Elsys0 检查maxuproc, minpout, maxpout等参数的大小。maxuproc为每个用户的最大进程数,通常如果系统运行DB2或ORACLE是应将maxuproc调整,Default:128、调整到500,maxuproc增加可以马上起作用,降低需要AIX重起。当应用涉及大量的顺序读写而影响前台程序响应时间时,可考虑将maxpout设为33, minpout设为16,利用smitty chgsys来设置。 5、文件系统空间的设定 一般来说,系统的文件系统/、/usr、/var、/tmp的使用率不要超过80%,/tmp建议至少为300M,文件系统满可导致系统不能正常工作,尤其是AIX的基本文件系统,如/ (根文件系统)满则会导致用户不能登录。用df 查看。 # df -k (查看AIX的基本文件系统) Filesystem 1024-blocks Free %Used Iused %Iused Mounted on /dev/hd4 24576 1452 95% 2599 22% / /dev/hd2 614400 28068 96% 22967 15% /usr /dev/hd9var 8192 4540 45% 649 32% /var /dev/hd3 167936 157968 6% 89 1% /tmp /dev/hd1 16384 5332 68% 1402 35% /home 利用smitty chfs扩展文件系统的空间。 6、激活SSA Fast-Write Cache 利用smitty ssafastw来激活每一个逻辑盘hdiskn的Fast-Write Cache:选择硬盘后,把Enable Fast-Write一项改为Yes后回车即可。 7、激活AIO

随着网络技术的发展,服务器面临着越来越多的安全威胁。因此,加强服务器的安全防护成为一项迫切需要解决的问题。那么到底该怎么做才能使服务器更安全呢?今天,我们来谈一谈具体的防护措施,可以从以下五大方面入手: 一、安全设置 1、加强服务器的安全设置 以Linux为操作平台的服务器安全设置策略,能够有效降低服务器的安全隐患,以确保它的安全性。安全设置主要包括:登录用户名与密码的安全设置、系统口令的安全设置、BIOS的安全设置、使用SSL通信协议、命令存储的修改设置、隐藏系统信息、启用日志记录功能以及设置服务器有关目录的权限等。 2、加强内网和外网的安全防范 服务器需要对外提供服务,它既有域名,又有公网IP,显然存在着一些安全隐患。因此,可以给服务器分配私有的IP地址,并且运用防火墙来做NAT (网络地址转换),可将其进行隐藏。 有些攻击来源于内网,如果把内网计算机和服务器放置在相同的局域网之内,则在一定程度上会增加很多安全隐患,所以必须把它划分为不同的虚拟局域网。运用防火墙的“网络地址转换”来提供相互间的访问,这样就能极大提

高服务器的安全性和可靠性。 把服务器连接至防火墙的DMZ(隔离区)端口,将不适宜对外公布的重要信息的服务器,放在内部网络,进而在提供对外服务的同时,可以最大限度地保护好内部网络。 3、网络管理员,要不断加强网络日常安全的维护与管理 要对“管理员用户名与密码”定期修改;要对服务器系统的新增用户情况进行定时核对,并且需要认真仔细了解网络用户的各种功能;要及时更新服务器系统的杀毒软件以及病毒数据库,必要时,可针对比较特殊的病毒,安装专门的杀毒程序,同时要定期查杀服务器的系统病毒,定期查看CPU的正常工作使用状态、后台工作进程以及应用程序等。如若发现异常情况,需要及时给予妥当处理。因为很多“病毒与木马程序”,都是运用系统漏洞来进行攻击的,所以需要不断自动更新服务器系统,以及定期扫描服务器系统的漏洞。 很多服务器已经成为了“病毒、木马程序”感染的重灾区。不但企业的门户网站被篡改、资料被窃取,而且本身还成为了“病毒与木马程序”的传播者。有些服务器管理员采取了一些措施,虽然可以保证门户网站的主页不被篡改,但是却很难避免自己的网站被当作“肉鸡”,来传播“病毒、恶意插件、木马程序”等等。这很大一部分原因是,网络管理员在网站安全的防护上太被动。他们只是被动的防御,而没有进行主动防御和检测。为了彻底提高服务器的安全等级,网站安全需要主动出击。、

WEB 服务器硬件配置方案 一、入门级常规服务器硬配置方案: 备注:作为WEB服务器,首先要保证不间断电源,机房要控制好相对温度和湿度。这里有额外配置的UPS不间断电源和稳压器,此服务器配置能胜基本的WEB请求服务,如大量的数据交换,文件读写,可能会存在带宽瓶颈。 二、顶级服务器配置方案

备注: 1,系统支持Windows Server 2003 R2 Enterprise Edition、Windows Server 2003 R2 Web Edition、Windows Server 2003 R2 x64 Enterprise Edition、Windows Server 2003 R2 x64 Standard Edition、Windows Storage Server 2003 R2 Workgroup Edition 2,工作环境:相对工作温度10℃-35℃,相对工作湿度20%-80% 无冷凝,相对存储温度-40℃-65℃,相对湿度5%-95% 无冷凝 3,以上配置为统一硬件配置,为DELL系列服务器标准配置,参考价位¥13000 WEB 服务器软件配置和安全配置方案 一、系统的安装 1、按照Windows2003安装光盘的提示安装,默认情况下2003没有把IIS6.0安装在系统里面。 2、IIS6.0的安装 开始菜单—>控制面板—>添加或删除程序—>添加/删除Windows组件 应用程序———https://www.doczj.com/doc/343174037.html,(可选) |——启用网络COM+ 访问(必选)

|——Internet 信息服务(IIS)———Internet 信息服务管理器(必选) |——公用文件(必选) |——万维网服务———Active Server pages(必选) |——Internet 数据连接器(可选) |——WebDAV 发布(可选) |——万维网服务(必选) |——在服务器端的包含文件(可选) 然后点击确定—>下一步安装。 3、系统补丁的更新 点击开始菜单—>所有程序—>Windows Update 按照提示进行补丁的安装。 4、备份系统 用GHOST备份系统。 5、安装常用的软件 例如:杀毒软件、解压缩软件等;安装之后用GHOST再次备份系统。 二、系统权限的设置 1、磁盘权限 系统盘及所有磁盘只给Administrators 组和SYSTEM 的完全控制权限 系统盘\Documents and Settings 目录只给Administrators 组和SYSTEM 的完全控制权限 系统盘\Documents and Settings\All Users 目录只给Administrators 组和SYSTEM 的完全控制权限 系统盘\Inetpub 目录及下面所有目录、文件只给Administrators 组和SYSTEM 的完全控制权限 系统盘\Windows\System32\cacls.exe、cmd.exe、net.exe、net1.exe 文件只给Administrators 组和SYSTEM 的完全控制权限 2、本地安全策略设置 开始菜单—>管理工具—>本地安全策略 A、本地策略——>审核策略 审核策略更改成功失败 审核登录事件成功失败 审核对象访问失败 审核过程跟踪无审核 审核目录服务访问失败 审核特权使用失败 审核系统事件成功失败 审核账户登录事件成功失败 审核账户管理成功失败 B、本地策略——>用户权限分配 关闭系统:只有Administrators组、其它全部删除。 通过终端服务拒绝登陆:加入Guests、User组 通过终端服务允许登陆:只加入Administrators组,其他全部删除 C、本地策略——>安全选项 交互式登陆:不显示上次的用户名启用 网络访问:不允许SAM帐户和共享的匿名枚举启用 网络访问:不允许为网络身份验证储存凭证启用 网络访问:可匿名访问的共享全部删除

服务器安全管理办法 第一章总则 第一条为本网站正常运行,特制定本管理办法。 第二章日常管理 第二条服务器由维护组人员进行管理并授权与建站服务相关的人员使用,明确各自服务器的用途、应用范围及使用对象,并对整个系统资源进行合理的规划。 第三条服务器管理员和服务器使用人员应遵守服务器安装工作流程,从系统划分、安全设置等方面规范管理工作。 第四条系统管理员负责各自服务器的日常管理和维护,主要有:用户帐户的管理、网络管理、数据库管理、服务器系统运行状态的监控、以及各应用系统使用资源情况统计,并合理地分配系统资源。 第五条服务器使用员负责对自己上传的网站或文件进行日常的管理和维护,主要有文件的更新,修改,网站及网站相关的文件和代码安全和漏洞的检查和管理,病 毒和木马的清除。 第六条为确保系统安全性、可靠性及文件、数据的一致性和完整性,必须对系统进行备份工作。管理员根据各自服务器的情况,制定出相应的备份及恢复策略,定期进行备份。 第七条系统管理员要深入了解系统的工作原理,不断提高系统的管理水平。在系统出现一般性的故障或错误时,能及时予以排除;而出现重大问题时,可通过系统的恢复等手段加以解决。 第八条系统管理员对负责的服务器应提供详细的文档,包括系统安装、各种软件的安装、开关机步骤及安全的设置等信息。 第九条应加强系统安全的管理和研究,提高系统的安全性。 第十条系统管理员和相关使用人员建立系统维护管理手册,对自己所做的各项工作要有详细的记录。如: 1.系统问题的发现,原因分析,解决方案,管理的改进; 2.建立“任务申请表”制度,使管理工作有案可查、有章可寻;

3.系统的备份日期、内容、类别、操作者等; 4.系统及软件的安装或版本升级,要有时间和内容的详细记录; 4.网站的新增、修改、删除,数据库的各种操作。 第十一条系统管理员必须定期更改服务器帐号,特别是超级用户的管理密码,建议每月的1-5日将各自管理的服务器帐号进行更新。 第三章工作权责 服务器上的维护内容有如下几点: 操作系统安装与配置,服务器安全设置,补丁更新,系统安全检测 WE服务(IIS )安装与配置,ASP/ASP制站配置,数据库(MSSQL安装与配置主站网站维护(网站) 网站服务器维护(所有建站服务器及正在运行VPS) 虚拟空间网站维护 服务器代码备份,数据备份 服务器软件检测(FTP、虚拟网卡、网站所需组件) 服务器用户账号管理 DNS的搭建与配置 服务器盘符目录设定及约束 第四章权责明细?权限范围: 服务器的安全检测 保证服务器上各软件的运行情况 DNS服务器的正常运行 服务器安全设置、系统补丁的更新。 服务器所需组件的安装及添加 监控服务器中各网站的运行情况 保证邮件服务器的正常运行 服务器盘符目录设定及约束 对VPS的监控及分配