编号:_______________本资料为word版本,可以直接编辑和打印,感谢您的下载 三层交换机生成树协议 甲方:___________________ 乙方:___________________ 日期:___________________

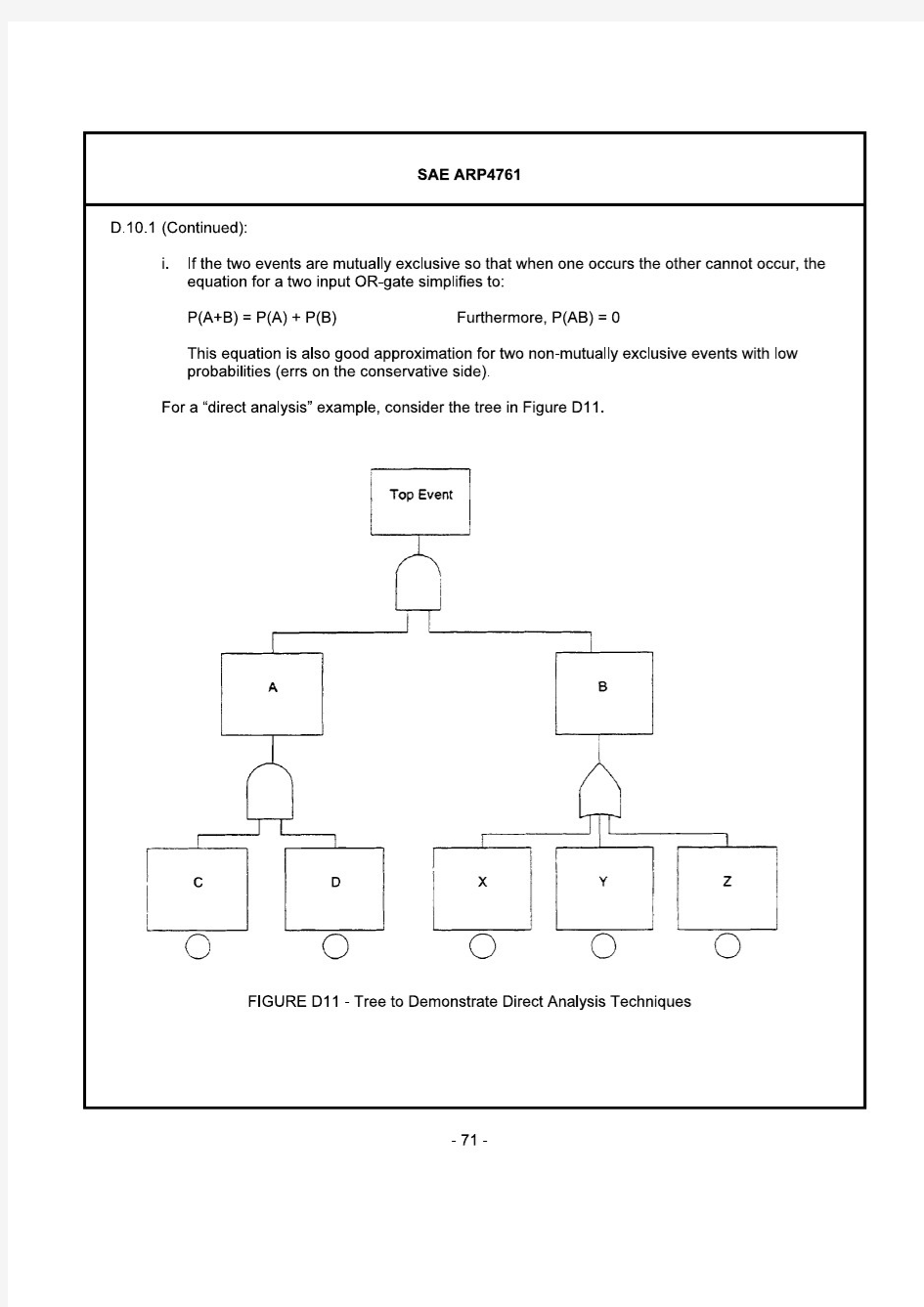

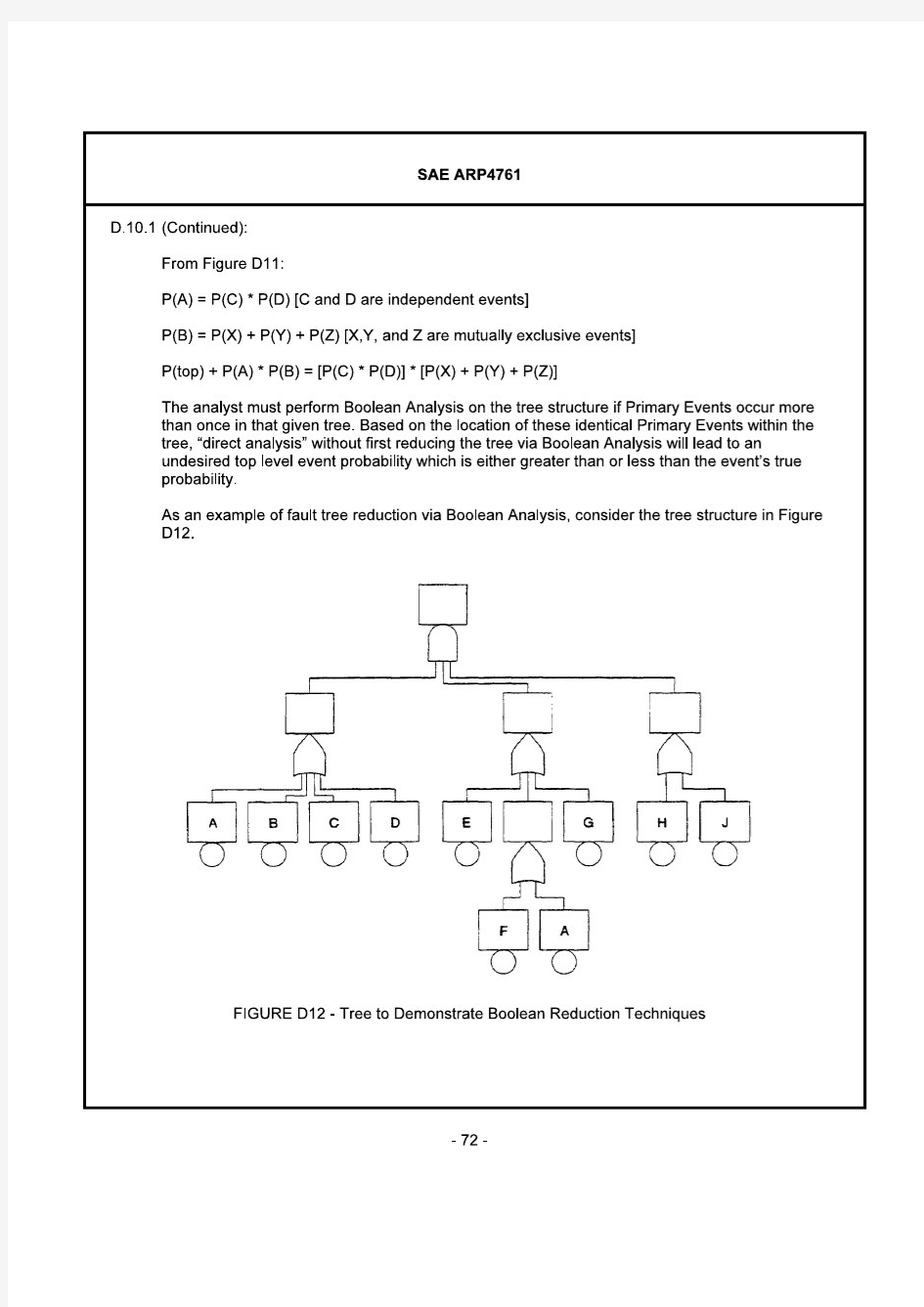

三层交换机生成树协议 篇一:网络工程技术生成树协议 1. 生成树stp的计算推导 (1) 手工计算推导出下图中的根交换机、根端口、指 定端口和阻塞端口 (假设每条链路带宽均为100mbps),最后 在packettracer6.0 模拟器上进行验证,通过抓包路径跟踪 的方法演示当主链路出现故障后的收敛过程和结果。 (2) 若使收敛时间更快速,可以采用哪种该进协议, 该方法的优势是什么? 优势: a、stp没有明确区分端口状态与端口角色,收敛时主要 依赖于端口状态的切换。Rstp比较明确的区分了端口状态与端口角色,且其收敛时更多的是依赖于端口角色的切换。 b、stp端口状态的切换必须被动的等待时间的超时。而 Rstp 端口状态的切换却是一种主动的协商。 c、stp中的非根网桥只能被动的中继bpdu。而Rstp中的非根网桥对bpdu的中继具有一定的主动性。 1、为根端口和指定端口设置了快速切换用的替换端口(alternateport) 和备

份端口(backupport) 两种角色,在根 端口/指定端口失效的情况下,替换端口/备份端口就会无 时延地进入转发状态,而无需等待两倍的转发时延(Forwarddelay)时间。 2、在只连接了两个交换端口的点对点链路中,指定端口只需与下游网桥进行一次握手就可以无时延地进入转发 状态。如果是连接了三个以上网桥的共享链路,下游网桥是不会响应上游指定端口发出的握手请求的,只能等待两倍Forwarddelay 时间进入转发状态。 3、将直接与终端相连而不是与其他网桥相连的端口定义为边缘端口(edgeport)。边缘端口可以直接进入转发状态,不需要任何延时。由于网桥无法知道端口是否直接与终端相连,因此需要人工配置。 (3) 交换机端口的颜色灯和闪烁频率,分别代表哪些含义?若要求交换机的端口直接接用户的pc机而不参与stp 运算,应如何进行设置? 颜色灯: 绿色灯表示可以发出 而黄色灯表示阻塞,不能发出闪烁频率:灯光闪烁说明有数据在传输,闪的快就说明比较频繁,也就是连续在端口上酉己置spanning-treeportfast 或

课程设计II报告 (2011 / 2012 学年第一学期) 题目1:共享网络嗅探工具(如Sniffer Pro)的功能使用和结构分析 题目2:IP地址欺骗扫描工具Hping2的使用 专业 学生姓名 班级学号 指导教师 指导单位 日期年月日

指导教师成绩评定表 学生姓名刘铭菲班级学号08001019 专业信息安全 评分内容评分标准优秀良好中等差 平时成绩认真对待课程设计,遵守实验室规定,上机不迟到早退,不做和设计无关的事 设计成果设计的科学、合理性 功能丰富、符合题目要求界面友好、外观漂亮、大方程序功能执行的正确性 程序算法执行的效能 设计报告设计报告正确合理、反映系统设计流程文档内容详实程度 文档格式规范、排版美观 验收答辩 简练、准确阐述设计内容,能准确有条理回答各 种问题,系统演示顺利。 评分等级 指导教师 简短评语 指导教师签名日期 备注评分等级有五种:优秀、良好、中等、及格、不及格

实验一Sniffer Pro的使用 一.课题内容和要求 1) 熟练掌握Sniffer Pro对数据包捕获的使用方法。 2) 掌握利用Sniffer Pro进行数据包结构分析、进而理解协议对数据的封装。 重点:1) Sniffer Pro对数据包捕获的使用方法。 2) 利用Sniffer Pro进行数据包结构分析。 难点:Sniffer Pro进行数据包结构分析。 【实验环境】 Windows XP、2003 Server等系统,Sniffer Pro软件。 二、设计思路分析 打开snifeer 软件,出现下图,这个界面是用来选择要抓包得网卡,选择好了之后点击OK 常用功能介绍 1、Dashboard (网络流量表) 点击图1中①所指的图标,出现三个表,第一个表显示的是网络的使用率,第二个表显示的是网络的每秒钟通过的包数量,第三个表显示的是网络的每秒错误率。通过这三个表可以直观的观察到网络的使用情况,红色部分显示的是根据网络要求设置的上限。

实验2 交换机的端口配置与管理 实验目标 掌握交换机基本信息的配置管理。 实验背景 某公司新进一批交换机,在投入网络以后要进行初始配置与 管理,你作为网络管理员,对交换机进行端口的配置与管 理。 技术原理 交换机的管理方式基本分为两种:带内管理和带外管理。 通过交换机的Console端口管理交换机属于带外管理;这 种管理方式不占用交换机的网络端口,第一次配置交换机 必须利用Console端口进行配置。 交换机的命令行操作模式主要包括: 用户模式 Switch> 特权模式 Switch# 全局配置模式 Switch(config)# 端口模式 Switch(config-if)# 实验步骤: 新建Packet Tracer拓扑图 了解交换机端口配置命令行 修改交换机名称(hostname X) 配置交换机端口参数(speed,duplex) 查看交换机版本信息(show version) 查看当前生效的配置信息(show running-config) 查看保存在NVRAM中的启动配置信息(show startup- config) 查看端口信息 Switch#show interface 查看交换机的MAC地址表Switch#show mac-address-table 选择某个端口Switch(config)# interface type mod/port (type 表示端口类型,通常有ethernet、Fastethernet、 Gigabitethernet)(mod表示端口所在的模块,port表示在该 模块中的编号)例如interface fastethernet0/1 选择多个端口Switch(config)#interface type mod/startport- endport

三层交换机端口IP地址配置方法 目前市场上的三层交换机有2种方式可以配置交换机端口的lP地址,一是直接在物理端口上设置.二是通过逻辑VLAN端口间接设置。为了分析这2种配置方法在交换机实际运行中会产生哪些差别.在详细分析了三层交换机端口工作原理的基础上.搭建测试环境,主要从端口初始化和三层路由收敛过程分析了2种方式的不同。通过分析发现,在交换机物理端口上直接配置IP地址,可以节省生成树协议(STP,Spanning Tree Protocol)收敛所需的时间,并且不需要规划额外的VLAN。为日后的运行维护工作带来了方便。 三层变换机能够快速地完成VIAN间的数据转发,从而避免了使用路由器会造成的三层转发瓶颈,目前已经在企业内部、学校和住宅小区的局域网得到大量使用。在配置三层交换机端口lP地址时,通常有2种方法:一是直接在物理端口上设置lP地址,二是通过逻辑VLAN端口间接地设置IP地址。 作者所在单位日前购得一批三层交换机,最初只立持第2种配置方法但在厂家随后升级的软件版本中可以支持以上2种配置方法。为了比较这2种方法的优缺点,本文首先阐述了三层交换机的工作原理,然后比较了这2种方法的操作命争和端口初始化时间.并通过测试得出结论。 1、三层交换机的工作原理 传统的交换技术是在OSI网络参考模型中的第二层(即数据链路层)进行操作的,而三层交换技术是在网络模型中的第三层实现了数据包的高速转发,利用第三层协议中的信息来加强笫二层交换功能的机制(见图1) 从硬件的实现上看,目前笫二层交换机的接口模块都是通过高速背扳/总线交换数据的。在第三层交换机中,与路由器有关的第三层路由硬件模块也插接在高速背板/总线上,这种方式使得路由模块可以与需要路由的其他模块高速地进行数据交换,从而突破了外接路由器接口速率的限制。 假设有2个使用IP协议的站点,通过第三层交换机进行通信的过程为:若发送站点1在开始发送时,已知目的站点2的IP地址,但不知遒它在局域网上发送所需要的MAC地址,则需要采用地址解析(ARP)来确定站点2的MAC地址。站点1把自己的IP地址与站点2的IP地址比较,采用其软件配置的子网掩码提取出网络地址来确定站点2是否与自己在同一子网内。若站点2与站点1在同一子网内,那么站点1广播一个ARP请求,站点2返回其MAC地址,站点1得到站点2的MAC地址后将这一地址缓存起来,并用此MAC地址封包转发数据,第二层交换模块查找MAC地址表确定将数据包发向目的端口。若2个站点不在同子网

网络扫描与网络嗅探 一实验目的 (1)理解网络嗅探和扫描器的工作机制和作用 (2)使用抓包与协议分析工具Wireshark (3)掌握利用扫描器进行主动探测,收集目标信息的方法 (4)掌握使用漏洞扫描器检测远程或本地主机安全性漏洞 二实验环境 Windows xp操作系统平台,局域网环境 网络抓包与协议分析工具Wireshark 扫描器软件:Superscan 三实验步骤 使用Wireshark 抓包并进行协议分析 (1)下载并安装软件,主界面如图 (2)单击capture,打开interface接口选项,选择本地连接,如图

(3)使用Wireshark数据报获取,抓取TCP数据包并进行分析 从抓取的数据包来看,首先关于本次分析的数据包是典型的TCP三次握手,如图所示: (4)TCP三次握手过程分析(以第一次握手为例) 主机(172.16.1.64)发送一个连接请求到(172.16.0.1),第一个TCP包的格式如图所示:

第三行是ipv4的报文,网际协议IP是工作在网络层,也就是数据链路层的上层, IPv4报文中的源地址和目的地址是ip地址,版本号TCP是6,其格式为: 第四行是TCP报文,从上面两个可以知道,这个TCP包被层层包装,经过下面一层就相应的包装一层,第三段是经过传输层的数据,TCP报文的格式为: TCP的源端口2804也就是宿主机建立连接开出来的端口,目的端口8080。Sequence number同步序号,这里是0x3a 2a b7 bb,但这里显示的是相对值0。Acknowledgment number确认序号4bytes,为0,因为还是第一个握手包。Header Length头长度28字节,滑动窗口65535大小字节,校验和,紧急指针为0。Options选项8字节

浅谈网络嗅探 邹宁 随着信息化进程的加快、宽带网的普及,计算机网络在各个领域得到了广泛的应用,网络通信安全成为电信运营商和广大用户所关心的重要问题。病毒肆虐、黑客攻击,常常会导致网络莫名其妙的变慢甚至中断。而嗅探器,既是网络维护人员分析捕获网络故障的有效工具,也成为黑客进行网络入侵的得力助手。 嗅探器,是指在运行以太网协议、TCP/IP协议、IPX协议或者其他协议的网络上,可以捕获网络信息流的工具。嗅探器分软件和硬件两种,硬件的有网络分析仪,软件的如sniffer则是著名的嗅探器程序。嗅探器所捕获到的是动态的以信息包形式(如IP数据包或者以太网包)封装的信息流。其中可能携带了重要数据或敏感信息,譬如明文密码。嗅探器可以将捕获到的数据流分类,并可以作进一步分析。 享即意味着网络中的一台机器可以嗅探到传递给本网段(冲突域)中的所有机器的报文。例如最常见的以太网就是一种共享式的网络技术,以太网卡收到报文后,通过对目的地址进行检查,来判断是否是传递给自己的,如果是则把报文传递给操作系统;否则将报文丢弃而不进行处理;网卡存在一种特殊的工作模式,在这种工作模式下,网卡不对目的地址进行判断,而直接将他收到的所有报文都传递给操作系统进行处理。这种特殊的工作模式,就称之为混杂模式。网络嗅探器通过将网卡设置为混杂模式,并利用数据链路访问技术来实现对网络的嗅探。实现了数据链路层的访问,就可以把嗅探能力扩展到任意类型的数据链路帧,而不光是IP数据报。 嗅探器用于网络维护上是个得力的工具,在日常的网络查障中也发挥着重要的作用。嗅探器能够分析网络的流量,以便找出所关心的网络中潜在的问题。例如,网络的某一段频繁掉线、网速缓慢,而我们又不知道问题出在什么地方,此时就可以用嗅探器来作出精确的问题判断。系统管理员通过嗅探器可以诊断出大量的不可见模糊问题,这些问题涉及两台乃至多台计算机之间的异常通讯有些甚至牵涉到各种的协议,借助嗅探器,系统管理

华为交换机各种配置实例[网管必学 交换机配置(一)端口限速基本配置 华为3Com 2000_EI、S2000-SI、S3000-SI、S3026E、S3526E、S3528、S3552、S3900、S3050、S5012、S5024、S5600系列: 华为交换机端口限速 2000_EI系列以上的交换机都可以限速! 限速不同的交换机限速的方式不一样! 2000_EI直接在端口视图下面输入LINE-RATE (4 )参数可选! 端口限速配置 1功能需求及组网说明 端口限速配置 『配置环境参数』 1. PC1和PC2的IP地址分别为10.10.1.1/24、10.10.1.2/24 『组网需求』 1. 在SwitchA上配置端口限速,将PC1的下载速率限制在3Mbps,同时将PC1的上传速率限制在1Mbps

2数据配置步骤 『S2000EI系列交换机端口限速配置流程』 使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。 【SwitchA相关配置】 1. 进入端口E0/1的配置视图 [SwitchA]interface Ethernet 0/1 2. 对端口E0/1的出方向报文进行流量限速,限制到3Mbps [SwitchA- Ethernet0/1]line-rate outbound 30 3. 对端口E0/1的入方向报文进行流量限速,限制到1Mbps [SwitchA- Ethernet0/1]line-rate inbound 16 【补充说明】 报文速率限制级别取值为1~127。如果速率限制级别取值在1~28范围内,则速率限制的粒度为64Kbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为N*64K;如果速率限制级别取值在29~127范围内,则速率限制的粒度为1Mbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为(N-27)*1Mbps。 此系列交换机的具体型号包括:S2008-EI、S2016-EI和S2403H-EI。

三层交换机基本配置 【实验名称】 三层交换机端口配置 【实验目的】 配置开启三层交换机的三层功能,实现路由作用。 【背景描述】 为了隔离广播域而划分了VLAN,但不同的VLAN之间需要通信,本实验将实现这一功能。即同一VLAN里的计算机能跨交换机通信,不同VLAN里的计算机系统也能互相通信。 【技术原理】 三层交换机是在二层交换的基础上实现了三层的路由功能。三层交换机基于“一次路由,多次交换”的特性,在局域网环境中转发性能远远高于路由器。而且三层交换机同时具备二层的功能,能和二层交换机进行很好的数据转发。三层交换机的以太网接口要比一般的路由器多很多,更加适合多个局域网段之间的互联。 三层交换机本身默认开启了路由功能,可利用IP Routing命令进行控制。 【实验设备】 S3350(一台),PC机(两台)。 【实验拓扑】

注意:先连线,在进行配置,注意连接线缆的接口编号。S3350为三层交换机。 【实验步骤】 步骤一 开启三层交换机的路由功能: Switch>enable //进程特权模式 Switch #configure terminal //进入全局模式 Switch (config)#hostname s3350-24 S3350-24 (config)#ip routing //开启三层交换机的路由功能 步骤二 配置三层交换机端口的路由功能: S3350-24>enable //进入特权模式 S3350-24#configure terminal //进入全局模式 S3350-241 (config)#interface fastethernet 0/2 //进入fa0/2端口 S3350-24 (config-if)#no switchport //开启端口的三层路由功能 S3350-24 (config-if)#ip address 192.168.5.254 255.255.255.0 //配置ip地址S3350-24 (config-if)#no shutdown //启用端口,使其转发数据

信息安全实验报告 学号: 学生姓名: 班级:

实验一网络扫描与监听 一、实验目的 网络扫描是对整个目标网络或单台主机进行全面、快速、准确的获取信息的必要手段。通过网络扫描发现对方,获取对方的信息是进行网络攻防的前提。该实验使学生了解网络扫描的内容,通过主机漏洞扫描发现目标主机存在的漏洞,通过端口扫描发现目标主机的开放端口和服务,通过操作系统类型扫描判断目标主机的操作系统类型。 通过该实验,了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。要求能够综合使用以上的方法来获取目标主机的信息。 而网络监听可以获知被监听用户的敏感信息。通过实验使学生了解网络监听的实现原理,掌握网络监听软件的使用方法,以及对网络中可能存在的嗅探结点进行判断的原理。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息,了解网络中是否存在嗅探结点的判断方法及其使用。 二、实验要求 基本要求了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息等。提高要求能够对网络中可能存在的嗅探结点进行判断的方法及工具使用等。 三、实验步骤 1)扫描软件X-Scan 和Nmap 以及WinPcap 驱动安装包并安装。 2)打开X-Scan,如下图所示。 3)点击“设置”->“扫描参数”,弹出扫描参数设置对话框,在“指定IP 范围”输入被扫描的IP 地址或地址范围。在“全局设置”的“扫描模块”设置对话框中选择需要检测的模块。其他可以使用默认的设置,也可以根据实际需要进行选择。最后点击“确定”回到主界面。

实验三 交换机基本配置及交换机端口配置(3学时) 一、 实验目的: 1. 熟悉并掌握交换机的命令行视图。 2. 要求熟练掌握交换机的基本配置方法,能完成日常管理网络或配置网络 中有关交换机端口的常用配置,并逐步熟悉交换机端口的基本信息。 3. 掌握用console 端口配置交换机的方法。 4. 掌握在交换机端口视图下对交换机的端口的各参数进行配置和管理。 二、 实验设备: 1. 交换机 2. 计算机、网卡 3. 网线 4. 串口线 三、 实验内容及实验步骤: (一) 交换机的初步认识 Quidway S3526 以太网交换机是华为公司推出的盒式L2/L3 层线速以太网交换产品。 图1 Quidway S3526交换机外观

图2 S3526 交换机交流机箱后面板示意图 图3 S3526 交换机直流机箱后面板示意图表1 S3526 交换机前面板指示灯 表2 配置口(Console)属性

(二) 交换机的电缆连接(通过Console 口搭建本地配置环境) 【备注】:交换机的配置环境可通过Console 口搭建本地配置环境、通过Telnet 搭建配置环境、通过Modem 拨号搭建配置环境(参见S3500操作手册1入门操作.PDF 文档说明,本实验主要通过Console 口搭建本地配置环境) 需要连接3根线:①电源线;② 网线;③配置电缆。如图连接方式: (三) 交换机的启动 ①电源线 连接到插座 连接到交换机电源插口

1.点击“开始”-“程序”-“附件”-“通讯”-“超级终端”进行交换机的连接与串口参数设置: 图5 超级终端连接说明界面 图6 超级终端连接使用串口设置

Sw-a Switch>en Switch#conf t Switch(config)#int fa0/24 Switch(config-if)#no switchport Switch(config-if)#ip address 10.1.1.2 255.255.255.0 Switch(config-if)#no shut Switch(config-if)#exit Switch(config)#hostname sw-a sw-a(config)#router sw-a(config)#router rip sw-a(config-router)#version 2 sw-a(config-router)#no auto-summary sw-a(config-router)#net 10.1.1.0 sw-a(config-router)#net 192.168.10.0 sw-a(config-router)#net 192.168.20.0 sw-a(config-router)#net 192.168.30.0 sw-a(config-router)#exi sw-a(config)#ip router sw-a(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.1 sw-a(config)#end sw-a#show ip route sw-b Switch>enable Switch#conf t Switch(config)#interface fastEthernet0/24 Switch(config-if)#no switchport Switch(config-if)#ip add 20.2.2.2 255.255.255.0 Switch(config-if)#no shut Switch(config-if)#exi Switch(config)#hostname Switch(config)#hostname sw-b sw-b(config)#route rip sw-b(config-router)#version 2 sw-b(config-router)#no auto-summary sw-b(config-router)#network 20.2.2.0 sw-b(config-router)#network 192.168.10.0 sw-b(config-router)#network 192.168.20.0 sw-b(config-router)#network 192.168.30.0 sw-b(config-router)#exi sw-b(config)#ip route 0.0.0.0 0.0.0.0 20.2.2.1

网络扫描和网络嗅探 一实验目的 (1)理解网络嗅探和扫描器的工作机制和作用 (2)使用抓包和协议分析工具Wireshark (3)掌握利用扫描器进行主动探测,收集目标信息的方法 (4)掌握使用漏洞扫描器检测远程或本地主机安全性漏洞 二实验环境 Windows xp操作系统平台,局域网环境 网络抓包和协议分析工具Wireshark 扫描器软件:Superscan 三实验步骤 使用Wireshark 抓包并进行协议分析 (1)下载并安装软件,主界面如图 (2)单击capture,打开interface接口选项,选择本地连接,如图

(3)使用Wireshark数据报获取,抓取TCP数据包并进行分析 从抓取的数据包来看,首先关于本次分析的数据包是典型的TCP三次握手,如图所示: (4)TCP三次握手过程分析(以第一次握手为例) 主机(172.16.1.64)发送一个连接请求到(172.16.0.1),第一个TCP包的格式如图所示:

第三行是ipv4的报文,网际协议IP是工作在网络层,也就是数据链路层的上层, IPv4报文中的源地址和目的地址是ip地址,版本号TCP是6,其格式为: 第四行是TCP报文,从上面两个可以知道,这个TCP包被层层包装,经过下面一层就相应的包装一层,第三段是经过传输层的数据,TCP报文的格式为:

TCP的源端口2804也就是宿主机建立连接开出来的端口,目的端口8080。Sequence number同步序号,这里是0x3a 2a b7 bb,但这里显示的是相对值0。Acknowledgment number确认序号4bytes,为0,因为还是第一个握手包。Header Length头长度28字节,滑动窗口65535大小字节,校验和,紧急指针为0。Options选项8字节 使用superscan 扫描 (1)下载并安装 (2)主界面如下所示:

实验1 交换机端口的基本配置 一、实验目的 1、练习cisco 交换机端口的基本配置 二、实验器材 实验环境:packet tracer 5.0 2、网络拓扑图如下图所示: 3、三、基本命令 以下为思科交换机基本命令详解以及图示 从用户模式进入进入特权模式 Enable 修改交换机名称 Hostname name 进入配置模式: Configure terminal(可简写为config t) 显示当前活动的交换机配置文件 Show running-config

下列命令可以用于显示接口1 的统计和状态信息Show interface f0/1

查看vlan 信息 Show vlan 其中vlan1 是默认的管理vlan,未对交换机进行配置时所有的接口默认属于vlan1 查看flash 缓存内容 Show

flash 由上图可以看到flash 缓存中只有一个文件 查看IOS 版本号以及系统硬件的配置情况、引导镜像等(注:IOS—cisco 网络设备的操作系统) 从上图可以得知,IOS 版本为12.1,交换机已经运行25 分钟,共有24 个快速以太网接口,2 个千兆以太网接口。 恢复交换机到默认设置: Erase startup-config /删除备份配置文件 Reload /重新启动交换机

配置主机名称和控制端密码:Hostname snnumis0601 Line console 0 Passwod 123456 Login Line vty 0 15 Password 123456 Login 为二层交换机设置管理vlan 与默认网关Interface vlan 1 Ip add 192.168.30.1 255.255.255.0 No shutdown Exit Ip default-gateway 192.168.30.254 Exit

组网需求: 1.SwitchA与SwitchB用trunk互连,相同VLAN的PC之间可以互访,不同VLAN的PC之间禁止互访; 2.PC1与PC2之间在不同VLAN,通过设置上层三层交换机SwitchB的VLAN 接口10的IP地址为10.1.1.254/24,VLAN接口20的IP地址为20.1.1.254/24可以实现VLAN间的互访。 组网图: 1.VLAN内互访,VLAN间禁访 2.通过三层交换机实现VLAN间互访 配置步骤: 实现VLAN内互访VLAN间禁访配置过程 SwitchA相关配置: 1.创建(进入)VLAN10,将E0/1加入到VLAN10 [SwitchA]vlan 10 [SwitchA-vlan10]port Ethernet 0/1 2.创建(进入)VLAN20,将E0/2加入到VLAN20 [SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/2 3.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1 [SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20 SwitchB相关配置: 1.创建(进入)VLAN10,将E0/10加入到VLAN10 [SwitchB]vlan 10 [SwitchB-vlan10]port Ethernet 0/10 2.创建(进入)VLAN20,将E0/20加入到VLAN20 [SwitchB]vlan 20 [SwitchB-vlan20]port Ethernet 0/20 3.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchB]interface GigabitEthernet 1/1 [SwitchB-GigabitEthernet1/1]port link-type trunk [SwitchB-GigabitEthernet1/1]port trunk permit vlan 10 20 通过三层交换机实现VLAN间互访的配置 SwitchA相关配置: 1.创建(进入)VLAN10,将E0/1加入到VLAN10 [SwitchA]vlan 10 [SwitchA-vlan10]port Ethernet 0/1 2.创建(进入)VLAN20,将E0/2加入到VLAN20 [SwitchA]vlan 20 [SwitchA-vlan20]port Ethernet 0/2 3.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1 [SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20 SwitchB相关配置: 1.创建VLAN10 [SwitchB]vlan 10 2.设置VLAN10的虚接口地址

三层交换机端口配置 实验名称:三层交换机端口配置。 实验目的:配置开启三层交换机的三层功能,实现路由作用。背景描述:公司现有1台三层交换机,要求你进行测试,该交换机的三层功能是否工作正常。 技术原理:三层交换机是在二层交换的基础上实现了三层的路由功能。三层交换机基于“一次路由,多次交 换”的特性,在局域网环境中转发性能远远高于 路由器。而且三层交换机同时具备二层的功能, 能够和二层交换机进行很好的数据转发。三层交 换机的以太接口要比一般的路由器多很多,更加 适合多个局域网段之间的互联。 三层交换机的所有端口在默认情况下都属于二 层端口,不具路由功能。不能给物理端口直接配 置IP地址。但可以开启物理端口的三层路由功 能。 实现功能:开启三层交换机物理端口的路由功能。 实验设备:S3560(1台)、PC机(1台)、直连线(1条) 实验拓扑:

实验步骤: 步骤1:开启三层交换机的路由功能。 SwitchA#configure terminal SwitchA(config)#hostname S3550 S3550(config)#ip routing 步骤2:配置三层交换机端口的路由功能。 S3550#configure terminal S3550 (config)# interface fastethernet 0/5 S3550 (config-if)#no switchport S3550 (config-if)#ip address 192.168.5.1 255.255.255.0 S3550 (config-if)#no shutdown S3550 (config-if)#end 步骤3:验证、测试配置。 S3550# show ip interface S3550# show interface f0/5 Ping 192.168.5.1 F0/5 S3550 PC1 SwitchA 192.168.5.1/24 192.168.5.2/24

网络与信息安全 课程设计 网络嗅探器的设计和实现 学院:计算机科学与技术 班级:网络工程06-1班 姓名:白俊生 学号:310609040105 指导老师:刘坤

目录 一、什么是嗅探器--------------------------------------------1 二、嗅探器的作用---------------------------------------------1 三、网络嗅探器的原理-----------------------------------------1 四、反嗅探技术----------------------------------------------7 五、网络嗅探器的设计-----------------------------------------8 六、结语---------------------------------------------------14参考书目--------------------------------------------------14

网络嗅探器的实际与实现 一、什么是嗅探器 嗅探器,可以理解为一个安装在计算机上的窃听设备它可以用来窃听计算机在网络上所产生的众多的信息。简单一点解释:一部电话的窃听装置, 可以用来窃听双方通话的内容,而计算机网络嗅探器则可以窃听计算机程序在网络上发送和接收到的数据。 可是,计算机直接所传送的数据,事实上是大量的二进制数据。因此, 一个网络窃听程序必须也使用特定的网络协议来分解嗅探到的数据,嗅探器也就必须能够识别出那个协议对应于这个数据片断,只有这样才能够进行正确的解码。 计算机的嗅探器比起电话窃听器,有他独特的优势:很多的计算机网络采用的是“共享媒体"。也就是说,你不必中断他的通讯,并且配置特别的线路,再安装嗅探器,你几乎可以在任何连接着的网络上直接窃听到你同一掩码范围内的计算机网络数据。我们称这种窃听方式为“基于混杂模式的嗅探”(promiscuous mode)。尽管如此,这种“共享” 的技术发展的很快,慢慢转向“交换” 技术,这种技术会长期内会继续使用下去,它可以实现有目的选择的收发数据。 二、嗅探器的作用 嗅探器是网络的抓包工具,可以对网络中大量数据抓取,从而方便使用者对网络中用户的一些信息进行分析,所以,通常被黑客运用于网络攻击。我们如果也能掌握网络嗅探器的原理和设计,可以将它运用与网络故障检测、网络状况的监视,还可以加强企业信息安全防护。 三、网络嗅探器原理 嗅探器是如何工作的?如何窃听网络上的信息? 网络的一个特点就是数据总是在流动中,从一处到另外一处,而互联网是由错综复杂的各种网络交汇而成的,也就是说:当你的数据从网络的一台电脑到另一台电脑的时候,通常会经过大量不同的网络设备,(我们用tracert命令就可以看到这种路径是如何进行的)。如果传输过程中,有人看到了传输中的数据,

网络扫描与嗅探实验报告 课程信息安全技术 学院信息工程学院 专业电子信息工程 班级 姓名 教师 2016 年5月26日 一.实验目的 (1)理解网络嗅探和扫描器的工作机制和作用。(2)学习抓包与协议分析工具Wire shark的使用。 (3)掌握利用扫描器进行主动探测,收集目标信息的方法。 (4)掌握使用漏洞扫描器检测远程或本地主机安全性漏洞。 二.实验器材与工具 PC机,Wire shark软件,局域网环境,superscan软件 三.实验内容 1.认真阅读和掌握与网络嗅探和网络扫描相关

的知识点。 2.上机用Wire shark和superscan软件实现实 验操作。 3.记录实验结果,并加以分析生成实验报告。四.实验步骤及结果 1.网络嗅探 使用Wireshark抓包并进行协议分析 (1)下载并安装Wire shark软件,打开界面如下图1。 图1 (2)单击“捕获”→“选项”,选择“无线网络连接”,再单击“开始”,捕获过滤器 选tcp,如图2。 图2 (3)使用Wireshark数据报获取,抓取TCP数据包并进行分析。从抓取的数据包来看,首 先关于本次分析的数据包是典型的TCP三 次握手,如下图3所示。 图3 其中,第一次握手是建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SENT 状态,等待服务器确认;SYN:同步序列编号(Synchronize Sequence Numbers)。 第二次握手是服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个

SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态。 第三次握手是客户端收到服务器的SYN+ACK 包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED (TCP连接成功)状态,完成三次握手。 完成三次握手,客户端与服务器开始传送数据。 (4)TCP三次握手过程分析(以第一次握手为例) source(192.168.1.108)发送一个连接请 求到destination(117.131.204.120), 第一个TCP包的格式如下图4所示。 图4 第三行是ipv4的报文,网际协议IP是工作在网络层,也就是数据链路层的上层, IPv4报文中的源地址和目的地址是ip地址,版本号TCP 是6,其格式为如下图5所示。 图5 第四行是TCP报文,从上面两个可以知道,这个TCP包被层层包装,经过下面一层就相应的包装一层,第三段是经过传输层的数据,TCP报文的格式为如图6所示。 图6 从上图中可以看出,TCP的源端口62783也就是宿主机建立连接开出来的端口,目的端口

实验一交换机的基本配置方法 一. 实验目的: 1. 掌握交换机常用配置方法 2. 掌握中低端交换机的基本命令行 二.实验设备 华为交换机3台,计算机3台 三. 实验内容及步骤: (一)以太网交换机基础 以太网的最初形态就是在一段同轴电缆上连接多台计算机,所有计算机都共享这段电缆。所以每当某台计算机占有电缆时,其他计算机都只能等待。这种传统的共享以太网极大的受到计算机数量的影响。为了解决上述问题,我们可以做到的是减少冲突域中的主机数量,这就是以太网交换机采用的有效措施。 以太网交换机在数据链路层进行数据转发时需要确认数据帧应该发送到哪一端口,而不是简单的向所有端口转发,这就是交换机MAC 地址表的功能。 以太网交换机包含很多重要的硬件组成部分:业务接口、主板、CPU、内存、Flash、电源系统。以太网交换机的软件主要包括引导程序和核心操作系统两部分。 (二)以太网交换机配置方式 以太网交换机的配置方式很多,如本地Console 口配置,Telnet 远程登陆配置,FTP、TFTP 配置和哑终端(TTY teletypewriter的缩写)方式配置。其中最为常用的配置方式就是Console 口配置和Telnet 远程配置。 注意:第一次进行交换机、路由器配置时必须使用Console本地配置。 1.通过Console口搭建配置环境 第一步:如图所示,建立本地配置环境,只需将微机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。 第二步:在微机上运行终端仿真程序(如Windows 3.X的Terminal或Windows 9X的超级终端等),设置终端通信参数为:波特率为9600bit/s、8位数据位、1位停止位、无校验和无流控,如图所示。 第三步:以太网交换机加电,终端上显示以太网交换机自检信息,自检结束后提示用户

网络扫描与网络嗅探一实验目的 (1)理解网络嗅探和扫描器的工作机制和作用 (2)使用抓包与协议分析工具Wireshark (3)掌握利用扫描器进行主动探测,收集目标信息的方法(4)掌握使用漏洞扫描器检测远程或本地主机安全性漏洞二实验环境 Windows xp操作系统平台,局域网环境 网络抓包与协议分析工具Wireshark 扫描器软件:Superscan 三实验步骤 使用Wireshark 抓包并进行协议分析 (1)下载并安装软件,主界面如图

(2)单击capture,打开interface接口选项,选择本地连接,如图 (3)使用Wireshark数据报获取,抓取TCP数据包并进行分析 从抓取的数据包来看,首先关于本次分析的数据包是典型的TCP三次握手,如图所示:

(4)TCP三次握手过程分析(以第一次握手为例) 主机(172.16.1.64)发送一个连接请求到(172.16.0.1),第一个TCP包的格式如图所示: 第三行是ipv4的报文,网际协议IP是工作在网络层,也就是数据链路层的上层, IPv4报文中的源地址和目的地址是ip地址,版本号TCP是6,其格式为:

第四行是TCP报文,从上面两个可以知道,这个TCP包被层层包装,经过下面一层就相应的包装一层,第三段是经过传输层的数据,TCP报文的格式为: TCP的源端口2804也就是宿主机建立连接开出来的端口,目的端口8080。Sequence number同步序号,这里是0x3a 2a b7 bb,但这里显示的是相对值0。Acknowledgment number确认序号4bytes,为0,因为还是第一个握手包。Header Length头长度28字节,滑动窗口65535大小字节,校验和,紧急指针为0。Options选项8字节

交换机端口配置 交换机端口链路类型介绍 交换机以太网端口共有三种链路类型:Access、Trunk和Hybrid。 1.Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;2.Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口; 3.Hybrid类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。 其中,Hybrid端口和Trunk端口的相同之处在于两种链路类型的端口都可以允许多个VLAN的报文发送时打标签;不同之处在于Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。 三种类型的端口可以共存在一台以太网交换机上,但Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再设置为其他类型端口。例如:Trunk端口不能直接被设置为Hybrid端口,只能先设为Access端口,再设置为Hybrid端口。 各类型端口使用注意事项 配置Trunk端口或Hybrid端口,并利用Trunk端口或Hybrid端口发送多个VLAN 报文时一定要注意:本端端口和对端端口的缺省VLAN ID(端口的PVID)要保持一致。 当在交换机上使用isolate-user-vlan来进行二层端口隔离时,参与此配置的端口的链路类型会自动变成Hybrid类型。 Hybrid端口的应用比较灵活,主要为满足一些特殊应用需求。此类需求多为在无法下发访问控制规则的交换机上,利用Hybrid端口收发报文时的处理机制,来完成对同一网段的PC机之间的二层访问控制。