理解域信任关系

在同一个域内,成员服务器根据Active Directory中的用户账号,可以很容易地把资源分配给域内的用户。但一个域的作用范围毕竟有限,有些企业会用到多个域,那么在多域环境下,我们该如何进行资源的跨域分配呢?也就是说,我们该如何把A域的资源分配给B域的用户呢?一般来说,我们有两种选择,一种是使用镜像账户。也就是说,我们可以在A 域和B域内各自创建一个用户名和口令都完全相同的用户账户,然后在B域把资源分配给这个账户后,A域内的镜像账户就可以访问B域内的资源了。

镜像账户的方法显然不是一个好的选择,至少账户的重复建设就很让管理员头疼。资源跨域分配的主流方法还是创建域信任关系,在两个域之间创建了信任关系后,资源的跨域分配就非常容易了。域信任关系是有方向性的,如果A域信任B域,那么A域的资源可以分配给B域的用户;但B域的资源并不能分配给A域的用户,如果想达到这个目的,需要让B域信任A域才可以。

如果A域信任了B域,那么A域的域控制器将把B域的用户账号复制到自己的Active Directory中,这样A域内的资源就可以分配给B域的用户了。从这个过程来看,A域信任B 域首先需要征得B域的同意,因为A域信任B域需要先从B域索取资源。这点和我们习惯性的理解不同,信任关系的主动权掌握在被信任域手中而不是信任域。

A域信任B域,意味着A域的资源有分配给B域用户的可能性,但并非必然性!如果不进行资源分配,B域的用户无法获得任何资源!有些朋友误以为只要两个域之间存在信任关系,被信任域的用户就一定可以无条件地获得信任域内的所有资源,这个理解是错误的。我刚工作时在一家港资企业担任网络管理工作,企业的香港公司是一个域,深圳公司也是一个域。有一次我们需要把两家公司的Exchange服务器进行站点连接,这个操作需要两个域建立信任关系,但当时一位老工程师坚决不同意建立信任关系。他的理由是只要建立信任关系,香港公司的资料就全被深圳公司的员工看到了。这个理由很山寨,很明显对域信任关系的理解有些是是而非。我通过一个实验纠正了他的错误概念,事实证明,深圳公司和香港公司建立了域信任关系后,安全性并没有因此降低。

在NT4的域时代,信任关系是不具有传递性的。也就是说如果A域信任B域,B域信任C域,那么A域和C域没有任何关系。如果信任关系有传递性,那么我们就可以推导出A 域是信任C域的。信任关系没有传递性极大地降低了灵活性,你可以想象一下如果70个域都要建立完全信任关系,那么需要多么大的工作量。而且这种牺牲灵活性的做法也没有获得安全上的补偿,因此微软在Win2000发布时,允许在域树和域林内进行信任关系的传递,在Win2003中更是允许在域林之间进行信任关系的传递。

下篇博文中我们将通过一个实例为大家介绍如何进行信任关系的创建,敬请期待。

实战详解域信任关系

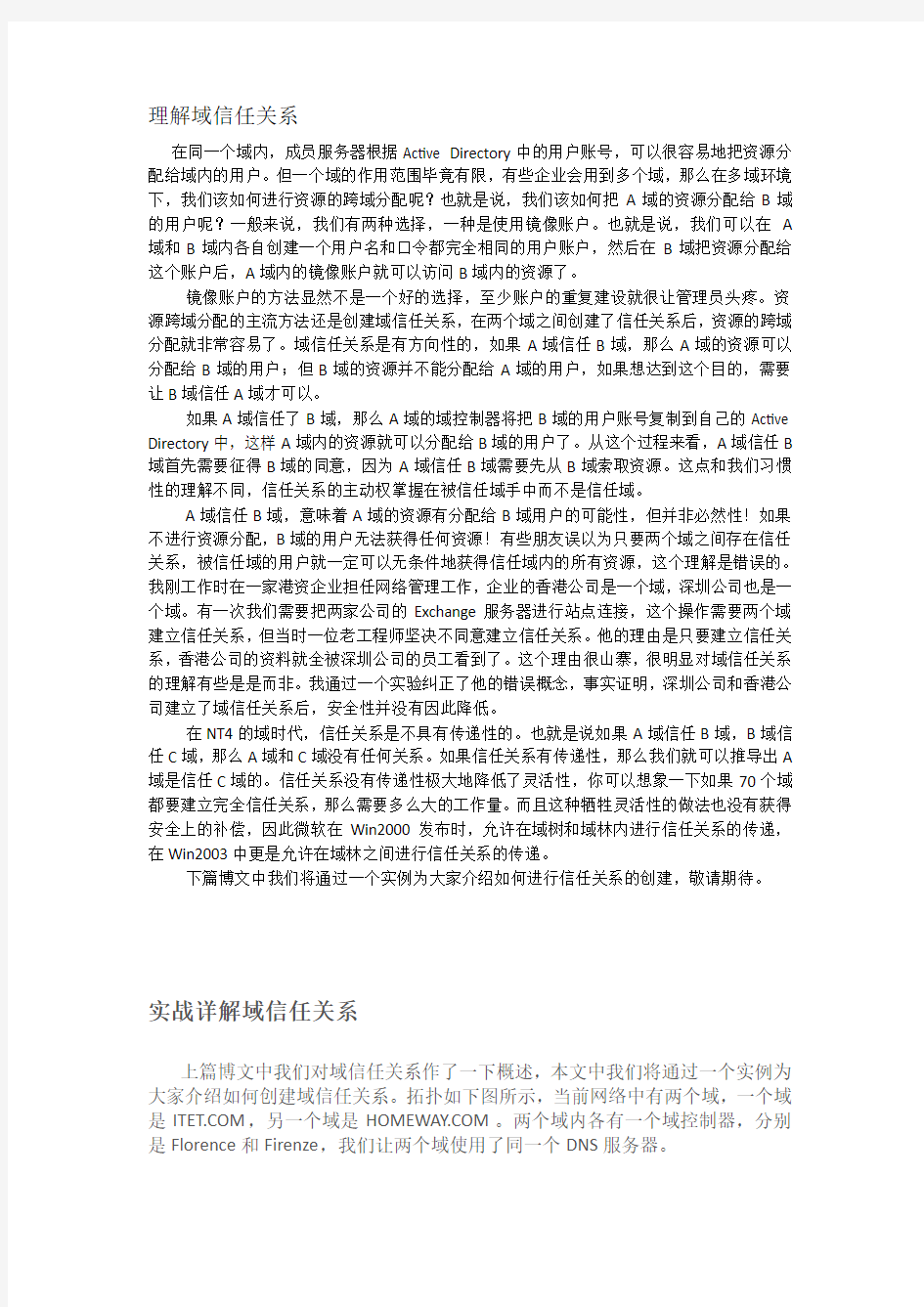

上篇博文中我们对域信任关系作了一下概述,本文中我们将通过一个实例为大家介绍如何创建域信任关系。拓扑如下图所示,当前网络中有两个域,一个域是https://www.doczj.com/doc/1814460131.html,,另一个域是https://www.doczj.com/doc/1814460131.html,。两个域内各有一个域控制器,分别是Florence和Firenze,我们让两个域使用了同一个DNS服务器。

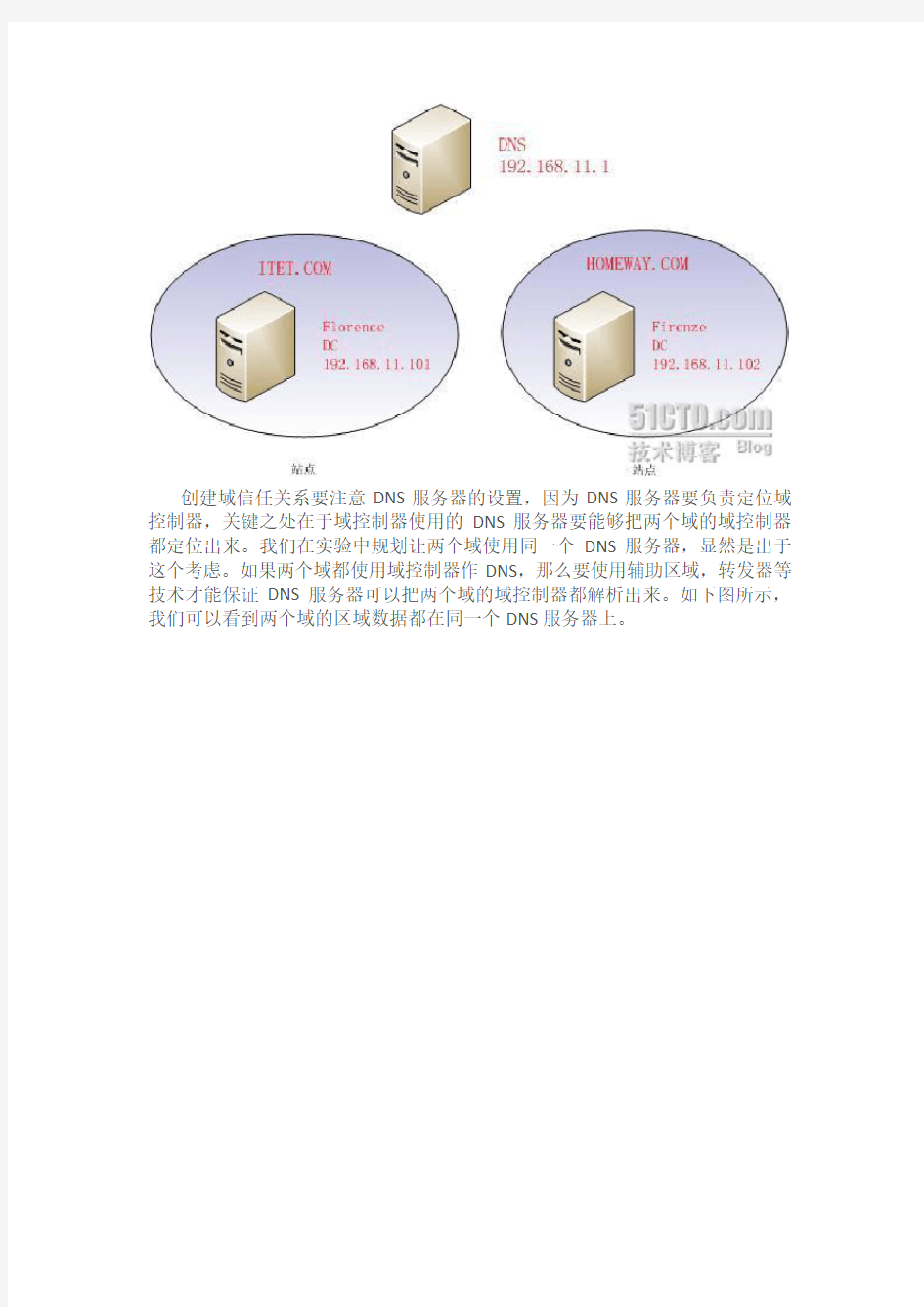

创建域信任关系要注意DNS服务器的设置,因为DNS服务器要负责定位域控制器,关键之处在于域控制器使用的DNS服务器要能够把两个域的域控制器都定位出来。我们在实验中规划让两个域使用同一个DNS服务器,显然是出于这个考虑。如果两个域都使用域控制器作DNS,那么要使用辅助区域,转发器等技术才能保证DNS服务器可以把两个域的域控制器都解析出来。如下图所示,我们可以看到两个域的区域数据都在同一个DNS服务器上。

我们准备构建一个单向信任关系,让https://www.doczj.com/doc/1814460131.html,域信任https://www.doczj.com/doc/1814460131.html,域,根据之前的分析,ITET想信任HOMEWAY,必须征得被信任域的同意,因此我们先在https://www.doczj.com/doc/1814460131.html,域上进行操作。在https://www.doczj.com/doc/1814460131.html,的域控制器Firenze上打开管理工作中的域和信任关系,如下图所示,右键点击https://www.doczj.com/doc/1814460131.html,域,选择“属性”。

在域的属性中切换到信任标签,如下图所示,点击“新建信任”。

如下图所示,出现信任信任向导,点击“下一步”继续。

输入有信任关系域的名称,如下图所示,我们输入域名为https://www.doczj.com/doc/1814460131.html,。

选择信任方向,内传指的是被其他域信任,外传则是信任其他域。由于https://www.doczj.com/doc/1814460131.html, 信任https://www.doczj.com/doc/1814460131.html,,因此Firenze的信任方向应该选择单向内传。

接下来我们要选择是在两个域控制器上分别设置信任关系还是同时设置信任关系,为了更清晰地展示这个过程,我们选择在两个域控制器上分别进行信任关系

的设置。如果对域信任关系已经熟练掌握,完全可以选择在两个域控制器上同时进行操作。

如下图所示,为了保证不被其他域恶意信任,https://www.doczj.com/doc/1814460131.html,设置了一个信任口令,只有信任域能回答出这个口令,信任关系才可以建立。

如下图所示,信任向导已经做好准备,点击下一步继续。

信任关系已经创建成功,https://www.doczj.com/doc/1814460131.html,已经允许https://www.doczj.com/doc/1814460131.html,信任自己了。

接下来要选择是否确认传入信任关系,由于我们还没有在https://www.doczj.com/doc/1814460131.html,域中进行设置,因此我们先选择“否,不确认传入信任”。

如下图所示,信任关系创建成功,点击完成结束https://www.doczj.com/doc/1814460131.html,域的设置工作。

https://www.doczj.com/doc/1814460131.html,允许被https://www.doczj.com/doc/1814460131.html,信任后,我们接下来就可以在https://www.doczj.com/doc/1814460131.html,的域控制器Florence上设置信任关系,让https://www.doczj.com/doc/1814460131.html,主动信任https://www.doczj.com/doc/1814460131.html,。我们在Florence的管理工具中打开域和信任关系,在域的属性中切换到信任标签,如

下图所示,点击“新建信任”。

出现新建信任向导,点击“下一步”继续。

信任域的名称为https://www.doczj.com/doc/1814460131.html,。

对https://www.doczj.com/doc/1814460131.html,来说,信任方向应该是单向外传。

我们选择只是在https://www.doczj.com/doc/1814460131.html,域进行信任关系的设置,并不涉及https://www.doczj.com/doc/1814460131.html,域。

接下来我们要选择用户身份验证的范围,我们选择全域性身份验证,这样分配资源时会更加灵活。

接下来要输入域信任口令,我们输入https://www.doczj.com/doc/1814460131.html,设置的信任口令。

如下图所示,域信任向导已经做好了准备,点击下一步继续。

如下图所示,域信任关系设置成功!

由于https://www.doczj.com/doc/1814460131.html,已经允许被https://www.doczj.com/doc/1814460131.html,信任,因此我们现在可以在https://www.doczj.com/doc/1814460131.html,上确认传出信任了。

如下图所示,信任关系创建完成。

我们来看看设置信任后的效果,我们在https://www.doczj.com/doc/1814460131.html,的域控制器Flroence上找到一个文件夹,看看能否把文件夹的访问权限分配给https://www.doczj.com/doc/1814460131.html,的用户。我们在文件夹属性中找到安全标签,点击添加按钮,如下图所示,点击“位置”。

如下图所示,我们发现位置列表中已经有https://www.doczj.com/doc/1814460131.html,域了,我们现在已经可以把资源分配给https://www.doczj.com/doc/1814460131.html,域的用户了,单向域信任关系创建成功了。

Windows域信任关系建立全攻略 操作环境:windows 2000的两个独立域https://www.doczj.com/doc/1814460131.html, 与https://www.doczj.com/doc/1814460131.html,。https://www.doczj.com/doc/1814460131.html,的网段为192.168.0.x,https://www.doczj.com/doc/1814460131.html, 域管理所在的IP为192.168.0.1,机器名为aa。 https://www.doczj.com/doc/1814460131.html,的网段为192.168.3.x,https://www.doczj.com/doc/1814460131.html,域管理所在的IP为192.168.3.1,机器名为bb。 两个域用VPN建立好连接,可互相ping通。

操作目的:建立互相信任的关系。 操作过程: 1、建立DNS。DNS必须使用的,而不能使用公网的,因为要对域进行解析。由于在https://www.doczj.com/doc/1814460131.html,和https://www.doczj.com/doc/1814460131.html, 上的步骤相同,故只以https://www.doczj.com/doc/1814460131.html,为例。 在192.168.0.1上打开管理工具- DNS- 连接到计算机- 这台计算机。在其正向搜索区域里新建区域- Active Directory集成的区域,输入https://www.doczj.com/doc/1814460131.html,,区域

文件就叫https://www.doczj.com/doc/1814460131.html,.dns好了,然后完成。 右击新建的https://www.doczj.com/doc/1814460131.html,,选择属性- 常规,把允许动态更新改变为是。 然后在正向搜索区域里新建区域- 标准辅助区域,输入https://www.doczj.com/doc/1814460131.html,,IP地址输入192.168.3.1,然后完成。 右击新建的https://www.doczj.com/doc/1814460131.html,,选择从主传输。 在反向搜索区域里新建区域- Directory集成的区

域,输入网络ID192.168.0,然后完成。 右击新建的192.168.0.x Subnet,选择属性- 常规,把允许动态更新改变为是。 现在https://www.doczj.com/doc/1814460131.html,的DNS已经建立好了,https://www.doczj.com/doc/1814460131.html,的也按此建立。 在192.168.0.1上进行测试,注意:DNS的传输可能需要一定的时间,最好在半个小时到一个小时后进行测试。

信任关系 不同域之间要能互访,需要域之间存在信任关系。信任关系分为可传递信任和非可传递信任。 可传递信任:任何一个域被加入到域目录树后,这个域都会自动信任父域,同时父域也会自动信任这个新域,而且这些信任关系具备双向传递性。 为了解决用户跨域访问资源的问题,可以在域之间引入信任,有了信任关系,域A的用户想要访问B域中的资源,让域B信任域A就行了。信任关系分为单向和双向,如图所示。图中①是单向的信任关系,箭头指向被信任的域,即域A信任域B,域A称为信任域,域B被称为被信任域,因此域B的用户可以访问域A中的资源。图中②是双向的信任关系,域A信任域B的同时域B也信任域A,因此域A的用户可以访问域B的资源,反之亦然。 在域树中,父域和子域的信任关系是双向可传递的,因此域树中的一个域隐含地信任域树中所有的域。 另一种可传递信任不是默认的,可以通过在不同林根域之间建立信任关系来实现,如P53图2-71。 在域之间建立信任关系时,注意信任传递带来的隐含信任,如图2-72。 非可传递信任: 非可传递信任的域之间必须通过手动创建信任,才能实现域间资源访问。可以创建的有: ●Server 2003/2008域与NT域 ●Server 2003/2008域与另一个林中的Server 2003/2008域(当两个林之间没有林信 任关系时) ●Server 2003/2008域与2000域 ●Active Directory域与Kerberos V5域

操作:为两个域创建信任关系(TrustRelationship.exe)。 在两域间创建信任关系,需要满足能对两域进行解析。所以首先在DNS服务器上进行区域的创建,并允许区域传送。参考P55设置信任关系。通过对域间资源访问进行验证。

维护活动目录 维护活动目录 议程: 维护活动目录介绍 备份活动目录数据库 恢复活动目录数据库 一、维护活动目录介绍 二、备份活动目录数据库 1、活动目录数据库备份操作 为了避免活动目录数据库失效而引起的错误,因此当活动目录正常工作时,需要对活动目录进行备份。 不能对活动目录单独备份,只能通过备份系统状态对活动目录进行备份。 系统状态组件组件描述 活动目录活动目录信息,只存在于DC的系统状态数据中 系统启动文件Windows server 2003操作系统启动时使用 com+类注册数据库类注册数据库是关于组件服务应用程序的数据库 注册表存储了该计算机的配置信息 SYSVOL有关组策略模板和日志命令的共享文件夹信息 认证服务数据库当Windows server 2003计算机是认证服务器时用来验证用户身份的信息 2、备份活动目录数据库时的注意事项 注意事项如下: # 须具有备份权限。默认情况下,管理员组、备份操作员组和服务器操作员组具有备份的权限。 # 活动目录不能单独备份,只能作为系统状态的一部分进行备份,而且只有DC上的系统状态才包括活动目录数据。 # 在DC联机时执行活动目录备份。 3、恢复ad数据库 # 修改目录服务还原模式的administrator密码 # 执行常规恢复 # 执行授权恢复 (1)要想恢复活动目录必须重新启动DC,在启动过程中按F8键进入高级选项菜单,然后选择“目录服务还原模式”。 在目录服务还原模式下活动目录是不能被使用的,因此可以对其进行恢复。 (2)修改目录服务还原模式的administrator密码 进入目录服务还原模式后,只有administrator帐号才可以登录。此时需要提供在安装活动目录过程中指定的目录服务还原模式的administrator的密码。而不是正常登录时的密码。 这个密码如果忘记怎么办? 2003平台支持对该密码的修改,在2000中就回天无力了 DEMO1:如何修改目录服务还原模式下的密码: 三、恢复活动目录的方法 1、常规恢复 利用常规恢复方式可以把活动目录恢复到备份之前的状态,恢复完成后再与网络中现有的DC执行活动

AD活动目录域信任关系图解 有时候要给学员们讲解AD活动目录域信任关系,所以特地写了这篇文章来说明信任是在域之间建立的关系。AD活动目录域信任关系就是可以使一个域中的用户由其他域中域控制器进行身份验证。 一个林中的域之间的所有 Active Directory 信任都是双向的、可传递的信任。如下图所示:域 A 信任域 B,且域 B 信任域 C,则域 C 中的用户可以访问域 A 中的资源(如果这些用户被分配了适当的权限). 只有 Domain Admins 组中的成员才能管理信任关系. 信任协议 域控制器使用两种协议之一对用户和应用程序进行身份验证:Kerberos version 5 (V5) 协议或 NTLM。Kerberos V5 协议 是 Active Directory 域中的计算机的默认协议。如果事务中的任何计算机都不支持 Kerberos V5 协议,则使用 NTLM 协议.

信任方向 单向信任: 单向信任是在两个域之间创建的单向身份验证路径。这表示在域 A 和域 B 之间的单向信任中,域 A 中的用户可以访问域 B 中的资源。但是域 B 中的用户无法访问域 A 中的资源。单向信任可以是不可传递信任,也可以是可传递信任,这取决于创建的信任类型。 双向信任: Active Directory 林中的所有域信任都是双向的、可传递的信任。创建新的子域时,系统将在新的子域和父域之间自动创建双向可传递信任。在双向信任中,域 A 信任域 B,并且域 B 信任域 A。这表示可以在两个域之间双向传递身份验证请求。双向关系可以是不可传递的,也可以是可传递的,这取决于所创建的信任类型。 信任类型 包括外部信任(不可传递)、快捷方式信任(可传递)、领域信任(可传递或不可传递)、林信任(可传递)。 下面以实例讲解配置两个域之间的信任关系。 域A: 域B 要求域A <—> 域B 两个域相互信任,部分用户资源互访。 配置双向信任关系:

域的定义 域英文叫DOMAIN 域(Domain)是Windows网络中独立运行的单位,域之间相互访问则需要建立信任关系(即Trust Relation)。信任关系是连接在域与域之间的桥梁。当一个域与其他域建立了信任关系后,2个域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理。 域既是Windows 网络操作系统的逻辑组织单元,也是Internet的逻辑组织单元,在Windows 网络操作系统中,域是安全边界。域管理员只能管理域的内部,除非其他的域显式地赋予他管理权限,他才能够访问或者管理其他的域;每个域都有自己的安全策略,以及它与其他域的安全信任关系。 域:域是一种管理边界,用于一组计算机共享共用的安全数据库,域实际上就是一组服务器和工作站的集合。 域在文件系统中,有时也称做“字段”,是指数据中不可再分的基本单元。一个域包含一个值。如学生的名字等。可以通过数据类型(如二进制、字符、字符串等)和长度(占用的字节数)两个属性对其进行描述。 域与工作组的关系 其实上我们可以把域和工作组联系起来理解,在工作组上你一切的设置在本机上进行包括各种策略,用户登录也是登录在本机的,密码是放在本机的数据库来验证的。而如果你的计算机加入域的话,各种策略是域控制器统一设定,用户名和密码也是放到域控制器去验证,也就是说你的账号密码可以在同一域的任何一台计算机登录。 如果说工作组是“免费的旅店”那么域(Domain)就是“星级的宾馆”;工作组可以随便出出进进,而域则需要严格控制。“域”的真正含义指的是服务器控制网络上的计算机能否加入的计算机组合。一提到组合,势必需要严格的控制。所以实行严格的管理对网络安全是非常必要的。在对等网模式下,任何一台电脑只要接入网络,其他机器就都可以访问共享资源,如共享上网等。尽管对等网络上的共享文件可以加访问密码,但是非常容易被破解。在由Windows 9x构成的对等网中,数据的传输是非常不安全的。 工作组是一群计算机的集合,它仅仅是一个逻辑的集合,各自计算机还是各自管理的,你要访问其中的计算机,还是要到被访问计算机上来实现用户验证的。而域不同,域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可了。为什么是这样的呢?因为在加入域的时候,管理员为每个计算机在域中(可和用户不在同一域中)建立了一个计算机帐户,这个帐户和用户帐户一样,也有密码保护的。可是大家要问了,我没有输入过什么密码啊,是的,你确实没有输入,计算机帐户的密码不叫密码,在域中称为登录票据,它是由2000的DC(域控制器)上的KDC服务来颁发和维护的。为了保证系统的安全,KDC服务每30天会自动更新一次所有的票据,并把上次使用的票据记录下来。周而复始。也就是说服务器始终保存着2个票据,其有效时间是60天,60天后,上次使用的票据就会被系统丢弃。如果你的GHOST 备份里带有的票据是60天的,那么该计算机将不能被KDC服务验证,从而系统将禁止在

建立林信任关系之前,要注意的事项 1 建立信任就是在建立两个不同域之间的通信桥梁,从域管理的角度来看,两个域需要各有一个拥有适当权限的用户,在各自域中分别做一些设置,以完成双方域之间信任关系的建立工作。其中信任域一方的管理员,需要为此信任关系建立一个传出信任 A信任B之间的单向信任来说,我们必须在A域建立一个传出信任,相对的也必须在B域中建立一个传入信任。 实验 建立林信任关系需要2个林 即DC1 域控制器-建立的是域 1 https://www.doczj.com/doc/1814460131.html, IP 192.168.240.1, DNS 192.168.240.1 (例,请不要使用相同的) Dc2 域控制器建立的是域 2 https://www.doczj.com/doc/1814460131.html, ,IP 192.168.240.3, DNS 192.168.240.3(例,请不要使用相同的) 这样就构建了2个林,并且使用2个不同的DNS 服务器 林信任关系 1 两个林之间需要通过DNS服务器来找到对方林根域的域控制器。 如https://www.doczj.com/doc/1814460131.html, 与https://www.doczj.com/doc/1814460131.html, 要建立林信任关系 必须确定在域https://www.doczj.com/doc/1814460131.html,中可以通过DNS服务器找到域dc2.Com的域控制器 必须确定在域dc2.com中可以通过DNS服务器找到域dc.Com的域控制器 如果两个林根域使用同一台DNS服务器,也就是双方都有对方的区域,则双方可以通过DNS服务器找到对方的域控制器。 如果两个林根域使用不同的DNS服务器,则需要通过转发器来达到目的,或者新建一个辅助区域来实现目的。(本例使用不同的DNS 服务器) 2林信任关系必须确定两个林的林功能级别已经提升为Windowsserver2003 操作---打开Active Directory 域和信任关系 右击域选择属性

外部信任关系 实验中域控的操作系统均为windows server 2008 R2 Enterprise。域和林的级别均为windows 2003,或者以上。 两个林,一个林根域为https://www.doczj.com/doc/1814460131.html,,一个林根域为int.internal。https://www.doczj.com/doc/1814460131.html, 域的DNS服务器FQDN为:https://www.doczj.com/doc/1814460131.html,,IP为:192.168.1.10,DNS指向自己127.0.0.1。int.internal域的DNS服务器FQDN为:WINDC.int.internal。IP 为:192.168.1.100,DNS指向自己127.0.0.1或者192.168.1.100 建立https://www.doczj.com/doc/1814460131.html,域信任int.internal域,即https://www.doczj.com/doc/1814460131.html,中的资源可以共享给int.interanl域成员查看,即在https://www.doczj.com/doc/1814460131.html,域的文件夹属性——安全选项中可以添加int.intnal域的成员,而Int.internal域文件夹属性——安全选项中不可以添加https://www.doczj.com/doc/1814460131.html,域成员 在这里https://www.doczj.com/doc/1814460131.html,是信任域 Int.internal是被信任域 建立域的信任关系,首先要使对方的DNS能解析本地的DNS,方法有很多,如在对方的DNS上建立本地域的辅助DNS,也可以使用条件转发器。在这里我们使用条件转发器。 在真实生产环境中两个林或域之间不能通信,分属不同的公司,对于两个林或域之间的通信,可请网络管理员设置路由信息。 一、建立DNS条件转发器 在这里DNS区域和AD目录集成在一起。 打开https://www.doczj.com/doc/1814460131.html,域的一台域控,在管理工具中打开DNS管理器,在左侧找到“条件转发器”,右击新建条件转发器,在弹出的对话框中输入要转发解析的对方DNS域名,这里输入被信任域“int.internal”和对方的DNS服务器的IP:192.168.1.100,点击确定,条件转发器建立成功。真实环境中解析对方时间要长一些。如下图:

域的信任关系 什么是信任关系 信任关系是用于确保一个域的用户可以访问和使用另一个域中的资源的安全机制。 根据传递性分,信任关系可分为可传递信任关系和不可传递信任关系。 根据域之间关系分, WINDOWS信任关系可分为四种。 1.双向可传递父子信任关系 2.树与树之间的双向可传递信任关系 3.同一个森林两个域之间的快捷方式信任关系 4.外部信任关系,建立不同的域或者不同的森林。WINDOWS域和非WINDOWS域,NT域2000域。一般都是不可传递的单向信任关系。 5.森林信任,2000的森林信任关系是不可传递的。信任仅仅存在与森林根域之间。 2003的信任是双向可传递的信任关系。只要在根域创建了森林信任。域里面的所有用户都建立了信任关系。 创建信任关系的考虑, 1.域中有一定量用户要求长期访问某个域中的资源。 2.由于安全理由,区分了资源域和账号域 3.部分信任关系默认存在。 4.处于减少上层域DC/GC压力,可创建快捷方式信任关系 站点简介 ◆站点是一个物理概念 ◆定义处于同一个物理区域的一个或多个子网中的用户对象。 ◆优化用户登陆,访问 ◆优化AD复制 站点连接 站点内用更新宣告的方式来获取更新,传输是非压缩的传输,占用的带宽和数据量比较大。站点之间使用站点连接器进行复制,可以设置复制时间和复制间隔,占用多少带宽和采用什么样的协议等。可以设置开销和复制时间,值越小,优先级别越高。 部署站点的最佳实践。 根据复制需求来定制站点间的复制间隔和复制时间。 对于大环境,建议关闭ITSG,手动配制复制链接 AD排错 工具 Enable NDSI diagnostics log 获取详细的底层信息 修改注册表 MACHINE\system\current conti \services\ntds\diagnostcs

域控制器相关概念 在活动目录安装之后,主要有三个活动目录的微软管理界面(MMC),一个是活动目录用户和计算机管理,主要用于实施对域的管理;一个是活动目录的域和域信任关系的管理,主要用于管理多域的关系;还有一个是活动目录的站点管理,可以把域控制器置于不同的站点。一般局域网的范围内,为一个站点,站点内的域控制器之间的复制是自动进行的;站点间的域控制器之间的复制,需要管理员设定,以优化复制流量,提高可伸缩性。 域控制器:是使用Active Directory 安装向导配置的运行Windows 2000 Server 的计算机。域控制器存储着目录数据并管理用户域的交互,其中包括用户登录过程、身份验证和目录搜索。WIN2K服务器安装成活动目录后,早期版本的SAM数据库里的信息会被转移到这些窗口里,然后,就是开始在AD数据库里建立对像的时候了。 在活动目录用户和计算机管理里,有四个缺省的容器对像: 内置容器:这个容器里放着代表你的域里本地安全组的对象,在四个缺省容器里,这是唯一一个不能把缺省容器对象移出去的容器。 计算机容器:里面存放着域里所有的计算机成员的计算机帐号。 域控制器容器:里面存放着域里域控制器的计算机帐号。 用户容器:存放着所有的用户帐号和域里全部安全组。 组织单元(OU):是一个容器对象,可将用户,组,计算机和其它单位放入其中,组织单元不可以包括来自其它域的对象。像NT时的工作组。 域:WIN2K网络系统的安全性边界,一个计算机网最基本的单元就是‘域’,这不是WIN2K 所独有的,在AD里可以贯穿一个或多个域。一个域可以分存在多个物理位置上,每个域都有自己的安全策略及与其它域的信任关系,多个域通过信任关系联接起来后,可以其享活动目录。 域树:域树由多个域组成,这些域共享同一表结构和配置,形成一个连续的名字空间,树的的域通过信任关系连接在一起,域树中的域层次越深,级别越低,一个“.”代表一个层次,如https://www.doczj.com/doc/1814460131.html,比https://www.doczj.com/doc/1814460131.html,这个域级别低,因为它有两个层次关系。 域林:域林是由一个或多个没有形成连续的名字空间的域树组成,域林中的所有域树共享同一表结构,配置和全局目录,域林中的根域是域林中创建的第一个域,域林中的所有域树的根域与域林的根建立起可传递的信任关系。 域间的信任关系:对于WIN2K计算机,通过基于KERBEROS安全协议的双向,可传递信任关系启用域之间的帐户验证。 所有域信任关系都只能有两个域,信任域和受信任域。域间的信任关系有: 单向:单向信任关系是域A信任域B的单一信任关系。所有的单向信任关系都是不可传递的。身份验证请求只能从信任域传到受信任域。 双向可传递:WIN2K域中所有的树林的域之间的信任都是双向可传递的。此信任关系中的两个域相互信任,且信任关系不受信任关系中两个域的约束。每次当建立新的子域时,在父域和新子域之间自动建立双向可传递信任关系。这样可传递信任关系在域树中按其方向向上

单向外部域信任关系的创建与验证示例 本节介绍的是不同林中两个Windows Server 2003域之间的单向外部信任关系的创建,因为在同一林中的Windows Server 2003各域之间是默认建立起了双向可传递信任了的,所以无需另外创建,但可以删除它们之间的默认信任关系。 下面以创建一个https://www.doczj.com/doc/1814460131.html,林中的https://www.doczj.com/doc/1814460131.html,根域单向信任位于lycb.local林下的BeiJing.lycb.local子域的单向信任创建为例进行介绍。前面介绍到,信任关系的创建可以在信任域与被信任域双方各运行一次信任创建向导,各自创建自己一方的信任(在各域管理员只拥有自己域适当管理凭据时),也可以只在任意一方运行向导一次,同时创建双方的信任(在你同时拥有双方域适当管理凭据时)。本节先以在信任域与被信任域双方各运行一次信任创建向导为例进行介绍。具体创建步骤如下: 【经验之谈】要创建两个域间的信任,必须在一个DNS服务器上为两个域创建不同区域,或者在两个域的不同DNS服务器属性对话框中配置指向对方的转发器,如图2-23和图2-24所示;如果两个域中的DNS区域分属于不同DNS服务器时,则还可以在各自的DNS服务器上为对方域创建辅助DNS区域,以便能相互解析(注意,创建辅助DNS区域与配置转发器,只能选择一种)。有关辅助DNS区域的创建方法参见本系列中级认证教材——《金牌网管师——中小型企业网络组建、配置与管理》一书。

图2-23 BeiJing.lycb.local域DNS服务器配置的转发器图2-24 https://www.doczj.com/doc/1814460131.html,域DNS服务器配置的转发器 1. 在BeiJing.lycb.local子域(被信任方)上创建单向信任关系 在本示例中,信任域是https://www.doczj.com/doc/1814460131.html,,被信任域是BeiJing.lycb.local。因为本节假设要在介绍在双方各运行一次信任创建向导的信任创建方式,可以在信任的任意一方先进行信任关系创建,只是要注意不同方的信任方向选择不同。在此以先在被信任域的DC创建上信任关系为例进行介绍。 (1)在BeiJing.lycb.local子域的一个DC上(本示例为 BeiJinglycb-dc.BeiJing.lycb.local)执行【开始】→【管理工具】→【Active Directory 域和信任关系】菜单操作,打开如图2-25所示“Active Directory域和信任关系”

如何查找FSMO 角色担任者(服务器)2007-04-10 18:32:53 分类:WINDOWS 查找:可以直接用以下命令(确定登录的用户是enterprise admin级别): 可以运行cmd,然后再console窗口输入“netdom query fsmo”来查询fsmo服务器. 本文介绍如何在目录林中查找担任 Flexible Single Master Operation (FSMO) 角色的服务器。 Active Directory 定义了 5 种 FSMO 角色: 概要 本文介绍如何在目录林中查找担 任 Flexible Single Master Operation (FSMO) 角色的服务 器。 Active Directory 定义了 5 种 FSMO 角色: 架构主机 域命名主机 RID 主机 PDC 主机 结构主机 架构主机和域命名主机是目录林级的角色。因此,每个目录林都只有一个架构主机和一个域命名主机。 RID 主机、PDC 主机和结构主机是域级角色。每个域都有其各自的 RID 主机、PDC 主机和结构主机。因此,如果目录林中有三个域,则存在三个 RID 主机、三个 PDC 主机和三个结构主机。 返回页首 如何确定选定域的 RID、PDC 和结构 FSMO 担任者 单击开始,单击运行,键入 dsa.msc, 然后单击确定。 在左窗格的顶部右键单击选定的域对象,然后单击操作主机。 单击 PDC 选项卡以查看担任 PDC 主机角色的服务器。 单击结构选项卡以查看担任结构主机角色的服务器。 单击 RID 池选项卡以查看担任 RID 主机角色的服务器。 返回页首

域控、域树和域森林和实施 1、基本概念 域:域是一种管理单元,也是一个管理边界,在同一个域内共享某些功能和参数;一个域可以有多台域控制器,domain;就我公司而言,江苏春宇https://www.doczj.com/doc/1814460131.html,,上海总部https://www.doczj.com/doc/1814460131.html,就分别代表两个独立的域。 域树:域树是指基于在DNS命名空间,如果一个域是另一个域的子域,那么这两个域可以组成一个域树,就我公司而言,如果陆家嘴成立新的办公室,设置域控管理,在张江和陆家嘴办公室VPN联通后,创建一个新的域,我们定义为https://www.doczj.com/doc/1814460131.html,,那么这个域就和张江办公室的https://www.doczj.com/doc/1814460131.html,这个域组成一个域树。 域森林:域林是指一个后多个不连续DNS名的域(树)的集合;如上海总部https://www.doczj.com/doc/1814460131.html,和江苏春宇https://www.doczj.com/doc/1814460131.html,这2个域设置相互信任关系后,就可以组成域森林。 2、集团部署说明 方案一:域树、域林+单域组合 整体域森林的架构如下图所示:

说明如下: 1、上海总部域为https://www.doczj.com/doc/1814460131.html,,为域林根,其中陆家嘴办公室为https://www.doczj.com/doc/1814460131.html,的子域, https://www.doczj.com/doc/1814460131.html,,天津办公室也同样部署为子域,https://www.doczj.com/doc/1814460131.html,,与上海总部构成https://www.doczj.com/doc/1814460131.html,域树 2、美国办公室部署https://www.doczj.com/doc/1814460131.html,域,部署方式为域森林中其他域 3、南京办公室部署https://www.doczj.com/doc/1814460131.html,域,部署方式为独立域(原来VPN未建立,所以部署为 独立域),与https://www.doczj.com/doc/1814460131.html,域林组成一个大的域森林 4、域树中的默认上下级为双向信任关系(父域与子域) 5、配置https://www.doczj.com/doc/1814460131.html,与https://www.doczj.com/doc/1814460131.html,以及https://www.doczj.com/doc/1814460131.html,相互信任关系,最终实现任何域 中建立用户,域森林中的所有域能够同步更新,实现域用户在域森林中自动漫游。

双向信任域 注意:此文档搭建的是external类型信任域,如果想搭建Forest类型的信任域,需要将2个DC的域级别和林级别都提升到Windows 2003 Native Mode。然后在按照此方法配置信任域。 1.修改两个域所在机器的DNS互为对方的IP,即域A的DNS为域B所在机器的IP,域 B的DNS为域A所在机器的IP。 2.Start->Administrative Tools->Active Directory Domain and Trusts 3.弹出Active Directory Domain and Trusts界面中鼠标点击域名,右键,属性 4.弹出域属性界面中点击T ab键Trusts,点击button:New Trust 5.新界面中点击button:Next 6.新界面中填写域B,https://www.doczj.com/doc/1814460131.html,,点击button:Next

7.新界面中选择Two-way前的radio,点击button:Next 8.新界面中选择Both this domain and the specified domain前的radio,点击button:

Next 9.新界面中填写user name(administrator)和password(域B机器密码)

10.新界面中点击button:Next 11.新界面中点击button:Next

12.新界面中选择Yes,confirm the outgoing trust前的radio,点击button:Next 13.新界面中选择Yes,confirm the incoming trust前的radio,点击button:Next

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出处、 作者信息和本声明。否则将追究法律责任。 https://www.doczj.com/doc/1814460131.html,/225186/115080 在我的网络中,原来的Active Directory域名labs.yijiao,域控制器IP地址是172.30.5. 3、172.30.5.15。因为这个Active Directory创建的比较早(2004年创建后一直使用),期间又做过很多实验,也跑着很多的应用,像SMS、SPS、LCS、Exchange、ISA、WSUS 等,一直在测试和使用。另外,Windows 2003经过多次升级(从Windows Server 200 3到SP1、R2、到SP2)。这样,域中保留了很多的信息,也有一些错误的信息。在做一些新的测试时,经常会出一些“莫名其妙”的问题。在这个时候,虽然我也知道,把所有的域控制器删除、重新格式化、重建域控制器是很好的方法,但总有些“舍不得”。 这时候,我就想到了,再建一个Active Directory,使用新的域名,在两个域之间创建“信任”关系,以后再做测试的时候,在新域中测试就是了。这样,即保留了原来的Active Director y,也不影响以后做实验。 在Active Directory网络中,当有两个域(或有多个域)创建信任关系时,需要正确配置D NS,否则不能创建成功。 我在以前做域的信任时,都是通过设置DNS服务器地址来做到的(在一个DC上添加另一个DC的DNS服务器地址)。而在这次创建信任关系中,我通过DNS转发器,在没有修改DN S地址的时候,完成了创建。 本次操作信息如下: 原来的域:labs.yijiao,Active Directory服务器地址172.30.5.15,计算机名称为heinf o-exchange。 新的域:heinfo.local,Active Directory服务器的地址是172.30.5.50,计算机名称为ad -heinfo。 (1)在heinfo.local的域控制器上,打开DNS服务器,添加到labs.yijiao域的解析到17 2.30.5.15,如图1、图2所示。

域林之间的信任关系 使用WIN2003创建的AD(域林)中的各个域之间的信任关系默认就是双向信任可传递的。那么,如果企业的应用中如果出现了两个林或更多的林时,还要进行相互的资源访问时,我们该怎么办?因为默认只是同在一个域林中才能双向信任可传递,两个域林(AD)间没有这个关系,那么就需要我们手动来配置域林之间的信任关系,从而来保证不同域林中的资源互访。比如说企业之间的兼并问题,两个公司之前都使用的是MS的AD来管理,那么大家可想而知这两家企业之前肯定是两个域林,那么现在兼并后,如何让这两个域林之间能够建立信任关系吗?都有什么方法呢?那今天我们就来学习一下如何创建域林之间的信任关系! 在一个林中林之间的信任分为外部信任和林信任两种: ⑴外部信任是指在不同林的域之间创建的不可传递的信任 ⑵林信任是Windows Server 2003林根域之间建立的信任,为任一域林内的各个域之间提供一种单向或双向的可传递信任关系。 1. 创建外部信任 创建外部信任之前需要设置DNS转发器:在两个林的DC之间的DNS服务器各配置转发器: 在https://www.doczj.com/doc/1814460131.html,域中能解析https://www.doczj.com/doc/1814460131.html,,在https://www.doczj.com/doc/1814460131.html,域中能解析https://www.doczj.com/doc/1814460131.html, ⑴首先我们在https://www.doczj.com/doc/1814460131.html,域的DC上配置DNS服务器设置转发器,把所有https://www.doczj.com/doc/1814460131.html,域的解析工作都转发到192.168.6.6这台机器上:

配置后DNS转发后去PING一下https://www.doczj.com/doc/1814460131.html,,看是否连通,如果通即可: 192.168.6.1的机器上来:

同样PING一下https://www.doczj.com/doc/1814460131.html,,看是否能PING通: 首先在https://www.doczj.com/doc/1814460131.html,域的DC上打开"AD域和信任关系"工具,在https://www.doczj.com/doc/1814460131.html,域的"属性"中的"信任"选项卡:

域和林信任关系的设计考虑(一) 信任关系基础 在大型网络中,通常存在多个域,甚至多个林,在具体配置这些域和林之前,先要了解它们之间的默认和可配置的信任关系,以便恰当地配置各级域,以及各个林之间的信任关系。这也是域、林之间安全、有效访问的基础。 1.什么是信任 信任是域或林之间建立的关系,它可使一个域(或林)中的用户由处在另一个域(或林) 中的域控制器来进行验证。Windows NT中的信任关系与Windows 2000和Windows Server 2003操作系统中的信任关系不同。 (1)Windows NT中的信任 在Windows NT 4.0及其以前版本中,信任仅限于两个域之间,而且信任关系是单向和不可传递的。如图5—8所示,指向受信任域的直箭头显示了非传递的、单向信任。 (2)Windows Server 2003和Windows 2000 Server操作系统中的信任 Windows 2000 Server和Windows Server 2003林中的所有信任都是可传递的、双向信任。因此,信任关系中的两个域都是受信任的。如图5—9所示,如果域A信任域B,且域B信任域C,则域C中的用户(授予适当权限时)可以访问域A 中的资源。只有Domain Admins 组的成员可以管理信任关系。

2.信任类型 域和域之间的通信是通过信任发生的。信任是为了使一个域中的用户访问另一个域中的资源而必须存在的身份验证管道。使用“Active Directory安装向导"时,将会创建两个默认信任,而使用“新建信任向导"或Netdom命令行工具可创建另外4种类型的信任。 (1)默认信任 在默认情况下,当使用“Active Directory安装向导"在域树或林根域中添加新域时,系统会自动创建双向的可传递信任。表5-3中定义了两种默认信任类型。 表5—3 两种默认信任 (2)其他信任 在使用“新建信任向导”或Netdom命令行工具时,可创建其他4种类型的信任:外部信任、领域信任、林信任和快捷信任。表5—4中定义了这些信任。

一、域结构简介 1、域的含义: 域是由一群以网络连接在一起的计算机所组成的,它们将计算机内的资源共享给其他人使用。 2、与工作组结构网络区别: 域内所有的计算机共享一个集中式的目录数据库,它包括整个域内的用户与安全数据。而工作组结构的网络,每台计算机的位置平等。可以相互的共享。 3、域中的计算机类型: A、域控制器: 只有WIN2000SERVER或WIN2003才可以做域控制器,域控制器在一个网络中可以有多个。一台的目录数据库可以自动复制到别一个域服务器的目录数据库中,域可以审核登录用户的用户名和密码。多台域服务器共同审核用户的登录可以提高效率。 B、成员服务器: 域内的WIN2000服务器如果不是域控制器,就是成员服务器,如果不加入域就是独立服务器,成员服务器没有活动目录,不能审核域用户的登录,但它们都有自己的本地安全数据库。以审核本地用户。 C、其他计算机: 其他计算机可以用来访问这些计算机的资源。 二、活动目录定义 1、概述: 目录: 举例来说一个电话本:其中有姓名、与姓名相对应的又有电话号码、通讯地址等,这些就是目录,我可以很容易从找到所需的数据。 目录服务: 就让用户很容易在目录中查找所要的数据。而在WIN2000或WIN2003中,存储用户、组、打印机等对象相关数据的位置称为目录数据库,负责提供目录服务的组件称为活动目录。 2、适用范围 应用范围很广,可以在一台计算机、一个计算机网络,大至数据广域网的组合。 3、名称空间 A、名称空间的含义:就是一块划好的区域。在这个区域内,可以利用某个名字来找 到与这个名字有关的信息。 B、WIN2000或WIN2003中的活动目录就是“名称空间”,可以利用对象名称找到相 关的数据。 C、WIN2000或WIN2003的名称结构采用了DNS的结构。

实验名称:域信任关系 实验目标: 通过本实验,应掌握以下技能: ●建立快捷信任 ●建立林信任 ●建立外部信任 实验任务: 1) 建立一个林中两个域的快捷信任; 2)建立林https://www.doczj.com/doc/1814460131.html, 和林https://www.doczj.com/doc/1814460131.html,的林信任; 3)建立域https://www.doczj.com/doc/1814460131.html, 和https://www.doczj.com/doc/1814460131.html,的外部信任 实验拓扑: 实验前的准备: 1. 建立域的信任,需要是Domain Admins 或Enterprise Admins组的成员 任务一建立一个林中两个域的快捷信任 建立林https://www.doczj.com/doc/1814460131.html,中两个域https://www.doczj.com/doc/1814460131.html,和https://www.doczj.com/doc/1814460131.html, 的快捷信任 1.在域https://www.doczj.com/doc/1814460131.html,的域控制器计算机上,打开“开始”“程序”“管理工具”

“Active Directory 域和信任关系” 2.在控制台树中,展开https://www.doczj.com/doc/1814460131.html, ,右键单击要建立快捷信任的域https://www.doczj.com/doc/1814460131.html,的域节点, 然后单击“属性”。 3.单击“信任”选项卡上的“新建信任”,然后单击“下一步”。

4.在弹出的“新建信任向导”中,单击“下一步”按钮,在“信任名称”页,键入域 的 DNS 名(https://www.doczj.com/doc/1814460131.html,)或 NetBIOS 名称(sale),然后单击“下一步”。 5. 在“信任方向”页面,选择“双向”,表示两个域中的用户可以相互访问对方的资源,单击“下一步”按钮。

6.选择“这个域和指定的域”,表示同时在两个域中建立信任关系,但需要有指定域 的,单击“下一步”按钮。 7. 输入指定域中有信任创建特权的用户名和密码。单击“下一步”按钮。

8. 显示已创建好的信任关系,单击“下一步”按钮。 9. 信任创建成功,单击“下一步”按钮。

第4单元域与活动目录的管理 一、填空题 1.域树中的子域和父域的信任关系是双向、可传递的。 2.活动目录存放在注册表中 3.你是一个Windows Server 2008域的管理员,域名为https://www.doczj.com/doc/1814460131.html,,现在你需要在该域下面创建一个新的子域https://www.doczj.com/doc/1814460131.html,,那么在创建遇到类型时,该选择在现有的域树中的子域 4.独立服务器上安装了活动目录就升级为域控制器。 5.域控制器包含了由这个域的用户、网络中的其他对象以及属于这个域的计算机等信息构成的数据库。 6.活动目录中的逻辑单元包括域、域树、域林和组织单元。 7.SYSVOL是位于操作系统系统分区%windir%目录中的操作系统文件的一部分,必须位于NTFS分区。 8.网络中的第一台安装活动了目录的服务器通常会默认被设置为主域控制器,其他域控制器(可以有多台)称为辅助(备份)域控制器,主要用于主域控制器出现故障时及时接替其工作,继续提供各种网络服务,不致造成网络瘫痪,同时用于备份数据。 9.活动目录的物理结构的两个重要概念是站点和域控制器。 10.域中的计算机分类是哪4种:域控制器、成员服务器、独立服务器、域中的客户端。 11.域中的计算机使用DNS来定位域控制器和服务器以及其他计算机、网络服务等。 12.企业网络采用域的组织结构,可以使得局域网的管理工作变得更集中、更容易、更方便。 二、选择题 1.下列(D )不是域控制器存储所有的域范围内的信息。 A.安全策略信息 B.用户身份验证信息 C.账户信息 D.工作站分区信息 2.活动目录和(A )的关系密不可分,使用此服务器;来登记域控

制器的IP、各种资源的定位等 A.DNS B.DHCP C.FTP D.HTTP 3.下列( C )不属于活动目录的逻辑结构。 A.域树 B.域林 C.域控制器 D.组织单元 4.活动目录安装后,管理工具里没有增加( D )菜单。 A.Active Directory用户和计算机 B.Active Directory域和信任关系 C.Active Directory域站点和服务器 D.Active Directory管理 5.你是一台Windows Server 2008计算机的系统管理员,你可以使用(C )工具来管理该计算机中的组账号。 A.活动目录用户和计算机 B.域用户和计算机 C.活动目录用户与用户组 D.本地用户和组 6.关于组可以包含粗的描述,正确的是(C )。 A.组在任何时候都可包含组 B.组在任何时候都可以加入组 C.在工作组模式下,本地组不能包含本地组 D.在工作组模式下,本地组可以包含内置组 7.一个用户账户可以加入( D )个组。 A.1 B.2 C.3 D.多 8.办公网络中计算机的逻辑组织形式可以有两种,工作组和域。下列关于工作组的描述中正确的是(C )。 A.工作组中的每台计算机都在本地存储账户 B.本计算机的账户可以登录到其它计算机上 C.工作组中的计算机的数量最好不要超过10 台 D.工作组中的操作系统必须一样 9.公司需要使用域控制器来集中管理域账户,你装域控制器必须具备以下条件(B )。 A.操作系统版本是Windowsserver20 B.本地磁盘至少有一个NTFS分区 C.本地磁盘必须全部是NTFS分区

在我的网络中,原来的Active Directory域名labs.yijiao,域控制器IP地址是172.30. 5.3、172.30.5.15。因为这个Active Directory创建的比较早(2004年创建后一直使用),期间又做过很多实验,也跑着很多的应用,像SMS、SPS、LCS、Exchange、ISA、WSUS等,一直在测试和使用。另外,Windows 2003经过多次升级(从Windows Server 2003到SP1、R2、到SP2)。这样,域中保留了很多的信息,也有一些错误的信息。在做一些新的测试时,经常会出一些“莫名其妙”的问题。在这个时候,虽然我也知道,把所有的域控制器删除、重新格式化、重建域控制器是很好的方法,但总有些“舍不得”。 这时候,我就想到了,再建一个Active Directory,使用新的域名,在两个域之间创建“信任”关系,以后再做测试的时候,在新域中测试就是了。这样,即保留了原来的Active Directory,也不影响以后做实验。 在Active Directory网络中,当有两个域(或有多个域)创建信任关系时,需要正确配置DNS,否则不能创建成功。 我在以前做域的信任时,都是通过设置DNS服务器地址来做到的(在一个DC上添加另一个DC 的DNS服务器地址)。而在这次创建信任关系中,我通过DNS转发器,在没有修改DNS地址的时候,完成了创建。 本次操作信息如下: 原来的域:labs.yijiao,Active Directory服务器地址172.30.5.15,计算机名称为heinfo-e xchange。 新的域:heinfo.local,Active Directory服务器的地址是172.30.5.50,计算机名称为ad-he info。 (1)在heinfo.local的域控制器上,打开DNS服务器,添加到labs.yijiao域的解析到172.3 0.5.15,如图1、图2所示。 图1 添加转发器DNS区域

此工作站和主域间的信任关系失败 在服务器的日志上,这个错误应该大家都不陌生了,错误的特征,我给大致描述一下: 在域中总是会有计算机由于某种原因,导致计算机账户的密码无法和lsa secret同步 系统会在计算机登陆到域的时候,提示已经丢失域的信任关系。 日志大致如下: Event ID: 5 Source NETLOGON Type Error Description The session setup from the computer TEST_COMP1 failed to authenticate. The name of the account referenced in the security database is TEST_COMP1$. The following error occurred: Access is denied. 察看了kb175468 Effects of Machine Account Replication on a Domain 了解了有可能导致这一现象的原因 察看了kb154501 How to disable automatic machine account password changes 知道了如何停止这一同步 察看了Q216393 Resetting computer accounts in Windows 2000 and Windows XP 和KB260575 HOW TO:使用Netdom.exe 重置Windows 2000 域控制器的机器帐户密码 但似乎即便到出现问题的工作站上执行了netdom,也无法再次让这个同步回复正常。只能reset this computer account in active diretory,然后rejoin domain。 我的解决办法是: 先使用本地管理员账户连接到工作站(此时,由于丢失了和域的信任关系,domain admins 无法登陆到工作站),nslookup确认dns解析的正常。确认dns 后缀是否正确。 然后使用gpresult 察看,最后一次是哪一台dc验证了此工作站的登陆。net time /querysntp 察看时间服务是否指向正确位置,如果没有特别指定,应该是登陆的那台dc。 再次到那台dc上,使用该命令确认是否指定了时间源,如果域中没有设置time server,那么可以将时间源指向自己,如果是子域可以指向root。 最后把此工作站重新加域。 由于这样的问题一直没有得到官方的答案,特地询问了微软的工程师,陆续的回答中我做了一些整理如下:通常情况下,我们建议客户采取下面的措施: 1 不要在客户机上长时间不登陆域。 2 把客户机从域中移走时,尽量先移到工作组中,而不是直接重装。否则要注意删掉相应的机器帐号。 3 域中的机器时间要同步。 4 把客户机加入域之前,确认域中没有其他同名的机器帐号。 同时您可以尝试下面的命令: netdom reset computername /domain:domainname /server:servername /userO:computernameadministrator /passwordO:* 然后在提示时输入computername本机管理员的密码。但是如果您现在并不能用域用户登陆computername,那么意味着安全通道已经无法建立,这样做就可能没有用。