注:非原创,网上来的资料,有兴趣一起学习jniper的欢迎加入群:56663501

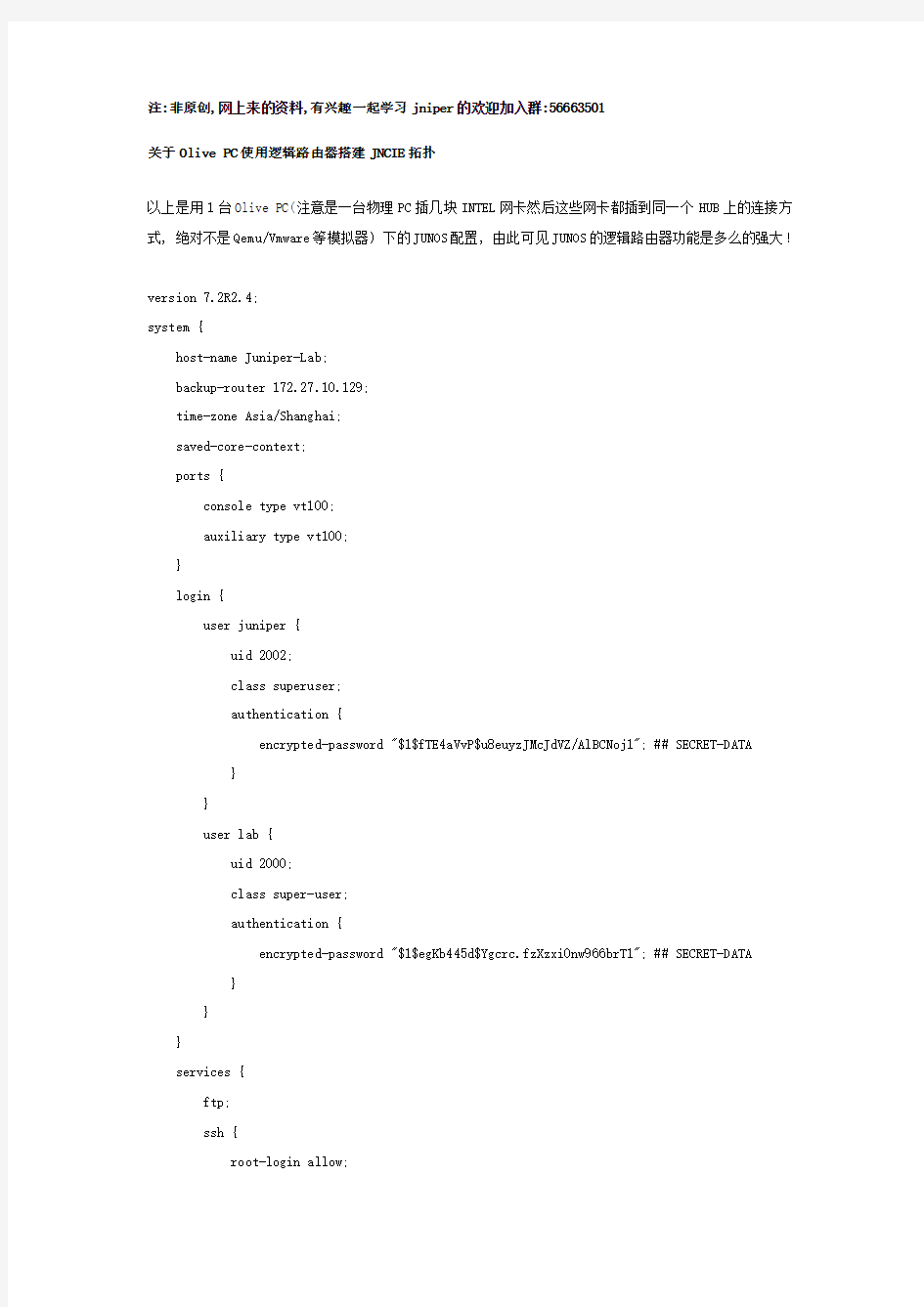

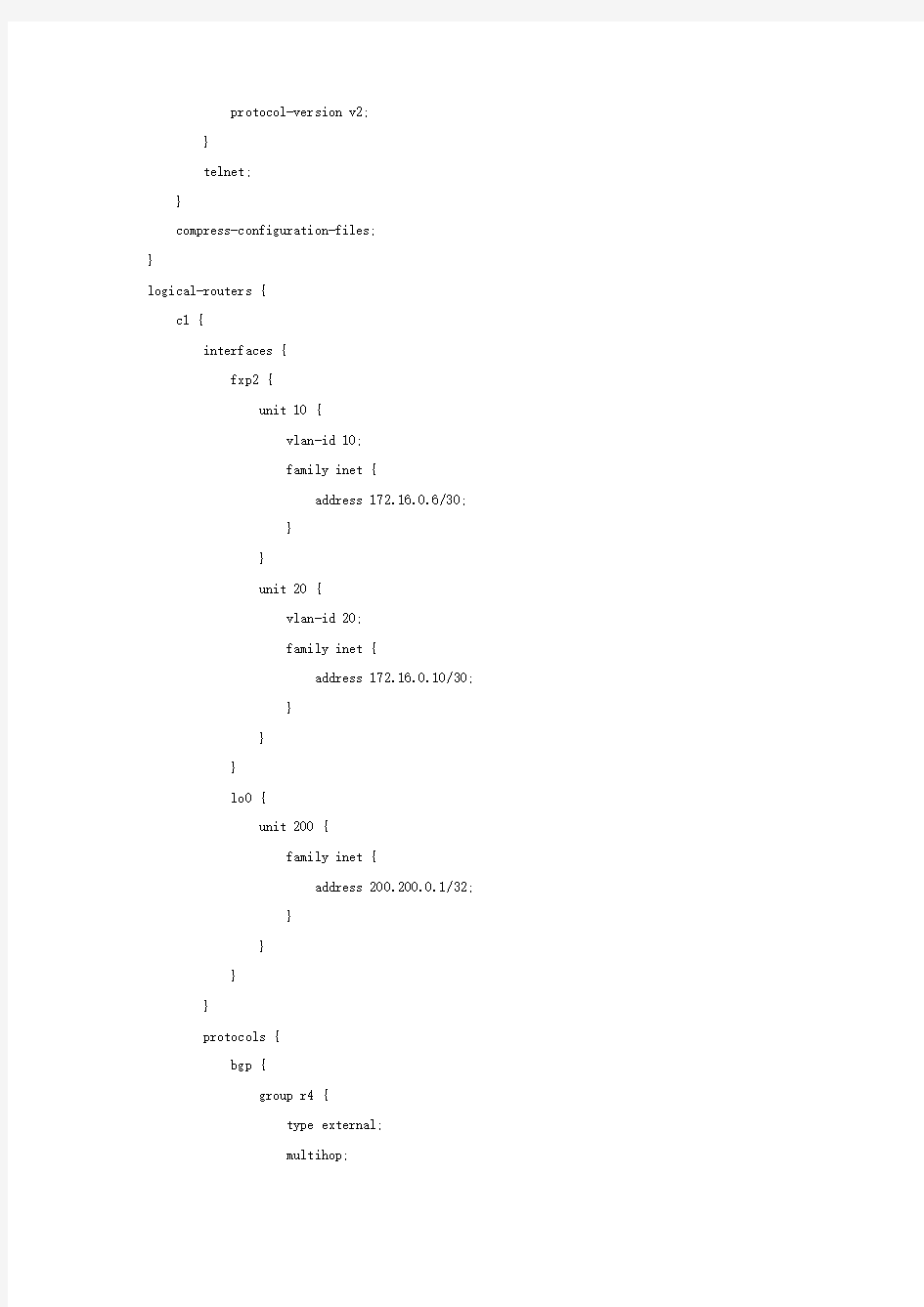

关于Olive PC使用逻辑路由器搭建JNCIE拓扑

以上是用1台Olive PC(注意是一台物理PC插几块INTEL网卡然后这些网卡都插到同一个HUB上的连接方式, 绝对不是Qemu/Vmware等模拟器) 下的JUNOS配置, 由此可见JUNOS的逻辑路由器功能是多么的强大!

version 7.2R2.4;

system {

host-name Juniper-Lab;

backup-router 172.27.10.129;

time-zone Asia/Shanghai;

saved-core-context;

ports {

console type vt100;

auxiliary type vt100;

}

login {

user juniper {

uid 2002;

class superuser;

authentication {

encrypted-password "$1$fTE4aVvP$u8euyzJMcJdVZ/AlBCNoj1"; ## SECRET-DATA

}

}

user lab {

uid 2000;

class super-user;

authentication {

encrypted-password "$1$egKb445d$Ygcrc.fzXzxi0nw966brT1"; ## SECRET-DATA

}

}

}

services {

ftp;

ssh {

root-login allow;

protocol-version v2;

}

telnet;

}

compress-configuration-files;

}

logical-routers {

c1 {

interfaces {

fxp2 {

unit 10 {

vlan-id 10;

family inet {

address 172.16.0.6/30; }

}

unit 20 {

vlan-id 20;

family inet {

address 172.16.0.10/30; }

}

}

lo0 {

unit 200 {

family inet {

address 200.200.0.1/32; }

}

}

}

protocols {

bgp {

group r4 {

type external;

multihop;

export r4;

peer-as 65412;

neighbor 10.0.3.4;

}

}

}

policy-options {

policy-statement null {

then reject;

}

policy-statement r4 {

term first {

from {

route-filter 200.200.0.0/16 exact;

}

then {

as-path-prepend "10458 14203 701 4230"; accept;

}

}

term second {

from {

protocol static;

route-filter 200.0.0.0/8 orlonger;

route-filter 32.0.0.0/8 longer;

route-filter 172.16.0.0/16 orlonger;

}

then {

as-path-prepend 65000;

accept;

}

}

}

}

routing-options {

static {

route 200.200.0.0/24 discard;

route 200.200.1.0/24 discard;

route 200.200.2.0/24 discard;

route 200.200.3.0/24 discard;

route 200.200.4.0/24 discard;

route 200.200.5.0/24 discard;

route 200.200.6.0/24 discard;

route 200.200.7.0/24 discard;

route 32.0.0.0/16 {

discard;

as-path {

path 420;

}

}

route 200.200.0.0/28 discard;

route 10.0.1.0/24 discard;

route 200.200.5.128/25 discard;

route 10.0.3.4/32 next-hop [ 172.16.0.5 172.16.0.9 ]; }

autonomous-system 65010;

}

}

c2 {

interfaces {

fxp2 {

unit 80 {

vlan-id 80;

family inet {

address 172.16.0.26/30;

}

}

}

lo0 {

unit 80 {

family inet {

}

}

}

}

protocols {

bgp {

group r7 {

type external;

export r7;

neighbor 172.16.0.25 {

peer-as 65412;

}

}

}

}

policy-options {

policy-statement r7 {

term 1 {

from protocol static;

then {

as-path-prepend 65020;

accept;

}

}

term 2 {

from {

protocol direct;

route-filter 201.201.0.0/24 exact; }

then accept;

}

}

}

routing-options {

static {

route 201.201.1.0/24 discard; route 201.201.2.0/24 discard; route 201.201.3.0/24 discard; route 201.201.4.0/24 discard; route 201.201.5.0/24 discard; route 201.201.6.0/24 discard; route 201.201.7.0/24 discard; route 0.0.0.0/0 {

discard;

as-path {

path "62 39";

}

}

route 64.0.0.0/7 discard;

route 201.201.0.7/32 discard; route 210.210.16.128/26 {

discard;

as-path {

path 65010;

}

}

}

autonomous-system 65020;

}

}

ospf-RTR {

interfaces {

fxp1 {

unit 70 {

vlan-id 70;

family inet {

address 172.16.40.1/30; }

}

}

fxp2 {

unit 60 {

vlan-id 60;

family inet {

address 172.16.40.5/30;

}

}

}

lo0 {

unit 192 {

family inet {

address 192.168.0.1/32;

address 192.168.1.1/32;

address 192.168.2.1/32;

address 192.168.3.1/32;

address 192.168.4.1/32;

address 192.168.5.1/32;

address 192.168.6.1/32;

}

}

}

}

protocols {

inactive: ospf {

export advertise-ospf;

area 0.0.0.2 {

nssa;

authentication-type simple;

interface fxp1.70 {

authentication {

simple-password "$9$EwUhlM8LNbYoxN"; ## SECRET-DATA }

}

interface fxp2.60 {

authentication {

simple-password "$9$g74GikqfznCmf"; ## SECRET-DATA

}

}

}

}

rip {

group rip-grp {

export advertise-rip;

neighbor fxp1.70;

neighbor fxp2.60;

}

}

}

policy-options {

policy-statement advertise-rip {

term 1 {

from {

protocol static;

route-filter 192.168.0.0/24 exact; route-filter 192.168.1.0/24 exact; route-filter 192.168.2.0/24 exact; route-filter 192.168.3.0/24 exact; }

then accept;

}

term 2 {

from protocol [ direct rip ];

then accept;

}

}

policy-statement advertise-ospf {

term 1 {

from {

protocol static;

route-filter 192.168.0.0/22 longer; }

then accept;

}

policy-statement test {

term 1 {

then accept;

}

}

}

routing-options {

static {

route 192.168.0.0/24 discard; route 192.168.1.0/24 discard; route 192.168.2.0/24 discard; route 192.168.3.0/24 discard; }

}

}

p1 {

interfaces {

fxp3 {

unit 55 {

vlan-id 55;

family inet {

address 10.0.5.254/24; }

}

}

lo0 {

unit 55 {

family inet {

address 120.120.0.1/32; }

}

}

}

protocols {

group r1-r2 {

type external;

export r1-r2;

peer-as 65412;

inactive: neighbor 10.0.5.200;

neighbor 10.0.5.1;

neighbor 10.0.5.2;

}

}

}

policy-options {

policy-statement r1-r2 {

term 1 {

from {

route-filter 120.120.7.0/24 exact; }

then {

community add prefer;

accept;

}

}

term 2 {

from protocol static;

then accept;

}

}

community prefer members 65050:100;

}

routing-options {

static {

route 120.120.0.0/24 discard;

route 120.120.1.0/24 discard;

route 120.120.2.0/24 discard;

route 120.120.3.0/24 discard;

route 120.120.4.0/24 discard;

route 120.120.5.0/24 discard; route 120.120.6.0/24 discard; route 120.120.7.0/24 {

discard;

as-path {

path 65412;

}

}

route 172.17.0.0/24 discard; route 192.168.4.0/24 discard; route 0.0.0.0/4 discard;

route 0.0.0.0/0 discard;

route 3.4.0.0/20 discard;

route 6.0.0.0/7 discard;

route 120.120.69.0/24 {

discard;

as-path {

path 65412;

}

}

}

autonomous-system 65050;

}

}

r1 {

interfaces {

fxp1 {

unit 12 {

vlan-id 12;

family inet {

address 10.0.4.5/30; }

family iso;

}

unit 13 {

vlan-id 13;

family inet {

address 10.0.4.14/30;

}

family iso;

}

unit 55 {

vlan-id 55;

family inet {

address 10.0.5.1/24;

}

}

}

lo0 {

unit 1 {

family inet {

address 10.0.6.1/32;

}

family iso {

address 49.0002.1111.1111.1111.00; }

}

}

}

protocols {

bgp {

group internal {

type internal;

traceoptions {

file r1-bgp;

flag state detail;

}

export ibgp;

peer-as 65412;

neighbor 10.0.4.13;

neighbor 10.0.4.9;

}

group p1 {

type external;

import [ bogons community ];

export peer-export;

peer-as 65050;

neighbor 10.0.5.254;

}

}

isis {

export direct;

reference-bandwidth 500m;

lsp-lifetime 3600;

level 1 wide-metrics-only;

interface fxp1.12 {

level 2 disable;

level 1 {

hello-authentication-key "$9$2NoZjn6AtOR"; ## SECRET-DATA hello-authentication-type md5; ## SECRET-DATA

}

}

interface fxp1.13 {

level 2 disable;

level 1 {

hello-authentication-key "$9$JMUi.AtOBEy"; ## SECRET-DATA hello-authentication-type md5; ## SECRET-DATA

}

}

interface lo0.1 {

level 2 disable;

}

}

}

policy-options {

policy-statement direct {

term 1 {

from {

protocol direct;

route-filter 10.0.5.0/24 exact;

}

then {

metric 101;

accept;

}

}

}

policy-statement ibgp {

term 1 {

from {

protocol static;

route-filter 192.168.10.0/24 exact;

route-filter 192.168.100.0/24 exact;

}

then accept;

}

term 2 {

from {

protocol bgp;

neighbor 10.0.5.254;

}

then {

next-hop self;

}

}

}

policy-statement bogons {

term 1 {

from {

route-filter 0.0.0.0/0 through 0.0.0.0/7 reject;

route-filter 0.0.0.0/1 prefix-length-range /1-/7 reject; }

}

term 2 {

from {

route-filter 0.0.0.0/0 prefix-length-range /25-/32 reject; route-filter 172.16.0.0/12 orlonger reject;

route-filter 192.168.0.0/16 orlonger reject;

route-filter 10.0.0.0/8 orlonger reject;

}

}

}

policy-statement community {

term 1 {

from protocol bgp;

then {

community add Peer;

}

}

}

policy-statement peer-export {

term 1 {

from {

protocol aggregate;

route-filter 10.0.0.0/8 exact;

}

then accept;

}

term 2 {

from community Transit;

then reject;

}

term 3 {

from {

route-filter 192.168.0.0/16 orlonger reject;

}

}

}

community Customer members 65412:300;

community Peer members 65412:200;

community Transit members 65412:100; }

routing-options {

static {

route 192.168.10.0/24 reject;

route 192.168.100.0/24 reject; }

aggregate {

route 10.0.0.0/8;

}

autonomous-system 65412 loops 2;

}

}

r2 {

interfaces {

fxp2 {

unit 12 {

vlan-id 12;

family inet {

address 10.0.4.6/30;

}

family iso;

}

unit 23 {

vlan-id 23;

family inet {

address 10.0.4.2/30;

}

family iso;

}

unit 24 {

vlan-id 24;

family inet {

address 10.0.4.10/30;

}

family iso;

}

unit 55 {

vlan-id 55;

family inet {

address 10.0.5.2/24;

}

}

}

lo0 {

unit 2 {

family inet {

address 10.0.6.2/32;

}

family iso {

address 49.0002.2222.2222.2222.00; }

}

}

}

protocols {

bgp {

group internal {

type internal;

traceoptions {

file r2-bgp;

flag state detail;

}

export ibgp;

peer-as 65412;

neighbor 10.0.4.13;

neighbor 10.0.4.9;

}

group p1 {

type external;

import [ bogons community ];

export peer-export;

peer-as 65050;

neighbor 10.0.5.254;

}

}

isis {

export direct;

reference-bandwidth 500m;

lsp-lifetime 3600;

level 1 wide-metrics-only;

interface fxp2.12 {

level 2 disable;

level 1 {

hello-authentication-key "$9$vrl8xdDjq.5F"; ## SECRET-DATA hello-authentication-type md5; ## SECRET-DATA

}

}

interface fxp2.23 {

level 2 disable;

level 1 {

hello-authentication-key "$9$M3iL7Vji.mT3"; ## SECRET-DATA hello-authentication-type md5; ## SECRET-DATA

}

}

interface fxp2.24 {

level 2 disable;

level 1 {

hello-authentication-key "$9$umBZBRS-dsYoG"; ## SECRET-DATA hello-authentication-type md5; ## SECRET-DATA

}

}

interface lo0.2 {

level 2 disable;

}

}

}

policy-options {

policy-statement direct {

term 1 {

from {

protocol direct;

route-filter 10.0.5.0/24 exact;

}

then {

metric 101;

accept;

}

}

}

policy-statement ibgp {

term 1 {

from {

protocol static;

route-filter 192.168.20.0/24 exact;

route-filter 192.168.100.0/24 exact next term; }

then accept;

}

term 2 {

from {

route-filter 192.168.100.0/24 exact;

}

then {

community add r2;

accept;

}

}

term 3 {

from {

protocol bgp;

neighbor 10.0.5.254;

}

then {

next-hop self;

}

}

}

policy-statement bogons {

term 1 {

from {

route-filter 0.0.0.0/0 through 0.0.0.0/7 reject;

route-filter 0.0.0.0/1 prefix-length-range /1-/7 reject; }

}

term 2 {

from {

route-filter 0.0.0.0/0 prefix-length-range /25-/32 reject; route-filter 172.16.0.0/12 orlonger reject;

route-filter 192.168.0.0/16 orlonger reject;

route-filter 10.0.0.0/8 orlonger reject;

}

}

}

policy-statement community {

term 1 {

from protocol bgp;

then {

community add Peer;

}

}

}

policy-statement peer-export {

term 1 {

from {

protocol aggregate;

route-filter 10.0.0.0/8 exact;

}

then accept;

}

计算机网络实验综合题 试题一 某公司租用了一段C类地址203.12.11.0/24~203.12.14.0/24,如图所示。其网间地址是172.11.5.14/24。要求网内所有PC都能上网。 【问题1】 接入层交换机Switch1的端口24为trunk口,其余各口属于vlan11,请解释下列命令并完成 交换机的配置。 Switch1#config terminal Switch1(config)#interface f0/24(进入端口24配置模式) Switch1(config-if)# switchport mode trunk(1) Switch1 (config-if)#switchport trunk encapsulation dotlq(2) Switch1(config-if)# switchport trunk allowed all(允许所有VLAN从该端口交换数据)Switch1(config-if)#exit Switch1(config)#exit Switch1# vlan database Switch1(vlan)# vlan 11 name lab01(3) Switch1(vlan)#exit Switch1#config terminal

Switch1(config)#interface f0/9(进入f0/9的配置模式) Switch1(config-if)#(4)(设置端口为接入链路模式) Switch1(config-if)#(5)(把f0/9分配给VLAN11) Switch1(config-if)#exit Switch1(config)#exit (1)设置端口为中继(或Trunk)模式 (2)设置Trunk采用802.1q格式(或dot1q) (3)创建vlan11,并命名为lab01 (4)switchport mode access (5)switchport access vlan 11或switchport access vlan lab01 【问题2】 以下两个配置中错误的是(6),原因是(7)。 A. Switch0 (config)#interface gigabitEthernet 0/3 Switch0 (config-if)#switchport mode trunk Switch0 (config-if)#switchport trunk encapsulation dot1q Switch0(config)#exit Switch0# vlan database Switch0(vlan)# vlan 2100 name lab02 B. Switch0 (config)#interface gigabitEthernet 0/3 Switch0 (config-if)#switchport mode trunk Switch0 (config-if)#switchport trunk encapsulation ISL Switch0(config)#exit Switch0# vlan database Switch0(vlan)# vlan 2100 name lab02 答案:(6)B,(7)trunk采用ISL格式时,vlan ID最大为1023 【问题3】 Switch1的f0/24口接在Switch0的f0/2口上,请根据图完成或解释以下Switch0的配置命令。Switch0(config)# interface(8)(进入虚子接口) Switch0(config-if)# ip address 203.12.12.1 255.255.255.0(加IP地址) Switch0(config-if)# no shutdown(9) Switch0(config-if)# standby 1 ip 203.12.12.253(建HSRP组并设虚IP地址)

《路由与交换》实验手册 实验一交换机的基本配置 一、实验内容: 1.利用超级终端实现从console口对交换机进行配置 2.熟悉用户、特权、全局等基本模式间的转换 3.给交换机命名为wust 4.查看交换机版本、当前运行配置、初始配置,并保存当前配置 5.设置特权模式的明文/密文密码,验证在明文/密文密码同时设置 的情况下,哪一个生效 6.设置console口密码并验证 7.设置远程登录密码并验证 二、实验环境: 1.硬件环境 交换机一台、计算机一台、配置线一根 2.软件环境 WindowsXP操作系统、Pcaket Tracer仿真软件 3.实验拓扑结构图 三、实验步骤: 1.利用超级终端实现从console口对交换机进行配置 用串口配置时需要用专用配置电缆连接到设备的的CONSOLE

口和主机的串口,具体操作步骤如下: 1)接串口配置线缆,如果已经连接,请确认连接的主机串口是com1 还是com2; 2)建超级终端会话,windows 的附件中都有此软件; 3)选择通信串口(com1 或com2); 4)配置串口工作参数;(但路由器的第一次设置必须通过第一种方式 进行,此时终端的硬件设置如下: 波特率:9600 数据位:8 停止位:1 奇偶校验: 无 具体配置界面如下: 2.熟悉用户、特权、全局等基本模式间的转换 1) switch> 路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问

其它网络和主机,但不能看到和更改路由器的设置内容。 2)switch# 在switch>提示符下键入enable,路由器进入特权命令状态switch#,这时不但可以执行所有的用户命 令,还可以看到和更改路由器的设置内容。退回用户模式键入exit。3) switch(config)# 在switch#提示符下键入configure terminal,出现提示符 switch(config)#,此时路由器处于全局设 置状态,这时可以设置路由器的全局参数。退回特权模式键入exit。4)switch(config-if)#; switch(config-line)#; switch(config-switch)#;… 路由器处于局部设置状态,这时可以设置路由器某个局部的参数。3.给交换机命名为wust 在全局模式下 Switch(config)#hostname wust 取消命名 Switch(config)#no hostname wust 4.查看交换机版本、当前运行配置、初始配置,并保存当前配置 特权模式下 Switch#show version Switch#show running-config

路由与交换实训

苏州职业职业大学计算机工程学院实习(实训)报告 系部名称 计算机工 程学院专业 计算机网络技 术 地点流-310 学生姓名班级学号 实习(实训) 时间 2014 年 12 月 22-28 日 指导 教师 谭方勇 张晶 实习(实训)项目: 路由与交换实训 实习(实训)目的: 学生通过本实训,能够掌握网络的基本配置和管理,熟悉常用的交换和路由设备的特点和性能,能具备网络管理员及网络工程师的基本素质。并可完成《RCNA网络工程师》认证。 实验六、综合实验 实习(实训)设备、器材和仪表: 实习(实训)步骤和内容: 某公司网络拓扑结构如下图所示,该网络中接入层采用S2960,接入层交换机划分了办公网VLAN2和学生网VLAN4,VLAN2和VLAN4通过汇聚层交换机S3560与路由器A相连,另3560上有一个VLAN3存放一台网管设备。路由器(R2901)A与B通过路由协议获取路由信息后,办公网可以访问B路由器后的

FTP|WEBserver 。为了防止学生网内的主机访问重要的FTPserver,A路由器采用了访问控制列表的技术作为控制手段。 请根据下列要求完成实训任务: 实验要求: 1、根据拓朴图分别在S2960和S3560创建相应VLAN,g并在S2960上将 F0/10-15加入VLAN2,将F0/16-20加入VLAN4,在S3560上将F0/10-12加入VLAN3 2、在两台交换机之间配置实现冗余链路,解决环路问题 3、S3560通过SVI方式和RA互连 4、S3560配置实现VLAN间互连 5、RA和RB之间采用PPP链路,采用PAP或CHAP方式进行双向验证提高链 路的安全性。 6、在内网运应RIPV2实现互连,外网采用单区域OSPF进行互连。 7、内网用户通过NAPT访问外部网络。 8、通过访问列表控制所有人可以正常访问服务器,只有VLAN4不可以访问 FTP服务。允许所有VLAN的主机访问WEB服务,但不允许这些VLAN去ping 服务器。 9、通过相关show命令显示相关配置结果,并进行验证。 10、每个设备的实验配置过程请分别保存到以设备名字命名的文本文件中, 如s2960.txt、s3560.txt、R2911A.txt、R2911B.txt。 附加题:在内网增加VLAN 10,添加主机至该VLAN,在交换机S3560上设置DHCP服务,为VLAN10中的计算机动态分配IP地址。 实习(实训)结果分析(包括步骤、框图、数据处理: 一、在交换机上创建vlan,将接口加入vlan S3560: Switch>en Switch#conf t

几种常见的局域网拓扑结构 (03/27/2000) 如今,许多单位都建成了自己的局域网。随着发展的需要,局域网的延伸和连接也成为人们关注的焦点。本文主要就局域网间的连接设备、介质展开讨论来说明局域网的互连。 中继器、网桥、路由器、网关等产品可以延伸网络和进行分段。中继器可以连接两局域网的电缆,重新定时并再生电缆上的数字信号,然后发送出去,这些功能是ISO模型中第一层——物理层的典型功能。中继器的作用是增加局域网的覆盖区域,例如,以太网标准规定单段信号传输电缆的最大长度为500米,但利用中继器连接4段电缆后,以太网中信号传输电缆最长可达2000米。有些品牌的中继器可以连接不同物理介质的电缆段,如细同轴电缆和光缆。中继器只将任何电缆段上的数据发送到另一段电缆上,并不管数据中是否有错误数据或不适于网段的数据。如同中继器一样,网桥可以在不同类型的介质电缆间发送数据,但不同于中继器的是网桥能将数据从一个电缆系统转发到另一个电缆系统上的指定地址。网桥的工作是读网络数据包的目的地址,确定该地址是否在源站同一网络电缆段上,如果不存在,网桥就要顺序地将数据包发送给另一段电缆。网桥功能是与数据链路层内第二层介质访问控制子层相关,例如网桥可以读令牌环网数据帧的站地址,以确定信息目的地址,但是网桥不能读数据帧内的TCP/IP地址。当多段电缆通过网桥连接时可以通过三种结构连接:级连网桥拓扑结构、主干网桥拓扑结构、星型拓扑结构。星型拓扑结构使用一个多端口网桥去连接多条电缆,一般用于通信负载较小的场合,其优势是有很强工作生命力,即使有一个站与集线器之间的一根电缆断开或形成一个不良的连接,网络其它部分仍能工作。级连网桥拓扑与主干网桥拓扑结构相比,前者需要的网桥和连接设备少,但当C段局域网要连到A段局域网中时,必须经过B段局域网;后者可减少总的信息传送负载,因为它可以鉴别送向不同段的信息传输类型。 网桥和中继器对相连局域网要求不同。中继器要求相连两网的介质控制协议与局域网适配器相同,与它们使用的电缆类型无关;网桥可以连接完全不同的局域网适配器和介质访问控制协议的局域网段,只要它们使用相同的通信协议就可以,如:IPX对IPX。网桥是中继器的功能改进,而路由器是网桥功能的改进。路由器读数据包更复杂的网络寻址信息,可能还增添一些信息,使数据包通过网络。根据路由器的功能,它对应于数据链路ISO模型中的网络层(第三层)工作。由于路由器只接受来自源站或另一个路由器的数据,因而,可以用作各网络段之间安全隔离设备,坏数据和“广播风暴”不可能通过路由器。路由器允许管理员将一个网络分成多个子网络,这种体系结构可以适应多种不同的拓扑结构。这里仅举一个由光缆构成的高可靠性环路局域网。 如果要连接差别非常大的三种网络(以太网、IBM令牌环网、ARCRNET网),则可选用网关。网关具有对不兼容的高层协议进行转换的功能,它不像路由器只增加地址信息,不修改信息内容,网关往往要修改信息格式,使之符合接受端的要求。用网关连接两个局域网的主要优点是可以使用任何互连线路而不管任何基础协议。 若各局域网段在物理上靠得较近,那么网桥、路由器就可以用来延伸粗缆,并且控制局域网信息传输,但是很多单位需要几千米以上的距离连接局域网段,在这种情况下,粗缆不

《路由与交换技术》实验报告 学院(部)吉首大学张家界学院理工农学部专业、年级09级计算机科学与技术 姓名 学号2009071006 指导教师 时间2011年12月19日

目录 一、实验要求 (1) 二、实验分析 (2) 1.网络拓扑结构图 (2) 2.IP地址规划表 (2) 3.技术分析 (3) 三、实验步骤 (4) 1.网络设备基本配置 (4) 2.网络接口IP地址配置 (5) 3.路由配置 (6) 四、实验总结 (10) 五、参考文献 (12)

1.公司现有4个部门:技术部(10)、销售部(60)、财务部(4)售后服务部(25),并包含一个服务器组(6台服务器),分别位于两个相距400米的建筑物内; 2.公司内部采用192.168.1.0/24的私有IP地址,需要根据部门划分VLAN,并进行IP地址的子网划分; 3.为简化以后的网络维护,需要在每个设备上配置远程登录功能; 4.为了方便管理企业中其他计算机的IP地址,需要配置DHCP服务,使计算机能自动获取IP地址; 5.为了防止网络中可能出现的链路回路问题,需要开启交换机的链路冗余功能; 6.在传输链路的主干上配置端口聚合,提高干道的传输速率; 7.在企业网中,使用静态路由保证全网联通; 8.企业网与Internet间采用NPAT的方式实现互联,公有IP为59.78.21.211; 9.为了网络安全,设置ACL以控制财务部只能被销售部访问,技术部和售后服务部不能访问财务部数据,所有部门都能访问Internet。

1.网络拓扑结构图 2.IP地址规划表 IP地址规划表(192.168.1.0/24,公网IP:59.51.78.211/24) 设备名接口名IP地址子网掩码备注 核心交换机VLAN10192.168.1.0255.255.255.192销售部60 VLAN20192.168.1.64255.255.255.224售后服务部25 VLAN30192.168.1.96255.255.255.240技术部10 VLAN40192.168.1.112255.255.255.240服务器组6 VLAN50192.168.1.128255.255.255.248财务部4 边界路由器子网192.168.1.136255.255.255.252直联网络2 VLAN1192.168.1.192255.255.255.192管理VLAN S3560VLAN1192.168.1.193255.255.255.192 S2950(1)VLAN1192.168.1.194255.255.255.192192.168.1.193 S2950(2)VLAN1192.168.1.195255.255.255.192192.168.1.193 S2950(3)VLAN1192.168.1.196255.255.255.192192.168.1.193 S3560VLAN10192.168.1.1255.255.255.192是VLAN10网关S3560VLAN20192.168.1.65255.255.255.224是VLAN20网关S3560VLAN30192.168.1.97255.255.255.240是VLAN30网关S3560VLAN40192.168.1.113255.255.255.240是VLAN40网关S3560VLAN50192.168.1.129255.255.255.248是VLAN50网关

实验一路由交换基础 一实验目的 1)掌握ensp实验平台安装方法 2)利用ensp实验平台完成路由器和交换机的基本配置 二实验要求 1)完成实验指导书中全部实验内容,记录实验结果; 2)写出实验报告。报告要求:有实验目的、实验内容、实验步骤、实验结果和实验结论。实验结论中应对实验结果给出合理的分析。 三实验环境 1)硬件pc机 2)网络环境 3)操作系统:windows平台 4)相关软件:VirtualBox、Wireshark、ensp 四实验步骤与内容 4.1 环境安装 4.1.1安装virtual box 图1 Virtual Box

使用默认安装virtualbox即可。中间会提示安装驱动。 图2 安装驱动 4.1.2安装WireShark 使用默认选项安装Wireshark。 图3 Wireshark 中间会提示安装WinPCap,按默认安装即可。 也可以使用npcap代替WinPCap。Npcap是基于winpcap开发的,其优势在于可以方便的过滤localhost上的数据包。而winpcap目前还不支持过滤localhost包。 如果安装npcap,则不要安装winpcap或者卸载掉winpcap。 图4 安装npcap

4.1.3安装ensp 图5 解压安装ensp 首先解压《eNSP V100R002C00B510 Setup.zip》,得到《eNSP V100R002C00B510 Setup.exe》文件后进行安装。 安装过程全部使用默认设置即可。 图6 运行ensp 4.2运行ensp 启动ensp后会有防火墙提示,一定要允许访问,否则ensp无法正常工作。 图7 允许访问网络

常见的网络拓扑结构 常见的分为星型网,环形网,总线网,以及他们的混合型 1总线拓扑结构 总线拓扑结构是将网络中的所有设备通过相应的硬件接口直接连接到公共总线上,结点之间按广播方式通信,一个结点发出的信息,总线上的其它结点均可“收听”到。 优点:结构简单、布线容易、可靠性较高,易于扩充,节点的故障不会殃及系统,是局域网常采用的拓扑结构。 缺点:所有的数据都需经过总线传送,总线成为整个网络的瓶颈;出现故障诊断较为困难。另外,由于信道共享,连接的节点不宜过多,总线自身的故障可以导致系统的崩溃。最著名的总线拓扑结构是以太网(Ethernet)。 2. 星型拓扑结构是一种以中央节点为中心,把若干外围节点连接起来的辐射式互联结构。这种结构适用于局域网,特别是近年来连接的局域网大都采用这种连接方式。这种连接方式以双绞线或同轴电缆作连接线路。 优点:结构简单、容易实现、便于管理,通常以集线器(Hub)作为中央节点,便于维护和管理。 缺点:中心结点是全网络的可靠瓶颈,中心结点出现故障会导致网络的瘫痪。 3. 环形拓扑结构各结点通过通信线路组成闭合回路,环中数据只能单向传输,信息在每台设备上的延时时间是固定的。特别适合实时控制的局域网系统。 优点:结构简单,适合使用光纤,传输距离远,传输延迟确定。 缺点:环网中的每个结点均成为网络可靠性的瓶颈,任意结点出现故障都会造成网络瘫痪,另外故障诊断也较困难。最著名的环形拓扑结构网络是令牌环网(Token Ring) 4. 树型拓扑结构是一种层次结构,结点按层次连结,信息交换主要在上下结点之间进行,相邻结点或同层结点之间一般不进行数据交换。 优点:连结简单,维护方便,适用于汇集信息的应用要求。 缺点:资源共享能力较低,可靠性不高,任何一个工作站或链路的故障都会影响整个网络的运行。 5. 网状拓扑结构又称作无规则结构,结点之间的联结是任意的,没有规律。 优点:系统可靠性高,比较容易扩展,但是结构复杂,每一结点都与多点进行连结,因此必须采用路由算法和流量控制方法。目前广域网基本上采用网状拓扑结构。

实验报告【实验网络拓扑结构】

【实验目的】 1.实现校园网网络连通 1)利用静态路由实现汇聚交换机和路由器与核心路由器间连通 2)利用rip实现内部汇聚交换机与核心路由器间连通 3)利用ospf实现汇聚路由器与核心路由器连通 4)通过设置单臂路由使教学楼1和教学楼2能互相连通 5)对学生宿舍楼和教学楼分别划分vlan 2.在核心路由器上实现nat转换,使内部网络能访问internet 3.设置标准acl规则:禁止外部用户访问内部网络 4.设置扩展acl规则:仅允许内部用户访问数据中心的80,21端口 6.在核心路由与出口路由间运用ppp协议配置 最后要求将检测结果放入一个WORD文档中,文件名为:学号-大作业.DOC中给出网络互通的效果,将PING截图 在各网络设备上,用SHOW RUN命令 对交换机,还要求SHOW VLAN, show int ip switchport 对路由器,还要求SHOW IP ROUTE 对NAT ,要求用PING –T ,及DEBUG IP NAT 对ACL,要求检测相关口或VLAN的ACL表,SHOW IP INT 端口号 【实验中运用的知识点】 1)静态路由 2)Rip 3)Ospf 4)nat转换 5)标准访问控制列表规则 6)扩展访问控制列表规则

7)划分vlan 8)单臂路由 9)广域网协议ppp 【实验配置步骤】 第一部分配置内部网络连通 注意:配置中省略了各端口的ip配置,相信端口ip可以从拓扑图中反应 1)接入交换机1配置 划分vlan Switch(config)#int fa0/2 Switch(config-if)#switchport access vlan Switch(config-if)#switchport access vlan 2 Switch(config)#int fa0/3 Switch(config-if)#switchport access vlan 3 Switch(config)#int fa0/1 Switch(config-if)#switchport trunk encapsulation dot1q (2960等交换机只支持协议,这里忽略) Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk allowed vlan all Switch(config-if)#exit 2)汇聚路由器配置 设置单臂路由 Router(config)#interface fa0/配置子接口这是配置单臂路由的关键,这个接口是个逻辑接口,并不是实际存在的物理接口,但是功能却和物理接口是一样的。Router(config-subif)#encapsulation dot1q 2 为这个接口配置协议,最后面的 2 是vlan 号,这也是关键部分 Router(config-subif)#ip address 为该接口划分ip地址。 Router(config-subif)#exit Router(config)#interface fa0/ Router(config-subif)#encapsulation dot1q 3 . Router(config-subif)#ip address Router(config-subif)#end 设置ospf Router(config)#router ospf 100 Router(config-router)#network 0.0.0.255 area 0 Router(config-router)#network 0.0.0.255 area 0 设置静态路由 Router(config)#ip route 0.0.0.0 3)接入交换机2配置 创建vlan4 vlan5 Switch(config)#int vlan4 Switch(config)#int vlan5

路由与交换实训报告 Document serial number【KKGB-LBS98YT-BS8CB-BSUT-BST108】

苏州市职业大学 实习(实训)报告名称交换与路由技术 2011年12月29日至2011年12月30日共1周院系计算机工程系 班级 10网络安全(CIW) 姓名胡帅帅 系主任李金祥 教研室主任谭方勇 指导教师方立刚、高小惠苏州市职业大学实习(实训)任务书名称:路由与交换 起讫时间:2011年12月29日~2011年12月30日院系:计算机工程系 班级: 10网络安全

指导教师:方立刚、高小惠系主任:李金祥

实验要求: 1、根据拓朴图分别在S2126和S3550创建相应VLAN ,并在S2126上将F0/10-15加入VLAN2,将F0/16-20加入VLAN4,在S3550上将F0/10-12加入VLAN3 2、在两台交换机之间配置实现冗余链路,解决环路问题 3、S3550通过SVI 方式和RA 互连 4、S3550配置实现VLAN 间互连 5、RA 和RB 之间采用PPP 链路,采用PAP 方式进行验证提高链路的安全性。 6、在全网运应RIPV2实现全网互连。 7、通过访问列表控制所有人可以正常访问服务器,只有VLAN4不可以访问FTP 服务。 8、通过相关命令显示相关配置结果,并进行验证 三、实习(实训)方式 ■ 集中 □ 分散 □ 校内 □ 校外 F0 S0 S0 F0 A B F0/5 VLAN1 F0/5 VLAN2 VLAN4 S2126 S3550 RA: 30 F 30 F S3550 : VLAN3= FTPserver VLAN3 F0/6 F0/6

路由交换技术实验指导书 部门: xxx 时间: xxx 整理范文,仅供参考,可下载自行编辑

目录 目录0 实验一跨交换机实现VLAN1b5E2RGbCAP 实验二 RIP路由协议基本配置5p1EanqFDPw 实验三 OSPF基本配置12DXDiTa9E3d 实验四 BGP基本配置17RTCrpUDGiT 综合实验175PCzVD7HxA

实验一跨交换机实现VLAN 【实验名称】 跨交换机实现VLAN。 【实验目的】 掌握如何在交换机上划分基于端口的VLAN、如何给VLAN内添加端口,理解跨交换机之间VLAN的特点。 【背景描述】 假设某企业有两个主要部门:销售部和技术部,其中销售部门的个人计算机系统连接在不同的交换机上,他们之间需要相互进行通信,但为了数据安全起见,销售部和技术部需要进行相互隔离,现要在交换机上做适当配置来实现这一目标。jLBHrnAILg 【需求分析】 通过划分Port VLAN实现交换机的端口隔离,然后使在同一VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN里的计算机系统不能进行相互通信。xHAQX74J0X 【实验拓扑】 图2-1 实验拓扑图 【实验设备】 三层交换机1台 二层交换机1台 【预备知识】 交换机的基本配置方法,VLAN的工作原理和配置方法,Trunk的工作原理和配置方法 【实验原理】 VLAN 网络拓扑结构总汇 网络拓扑结构总汇 网络拓扑结构总汇 网络拓扑结构总汇 网络拓扑结构总汇 星型结构 星型拓扑结构是用一个节点作为中心节点,其他节点直接与中心节点相连构成的网络。中心节点可以是文件服务器,也可以是连接设备。常见的中心节点为集线器。 星型拓扑结构的网络属于集中控制型网络,整个网络由中心节点执行集中式通行控制管理,各节点间的通信都要通过中心节点。每一个要发送数据的节点都将要发送的数据发送中心节点,再由中心节点负责将数据送到目地节点。因此,中心节点相当复杂,而各个节点的通信处理负担都很小,只需要满足链路的简单通信要求。 优点: (1)控制简单。任何一站点只和中央节点相连接,因而介质访问控制方法简单,致使访问协议也十分简单。易于网络监控和管理。 (2)故障诊断和隔离容易。中央节点对连接线路可以逐一隔离进行故障检测和定位,单个连接点的故障只影响一个设备,不会影响全网。 (3)方便服务。中央节点可以方便地对各个站点提供服务和网络重新配置。 缺点: (1)需要耗费大量的电缆,安装、维护的工作量也骤增。 (2)中央节点负担重,形成“瓶颈”,一旦发生故障,则全网受影响。 (3)各站点的分布处理能力较低。 总的来说星型拓扑结构相对简单,便于管理,建网容易,是目前局域网普采用的一种拓扑结构。采用星型拓扑结构的局域网,一般使用双绞线或光纤作为传输介质,符合综合布线标准,能够满足多种宽带需求。 尽管物理星型拓扑的实施费用高于物理总线拓扑,然而星型拓扑的优势却使其物超所值。每台设备通过各自的线缆连接到中心设备,因此某根电缆出现问题时只会影响到那一台设备,而网络的其他组件依然可正常运行。这个优点极其重要,这也正是所有新设计的以太网都采用的物理星型拓扑的原因所在。 扩展星型拓扑: 如果星型网络扩展到包含与主网络设备相连的其它网络设备,这种拓扑就称为扩展星型拓扑。 纯扩展星型拓扑的问题是:如果中心点出现故障,网络的大部分组件就会被断开。 交换与路由技术实验指导手册 (内部资料) 鲁东大学信息与电气工程学院 计算机科学与技术系编制 实验一思科路由模拟软件Packet Tracer基本使用1.实验目的 掌握Cisco Packet Tracer软件的使用方法。 2.实验过程及主要步骤 (一)安装模拟器 1、运行“PacketTracer_setup”文件,并完成安装,汉化; ●进入页面。 (二)熟悉模拟器的各个界面 ●对用户界面中各项功能进行掌握。包括菜单栏、编辑、选项、视图、工具、扩展、主工具栏、公共工具栏、工作区、工作区选择栏、模式选择栏、设备类型选择栏等。 ●对工作区分类、操作模式、设备类型和配置方式进行了解和熟悉。 ●掌握IOS命令模式 1.用户模式 2.特权模式 3.全局模式 ●掌握IOS帮助工具 1.查找工具 2.部分字符 3.历史命令缓存 ●掌握网络设备的配置方式——控制台端口配置方式 (三)使用模拟器 ●运行Cisco Packet Tracer软件,在逻辑工作区放入一台集线器(HUB)和三台终端设备PC,用直连线(Copper Straight-Through)按下图将HUB和PC工作站连接起来,HUB端接Port口,PC端分别接以太网(Fastethernet)口。 2、分别点击各工作站PC,进入其配置窗口,选择桌面(Desktop)项,选择运行IP地址配置(IP Configuration),设置IP地址和子网掩码分别为PC0:1.1.1.1,255.255.255.0;PC1:1.1.1.2,255.255.255.0;PC2:1.1.1.3,255.255.255.0。 3、点击Cisco Packet Tracer软件右下方的仿真模式(Simulation Mode)按钮,如图1-2所示。将Cisco Packet Tracer的工作状态由实时模式(Realtime)转换为仿真模式(Simulation)。 图1-2 按Simulation Mode按钮 4、点击PC0进入配置窗口,选择桌面Desktop项,选择运行命令提示符Command Prompt,如图所示。 进入PC配置窗口 Record the situation and lessons learned, find out the existing problems and form future countermeasures. 姓名:___________________ 单位:___________________ 时间:___________________ 路由交换技术实验报告 编号:FS-DY-20887 路由交换技术实验报告 本实验报告将路由交换技术实验所要求的重点内容编排为八个实验章节,各章内容结构一致。每章第一部分是实验所涉及技术的概述,使大家可以较快回忆起理论课上的技术要点,为实验进行技术上的准备;第二部分是实验内容部分,讲解具体的实验,是各章的中心;第三部分是本章小结,以列表的方式对本章中所用到的命令进行总结,以便读者查阅。 如下面结构概述所述,各章实验内容都对CCNP有所涉猎,各位学员倘有疑惑,可以翻阅相关CCNP的资料书籍以期达到更加深入的理解。 学习网络技术最好的方法便是亲自动手做实验,希望大家能够在实际环境中完成所有实验,熟练掌握配置命令;网络上提供了模拟器,希望学员回去之后可以多用模拟器模拟网络环境,熟悉配置命令。 第一和第二个实验是关于无线局域网演示、网线制作和路由器基本使用,为以后的六个章节的实验打下基础。 实验三、四主要关于路由协议的配置,在路由器上进行静态路由、RIP、IGRP和单区域OSPF的基本配置,此部分知识点在CCNP课程中发展为第五学期课程――高级路由技术;实验五介绍了网络环境中经常用到的一种安全控制技术――IP访问控制列表,还涉及到了TCP/IP协议栈的相关知识; 实验六、七是关于交换机的基础配置以及VLAN的配置,本知识点在CCNP课程中发展为第七学期――多层交换技术; 实验八介绍了当今流行的两种广域网技术帧中继和NAT 技术,本知识点在CCNP课程中发展为第六学期――远程接入技术。 实验一网线的制作和无线AP配置演示 五类非屏蔽双绞线价格相对便宜,组网灵活,在中国的网络布线中,使用非常广泛。无线局域网较之传统有线局域网具有安装便捷、使用灵活和易于扩展等特点,近年来,随着适用于无线局域网产品的价格正逐渐下降,相应软件也逐 交换与路由 实训报告 实验一交换机的基本配置与管理 实验目标 ●掌握交换机基本信息的配置管理。 技术原理 ●交换机的管理方式基本分为两种:带内管理和带外管理。 ●通过交换机的Console端口管理交换机属于带外管理;这种管理方式不占用交换机的网络端口,第一次配置 交换机必须利用Console端口进行配置。 ●通过Telnet、拨号等方式属于带内管理。 ●交换机的命令行操作模式主要包括: ●用户模式Switch> ●特权模式Switch# ●全局配置模式Switch(config)# ●端口模式Switch(config-if)# 实验步骤: ●新建Packet Tracer拓扑图 ●了解交换机命令行 ●进入特权模式(en) ●进入全局配置模式(conf t) ●进入交换机端口视图模式(int f0/1) ●返回到上级模式(exit) ●从全局以下模式返回到特权模式(end) ●帮助信息(如? 、co?、copy?) ●命令简写(如conf t) ●命令自动补全(Tab) ●快捷键(ctrl+c中断测试,ctrl+z退回到特权视图) ●Reload重启。(在特权模式下) ●修改交换机名称(hostname X) 实验设备 Switch_2960 1台;PC 1台;配置线; 实验二交换机的Telnet远程登陆配置 实验目标 ●掌握采用Telnet方式配置交换机的方法。 技术原理 ●配置交换机的管理IP地址(计算机的IP地址与交换机管理IP地址在同一个网段): ●在2层交换机中,IP地址仅用于远程登录管理交换机,对于交换机的运行不是必需,但是若没有配置管理IP地址, 则交换机只能采用控制端口console进行本地配置和管理。 ●默认情况下,交换机的所有端口均属于VLAN1,VLAN1是交换机自动创建和管理的。每个VLAN只有一个活动的管 理地址,因此对2层交换机设置管理地址之前,首先应选择VLAN1接口,然后再利用IP address配置命令设置管理 IP地址。 局域网的实验一 内容:几种网络拓扑结构及对比 1星型 2树型 3总线型 4环型 计算机网络的最主要的拓扑结构有总线型拓扑、星型拓扑、环型拓扑以及它们的混合型。计算机网络的拓扑结构就是把网络中的计算机与通信设备抽象为一个点,把传输介质抽象为一条线,由点与线组成的几何图形就就是计算机网络的拓扑结构。网络的拓扑结构:分为逻辑拓扑与物理拓扑结构这里讲物理拓扑结构。总线型拓扑:就是一种基于多点连接的拓扑结构,所有的设备连接在共同的传输介质上。总线拓扑结构使用一条所有PC都可访问的公共通道,每台PC只要连一条线缆即可但就是它的缺点就是所有的PC不得不共享线缆,优点就是不会因为一条线路发生故障而使整个网络瘫痪。环行拓扑:把每台PC连接起来,数据沿着环依次通过每台PC直接到达目的地,在环行结构中每台PC都与另两台PC相连每台PC的接口适配器必须接收数据再传往另一台一台出错,整个网络会崩溃因为两台PC之间都有电缆,所以能获得好的性能。树型拓扑结构:把整个电缆连接成树型,树枝分层每个分至点都有一台计算机,数据依次往下传优点就是布局灵活但就是故障检测较为复杂,PC环不会影响全局。星型拓扑结构:在中心放一台中心计算机,每个臂的端点放置一台PC,所有的数据包及报文通过中心计算机来通讯,除了中心机外每台PC仅有一条连接,这种结构需要大量的电缆,星型拓扑可以瞧成一层的树型结构不需要多层PC的访问权争用。星型拓扑结构在网络布线中较为常见。 编辑本段计算机网络拓扑 计算机网络的拓扑结构就是引用拓扑学中研究与大小,形状无关的点,线关系的方法。把网络中的计算机与通信设备抽象为一个点,把传输介质抽象为一条线,由点与线组成的几何图形就就是计算机网络的拓扑结构。网络的拓扑结构反映出网中个实体的结构关系,就是建设计算机网络的第一步,就是实现各种网络协议的基础,它对网络的性能,系统的可靠性与通信费用都有重大影响。最基本的网络拓扑结构有:环形拓扑、星形拓扑、总线拓扑三个。 1、总线拓扑结构 就是将网络中的所有设备通过相应的硬件接口直接连接到公共总线上,结点之间按广播方式通信,一个结点发出的信息,总线上的其它结点均可“收听”到。拓扑结构 优点:结构简单、布线容易、可靠性较高,易于扩充,节点的故障不会殃及系统,就是局域网常采用的拓扑结构。缺点:所有的数据都需经过总线传送,总线成为整个网络的瓶颈;出现故障诊断较为困难。另外,由于信道共享,连接的节点不宜过多, 计算机网络实验 实验四Packet Tracer路由交换综合实验 实验报告 班级: 姓名: 学号: 实验四Packet Tracer路由交换综合实验实验报告 实验要求:使用Packet Tracer模拟器搭建实验拓扑,并对交换机、路由器、PC 和服务器进行相应配置,配置最后结果,能实现PC之间的ping互通,能通过PC的浏览器访问服务器网站。配置步骤如下: Step1:搭建实验拓扑如下图所示: Step2:规划各设备的IP地址,如下表所示: 请注意:在配置PC机的IP地址时,切记一定要配网关IP地址。 Step3:路由器及交换机基本配置: 一、配置路由器R1、R2,交换机S1、S2的主机名分别为Router1、Router、Switch1、Switch2。S1: Switch>enable Switch#conf t Switch(config)#hostname switch1 sswitch1(config)#exit S2: Switch>enable Switch#conf t Switch(config)#hostname switch2 Switch2(config)#exit R1: Router>enable Router#conf t Router(config)#hostname router1 router1(config)#exit R2: Router>enable Router#conf t Router(config)#hostname router2 Router2config)#exit 二、根据IP地址规划表配置各设备IP地址、掩码、网关。 R1: Router1(config)#int fa0/0 Router1(config-if)#ip add 172.17.10.1 255.255.255.0 Router1(config-if)#no shut Router1(config-if)#int fa0/1 Router1(config-if)#ip add 172.17.20.1 255.255.255.0 Router1(config-if)#no shut Router1(config-if)#int fa1/0 Router1(config-if)#ip add 192.168.12.1 255.255.255.0 Router1(config-if)#no shut R2: Router2(config)#int fa0/0 Router2(config-if)#ip add 172.17.30.1 255.255.255.0 ( 实验报告) 姓名:____________________ 单位:____________________ 日期:____________________ 编号:YB-BH-054076 路由交换技术实验报告Experimental report of routing switching technology 工作报告| Work Report 实验报告路由交换技术实验报告 本实验报告将路由交换技术实验所要求的重点内容编排为八个实验章节,各章内容结构一致。每章第一部分是实验所涉及技术的概述,使大家可以较快回忆起理论课上的技术要点,为实验进行技术上的准备;第二部分是实验内容部分,讲解具体的实验,是各章的中心;第三部分是本章小结,以列表的方式对本章中所用到的命令进行总结,以便读者查阅。 如下面结构概述所述,各章实验内容都对CCNP有所涉猎,各位学员倘有疑惑,可以翻阅相关CCNP的资料书籍以期达到更加深入的理解。 学习网络技术最好的方法便是亲自动手做实验,希望大家能够在实际环境中完成所有实验,熟练掌握配置命令;网络上提供了模拟器,希望学员回去之后可以多用模拟器模拟网络环境,熟悉配置命令。 第一和第二个实验是关于无线局域网演示、网线制作和路由器基本使用,为以后的六个章节的实验打下基础。 实验三、四主要关于路由协议的配置,在路由器上进行静态路由、RIP、IGRP 和单区域OSPF的基本配置,此部分知识点在CCNP课程中发展为第五学期课程――高级路由技术;实验五介绍了网络环境中经常用到的一种安全控制技术――IP访问控制列表,还涉及到了TCP/IP协议栈的相关知识; 第2页 网络的拓扑结构分类 网络的拓扑结构是指网络中通信线路和站点(计算机或设备)的几何排列形式。 1.星型网络:各站点通过点到点的链路和中心站相连。特点是很容易在网络中增加新的站点,数据的安全性和优先级容易控制,易实现网络监控,但中心节点的故障会引起整个网络瘫痪。 每个结点都由一条单独的通信线路和中心结点连结。优点:结构简单、容易实现、便于管理,连接点的故障容易监测和排除。缺点:中心结点是全网络的可靠瓶颈,中心结点出现故障会导致网络的瘫痪。 2.环形网络:各站点通过通信介质连成一个封闭 的环形。环形网容易安装和监控,但容量有限,网络建成后,难以增加新的站点。 各结点通过通信线路组成闭合回路,环中数据只能单向传输。 优点:结构简单、容易实现,适合使用光纤,传输距离远,传输延迟确定。 缺点: 环网中的每个结点均成为网络可靠性的瓶颈,任意结点出现故障都会造成网络瘫痪,另外故障诊断也较困难。最著名的环形拓扑结构网络是令牌环网(Token Ring) 3.总线型网络:网络中所有的站点共享一条数据通道。总线型网络安装简单方便,需要铺设的电缆最短,成本低,某个站点的故障一般不会影响整个网络。但介质的故障会导致网络瘫痪,总线网安全性低,监控比较困难,增加新站点也不如星型网容易。 是将网络中的所有设备通过相应的硬件接口直接连 接到公共总线上,结点之间按广播方式通信,一个结 点发出的信息,总线上的其它结点均可“收听”到。 优点:结构简单、布线容易、可靠性较高,易于扩充, 是局域网常采用的拓扑结构。 缺点:所有的数据都需经过总线传送,总线成为整个 网络的瓶颈;出现故障诊断较为困难。最著名的总线 拓扑结构是以太网(Ethernet)。 树型网、簇星型网、网状网等其他类型拓扑结构 的网络都是以上述三种拓扑结构为基础的。 ④树型拓扑结构 是一种层次结构,结点按层次连结,信息交换主要在上下结点之间进行,相邻结点或同层结点之间一般不进行数据交换。优点:连结简单,维护方便,适用于汇集信息的使用要网络拓扑结构大全和图片

交换与路由技术实验指导手册簿

路由交换技术实验报告范本

交换与路由实训报告

几种网络拓扑结构及对比

计算机网络路由交换综合实验

路由交换技术实验报告

网络的拓扑结构分类